حماية الموارد الحساسة في حساب AWS الخاص بك عن طريق إعداد المصادقة ذات العامل المتعدد (MFA) يجب أن يكون أولوية قصوى، سواء كان حسابك عرضة للخطر أم لا. كيف؟ إعداد MFA في AWS هو ميزة أمان قوية تعزز بشكل كبير أمان حساب AWS الخاص بك.

في هذا البرنامج التعليمي، ستتعلم كيفية إعداد MFA لحساب AWS الخاص بك وضمان أن يمكن للمستخدمين المصرح لهم فقط الوصول إلى البنية التحتية والموارد الخاصة بك في AWS.

هل أنت جاهز؟ استمر في القراءة وتجنب الكيانات الخبيثة عن موارد AWS الخاصة بك!

المتطلبات المسبقة

يحتوي هذا البرنامج التعليمي على عروض توضيحية عملية. لمتابعتها، تأكد من وجود ما يلي:

- حساب AWS مع تمكين الفواتير النشطة – قم بالتسجيل في حساب “الطبقة المجانية” إذا لم يكن لديك حساب بعد.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

إنشاء مستخدم IAM بوصول بواسطة كلمة مرور

قبل إعداد AWS MFA، إنشاء مستخدم IAM بوصول بواسطة كلمة مرور أمر حاسم. يضمن ذلك أن لديك هوية آمنة ومستقلة للوصول إلى موارد AWS الخاصة بك. ستستخدم لاحقًا هذا المستخدم IAM المحدد لـ AWS MFA.

مستخدم IAM هو هوية داخل حساب AWS الخاص بك تقوم بإنشائها وإدارتها لتمكين الوصول الآمن إلى موارد AWS الخاصة بك. يحتوي كل مستخدم IAM على بيانات اعتماد فريدة (أي اسم المستخدم وكلمة المرور) لتسجيل الدخول إلى واجهة تحكم إدارة AWS والوصول إلى موارد AWS.

لإنشاء مستخدم IAM بوصول عبر كلمة مرور:

1. افتح متصفح الويب المفضل لديك، قم بتسجيل الدخول إلى وحدة التحكم لإدارة AWS باعتبارك مستخدم root، وانتقل إلى وحدة التحكم IAM.

2. على وحدة التحكم IAM، انتقل إلى المستخدمين (لوحة اليسار), وانقر على إضافة مستخدم لبدء إضافة مستخدم جديد.

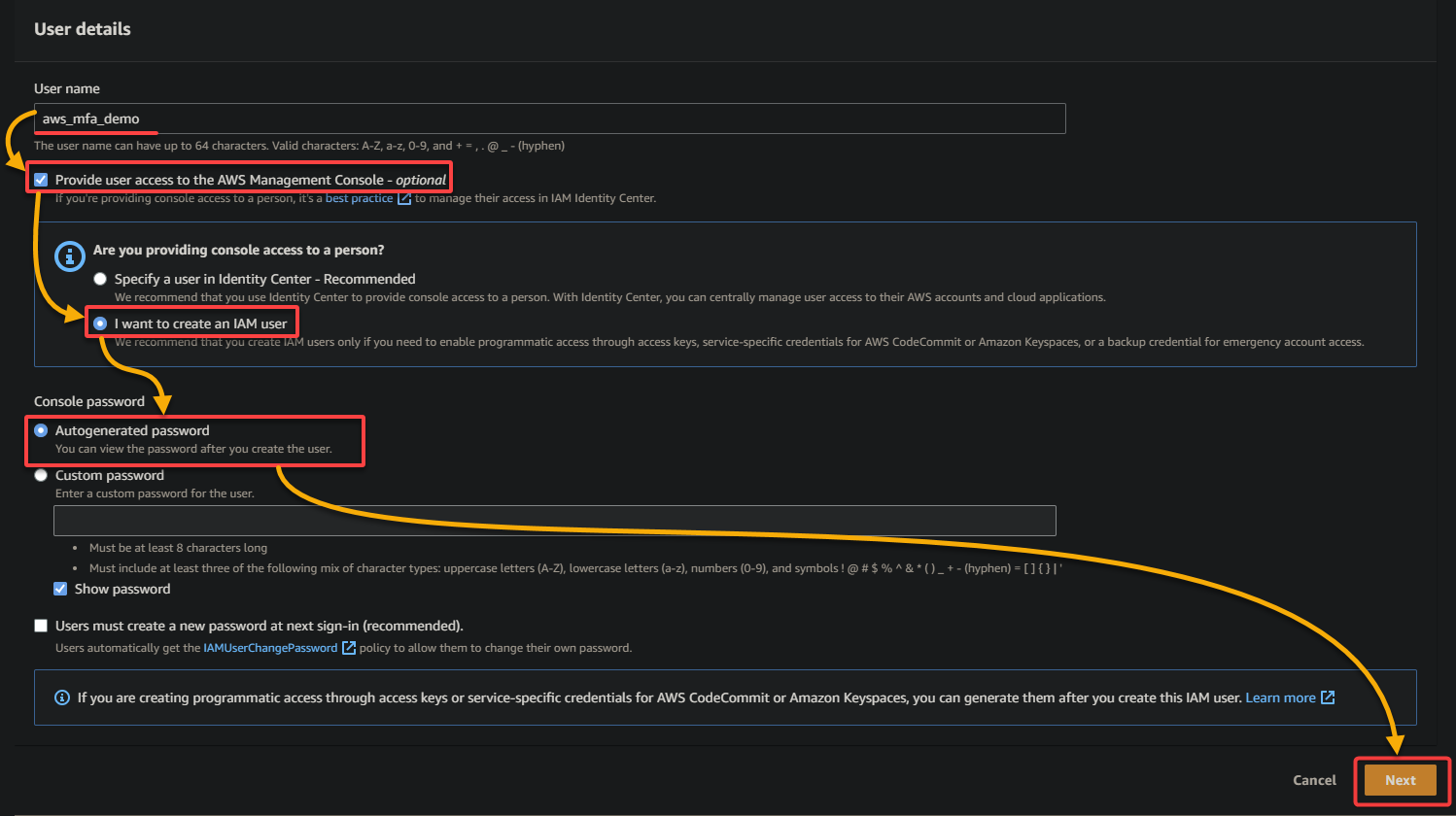

3. قم بتكوين تفاصيل مستخدم IAM بالتالي:

- اسم المستخدم: قدم اسم مستخدم فريد لهذا المستخدم الجديد (aws_mfa_demo)

- حدد خانة الاختيار توفير وصول المستخدم إلى وحدة تحكم إدارة AWS للسماح للمستخدم بتسجيل الدخول إلى وحدة تحكم إدارة AWS.

- حدد أريد إنشاء مستخدم IAM جديد لإنشاء مستخدم IAM جديد.

- حدد كلمة مرور مولدة تلقائيًا للسماح لـ AWS بتوليد كلمة مرور قوية للمستخدم.

بمجرد التكوين، انقر على التالي للمتابعة.

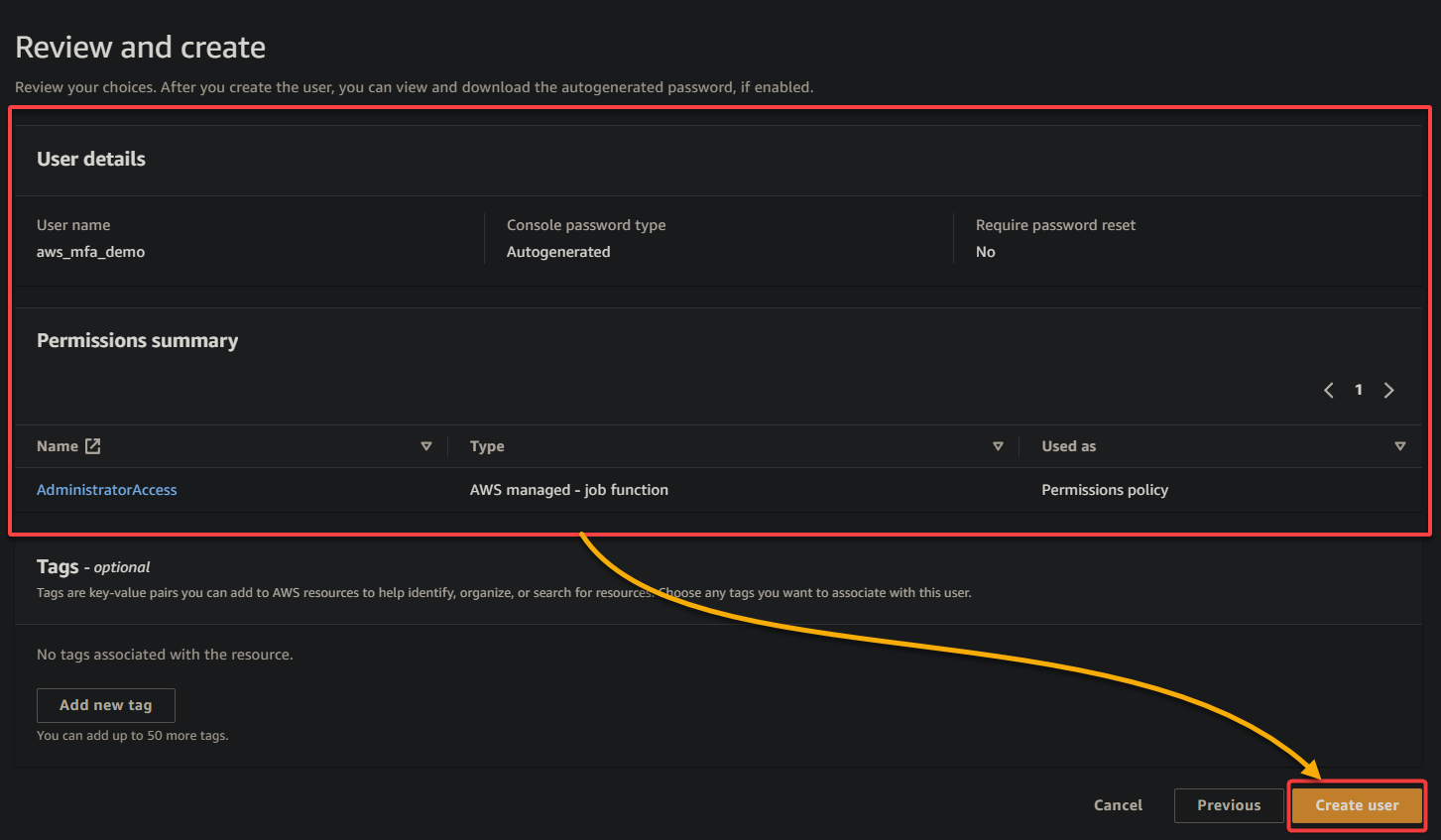

4. الآن، اختر خيار مرفق سياسات الدليل، حدد سياسة AdministratorAccess في القائمة، وانقر على التالي لمنح المستخدم وصولًا كاملًا إلى موارد AWS.

5. قم بمراجعة تفاصيل المستخدم، وانقر على إنشاء المستخدم لإكمال إنشاء مستخدم IAM.

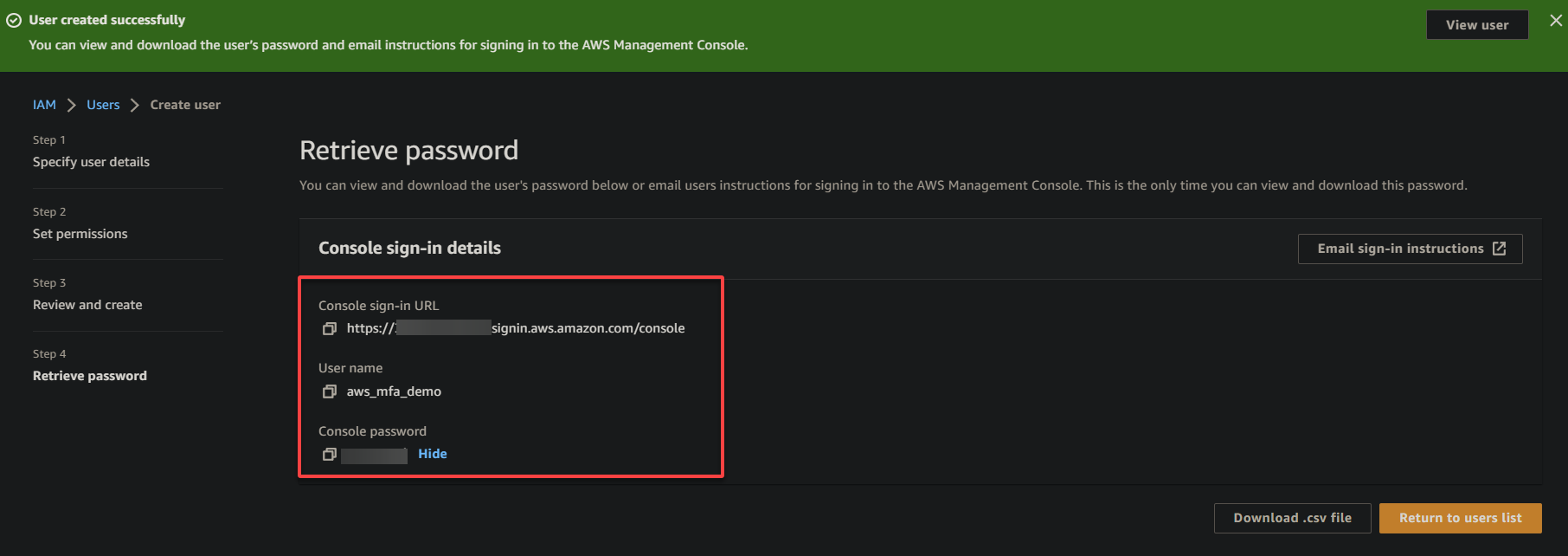

6. في النهاية، افتح علامة تبويب متصفح جديدة، انتقل إلى عنوان URL لتسجيل الدخول إلى الوحدة النمطية، وقم بتسجيل الدخول باستخدام بيانات اعتماد المستخدم IAM المعروضة.

من أجل الأمان، يُوصَى بشدة بتسجيل الدخول إلى حساب AWS IAM الخاص بك عبر متصفح خاص (أي الوضع الخفي لـ Google Chrome)، خاصةً عند إعداد AWS MFA.

إعداد AWS MFA لتأمين موارد AWS

بعد إنشاء مستخدم IAM مخصص، أنت الآن جاهز لإعداد AWS MFA. ولكن أولاً، يجب عليك تثبيت تطبيق مصادقة على جهازك المحمول الذي يولد رمزًا فريدًا مكون من ستة أرقام. بالإضافة إلى كلمة المرور الخاصة بك، يُطلب منك استخدام رمز الستة أرقام لاستكمال عملية MFA عند تسجيل الدخول إلى AWS.

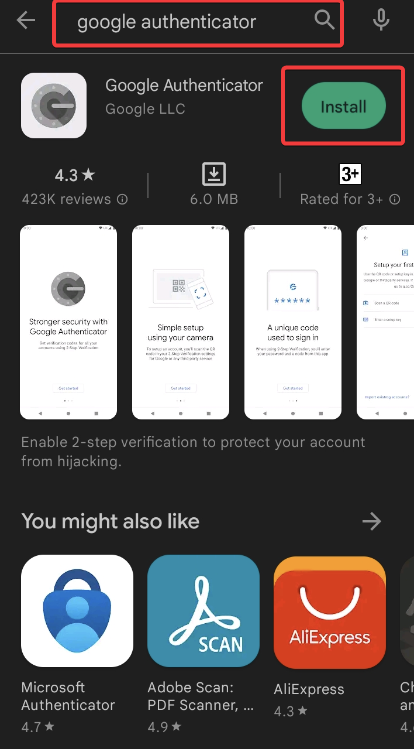

تدعم AWS العديد من تطبيقات المصادقة، ولكن خيار هذا البرنامج التعليمي هو Google Authenticator، والذي هو مجاني ومتوافق مع أجهزة Android و iOS.

لبدء إعداد AWS MFA لتأمين مواردك:

1. افتح متجر Google Play على جهاز Android الخاص بك، ابحث عن وقم بتثبيت Google Authenticator، كما هو موضح أدناه.

ربما يكون استخدامك عاليًا، وترغب في استخدام أجهزة متعددة (هاتف ذكي، جهاز لوحي، أو كمبيوتر مكتبي) للوصول إلى حساب AWS الخاص بك مع تمكين MFA. إذا كان الأمر كذلك، يمكنك استخدام Authy للمصادقة على محاولات تسجيل الدخول الخاصة بك على أي من أجهزتك.

2. بمجرد تثبيته، عد إلى علامة التبويب في المتصفح حيث قمت بتسجيل الدخول كمستخدم IAM، وانتقل إلى وحدة التحكم IAM، وحدد المستخدم المنشأ حديثًا (aws_mfa_demo).

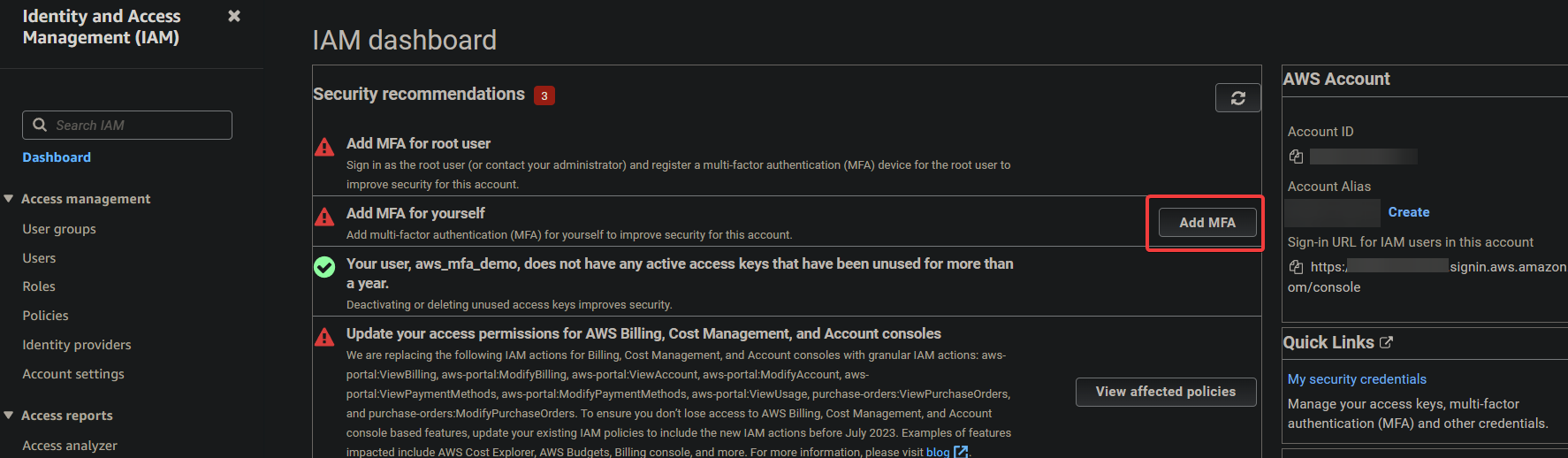

3. في التوصيات الأمنية، انقر فوق إضافة MFA بجوار خيار إضافة MFA لنفسك لبدء تعيين MFA.

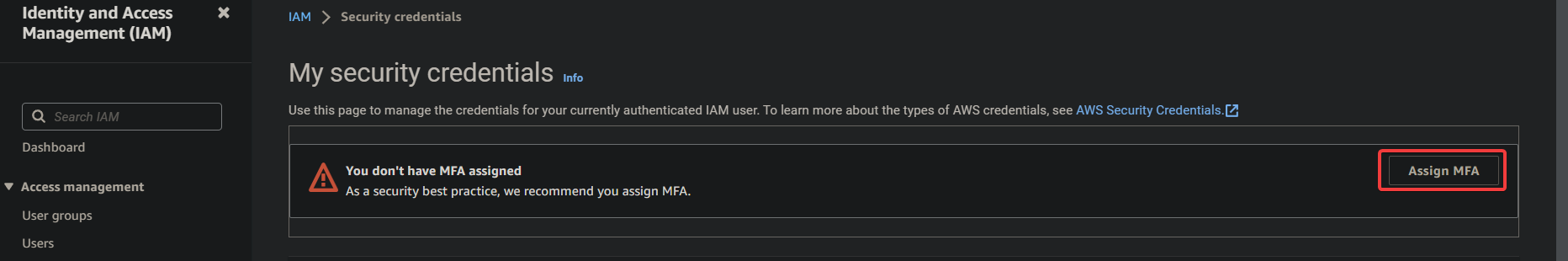

4. الآن، انقر فوق تعيين MFA للمتابعة.

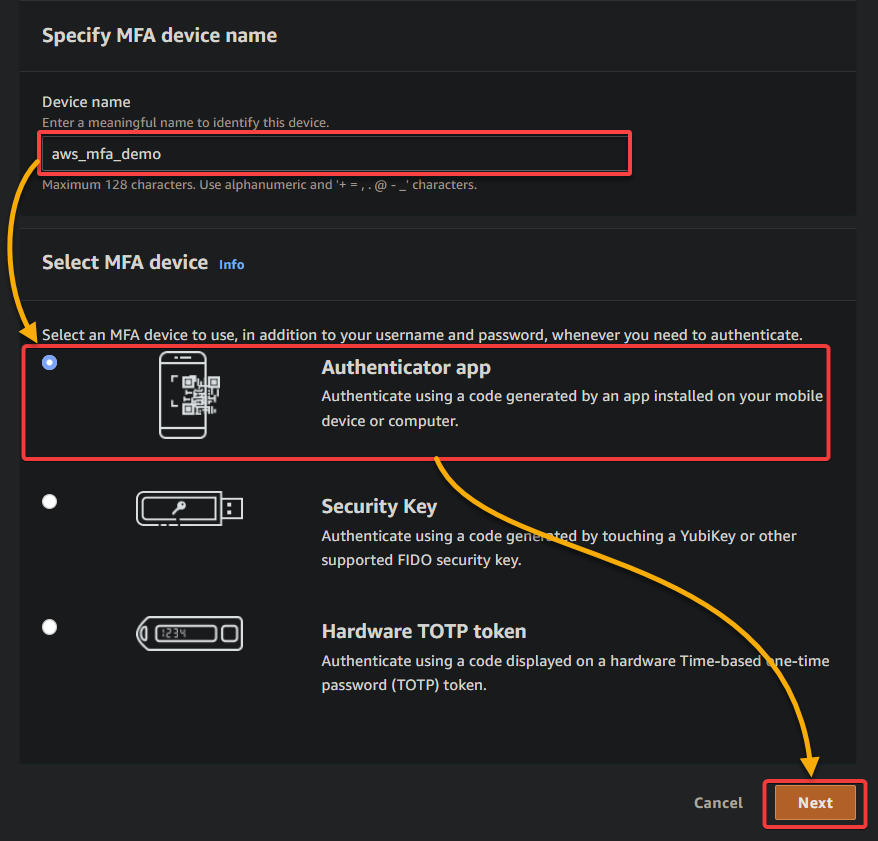

5. في الصفحة التالية، قم بتكوين الإعدادات على النحو التالي:

- اسم الجهاز – قدم اسمًا وصفيًا لجهازك يساعدك في التمييز بين أجهزة MFA المختلفة المرتبطة بحساب AWS الخاص بك.

- تحديد جهاز MFA – حدد جهاز MFA من الخيارات المتاحة اعتمادًا على احتياجاتك وتفضيلاتك الخاصة.

اختيار هذا البرنامج التعليمي هو تطبيق المصادقة. يعتبر برامج المصادقة القائمة على البرمجيات عمومًا الخيار الأكثر شيوعًا بسبب سهولة الاستخدام وتوفرها على الأجهزة المحمولة. ولكن قد تفضل الخيارات القائمة على الأجهزة في بيئات الأمان العالي حيث يتطلب اتخاذ تدابير أمنية فيزيائية إضافية.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

بمجرد التكوين، انقر فوق التالي لبدء تسجيل جهاز MFA الخاص بك.

تسمح AWS لك بتسجيل ما يصل إلى ثمانية أجهزة MFA (يمكن أن تكون مزيجًا من أي أنواع MFA مدعومة) مع جذورك ومستخدمي IAM الخاصين بك. توفر هذه الميزة لك مرونة في إدارة أجهزة MFA الخاصة بك. في الوقت نفسه، يمكنك اختيار أفضل نوع من أجهزة MFA لكل مستخدم بناءً على احتياجاتهم ومتطلباتهم الخاصة.

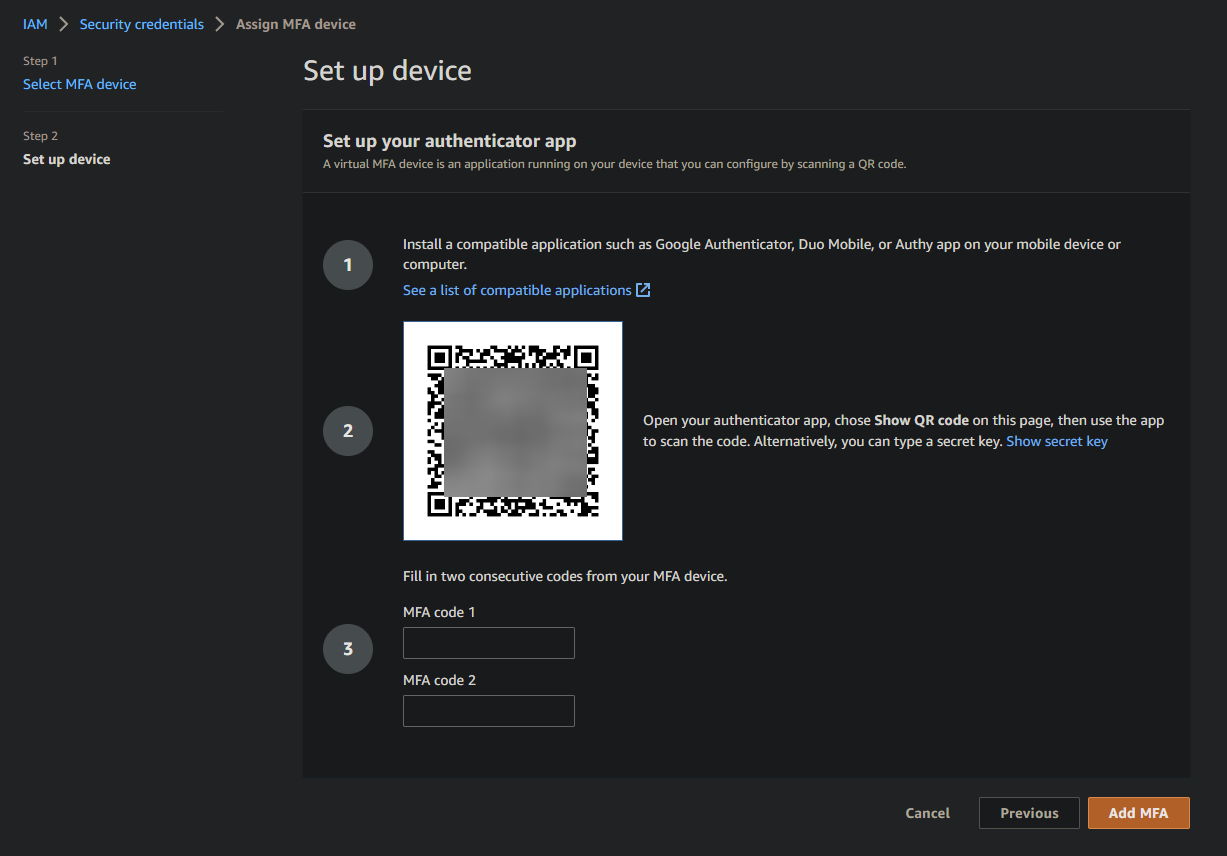

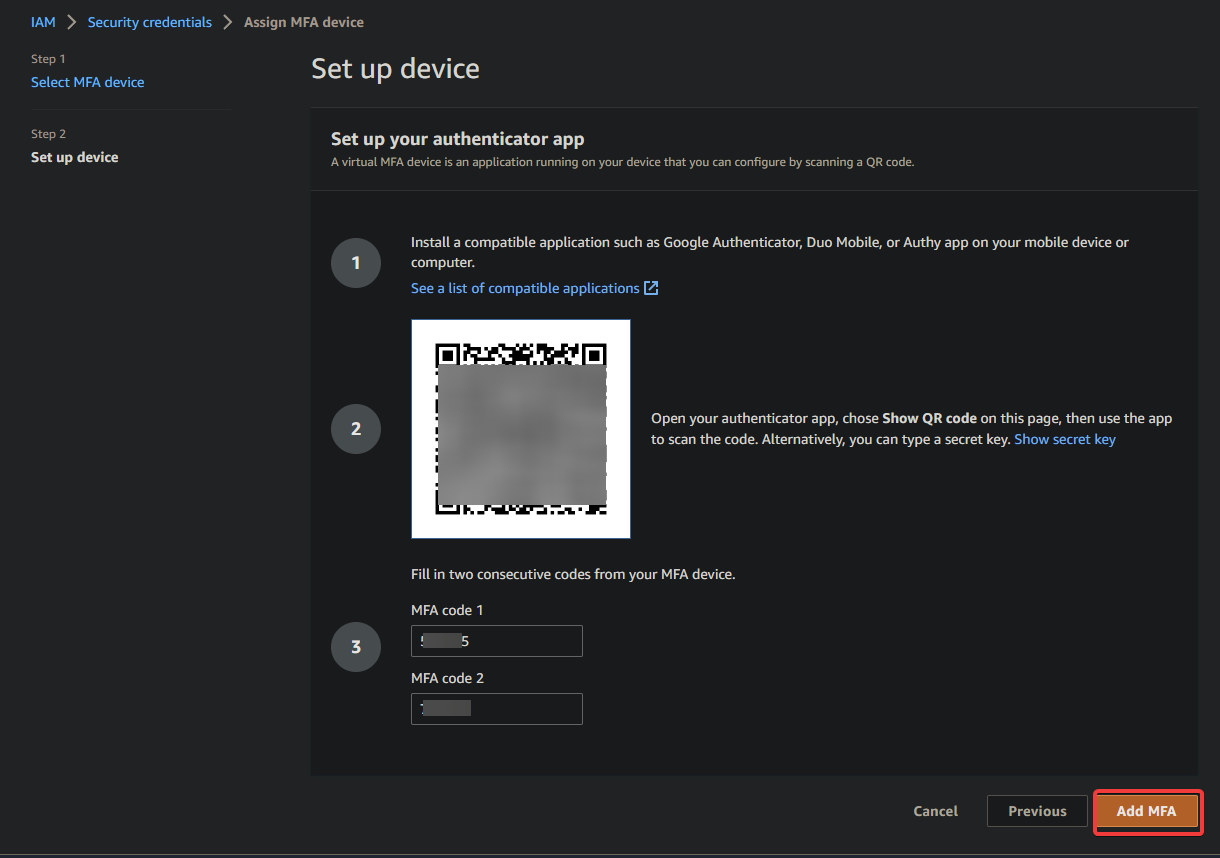

يتم توجيه متصفحك إلى صفحة مشابهة لتلك الموجودة أدناه، حيث يمكنك رؤية رمز الاستجابة السريعة المعروض.

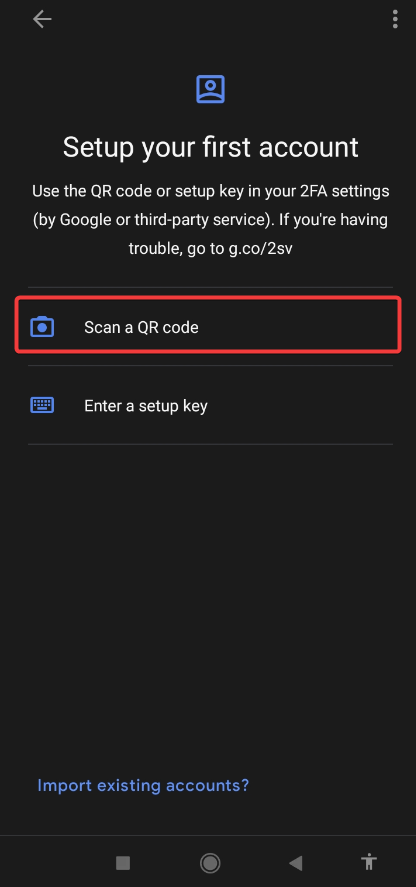

6. بعد ذلك، افتح تطبيق Google Authenticator على جهازك المحمول، واضغط على مسح رمز الاستجابة السريعة لفتح كاميرا جهازك لمسح رمز الاستجابة السريعة.

7. ضع كاميرا جهازك مقابل رمز الاستجابة السريعة المعروض على متصفحك مع التأكد من تركيز رمز الاستجابة السريعة وظهوره بشكل كامل على الشاشة.

تقوم تطبيق Google Authenticator تلقائيًا بالكشف عن رمز الاستجابة السريعة وإضافة إدخال جديد لمستخدم IAM الخاص بك على AWS، بالإضافة إلى رمز مصادقة مكون من ستة أرقام. يرجى ملاحظة أن رمز الستة أرقام يتغير بانتظام.

8. الآن، قم بملء المربعين الفارغين على صفحة إعداد الجهاز برمزي مصادقة متتاليين من تطبيق Google Authenticator، وانقر فوق إضافة MFA. بذلك، يتم توثيق وتسجيل جهاز MFA الخاص بك لمستخدم IAM الخاص بك.

يرجى ملاحظة أن كل رمز مكون من ستة أرقام صالح فقط لفترة محدودة، عادة ما تكون 30 ثانية، وينتهي صلاحيته. يزيد هذا الجانب المحدود زمنيًا من رمز MFA من الأمان عن طريق تقليل نافذة الوقت للمهاجمين لالتقاط الرمز للوصول غير المصرح به إلى موارد AWS.

نظام MFA يتحقق من أن جهاز المستخدم يولّد الرموز في الوقت الحقيقي عن طريق طلب المستخدم تقديم رموز متتالية اثنتين. هذا السلوك أكثر أمانًا من استعادة الرموز أو سرقتها من جلسة سابقة.

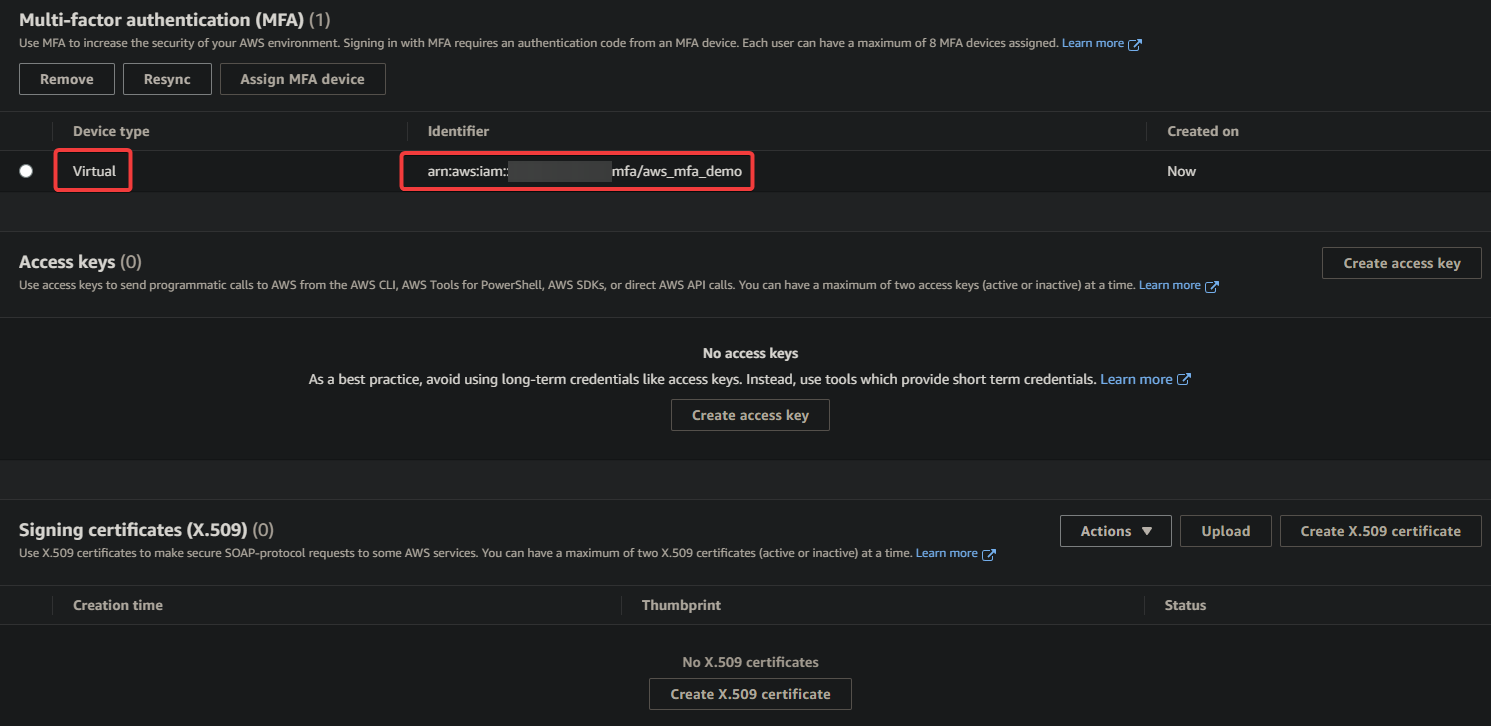

تمكين مصادقة MFA لمستخدم IAM يؤثر فقط على بيانات اعتماد هذا المستخدم الخاصة. المستخدمون الآخرون في نفس حساب AWS لديهم هويات متميزة مع بيانات اعتماد، وكل هوية لها تكوين MFA خاص بها.

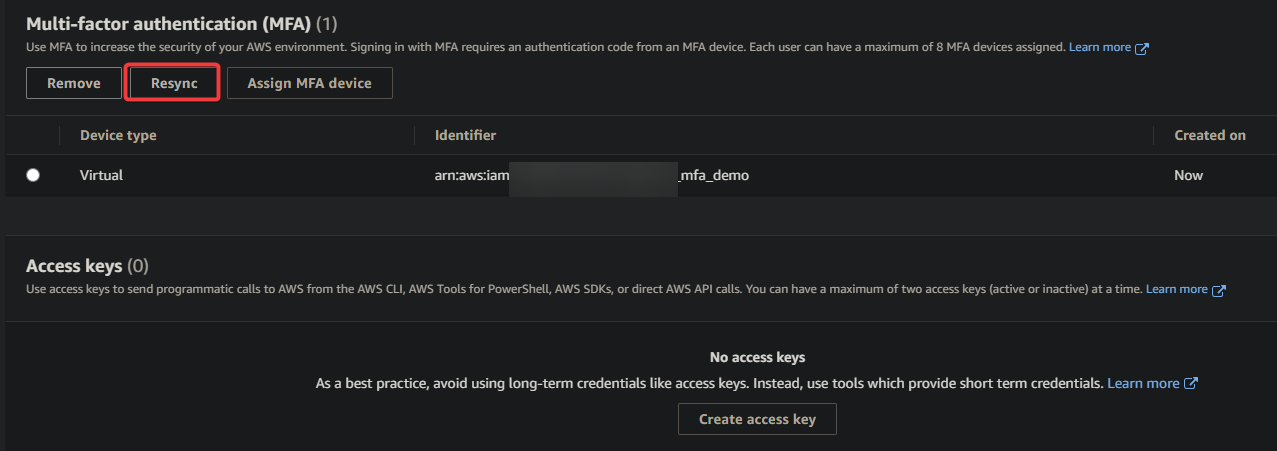

9. في النهاية، عد إلى صفحة واجهة تحكم IAM، وسترى أن جهاز MFA قد تمت إضافته بنجاح لمستخدم IAM الخاص بك، كما هو موضح أدناه.

التحقق من إعداد MFA

بعد إعداد MFA لحساب AWS الخاص بك، عليك التحقق ما إذا كان إعداد MFA الخاص بك يعمل بشكل صحيح قبل الاعتماد عليه للمصادقة.

للتحقق من عملية إعداد MFA الخاصة بك:

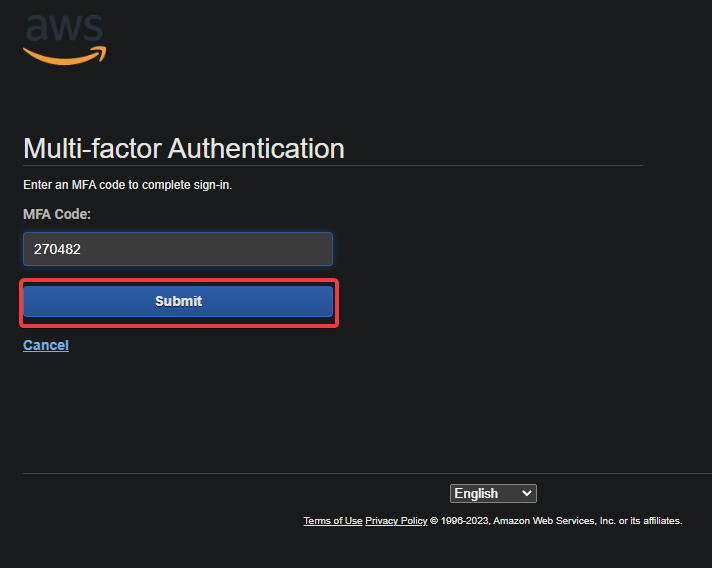

1. قم بتسجيل الخروج من واجهة تحكم IAM وسجل الدخول مرة أخرى باستخدام بيانات اعتماد مستخدم IAM الخاصة بك. في هذا الوقت، سيُطلب منك إدخال رمز مصادقة MFA مكون من ستة أرقام من تطبيق Google Authenticator على جهازك.

2. أدخل الرمز وانقر إرسال لإكمال عملية المصادقة.

3. في النهاية، حاول الوصول إلى موارد AWS الخاصة بك وتحقق مما إذا كان كل شيء يسير بسلاسة.

إذا كنت لا تستطيع استخدام جهاز MFA الخاص بك للوصول إلى موارد AWS الخاصة بك، انقر فوق زر إعادة المزامنة في واجهة تحكم IAM لإعادة مزامنة جهاز MFA الخاص بك.

الختام

الأمان هو دائما أهم الاهتمامات عندما يتعلق الأمر بالحوسبة السحابية. بفضل المصادقة متعددة العوامل، يمكنك تعزيز أمان حساب AWS الخاص بك. وفي هذا البرنامج التعليمي، تعلمت كيفية إعداد MFA لمستخدمي IAM في AWS لحماية مواردك من الوصول غير المصرح به.

مع وجود MFA مفعل بالكامل، يمكنك أن تكون واثقًا من أن حساب AWS ومواردك محمية من الأنشطة الخبيثة.

يعمل تأمين حسابك عبر واجهة إدارة AWS بشكل جيد، وهذا مؤكد بالتأكيد. ولكن إذا كنت تفضل العمل في بيئة سطر الأوامر، لماذا لا تستخدم MFA من خلال واجهة سطر الأوامر الخاصة بـ AWS بدلاً من ذلك؟