Proteger os recursos críticos da sua conta AWS configurando a autenticação de vários fatores (MFA) deve ser uma prioridade máxima, independentemente de a sua conta estar em risco ou não. Como? O MFA da AWS é um recurso de segurança poderoso que aprimora significativamente a segurança da sua conta AWS.

Neste tutorial, você aprenderá como configurar o MFA para a sua conta AWS e garantir que apenas usuários autorizados possam acessar sua infraestrutura e recursos AWS.

Pronto? Continue lendo e mantenha entidades maliciosas longe dos seus recursos AWS!

Pré-requisitos

Este tutorial contém demonstrações práticas. Para acompanhar, certifique-se de ter o seguinte em vigor:

- Uma conta AWS com faturamento ativo – Inscreva-se para uma conta gratuita se ainda não tiver uma.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

Criando um Usuário IAM com Acesso por Senha

Antes de configurar o MFA da AWS, criar um usuário IAM com acesso por senha é crucial. Isso garante que você tenha uma identidade segura e separada para acessar seus recursos AWS. Você utilizará posteriormente este usuário IAM específico para o MFA da AWS.

Um usuário IAM é uma identidade dentro da sua conta AWS que você cria e gerencia para permitir acesso seguro aos seus recursos AWS. Cada usuário IAM possui credenciais únicas (ou seja, nome de usuário e senha) para fazer login no Console de Gerenciamento da AWS e acessar os recursos AWS.

Para criar um usuário IAM com acesso por senha:

1. Abra o seu navegador preferido, faça login no Console de Gerenciamento da AWS como usuário root e acesse o console IAM.

2. No console IAM, vá para Usuários (painel esquerdo), e clique em Adicionar usuário para iniciar a adição de um novo usuário.

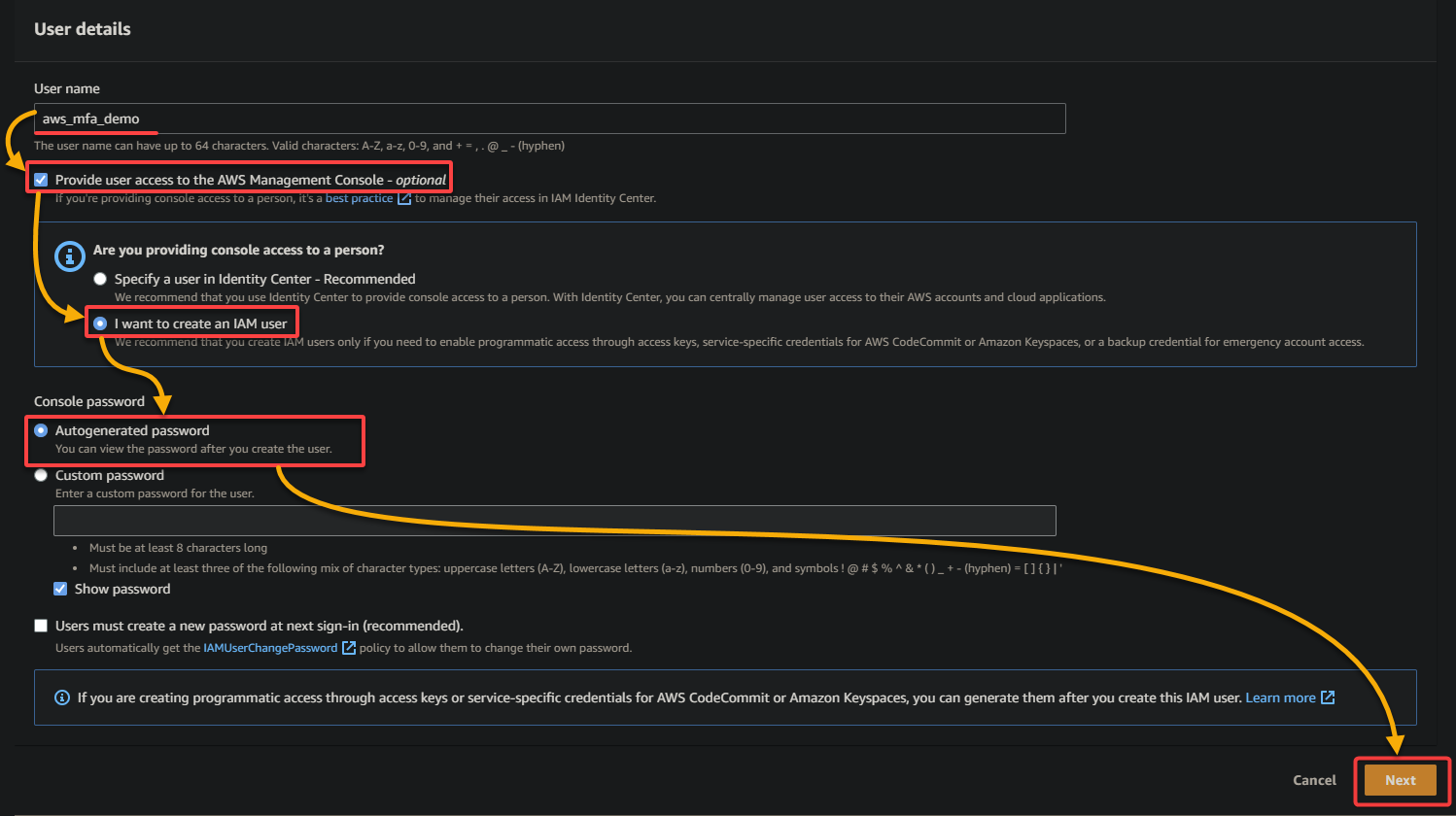

3. Configure os detalhes do usuário IAM da seguinte forma:

- Nome de usuário: Forneça um nome de usuário único para este novo usuário (aws_mfa_demo)

- Marque a caixa de seleção Fornecer acesso do usuário ao Console de Gerenciamento da AWS para permitir que o usuário faça login no Console de Gerenciamento da AWS.

- Selecione Quero criar um usuário IAM para criar um novo usuário IAM.

- Selecione Senha autogerada para que a AWS gere uma senha forte para o usuário.

Depois de configurado, clique em Avançar para continuar.

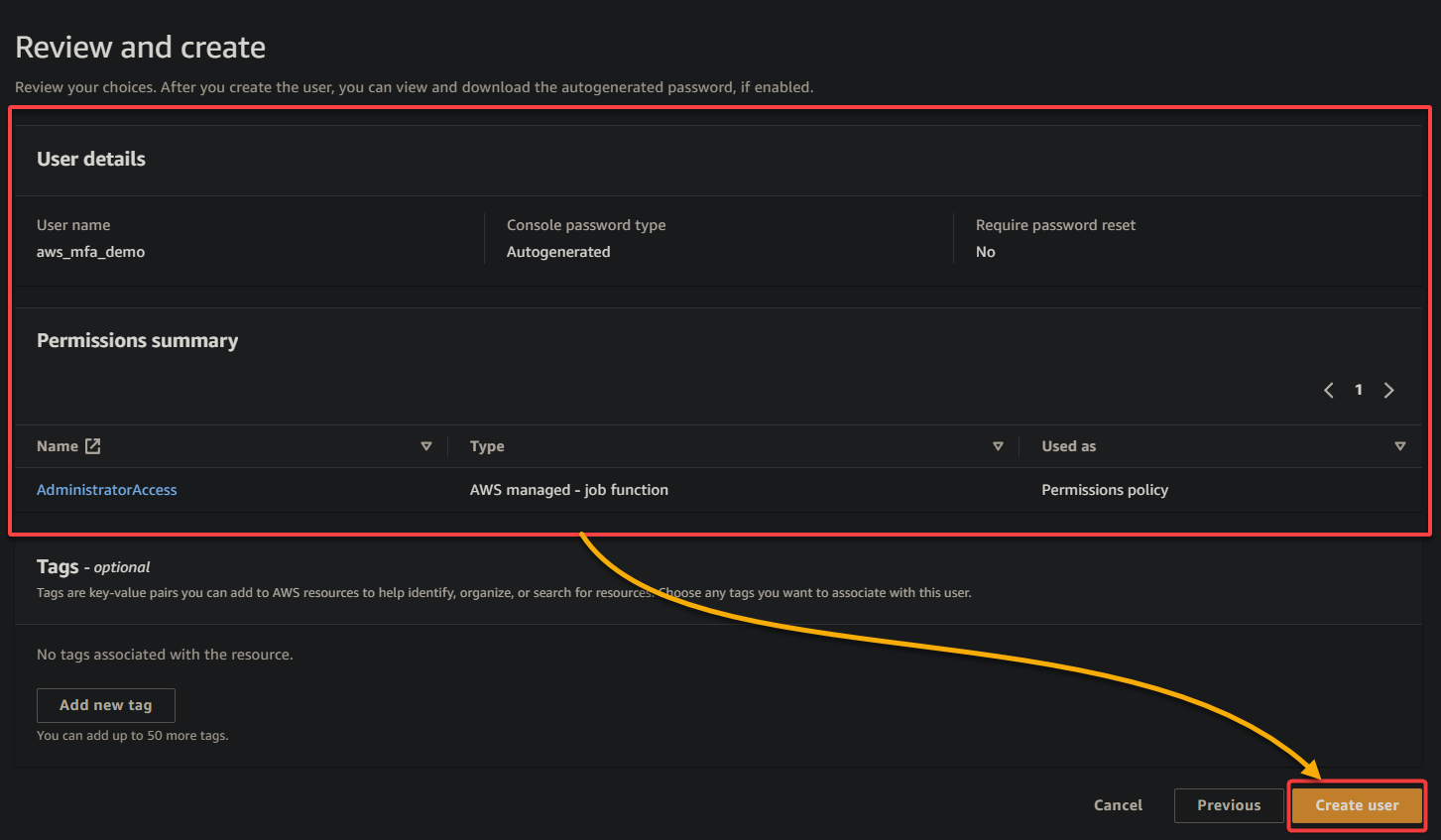

4. Agora, escolha a opção Anexar diretório de políticas, selecione a política AdministratorAccess na lista e clique em Avançar para conceder ao usuário acesso total aos recursos da AWS.

5. Revise os detalhes do usuário e clique em Criar usuário para finalizar a criação do usuário IAM.

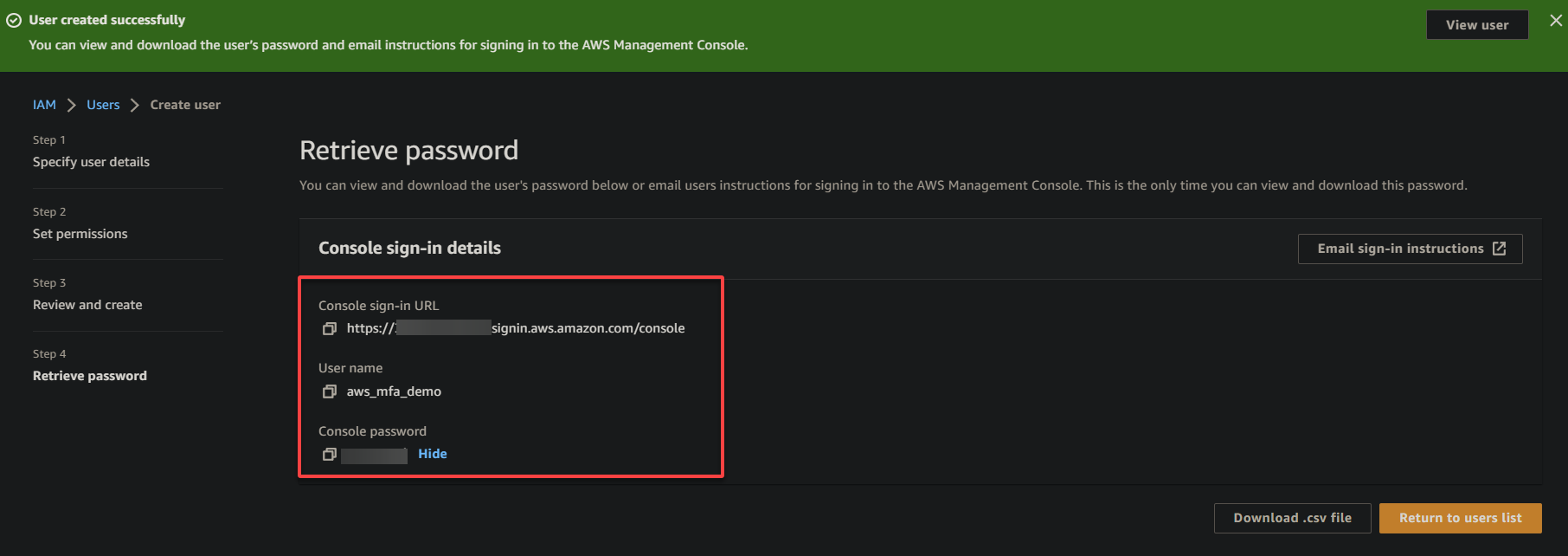

6. Por último, abra uma nova aba do navegador, vá para a URL de login do Console e faça login com as credenciais do usuário IAM exibidas.

Por motivos de segurança, é altamente recomendável fazer login em sua conta IAM AWS por meio de um navegador privado (ou seja, Google Chrome’s Incognito), especialmente ao configurar o AWS MFA.

Configurando o AWS MFA para Proteger Recursos da AWS

Com um usuário IAM dedicado criado, você está pronto para configurar o AWS MFA. Mas antes, é necessário instalar um aplicativo de autenticação em seu dispositivo móvel que gera um código único de seis dígitos. Juntamente com sua senha, o código de seis dígitos é necessário para concluir o processo de MFA ao fazer login na AWS.

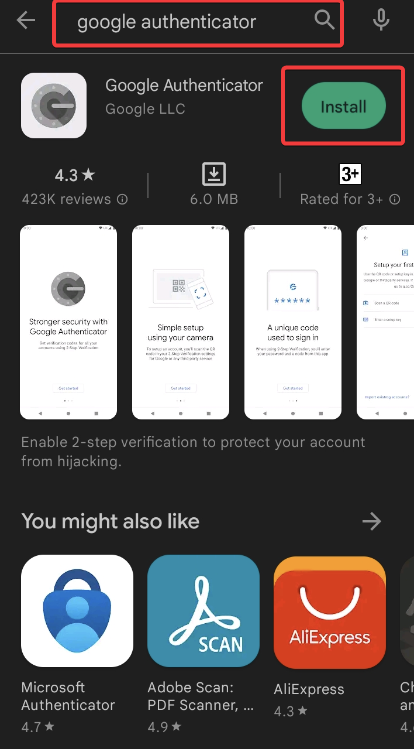

A AWS suporta muitos aplicativos de autenticação, mas a escolha deste tutorial é o Google Authenticator, que é gratuito e compatível com dispositivos Android e iOS.

Para começar a configurar o AWS MFA para proteger seus recursos:

1. Abra o Google Play Store em seu dispositivo Android, procure e instale o Google Authenticator, conforme mostrado abaixo.

Talvez seu uso seja alto e você queira usar vários dispositivos (smartphone, tablet ou computador desktop) para acessar sua conta da AWS com MFA ativado. Se for o caso, você pode usar o Authy para autenticar suas tentativas de login em qualquer um de seus dispositivos.

2. Depois de instalado, retorne à guia do navegador onde você fez login como usuário IAM, acesse o console do IAM e selecione o usuário recém-criado (aws_mfa_demo).

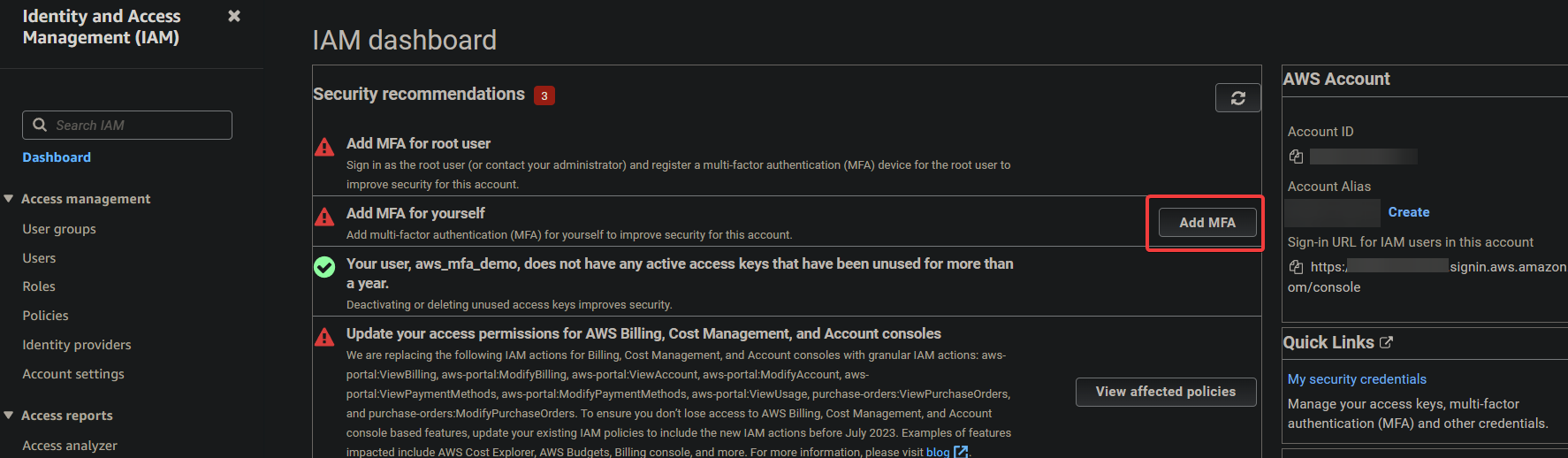

3. Sob Recomendações de Segurança, clique em Adicionar MFA ao lado da opção Adicionar MFA para você mesmo para iniciar a atribuição de um MFA.

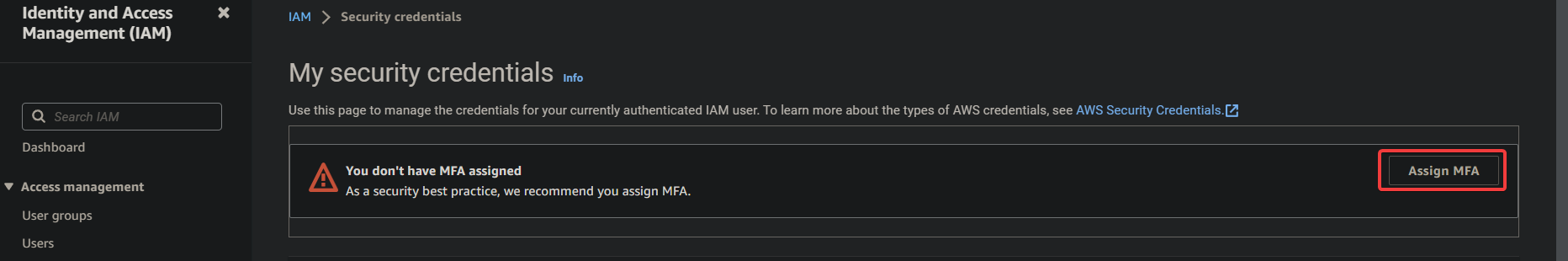

4. Agora, clique em Atribuir MFA para continuar.

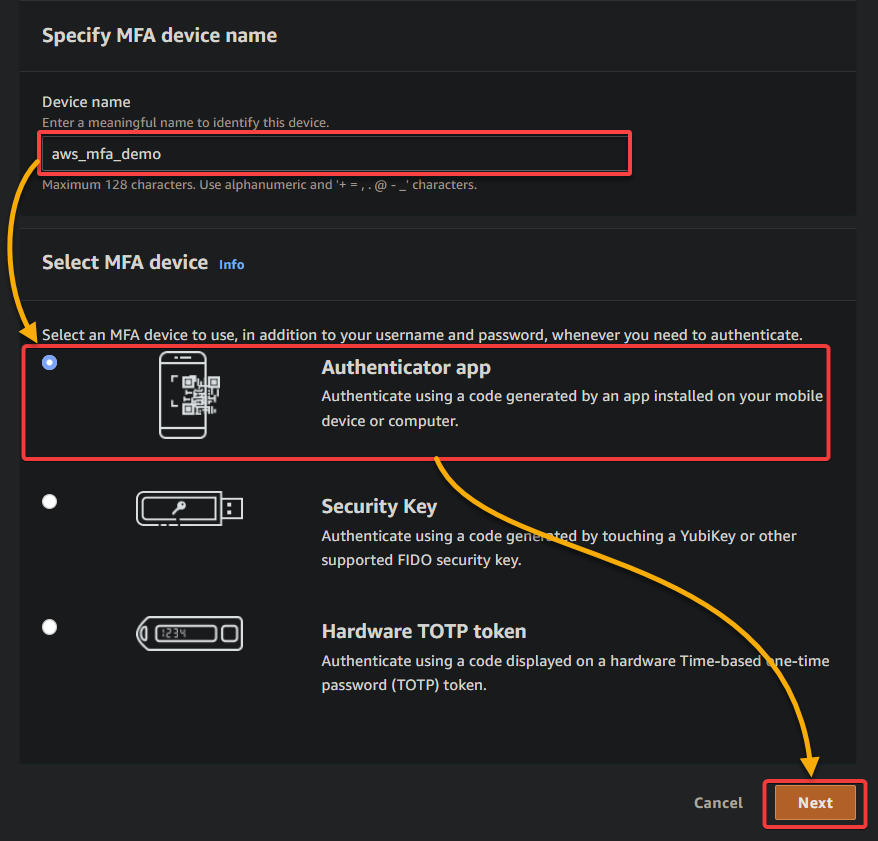

5. Na próxima página, configure as configurações da seguinte forma:

- Nome do dispositivo – Forneça um nome descritivo para o seu dispositivo que o ajude a distinguir entre diferentes dispositivos MFA associados à sua conta da AWS.

- Selecionar dispositivo MFA – Selecione um dispositivo MFA entre as opções disponíveis, dependendo de suas necessidades e preferências específicas.

A escolha deste tutorial é o aplicativo Authenticator. Os autenticadores baseados em software geralmente são a opção mais popular devido à sua facilidade de uso e disponibilidade em dispositivos móveis. Mas as opções baseadas em hardware podem ser preferidas em ambientes de alta segurança onde são necessárias medidas adicionais de segurança física.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

Uma vez configurado, clique em Avançar para iniciar o registro do seu dispositivo MFA.

O AWS permite que você registre até oito dispositivos MFA (pode ser uma combinação de qualquer tipo de MFA suportado) com suas contas raiz e usuários IAM. Essa funcionalidade oferece flexibilidade na gestão dos seus dispositivos MFA. Ao mesmo tempo, você pode escolher o melhor tipo de dispositivo MFA para cada usuário, de acordo com suas necessidades e requisitos específicos.

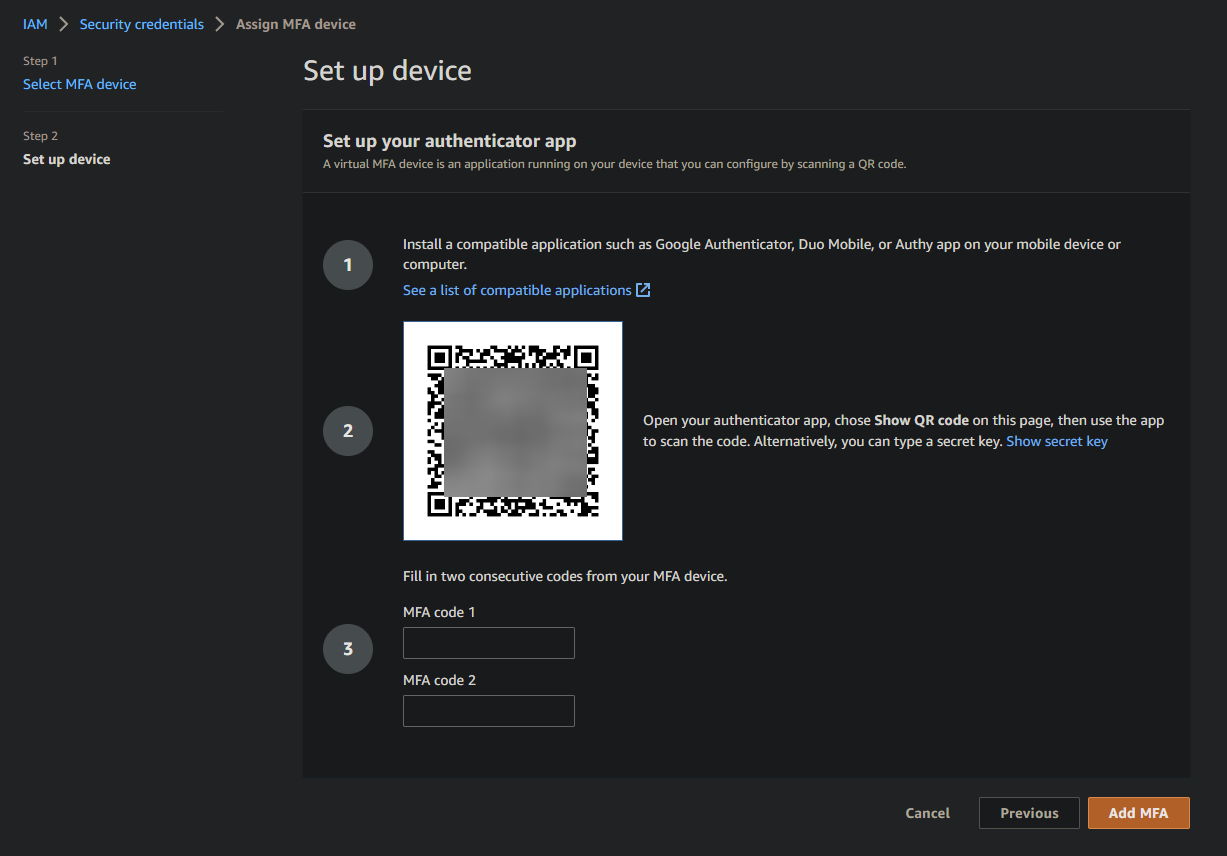

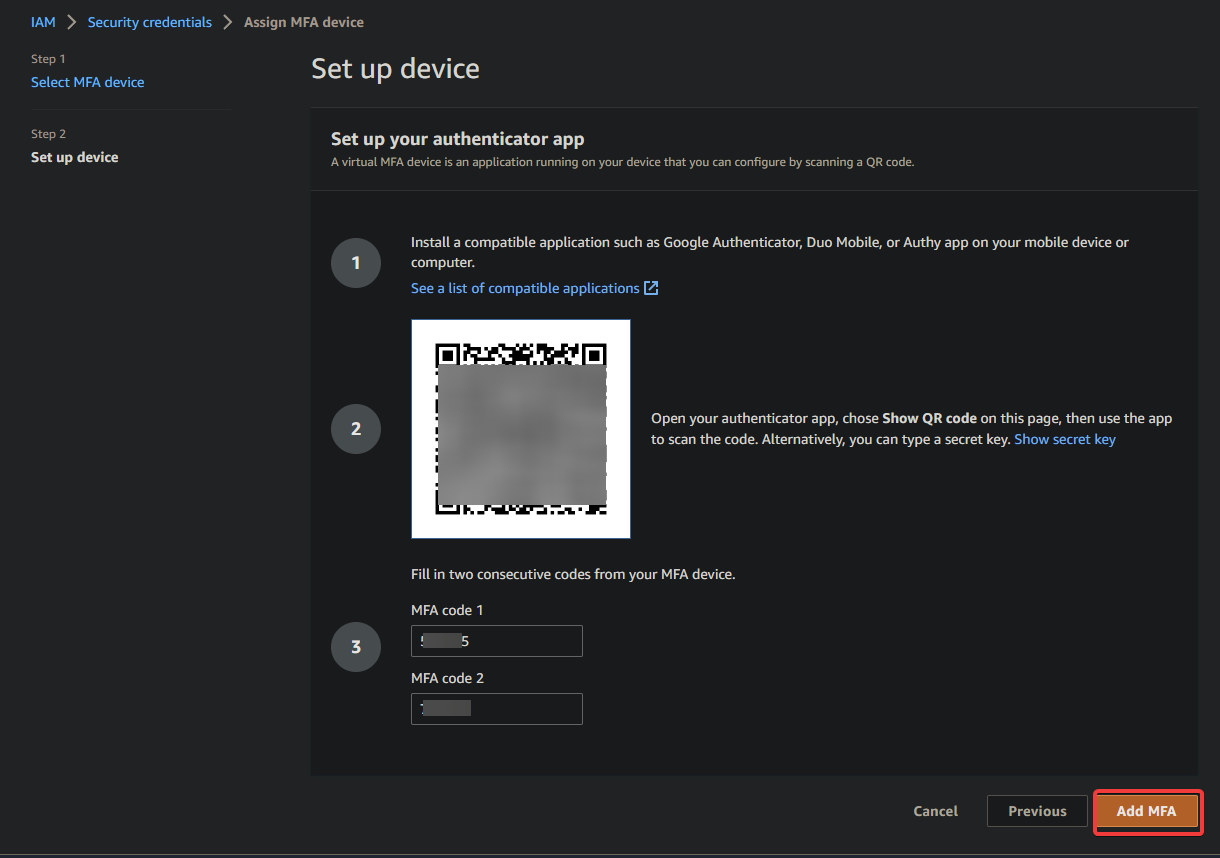

Seu navegador é redirecionado para uma página como a mostrada abaixo, onde você pode ver um código QR exibido.

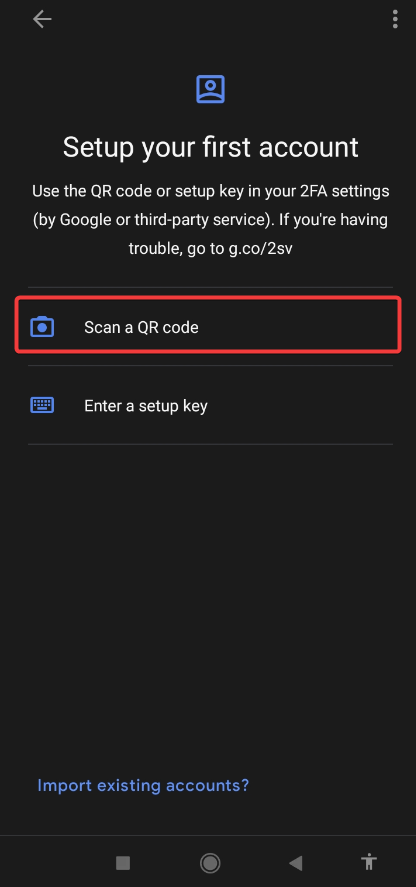

6. Em seguida, abra o aplicativo Google Authenticator em seu dispositivo móvel e toque em Escanear código QR para abrir a câmera do seu dispositivo para escanear o código QR.

7. Posicione a câmera do seu dispositivo em frente ao código QR exibido em seu navegador, garantindo que o código QR esteja em foco e totalmente visível na tela.

O aplicativo Google Authenticator detectará automaticamente o código QR e adicionará uma nova entrada para seu usuário IAM da AWS, juntamente com um código de autenticação de seis dígitos. Observe que o código de seis dígitos muda periodicamente.

8. Agora, preencha as duas caixas vazias na página Configurar dispositivo com dois códigos de autenticação sucessivos do aplicativo Google Authenticator e clique em Adicionar MFA. Fazendo isso, você autentica e registra seu dispositivo MFA em seu usuário IAM.

Observe que cada código de seis dígitos é válido apenas por um período limitado, geralmente 30 segundos, e expira. Esse aspecto de tempo limitado do código MFA aumenta a segurança, reduzindo o tempo disponível para os atacantes interceptarem o código e obterem acesso não autorizado aos recursos da AWS.

O sistema MFA verifica que o dispositivo do usuário gera os códigos em tempo real, exigindo que o usuário forneça dois códigos consecutivos. Esse comportamento é mais seguro do que os códigos serem reproduzidos ou roubados de uma sessão anterior.

Habilitar a autenticação MFA para um usuário IAM afeta apenas as credenciais desse usuário específico. Outros usuários IAM na mesma conta da AWS têm identidades distintas com credenciais, e cada identidade tem sua própria configuração MFA.

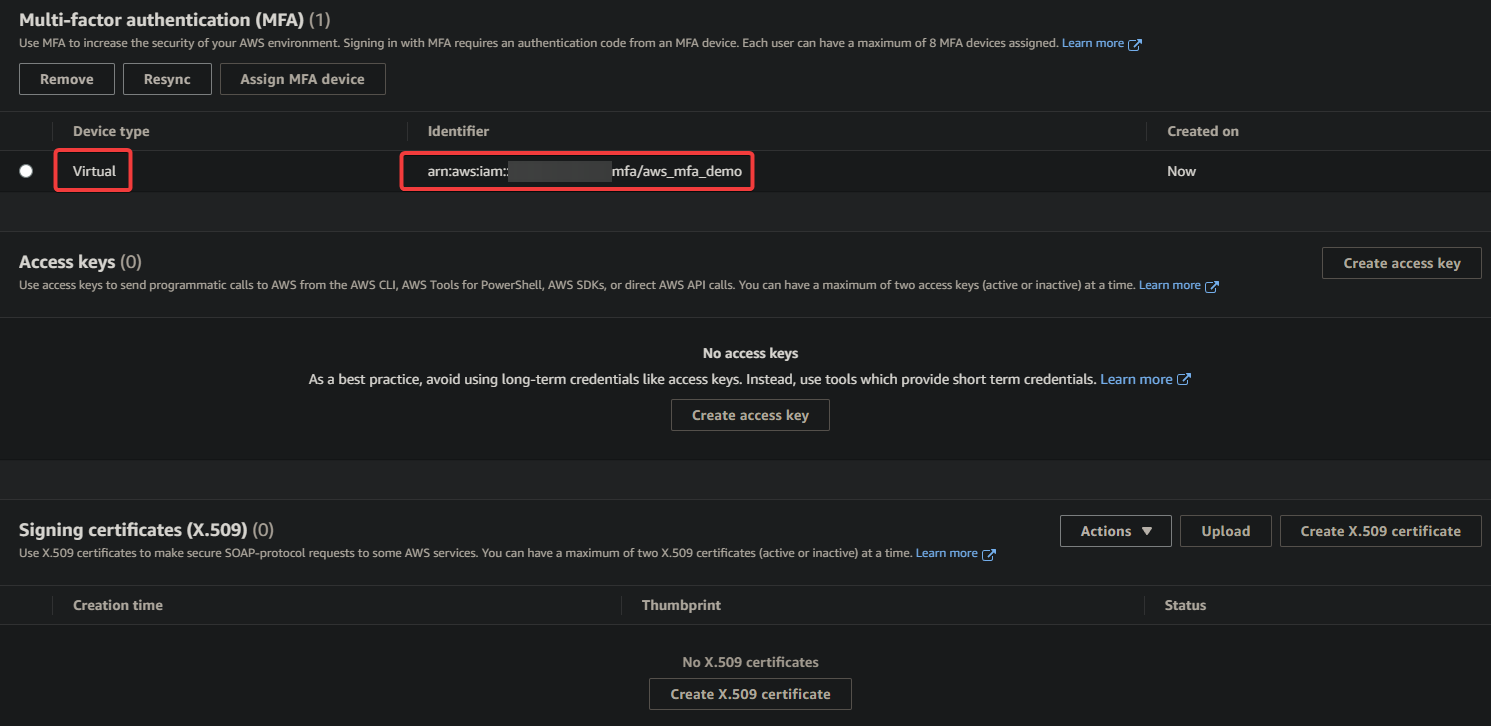

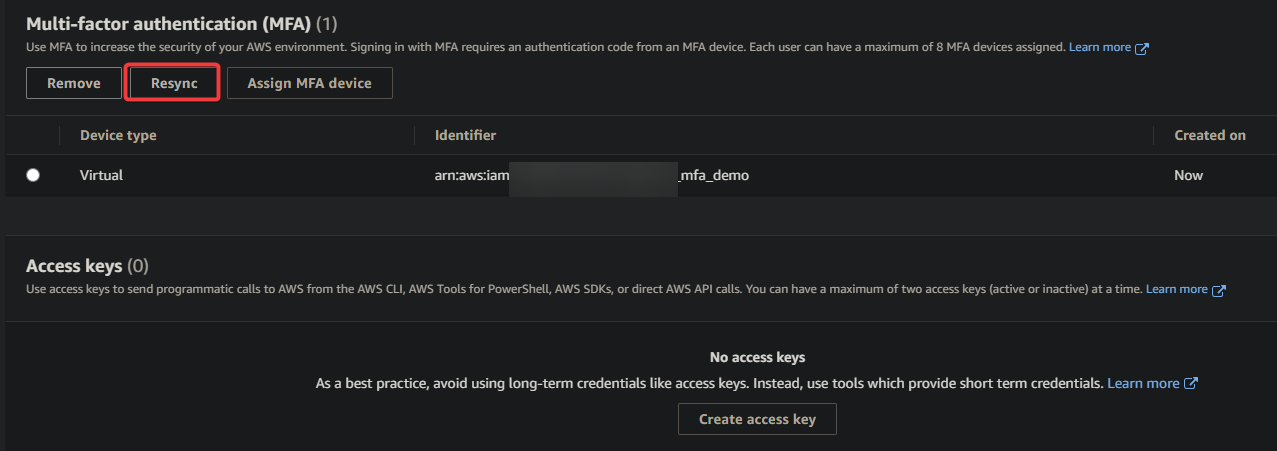

9. Por último, volte para a página do console IAM e você verá que o dispositivo MFA foi adicionado com sucesso para o seu usuário IAM, como mostrado abaixo.

Verificando a Configuração MFA

Depois de configurar o MFA para sua conta AWS, você ainda precisa verificar se sua configuração MFA está funcionando corretamente antes de confiar nela para autenticação.

Para verificar se sua configuração MFA funciona:

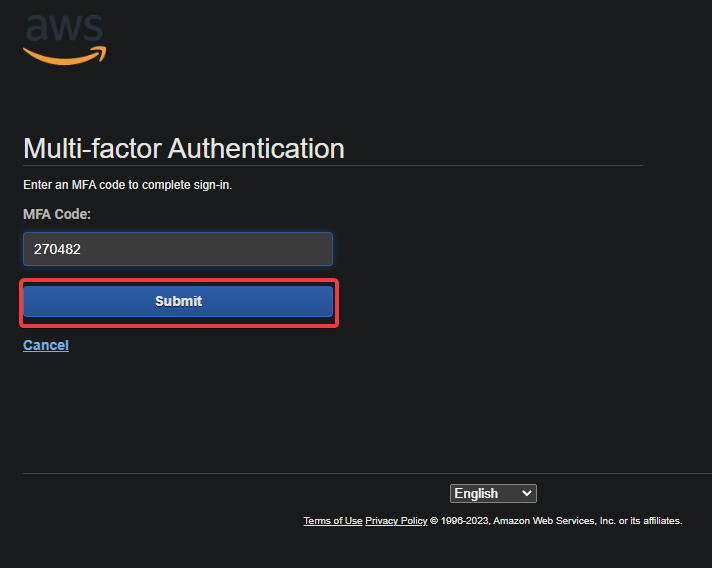

1. Faça logout do console IAM e faça login novamente usando suas credenciais de usuário IAM. Desta vez, será solicitado que você insira um código de autenticação MFA de seis dígitos do aplicativo Google Authenticator em seu dispositivo.

2. Insira o código e clique em Enviar para concluir o processo de autenticação.

3. Por último, tente acessar seus recursos AWS e veja se tudo corre bem.

Se você não puder usar seu dispositivo MFA para acessar seus recursos AWS, clique no botão Resincronizar no console IAM para ressincronizar seu dispositivo MFA.

Conclusão

A segurança é sempre uma preocupação principal quando se trata de computação em nuvem. Com a ajuda da autenticação multifatorial, você aumenta a segurança de sua conta AWS. E neste tutorial, você aprendeu como configurar a autenticação multifatorial AWS para usuários IAM para proteger seus recursos contra acesso não autorizado.

Com um MFA totalmente funcional, você pode ter confiança de que sua conta AWS e recursos estão protegidos contra atividades maliciosas.

Garantir a segurança de sua conta via Console de Gerenciamento da AWS funciona muito bem, isso é certo. Mas se você prefere trabalhar em um ambiente de linha de comando, por que não usar o MFA da AWS via AWS CLI em vez disso?