Protéger les ressources critiques de votre compte AWS en configurant l’authentification à facteurs multiples (MFA) devrait être une priorité absolue, que votre compte soit menacé ou non. Comment ? L’AWS MFA est une fonctionnalité de sécurité puissante qui améliore considérablement la sécurité de votre compte AWS.

Dans ce tutoriel, vous apprendrez comment configurer le MFA pour votre compte AWS et vous assurer que seuls les utilisateurs autorisés peuvent accéder à votre infrastructure et à vos ressources AWS.

Prêt ? Continuez à lire et écartez les entités malveillantes de vos ressources AWS !

Prérequis

Ce tutoriel comprend des démonstrations pratiques. Pour suivre, assurez-vous d’avoir les éléments suivants en place :

- Un compte AWS avec une facturation active – Inscrivez-vous à un compte gratuit si vous n’en avez pas encore un.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

Création d’un utilisateur IAM avec accès par mot de passe

Avant de configurer l’AWS MFA, il est crucial de créer un utilisateur IAM avec accès par mot de passe. Cela vous permet d’avoir une identité sécurisée et distincte pour accéder à vos ressources AWS. Vous utiliserez plus tard cet utilisateur IAM spécifique pour l’AWS MFA.

Un utilisateur IAM est une identité au sein de votre compte AWS que vous créez et gérez pour permettre un accès sécurisé à vos ressources AWS. Chaque utilisateur IAM dispose de justificatifs uniques (c’est-à-dire un nom d’utilisateur et un mot de passe) pour se connecter à la console de gestion AWS et accéder aux ressources AWS.

Pour créer un utilisateur IAM avec un accès par mot de passe :

1. Ouvrez votre navigateur Web préféré, connectez-vous à la Console de gestion AWS en tant qu’utilisateur racine et accédez à la console IAM.

2. Sur la console IAM, accédez à Utilisateurs (volet gauche) et cliquez sur Ajouter un utilisateur pour commencer à ajouter un nouvel utilisateur.

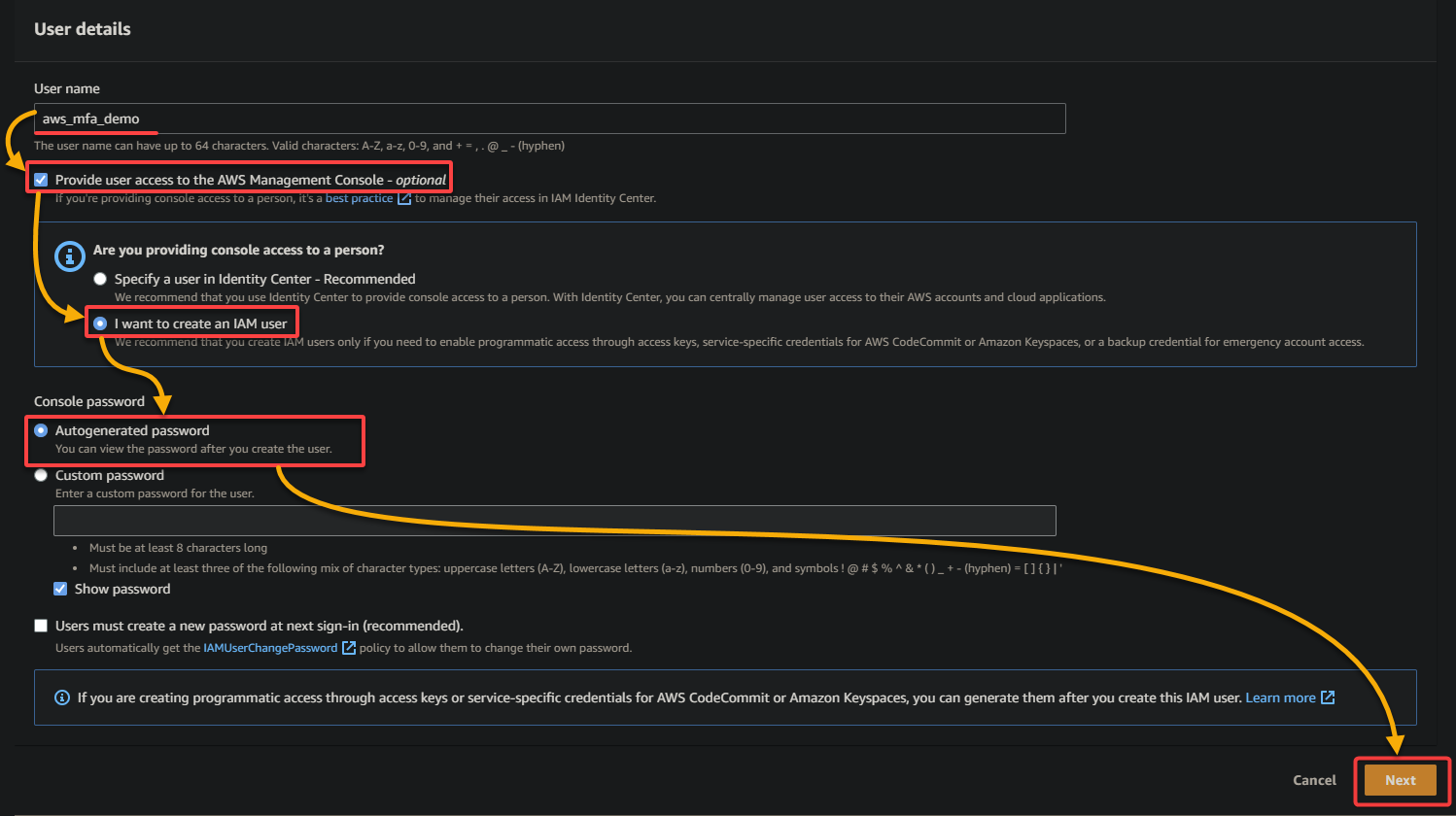

3. Configurez les détails de l’utilisateur IAM comme suit :

- Nom d’utilisateur : Fournissez un nom d’utilisateur unique pour ce nouvel utilisateur (aws_mfa_demo)

- Cochez la case Fournir un accès utilisateur à la console de gestion AWS pour permettre à l’utilisateur de se connecter à la console de gestion AWS.

- Sélectionnez Je veux créer un utilisateur IAM pour créer un nouvel utilisateur IAM.

- Sélectionnez Mot de passe généré automatiquement pour que AWS génère un mot de passe fort pour l’utilisateur.

Une fois configuré, cliquez sur Suivant pour continuer.

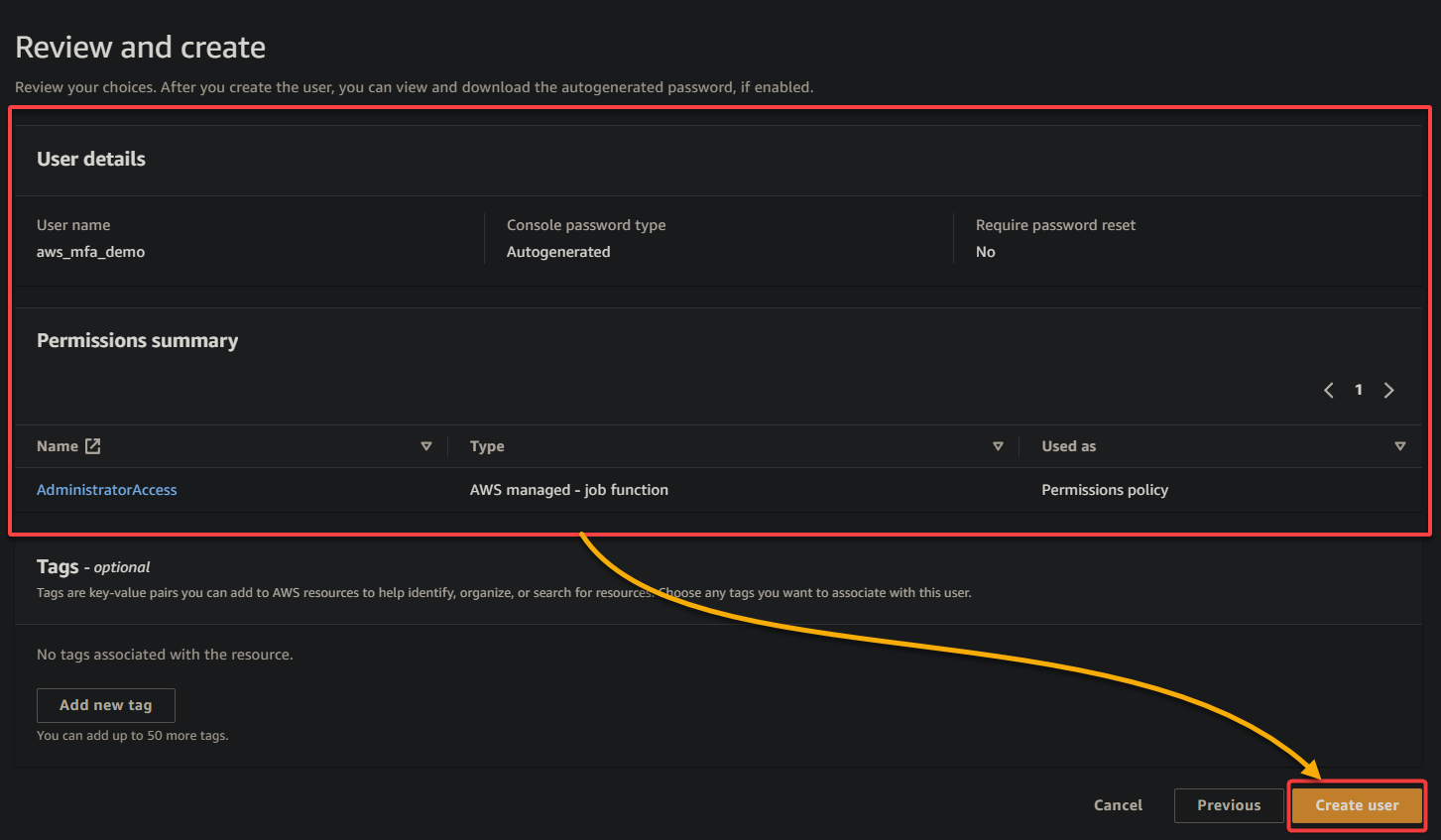

4. Maintenant, choisissez l’option Attacher un répertoire de stratégies, sélectionnez la politique AdministratorAccess dans la liste et cliquez sur Suivant pour accorder à l’utilisateur un accès complet aux ressources AWS.

5. Vérifiez les détails de l’utilisateur et cliquez sur Créer un utilisateur pour finaliser la création de l’utilisateur IAM.

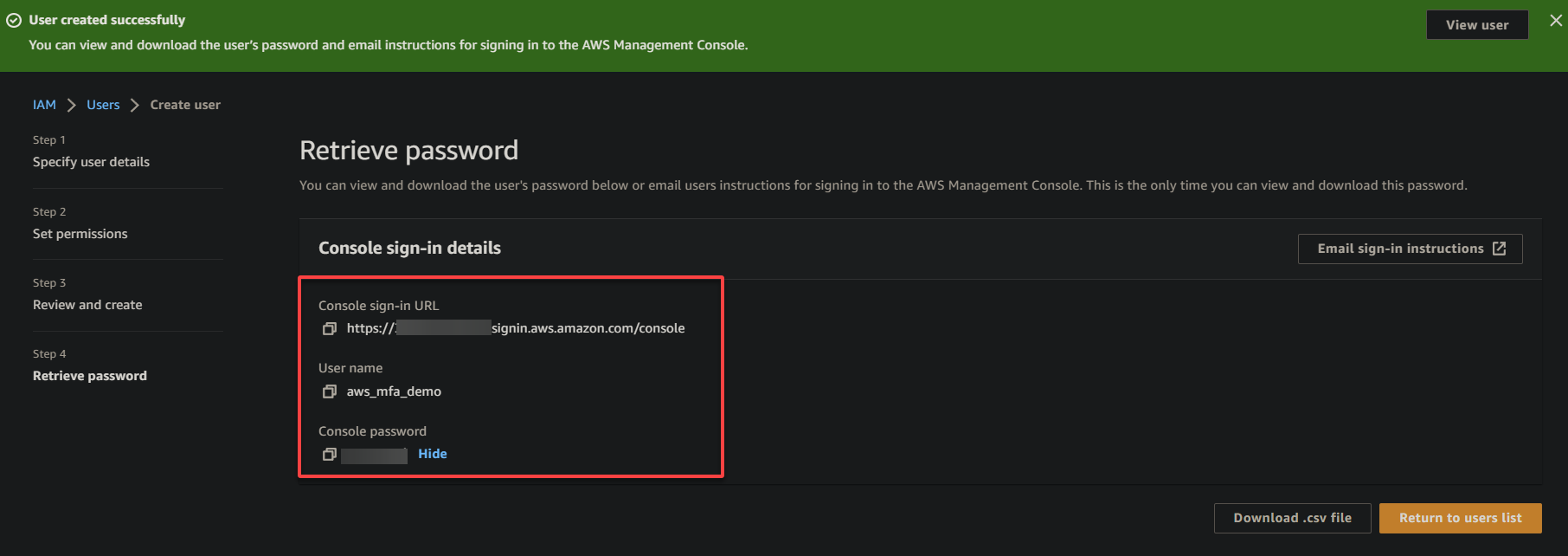

6. Enfin, ouvrez un nouvel onglet de navigateur, accédez à l’URL de connexion à la Console, puis connectez-vous avec les informations d’identification de l’utilisateur IAM affichées.

Pour des raisons de sécurité, il est fortement recommandé de vous connecter à votre compte IAM AWS via un navigateur privé (par exemple, Incognito de Google Chrome), surtout lorsque vous configurez AWS MFA.

Configuration de l’AWS MFA pour sécuriser les ressources AWS

Avec un utilisateur IAM dédié créé, vous êtes prêt à configurer votre AWS MFA. Mais d’abord, vous devez installer une application d’authentification sur votre appareil mobile qui génère un code unique à six chiffres. En plus de votre mot de passe, le code à six chiffres est nécessaire pour terminer le processus MFA lors de la connexion à AWS.

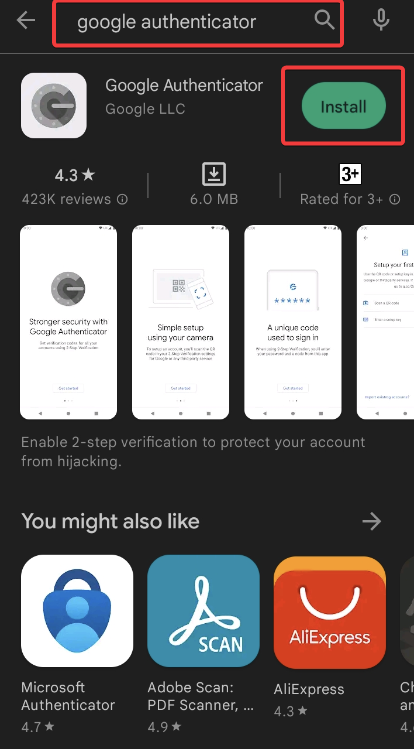

AWS prend en charge de nombreuses applications d’authentification, mais le choix de ce tutoriel est Google Authenticator, qui est gratuit et compatible avec les appareils Android et iOS.

Pour commencer à configurer l’AWS MFA pour sécuriser vos ressources:

1. Ouvrez le Google Play Store sur votre appareil Android, recherchez et installez Google Authenticator, comme indiqué ci-dessous.

Peut-être que votre utilisation est élevée et que vous souhaitez utiliser plusieurs appareils (smartphone, tablette ou ordinateur de bureau) pour accéder à votre compte AWS avec l’authentification multifacteur activée. Si tel est le cas, vous pouvez utiliser Authy pour authentifier vos tentatives de connexion sur n’importe lequel de vos appareils.

2. Une fois installé, retournez à l’onglet du navigateur où vous vous êtes connecté en tant qu’utilisateur IAM, accédez à la console IAM et sélectionnez le nouvel utilisateur créé (aws_mfa_demo).

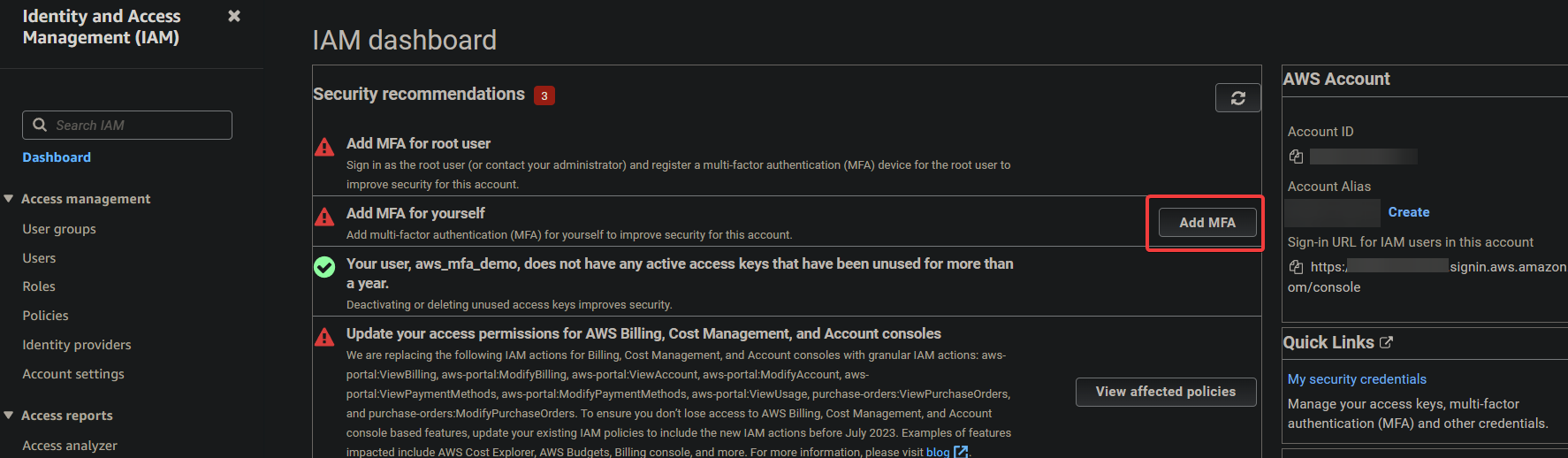

3. Sous Recommandations de sécurité, cliquez sur Ajouter MFA à côté de l’option Ajouter MFA pour vous-même pour initier l’attribution d’un MFA.

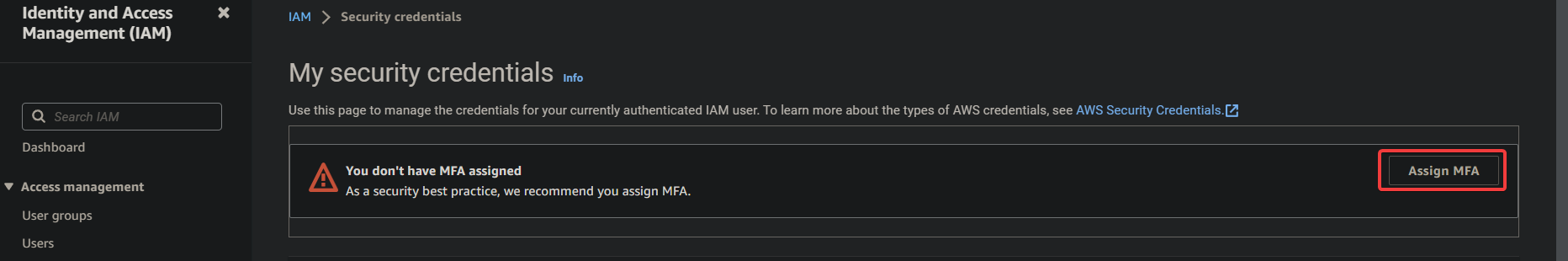

4. Maintenant, cliquez sur Attribuer MFA pour continuer.

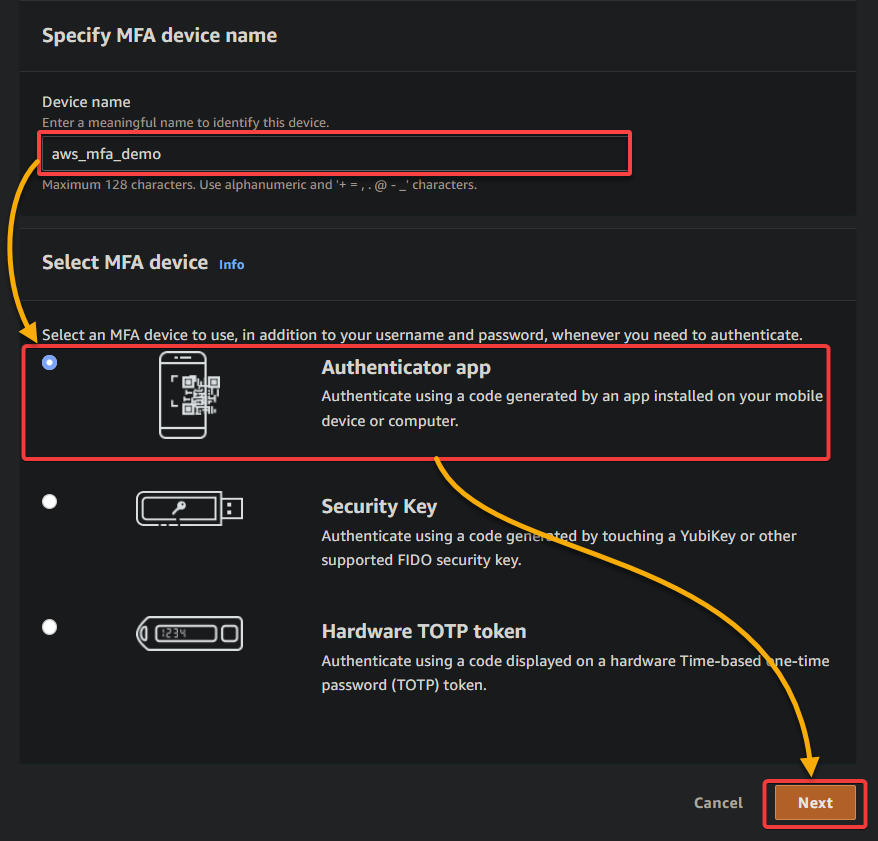

5. Sur la page suivante, configurez les paramètres comme suit:

- Nom de l’appareil – Fournissez un nom descriptif pour votre appareil qui vous aide à distinguer entre différents appareils MFA associés à votre compte AWS.

- Sélectionner l’appareil MFA – Sélectionnez un appareil MFA parmi les options disponibles en fonction de vos besoins et préférences spécifiques.

Le choix de ce tutoriel est l’application Authentificateur. Les authentificateurs basés sur des logiciels sont généralement le choix le plus populaire en raison de leur facilité d’utilisation et de leur disponibilité sur les appareils mobiles. Mais des options basées sur du matériel peuvent être préférées dans des environnements à haute sécurité où des mesures de sécurité physiques supplémentaires sont nécessaires.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

Une fois configuré, cliquez sur Suivant pour initier l’enregistrement de votre appareil MFA.

AWS vous permet d’enregistrer jusqu’à huit dispositifs MFA (peut être une combinaison de n’importe quels types de MFA pris en charge) avec vos utilisateurs racine et IAM. Cette fonctionnalité vous offre de la flexibilité dans la gestion de vos dispositifs MFA. En même temps, vous pouvez choisir le meilleur type de dispositif MFA pour chaque utilisateur en fonction de leurs besoins et exigences spécifiques.

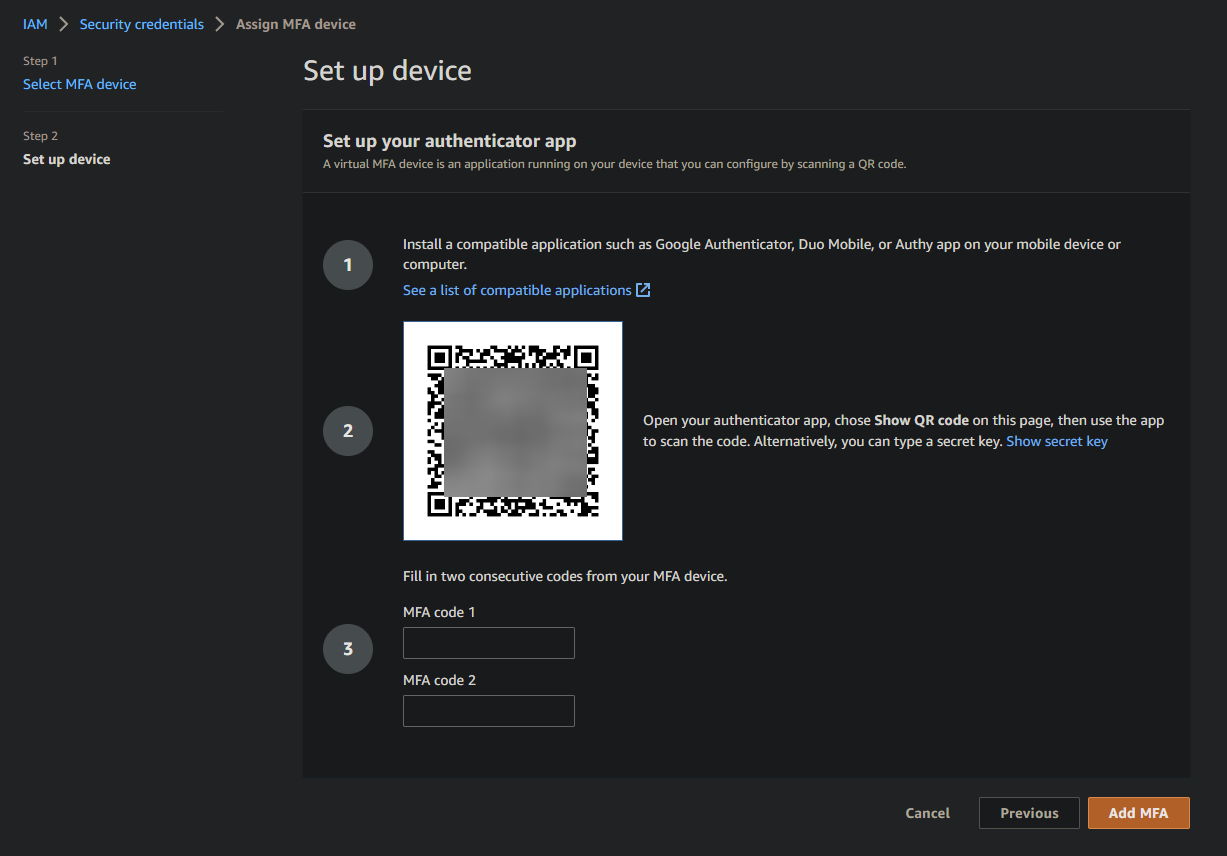

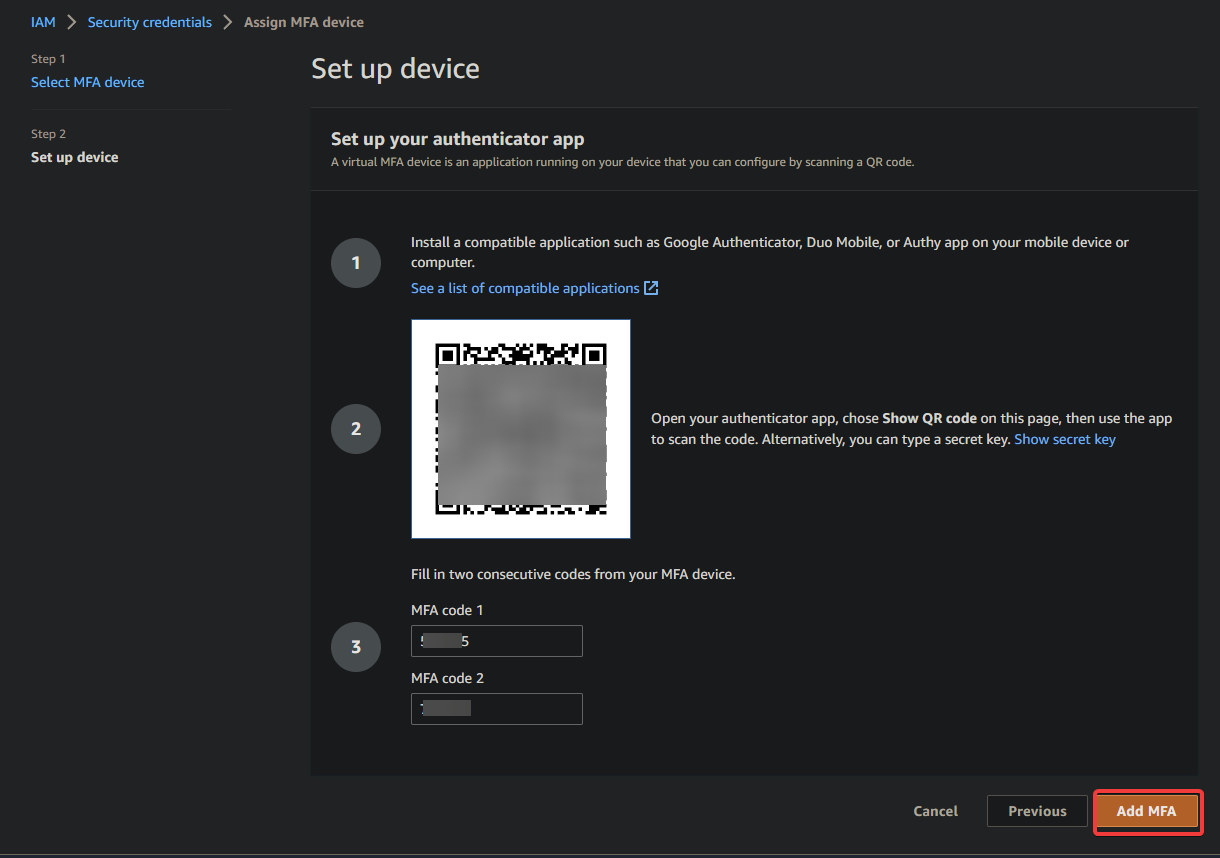

Votre navigateur redirige vers une page comme celle ci-dessous, où vous pouvez voir un code QR affiché.

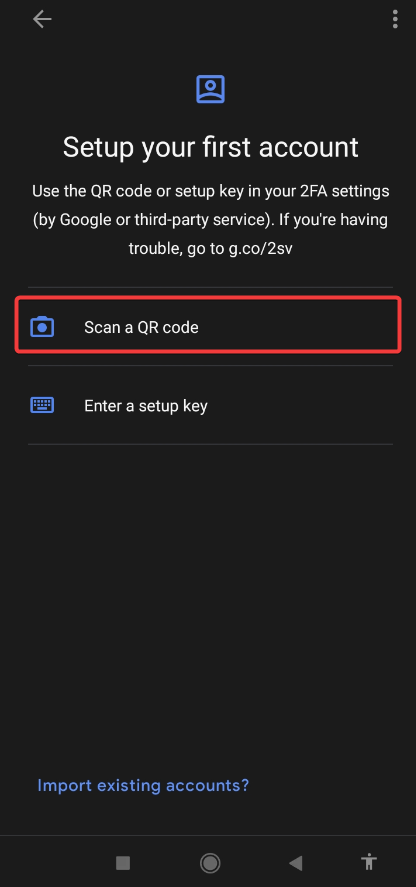

6. Ensuite, ouvrez l’application Google Authenticator sur votre appareil mobile, et touchez Scanner un code QR pour activer la caméra de votre appareil pour le scan du code QR.

7. Tenez la caméra de votre appareil face au code QR affiché sur votre navigateur tout en vous assurant que le code QR est bien focalisé et entièrement visible à l’écran.

L’application Google Authenticator détecte automatiquement le code QR et ajoute une nouvelle entrée pour votre utilisateur IAM AWS, accompagnée d’un code d’authentification à six chiffres. Notez que le code à six chiffres change périodiquement.

8. Maintenant, remplissez les deux cases vides sur la page Configurer l’appareil avec deux codes d’authentification successifs de l’application Google Authenticator, et cliquez sur Ajouter MFA. Ce faisant, vous authentifiez et enregistrez votre dispositif MFA à votre utilisateur IAM.

Notez que chaque code à six chiffres n’est valide que pour une période limitée, généralement 30 secondes, et expire. Cet aspect limité dans le temps du code MFA augmente la sécurité en réduisant le temps disponible pour les attaquants pour intercepter le code et accéder sans autorisation aux ressources AWS.

Le système MFA vérifie que l’appareil de l’utilisateur génère les codes en temps réel en demandant à l’utilisateur de fournir deux codes consécutifs. Ce comportement est plus sécurisé que les codes étant rejoués ou volés lors d’une session précédente.

L’activation de l’authentification MFA pour un utilisateur IAM n’affecte que les informations d’identification spécifiques de cet utilisateur. D’autres utilisateurs IAM dans le même compte AWS ont des identités distinctes avec des informations d’identification, et chaque identité a sa propre configuration MFA.

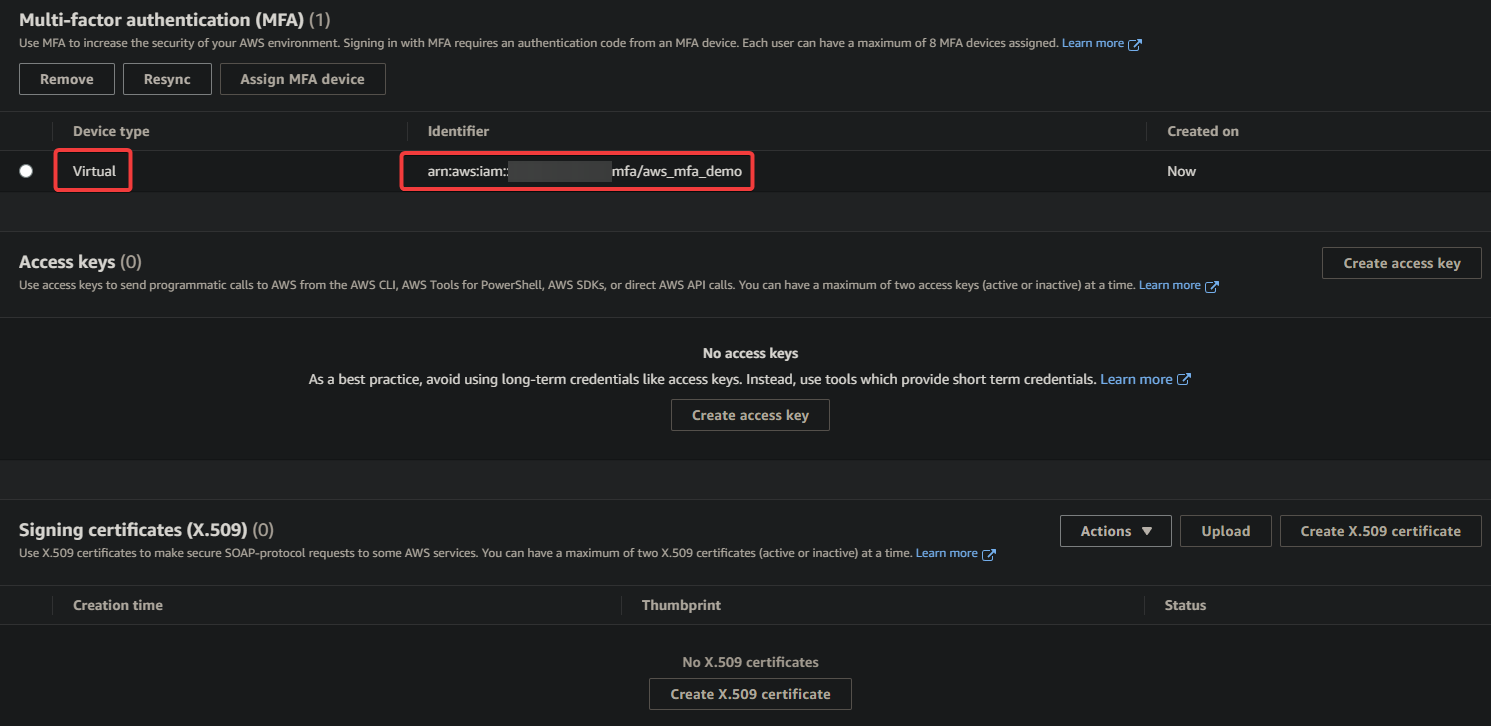

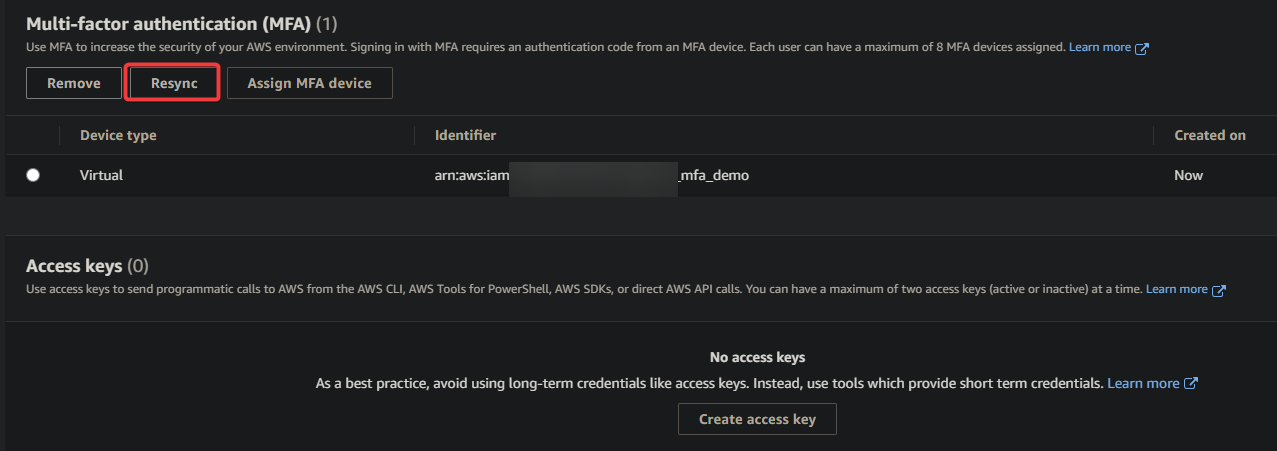

9. Enfin, retournez à la page de la console IAM, et vous verrez que le périphérique MFA a été ajouté avec succès pour votre utilisateur IAM, comme indiqué ci-dessous.

Vérification de la configuration MFA

Après avoir configuré MFA pour votre compte AWS, vous devez toujours vérifier que votre configuration MFA fonctionne correctement avant de vous fier à elle pour l’authentification.

Pour vérifier que votre configuration MFA fonctionne:

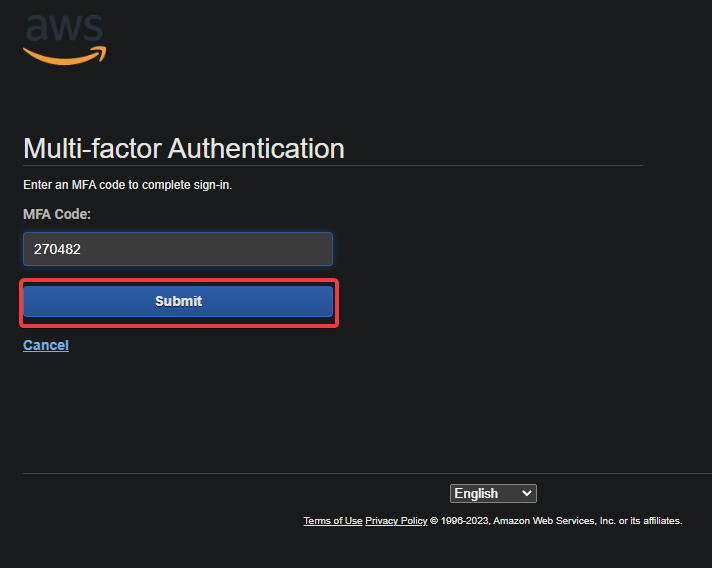

1. Déconnectez-vous de la console IAM et reconnectez-vous en utilisant les informations d’identification de votre utilisateur IAM. Cette fois, on vous demandera de saisir un code d’authentification MFA à six chiffres de l’application Google Authenticator sur votre appareil.

2. Entrez le code et cliquez sur Soumettre pour terminer le processus d’authentification.

3. Enfin, essayez d’accéder à vos ressources AWS et voyez si tout se passe bien.

Si vous ne pouvez pas utiliser votre appareil MFA pour accéder à vos ressources AWS, cliquez sur le bouton Réynchroniser sur la console IAM pour resynchroniser votre appareil MFA.

Conclusion

La sécurité est toujours une préoccupation majeure en matière de cloud computing. Avec l’aide de l’authentification multi-facteurs, vous renforcez la sécurité de votre compte AWS. Et dans ce tutoriel, vous avez appris comment configurer l’authentification multi-facteurs AWS pour les utilisateurs IAM afin de protéger vos ressources contre tout accès non autorisé.

Avec une authentification multi-facteurs entièrement fonctionnelle, vous pouvez être sûr que votre compte AWS et vos ressources sont protégés contre toute activité malveillante.

La sécurisation de votre compte via la console de gestion AWS fonctionne très bien, c’est certain. Mais si vous préférez travailler dans un environnement en ligne de commande, pourquoi ne pas utiliser l’authentification multi-facteurs AWS via l’interface de ligne de commande AWS (AWS CLI) à la place?