保護您的AWS帳戶的關鍵資源,設置多重身份驗證(MFA)應該是一個首要任務,無論您的帳戶是否有風險。如何實現呢?AWS MFA是一種強大的安全功能,可以顯著增強您的AWS帳戶安全。

在本教程中,您將學習如何為您的AWS帳戶設置MFA,並確保只有授權用戶可以訪問您的AWS基礎架構和資源。

準備好了嗎?繼續閱讀,保護您的AWS資源免受惡意實體的侵害!

先決條件

本教程包含實際演示。要跟隨操作,請確保您已經完成以下準備工作:

- 一個啟用了計費的AWS帳戶-如果您還沒有,請註冊一個免費層級帳戶。

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

創建具有密碼訪問權限的IAM用戶

在設置AWS MFA之前,創建一個具有密碼訪問權限的IAM用戶非常重要。這樣可以確保您擁有一個安全且獨立的身份來訪問您的AWS資源。稍後,您將使用此特定的IAM用戶進行AWS MFA。

IAM用戶是您在AWS帳戶中創建和管理的身份,可實現對AWS資源的安全訪問。每個IAM用戶都有唯一的憑證(即用戶名和密碼),可用於登錄AWS管理控制台並訪問AWS資源。

創建具有密碼訪問權限的IAM用戶:

1. 打開您喜歡的網頁瀏覽器,以根用戶身份登錄AWS管理控制台,並導航到IAM控制台。

2. 在IAM控制台上,導航到用戶(左側),並點擊添加用戶以開始添加新用戶。

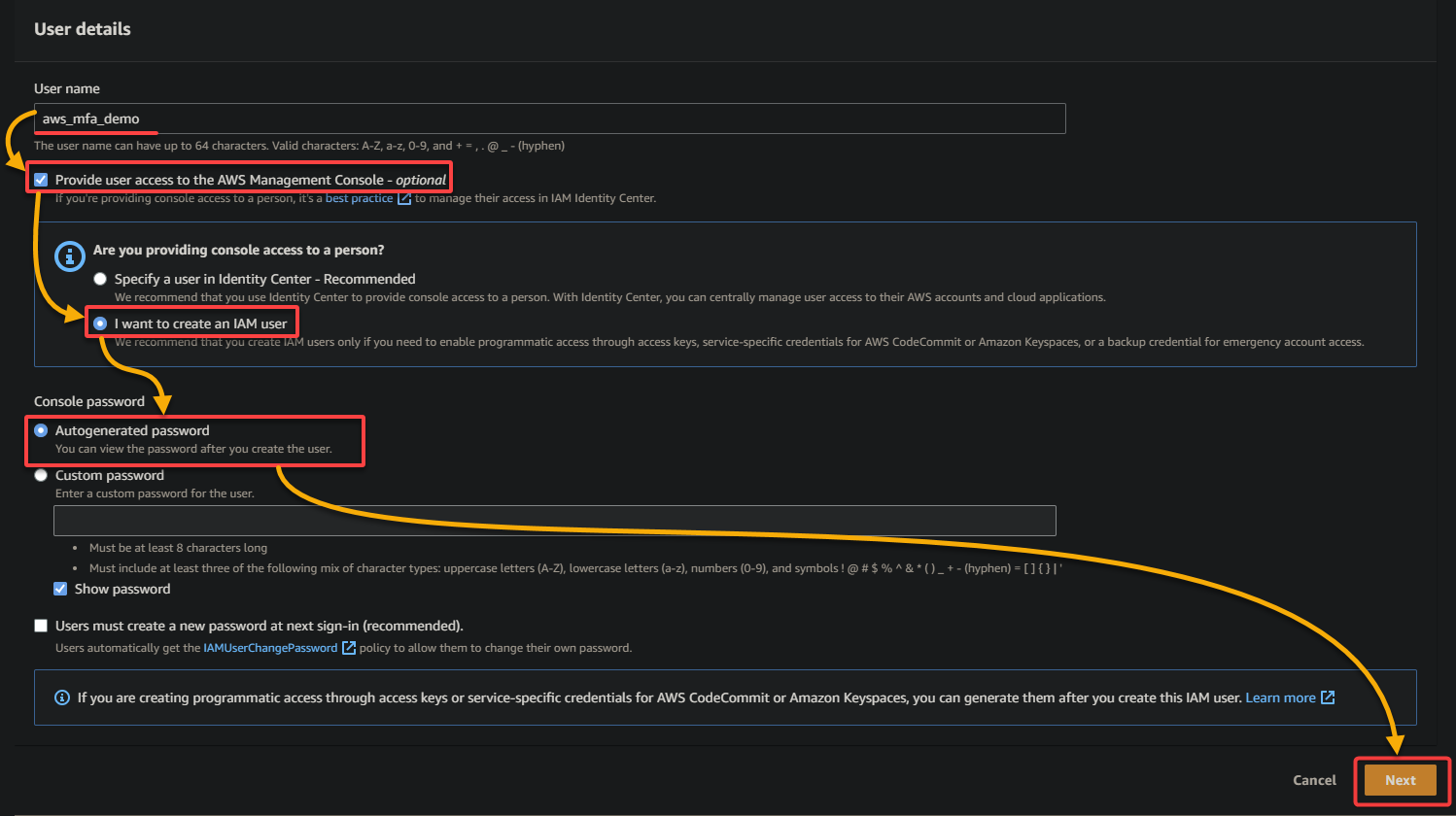

3. 使用以下配置IAM用戶詳細信息:

- 用戶名:為這個新用戶提供一個唯一的用戶名(aws_mfa_demo)

- 勾選提供用戶訪問AWS管理控制台的核取方塊,允許用戶登錄到AWS管理控制台。

- 選擇我想創建IAM用戶以創建新的IAM用戶。

- 選擇自動生成的密碼,讓AWS為用戶生成一個強密碼。

配置完成後,點擊下一步繼續。

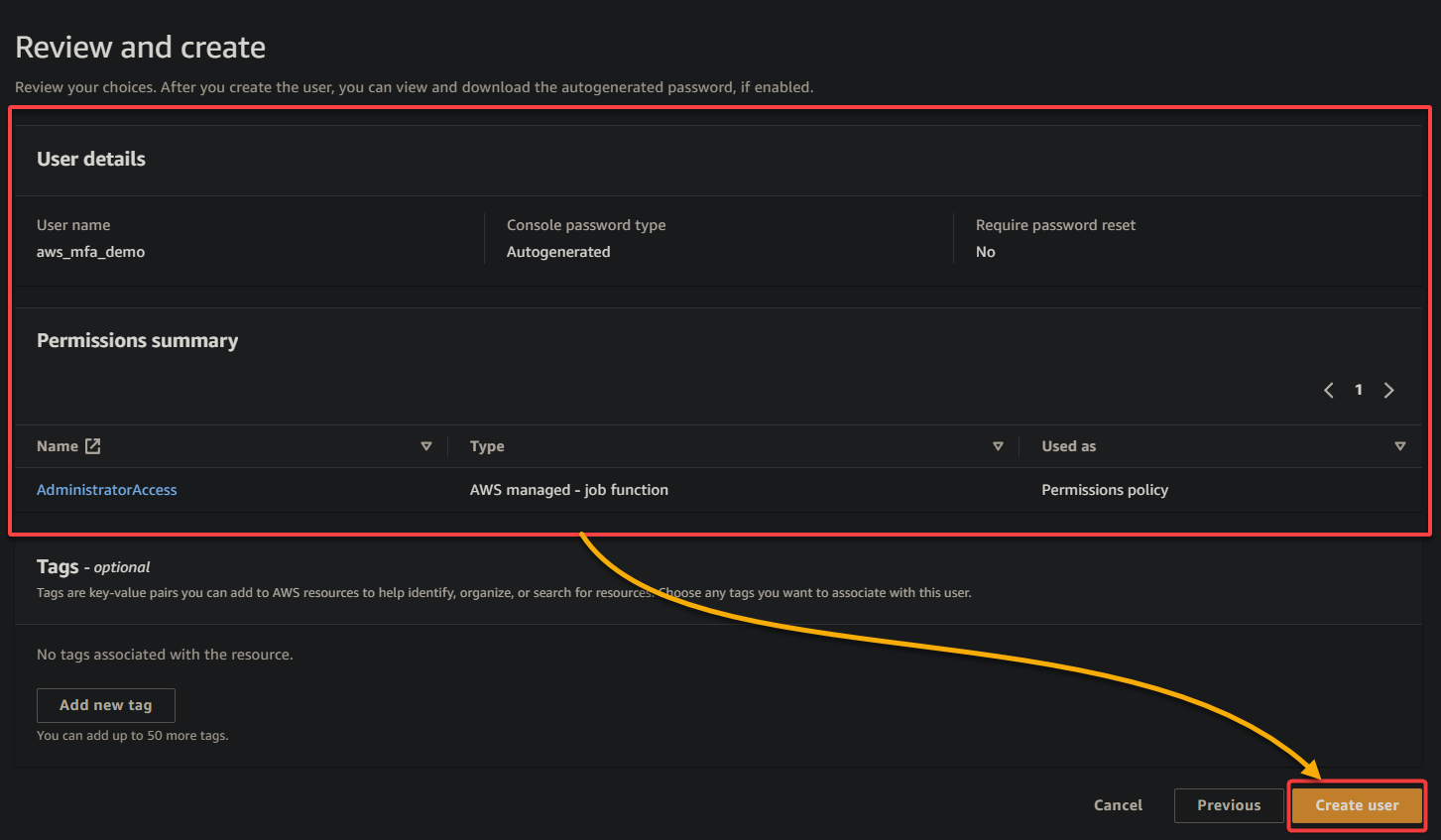

4. 現在,選擇附加策略目錄選項,從列表中選擇AdministratorAccess策略,然後點擊下一步以授予用戶對AWS資源的完全訪問權限。

5. 審查用戶詳細信息,然後點擊創建用戶完成IAM用戶的創建。

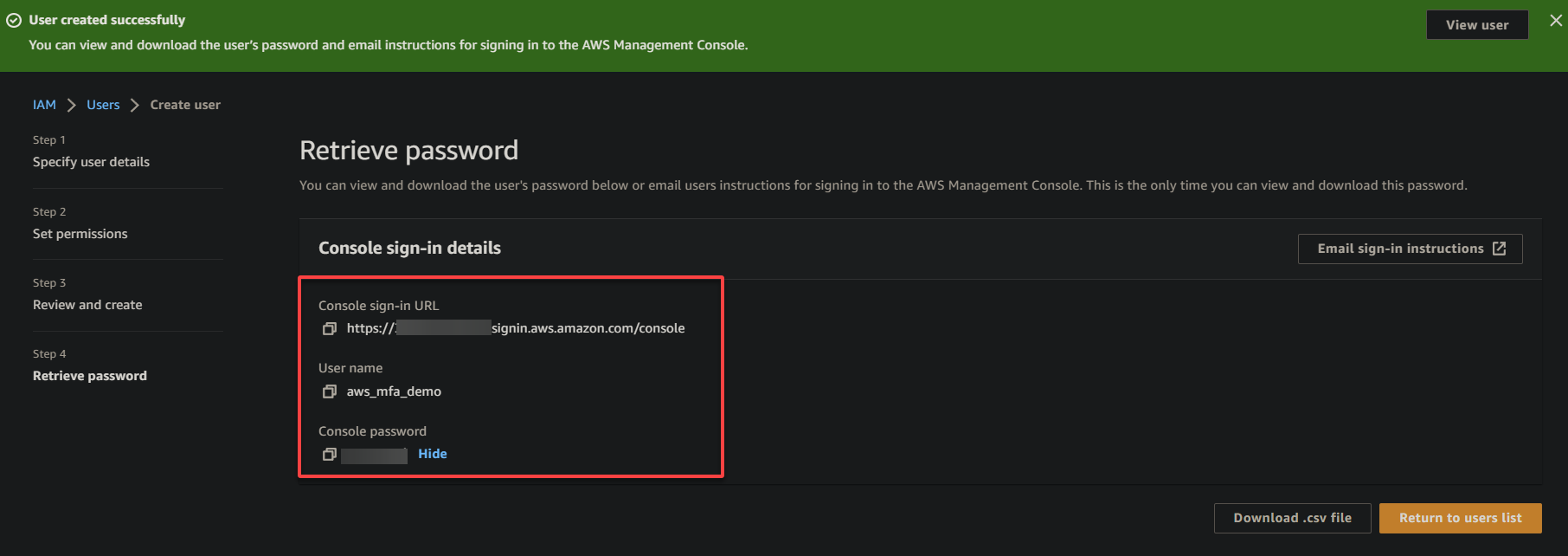

最後,打開一個新的瀏覽器標籤,導航至Console 登入網址,並使用顯示的 IAM 使用者憑證登入。

出於安全考慮,強烈建議通過私密瀏覽器(例如Google Chrome 的無痕模式)登錄您的 AWS IAM 帳戶,特別是在設置 AWS MFA 時。

設置 AWS MFA 以保護 AWS 資源

創建了專用的 IAM 使用者後,您準備設置 AWS MFA。但首先,您必須在您的移動設備上安裝一個身份驗證應用程序,該應用程序會生成一個唯一的六位數代碼。與密碼一起,六位數代碼是在登錄 AWS 時完成 MFA 流程所需的。

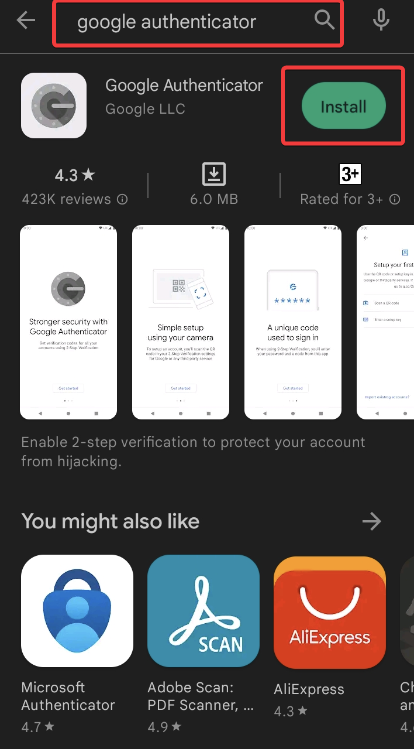

AWS 支援許多身份驗證應用程序,但本教程選擇的是 Google Authenticator,它是免費的並且與 Android 和 iOS 設備兼容。

開始設置 AWS MFA 以保護您的資源:

1. 在您的 Android 設備上打開 Google Play 商店,搜索並安裝 Google Authenticator,如下所示。

也许您的使用频率很高,想要使用多个设备(智能手机、平板电脑或台式电脑)访问已启用MFA的AWS帐户。如果是这样,您可以使用Authy在任何设备上验证您的登录尝试。

2. 安装完成后,请返回您登录为IAM用户的浏览器选项卡,导航至IAM控制台,并选择新创建的用户(aws_mfa_demo)。

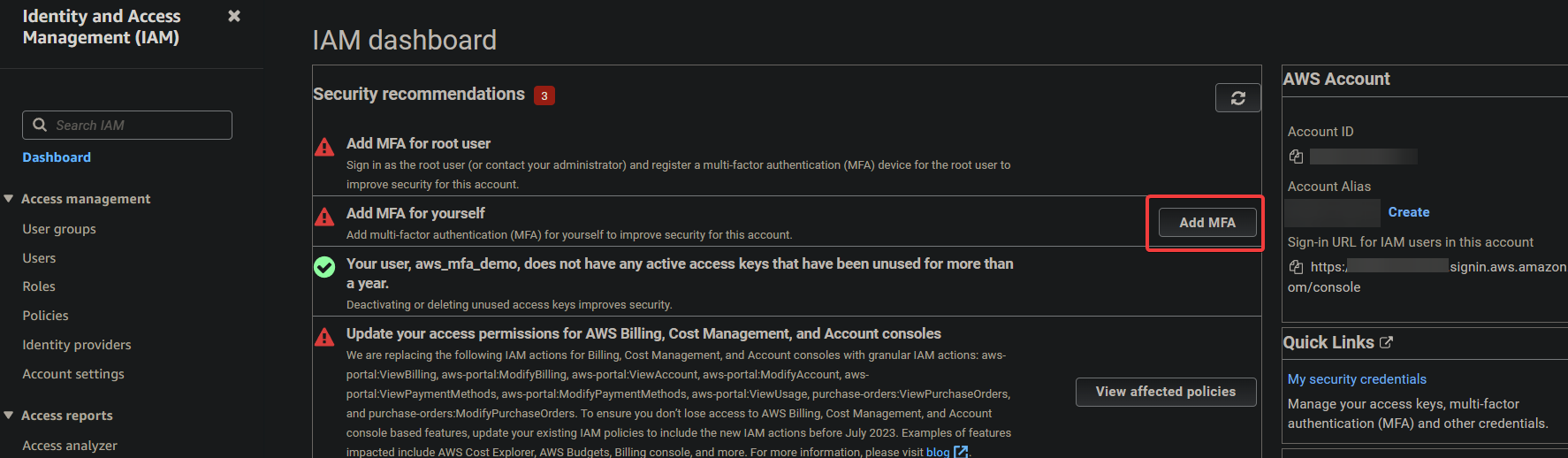

3. 在安全建议下,点击添加MFA旁边的为您自己添加MFA选项以开始分配MFA。

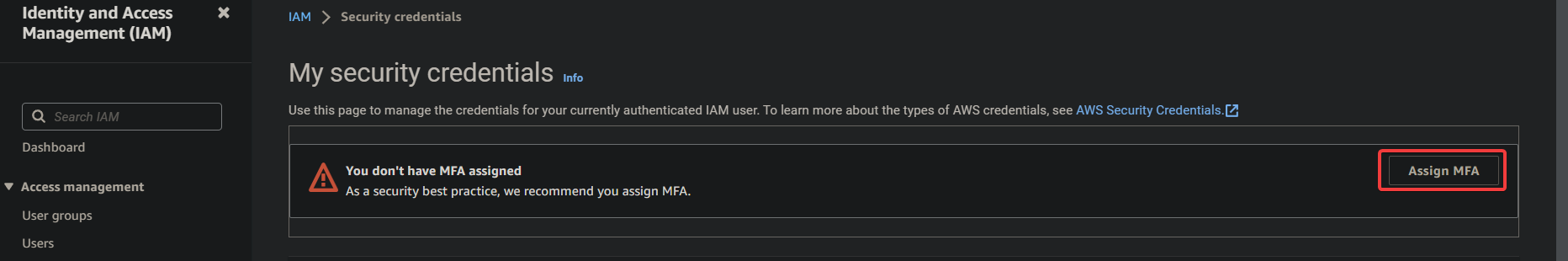

4. 现在,点击分配MFA以继续。

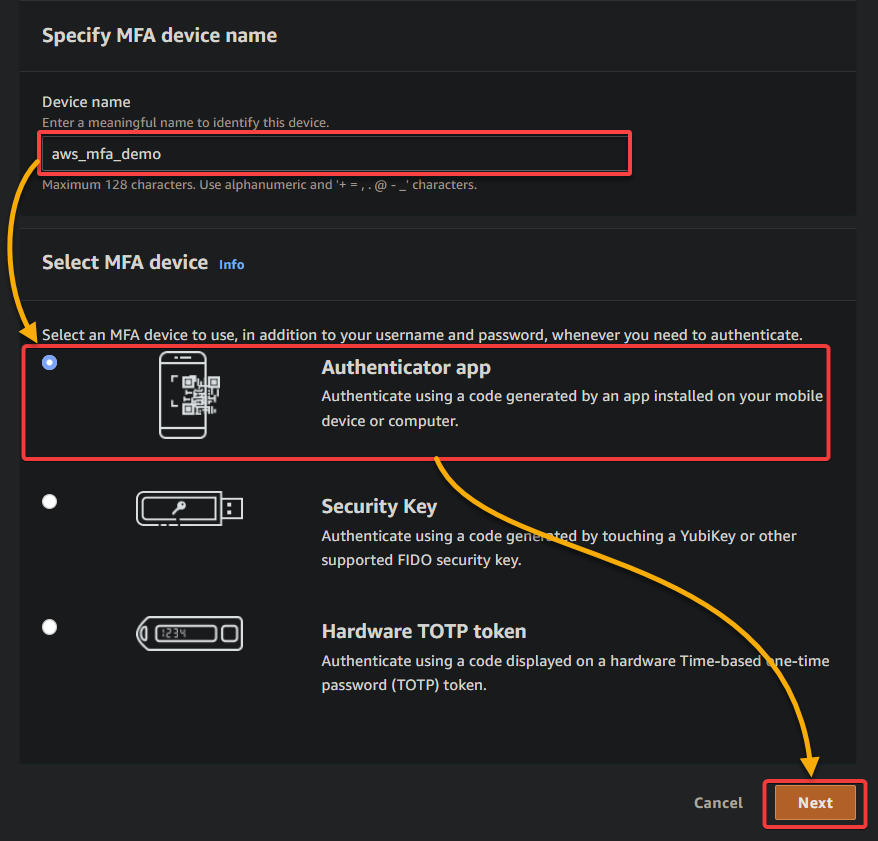

5. 在下一页上,根据以下设置进行配置:

- 设备名称 – 为您的设备提供一个描述性名称,以帮助您区分与您的AWS帐户关联的不同MFA设备。

- 选择MFA设备 – 根据您的具体需求和偏好,从可用选项中选择MFA设备。

本教程的选择是Authenticator应用程序。由于软件身份验证器通常易于使用并且在移动设备上易于获得,因此它们通常是最受欢迎的选择。但是,在需要额外物理安全措施的高安全性环境中,可能更喜欢硬件身份验证器选项。

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

配置完成后,点击下一步以开始注册您的MFA设备。

AWS 允許您為根帳戶和 IAM 使用者註冊最多八個 MFA 裝置(可以是任何支援的 MFA 類型的組合)。此功能讓您在管理 MFA 裝置方面更具靈活性。同時,您可以根據每個使用者的特定需求和要求選擇最適合的 MFA 裝置類型。

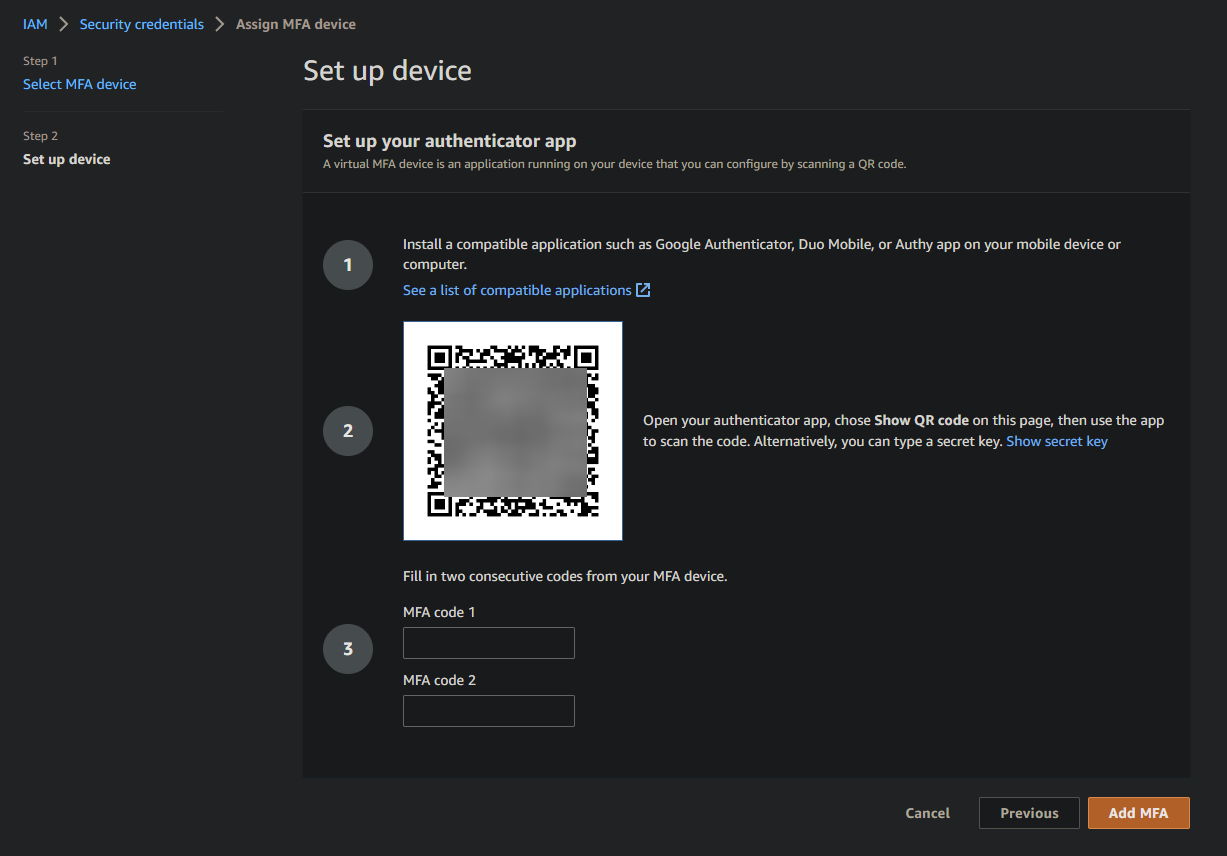

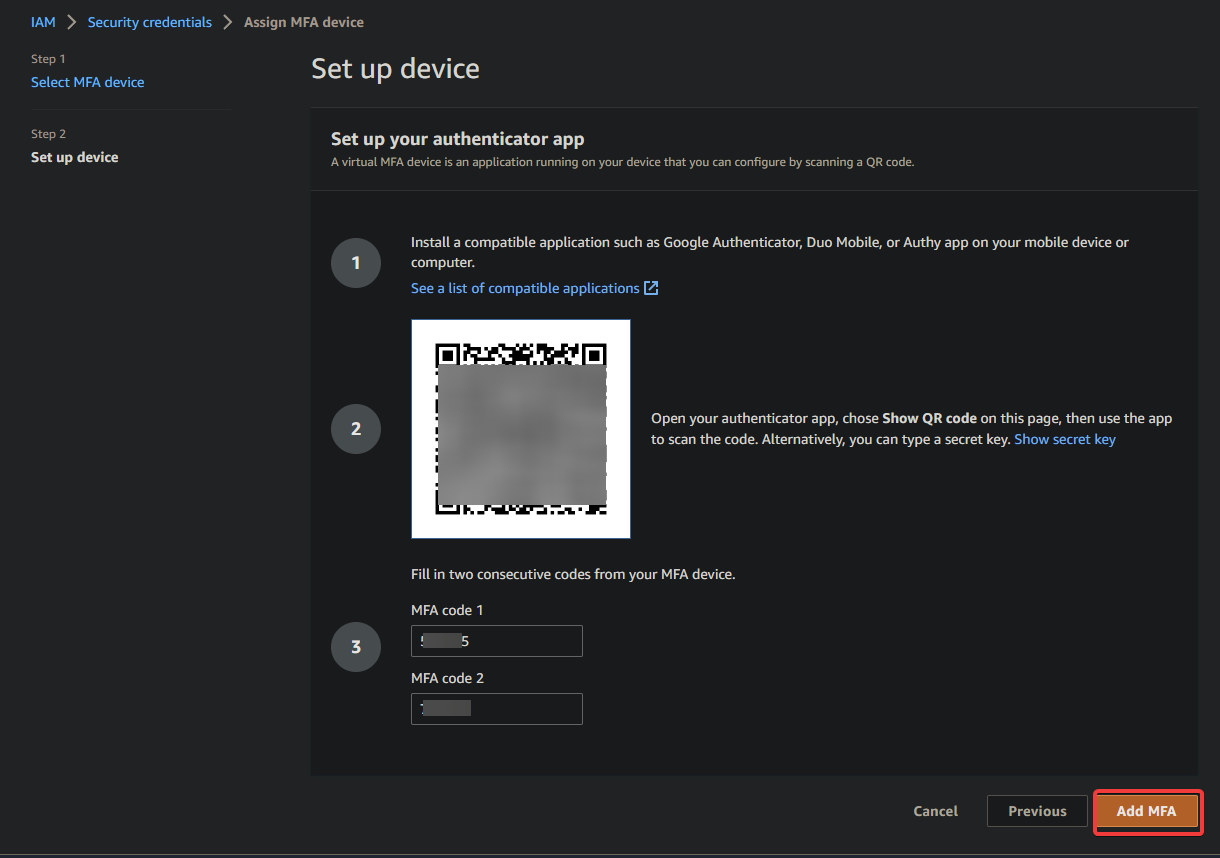

您的瀏覽器將重定向到以下類似的頁面,在該頁面上您可以看到一個顯示的 QR 碼。

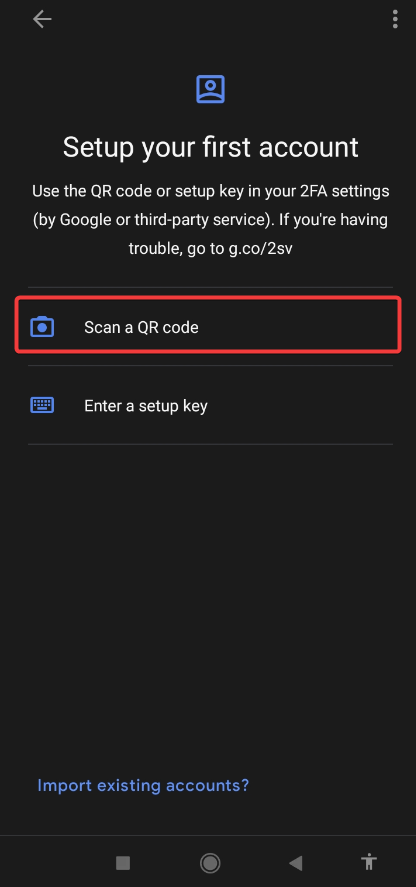

6. 接下來,在您的移動設備上打開 Google Authenticator 應用程式,點擊 掃描 QR 碼 以開啟設備的相機進行 QR 碼掃描。

7. 將您的設備相機對準瀏覽器上顯示的 QR 碼,確保 QR 碼處於對焦並完全可見的狀態。

Google Authenticator 應用程式將自動偵測到 QR 碼並為您的 AWS IAM 使用者新增一個新的項目,以及一個六位數的驗證碼。請注意,六位數的驗證碼會週期性更改。

8. 現在,在設定裝置頁面上,將 Google Authenticator 應用程式中連續的兩個驗證碼填入兩個空白框中,然後點擊新增 MFA。這樣可以對您的 IAM 使用者進行身份驗證並註冊您的 MFA 裝置。

請注意,每個六位數的驗證碼僅在有限的時間內有效,通常為 30 秒,然後過期。MFA 碼的這種時間限制特性通過縮短攻擊者截取該碼以非授權方式訪問 AWS 資源的時間窗口來增加安全性。

MFA系統通過要求用戶提供兩個連續的代碼來驗證用戶設備實時生成的代碼,這種行為比從以前的會話中重播或窃取代碼更安全。

只為IAM用戶啟用MFA身份驗證僅影響該特定用戶的憑證。同一AWS帳戶中的其他IAM用戶具有不同的身份和憑證,每個身份都有自己的MFA配置。

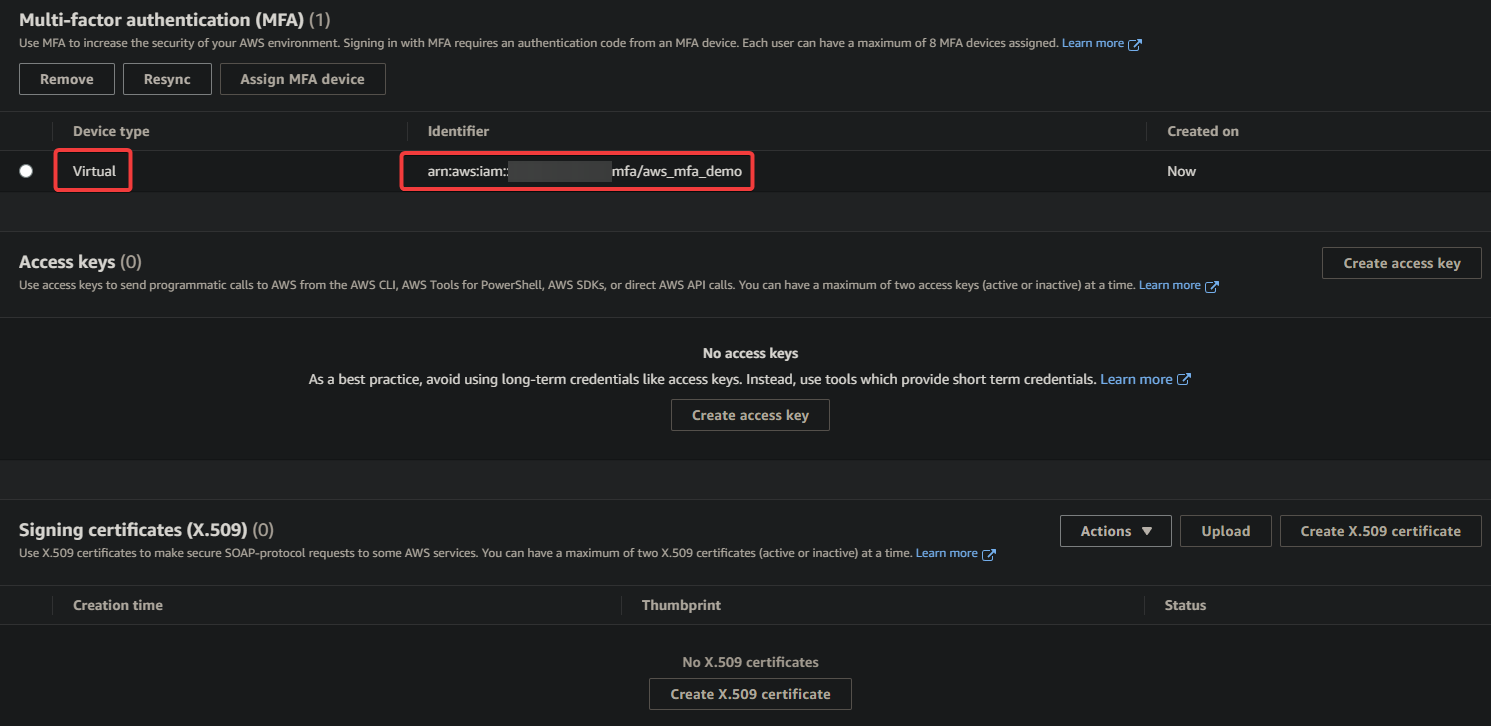

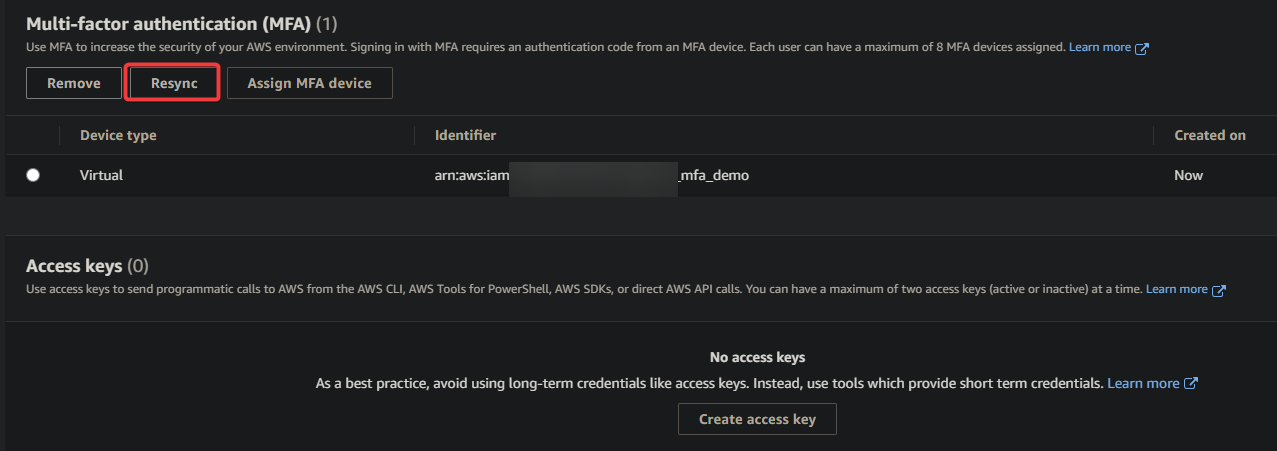

9. 最後,返回IAM控制台頁面,您將看到MFA設備已成功添加到您的IAM用戶,如下所示。

驗證MFA設置

在為您的AWS帳戶設置MFA之後,在依賴它進行身份驗證之前,您仍然需要驗證MFA設置是否正常工作。

驗證您的MFA設置是否正常工作:

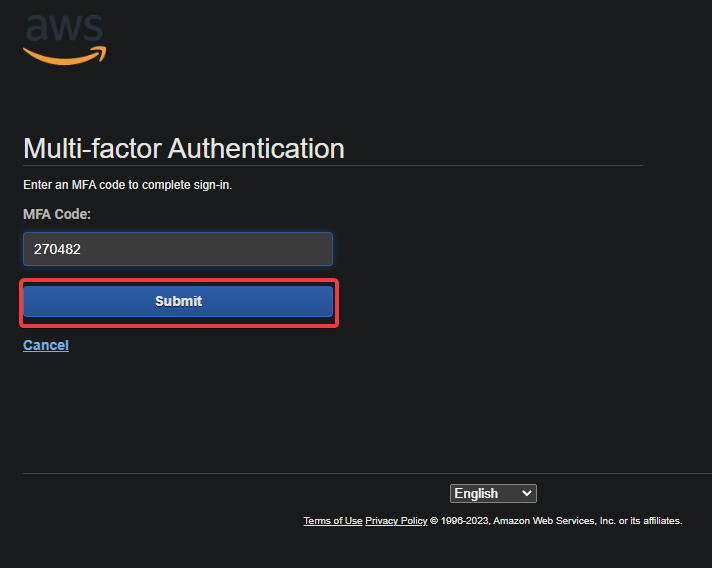

1. 登出IAM控制台,然後使用您的IAM用戶憑證重新登錄。這次,您將被要求在您的設備上的Google Authenticator應用程序中輸入一個六位數的MFA身份驗證碼。

2. 輸入該代碼,然後點擊提交完成身份驗證過程。

3. 最後,嘗試訪問您的AWS資源,並查看是否一切順利。

如果您無法使用MFA設備訪問AWS資源,請在IAM控制台上點擊重新同步按鈕以重新同步您的MFA設備。

結論

安全性始終是雲計算的首要關注點。通過多因素身份驗證的幫助,您可以增強您的AWS帳戶安全性。在這個教程中,您已經學會了如何為IAM用戶設置AWS MFA,以保護您的資源免受未授權訪問。

擁有完全功能的MFA,您可以放心,您的AWS帳戶和資源受到了惡意活動的保護。

通過AWS管理控制台保護您的帳戶效果非常好,這是肯定的。但如果您更喜歡在命令行環境中工作,為什麼不改用AWS CLI來使用AWS MFA呢?