Proteger los recursos críticos de tu cuenta de AWS configurando la autenticación multifactor (MFA) debería ser una prioridad principal, ya sea que tu cuenta esté en riesgo o no. ¿Cómo? La MFA de AWS es una característica de seguridad potente que mejora significativamente la seguridad de tu cuenta de AWS.

En este tutorial, aprenderás cómo configurar la MFA para tu cuenta de AWS y asegurarte de que solo los usuarios autorizados puedan acceder a tu infraestructura y recursos de AWS.

¿Listo? ¡Sigue leyendo y mantén alejadas a las entidades maliciosas de tus recursos de AWS!

Prerrequisitos

Este tutorial incluye demostraciones prácticas. Para seguir adelante, asegúrate de tener lo siguiente:

- Una cuenta de AWS con la facturación activada: regístrate para obtener una cuenta de nivel gratuito si aún no tienes una.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

Crear un usuario IAM con acceso mediante contraseña

Antes de configurar la MFA de AWS, es crucial crear un usuario IAM con acceso mediante contraseña. De esta manera, te aseguras de tener una identidad segura y separada para acceder a tus recursos de AWS. Más adelante, utilizarás este usuario IAM en particular para la MFA de AWS.

Un usuario IAM es una identidad dentro de tu cuenta de AWS que creas y administras para habilitar el acceso seguro a tus recursos de AWS. Cada usuario IAM tiene credenciales únicas (es decir, nombre de usuario y contraseña) para iniciar sesión en la Consola de administración de AWS y acceder a los recursos de AWS.

Para crear un usuario IAM con acceso mediante contraseña:

1. Abre tu navegador web preferido, inicia sesión en la Consola de administración de AWS como usuario raíz y ve a la consola de IAM.

2. En la consola de IAM, ve a Usuarios (panel izquierdo), y haz clic en Agregar usuario para iniciar la adición de un nuevo usuario.

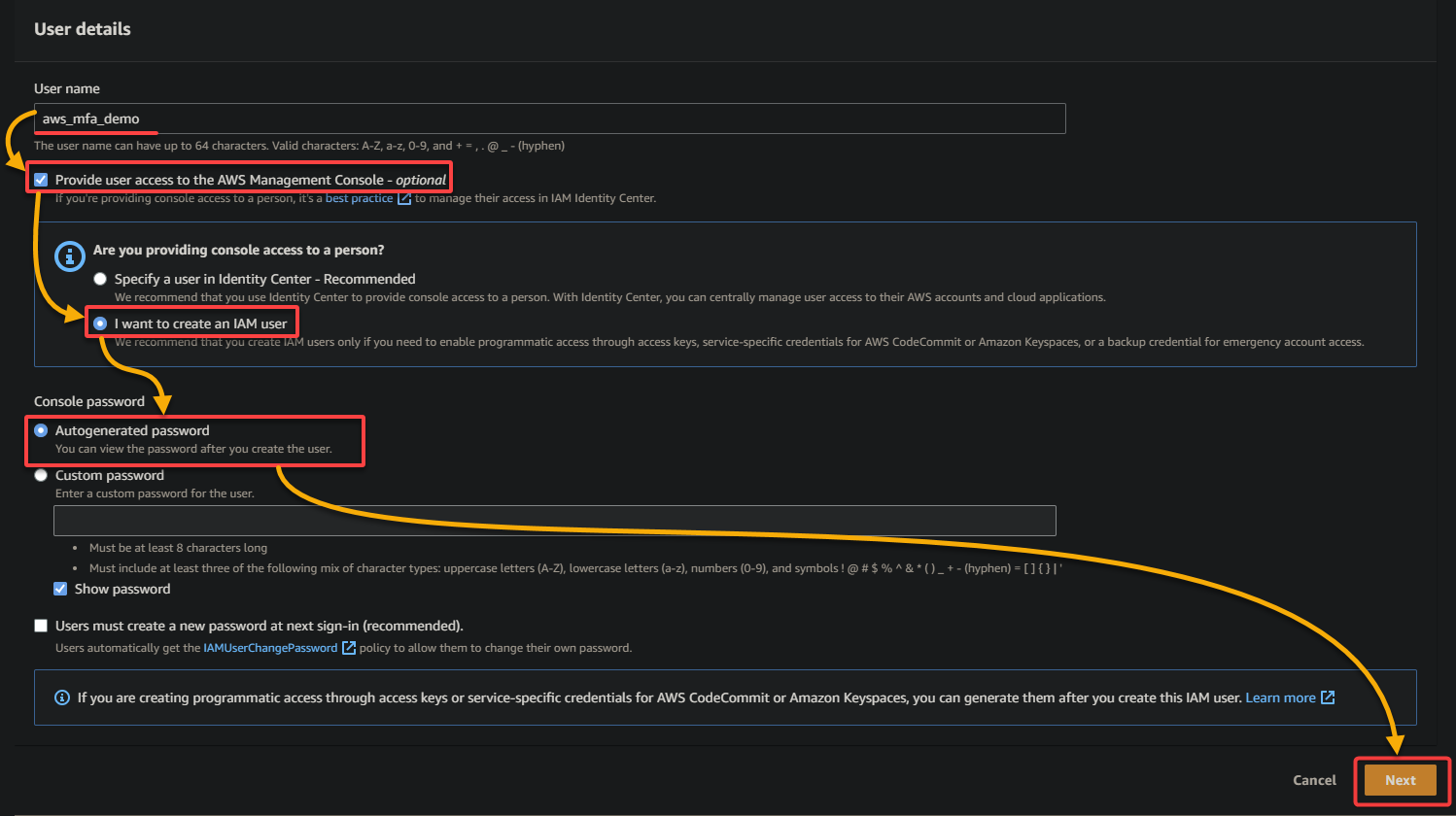

3. Configura los detalles del usuario IAM de la siguiente manera:

- Nombre de usuario: Proporciona un nombre de usuario único para este nuevo usuario (aws_mfa_demo)

- Marca la casilla Proporcionar acceso al usuario a la Consola de administración de AWS para permitir al usuario iniciar sesión en la Consola de administración de AWS.

- Selecciona Quiero crear un usuario IAM para crear un nuevo usuario IAM.

- Selecciona Contraseña generada automáticamente para que AWS genere una contraseña segura para el usuario.

Una vez configurado, haz clic en Siguiente para proceder.

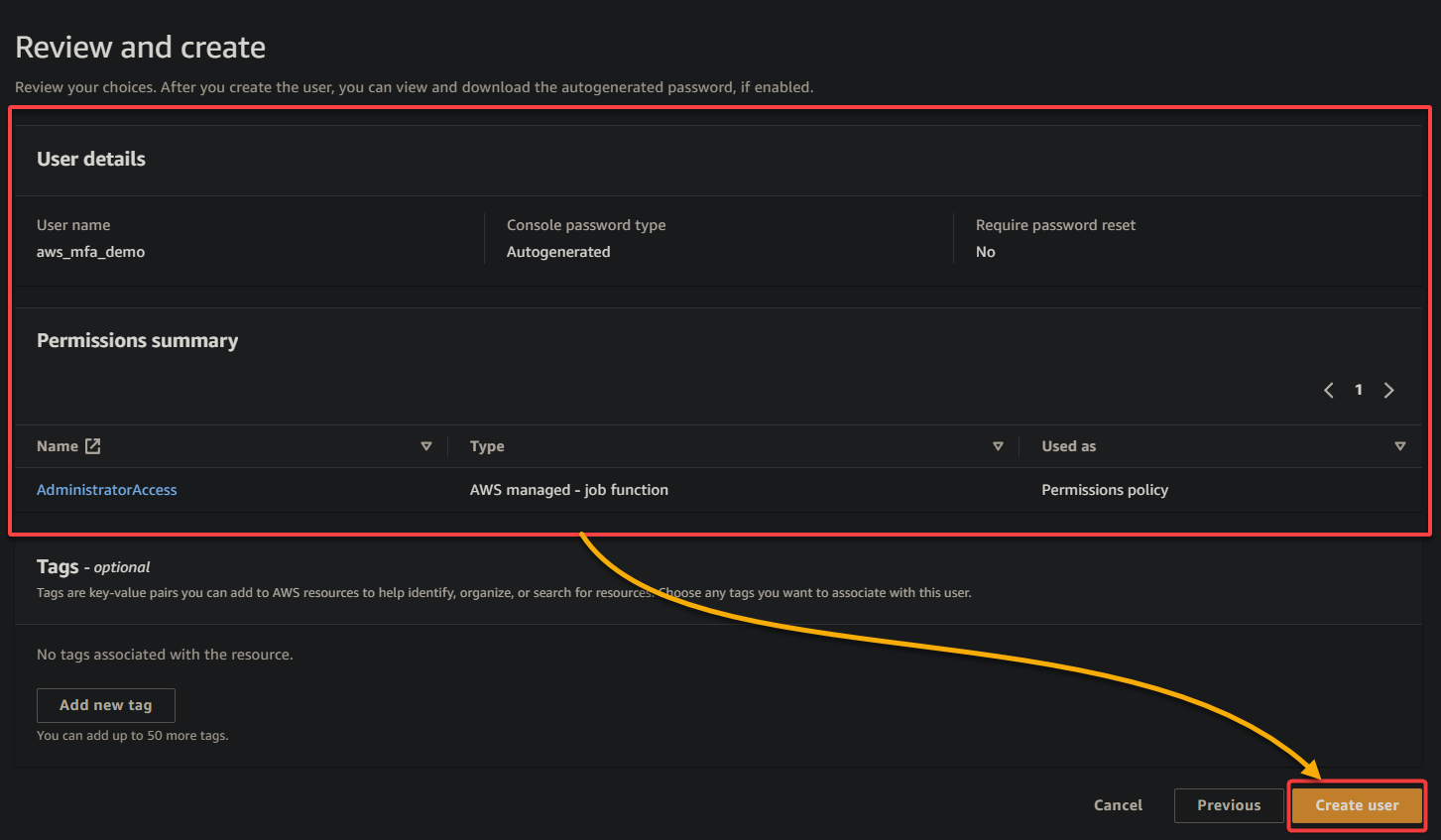

4. Ahora, elige la opción Adjuntar directorio de políticas, selecciona la política AdministratorAccess en la lista y haz clic en Siguiente para otorgar al usuario acceso completo a los recursos de AWS.

5. Revisa los detalles del usuario y haz clic en Crear usuario para finalizar la creación del usuario IAM.

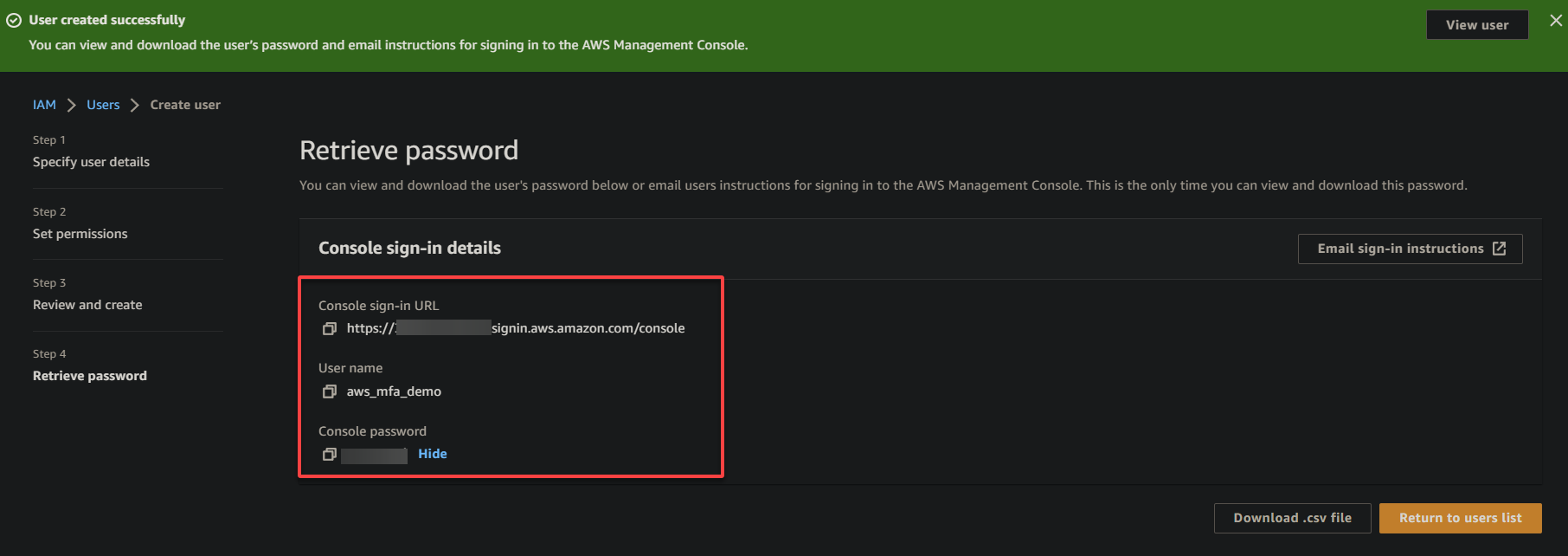

6. Por último, abre una nueva pestaña del navegador, navega hasta la URL de inicio de sesión en la Consola y accede con las credenciales del usuario IAM que se muestran.

Por razones de seguridad, se recomienda encarecidamente iniciar sesión en tu cuenta IAM de AWS a través de un navegador privado (por ejemplo, Incógnito de Google Chrome), especialmente al configurar AWS MFA.

Configuración de AWS MFA para proteger los recursos de AWS

Con un usuario IAM dedicado creado, estás listo para configurar tu AWS MFA. Pero primero, debes instalar una aplicación de autenticación en tu dispositivo móvil que genere un código único de seis dígitos. Junto con tu contraseña, el código de seis dígitos es necesario para completar el proceso de MFA al iniciar sesión en AWS.

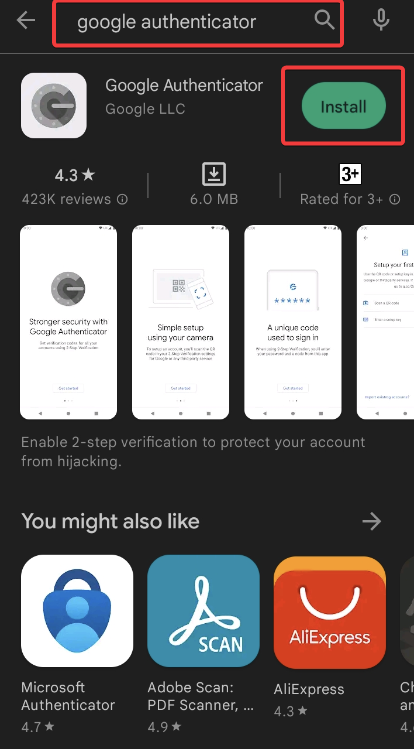

AWS admite muchas aplicaciones de autenticación, pero la elección de este tutorial es Google Authenticator, que es gratuito y compatible con dispositivos Android e iOS.

Para comenzar a configurar AWS MFA para proteger tus recursos:

1. Abre Google Play Store en tu dispositivo Android, busca e instala Google Authenticator, como se muestra a continuación.

Quizás tu uso sea alto y desees usar varios dispositivos (teléfono inteligente, tableta o computadora de escritorio) para acceder a tu cuenta de AWS con MFA habilitado. Si es así, puedes usar Authy para autenticar tus intentos de inicio de sesión en cualquiera de tus dispositivos.

2. Una vez instalado, regresa a la pestaña del navegador donde iniciaste sesión como usuario IAM, navega hasta la consola de IAM y selecciona el usuario recién creado (aws_mfa_demo).

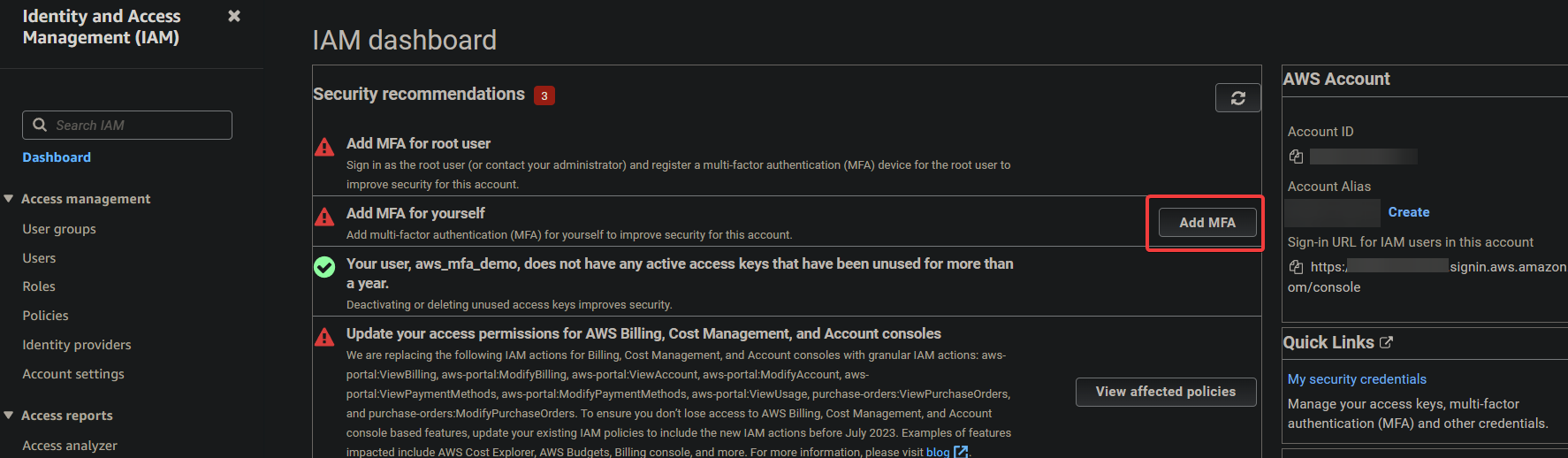

3. Bajo Recomendaciones de seguridad, haz clic en Agregar MFA junto a la opción Agregar MFA para ti mismo para iniciar el proceso de asignación de un MFA.

4. Ahora, haz clic en Asignar MFA para continuar.

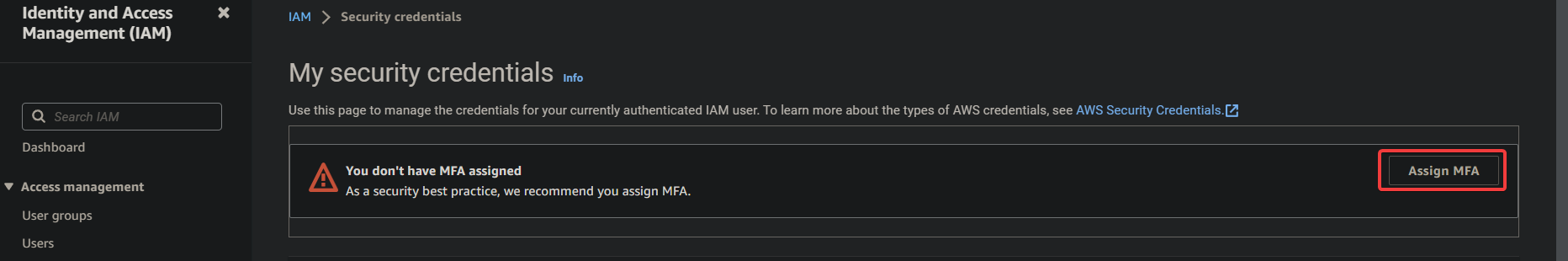

5. En la siguiente página, configura los ajustes de la siguiente manera:

- Nombre del dispositivo – Proporciona un nombre descriptivo para tu dispositivo que te ayude a distinguir entre los diferentes dispositivos MFA asociados con tu cuenta de AWS.

- Seleccionar dispositivo MFA – Selecciona un dispositivo MFA de las opciones disponibles según tus necesidades y preferencias específicas.

La opción de este tutorial es la aplicación Authenticator. Los autenticadores basados en software suelen ser la opción más popular debido a su facilidad de uso y disponibilidad en dispositivos móviles. Sin embargo, las opciones basadas en hardware pueden ser preferidas en entornos de alta seguridad donde se requieren medidas de seguridad física adicionales.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

Una vez configurado, haz clic en Siguiente para iniciar el registro de tu dispositivo MFA.

AWS te permite registrar hasta ocho dispositivos MFA (puede ser una combinación de cualquier tipo de MFA compatible) con tus usuarios raíz e IAM. Esta función te brinda flexibilidad para gestionar tus dispositivos MFA. Al mismo tiempo, puedes elegir el mejor tipo de dispositivo MFA para cada usuario según sus necesidades y requisitos específicos.

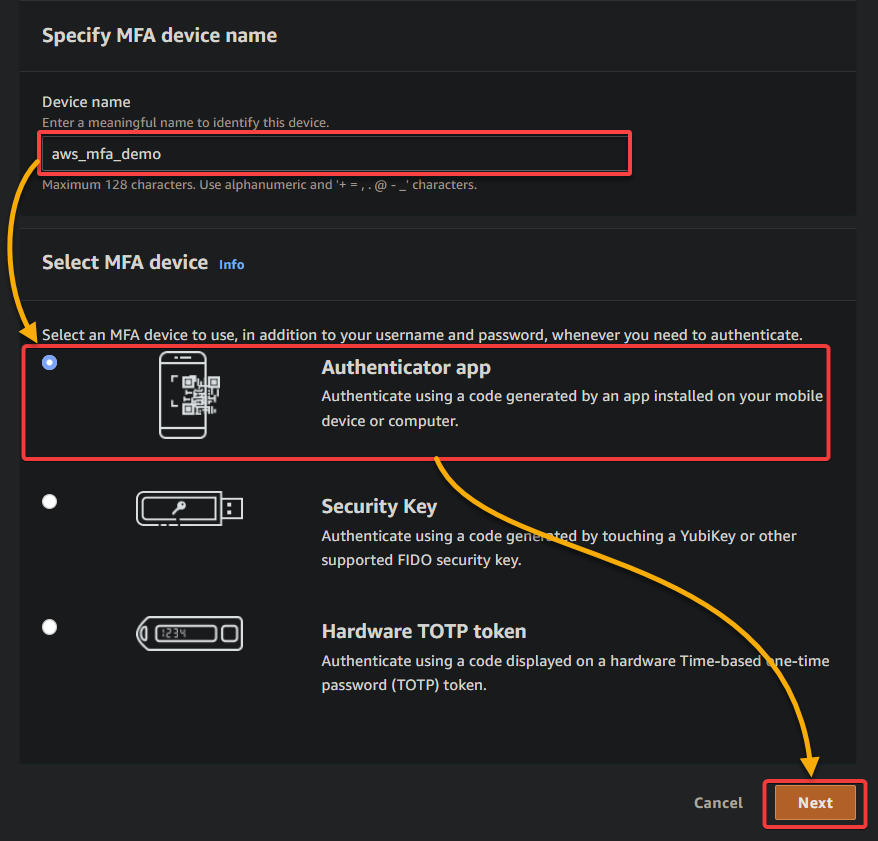

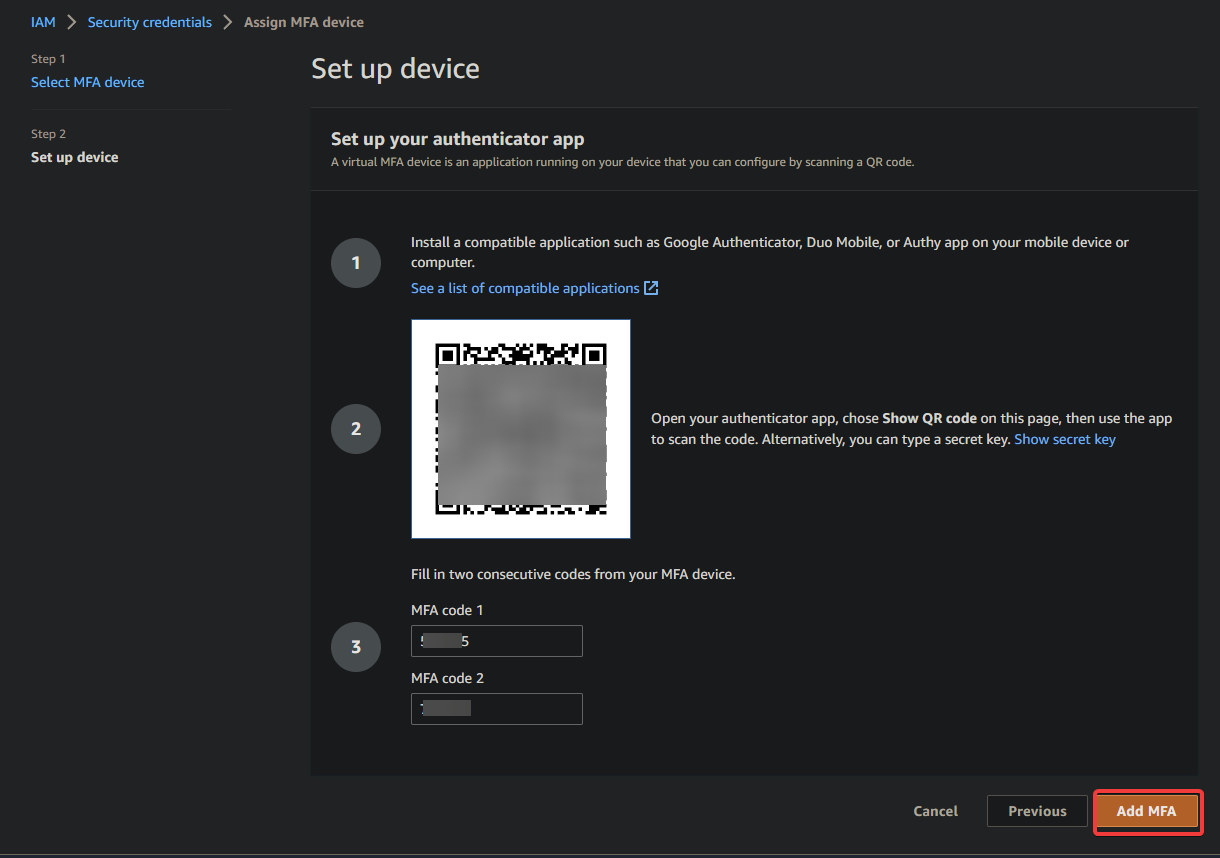

Tu navegador redirige a una página como la que se muestra a continuación, donde puedes ver un código QR.

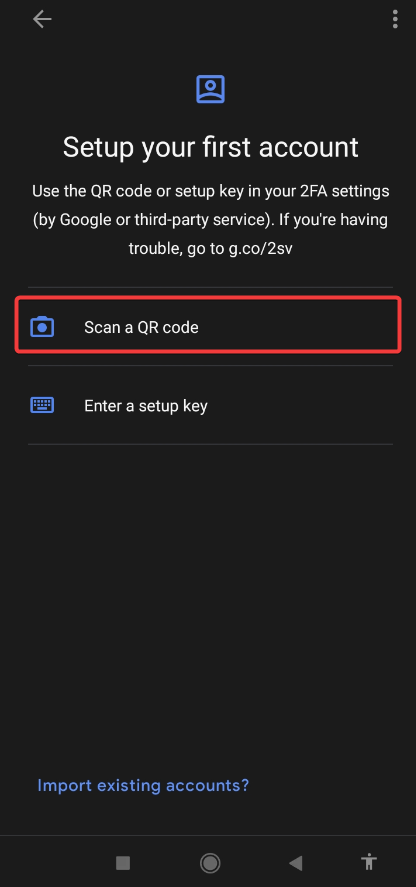

6. A continuación, abre la aplicación Google Authenticator en tu dispositivo móvil y toca Escanear un código QR para abrir la cámara de tu dispositivo para escanear el código QR.

7. Sostén la cámara de tu dispositivo frente al código QR mostrado en tu navegador, asegurándote de que el código QR esté enfocado y completamente visible en la pantalla.

La aplicación Google Authenticator detecta automáticamente el código QR y agrega una nueva entrada para tu usuario IAM de AWS, junto con un código de autenticación de seis dígitos. Ten en cuenta que el código de seis dígitos cambia periódicamente.

8. Ahora, completa los dos cuadros vacíos en la página Configurar dispositivo con dos códigos de autenticación sucesivos de la aplicación Google Authenticator y haz clic en Agregar MFA. Al hacerlo, autenticas y registras tu dispositivo MFA en tu usuario IAM.

Ten en cuenta que cada código de seis dígitos es válido solo por un período limitado, típicamente 30 segundos, y expira. Este aspecto de tiempo limitado del código MFA aumenta la seguridad al reducir el tiempo de ventana para que los atacantes intercepten el código y obtengan acceso no autorizado a los recursos de AWS.

El sistema MFA verifica que el dispositivo del usuario genere los códigos en tiempo real al exigir al usuario que proporcione dos códigos consecutivos. Este comportamiento es más seguro que los códigos que se reproduzcan o se roben de una sesión anterior.

La activación de la autenticación MFA para un usuario IAM solo afecta a las credenciales específicas de ese usuario. Otros usuarios IAM en la misma cuenta de AWS tienen identidades distintas con credenciales, y cada identidad tiene su propia configuración de MFA.

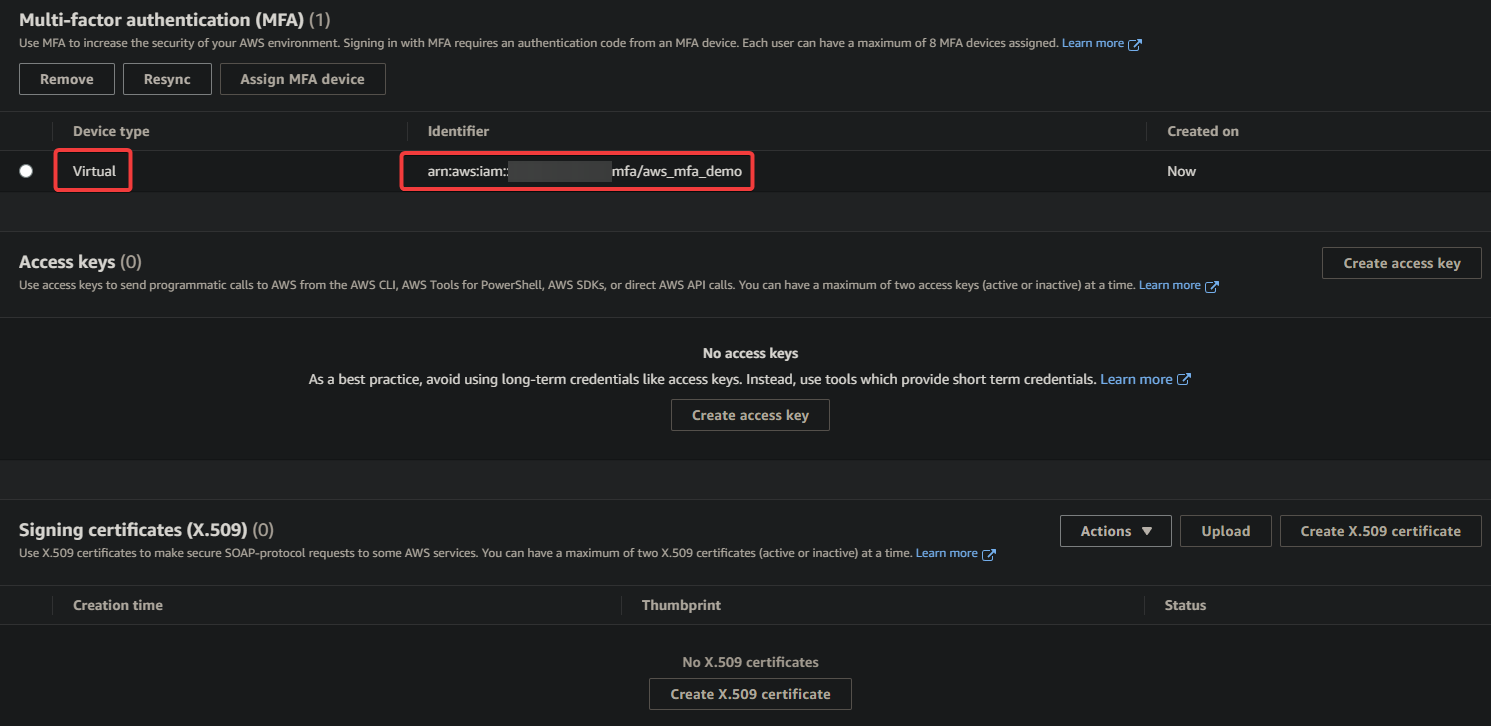

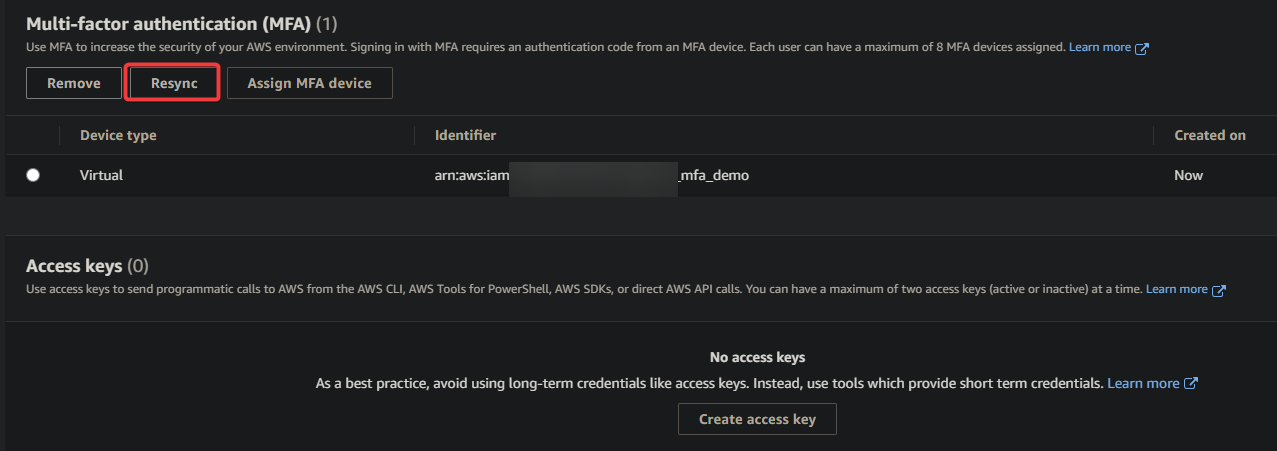

9. Por último, regresa a la página de la consola de IAM y verás que el dispositivo MFA se ha añadido correctamente para tu usuario IAM, como se muestra a continuación.

Verificación de la Configuración MFA

Después de configurar MFA para tu cuenta de AWS, aún debes verificar que tu configuración MFA funcione correctamente antes de depender de ella para la autenticación.

Para verificar que tu configuración MFA funcione:

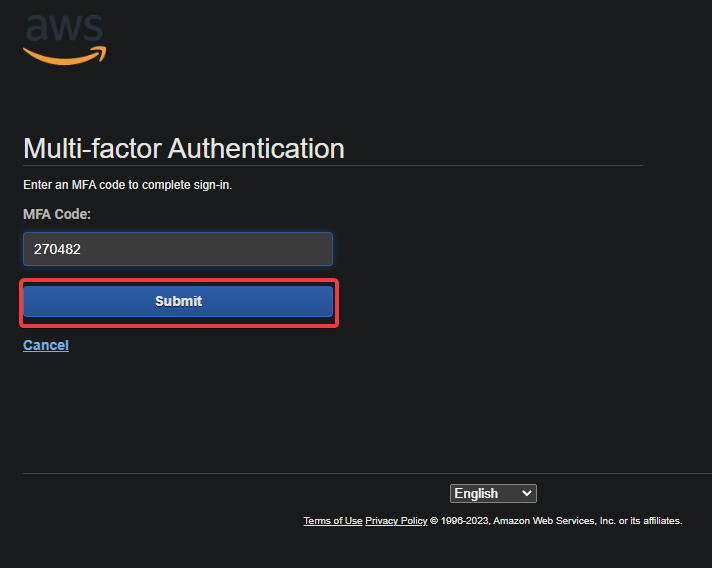

1. Cierra sesión en la consola de IAM y vuelve a iniciarla con las credenciales de tu usuario IAM. Esta vez, se te pedirá que ingreses un código de autenticación MFA de seis dígitos desde la aplicación Google Authenticator en tu dispositivo.

2. Ingresa el código y haz clic en Enviar para completar el proceso de autenticación.

3. Finalmente, intenta acceder a tus recursos de AWS y observa si todo funciona correctamente.

Si no puedes usar tu dispositivo MFA para acceder a tus recursos de AWS, haz clic en el botón Resincronizar en la consola de IAM para resincronizar tu dispositivo MFA.

Conclusión

La seguridad siempre es una preocupación principal cuando se trata de la computación en la nube. Con la ayuda de la autenticación multifactorial, mejora la seguridad de tu cuenta de AWS. Y en este tutorial, has aprendido cómo configurar MFA de AWS para usuarios IAM para proteger tus recursos contra accesos no autorizados.

Con un MFA completamente funcional, puedes estar seguro de que tu cuenta de AWS y tus recursos están protegidos contra actividades maliciosas.

Asegurar tu cuenta a través de la Consola de administración de AWS funciona muy bien, eso es seguro. Pero si prefieres trabajar en un entorno de línea de comandos, ¿por qué no utilizar AWS MFA a través de AWS CLI en su lugar?