Bescherming van de kritieke bronnen van uw AWS-account door het instellen van multi-factor authenticatie (MFA) zou een topprioriteit moeten zijn, ongeacht of uw account risico loopt of niet. Hoe? AWS MFA is een krachtige beveiligingsfunctie die aanzienlijk de beveiliging van uw AWS-account verbetert.

In deze handleiding leert u hoe u MFA instelt voor uw AWS-account en ervoor zorgt dat alleen geautoriseerde gebruikers toegang hebben tot uw AWS-infrastructuur en -bronnen.

Klaar? Lees verder en houd kwaadwillende entiteiten weg van uw AWS-bronnen!

Vereisten

Deze handleiding bevat hands-on demonstraties. Zorg ervoor dat u het volgende gereed heeft om mee te doen:

- Een AWS-account met actieve facturering ingeschakeld – Meld u aan voor een account met gratis niveau als u er nog geen heeft.

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

Het maken van een IAM-gebruiker met wachtwoordtoegang

Voordat u AWS MFA instelt, is het cruciaal om een IAM-gebruiker met wachtwoordtoegang te maken. Hiermee zorgt u ervoor dat u een veilige en aparte identiteit heeft om toegang te krijgen tot uw AWS-bronnen. U zult later deze specifieke IAM-gebruiker gebruiken voor AWS MFA.

Een IAM-gebruiker is een identiteit binnen uw AWS-account die u maakt en beheert om veilige toegang tot uw AWS-bronnen mogelijk te maken. Elke IAM-gebruiker heeft unieke referenties (dwz gebruikersnaam en wachtwoord) om in te loggen op de AWS Management Console en toegang te krijgen tot AWS-bronnen.

Om een IAM-gebruiker met wachtwoordtoegang aan te maken:

1. Open uw favoriete webbrowser, meld u aan bij de AWS Management Console als de rootgebruiker en navigeer naar de IAM-console.

2. Op de IAM-console navigeert u naar Gebruikers (linkerpaneel), en klik op Gebruiker toevoegen om een nieuwe gebruiker toe te voegen.

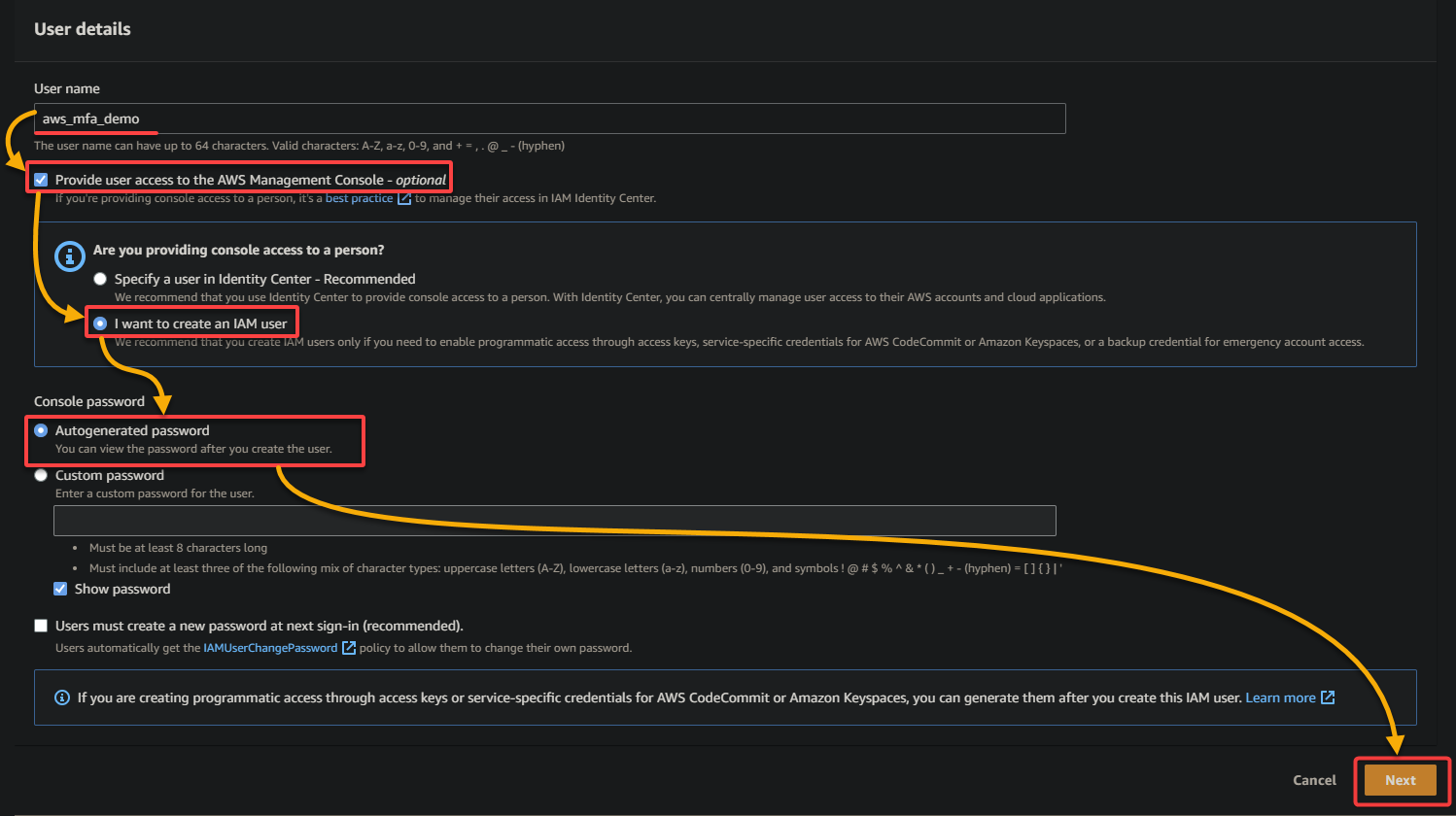

3. Configureer de details van de IAM-gebruiker met het volgende:

- Gebruikersnaam: Geef een unieke gebruikersnaam op voor deze nieuwe gebruiker (aws_mfa_demo)

- Vink het vakje Gebruiker toegang geven tot de AWS Management Console aan om de gebruiker in staat te stellen zich aan te melden bij de AWS Management Console.

- Selecteer Ik wil een IAM-gebruiker aanmaken om een nieuwe IAM-gebruiker aan te maken.

- Selecteer Automatisch gegenereerd wachtwoord om AWS een sterk wachtwoord voor de gebruiker te laten genereren.

Nadat u geconfigureerd hebt, klikt u op Volgende om verder te gaan.

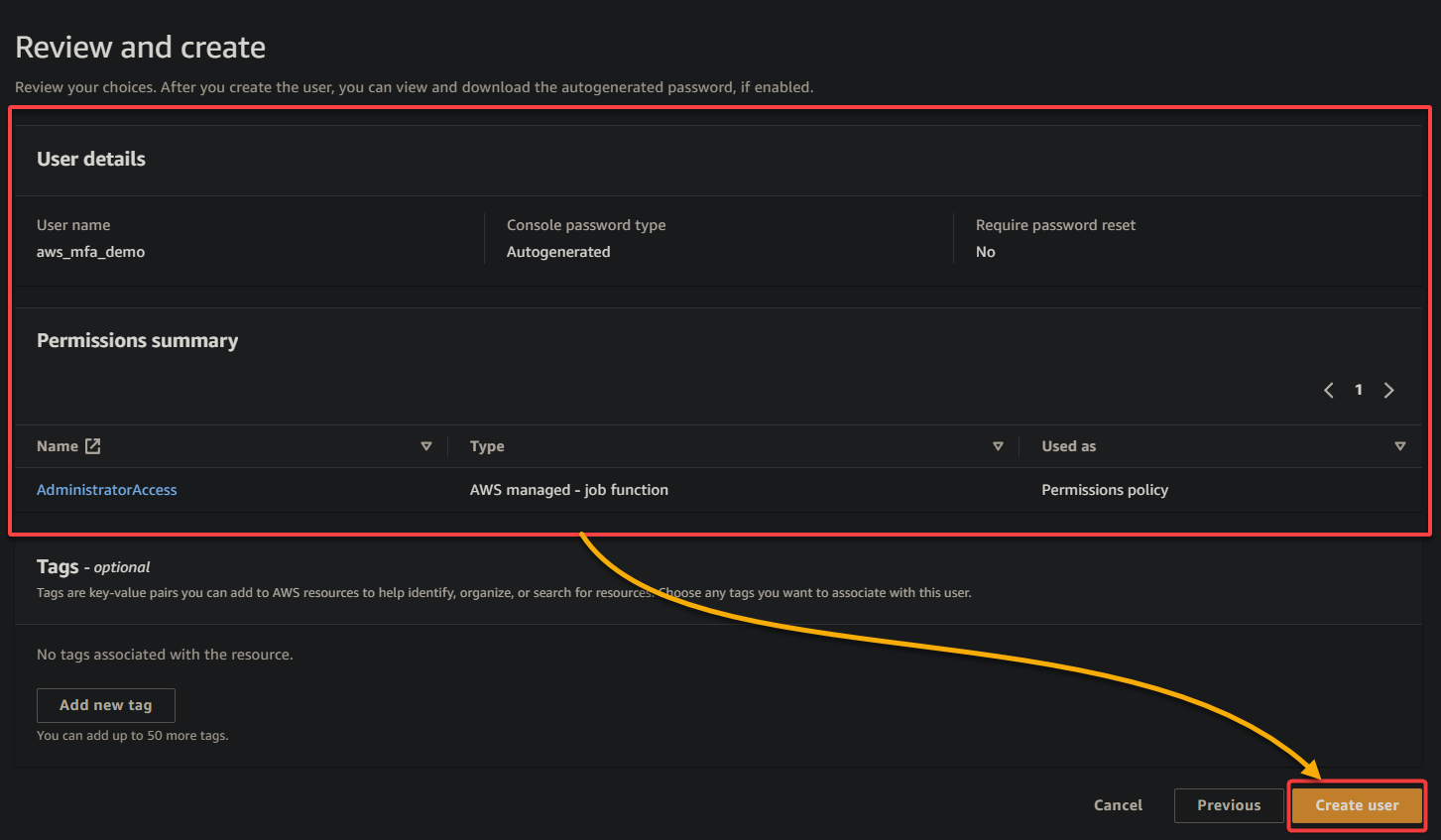

4. Kies nu de optie Beleidsdirectory koppelen, selecteer het beleid AdministratorAccess in de lijst en klik op Volgende om de gebruiker volledige toegang te geven tot AWS-resources.

5. Controleer de gebruikersgegevens en klik op Gebruiker maken om het aanmaken van de IAM-gebruiker te voltooien.

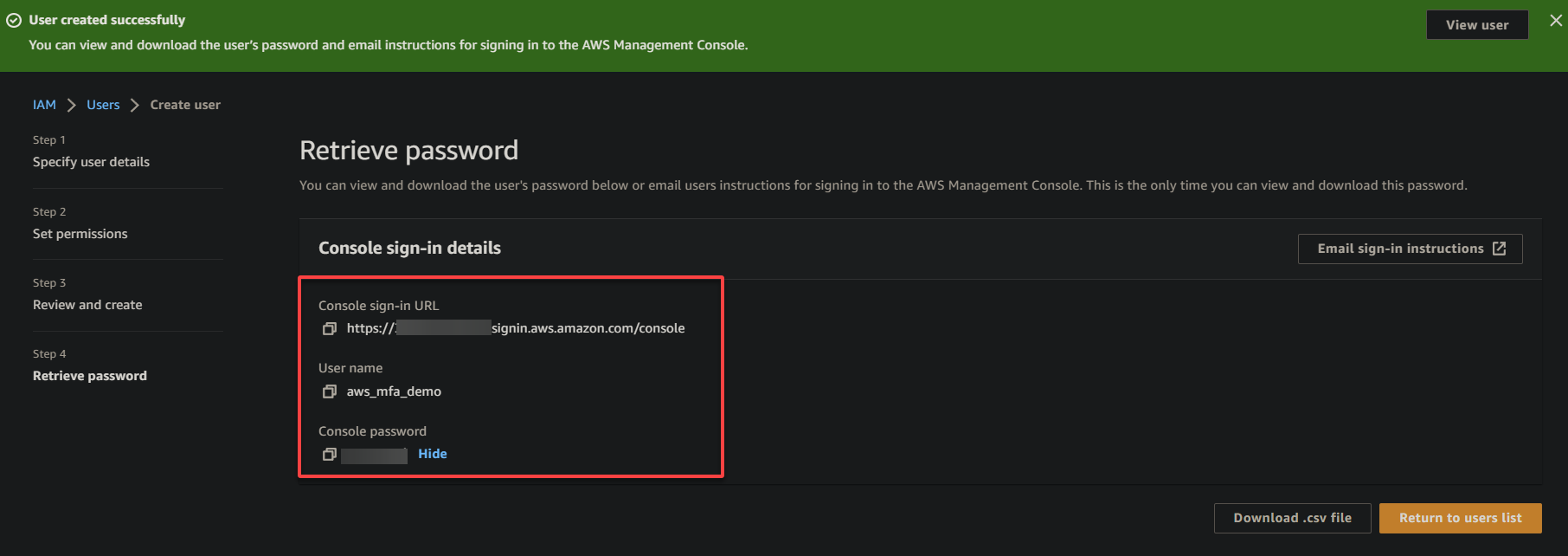

6. Ten slotte, open een nieuw browsertabblad, ga naar de Console aanmeldings-URL, en meld je aan met de IAM-gebruikersreferenties die worden weergegeven.

Om veiligheidsredenen wordt sterk aangeraden om in te loggen op je AWS IAM-account via een privébrowser (bijv. Google Chrome’s Incognito), vooral bij het instellen van AWS MFA.

Instellen van AWS MFA om AWS-resources te beveiligen

Met een toegewijde IAM-gebruiker aangemaakt, ben je klaar om je AWS MFA in te stellen. Maar eerst moet je een authenticatie-app installeren op je mobiele apparaat die een unieke zescijferige code genereert. Samen met je wachtwoord is de zescijferige code vereist om het MFA-proces te voltooien bij het aanmelden bij AWS.

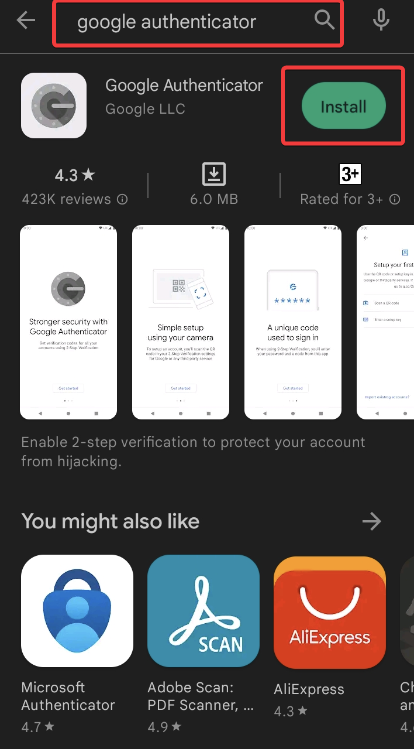

AWS ondersteunt veel authenticatie-apps, maar de keuze van deze tutorial is Google Authenticator, die gratis is en compatibel is met Android- en iOS-apparaten.

Om te beginnen met het instellen van AWS MFA om je resources te beveiligen:

1. Open de Google Play Store op je Android-apparaat, zoek naar en installeer Google Authenticator, zoals hieronder wordt weergegeven.

Misschien is je gebruik hoog, en wil je meerdere apparaten (smartphone, tablet of desktopcomputer) gebruiken om toegang te krijgen tot je AWS-account met MFA ingeschakeld. Als dat het geval is, kun je Authy gebruiken om je aanmeldingspogingen op een van je apparaten te authenticeren.

2. Zodra geïnstalleerd, keer terug naar het browsertabblad waar je bent ingelogd als de IAM-gebruiker, ga naar de IAM-console en selecteer de nieuw aangemaakte gebruiker (aws_mfa_demo).

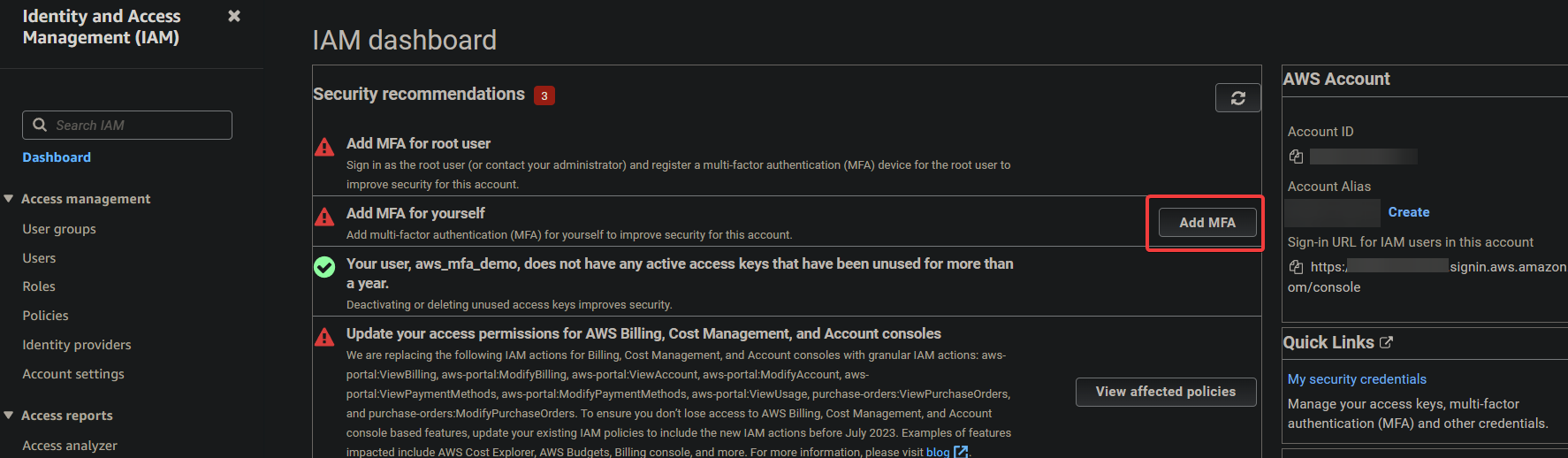

3. Onder Beveiligingsaanbevelingen klik je op MFA toevoegen naast de optie MFA toevoegen voor jezelf om het toewijzen van een MFA te starten.

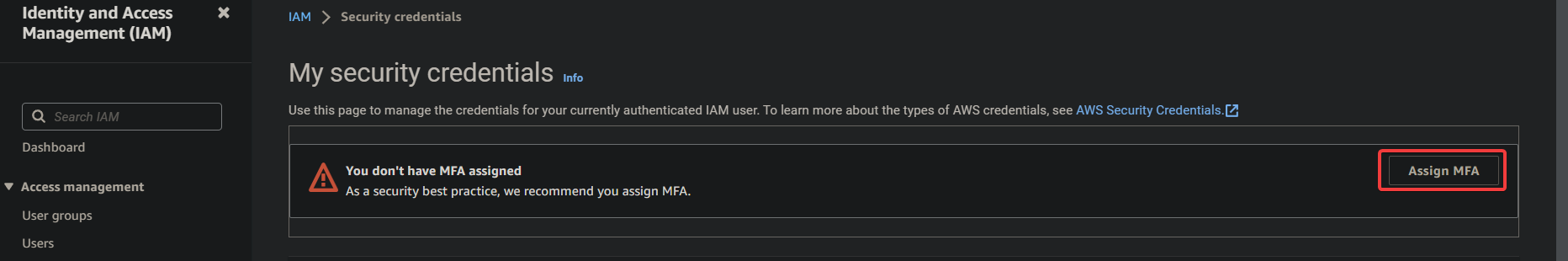

4. Klik nu op MFA toewijzen om door te gaan.

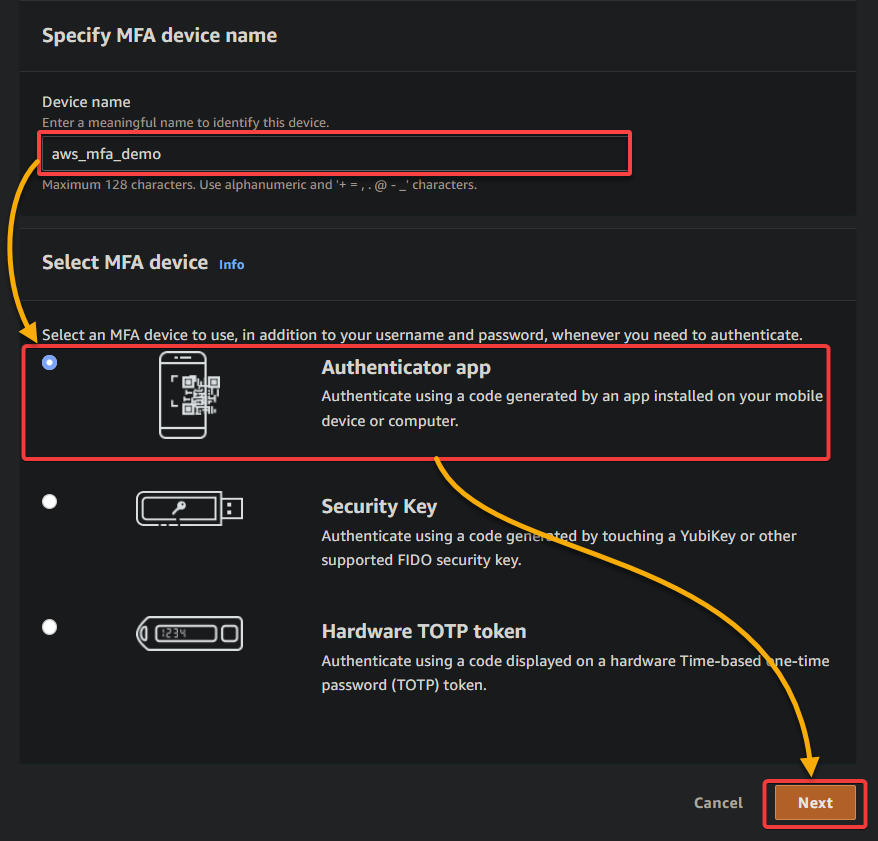

5. Op de volgende pagina configureer de instellingen als volgt:

- Apparaatnaam – Geef een beschrijvende naam voor je apparaat die je helpt onderscheiden tussen verschillende MFA-apparaten die aan je AWS-account zijn gekoppeld.

- Selecteer MFA-apparaat – Selecteer een MFA-apparaat uit de beschikbare opties, afhankelijk van je specifieke behoeften en voorkeuren.

De keuze in deze tutorial is de Authenticator-app. Softwaregebaseerde authenticators zijn over het algemeen de populairste keuze vanwege hun gebruiksgemak en beschikbaarheid op mobiele apparaten. Maar hardwaregebaseerde opties kunnen de voorkeur hebben in omgevingen met hoge beveiliging waar aanvullende fysieke beveiligingsmaatregelen vereist zijn.

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

Zodra geconfigureerd, klik op Volgende om je MFA-apparaat te registreren.

AWS staat toe dat je tot acht MFA-apparaten registreert (kan een combinatie zijn van ondersteunde MFA-typen) bij je root- en IAM-gebruikers. Deze functie biedt flexibiliteit bij het beheren van je MFA-apparaten. Tegelijkertijd kun je het beste type MFA-apparaat kiezen voor elke gebruiker op basis van hun specifieke behoeften en vereisten.

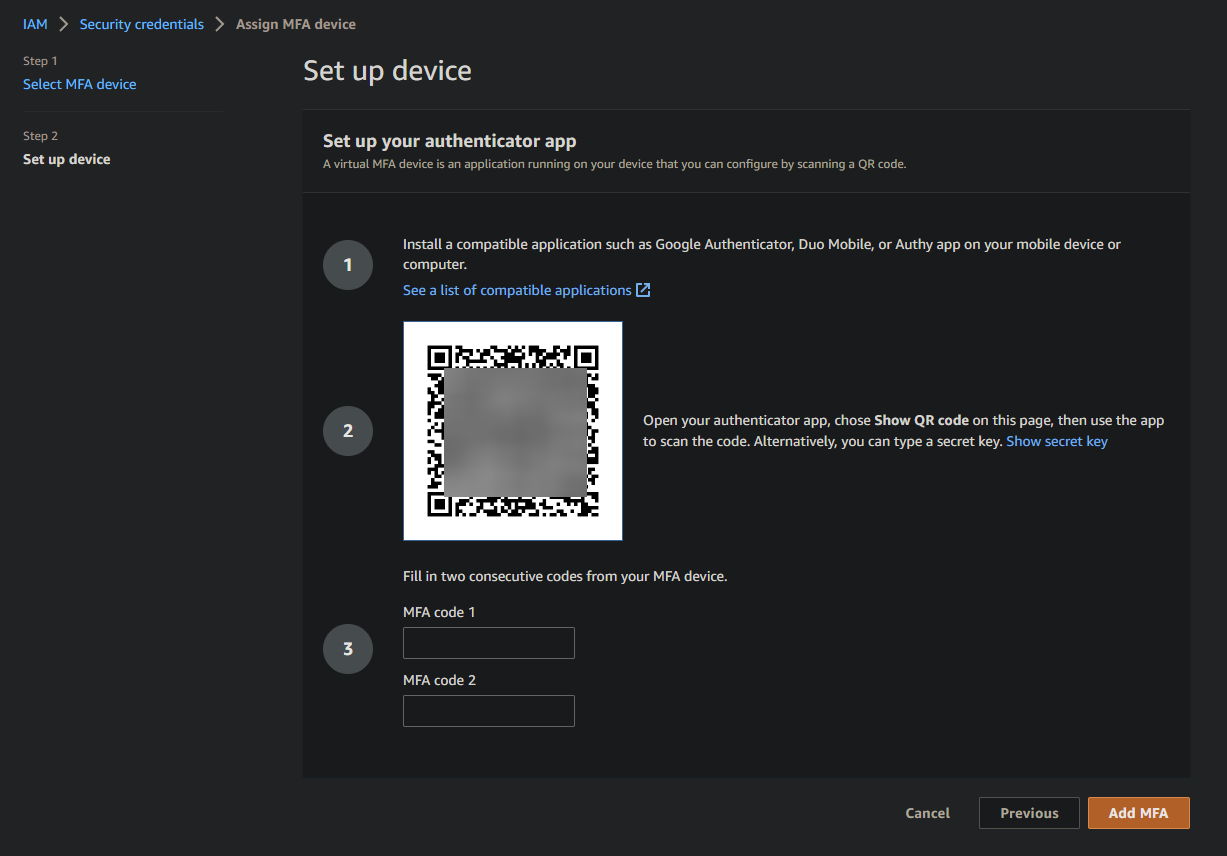

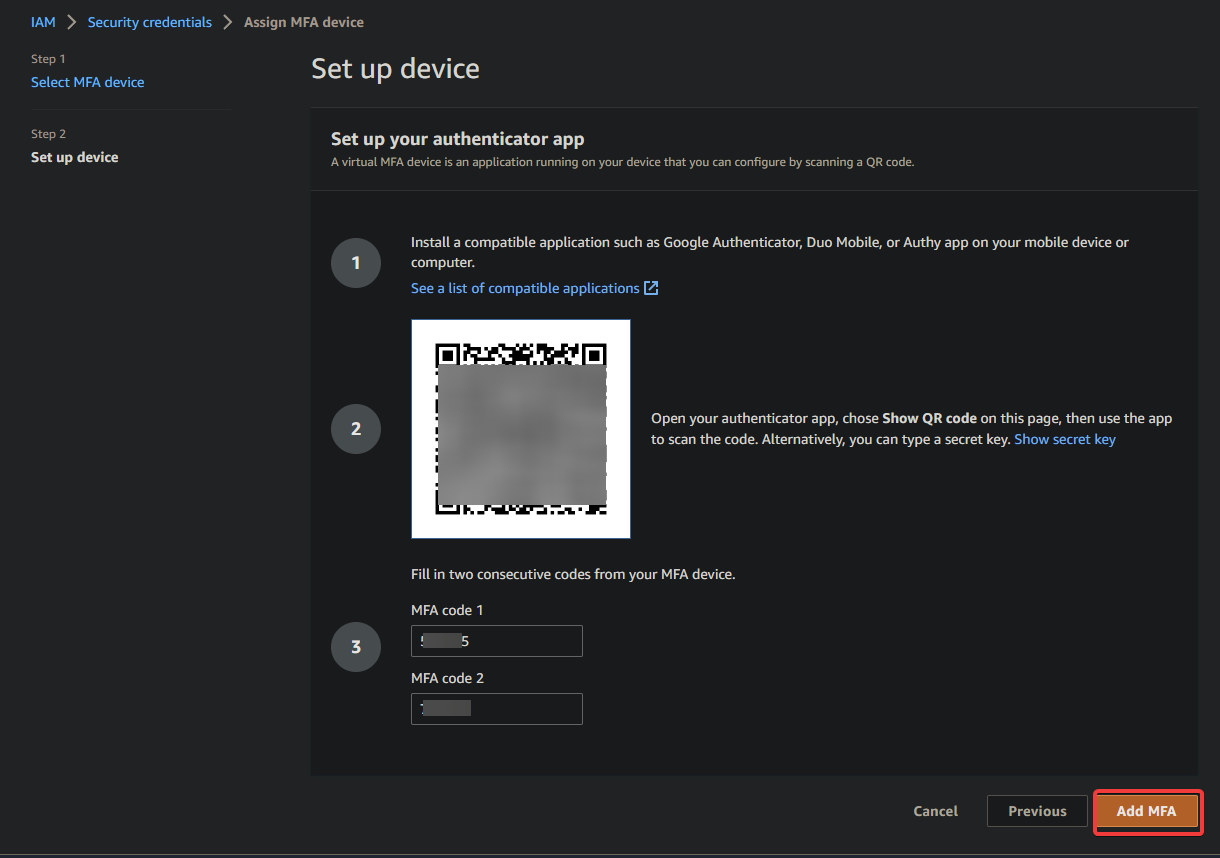

Je browser leidt je door naar een pagina zoals hieronder, waar je een QR-code kunt zien.

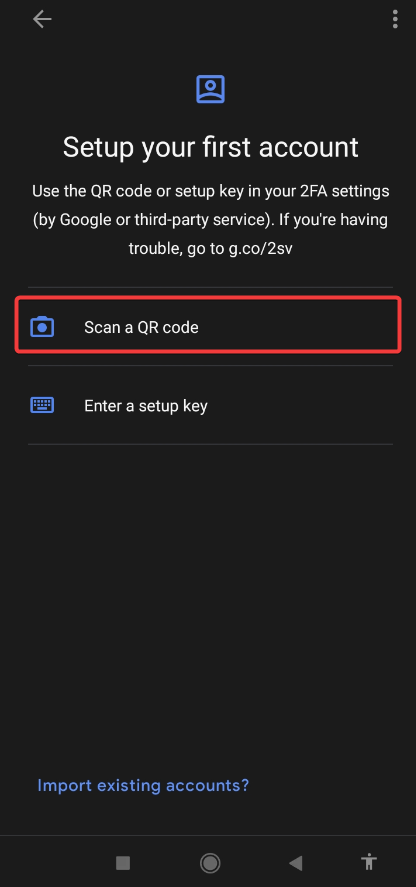

6. Open vervolgens de Google Authenticator-app op je mobiele apparaat en tik op Scan een QR-code om de camera van je apparaat te openen voor het scannen van de QR-code.

7. Houd de camera van je apparaat voor de weergegeven QR-code op je browser, waarbij je ervoor zorgt dat de QR-code scherp en volledig zichtbaar is op het scherm.

De Google Authenticator-app detecteert automatisch de QR-code en voegt een nieuwe vermelding toe voor je AWS IAM-gebruiker, samen met een zescijferige verificatiecode. Merk op dat de zescijferige code periodiek verandert.

8. Vul nu de twee lege vakjes op de Apparaat instellen-pagina in met twee opeenvolgende verificatiecodes van de Google Authenticator-app en klik op MFA toevoegen. Hiermee authenticieer en registreer je je MFA-apparaat voor je IAM-gebruiker.

Merk op dat elke zescijferige code slechts beperkte tijd geldig is, meestal 30 seconden, en verloopt. Dit tijdsgebonden aspect van de MFA-code verhoogt de beveiliging door het venster te verkorten waarin aanvallers de code kunnen onderscheppen om ongeautoriseerde toegang tot AWS-resources te verkrijgen.

De MFA-systeem controleert dat het apparaat van de gebruiker de codes in realtime genereert door van de gebruiker te eisen dat hij twee opeenvolgende codes verstrekt. Deze handeling is veiliger dan dat de codes worden herhaald of gestolen uit een eerdere sessie.

Het inschakelen van MFA-authenticatie voor een IAM-gebruiker heeft alleen invloed op de referenties van die specifieke gebruiker. Andere IAM-gebruikers in hetzelfde AWS-account hebben afzonderlijke identiteiten met referenties, en elke identiteit heeft zijn eigen MFA-configuratie.

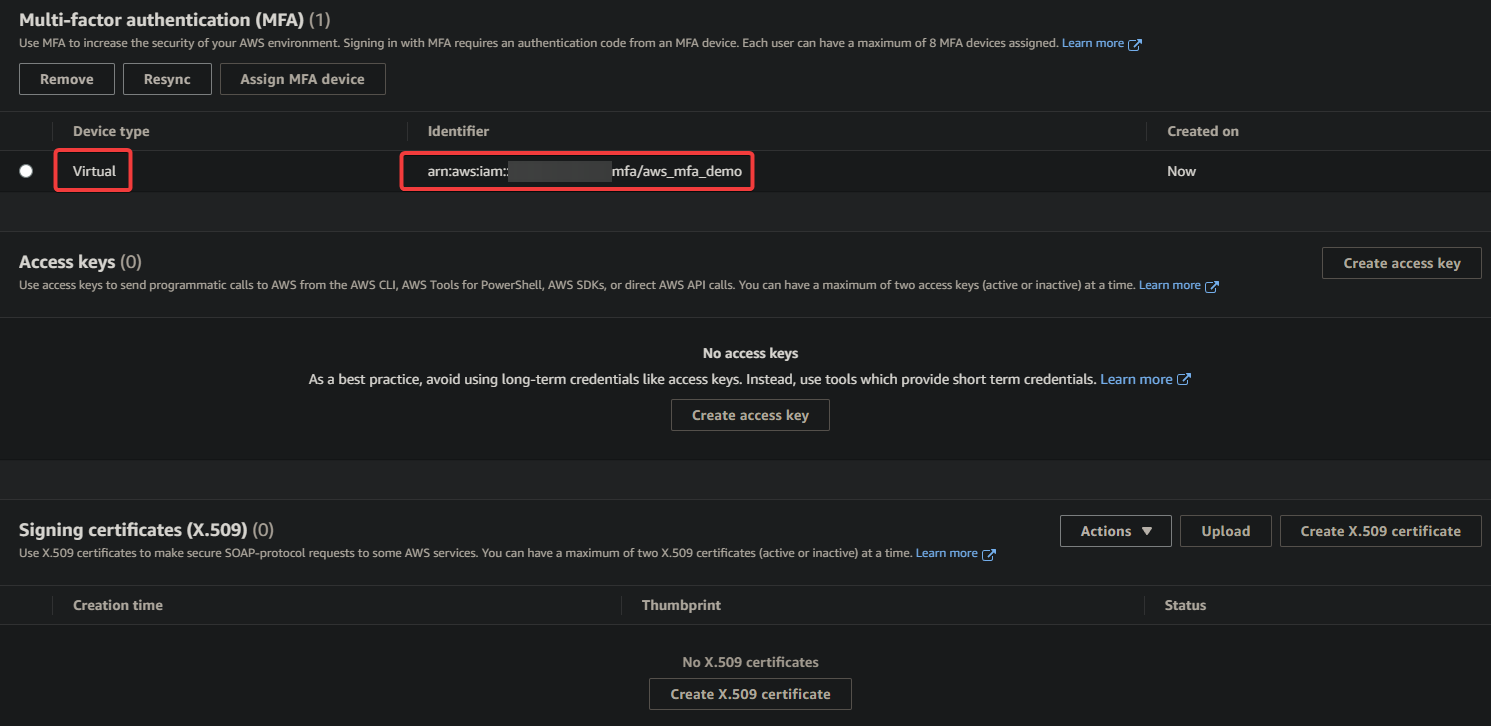

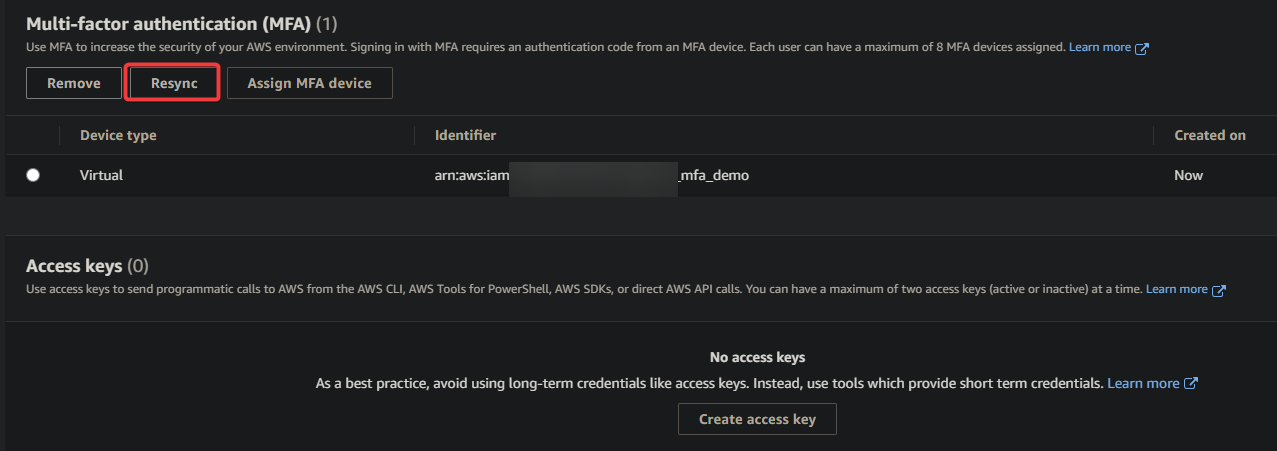

9. Ga tot slot terug naar de IAM-consolepagina, en je zult zien dat het MFA-apparaat succesvol is toegevoegd voor je IAM-gebruiker, zoals hieronder weergegeven.

Verificatie van de MFA-instelling

Na het instellen van MFA voor je AWS-account, moet je nog steeds controleren of je MFA-configuratie correct werkt voordat je erop vertrouwt voor authenticatie.

Om te controleren of je MFA-configuratie werkt:

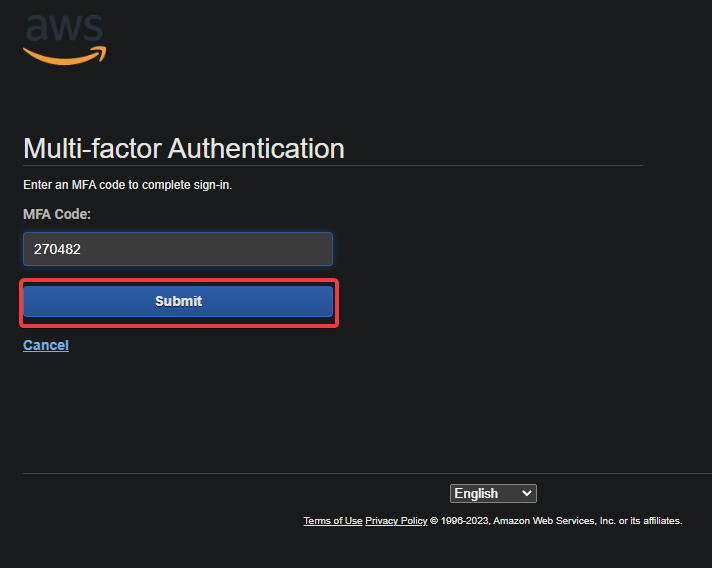

1. Meld je af bij de IAM-console en meld je opnieuw aan met je IAM-gebruikersreferenties. Deze keer wordt je gevraagd een zescijferige MFA-authenticatiecode in te voeren vanuit de Google Authenticator-app op je apparaat.

2. Voer de code in en klik op Verzenden om het authenticatieproces te voltooien.

3. Probeer tot slot toegang te krijgen tot je AWS-middelen en controleer of alles goed verloopt.

Als je je MFA-apparaat niet kunt gebruiken om toegang te krijgen tot je AWS-middelen, klik dan op de Opnieuw synchroniseren-knop op de IAM-console om je MFA-apparaat opnieuw te synchroniseren.

Conclusie

Security is altijd een belangrijke zorg als het gaat om cloud computing. Met behulp van multi-factor authenticatie verbeter je de beveiliging van je AWS-account. En in deze tutorial heb je geleerd hoe je AWS MFA instelt voor IAM-gebruikers om je resources te beschermen tegen ongeautoriseerde toegang.

Met een volledig functionele MFA kun je er zeker van zijn dat je AWS-account en resources beschermd zijn tegen kwaadwillige activiteiten.

Je account beveiligen via de AWS Management Console werkt uitstekend, dat is zeker. Maar als je liever werkt in een opdrachtregelomgeving, waarom dan niet AWS MFA via de AWS CLI gebruiken in plaats daarvan?