Sure, here’s your text translated into Japanese:

—

AWSアカウントの重要なリソースを保護するために、マルチファクタ認証(MFA)を設定することは、アカウントが危険にさらされているかどうかに関わらず、最優先事項であるべきです。

このチュートリアルでは、AWSアカウントのMFAの設定方法を学び、許可されたユーザーのみがAWSインフラストラクチャとリソースにアクセスできるようにします。

準備はいいですか?続けて、悪意あるエンティティをAWSリソースから排除しましょう!

前提条件

このチュートリアルには実演が含まれています。一緒に進むために、以下が整っていることを確認してください:

- 有効な課金が有効なAWSアカウント – まだ持っていない場合は無料利用枠アカウントにサインアップしてください。

- A mobile device (with an internet connection) to use for an authentication app to set up AWS MFA – This tutorial uses an Android device (Xiaomi 9C) as an example. Still, the process is similar for iOS devices.

IAMユーザーのパスワードアクセスの作成

AWS MFAの設定の前に、パスワードアクセスを持つIAMユーザーを作成することが重要です。これにより、AWSリソースにアクセスするためのセキュアで別個のアイデンティティが確保されます。後でこの特定のIAMユーザーをAWS MFAに使用します。

IAMユーザーは、AWSアカウント内のアイデンティティであり、AWSリソースへの安全なアクセスを有効にするために作成および管理されます。各IAMユーザーはAWSマネジメントコンソールにサインインし、AWSリソースにアクセスするための一意の資格情報(ユーザー名とパスワード)を持っています。

IAMユーザーをパスワードで作成するには:

1. 好みのウェブブラウザを開き、ルートユーザーとしてAWS Management Consoleにサインインし、IAMコンソールに移動します。

2. IAMコンソールで、ユーザー(左ペイン)に移動し、新しいユーザーの追加を開始するにはAdd userをクリックします。,

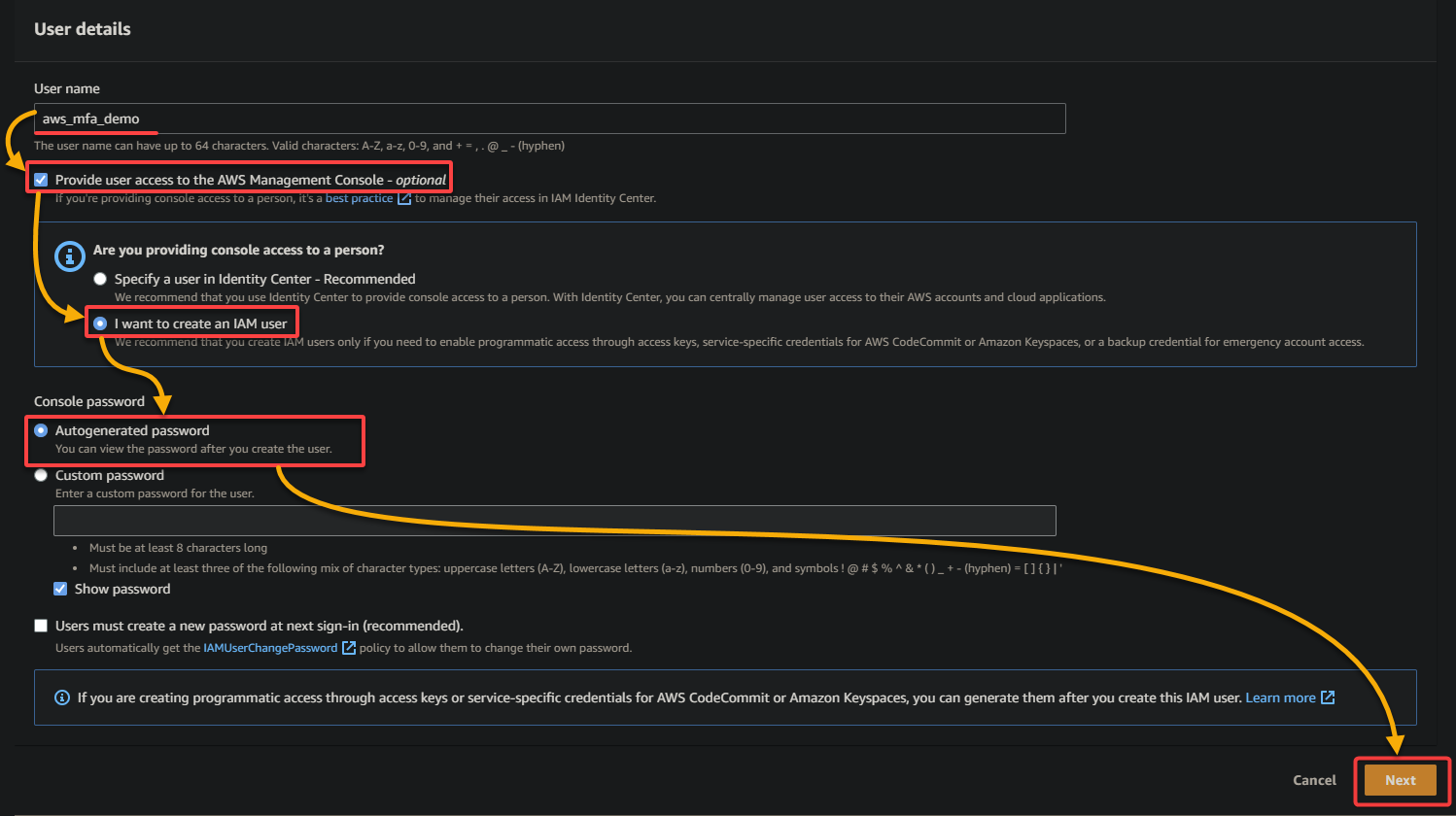

3. IAMユーザーの詳細を以下のように構成します:

- ユーザー名:この新しいユーザーに一意のユーザー名を提供します(aws_mfa_demo)

- AWS Management Consoleへのユーザーアクセスを提供のチェックボックスをオンにして、AWS Management Consoleにサインインできるようにします。

- I want to create an IAM userを選択して新しいIAMユーザーを作成します。

- Autogenerated passwordを選択してユーザーのためにAWSが強力なパスワードを生成するようにします。

構成が完了したら、次に進むために次へをクリックします。

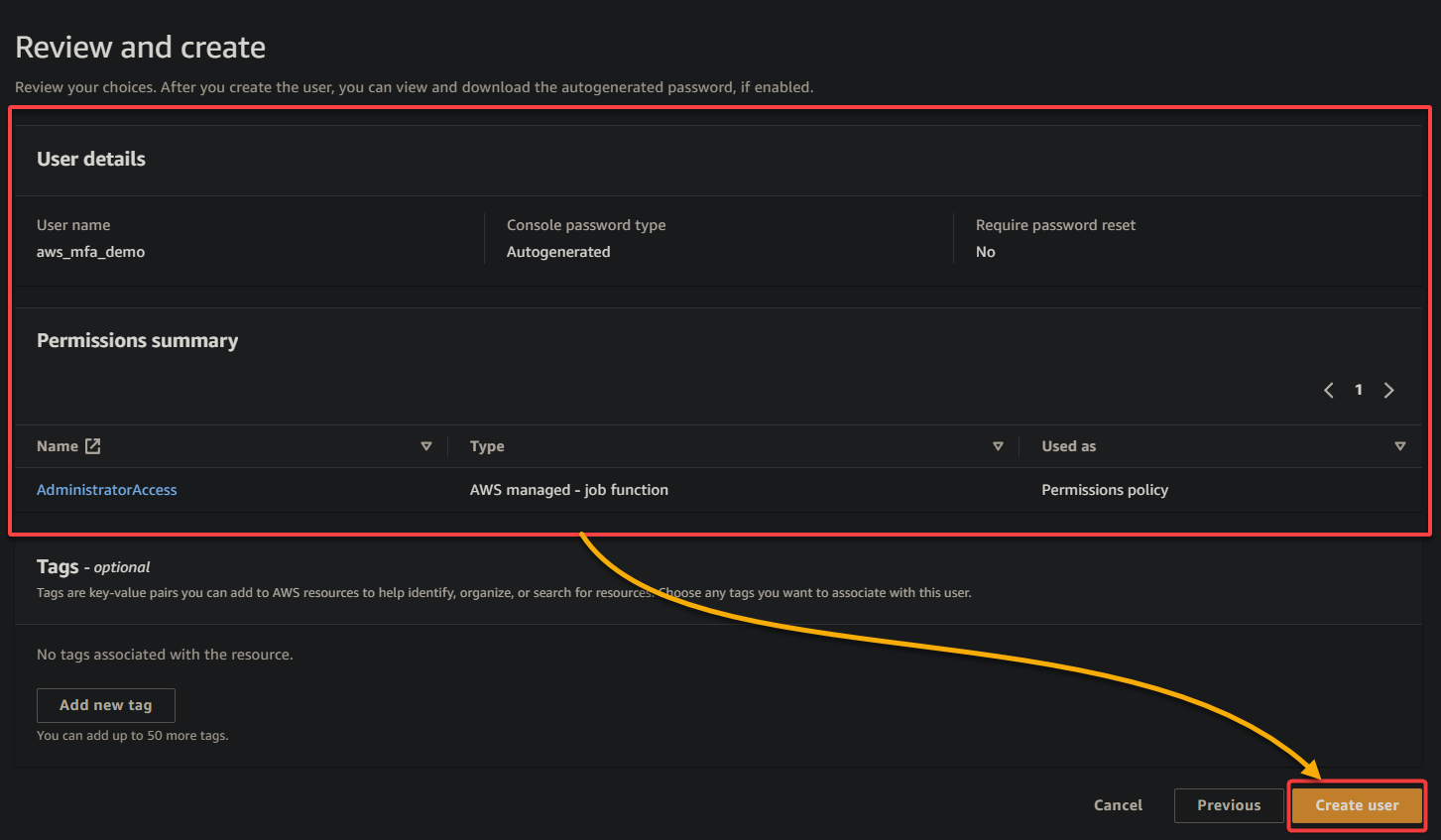

4. これで、ポリシーを添付オプションを選択し、リストからAdministratorAccessポリシーを選択し、ユーザーにAWSリソースへのフルアクセスを許可するためにNextをクリックします。

5. ユーザーの詳細を確認し、Create userをクリックしてIAMユーザーの作成を完了します。

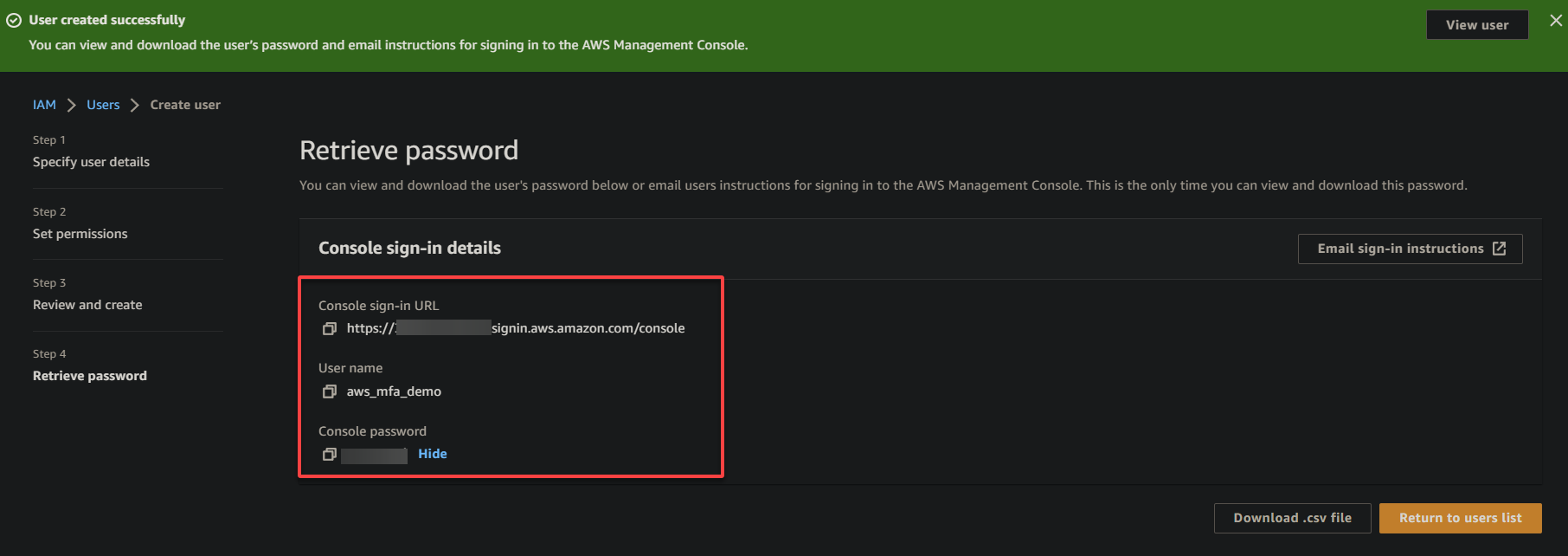

6. 最後に、新しいブラウザタブを開き、コンソールサインインURLに移動し、表示されたIAMユーザーの資格情報でサインインしてください。

セキュリティ上の理由から、AWS IAMアカウントにログインする際は、プライベートブラウザ(つまり、Google Chromeのインコグニート)を使用することを強くお勧めします、特にAWS MFAの設定時には。

AWSリソースをセキュアにするためのAWS MFAの設定

専用のIAMユーザーが作成されたら、AWS MFAの設定を開始する準備が整いました。ただし、まず、モバイルデバイスに認証アプリをインストールする必要があります。このアプリは、ユニークな6桁のコードを生成します。パスワードと一緒に、6桁のコードが必要です。これは、AWSにサインインする際にMFAプロセスを完了するためです。

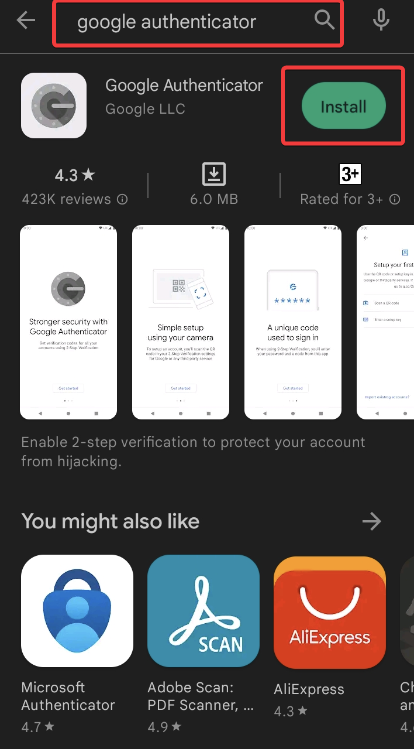

AWSは多くの認証アプリをサポートしていますが、このチュートリアルではGoogle Authenticatorを選択しています。これは無料でAndroidおよびiOSデバイスと互換性があります。

リソースを保護するためにAWS MFAの設定を開始するには:

1. AndroidデバイスでGoogle Playストアを開き、Google Authenticatorを検索してインストールします。

おそらく、あなたの利用は高く、複数のデバイス(スマートフォン、タブレット、またはデスクトップコンピュータ)を使用してMFAが有効なAWSアカウントにアクセスしたいのでしょう。その場合、Authyを使用して、どのデバイスからでもログイン試行を認証できます。

2. インストールしたら、IAMユーザーとしてログインしたブラウザタブに戻り、IAMコンソールに移動し、新しく作成したユーザー(aws_mfa_demo)を選択します。

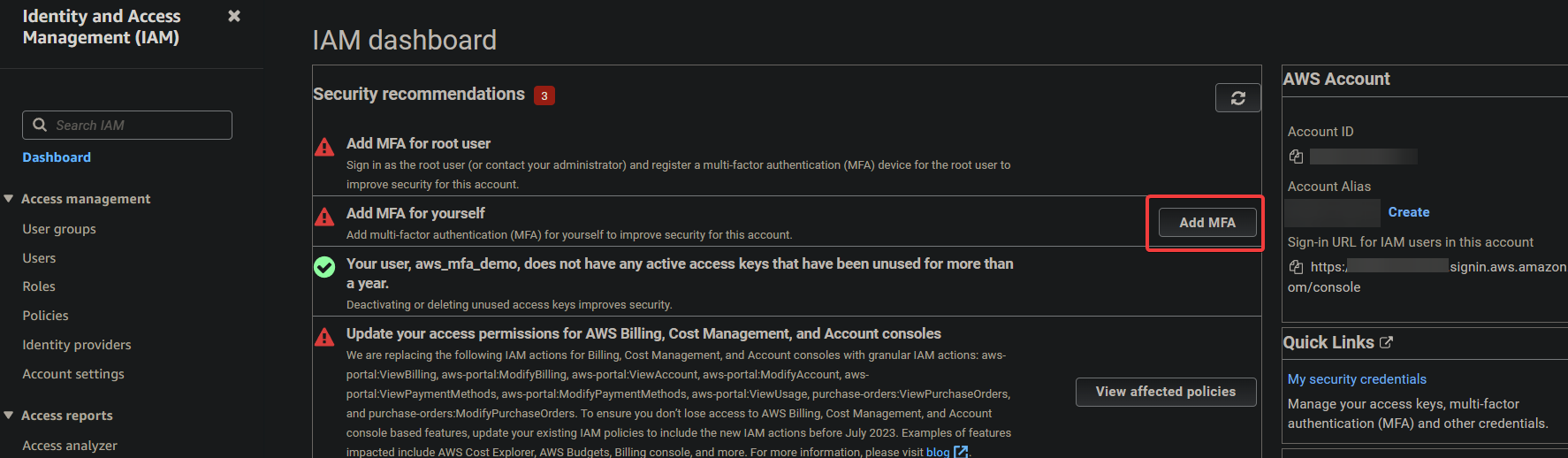

3. セキュリティの推奨事項の下で、自分にMFAを追加の横にあるMFAを追加をクリックして、MFAの割り当てを開始します。

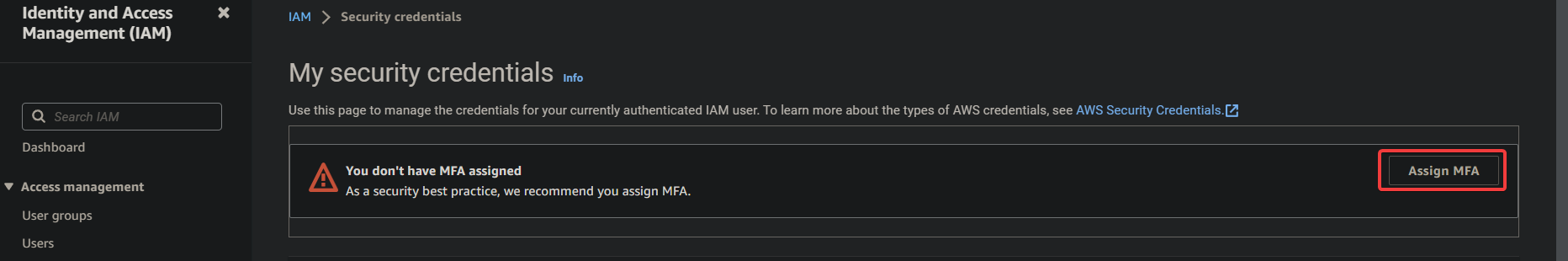

4. そして、MFAを割り当てるをクリックして続行します。

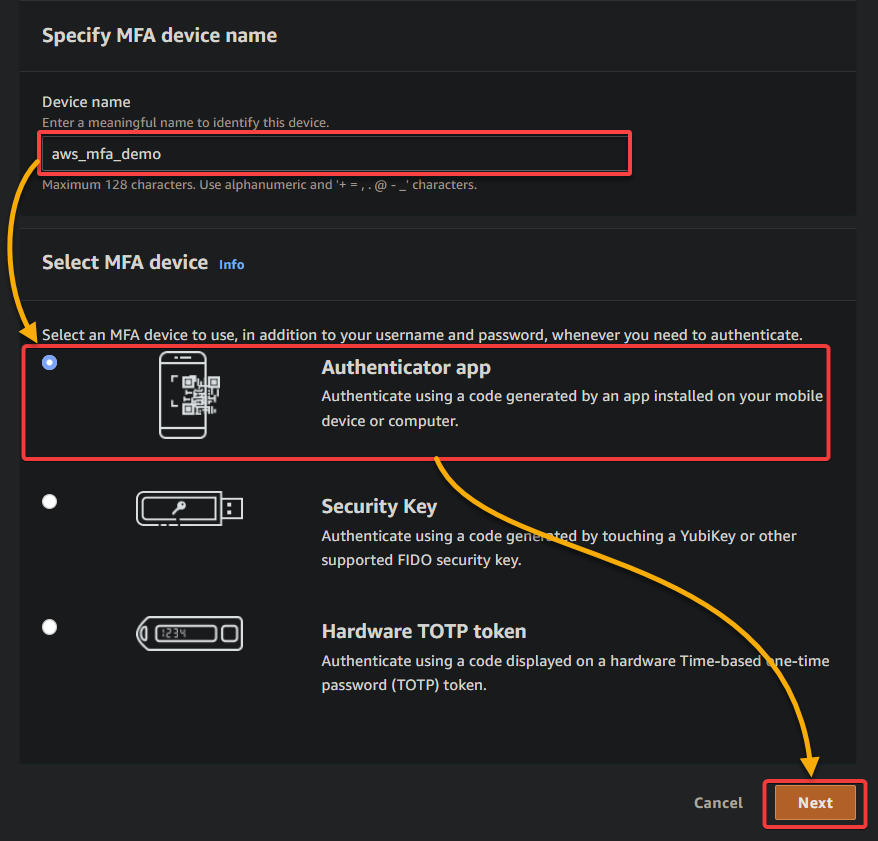

5. 次のページで、以下のように設定します:

- デバイス名 – AWSアカウントに関連するさまざまなMFAデバイスを区別するのに役立つデバイスの説明的な名前を提供します。

- MFAデバイスの選択 – 特定のニーズと好みに応じて、使用可能なオプションからMFAデバイスを選択します。

このチュートリアルでは、Authenticatorアプリが選択されています。ソフトウェアベースの認証は、一般的に使用しやすさとモバイルデバイスでの利用可能性から最も人気のある選択肢です。ただし、追加の物理的なセキュリティ対策が必要な高セキュリティの環境では、ハードウェアベースのオプションが好まれるかもしれません。

| MFA Device | Details |

|---|---|

| Authenticator app | Involves a software-based authenticator app, such as Google Authenticator or Authy, to generate the MFA codes. |

| Security Key | Involves a hardware-based security key, such as a YubiKey or a Nitrokey, to generate the MFA codes. With this option, you must purchase the hardware Security Key from a third-party website or vendor — more expensive than a software-based authenticator app. |

| Hardware TOTP token | Involves a hardware token (an RSA SecurID or a Gemalto token) to generate the MFA codes. These tokens are specifically intended for users with AWS GovCloud (US) accounts accessing IAM. |

構成が完了したら、次へをクリックしてMFAデバイスの登録を開始します。

AWSでは、ルートユーザーとIAMユーザーに最大8つのMFAデバイス(任意のサポートされているMFAタイプの組み合わせ)を登録できます。この機能により、MFAデバイスの管理が柔軟に行えます。同時に、各ユーザーの特定のニーズや要件に基づいて、最適なMFAデバイスのタイプを選択できます。

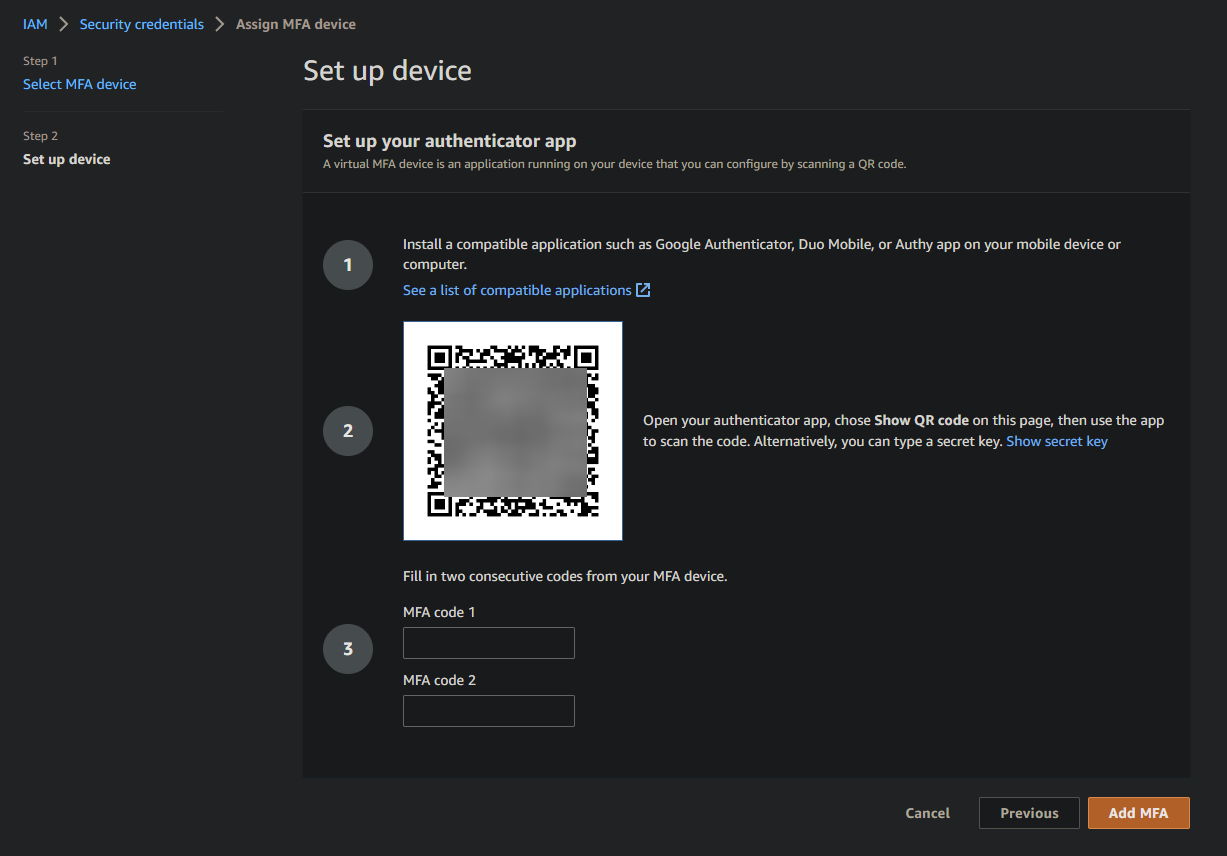

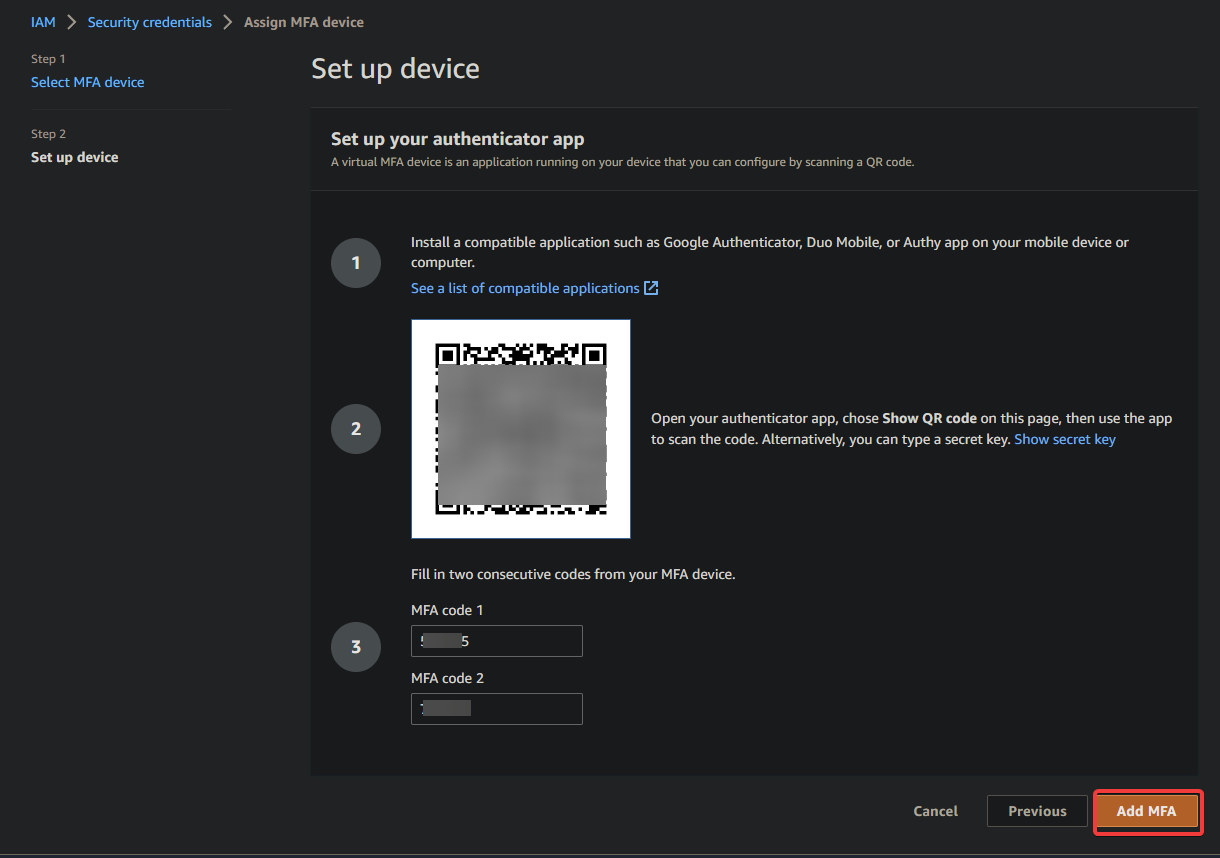

ブラウザーは、以下のようなページにリダイレクトされます。そこでは、QRコードが表示されます。

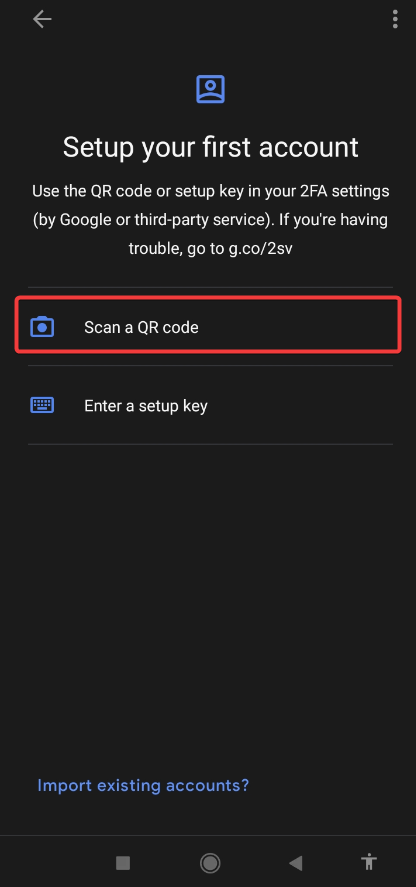

6. 次に、モバイルデバイスでGoogle Authenticatorアプリを開き、QRコードをスキャンしてデバイスのカメラを開きます。

7. ブラウザーで表示されているQRコードのカメラをデバイスに向け、QRコードがフォーカスされ、画面に完全に表示されるようにします。

Google Authenticatorアプリは、自動的にQRコードを検出し、AWS IAMユーザーの新しいエントリと、6桁の認証コードを追加します。6桁のコードは定期的に変更されることに注意してください。

8. これで、デバイスの設定ページの空白の2つのボックスに、Google Authenticatorアプリからの2つの連続する認証コードを入力し、MFAを追加をクリックします。これにより、MFAデバイスがIAMユーザーに認証および登録されます。

各6桁のコードは、通常30秒間有効であり、期限切れになります。MFAコードのこの時間制限の側面により、攻撃者がコードを傍受してAWSリソースに不正アクセスするウィンドウ時間が短縮され、セキュリティが向上します。

MFAシステムは、ユーザーのデバイスがリアルタイムでコードを生成していることを確認するために、ユーザーに連続した2つのコードを提供するよう要求します。この動作は、コードが前のセッションから再生または盗まれることよりも安全です。

IAMユーザーに対してMFA認証を有効にすると、その特定のユーザーの資格情報のみに影響があります。同じAWSアカウント内の他のIAMユーザーは、異なるアイデンティティと資格情報を持ち、それぞれのアイデンティティには独自のMFA設定があります。

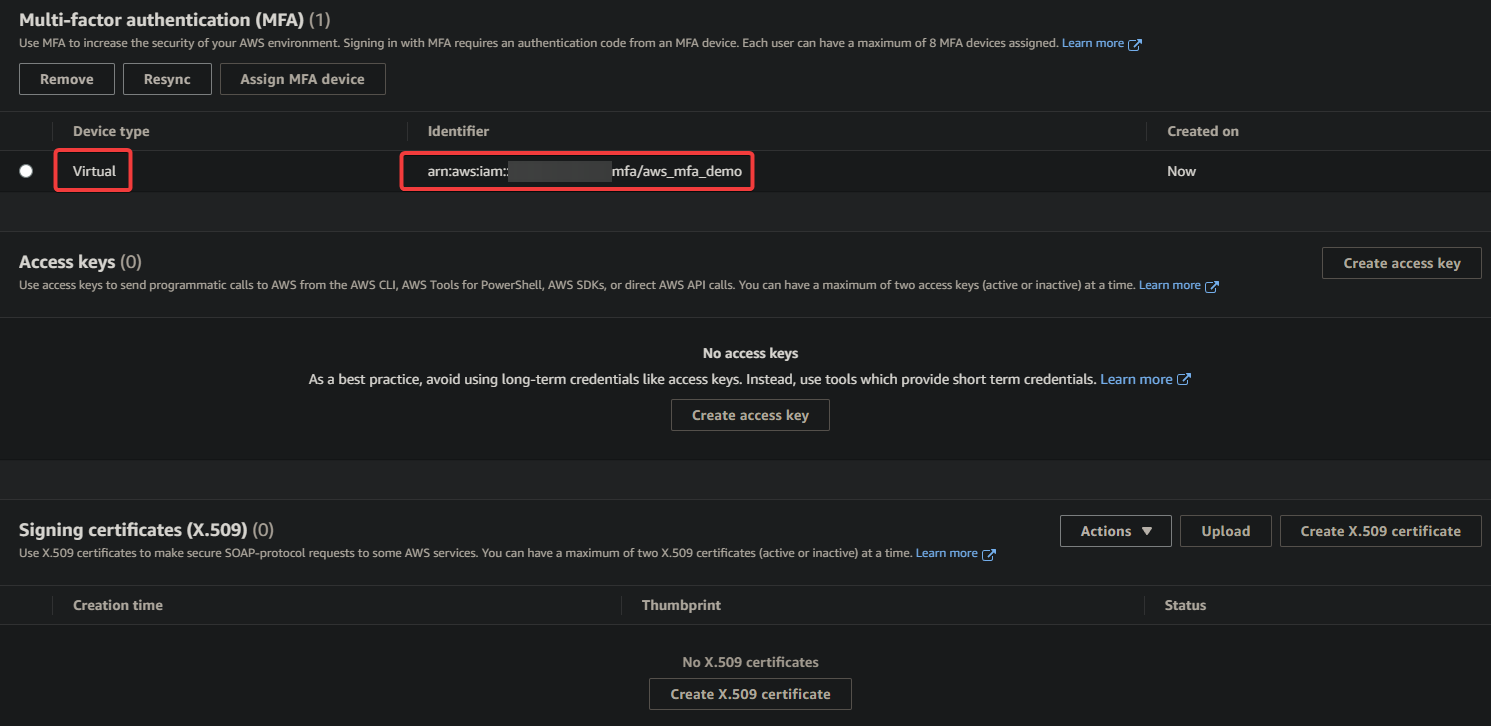

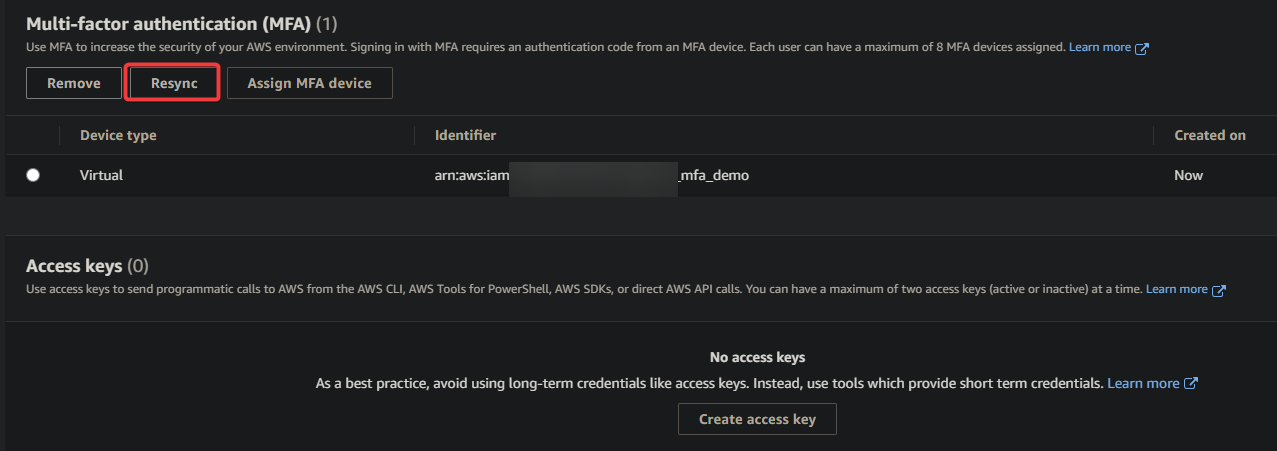

9. 最後に、IAMコンソールページに戻り、IAMユーザーにMFAデバイスが正常に追加されたことを確認します。以下に示すように。

MFAのセットアップの確認

AWSアカウントのMFAの設定を行った後、認証に依存する前にMFAのセットアップが正常に機能していることを確認する必要があります。

MFAのセットアップを確認するには、以下の手順を実行します。

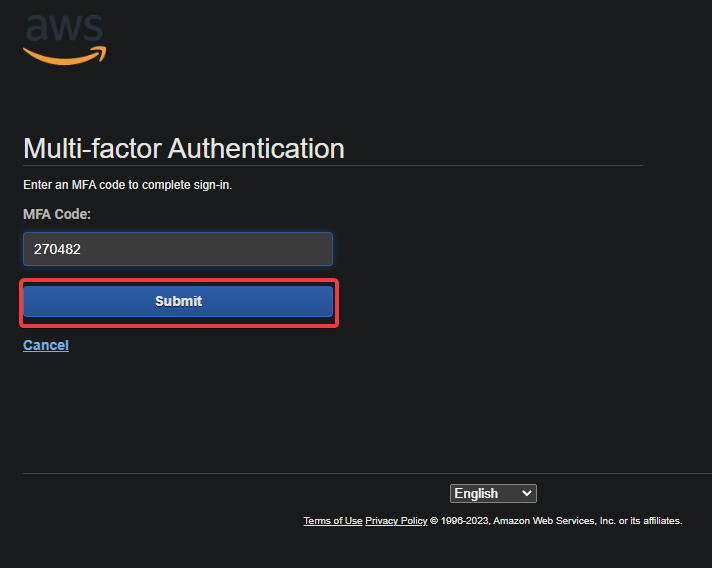

1. IAMコンソールからログアウトし、IAMユーザーの資格情報を使用して再ログインします。この時、デバイス上のGoogle Authenticatorアプリから6桁のMFA認証コードを入力するように求められます。

2. コードを入力し、認証プロセスを完了するために送信をクリックします。

3. 最後に、AWSリソースにアクセスして正常に動作するか確認してください。

MFAデバイスを使用してAWSリソースにアクセスできない場合は、IAMコンソールで再同期ボタンをクリックしてMFAデバイスを再同期してください。

結論

セキュリティは、クラウドコンピューティングに関する常に最大の関心事です。マルチファクタ認証の支援を受けて、AWSアカウントのセキュリティを強化します。そして、このチュートリアルでは、IAMユーザーのためにAWS MFAを設定する方法を学び、リソースが不正アクセスされるのを防ぎます。

完全に機能するMFAを使用すると、AWSアカウントとリソースが悪意のある活動から保護されていることに自信を持つことができます。

AWS Management Consoleを介してアカウントを保護することは素晴らしい方法ですが、コマンドライン環境で作業することを好む場合は、代わりにAWS CLIを使用するのはどうでしょうか?