管理使用者和權限可能令人生畏,特別是當您初次擔任管理員時。但好消息是Active Directory管理中心(ADAC)就在附近。

無論是建立使用者、重設密碼還是更改使用者權限,ADAC都能勝任。在這個教程中,您將學會如何部署和利用ADAC達到專業水平。

感到興奮了嗎?繼續閱讀,開始您作為管理員的旅程吧!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

先決條件

如果您打算按照本教程中的示例進行操作,請確保您有一台安裝了Windows Server的伺服器。本教程使用Windows Server 2019,但後續版本也適用。

在Windows Server 2019+上安裝Active Directory

Active Directory(AD)是一項目錄服務,使您這樣的管理員能夠管理權限並控制對網路資源的訪問。但由於AD不會預設安裝在您的Windows Server上,您首先必須透過伺服器管理員安裝AD。

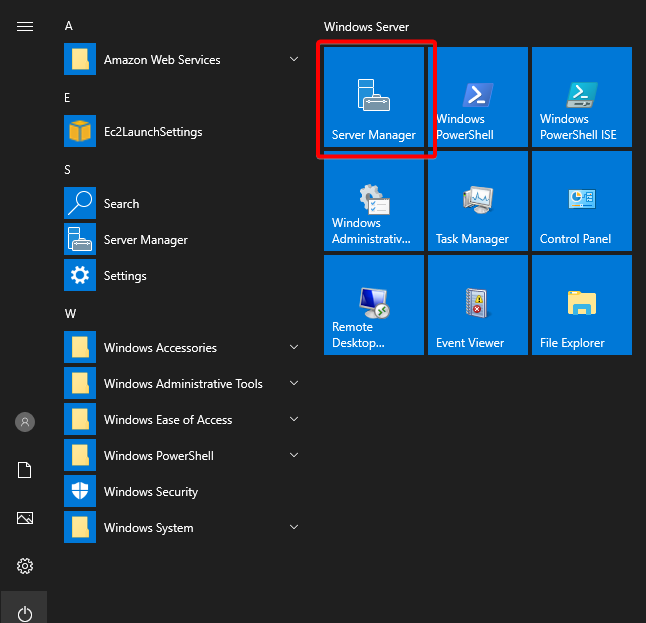

1. 從「開始」菜單中打開伺服器管理員。

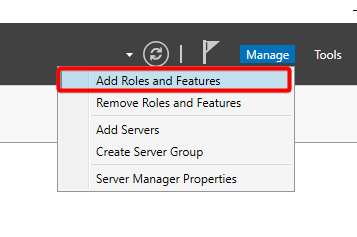

2. 在伺服器管理員上,點擊「管理」(右上角),然後選擇「新增角色和功能」選項。會彈出一個安裝嚮導,您可以在其中安裝AD。

3. 勾選「默認情況下跳過此頁」選項,然後按「下一步」,因為此頁面僅為簡介。

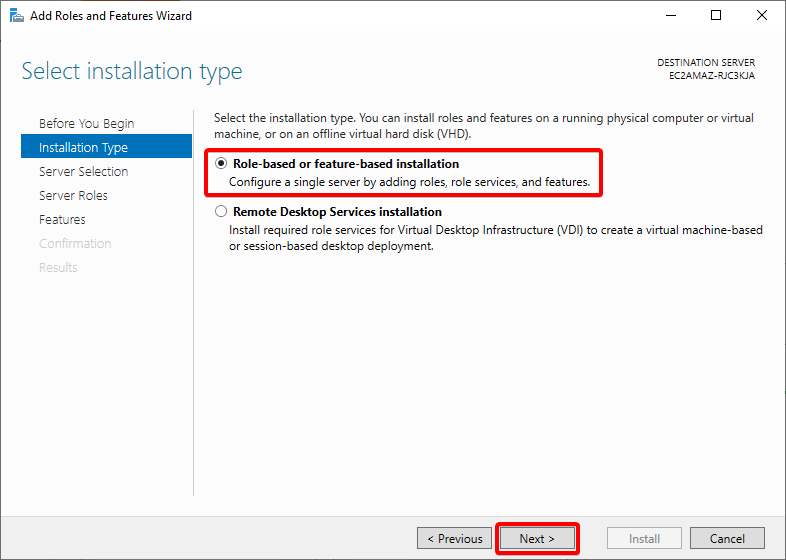

4. 在“安裝類型”部分,選擇基於角色或功能的安裝,因為您正在使用單個伺服器,而不是虛擬桌面基礎結構的一部分,然後點擊“下一步”

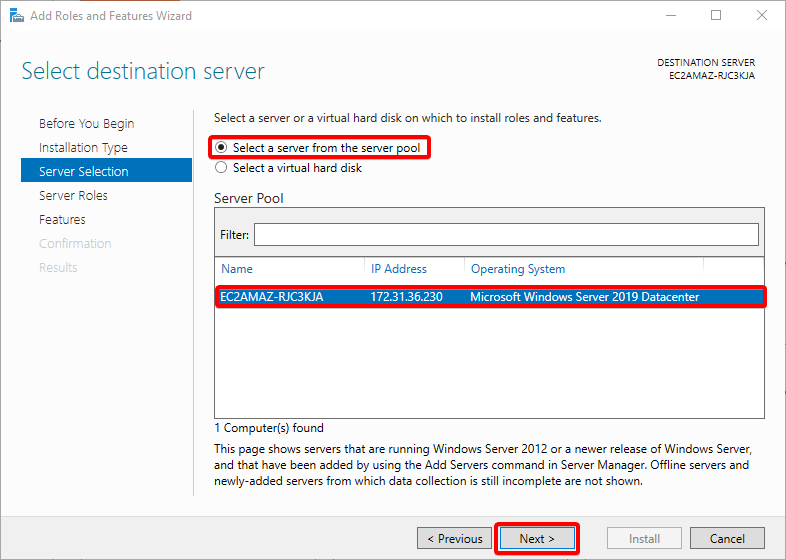

5. 現在,選擇“從池中選擇伺服器”選項,選擇相應的伺服器作為安裝的目的地,然後點擊“下一步”

在這個過程中,選擇您希望成為域控制器的伺服器至關重要。如果您在環境中的第一台主機上工作,池中只會有一台伺服器。但如果您在具有現有服務的實際環境中,您將看到來自環境的其他伺服器。

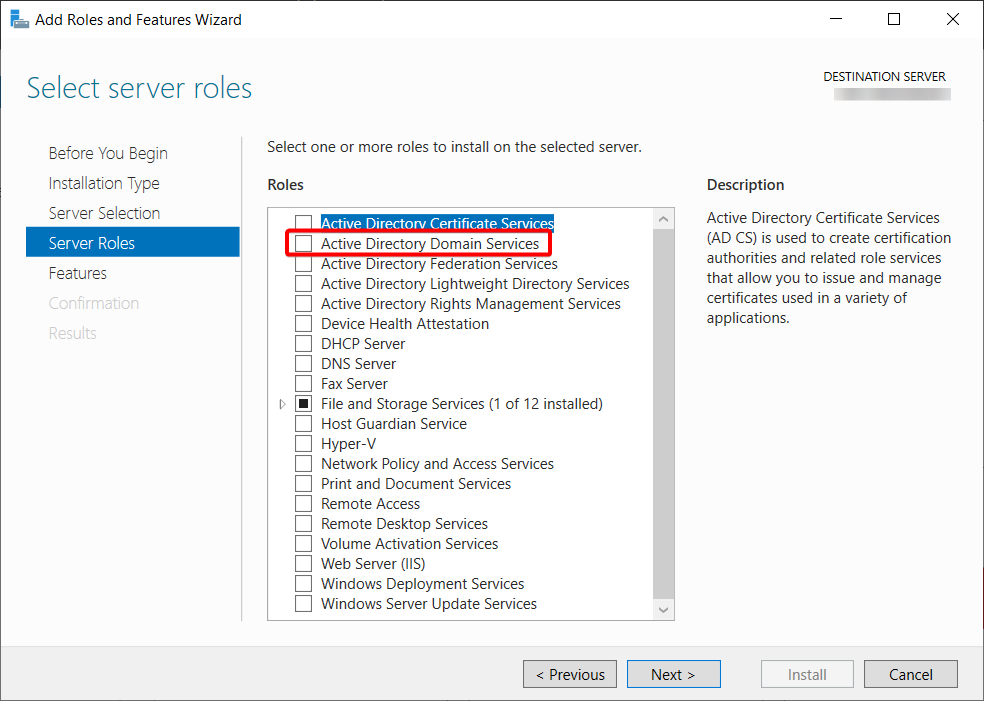

6. 選擇“Active Directory 域服務”選項,這可能會彈出一個額外的窗口,如果依賴的功能缺失的話。

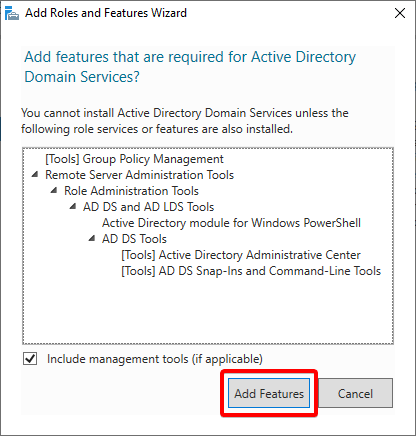

7. 確認相依性,然後點擊“新增功能”

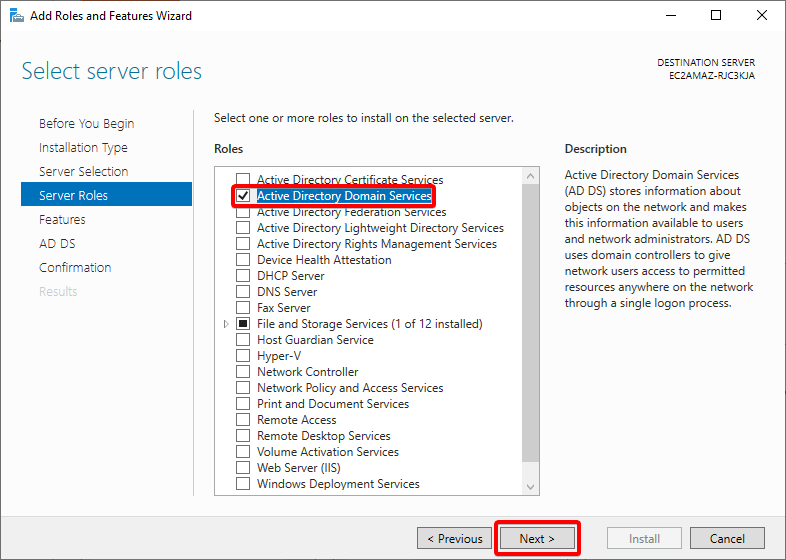

8. 確認已選中“Active Directory 域服務”選項,然後點擊“下一步”

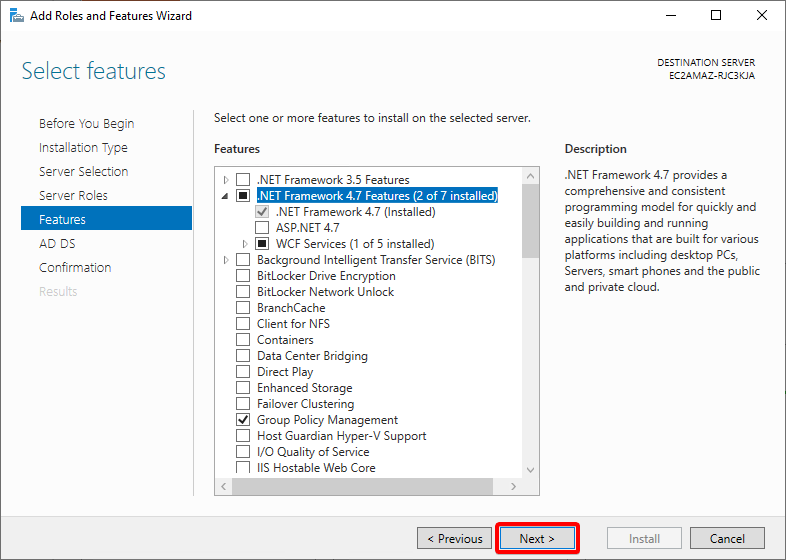

9. 在“功能”部分中將一切保持默認,然後點擊“下一步”

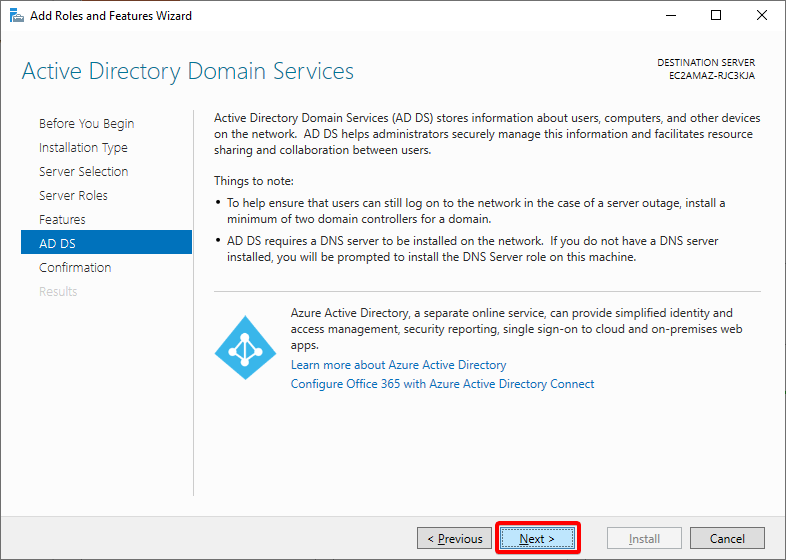

10. 隨時查看AD DS介紹,然後點擊“下一步”

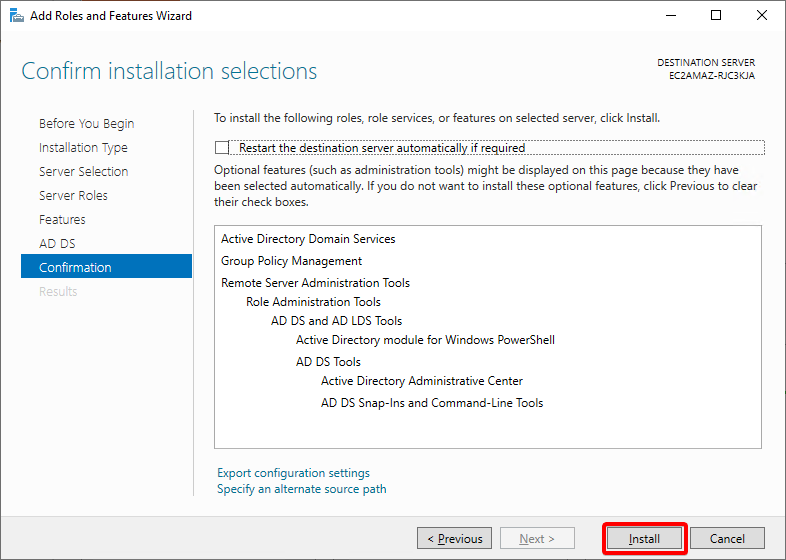

11. 確認您的安裝選擇,然後點擊“安裝”。這將啟動將AD安裝到您的伺服器上的過程。

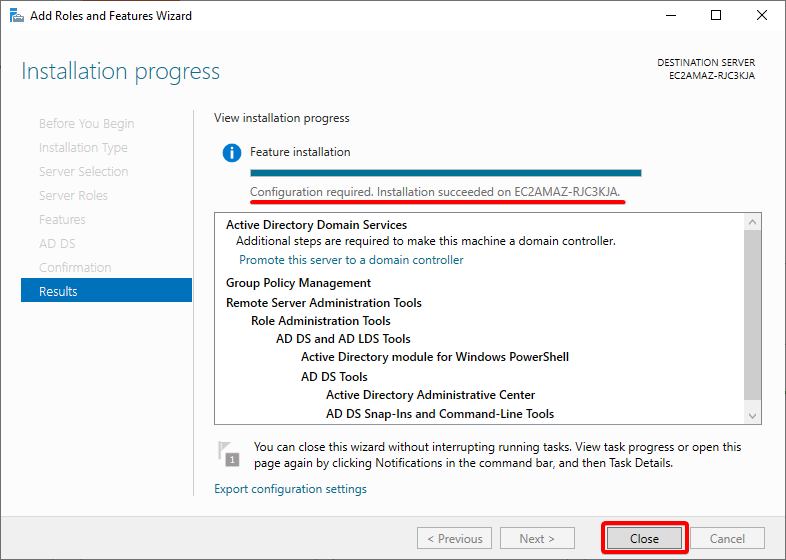

12. 最後,在安裝完成後,點擊“關閉”。您已成功安裝ADAC,從現在開始,您將體驗到靈活的AD管理。

配置AD安裝

即使安裝完成後,AD 仍然需要配置,以便將伺服器提升為域控制器。這樣做可以使您的伺服器成為 AD 域的權威,這對於主機識別哪個伺服器是域控制器至關重要。

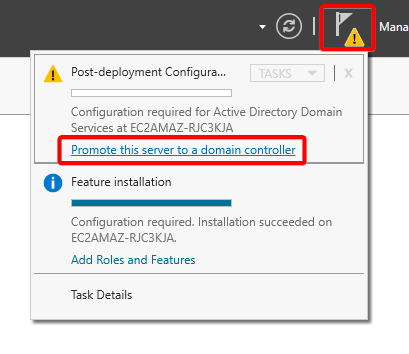

1. 在您的伺服器管理員中,選擇旗幟旁邊的黃色感嘆號(右上角),然後點擊“將此伺服器升級為域控制器”鏈接。

啟動 Active Directory 域服務配置精靈,您將在其中配置新的域控制器。

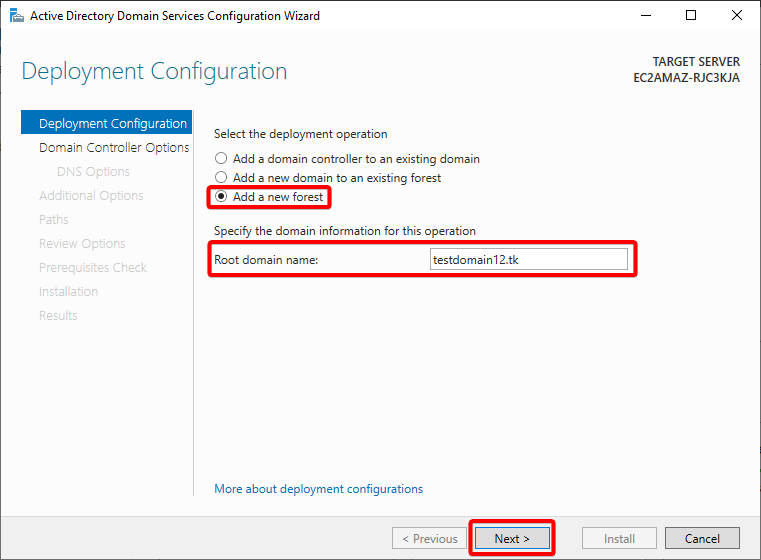

2. 在部署配置下,選擇“添加一個新的林”選項。林是 AD 用於定義和分組域的結構。

指定根域名,然後點擊“下一步”。本教程將根域名選擇為 testdomain12.tk。

在本教程中,您將創建一個新的林,但也可以加入現有的域以擴展您的環境。

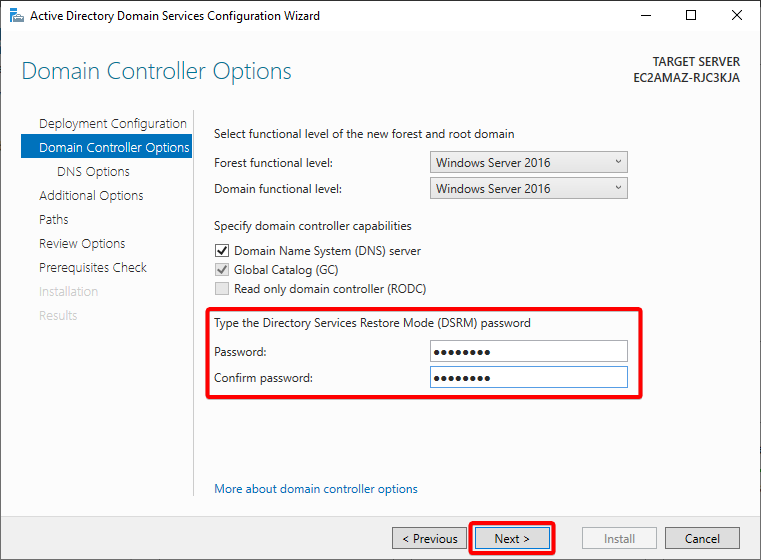

3. 在域控制器選項中保留默認值,僅定義所需的密碼。

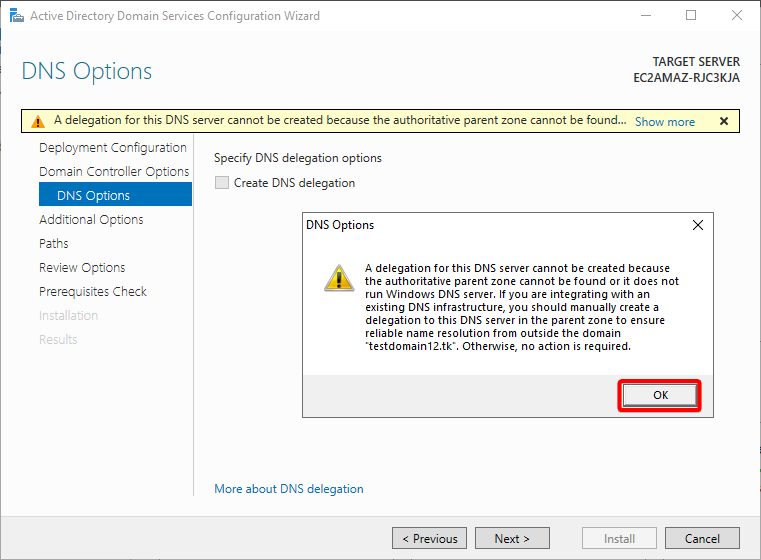

如果您的伺服器找不到 DNS 的權威父級,則會出現以下警告消息。

此消息僅提醒您設置現有 DNS 記錄以正確解析域名。此操作僅在您希望將域集成到現有基礎設施時適用。

如果您正在建立新基礎設施,並將此伺服器設定為新的 DNS 父主機,請忽略此訊息。

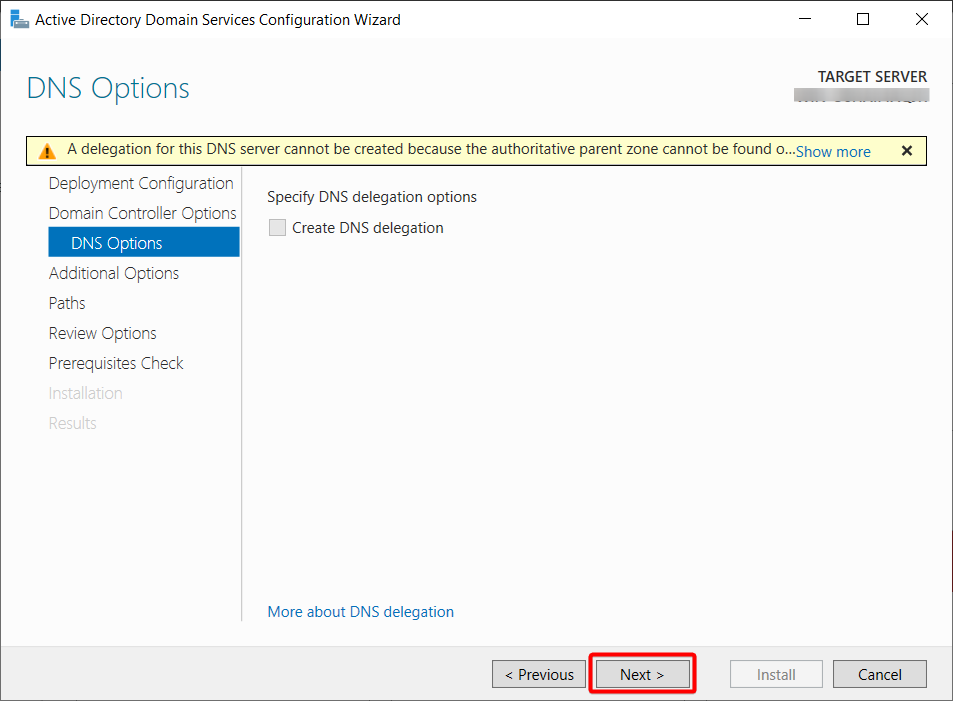

4. 不要勾選建立 DNS 委派選項,然後按下一步。

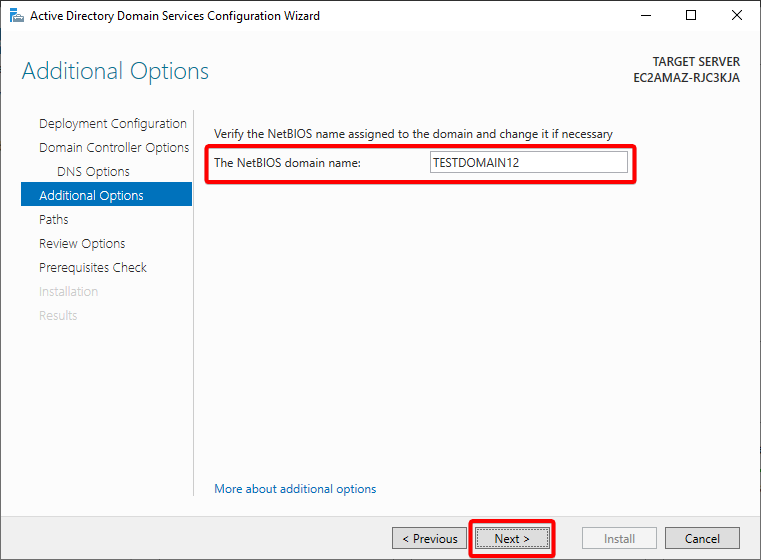

5. 現在,保留預設的 NetBIOS 網域名稱,然後按下一步。

預設情況下,精靈將 NetBIOS 網域名稱設定為您在步驟二中提供的根網域名稱的簡短版本。

即使您可以更改 NetBIOS 網域名稱,最好還是保持預設,因為它與您的網域有關。

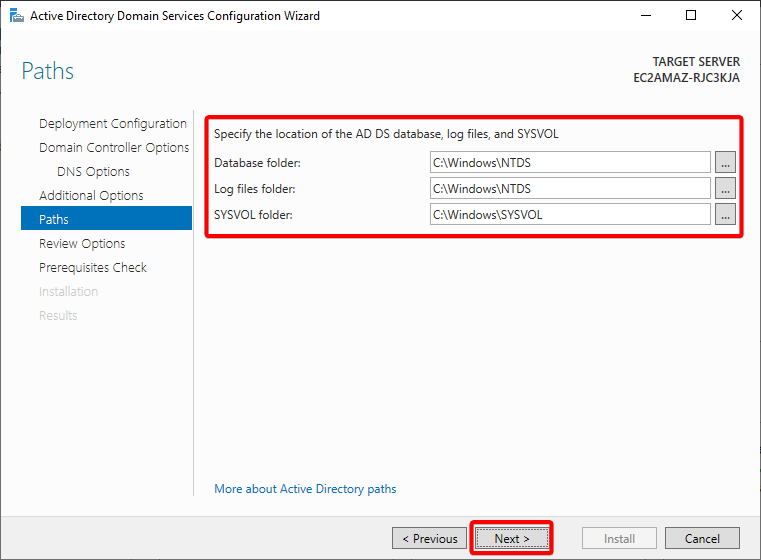

6. 像之前的步驟一樣,保留預設路徑以定義安裝的本地目錄。

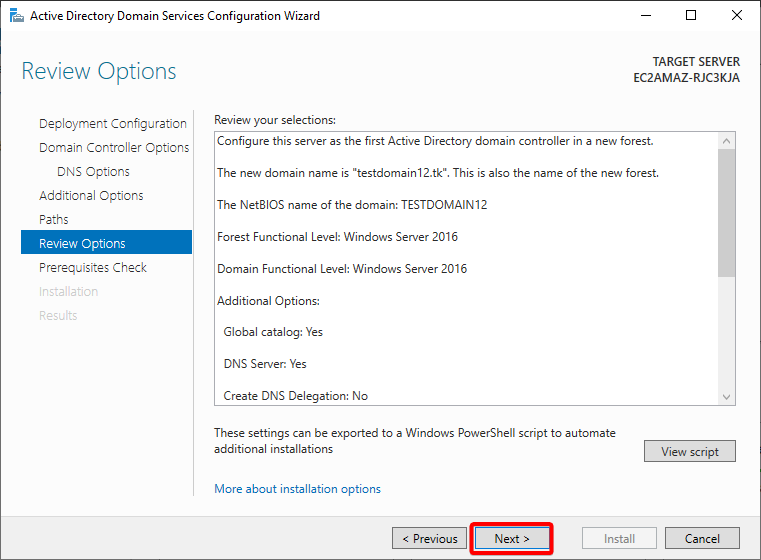

7. 檢閱安裝的選項,並在確認所有設定無誤後按下一步。

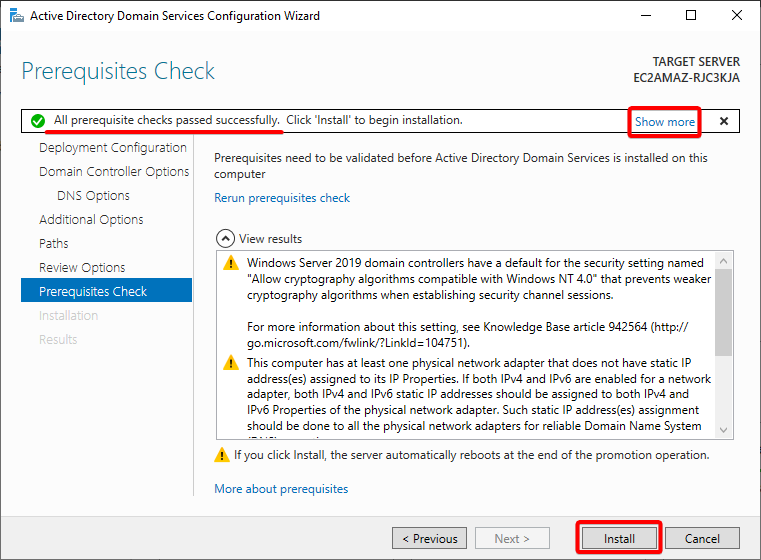

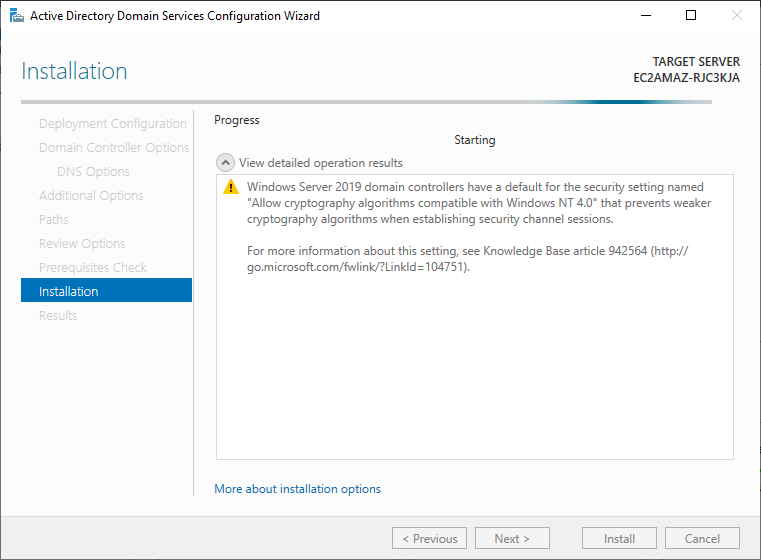

8. 當精靈驗證您的配置並確保一切就緒可部署時,請按一下安裝。

如果您看到所有先決檢查均成功通過的訊息,如下所示,您可以繼續安裝。如果沒有,請按顯示更多並進一步調查。

安裝完成後,您的伺服器將重新啟動。

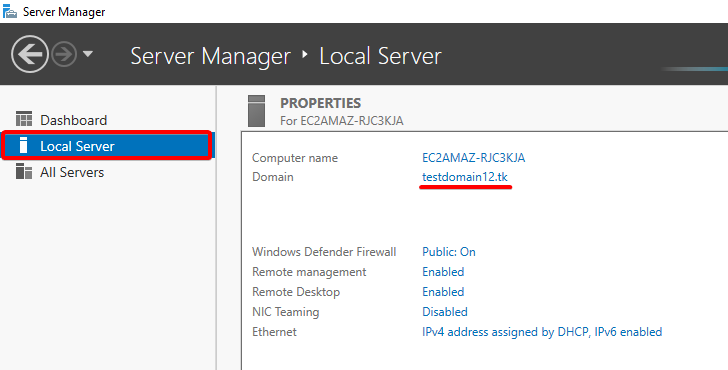

9. 最後,在重新啟動後打開伺服器管理員,並導航到本地伺服器選項卡(左窗格)。 您會看到工作組已更改為您的根網域名稱(testdomain12.tk),這確認您的伺服器現在屬於該網域。

建立組織單位

一個組織單位(OU)是一個容器,旨在組織您的環境,使事物井然有序並安全。OU在設定OU成員的特定權限時尤其有用。

在您的域的主森林目錄中創建OU的方法如下:

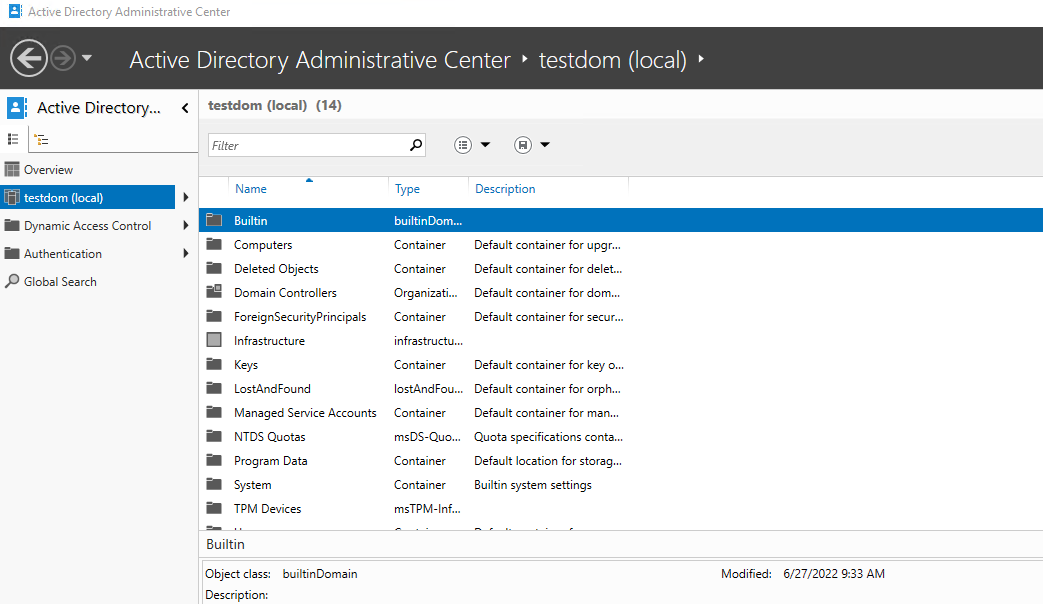

1. 從開始菜單中打開Active Directory管理中心(ADAC)。

2. ADAC打開後,從左側窗格中選擇您管理的域,如下圖所示。

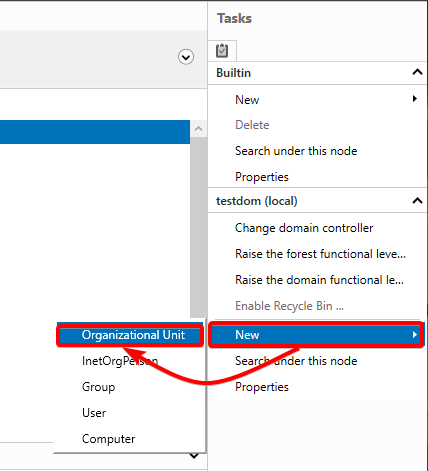

3. 在任務面板(最右側),在所選域下選擇新建 -> 組織單位。這將打開一個對話框,您可以在其中配置新的OU(第四步)。

如果任務面板不是默認顯示的,請點擊管理(右上角) -> 任務面板。

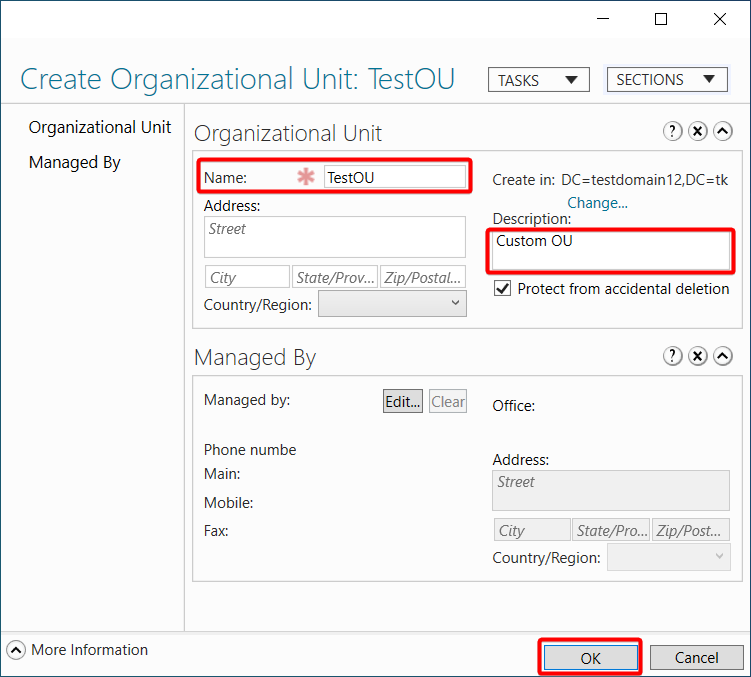

4. 現在,為新的OU指定一個名稱和簡短描述,然後點擊確定以創建OU。本教程使用TestOU作為OU的名稱。

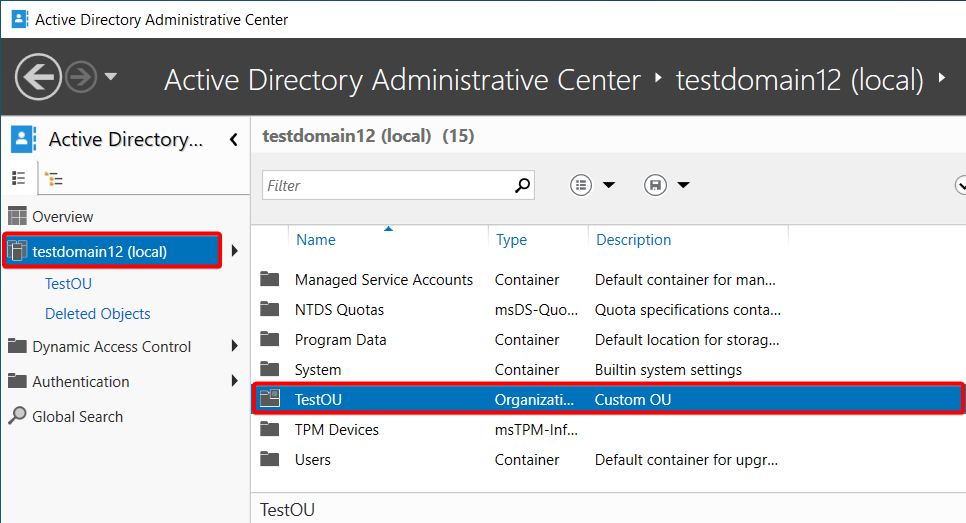

5. 最後,選擇您的域,並確認新的OU的存在,如下圖所示。

將用戶添加到組織單位

員工在入職公司時需要訪問組織的資源。通常,您的第一個任務是在AD中添加用戶帳戶,然後提供必要的權限。

將用戶添加到您的OU的方法如下:

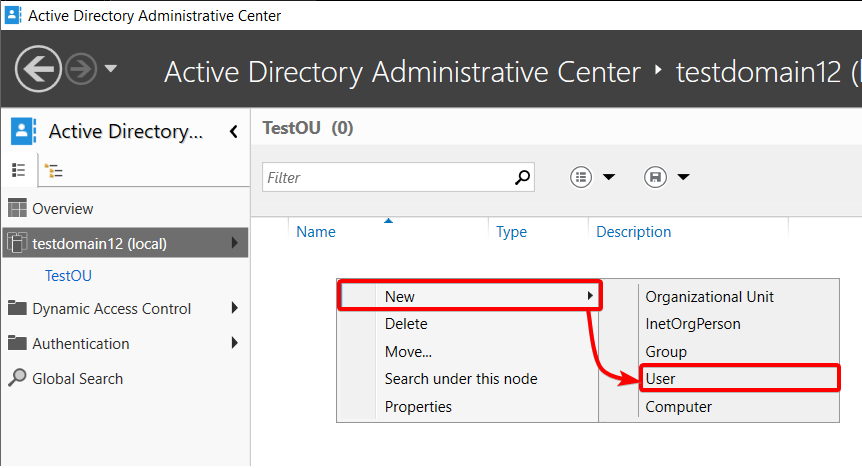

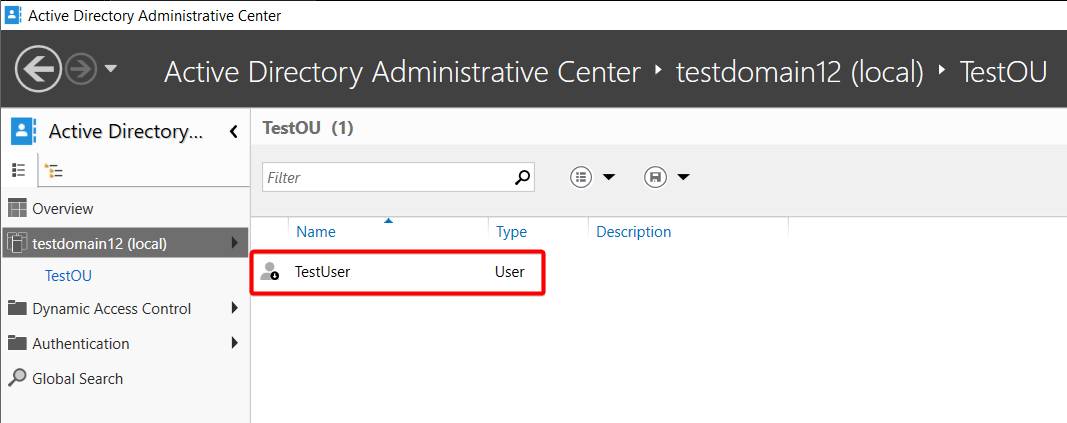

1. 雙擊您想要的目錄或OU。訪問新創建的OU

2. 接下來,在空白表格列表中右鍵單擊 -> 新建 -> 用戶以開始創建新的用戶。

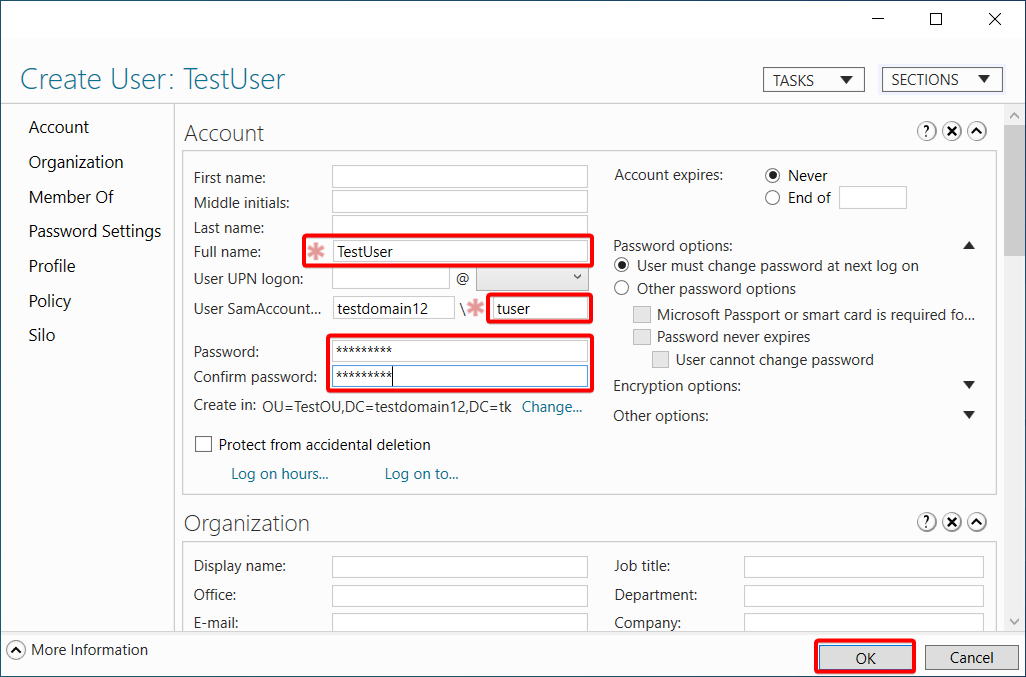

3. 最後,填寫必填字段(標有紅色星號),以及用戶密碼,然後點擊確定以創建新的用戶。

全名和使用者 SamAccountName 登錄是唯一必填欄位。但是,如您所見,許多可選欄位都可自訂。例如,全名、中間名和姓氏將會轉換為使用者帳戶及任何使用 SSO(AD 使用者單一登錄整合)的應用程式。

返回 ADAC 的主視窗,您會在您的 OU 中看到新建的使用者。

重設使用者密碼

也許其中一位使用者忘記了他們的密碼(這種情況經常發生)。如果是這樣,您需要找到該使用者並重設他們的密碼。幸運的是,ADAC 能夠勝任此任務。

要重設使用者的密碼:

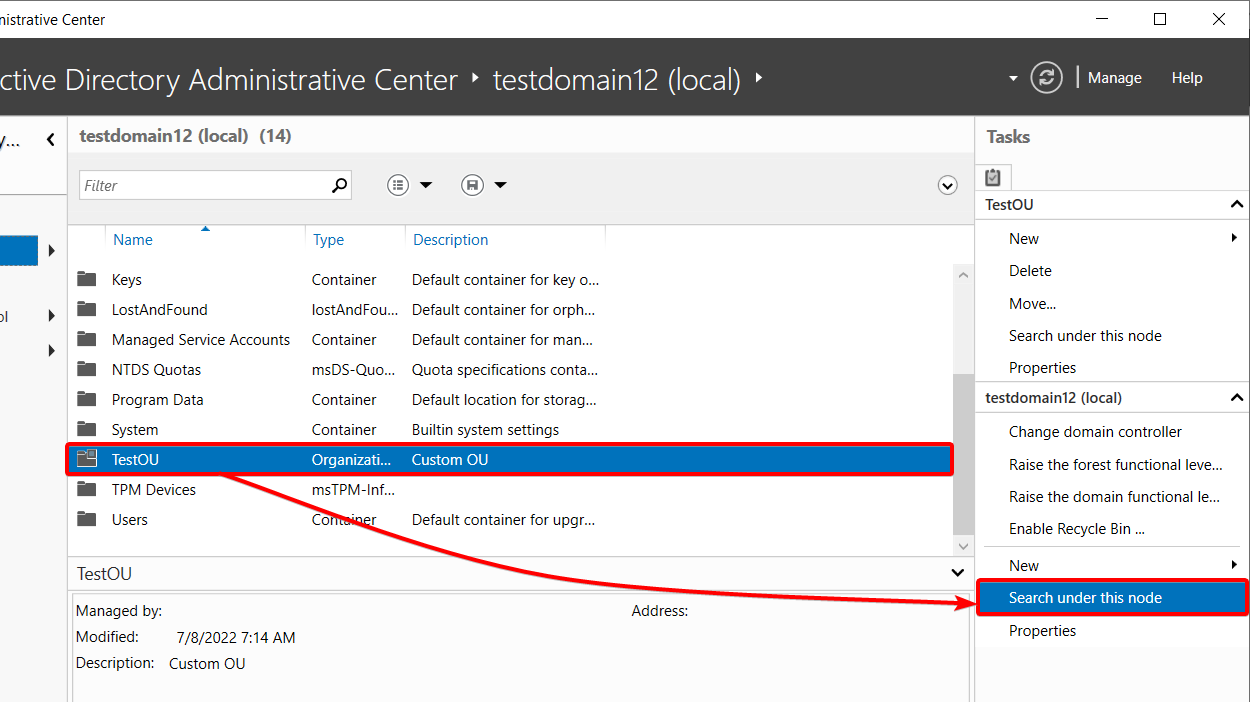

1. 開啟 ADAC,突顯使用者所在的網域,在任務窗格中按一下「在此節點下搜尋」選項,如下圖所示。

A Global Search option appears on the left pane (step three).

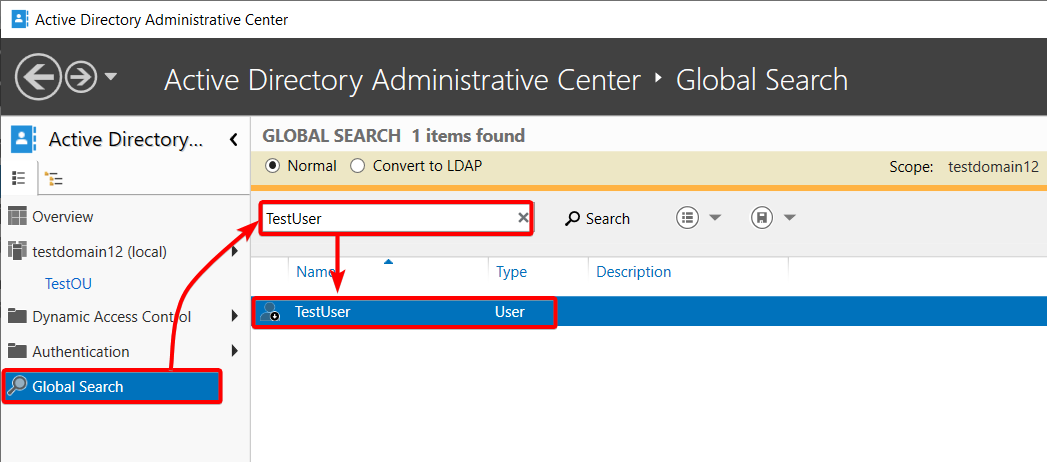

2. 接下來,按一下全域搜尋選項(左窗格),輸入使用者名稱(或任何用戶識別屬性,如名或姓),然後按 Enter 以搜尋該使用者。

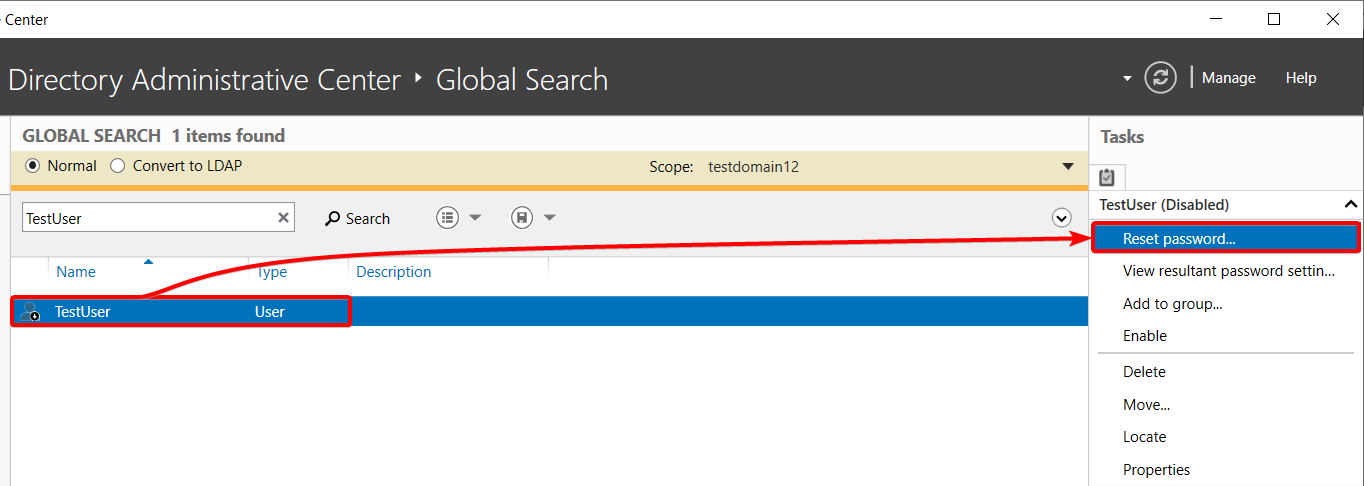

3. 選取使用者,然後在任務面板中按一下「重設密碼」。將會彈出對話方塊,您可以在其中重設使用者的密碼(第四步)。

如果您要刪除使用者或任何 AD 對象,請選擇「刪除」選項。當員工離開公司時,在 AD 中刪除使用者帳戶對於關閉訪問權限至關重要,這樣他們就無法再次登錄來造成破壞。

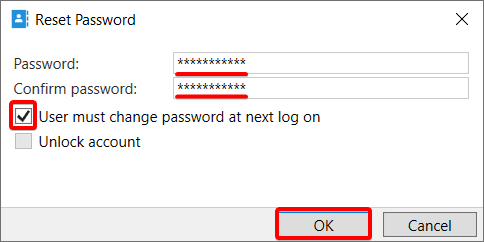

最後,使用以下方式重設用戶的密碼:

- 設置一個隨機密碼並確認密碼。確保密碼符合您組織的要求。

- 選中用戶下次登錄時必須更改密碼的選項,以要求用戶在登錄到帳戶之前更改密碼。

- 點擊確定以最終重設用戶的密碼。

還原用戶或任何 AD 對象

當您意外刪除對象(如用戶或群組)時,您需要恢復該對象。但是如何恢復?只要回收站已啟用,您就可以恢復任何對象。

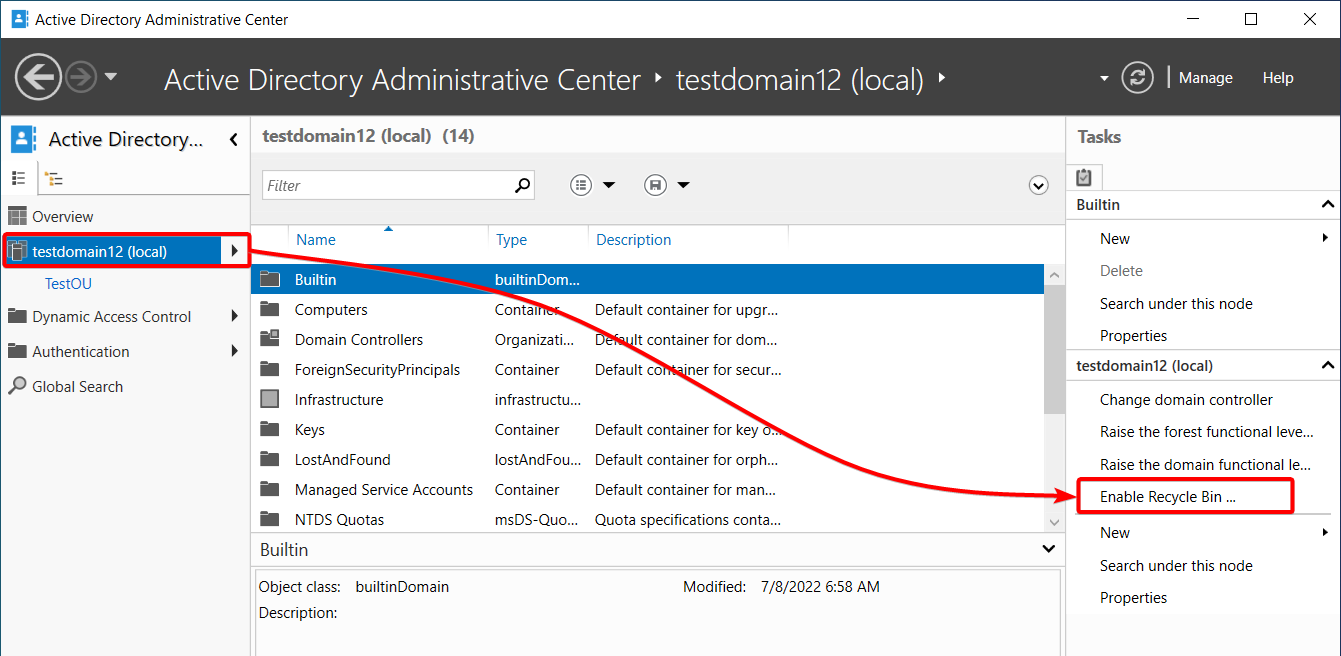

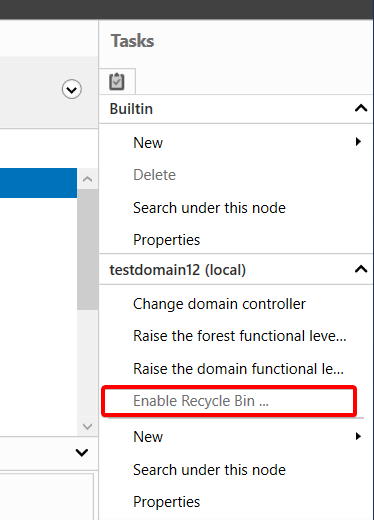

因此,在對域進行任何重大更改之前,請務必先啟用回收站:

1. 選擇相關的域(左窗格),並在任務窗格下點擊啟用回收站選項,如下所示,以啟用回收站。

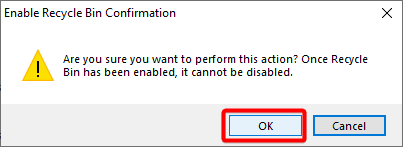

2. 接下來,當提示確認啟用回收站時,點擊確定。

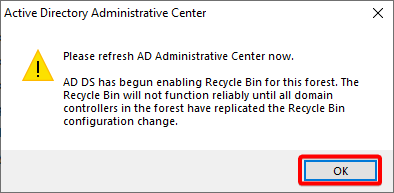

3. 再次點擊確定以確認更改。

4. 按下 F5 鍵刷新 ADAC,現在回收站選項已變灰,表示回收站已啟用。

現在,您可以安全地刪除對象,並在需要時恢復它們。

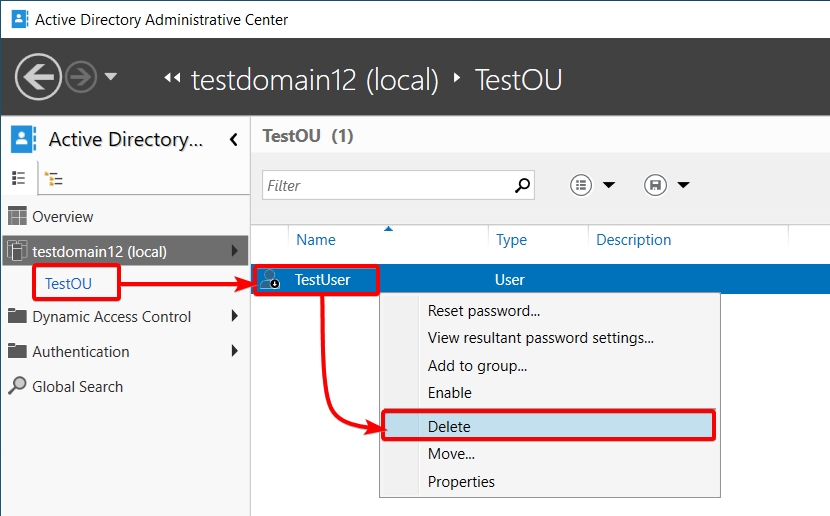

5. 現在,使用以下方式刪除用戶:

- 導航到您的域。

- 選擇使用者所在的OU。

- 右鍵點擊使用者,選擇刪除選項以刪除使用者。

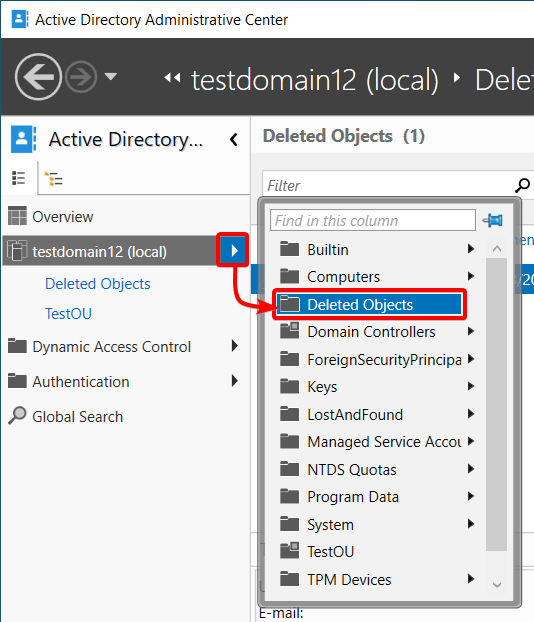

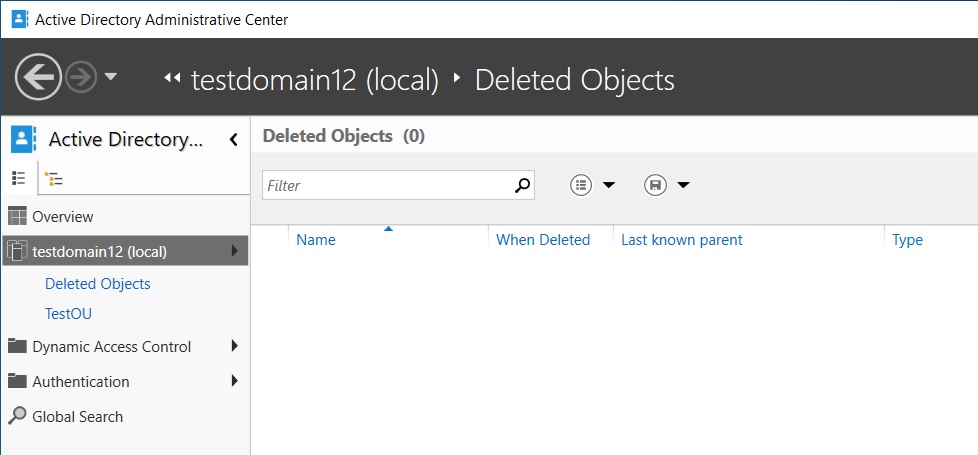

6. 點擊域名旁邊的右箭頭圖標(左窗格),並選擇“已刪除的對象”容器,以查看所有已刪除的對象列表。

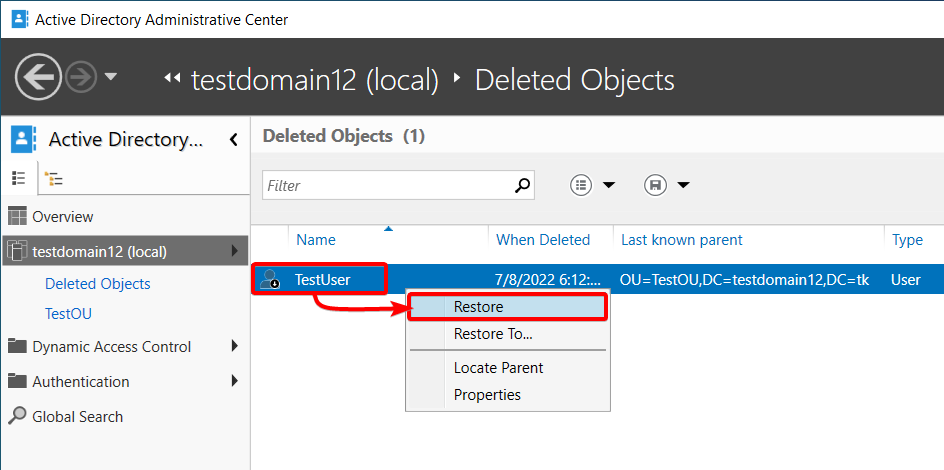

7. 從已刪除的對象列表中右鍵點擊使用者,選擇“還原”選項以將使用者還原到其原始OU。但如果您希望將使用者還原到不同的容器/OU,請選擇“還原到”選項。

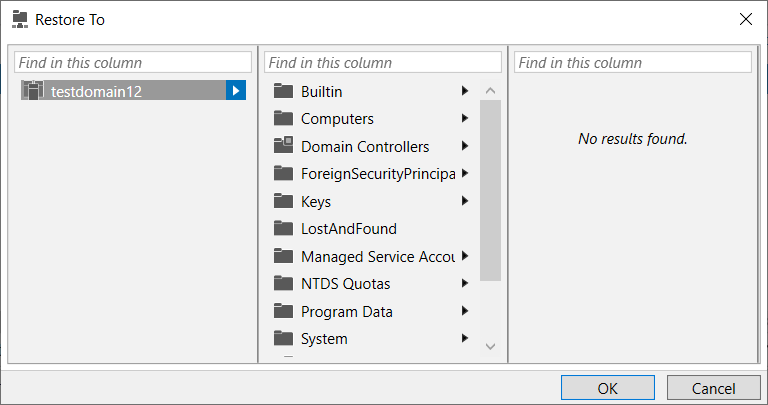

如果選擇將使用者還原到不同位置,將出現下面的彈出窗口,您可以在其中選擇還原位置。

一旦還原,使用者將從“已刪除的對象”容器中消失。

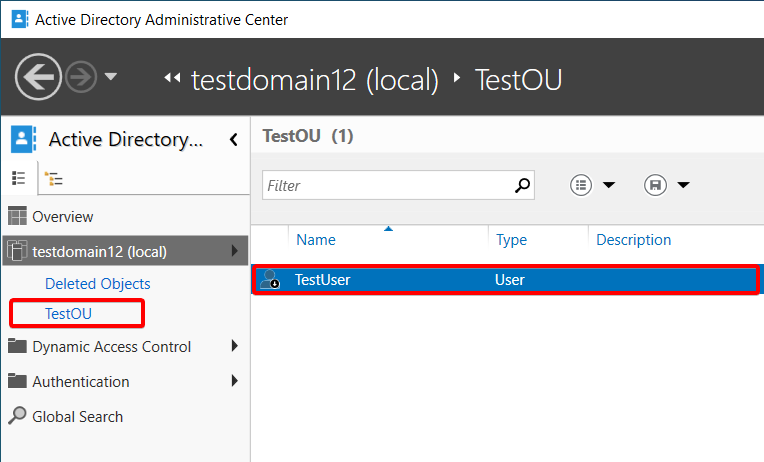

8. 最終,點擊您創建使用者的OU,您將看到使用者已回到OU中。

在ADAC中查看PowerShell歷史

假設您的同事對域控制器進行了未經授權的更改。自然而然,您需要查看歷史並查看盡快進行了什麼更改,而ADAC可以幫助您。

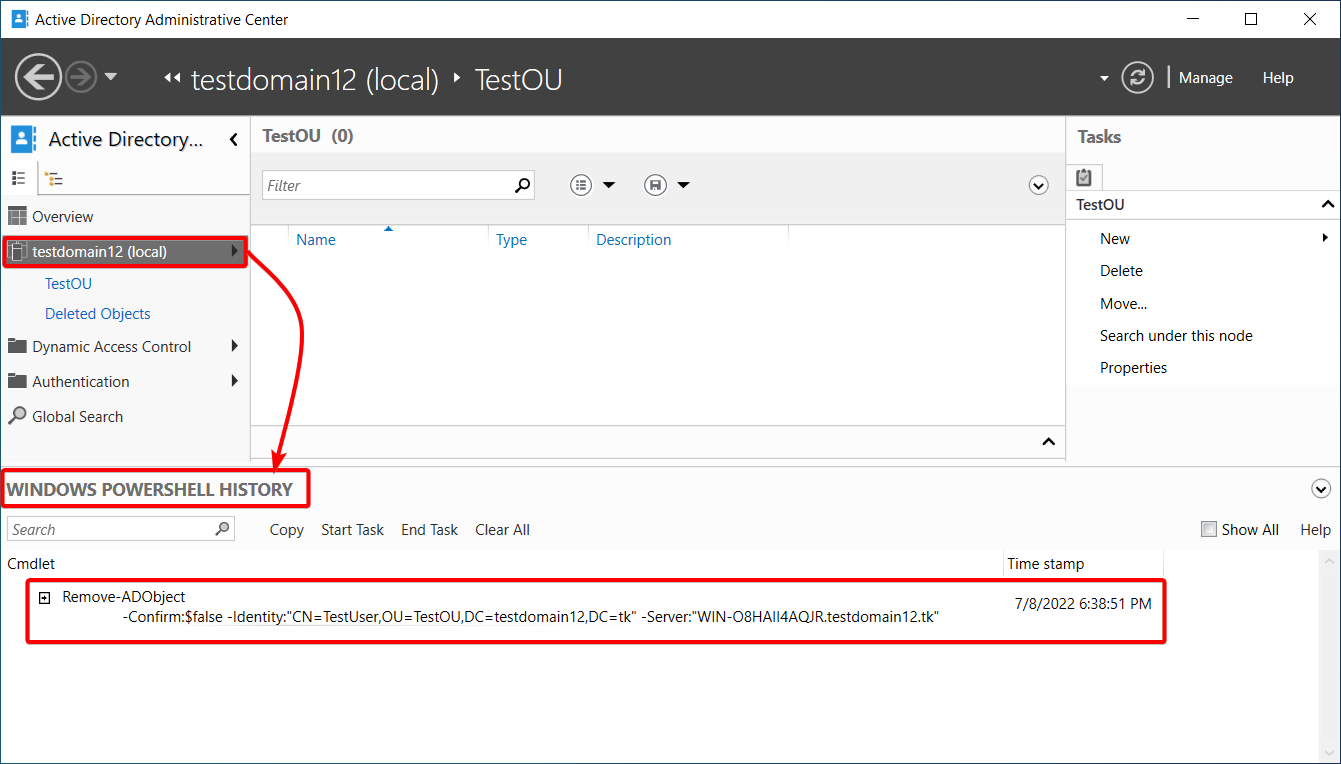

導航到您的域,並點擊底部的WINDOWS POWERSHELL HISTORY部分以展開該部分,因為默認情況下它是最小化的。

展開後,您可以看到PowerShell歷史,因為PowerShell運行命令以記錄您在ADAC中進行的所有更改。查看歷史可以幫助您識別對您的域進行的未經授權的更改,最終將其還原。

下面,您可以看到使用Remove-ADObject cmdlet删除了一个对象(用户)。现在,您可以将已删除的用户还原到其OU。

扩展组策略的功能,简化细粒度密码策略的管理。使用Specops Password Policy,可以将字典和短语密码设置应用于任何GPO级别、组、用户或计算机。免费试用!

结论

本教程旨在提高您从零开始管理AD实例的能力。它做得如何?您已经学习了安装和配置实例、管理用户、对象和组织单位,使您能够管理一个简单的环境。

您现在可以自信地管理域中的对象,不必担心它们被删除,因为您始终可以通过几次点击从回收站还原它们。

如果您的大型组织变得杂乱无章,请考虑清理您的AD。

Source:

https://adamtheautomator.com/active-directory-administrative-center/