Gestionar usuarios y permisos puede ser terrible, especialmente si apenas estás empezando como administrador. Pero la buena noticia es que el Centro Administrativo de Active Directory (ADAC) está justo a la vuelta de la esquina.

Ya sea creando un usuario, restableciendo una contraseña o cambiando permisos de usuario, ADAC está a la altura de la tarea. Y en este tutorial, aprenderás cómo implementar y utilizar ADAC a nivel profesional.

¿Te sientes emocionado? ¡Sigue leyendo y comienza tu viaje como administrador con ADAC!

A FREE read only tool that scans your AD and generates multiple interactive reports for you to measure the effectiveness of your password policies against a brute-force attack. Download Specops Password Auditor now!

Requisitos previos

Si planeas seguir los ejemplos en este tutorial, asegúrate de tener un servidor Windows. Este tutorial utiliza Windows Server 2019, pero también funcionarán las versiones posteriores.

Instalación de Active Directory en Windows Server 2019+

Active Directory (AD) es un servicio de directorio que permite a administradores como tú gestionar permisos y controlar el acceso a recursos de red. Pero dado que AD no viene instalado con tu servidor Windows por defecto, primero tendrás que instalar AD a través del Administrador del Servidor.

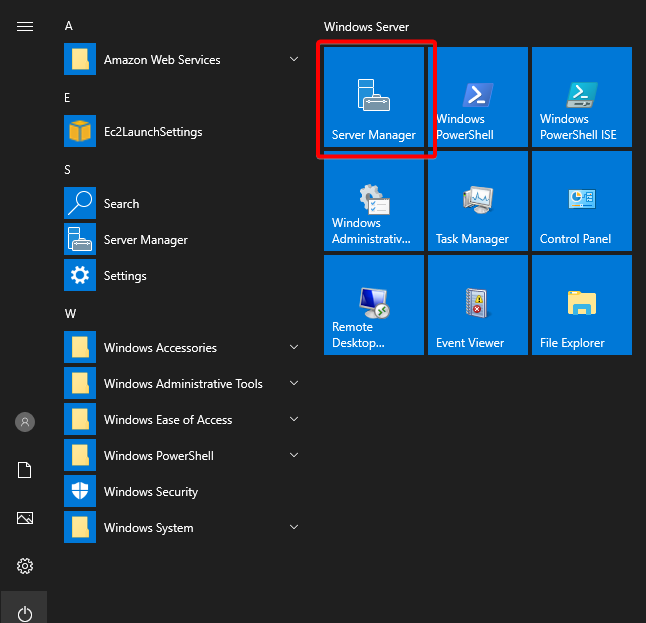

1. Abre el Administrador del Servidor desde el menú Inicio.

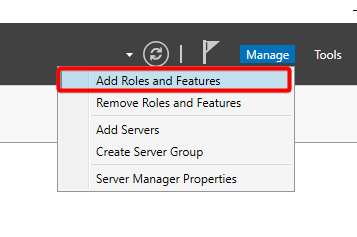

2. En el Administrador del Servidor, haz clic en Administrar (arriba a la derecha) y selecciona la opción Agregar roles y características. Aparecerá un asistente de instalación donde podrás instalar AD.

3. Marca la opción Omitir esta página por defecto y haz clic en Siguiente, ya que esta página es puramente introductoria.

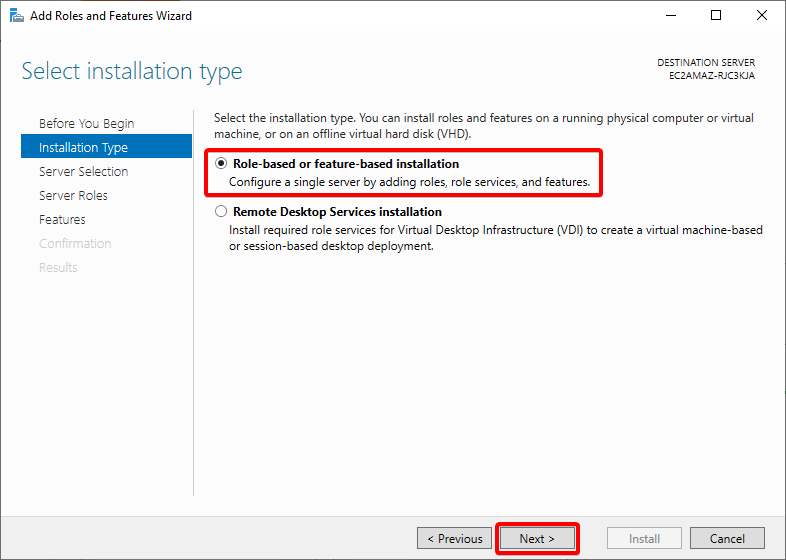

4. En la sección Tipo de instalación, elige la instalación basada en roles o características, ya que estás trabajando en un único servidor y no como parte de un VDI. Haz clic en Siguiente.

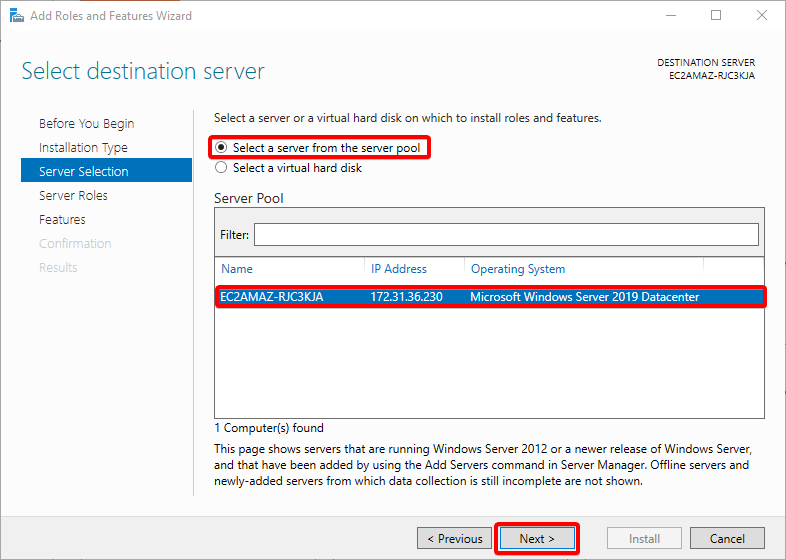

5. Ahora, selecciona la opción Seleccionar un servidor del grupo, elige el servidor relevante como destino para la instalación y haz clic en Siguiente.

Seleccionar el servidor que deseas que sea tu Controlador de Dominio es crucial en este proceso. Si estás trabajando en el primer host de tu entorno, habrá solo un servidor en el grupo. Pero si estás en un entorno en vivo con servicios existentes, verás los otros servidores del entorno.

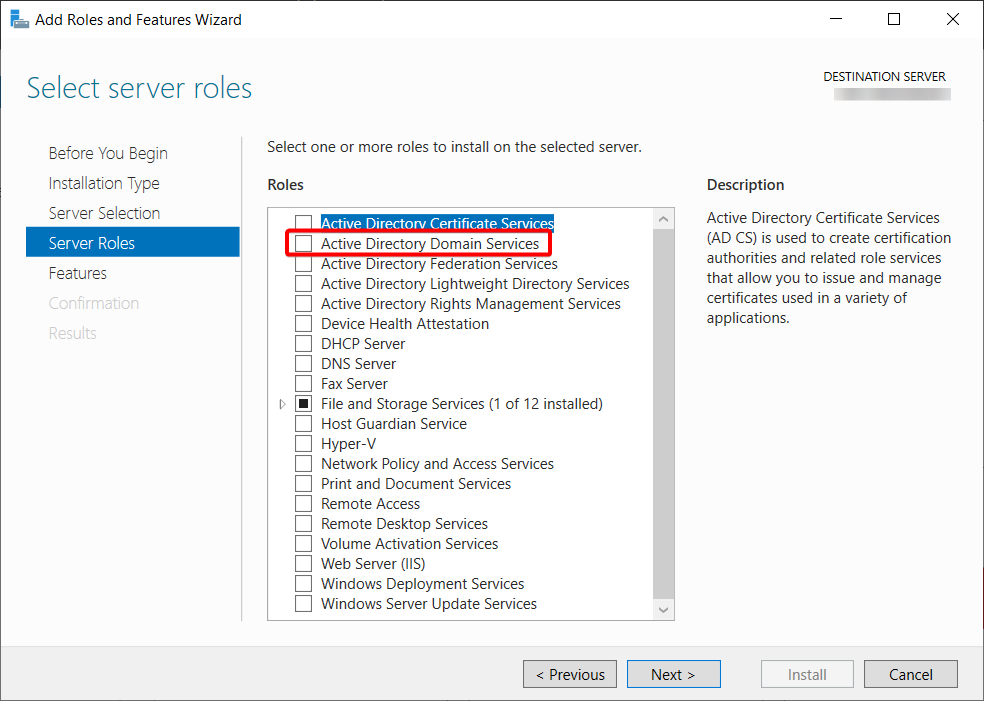

6. Marca la opción Servicios de Dominio de Active Directory, lo que puede abrir una ventana adicional si faltan características dependientes.

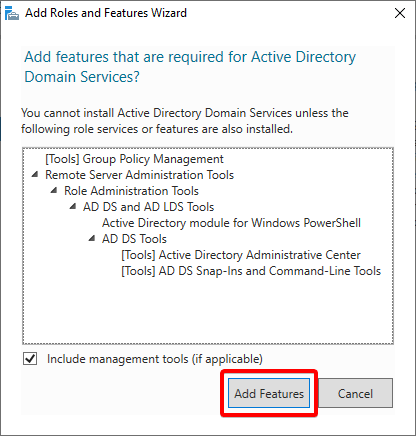

7. Confirma las dependencias y haz clic en Agregar características.

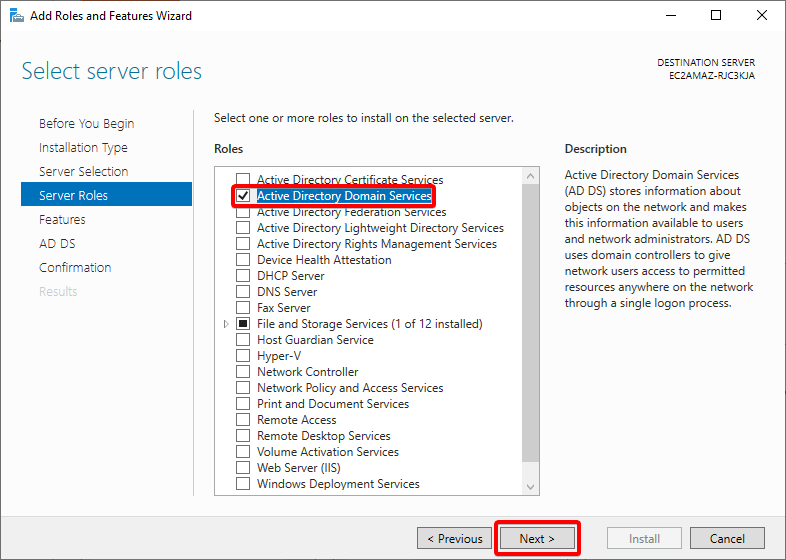

8. Asegúrate de que la opción Servicios de Dominio de Active Directory esté seleccionada y haz clic en Siguiente.

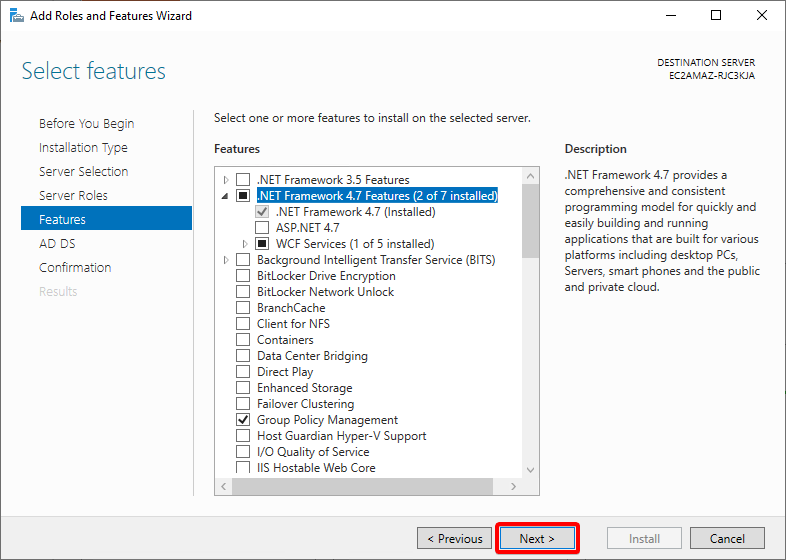

9. Deja todo como predeterminado en la sección de Características y haz clic en Siguiente.

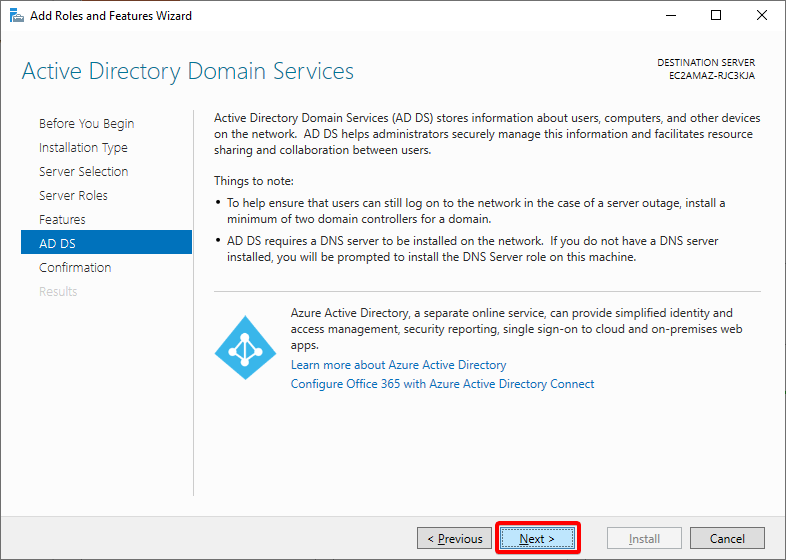

10. Siéntete libre de revisar la introducción de AD DS y haz clic en Siguiente.

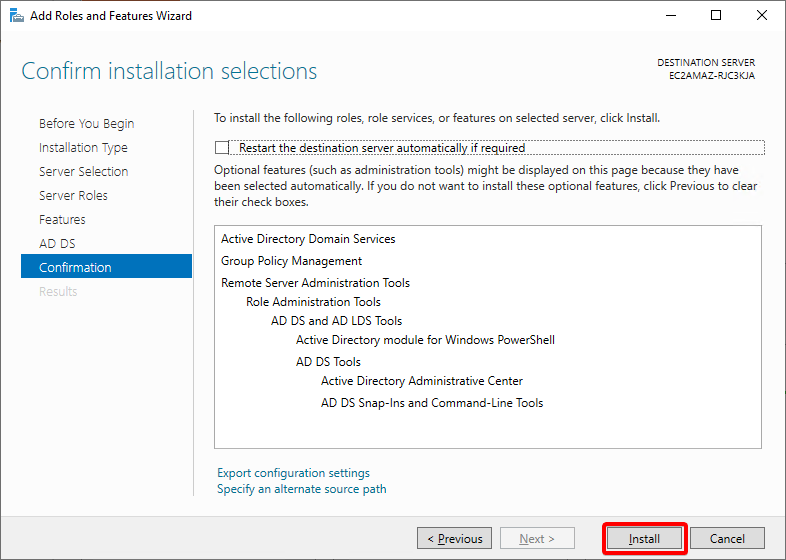

11. Confirma tus selecciones de instalación y haz clic en Instalar. Al hacerlo, se inicia la instalación de AD en tu servidor.

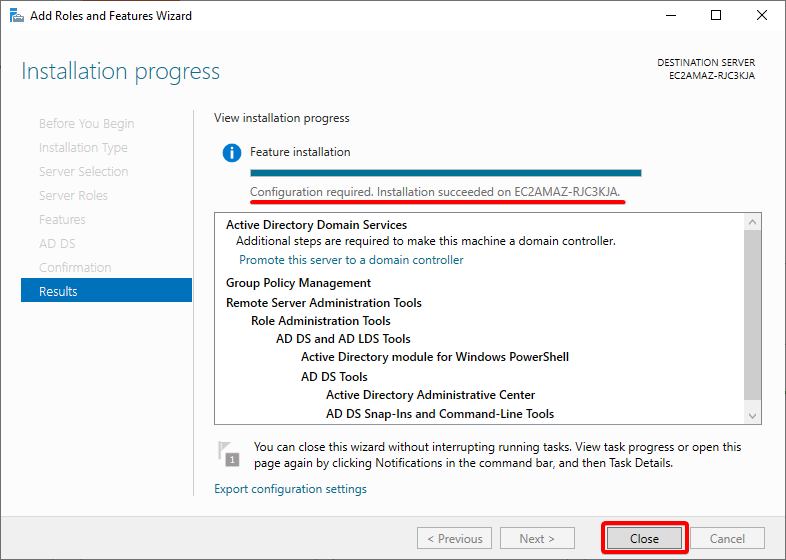

12. Finalmente, haz clic en Cerrar una vez que la instalación esté completa. Has instalado con éxito ADAC y, a partir de ahora, podrás disfrutar de una gestión flexible de AD.

Configuración de la instalación de AD

Aún después de la instalación, AD aún requiere configuración para que el servidor sea promovido a controlador de dominio. Hacerlo permite que tu servidor se convierta en autoritario para un dominio AD, lo cual es esencial para que los hosts reconozcan cuál servidor es el controlador de dominio.

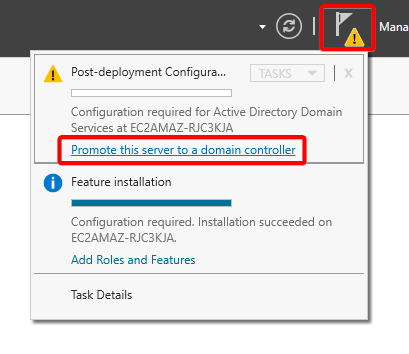

1. En tu Administrador de Servidores, selecciona la exclamación amarilla junto a la bandera (arriba a la derecha) y haz clic en el enlace Promover este servidor a controlador de dominio.

Se abrirá el Asistente de Configuración de Servicios de Directorio Activo, donde configurarás tu nuevo controlador de dominio.

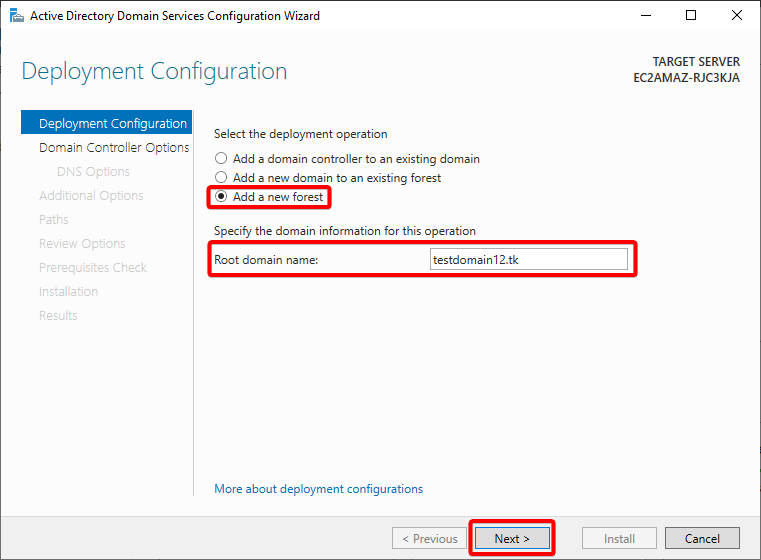

2. En Configuración de Implementación, selecciona la opción Agregar un nuevo bosque. Un bosque es una estructura utilizada por AD para definir y agrupar dominios.

Especifica el nombre del dominio raíz y haz clic en Siguiente. La elección de este tutorial para el nombre del dominio raíz es testdomain12.tk.

En este tutorial, crearás un nuevo bosque, pero también es posible unir un dominio existente para ampliar tu conjunto.

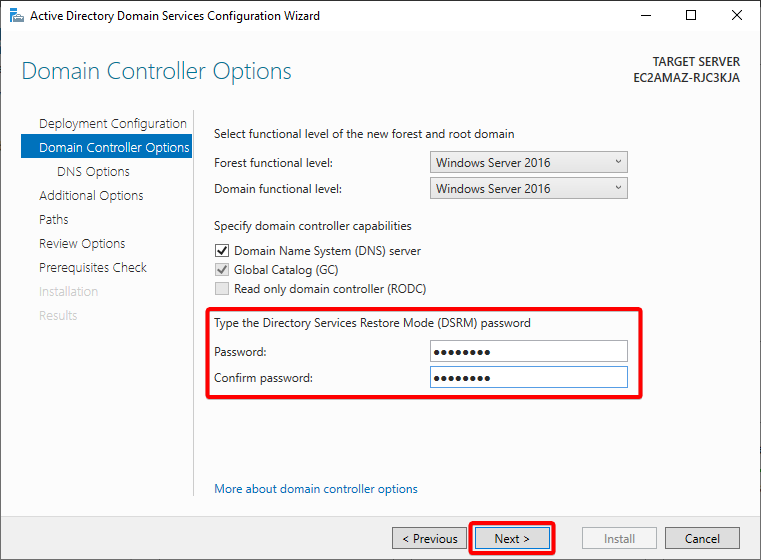

3. Deja las opciones predeterminadas en Opciones del Controlador de Dominio y solo define tu contraseña deseada.

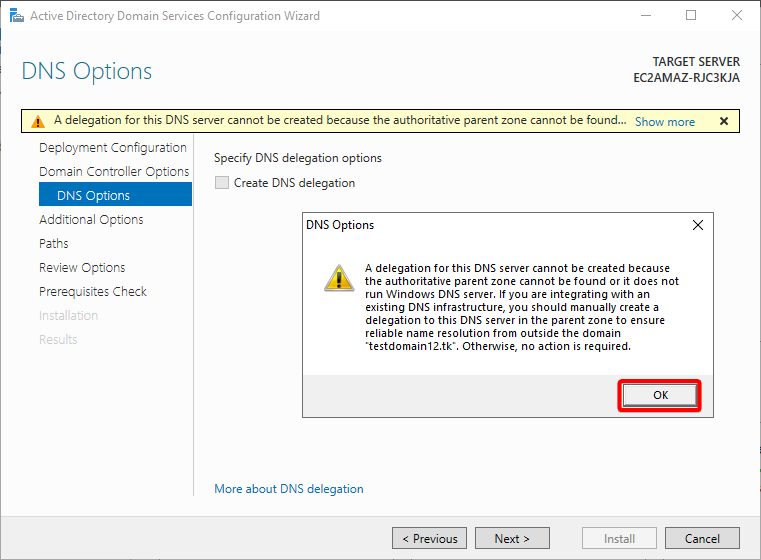

Si tu servidor no puede encontrar un padre autoritario para el DNS, te encontrarás con el siguiente mensaje de advertencia.

Este mensaje simplemente te recuerda configurar tus registros DNS existentes para resolver correctamente el nombre de tu dominio. Esta acción solo se aplica cuando deseas integrar tu dominio en la infraestructura existente.

Si no estás construyendo una infraestructura nueva con este servidor como tu nuevo host principal de DNS, ignora este mensaje.

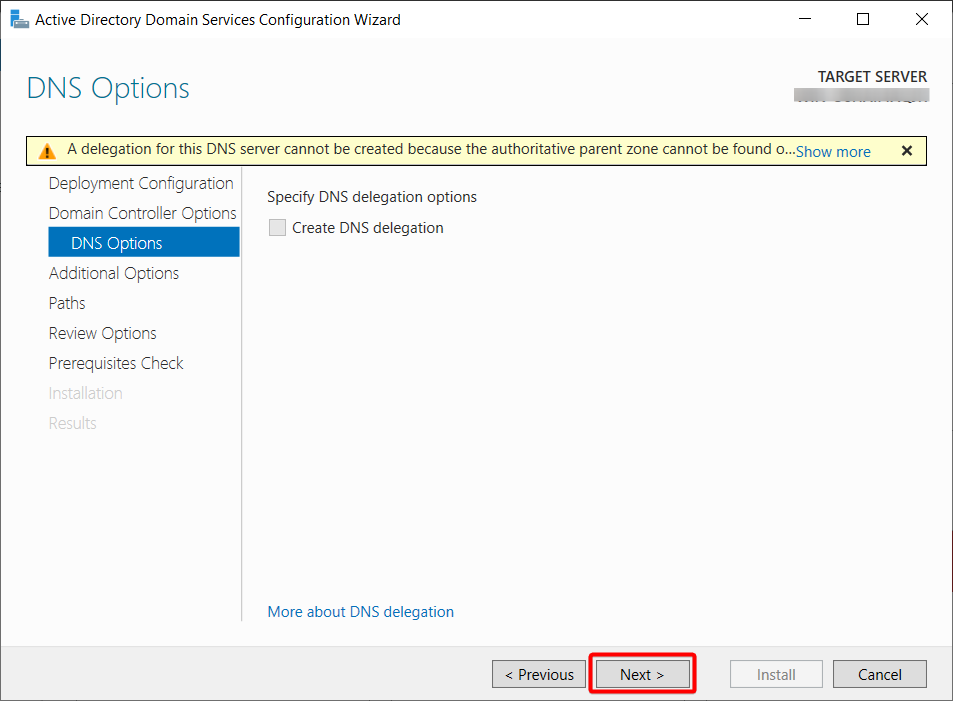

4. Deja sin marcar la opción de Crear delegación de DNS y haz clic en Siguiente.

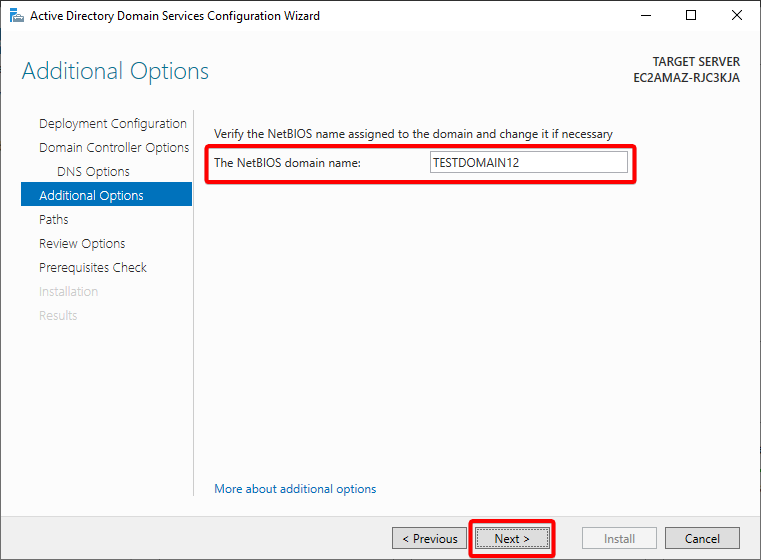

5. Ahora, deja el nombre de dominio de NetBIOS por defecto y haz clic en Siguiente.

Por defecto, el asistente establece el nombre de dominio de NetBIOS como una versión abreviada del nombre de dominio que proporcionaste en el nombre de dominio raíz en el paso dos.

Aunque puedes cambiar el nombre de dominio de NetBIOS, es mejor práctica dejarlo como está por defecto porque está relacionado con tu dominio.

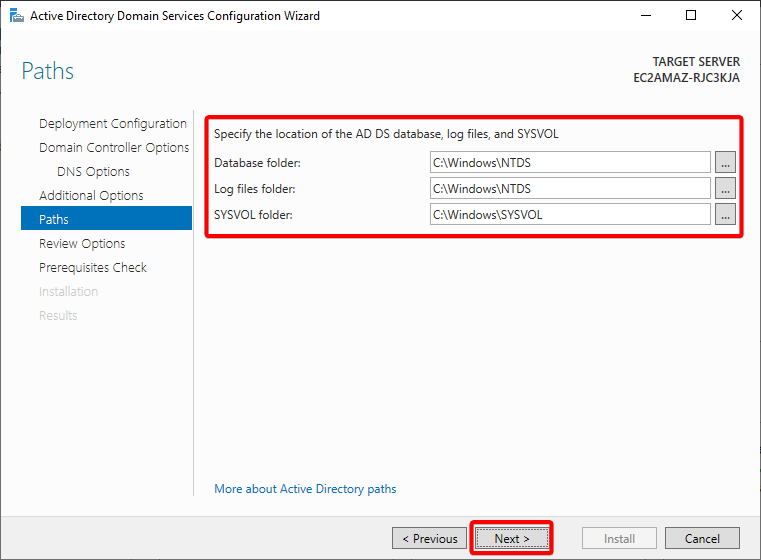

6. Al igual que en los pasos anteriores, deja las rutas por defecto para definir los directorios locales de instalación.

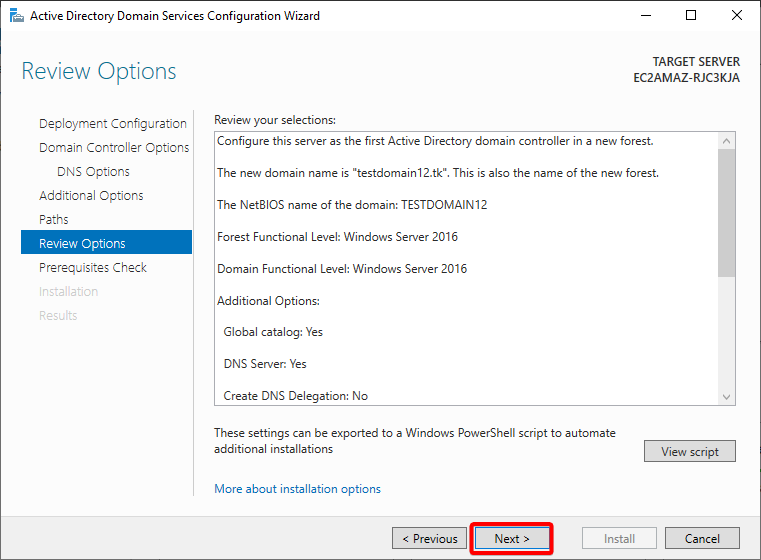

7. Revisa las opciones para tu instalación y haz clic en Siguiente cuando estés satisfecho con todo.

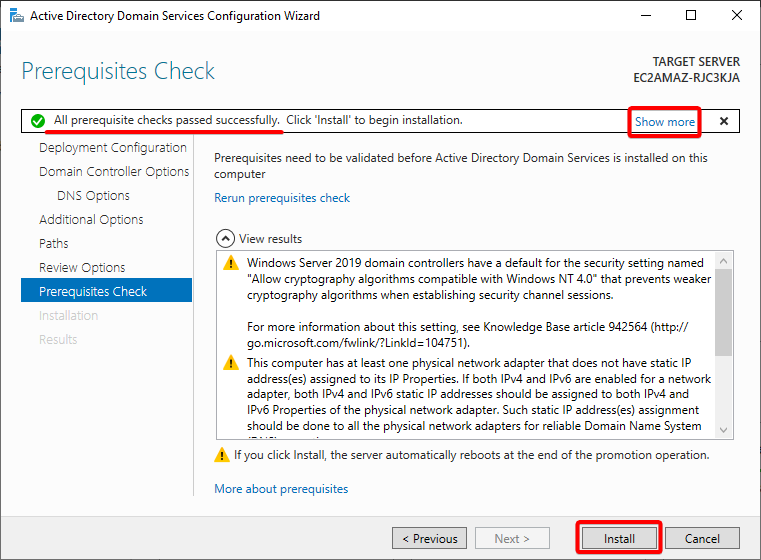

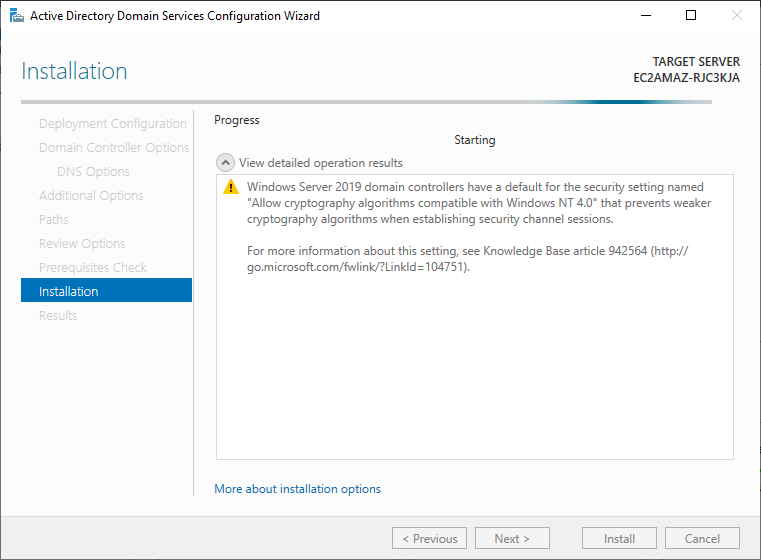

8. Haz clic en Instalar una vez que el asistente haya validado tu configuración y haya asegurado que todo esté listo para la implementación.

Si ves el mensaje de Todos los controles previos necesarios se pasaron correctamente, como se muestra a continuación, estás listo para proceder con la instalación. Si no es así, haz clic en Mostrar más e investiga más a fondo.

Después de que la instalación se complete, tu servidor se reiniciará.

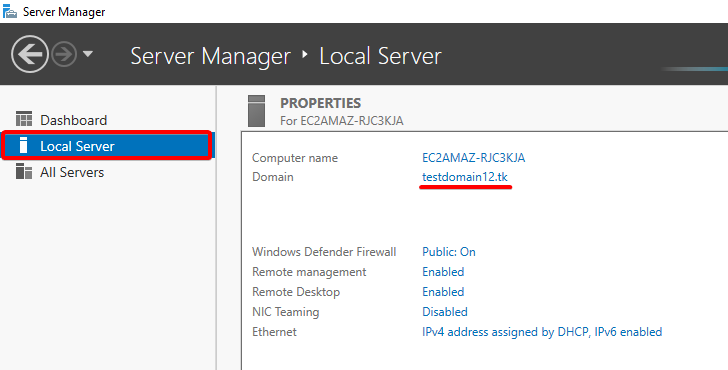

9. Por último, abre tu Administrador del servidor después del reinicio y navega hasta la pestaña Servidor local (panel izquierdo). Verás que el grupo de trabajo ha cambiado a tu nombre de dominio raíz (testdomain12.tk), lo que confirma que tu servidor está ahora en el dominio.

Creando una Unidad Organizativa

Una Unidad Organizativa (o OU, por sus siglas en inglés) es un contenedor diseñado para organizar tu entorno, manteniendo las cosas ordenadas y seguras. Las OUs son especialmente útiles cuando se establecen permisos específicos para los miembros de la OU.

Para crear una OU en el directorio principal del bosque de tu dominio:

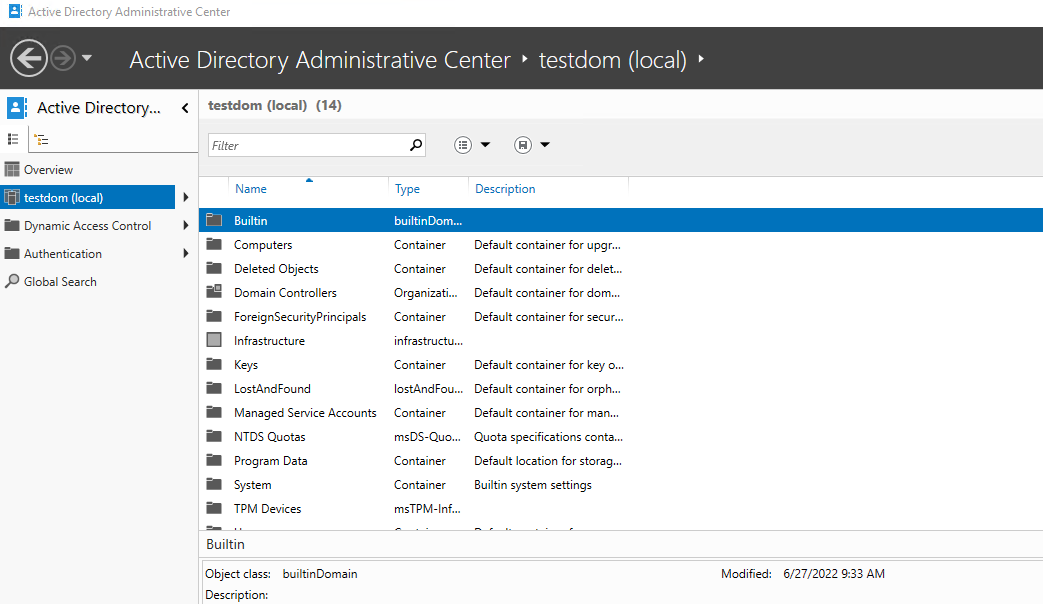

1. Abre el Centro Administrativo de Active Directory (ADAC) desde el Menú de Inicio.

2. Una vez que se abra ADAC, selecciona tu dominio gestionado desde el panel izquierdo, como se muestra a continuación.

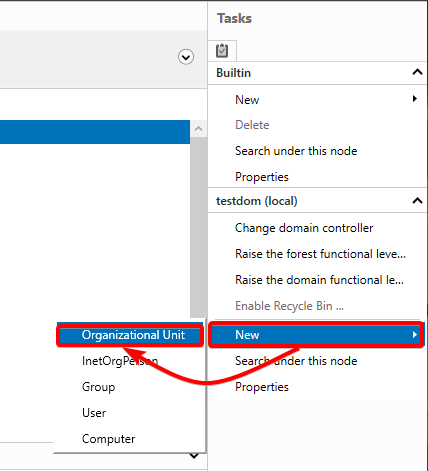

3. En el panel de Tareas (más a la derecha), selecciona Nuevo —> Unidad Organizativa debajo de tu dominio seleccionado. Al hacerlo, se abre un cuadro de diálogo donde puedes configurar una nueva OU (paso cuatro).

Si el panel de Tareas no se muestra de forma predeterminada, haz clic en Administrar (arriba a la derecha) —> Panel de Tareas.

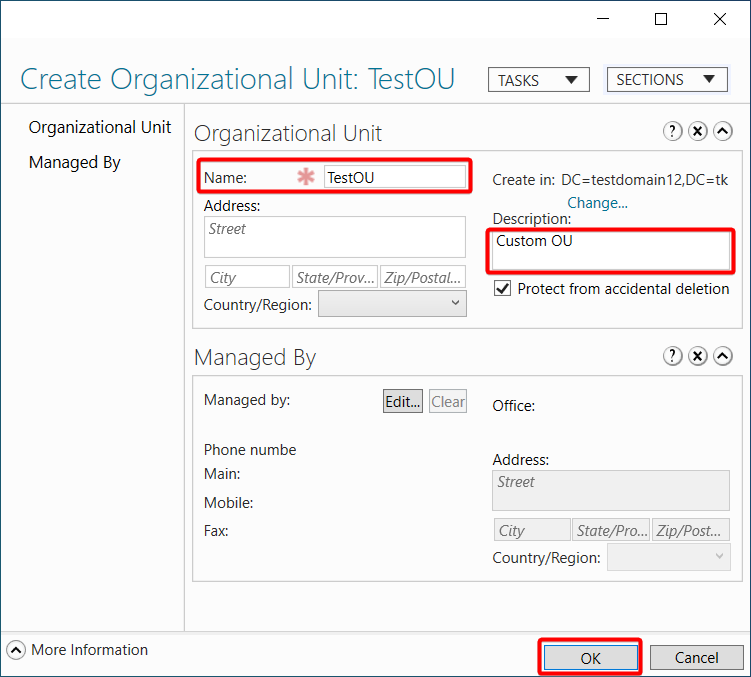

4. Ahora, especifica un Nombre y una Descripción corta para la nueva OU, y haz clic en Aceptar para crear la OU. Este tutorial utiliza “TestOU” como nombre de la OU.

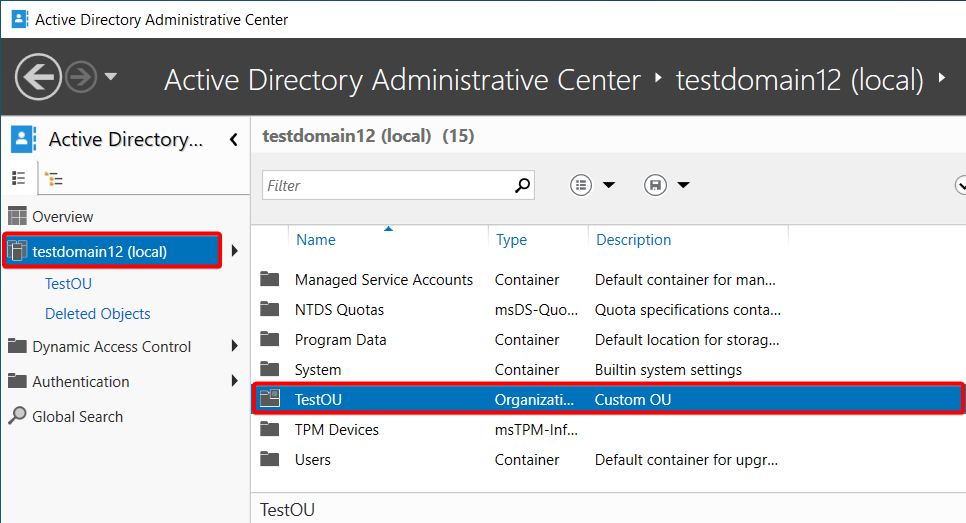

5. Finalmente, selecciona tu dominio y confirma la existencia de la nueva OU, como se muestra a continuación.

Agregar Usuarios a una Unidad Organizativa

Los empleados necesitan acceso a los recursos de la organización al incorporarse a la empresa. Típicamente, tu primera tarea es agregar una cuenta de usuario en AD y proporcionar los permisos necesarios más tarde.

Para agregar usuarios a tu OU:

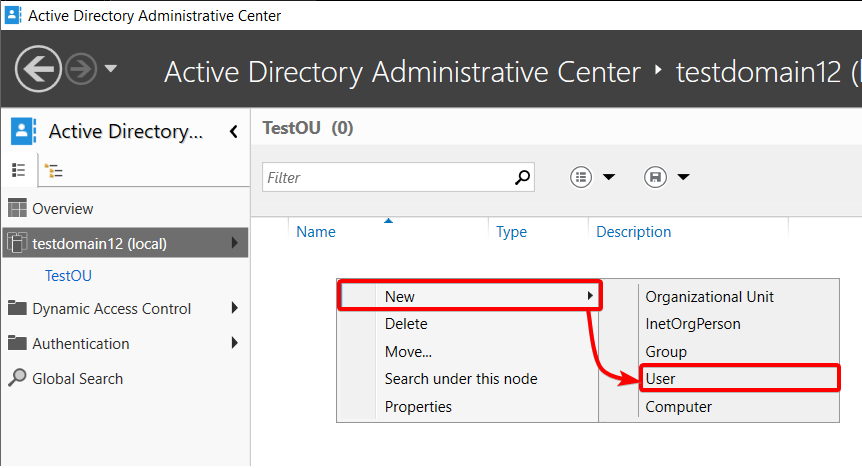

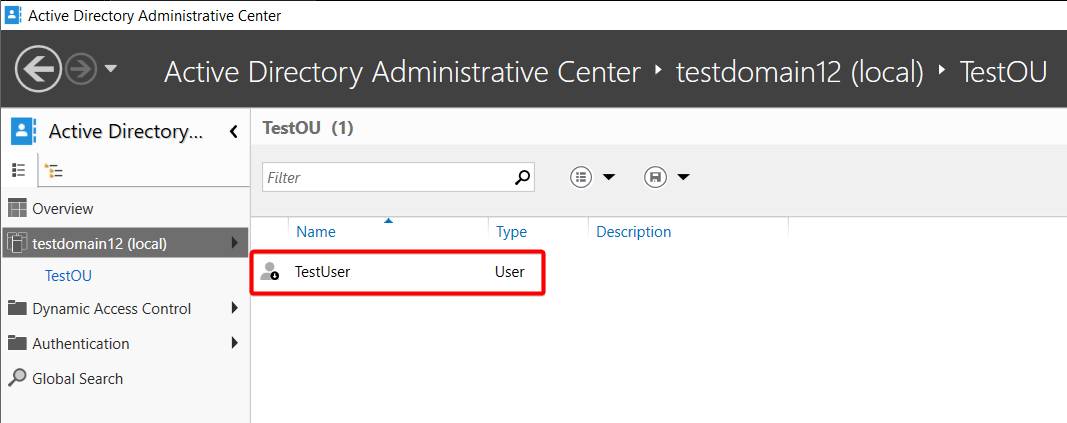

1. Haz doble clic en tu directorio o OU deseado. Accediendo a la OU recién creada

2. A continuación, haz clic derecho en la lista de tablas en blanco —> Nuevo —> Usuario para iniciar la creación de un nuevo usuario.

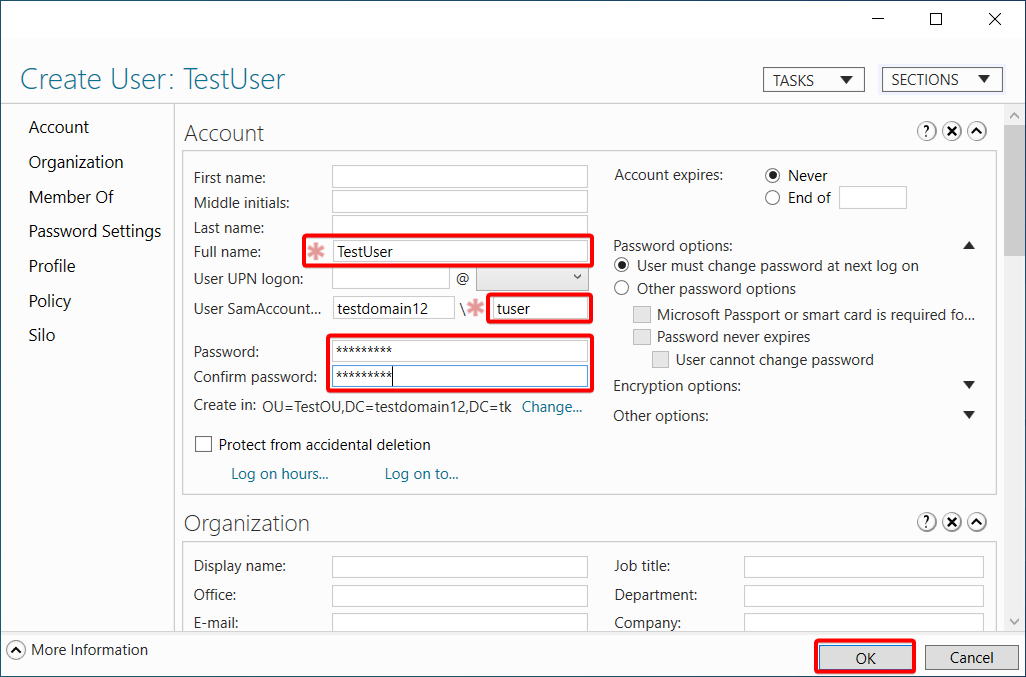

3. Por último, completa los campos requeridos (marcados con asteriscos rojos) junto con la contraseña del usuario, y haz clic en Aceptar para crear el nuevo usuario.

El nombre completo y el inicio de sesión de User SamAccountName son los únicos campos obligatorios. Pero, como se puede ver por la cantidad de campos opcionales, hay muchos campos personalizables disponibles. Por ejemplo, el nombre completo, las iniciales del segundo nombre y el apellido se traducirán a la cuenta del usuario y a cualquier aplicación que utilice SSO (integración de inicio de sesión de usuario de AD).

De vuelta a la ventana principal de ADAC, verás al usuario recién creado en tu OU.

Restablecimiento de contraseñas de usuario

Tal vez uno de los usuarios ha olvidado su contraseña (lo que sucede todo el tiempo). Si es así, deberás encontrar al usuario en cuestión y restablecer su contraseña. Afortunadamente, ADAC está a la altura de la tarea.

Para restablecer la contraseña de un usuario:

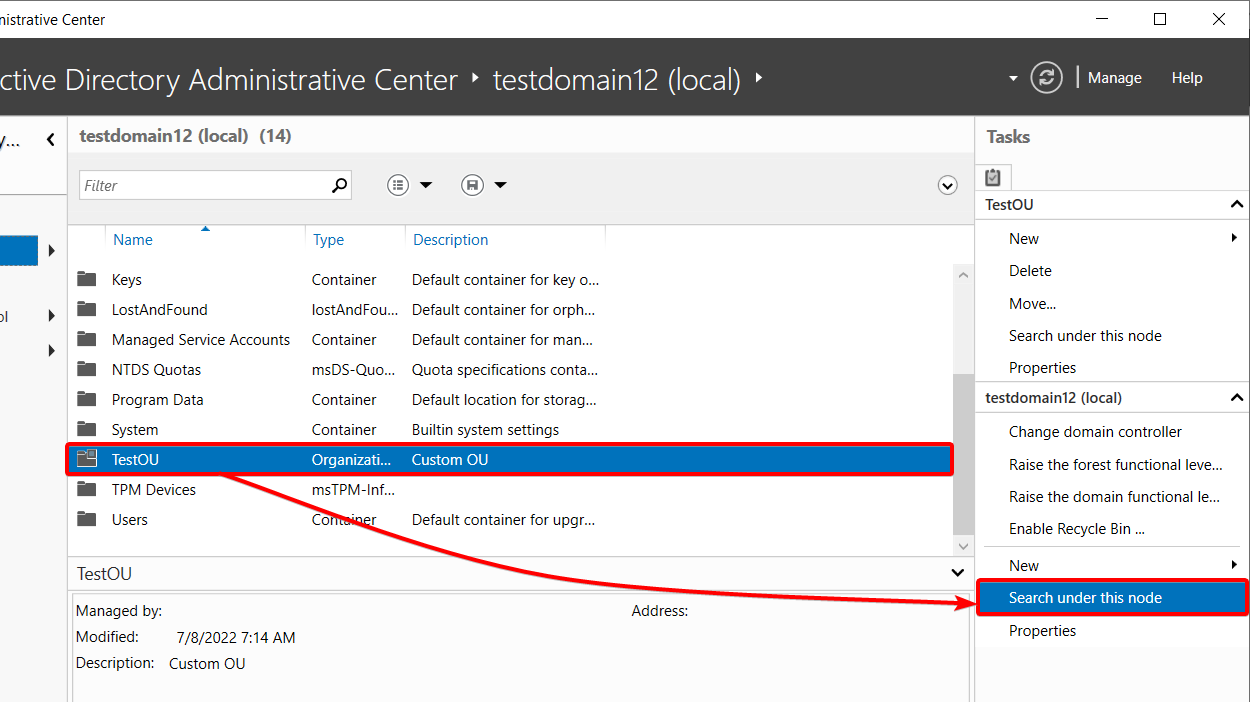

1. Abre ADAC, resalta el dominio donde existe el usuario y haz clic en Buscar bajo la opción de este nodo en el panel de tareas, como se muestra a continuación.

A Global Search option appears on the left pane (step three).

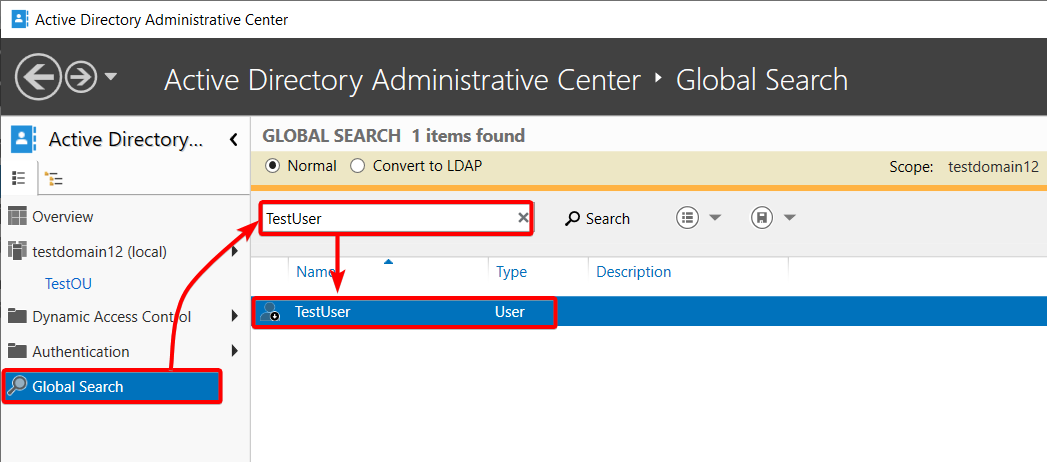

2. Luego, haz clic en la opción de Búsqueda global (panel izquierdo), ingresa el nombre de usuario (o cualquiera de los atributos identificativos del usuario, como el nombre o apellido) y presiona Enter para buscar al usuario.

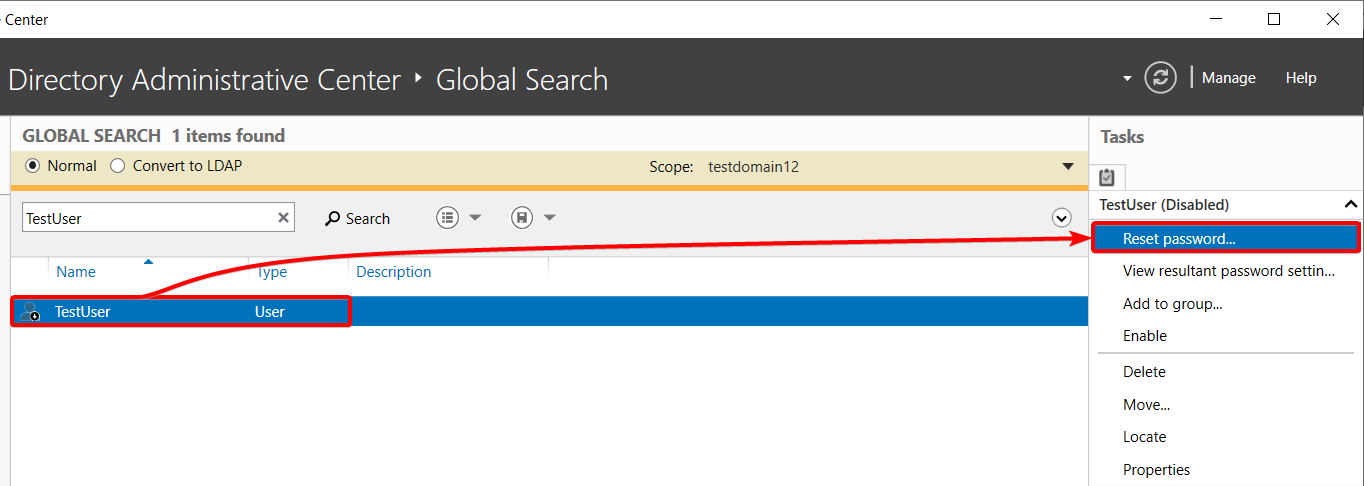

3. Selecciona al usuario y haz clic en Restablecer contraseña en el panel de tareas. Se abrirá un cuadro de diálogo donde podrás restablecer la contraseña del usuario (paso cuatro).

Si estás eliminando a un usuario u objetos de AD, elige la opción Eliminar en su lugar. Cuando los empleados abandonan la empresa, eliminar las cuentas de usuario en AD es esencial para cerrar el acceso, evitando que vuelvan a iniciar sesión y causen problemas.

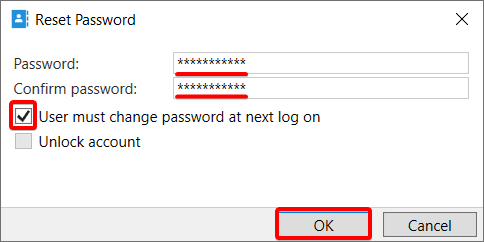

4. Por último, restablezca la contraseña del usuario con lo siguiente:

- Coloque una contraseña aleatoria y confirme la contraseña. Asegúrese de que la contraseña cumpla con los requisitos de su organización.

- Marque la opción El usuario debe cambiar la contraseña en el próximo inicio de sesión activada para exigir al usuario que cambie la contraseña antes de iniciar sesión en la cuenta.

- Haga clic en Aceptar para finalizar el restablecimiento de la contraseña del usuario.

Restauración de un usuario u objeto de AD

Cuando elimina accidentalmente un objeto, como un usuario o un grupo, deberá recuperar ese objeto. ¿Pero cómo? Puede recuperar cualquier objeto siempre que la Papelera de reciclaje esté habilitada.

Así que antes de realizar cambios drásticos en su dominio, asegúrese de habilitar primero la Papelera de reciclaje:

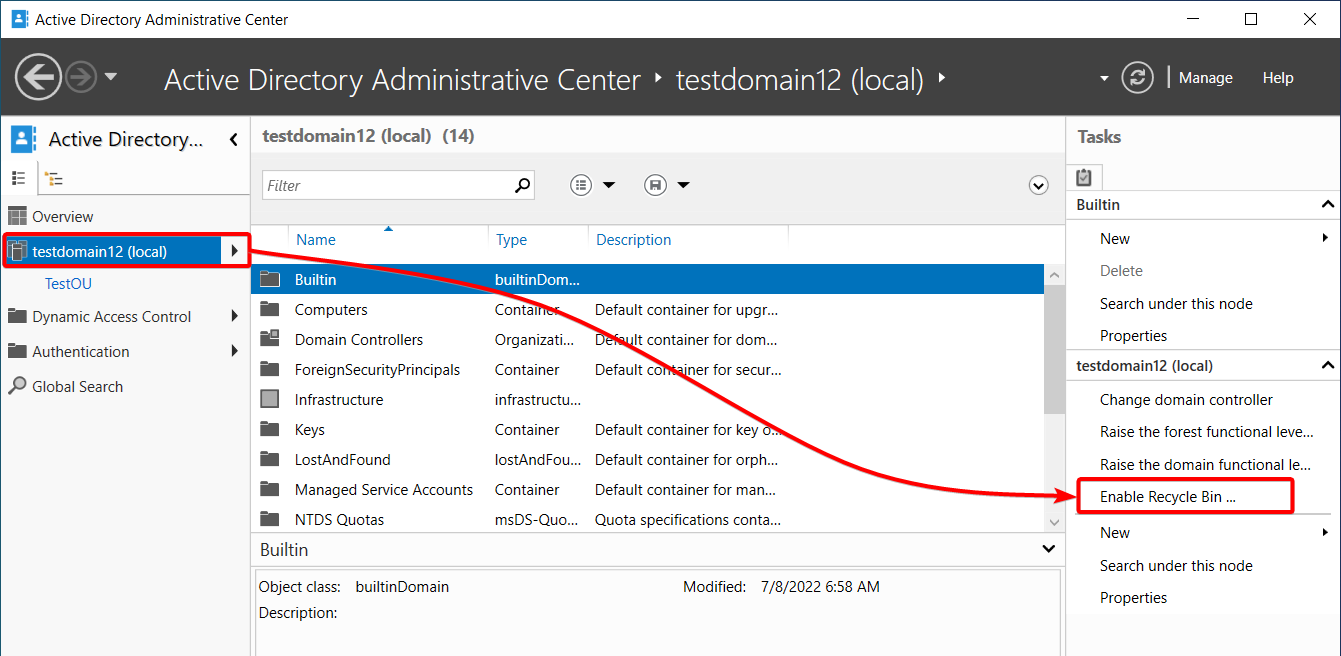

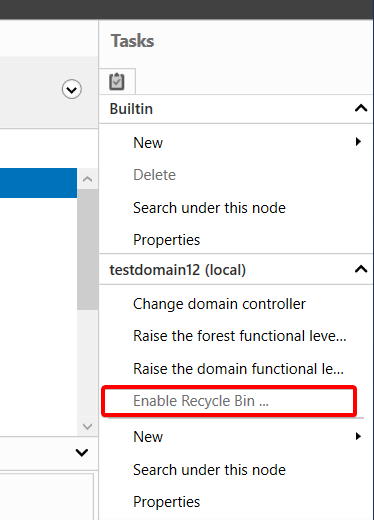

1. Seleccione el dominio relevante (panel izquierdo) y haga clic en la opción Habilitar Papelera de reciclaje en el panel de tareas, como se muestra a continuación, para habilitar la Papelera de reciclaje.

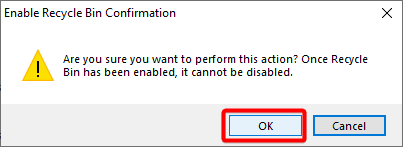

2. A continuación, haga clic en Aceptar cuando se le solicite con el mensaje a continuación para confirmar la habilitación de la Papelera de reciclaje.

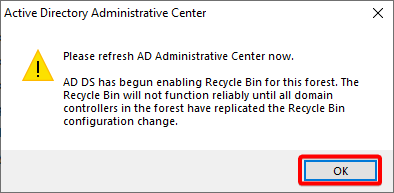

3. Haga clic en Aceptar nuevamente para confirmar los cambios.

4. Presione la tecla F5 para actualizar ADAC, y la opción Habilitar Papelera de reciclaje ahora está atenuada, indicando que la Papelera de reciclaje está habilitada.

Ahora puede eliminar objetos de forma segura y recuperarlos cuando sea necesario.

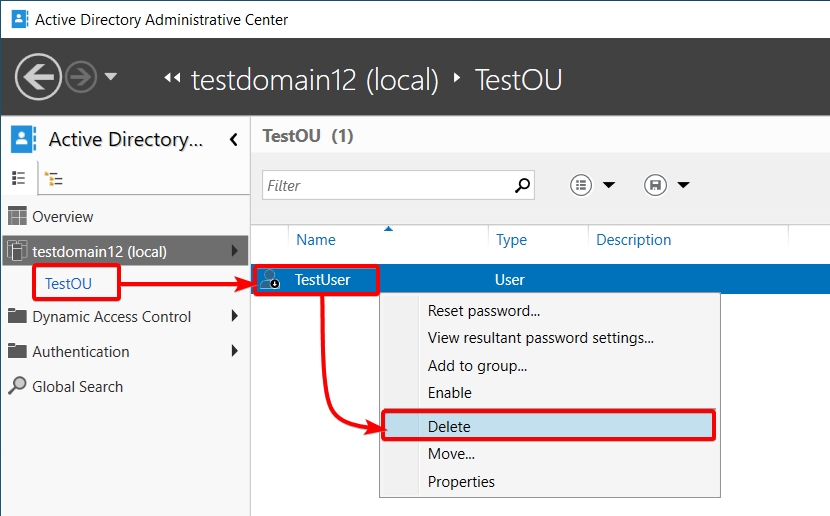

5. Ahora, elimine un usuario con lo siguiente:

- Diríjase a su dominio.

- Seleccione la OU donde reside el usuario.

- Haga clic derecho en el usuario y seleccione la opción Eliminar para borrar al usuario.

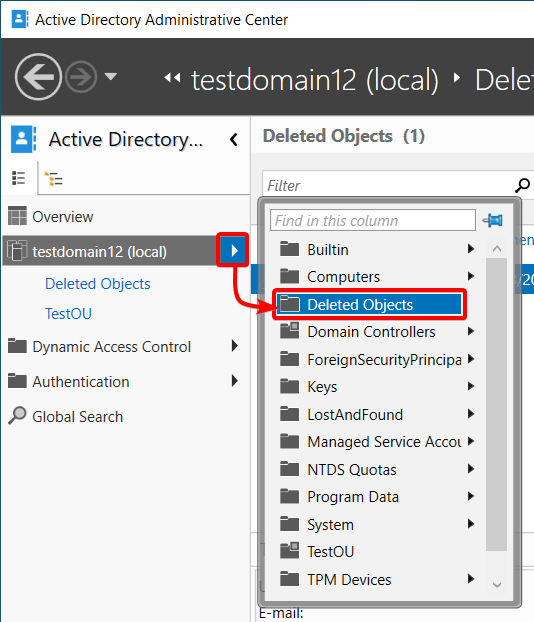

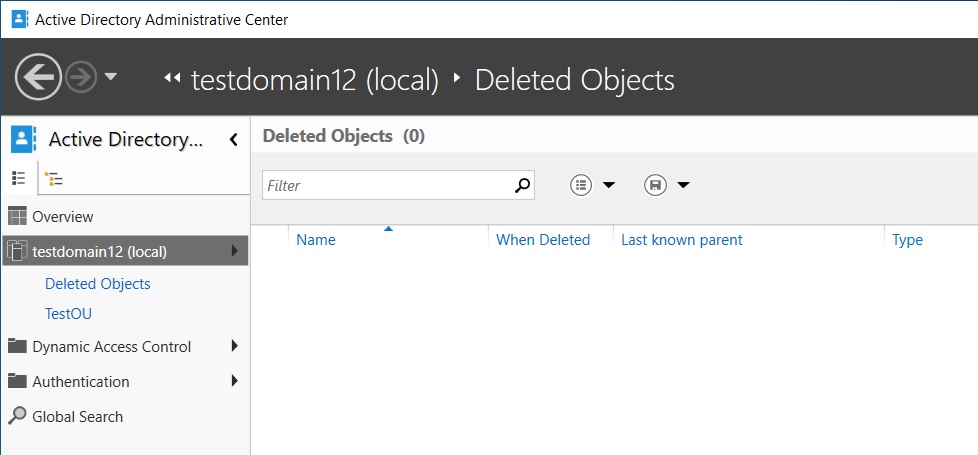

6. Haga clic en la flecha hacia la derecha junto a su dominio (panel izquierdo) y seleccione el contenedor Objetos Eliminados para ver la lista de todos los objetos eliminados.

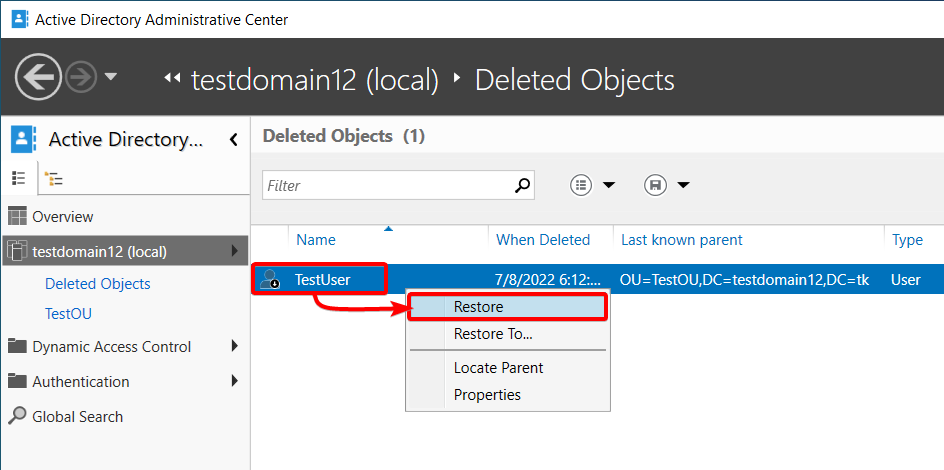

7. Haga clic derecho en el usuario de la lista de objetos eliminados y seleccione la opción Restaurar para devolver al usuario a su OU original. Pero si prefiere restaurar al usuario a un contenedor/OU diferente, elija en su lugar la opción Restaurar en.

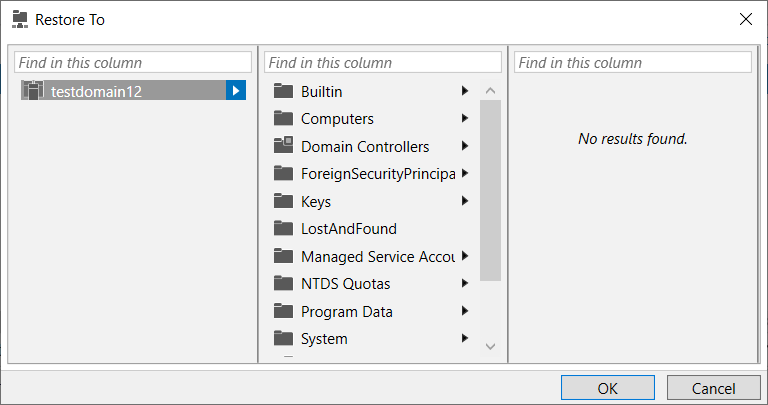

Si elige restaurar al usuario en una ubicación diferente, aparecerá la ventana emergente a continuación donde puede seleccionar la ubicación de restauración.

Una vez restaurado, el usuario desaparece del contenedor Objetos Eliminados.

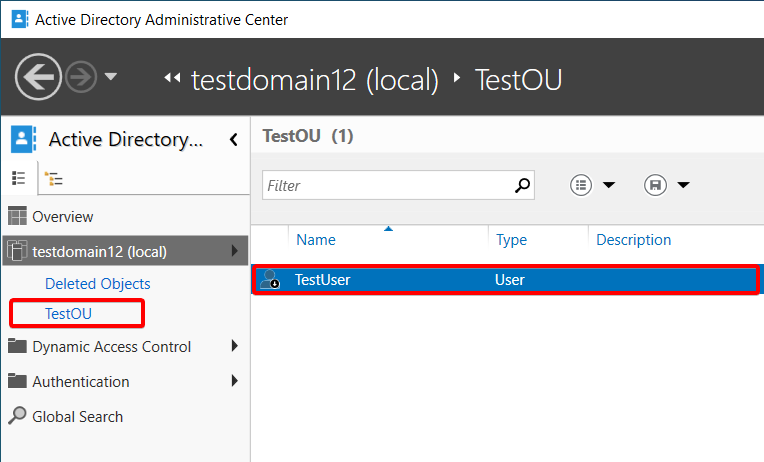

8. Por último, haga clic en la OU donde creó al usuario y verá que el usuario ha regresado a la OU.

Visualización del Historial de PowerShell en ADAC

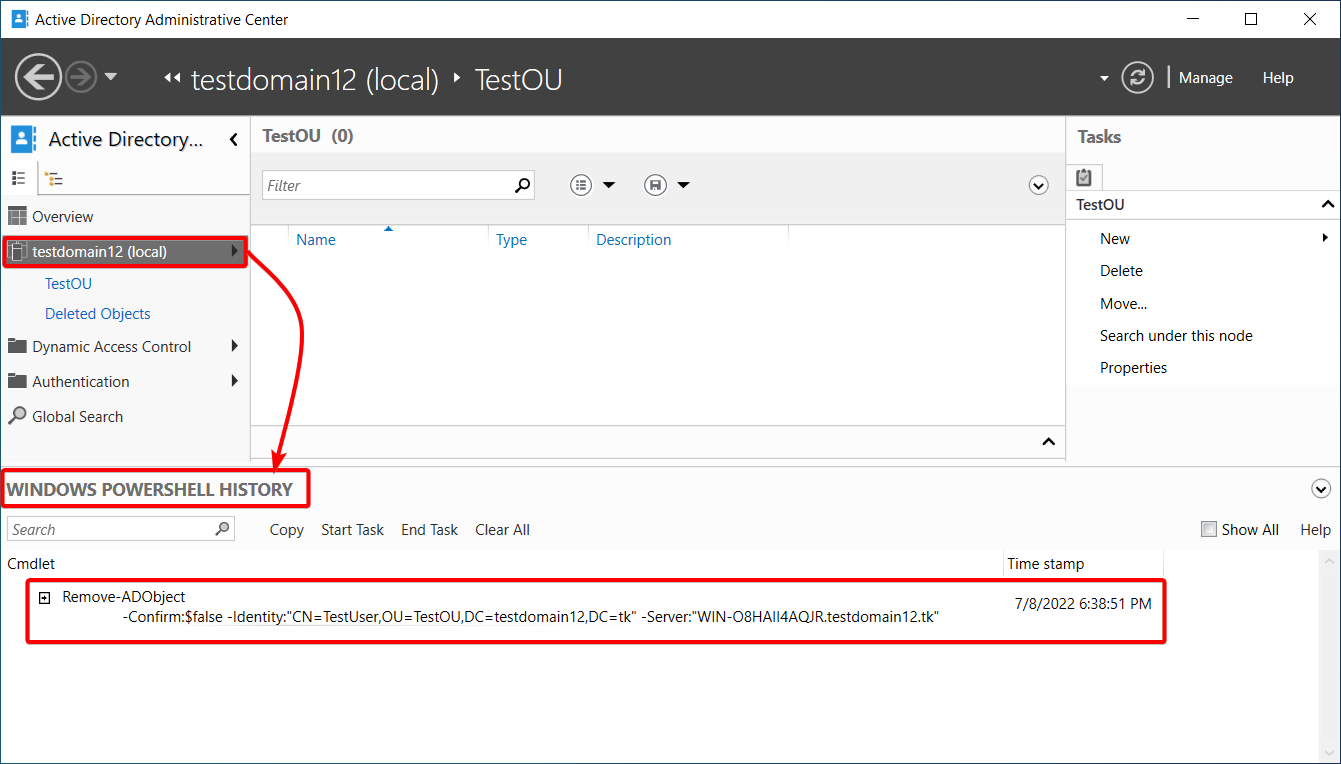

Supongamos que uno de sus colegas ha realizado cambios no autorizados en su controlador de dominio. Naturalmente, necesitará ver el historial y ver qué cambios se realizaron lo antes posible, y ADAC puede ayudar.

Navegue hasta su dominio y haga clic en la sección HISTORIAL DE WINDOWS POWERSHELL en la parte inferior para expandir la sección ya que está minimizada por defecto.

Una vez expandida, puede ver el historial de PowerShell ya que PowerShell ejecuta comandos para todos los cambios que realiza en ADAC. Revisar el historial le permite identificar qué cambios no autorizados se realizaron en su dominio y eventualmente revertirlos.

A continuación, puede ver que se eliminó un objeto (un usuario) con el cmdlet Remove-ADObject. Ahora puede restaurar ese usuario eliminado a su OU.

Amplíe la funcionalidad de la directiva de grupo y simplifique la gestión de las políticas de contraseñas detalladas. Apunte a cualquier nivel de GPO, grupo, usuario o equipo con configuraciones de diccionario y frase de paso con Specops Password Policy. ¡Pruébalo gratis!

Conclusión

Este tutorial tenía como objetivo mejorar su capacidad para administrar una instancia de AD desde cero. ¿Lo hizo bien? Ha repasado la instalación y configuración de la instancia, la administración de usuarios, objetos y unidades organizativas, lo que le permite administrar un entorno modesto.

Ahora tiene la confianza para administrar objetos en su dominio sin preocuparse si se eliminan, ya que siempre puede restaurarlos desde la Papelera de reciclaje en unos pocos clics.

Si alguna vez llega a un punto en el que su gran organización se convierte en un desastre, considere limpiar su AD.

Source:

https://adamtheautomator.com/active-directory-administrative-center/