Stai cercando modi per aggiungere un ulteriore livello di sicurezza al tuo computer locale o su un dominio? Considera di potenziare la tua protezione con l’utilizzo di Windows 10 AppLocker!

AppLocker ti offre il controllo su quali app e file gli utenti possono eseguire. In questo tutorial imparerai come configurare AppLocker e proteggere il tuo sistema operativo Windows 10.

Senti il bisogno di maggiore privacy? Prosegui nella lettura e inizia a proteggere il tuo sistema!

Prerequisiti

Questo tutorial sarà una dimostrazione pratica. Se desideri seguirci, assicurati di avere quanto segue:

- A Windows 10 Education or Enterprise computer – This tutorial uses Windows 10 Enterprise 21H2.

- Un account utente amministratore per la configurazione locale o l’accesso a un controller di dominio per una configurazione organizzativa.

- A domain controller server for a multi-computer setup – This tutorial uses Windows Server 2019 Datacenter.

Configurazione del servizio di identità dell’applicazione per avviarsi all’avvio

Prima di iniziare a impostare le regole di AppLocker e applicarle al tuo computer locale, devi prima regolare il servizio di identità dell’applicazione. Impostare il servizio di identità dell’applicazione per avviarsi automaticamente all’avvio garantisce il rispetto delle regole di Windows 10 AppLocker.

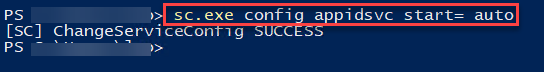

Apri una console PowerShell come amministratore e esegui il comando sottostante per avviare automaticamente il servizio Application Identity all’avvio.

Il risultato qui sotto mostra che la configurazione è stata eseguita con successo.

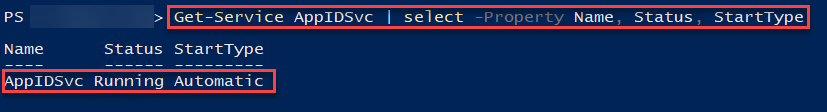

Successivamente, esegui il comando Get-Service seguente per verificare che il servizio Application Identity si avvii automaticamente e funzioni.

Qui sotto, puoi vedere che lo stato di AppIDSvc è Running con il tipo di avvio impostato su Automatic.

Se visualizzi uno stato di fermo, esegui il comando Start-Service qui sotto per avviare il servizio Application Identity (AppIDSvc).

Creazione delle regole predefinite di AppLocker per Windows 10

Ora che hai configurato il servizio Application Identity, il passo successivo è creare le regole predefinite di AppLocker. Creare regole AppLocker ti consente di controllare quali app sono consentite e negate.

Puoi impostare le regole di AppLocker di Windows 10 per quattro categorie di prodotti, come segue:

- Regole eseguibili – File eseguibili (.exe e il meno comune .com).

- Regole dell’installer di Windows – File dell’installer di Windows (.msi, .msp e .mst).

- Regole degli script – File di script (.bat, .cmd, .js, .ps1 e .vbs).

- Regole dell’applicazione confezionata – Applicazioni confezionate e installatori di app confezionate (.appx).

La regola generale è creare regole predefinite per consentire tutte le app approvate che rientrano in una qualsiasi delle categorie già in esecuzione su un computer locale.

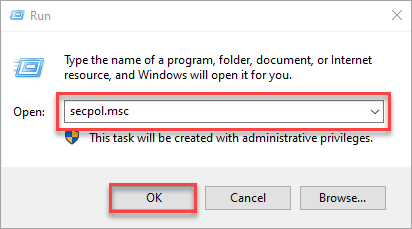

Per creare regole predefinite di AppLocker, prima dovrai accedere allo strumento di “Local Security Policy”:

1. Apri la finestra Esegui, digita secpol.msc e fai clic su OK (o premi Invio) per accedere alla “Local Security Policy”.

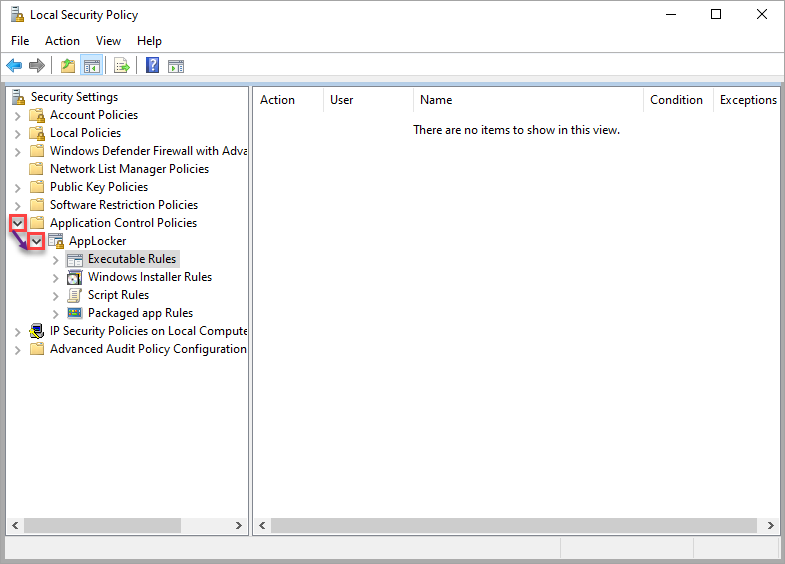

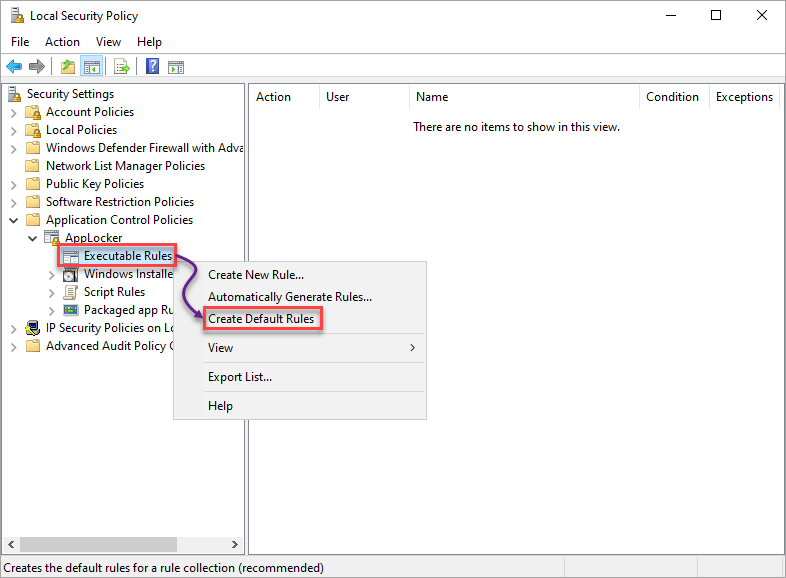

2. Nella finestra “Local Security Policy”, espandi le “Application Control Policies” e “AppLocker”.

3. Seleziona e fai clic con il pulsante destro del mouse su “Executable Rules” → seleziona “Create Default Rules” per creare le regole predefinite di AppLocker per la categoria selezionata.

Ripeti questo passaggio per le altre categorie (Windows Installer, Regole degli script e Regole dell’applicazione confezionata).

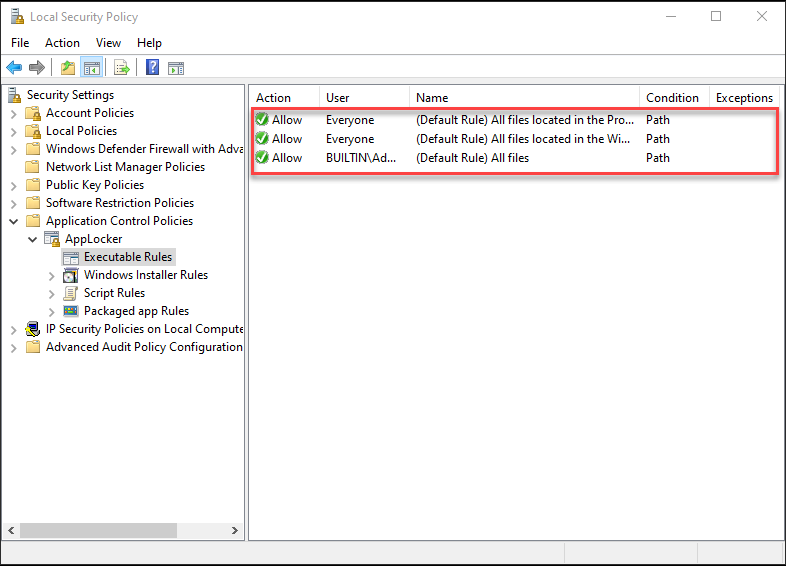

4. Infine, seleziona ogni categoria e verifica che le regole predefinite di AppLocker esistano, come mostrato di seguito.

Di seguito, puoi vedere un gruppo di tre regole predefinite, simili ad altre tranne per le Regole dell’applicazione confezionata, che ne ha solo una.

Creazione di regole per negare applicazioni

Ora che le tue regole predefinite di AppLocker sono in atto, puoi iniziare a creare regole per negare app. Negare app aggiunge sicurezza al tuo computer poiché ti consente di negare l’accesso alle app dannose. Anche la “Local Security Policy” gioca un ruolo nella creazione di regole per negare app sul tuo sistema.

In questo tutorial, creerai delle regole per la categoria Regole Eseguibili e testerai se funzionano effettivamente. Ma una volta che sei sicuro di saper creare regole, puoi crearne per altre categorie e vedere le differenze.

Nota che i passaggi per creare regole per ogni categoria sono simili tranne per la Regola dell’app confezionata.

Negare le Applicazioni tramite le Condizioni del Publisher

Quando avvii un’app, stai concedendo al publisher le autorizzazioni per apportare modifiche al tuo sistema, specialmente se l’app è costantemente connessa a Internet. Sembrerebbe troppo rischioso?

Creare regole per negare applicazioni tramite le condizioni del Publisher farà il trucco se non ti fidi di un particolare publisher.

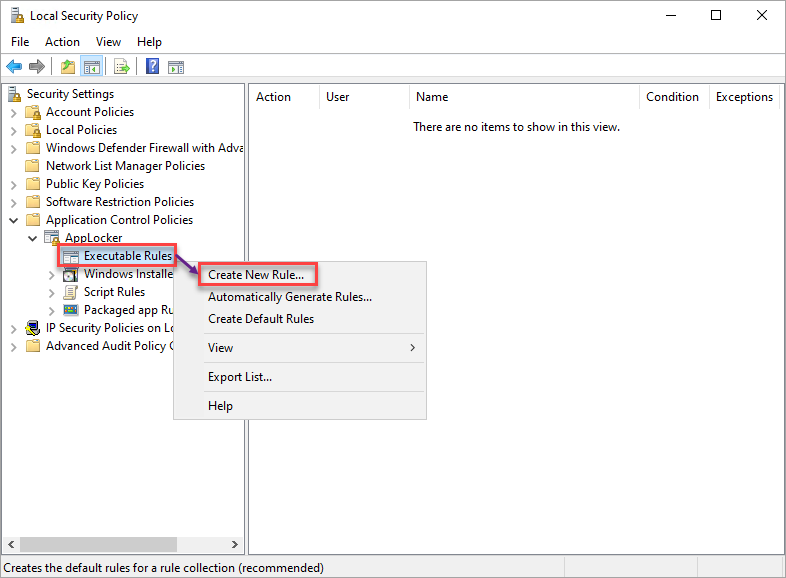

1. Seleziona e fai clic con il pulsante destro del mouse sulla categoria di tua scelta (Regole Eseguibili) → scegli Crea nuova regola per avviare la creazione di una nuova regola.

2. Successivamente, fai clic su Avanti quando visualizzi la pagina Prima di iniziare poiché è solo una pagina introduttiva.

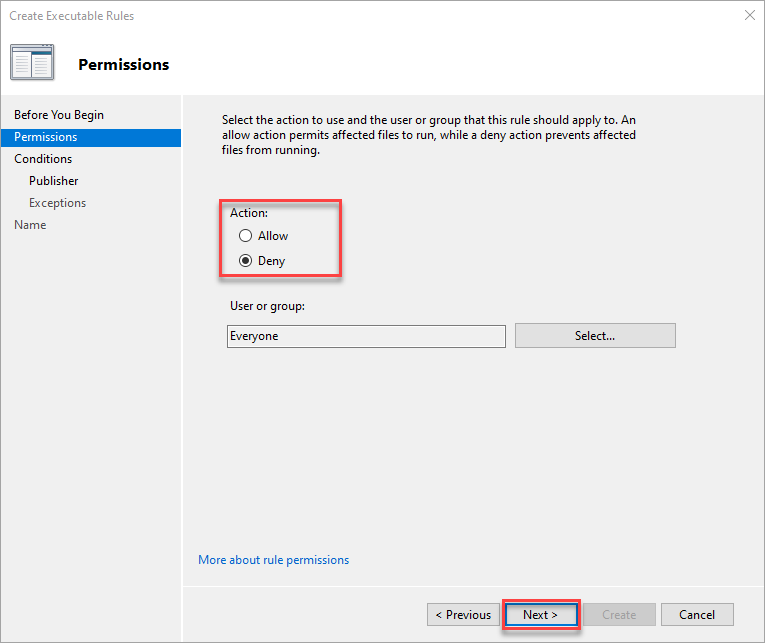

3. Nella scheda Autorizzazioni, scegli l’opzione Negare, che è l’azione che la regola prenderà.

Assicurati di definire gli utenti interessati da questa regola. Ma lascia selezionato Tutti per questo tutorial e fai clic su Avanti.

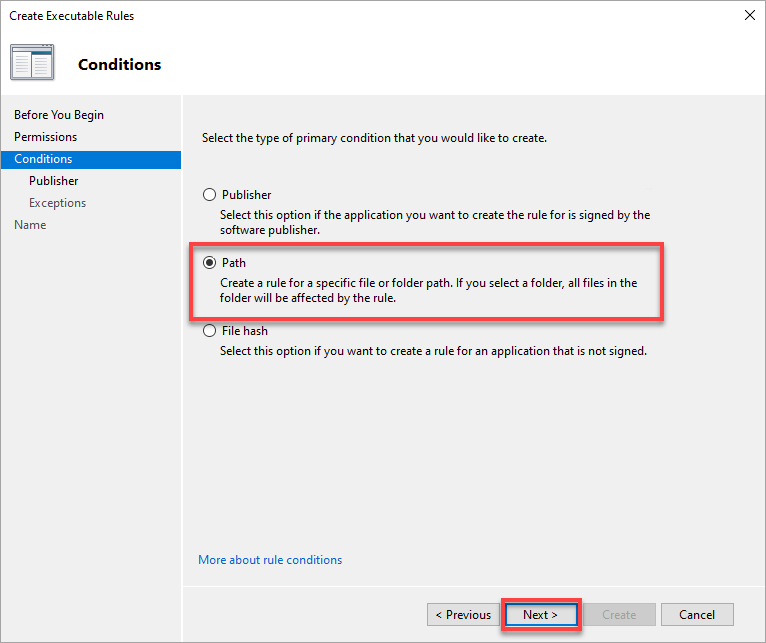

4. Ora, scegli tra tre opzioni per creare una regola (eccetto l’app confezionata):

- Publisher – Per un’applicazione che il publisher del software firma.

- Percorso – Per un file o una cartella specifica.

- Hash del file – Per un file non firmato.

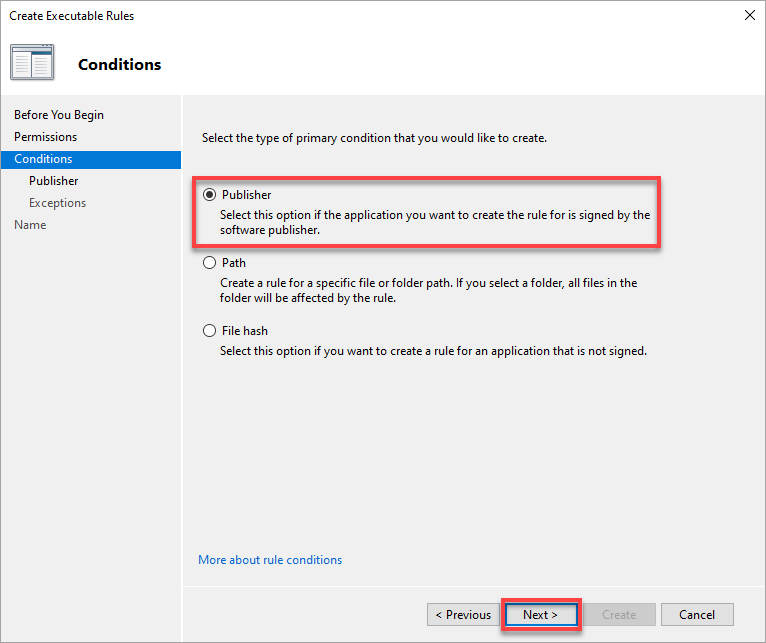

Ma in questo tutorial, seleziona l’opzione Publisher e fai clic su Avanti.

Creare una regola di AppLocker con la condizione del Publisher consente di impostare una regola più o meno specifica su un file.

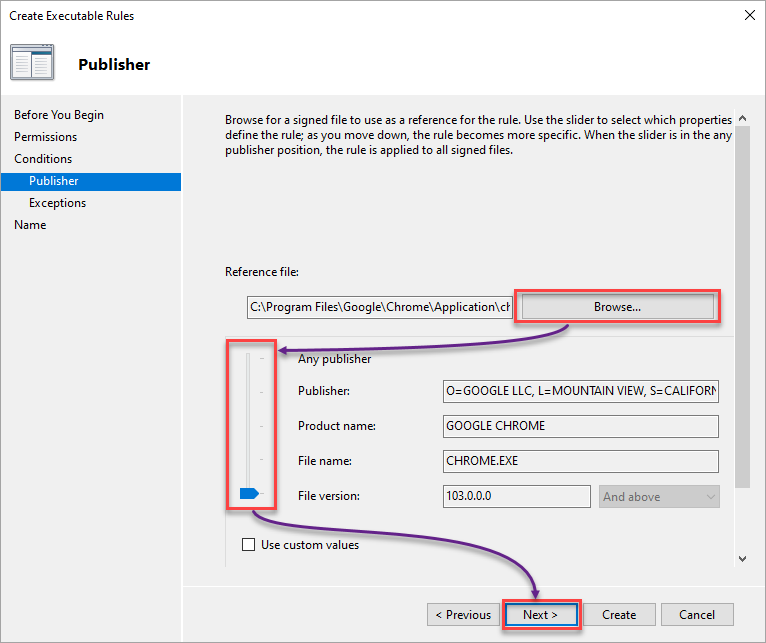

5. Configurare le condizioni del Publisher nel modo seguente:

Scegliere l’opzione Qualsiasi publisher potrebbe non essere una decisione saggia. Alcune delle tue app dello stesso editore potrebbero non funzionare, quindi fai attenzione quando scegli questa opzione.

- Navigare nel computer locale per il file per il quale è necessario creare una regola di negazione.

- Regolare lo slider in base alle tue esigenze per selezionare quali proprietà definiscono la regola; potrebbe essere dettagliato come la versione del file o l’editore.

In questo esempio, la proprietà scelta è la versione del file di Google Chrome.

- Fare clic su Avanti per continuare a impostare le eccezioni per le condizioni della regola.

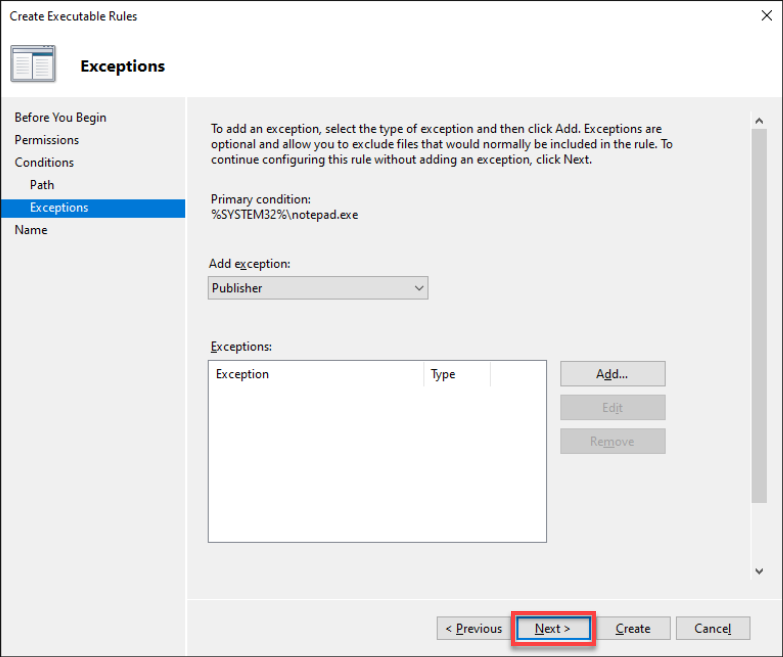

6. A questo punto, fare clic su Avanti, poiché non c’è bisogno di fare eccezioni per la regola di negazione.

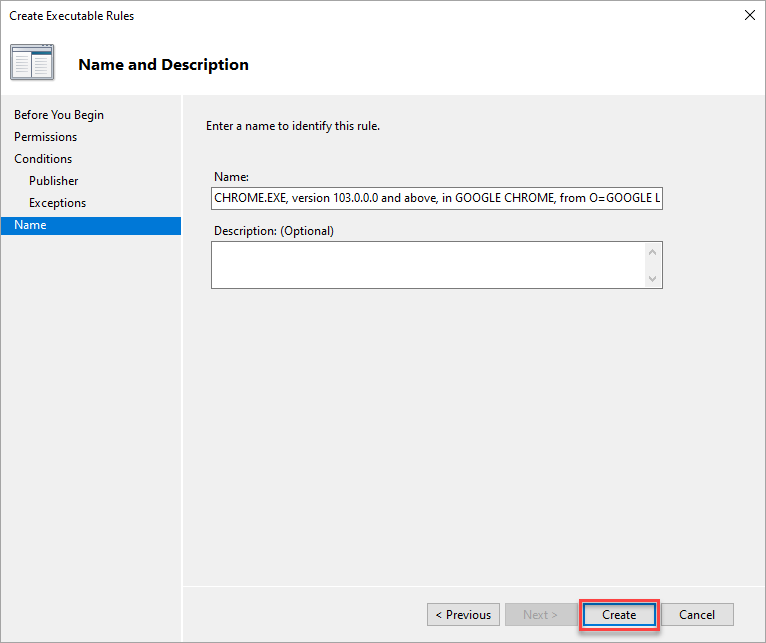

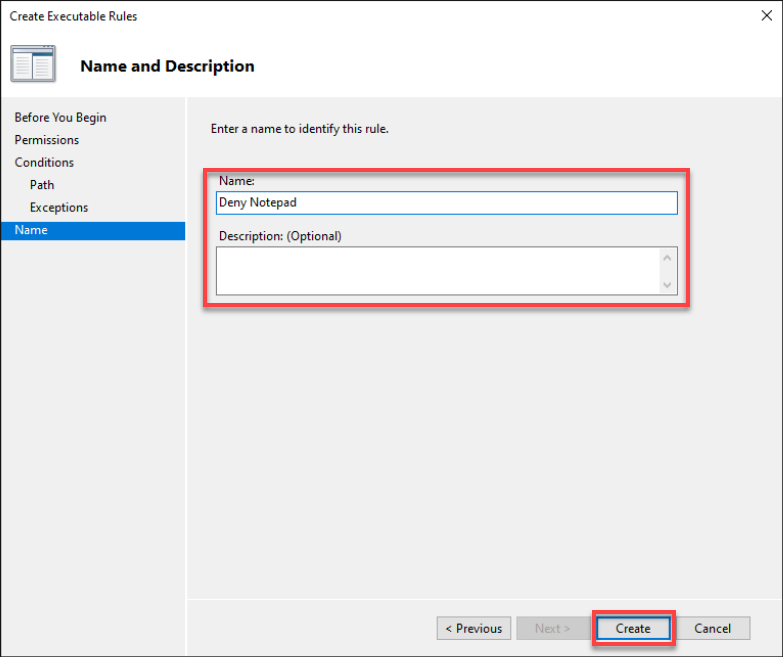

7. Fornire un nome descrittivo per la regola e fare clic su Crea per creare la regola con la condizione del Publisher.

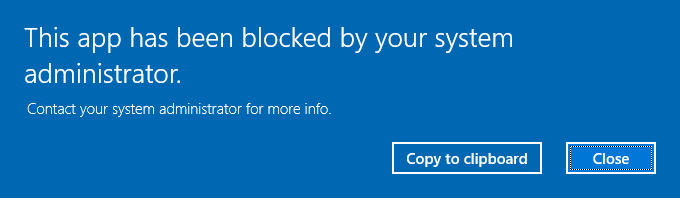

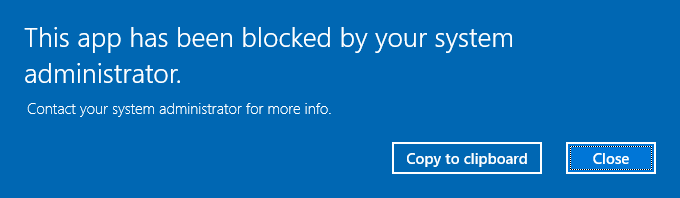

8. Infine, prova ad accedere alle applicazioni dell’editore per il quale hai impostato la regola di negazione. Se la regola di negazione funziona, otterrai il seguente messaggio.

Indipendentemente dalla condizione scelta, otterrai lo stesso messaggio qui sotto quando avvii un’app negata nella categoria delle Regole eseguibili.

Negare le applicazioni tramite le condizioni del percorso

Supponiamo che tu ti fidi di un editore ma dubiti di una delle loro applicazioni. In tal caso, la tua scelta migliore è creare regole per negare applicazioni specifiche o percorsi delle cartelle.

1. Creare un’altra regola come hai fatto nei passaggi uno fino al quattro della sezione “Negazione delle applicazioni tramite le condizioni dell’editore”.

Ma questa volta, scegli la condizione del Percorso per un file o una cartella specifica.

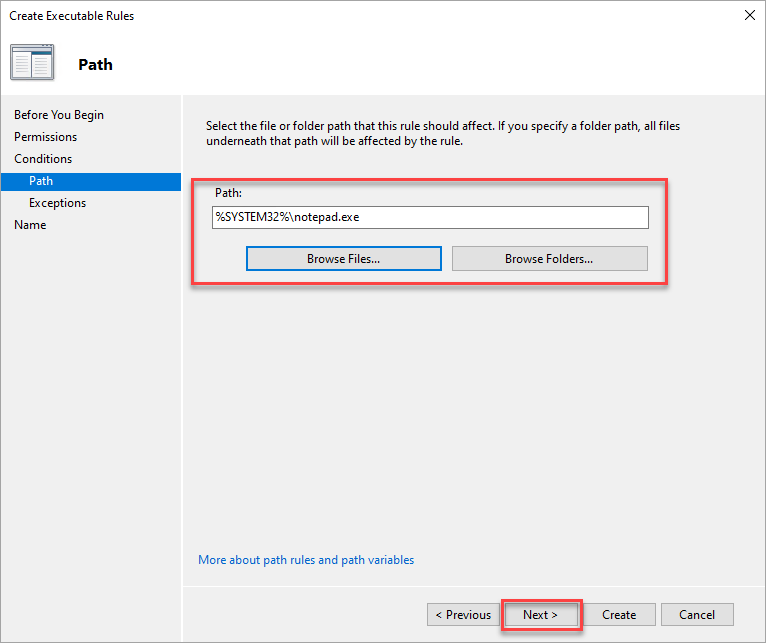

2. Sulla scheda Percorso, selezionare il percorso del file o della cartella a cui si desidera applicare la regola e fare clic su Avanti.

Ad esempio, si desidera impedire agli utenti di aprire Notepad. In tal caso, specificare o cercare il percorso completo di Notepad.

Nota che scegliere una cartella applica la regola di AppLocker a tutti i file in quella cartella.

3. Saltare l’aggiunta di eccezioni nella scheda Eccezioni e fare clic su Avanti.

4. Infine, modificare il Nome e la Descrizione della regola e fare clic su Crea per finalizzare la regola di negazione.

Negazione delle applicazioni tramite l’Hash del file

Come ben sapete, un’applicazione maligna può mascherarsi come uno dei vostri strumenti quotidiani che controlla il comportamento del vostro sistema. Incappare in un’applicazione (non firmata o proveniente da un editore non verificato) può creare caos nel vostro computer.

Come evitare di eseguire accidentalmente queste applicazioni maligne? Oltre a disporre di un potente antivirus, la creazione di regole per negare le applicazioni tramite l’hash del file è di grande aiuto.

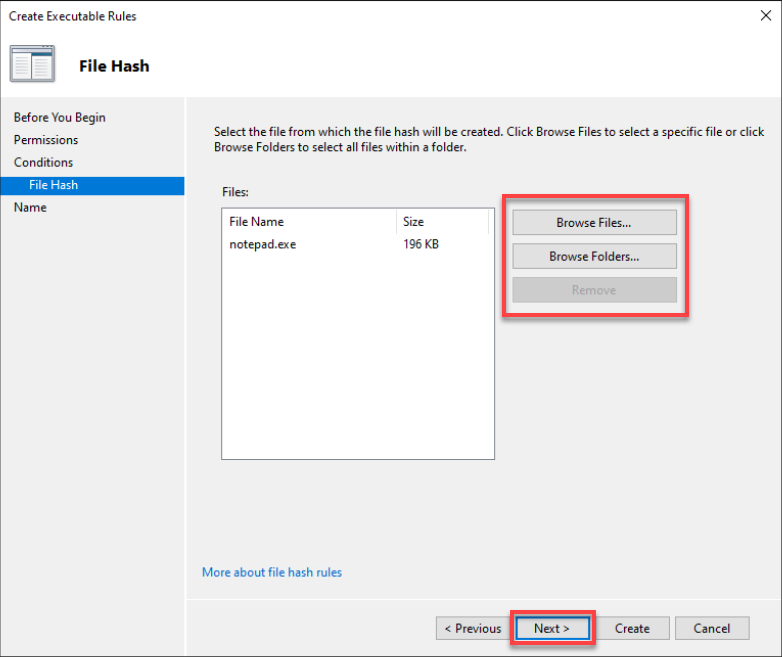

1. Creare una nuova regola di negazione e questa volta scegliere la condizione dell’hash del file.

2. Successivamente, cercare, selezionare il file o la cartella per cui è necessario impostare una regola e fare clic su Avanti.

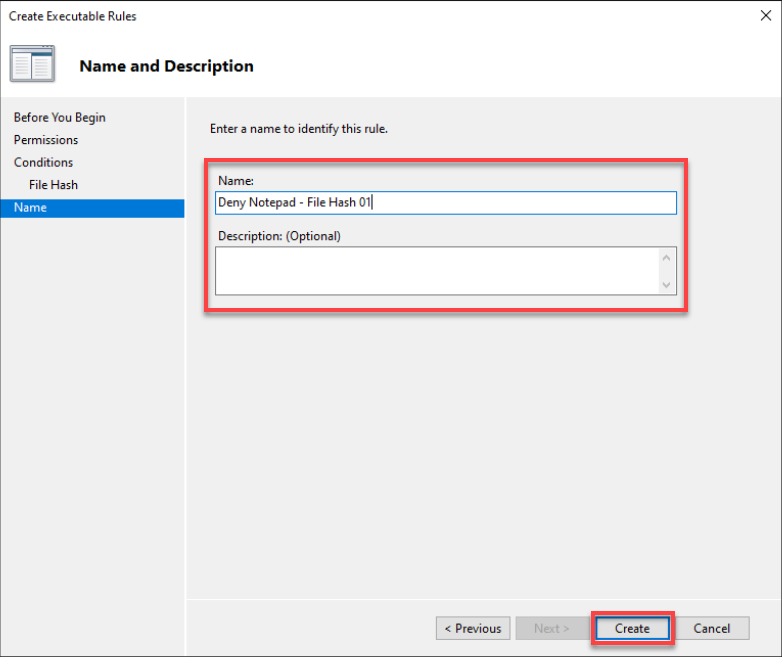

3. Infine, modificare il Nome e la Descrizione della regola di negazione (opzionale) e fare clic su Crea per creare la nuova regola di negazione.

Implementazione delle regole di AppLocker di Windows 10 utilizzando un Oggetto di criteri di gruppo (GPO)

A questo punto, già sai come negare le applicazioni sul tuo computer. Ma cosa succede se hai bisogno di applicare regole AppLocker su più di un computer o per un’organizzazione? Utilizzando una GPO, puoi distribuire le regole di AppLocker ai computer nel dominio di un’organizzazione.

Creare una GPO ti consente di distribuire AppLocker su più computer Windows 10 contemporaneamente senza farlo manualmente su ogni computer.

Per creare una GPO di AppLocker, prima dovrai creare un OU:

Nota che è una buona pratica distribuire inizialmente una GPO in un “test organizational unit” (OU) per evitare di combinare pasticci nella struttura di Active Directory.

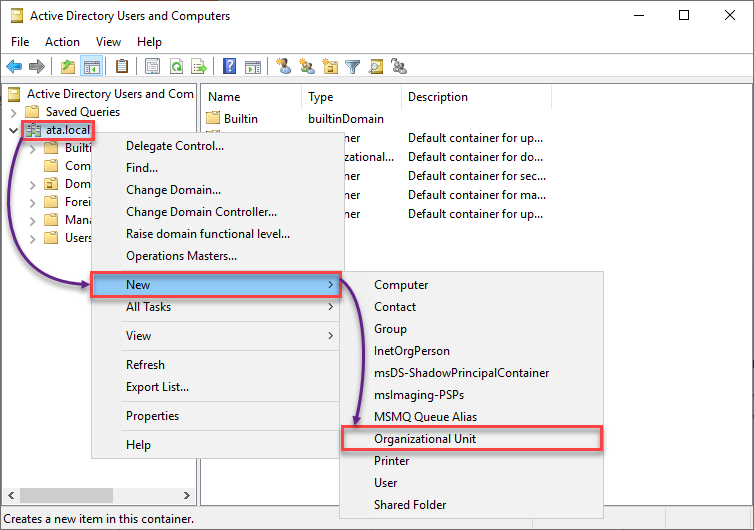

1. Avvia Active Directory Users and Computers, fai clic destro sul tuo dominio (pannello sinistro) → Nuovo → Unità organizzativa per avviare l’aggiunta di una nuova OU.

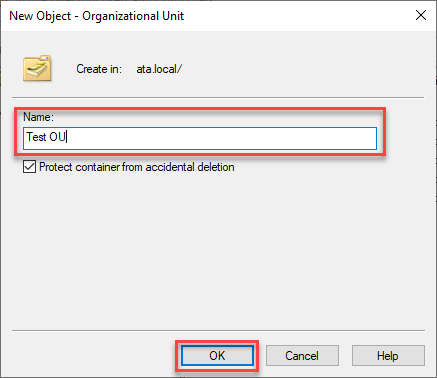

2. Successivamente, fornisci un nome preferito per la tua OU di test. Mantieni selezionata la protezione dalla cancellazione accidentale e fai clic su OK per creare la nuova OU.

3. Aggiungi un computer alla tua OU di test con i seguenti passaggi:

- Fai clic su Computer (pannello sinistro) per accedere alla lista dei computer disponibili nel tuo controller di dominio.

- Trascina e rilascia un computer nella tua OU di test.

- Fai clic su Sì per continuare ad aggiungere il computer selezionato alla tua OU di test quando compare il messaggio di avviso.

4. Ora, avvia il Gestione della strategia di gruppo, dove creerai una GPO.

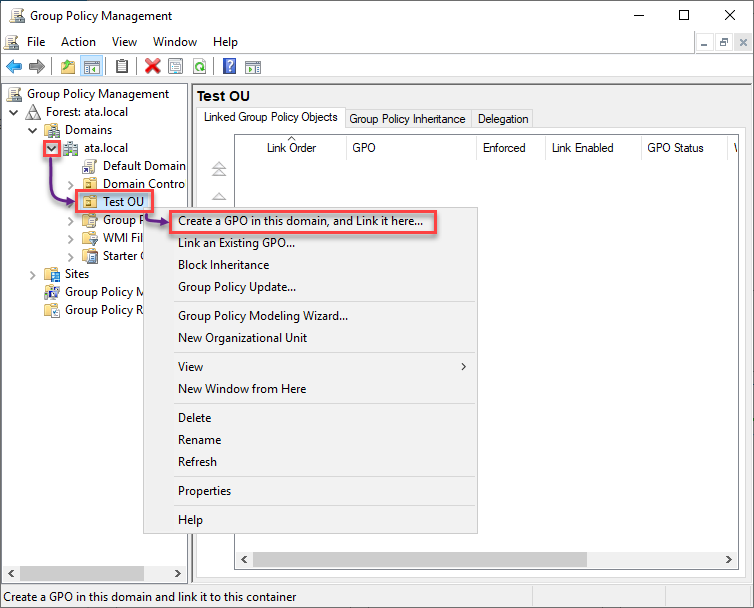

Espandi il tuo dominio (pannello sinistro) → clic destro sull’OU di test → Crea un GPO in questo dominio e collegalo qui… per avviare la creazione di un GPO.

5. Nominare il GPO come desiderato e fare clic su OK per finalizzare la creazione del GPO.

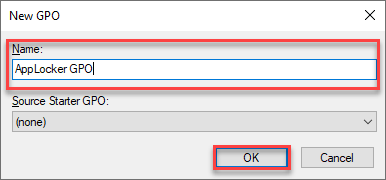

6. Una volta creato, fare clic con il pulsante destro del mouse sul proprio GPO AppLocker, selezionare Forzato nel menu contestuale e fare clic su OK nella finestra di dialogo.

La modifica dell’impostazione Forzato per il GPO applica le impostazioni nel GPO all’oggetto (un sistema locale, dominio, sito o unità organizzativa).

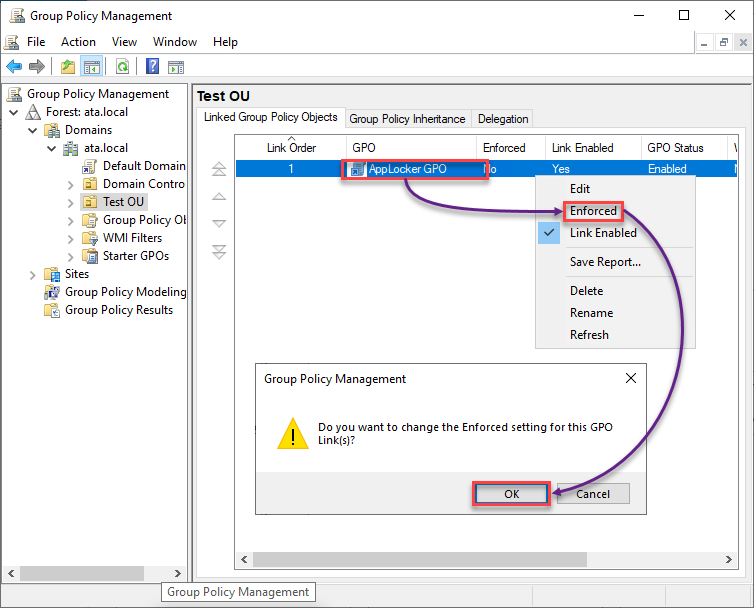

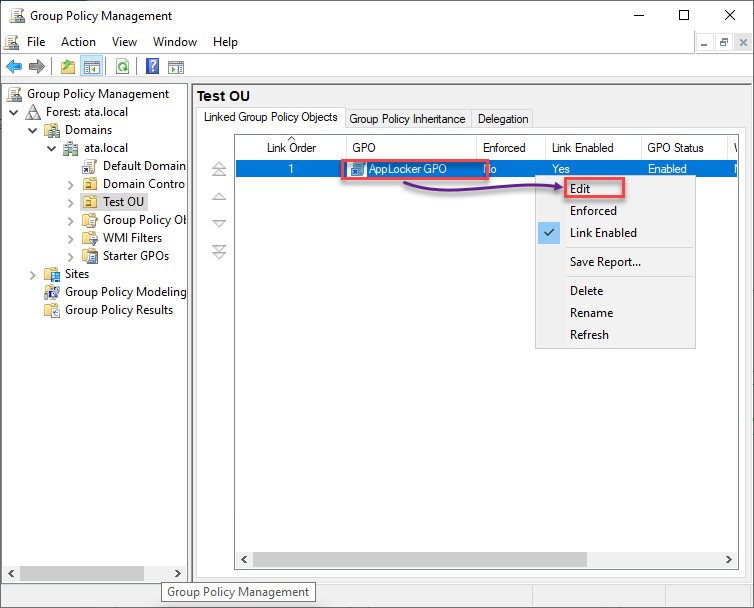

7. Successivamente, fare clic con il pulsante destro del mouse sul GPO AppLocker e scegliere Modifica per aprire l’Editor della gestione delle impostazioni di gruppo.

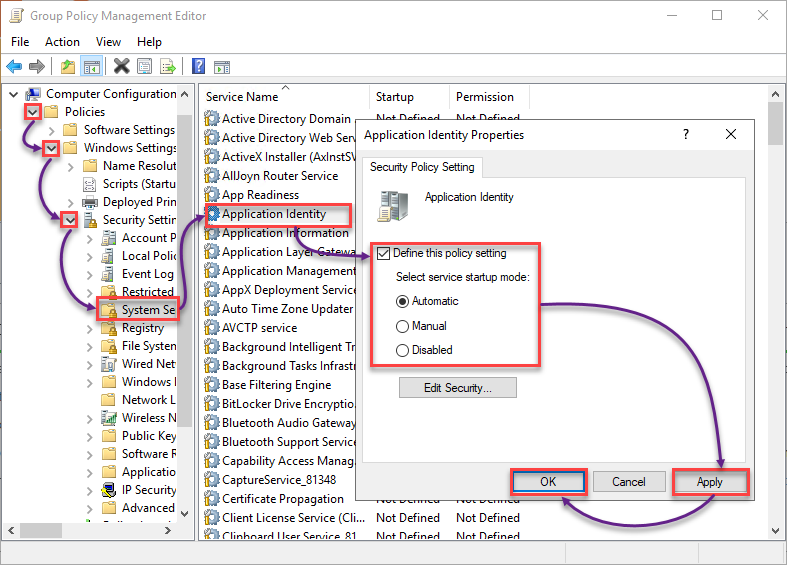

8. Configurare le proprietà dell’identità dell’applicazione con quanto segue:

- Sotto Configurazione computer, espandere Impostazioni di Windows → Impostazioni di sicurezza.

- Selezionare Impostazioni sistema e fare doppio clic su Identità applicazione per accedere alle sue proprietà.

- Selezionare la casella Definisci questa impostazione di policy e scegliere Automatico per impostare l’identità dell’applicazione in avvio automatico.

Avviare automaticamente l’identità dell’applicazione è fondamentale poiché funge da interruttore per il funzionamento di AppLocker.

- Fare clic su Applica e OK per salvare le modifiche alle proprietà dell’identità dell’applicazione.

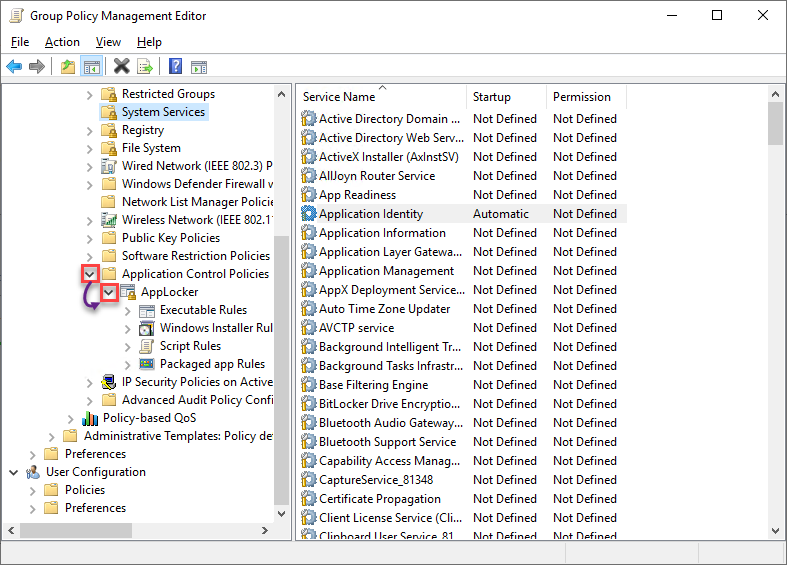

9. Scorrere verso il basso ed espandere le Politiche di controllo delle applicazioni (pannello sinistro) → espandere AppLocker.

10. Ora, creare le regole predefinite di AppLocker replicando tutti i passaggi dalla sezione Creazione delle regole predefinite di AppLocker.

11. Infine, segui i passaggi nella sezione Creazione di regole di negazione di AppLocker per creare le tue regole di negazione.

Verifica dell’identità dell’applicazione e dello stato della GPO di AppLocker

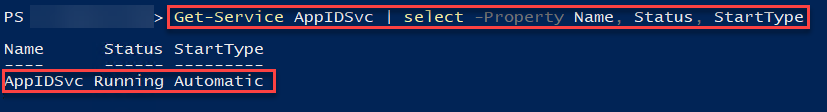

Dopo aver distribuito le tue regole di AppLocker tramite una GPO, controlla lo stato di AppIDSvc sul computer che hai aggiunto all’OU di test. Verificherai anche se hai applicato con successo la tua GPO di AppLocker all’OU di test.

1. Accedi al computer che hai aggiunto all’OU di test.

2. Successivamente, esegui il comando seguente per controllare lo stato di AppIDSvc.

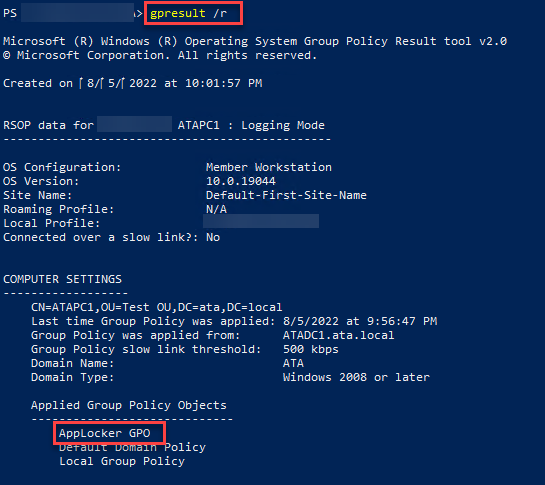

3. Ora, esegui il comando gpresult di seguito per verificare le GPO applicate.

Cerca la GPO di AppLocker sotto Impostazioni computer, che conferma che la GPO è stata applicata.

4. Infine, testa di nuovo le tue regole di negazione di AppLocker. E se funzionano, vedrai una finestra di dialogo simile a quella qui sotto.

Ottimo lavoro! Ora sei pronto a replicare questi passaggi e distribuire il tuo AppLocker a un’unità organizzativa live.

Conclusione

Sia che si tratti di un’applicazione, di un pacchetto o di uno script, AppLocker ti consente di controllare quali modifiche consentire o negare nel tuo sistema. E in questo tutorial hai imparato come creare regole di AppLocker per Windows 10 per proteggere il tuo sistema su un computer locale e distribuire tali regole su più macchine con una GPO.

Con questa nuova conoscenza, considererai di utilizzare AppLocker per proteggere il tuo sistema dagli attacchi dannosi?