當我們考慮微軟 Intune 終端特權管理作為解決方案時,我們面臨著一個非常真實的問題:管理權限。

技術解決方案是為了解決問題而存在的,對吧?沒有問題的話,解決方案就只是個花招——一個象徵——最多也不過是一個姿態。據說比爾·蓋茨曾經這樣說過:「電腦誕生是為了解決以前不存在的問題。」

給「普通用戶」提供「管理權限」,即提升的特權,這個解決方案一直都相當簡單——不給。然而,這通常會引發一個直接的——也是合理的——問題。對於那些確實需要提升特權但又是「普通用戶」的人,我們該怎麼辦?到目前為止,微軟對此的回答一直是……不怎麼令人印象深刻。

人們普遍認為,僅僅將用戶添加到本地管理員組是不可以接受的。作為我們應該避免的第二件事,我們可以為他們提供一個第二個(特權)帳戶,讓他們在需要時可以提升權限。

微軟在2015年首次推出本地管理員密碼解決方案,但這並不是為了解決我們面臨的確切問題。事實上,這個解決方案——現在為雲端重新振興——旨在幫助避免實際的IT管理員在每個端點上使用相同的用戶名和密碼來登錄「本地管理員」帳戶,這通常是在最糟的恢復情境中所需的。

端點權限管理的解決方案

因此,端點權限管理(EPM)應運而生。EPM旨在允許「普通用戶」在需要時提升其權限至管理員級別。這可以通過上下文菜單操作「按需」完成,或根據啟動的應用程序自動進行。這有多個好處,例如:

- 減少攻擊面

通過將用戶限制在執行其角色所需的最小權限,EPM確保移除了不必要的管理員訪問,最終防止惡意行為者和惡意軟件利用設備上的提升權限來獲得持久性或執行橫向移動技術。 - 防範內部威脅

儘管如此,並非所有安全威脅皆來自外部;內部威脅,無論是有意或意外的,都帶來重大風險。端點權限管理(EPM)限制用戶訪問不需要的敏感系統或數據,降低由於人為錯誤或惡意意圖導致的數據洩露或系統受損的風險。 - 增強合規性和治理

許多法規(例如GDPR、HIPAA和PCI DSS)要求組織在其安全實踐中實施最小權限原則。 EPM 通過提供審計軌跡和確保用戶僅訪問其角色所需的內容,幫助組織展示合規性。 - 支持零信任原則

EPM 與強制執行嚴格訪問控制並根據預定策略驗證用戶操作的零信任安全模型相一致。它確保信任永不是內隱的,即使對於內部用戶或端點也是如此。

Intune 端點權限管理是如何運作的?

因此,由於我們一致認為端點權限管理為 Intune 管理員解決了真實的技術問題,讓我們更詳細地看一下它。

EPM 是 Intune 中的一項功能,旨在管理 Windows 設備上的用戶權限,而無需授予完全的管理員權限。它用於允許標準用戶安全地執行特定的管理任務,並在端點上強制執行最小權限政策。

Intune EPM 要求

如果沒有涉及授權的部分,那就不會是一篇涵蓋微軟主題的文章——所以這裡有。

Intune EPM 授權

EPM 不包含在 Windows Enterprise E3 或 E5 中,也不包含在 Microsoft 365 E3 或 E5,或 Intune 計劃 1 或計劃 2 中。事實上,端點權限管理是許多進階 Intune 功能之一,作為 Microsoft Intune Suite 附加功能 的一部分可用。

有關要求的完整指導和逐步實施說明可在 Microsoft Learn 上獲得。

在技術方面,EPM 需要:

- Microsoft Entra ID 加入的 或 Microsoft Entra ID 混合加入設備

- Microsoft Intune 註冊 或 Microsoft Configuration Manager 共同管理 設備

- 支援的作業系統(Windows 11 21H2 及更高版本,需具備所需的 KB 等級)

- 清晰的視線(不經 SSL 檢查)至 所需的端點

開始使用 Intune EPM

在排除技術性和非技術性前提後,啟用您的環境中的端點特權管理有兩個核心步驟。

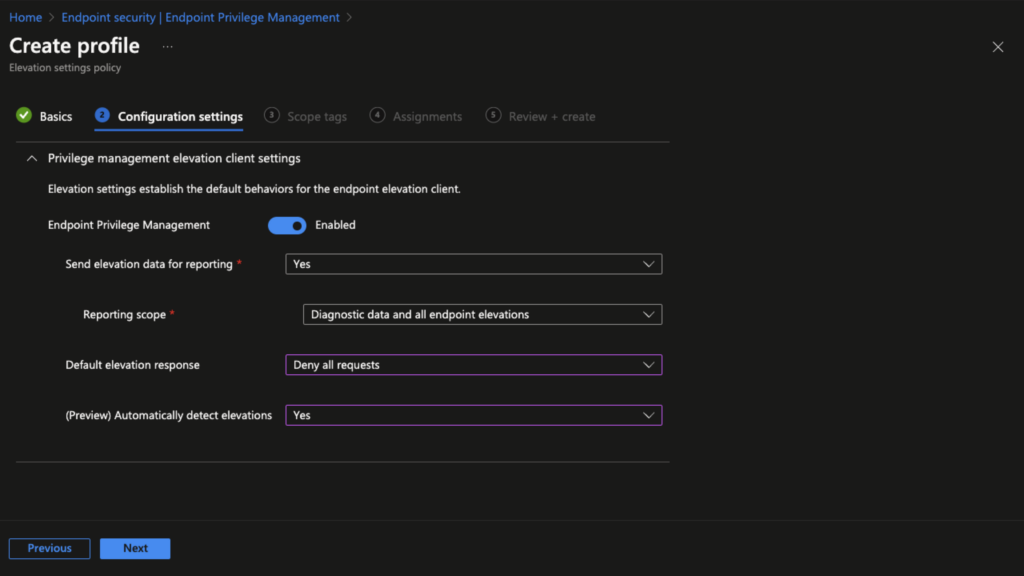

步驟 1. 部署一項 提升設定 策略 – 此策略 啟用 客戶端設備上的 EPM 代理,並允許配置一般的提升相關設定。

- 從 Intune 管理中心, 瀏覽至 端點安全性 > 端點特權管理 > 建立策略 > 提升設定策略

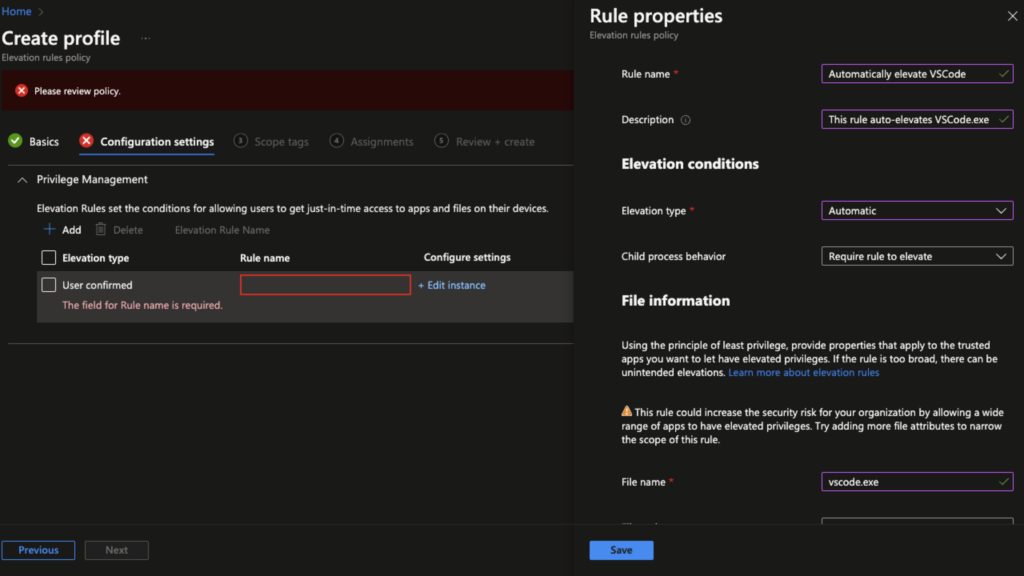

步驟 2. 部署一個或多個 提升規則 策略 – 提升規則策略 指定將由 EPM 提升的應用程式、任務或可執行檔。此策略允許您配置哪些應用程式符合自動提升、用戶請求的提升或甚至管理員批准的提升資格。

- 從Intune 管理中心, 瀏覽至端點安全性 > 端點特權管理 > 建立政策 > 提升規則政策

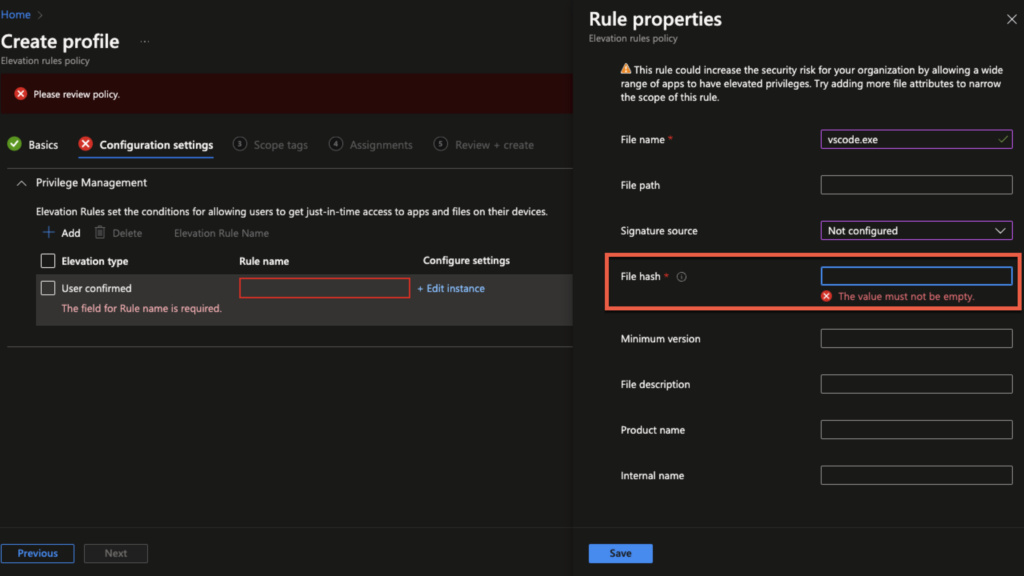

決定提升方式是自動(該過程靜默提升,使用者不會收到通知)還是使用者確認(使用者必須右鍵點擊並選擇提升以啟動過程)後,您需要指定要提升的檔案的檔名和檔案哈希值。

檔名應該不會造成挑戰 – 這是完整的可執行檔名稱,包括擴展名(例如 vscode.exe)。

另一方面,檔案哈希值則不容易取得。您可以通過運行PowerShell 命令 Get-FileHash來確定可執行檔的檔案哈希,或通過運行內建於端點特權管理的應用程式提升報告來獲取。

應用程式提升報告顯示所有在 EPM 管理的端點上的受管和未受管應用程式提升,因此如果使用者曾經在過去提升過此應用程式(可能是通過某些不太理想的方法),它將在此處顯示。

‘支援批准’提升方法

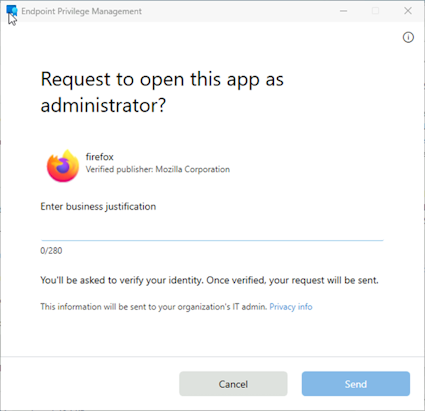

另一種可用的提升方法是‘支援批准’。使用此方法時,使用者需要提供理由,並在點擊發送後,他們的請求將送達 Intune 管理中心,IT 管理員可以審查並處理他們的請求。

當用戶運行一個在 支持批准 升級規則中指定的應用程式,並使用右鍵選項 以提升訪問權限運行 時,Intune 會提示用戶提供理由。

- 該提示讓用戶輸入提升的業務理由。這個理由成為升級請求的一部分,該請求還包含用戶的姓名、設備和文件名稱。

Intune 端點特權管理的替代方案

當然,端點特權管理有其替代方案,旨在達成類似的結果。像 AdminByRequest 和 AutoElevate 這樣的解決方案是可以提供整體特權訪問管理平台的例子,包含管理桌面升級的功能。

微軟會擴展對 macOS 的支持嗎?

總之,我認為微軟需要一個類似於 Windows 的端點特權管理的產品,希望未來能繼續開發以支持 macOS 等其他平台。

目前,您可以訪問 Intune 套件的試用版 來試用。

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/