当我们将微软 Intune 端点权限管理视为解决方案时,我们面临一个非常实际的问题:管理员权限。

技术解决方案是为了解决问题而存在的,对吧?没有问题,解决方案只是一种花招——一个象征——充其量只是一种姿态。正如比尔·盖茨所说:“计算机的诞生是为了解决以前不存在的问题。”

赋予“普通用户”“管理员权限”,即提升权限的解决方案一直很简单——不要这样做。然而,这通常会引发一个直接且合理的问题。对于那些确实需要提升权限但又是“普通用户”的人,我们该怎么办?到目前为止,微软对此的回答一直是……平淡无奇。

普遍认为,简单地将用户添加到本地管理员组是不可接受的。作为我们可能不应该做的事情的第二选择;我们可以为他们提供一个第二个(特权)帐户,以便在需要时提升权限。

微软在2015年首次发布了本地管理员密码解决方案,但即使如此,这也不是为了解决我们面临的确切问题。事实上,这个解决方案——现在为云端重新激活——旨在帮助避免实际的IT管理员在每个终端上使用相同的用户名和密码来访问“本地管理员”账户,这通常是在最糟糕的恢复场景中所需的。

终端特权管理的解决方案

因此,终端特权管理(EPM)应运而生。EPM的目的是允许“普通用户”在需要时提升其特权至管理员级别。这可以通过上下文菜单操作“按需”完成,或者根据启动的应用程序自动完成。这带来了许多好处,例如:

- 减少攻击面

通过将用户限制为执行其角色所需的最低权限,EPM确保移除不必要的管理员访问权限,最终防止恶意行为者和恶意软件利用设备上的提升权限来获得持久性或执行横向移动技术。 - 防护内部威胁

也就是说,并非所有的安全威胁都来自外部;无论是故意还是意外的内部威胁都会带来重大风险。EPM限制用户访问他们不需要的敏感系统或数据,降低由于人为错误或恶意意图导致的数据泄露或系统受损的风险。 - 增强合规和治理

许多法规(如GDPR、HIPAA和PCI DSS)要求组织在其安全实践中实施“最小权限原则”。EPM通过提供审计日志并确保用户只能访问其角色所需的内容,帮助组织证明合规性。 - 支持零信任原则

EPM通过强制执行严格的访问控制和根据预定义策略验证用户操作,与“零信任安全”模型保持一致。它确保即使对于内部用户或终端,信任也不是隐性的。

Intune端点特权管理是如何工作的?

因此,既然我们都认为端点特权管理为Intune管理员解决了一个真正的技术问题,让我们更详细地看看它。

EPM 是 Intune 中的一个功能,旨在管理 Windows 设备上的用户权限,而无需授予完全的管理员权限。它用于允许标准用户安全地执行特定的管理员任务,并在各个终端上强制实施最小权限策略。

Intune EPM 要求

如果没有关于许可的部分,这不会是一篇涵盖 Microsoft 主题的文章——所以这里就有了。

Intune EPM 许可

EPM 不包含在 Windows Enterprise E3 或 E5 中,也不包含在 Microsoft 365 E3 或 E5 中,或 Intune 计划 1 或计划 2 中。实际上,终端权限管理是作为 Microsoft Intune 套件附加组件 可用的众多高级 Intune 功能之一。

有关要求的完整指南和逐步实施说明 可在 Microsoft Learn 上获得。

在技术方面,EPM 需要:

- Microsoft Entra ID 加入的 或 Microsoft Entra ID 混合加入的设备

- Microsoft Intune 注册 或 Microsoft Configuration Manager 共同管理 设备

- 支持的操作系统(Windows 11 21H2及更高版本,具有所需的KB级别)

- 清晰的视线(无SSL检查)到所需端点

开始使用Intune EPM

在处理完技术和非技术先决条件后,启用您环境中的端点特权管理有两个核心步骤。

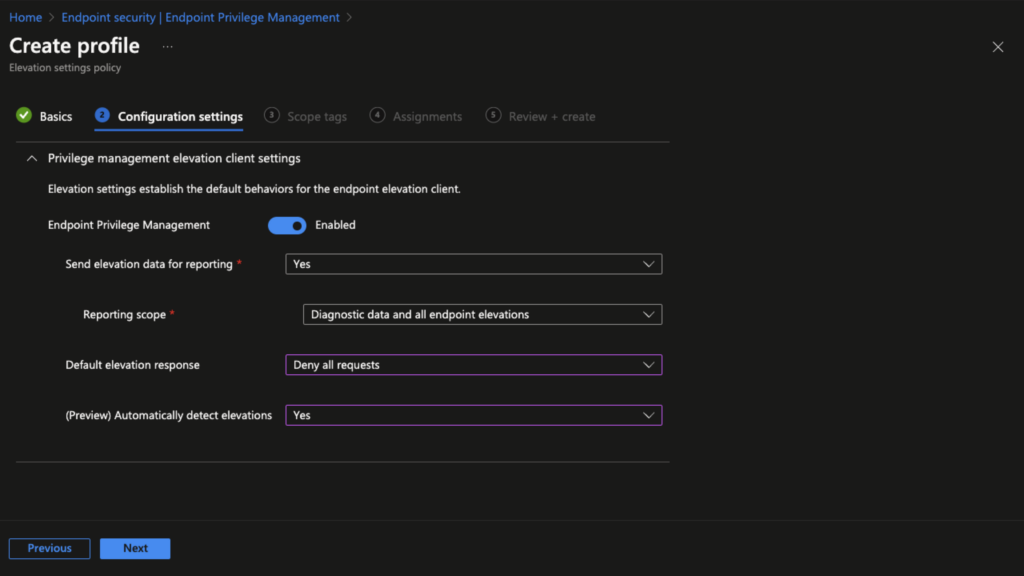

步骤1. 部署一个提升设置策略 – 此策略激活客户端设备上的EPM代理,并允许配置一般提升相关设置。

- 在Intune管理中心中,浏览到端点安全 > 端点特权管理 > 创建策略 > 提升设置策略

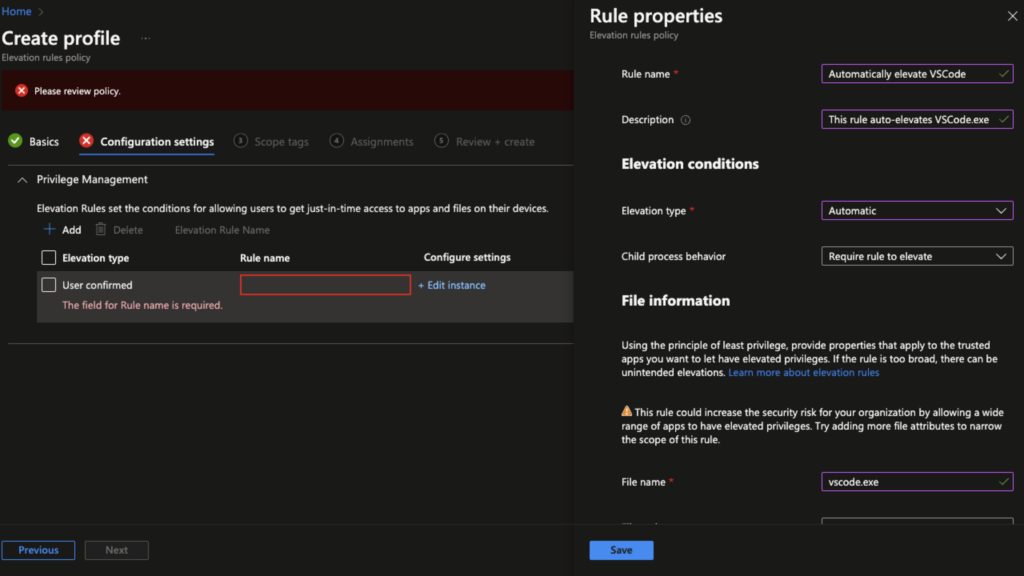

步骤2. 部署一个或多个提升规则策略 – 提升规则策略指定将通过EPM提升的应用程序、任务或可执行文件。此策略允许您配置哪些应用程序有资格进行自动提升、用户请求的提升或甚至管理员批准的提升。

- 从Intune管理中心,浏览到终点安全 > 终点特权管理 > 创建策略 > 提升规则策略

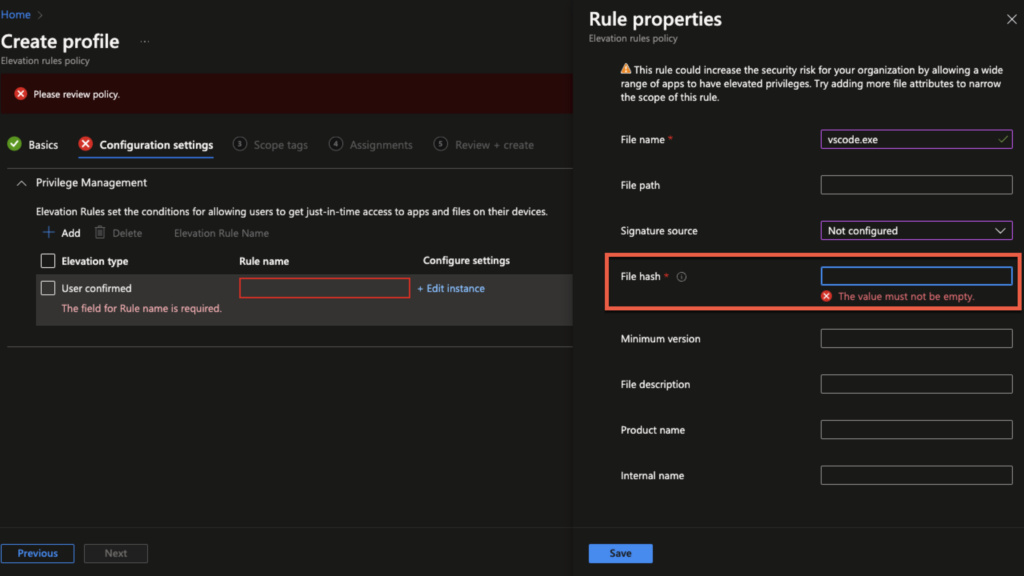

在决定提升方式是自动(进程提升时无需通知用户)还是用户确认(用户必须右键选择提升来启动进程)之后,您需要指定要提升的文件的文件名和文件哈希值。

文件名不应该是一个难题 – 这是完整的可执行文件名,包括扩展名(例如,vscode.exe)。

另一方面,文件哈希值并不容易获取。您可以通过运行PowerShell命令Get-FileHash来确定可执行文件的文件哈希值,或者通过终点特权管理内置的应用程序提升报告来运行。

应用程序提升报告显示了EPM管理的终端上所有受管和未受管的应用程序提升,因此,如果用户过去提升过此应用程序(也许是通过其中一种不太理想的方法),它将会显示在这里。

“支持批准”的提升方法

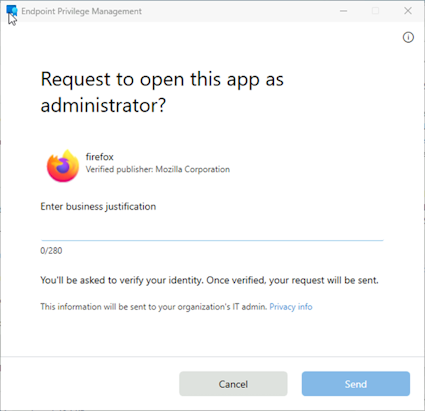

另一种可用的提升方法是“支持批准”。使用此方法,用户被要求提供理由,在点击发送后,他们的请求将被发送到Intune管理中心,在那里IT管理员可以审核和处理他们的请求。

当用户运行一个在支持批准提升规则中指定的应用程序时,使用右键单击选项以提升权限运行时,Intune会提示进行理由说明。

- 该提示允许用户输入提升权限的业务原因。这个原因将成为提升请求的一部分,其中还包括用户的姓名、设备和文件名。

Intune端点特权管理的替代方案

当然,存在着一些旨在实现类似结果的端点特权管理的替代方案。像AdminByRequest和AutoElevate这样的解决方案是可以提供一个整体的特权访问管理平台,融合了管理桌面提升的功能。

微软会将支持扩展到macOS吗?

总之,我认为微软应该像为Windows提供的Endpoint特权管理一样,希望未来会继续开发以支持macOS等其他平台。

目前,您可以访问Intune套件的试用版来尝试一下。

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/