عندما ننظر إلى إدارة امتيازات نقطة النهاية في Microsoft Intune كحلا، لدينا مشكلة حقيقية تتم حلها. صلاحيات المسؤول.

الحلول التقنية موجودة لحل مشكلة، أليس كذلك؟ بدون مشكلة، الحل مجرد استعراض – جوهرة – إيماءة، في أحسن الأحوال. كما يقال إن بيل غيتس قال: “ولد الكمبيوتر لحل مشاكل لم تكن موجودة من قبل.”

الحل لمنح ‘المستخدمين العاديين’ ‘صلاحيات المسؤول’، المعروفة أيضًا باسم الامتيازات المرتفعة، دائمًا كانت بسيطة نسبيًا – عدم منحهم. ومع ذلك، غالبًا ما يثير هذا سؤالًا فوريًا – وصحيحًا -. ماذا نفعل لأولئك الذين يحتاجون بصدق إلى صلاحيات مرتفعة، ولكنهم ‘مستخدمون عاديون’ بشكل عام؟ حتى الآن، كانت إجابة Microsoft على هذا… عادية.

من المتفق عليه عمومًا أن إضافة المستخدم إلى مجموعة المسؤولين المحليين ليست مقبولة. كخيار ثانوي قريب على قائمة الأشياء التي ربما لا ينبغي علينا فعلها؛ يمكننا توفير لهم حسابًا ثانيًا (مرتفع الامتياز)، يسمح لهم بالارتقاء عند الحاجة.

أطلقت مايكروسوفت أولاً حل كلمة مرور المسؤول المحلي في عام 2015، لكن حتى هذا لم يتم تصميمه لحل المشكلة الدقيقة التي نواجهها. في الواقع، تم تصميم هذا الحل – الذي تم تجديده الآن للسحابة – للمساعدة في تجنب إداريي تكنولوجيا المعلومات الفعليين من استخدام اسم مستخدم وكلمة مرور متطابقين لحساب “المسؤول المحلي” عبر كل نقطة نهاية، وهو ما يعد ضروريًا عادةً لأبشع سيناريوهات الاستعادة.

الحل لإدارة امتيازات النقاط النهائية

وهكذا، وُلدت إدارة امتيازات النقاط النهائية (EPM). تهدف EPM إلى السماح لـ “المستخدمين العاديين” بترقية امتيازاتهم إلى مستوى المسؤول عند الحاجة. يمكن القيام بذلك “عند الطلب” من خلال إجراء قائمة السياق، أو تلقائيًا بناءً على التطبيق الذي يتم تشغيله. وهذا له عدد من الفوائد، على سبيل المثال:

- يقلل من أسطح الهجوم

من خلال تقييد المستخدمين بأدنى الامتيازات اللازمة لأداء مهامهم، تضمن EPM إزالة الوصول غير الضروري للمسؤول، مما يمنع في النهاية الجهات الفاعلة الخبيثة والبرامج الضارة من استغلال الامتيازات المرتفعة على الأجهزة لكسب الاستمرارية، أو لتنفيذ تقنيات الحركة الجانبية. - يحمي من التهديدات الداخلية

ومع ذلك، ليست جميع التهديدات الأمنية تأتي من الخارج؛ التهديدات الداخلية، سواء كانت متعمدة أو غير مقصودة، تشكل مخاطر كبيرة. يقوم EPM بتقييد وصول المستخدمين إلى الأنظمة أو البيانات الحساسة التي لا يحتاجونها، مما يقلل من خطر خروقات البيانات أو تعرض النظام للخطر بسبب خطأ بشري أو نية خبيثة. - يعزز الامتثال والحوكمة

تتطلب العديد من اللوائح (مثل GDPR وHIPAA وPCI DSS) من المؤسسات تنفيذ مبدأ أقل الامتيازات كجزء من ممارساتها الأمنية. يساعد EPM المؤسسات على إثبات الامتثال من خلال توفير سجلات التدقيق وضمان وصول المستخدمين فقط إلى ما هو ضروري لأدوارهم. - يدعم مبادئ الثقة الصفرية

يتماشى EPM مع نموذج أمان الثقة الصفرية من خلال فرض ضوابط وصول صارمة والتحقق من إجراءات المستخدمين بناءً على سياسات محددة مسبقًا. يضمن أن الثقة ليست ضمنية أبدًا، حتى بالنسبة للمستخدمين الداخليين أو نقاط النهاية.

كيف يعمل إدارة امتيازات نقاط النهاية في Intune؟

لذا، كما اتفقنا على أن إدارة امتيازات نقاط النهاية تحل مشكلة تكنولوجيا حقيقية لمشرفي Intune، دعونا نلقي نظرة على ذلك بمزيد من التفصيل.

تعتبر EPM ميزة في Intune مصممة لإدارة امتيازات المستخدمين على أجهزة Windows دون منح صلاحيات المسؤول الكاملة. يُستخدم للسماح للمستخدمين القياسيين بأداء مهام المسؤول المحددة بشكل آمن وفرض سياسات أقل امتياز عبر النقاط النهائية.

متطلبات Intune EPM

لن يكون هذا مقال يغطي موضوعًا من مواضيع Microsoft إذا لم يكن هناك قسم حول الترخيص – لذا ها هو.

ترخيص Intune EPM

لا يتم تضمين EPM في Windows Enterprise E3 أو E5، ولا في Microsoft 365 E3 أو E5، أو Intune Plan 1 أو Plan 2. في الواقع، إدارة امتيازات النقطة النهائية هي واحدة من العديد من ميزات Intune المتقدمة المتاحة كجزء من إضافة حزمة Microsoft Intune.

يمكن العثور على إرشادات كاملة حول المتطلبات وتعليمات التنفيذ خطوة بخطوة على Microsoft Learn.

من الناحية التقنية، تتطلب EPM:

- Microsoft Entra ID مُنضمّة بالكامل أو أجهزة Microsoft Entra ID مُنضمة هجينًا

- تسجيل Microsoft Intune أو أجهزة Microsoft Configuration Manager مُشتركة في الإدارة

- يدعم نظام التشغيل (Windows 11 21H2 وما بعده، مع مستوى KB المطلوب)

- خط مباشر (بدون تفتيش SSL) إلىنقاط النهاية المطلوبة

البدء مع Intune EPM

مع الشروط التقنية وغير التقنية منتهية، هناك خطوتان أساسيتان لتمكين إدارة امتياز النقطة النهائية في بيئتك.

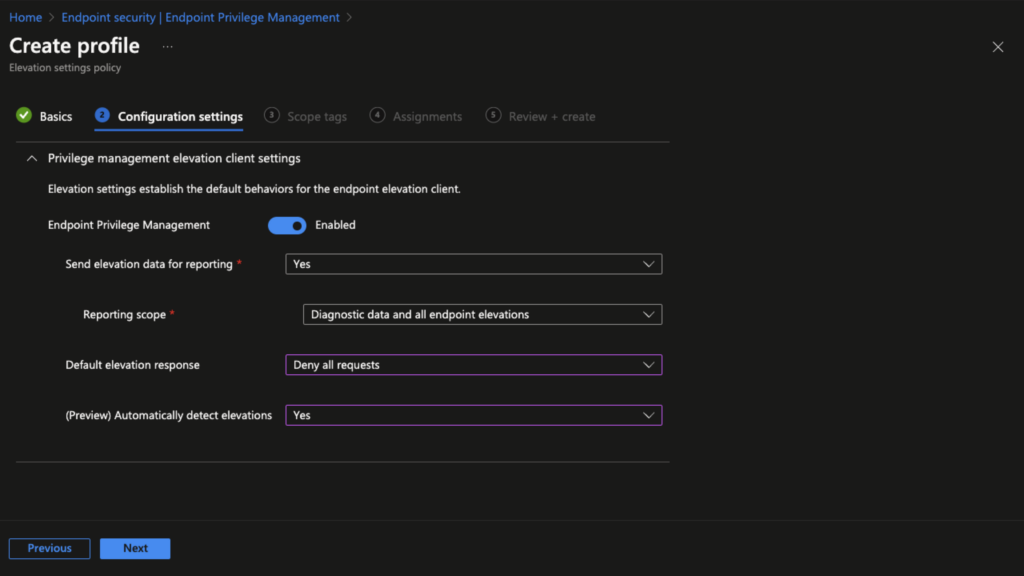

الخطوة 1. نشر سياسة لإعدادات الارتفاع – تقوم هذه السياسة بتنشيط وكيل EPM على جهاز العميل، وتسمح بتكوين إعدادات الارتفاع العامة ذات الصلة.

- من مركز المسؤولية Intune، تصفح إلى أمان النقطة النهائية > إدارة امتياز النقطة النهائية > إنشاء سياسة > سياسة إعدادات الارتفاع

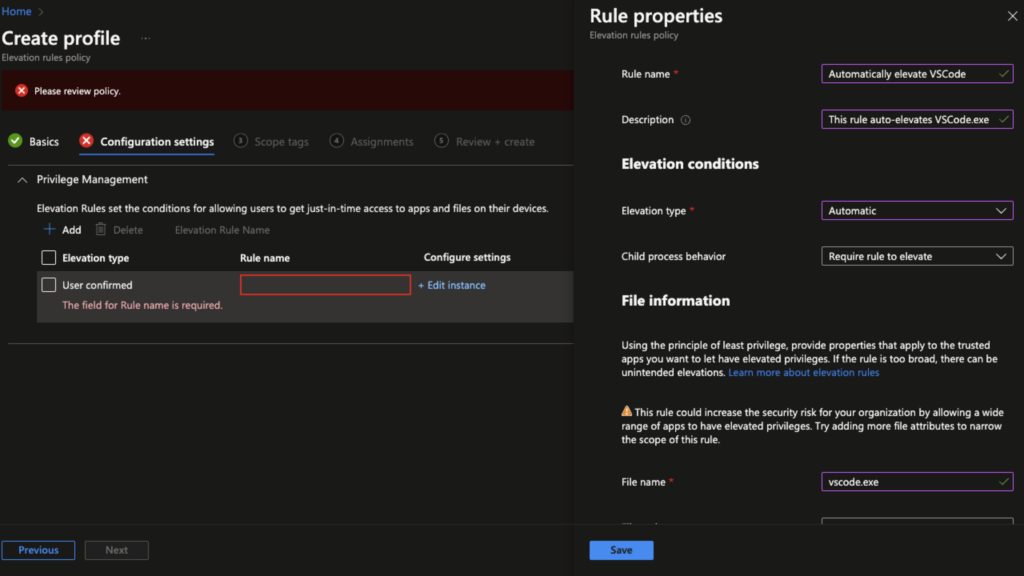

الخطوة 2. نشر سياسة واحدة أو أكثر لقواعد الارتفاع – تحدد سياسة قاعدة الارتفاع التطبيق، المهمة أو القابل للتنفيذ التي ستتم رفعها بواسطة EPM. تسمح هذه السياسة لك بتكوين التطبيقات المؤهلة للارتفاع التلقائي، الارتفاع المطلوب من قبل المستخدم، أو حتى الارتفاع الموافق عليه من قبل المشرف.

- من مركز إدارة Intune، انتقل إلى أمان النقاط النهائية > إدارة صلاحيات النقاط النهائية > إنشاء سياسة > سياسة قواعد الارتفاع

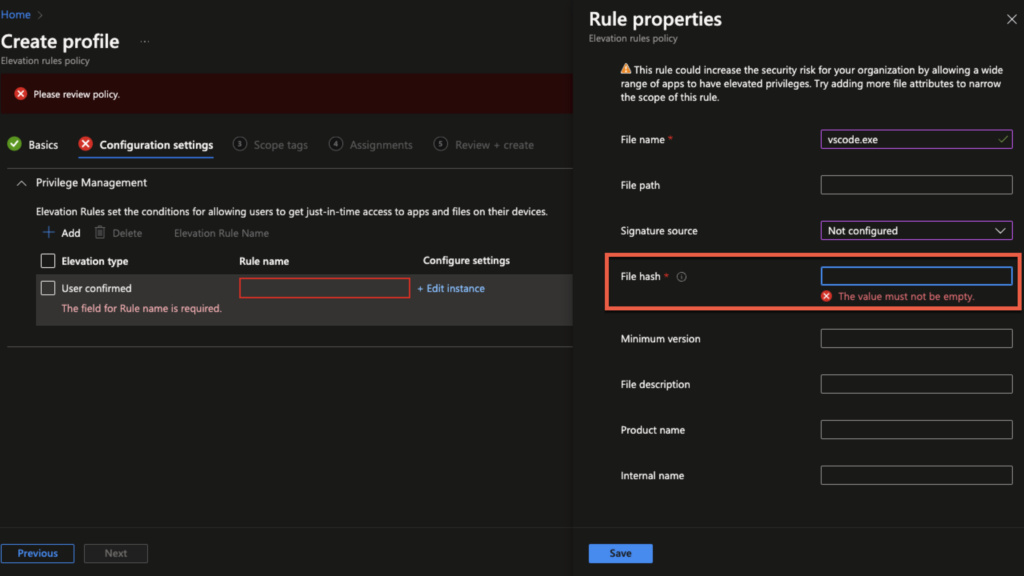

بعد تحديد ما إذا كان الارتفاع سيكون تلقائيًا (حيث يتم الارتفاع بصمت، دون إبلاغ المستخدم) أو مؤكدًا بواسطة المستخدم (حيث يتعين على المستخدم النقر بزر الماوس الأيمن واختيار “ارتفاع” لبدء العملية)، تحتاج إلى تحديد كل من اسم الملف، وهاش الملف للملف الذي سيتم رفعه.

يجب ألا يمثل اسم الملف تحديًا – هذا هو الاسم الكامل للتنفيذ، بما في ذلك الامتداد (مثل vscode.exe).

من ناحية أخرى، فإن هاشات الملفات ليست سهلة الحصول عليها. يمكنك تحديد هاش الملف للتنفيذ عن طريق تشغيل أمر PowerShell Get-FileHash، أو من خلال تشغيل تقرير “الارتفاع بواسطة التطبيق” المدمج في إدارة صلاحيات النقاط النهائية.

يوضح تقرير “الارتفاع بواسطة التطبيق” جميع ارتفاعات التطبيقات المدارة وغير المدارة على النقاط النهائية المدارة بواسطة EPM، لذا إذا كان المستخدم قد رفع هذا التطبيق في الماضي (ربما بفضل واحدة من تلك الطرق غير المثالية)، فسيظهر هنا.

طريقة الارتفاع ‘المعتمدة من الدعم’

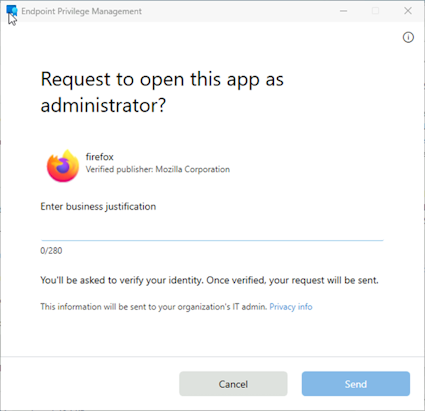

طريقة الارتفاع الإضافية المتاحة هي ‘المعتمدة من الدعم’. مع هذه الطريقة، يُطلب من المستخدمين تقديم مبرر وعند الضغط على إرسال، يتم تسليم طلبهم إلى مركز إدارة Intune، حيث يمكن لمشرف تكنولوجيا المعلومات مراجعة ومعالجة طلبهم.

عندما يقوم المستخدم بتشغيل تطبيق، الذي تم تحديده في قاعدة ترقية معتمدة بواسطة دعم، باستخدام الخيار بزر الماوس الأيمن تشغيل بصلاحيات مرتفعة، يطلب من Intune تقديم تبرير.

- يتيح التنبيه للمستخدم إدخال سبب تجاري للترقية. يصبح هذا السبب جزءًا من طلب الترقية، الذي يحتوي أيضًا على اسم المستخدم، والجهاز، واسم الملف.

بدائل لإدارة امتياز Intune Endpoint

بالطبع، هناك بدائل لإدارة امتياز Endpoint، التي تهدف إلى تحقيق نتيجة مماثلة. حلول مثل AdminByRequest و AutoElevate هي أمثلة يمكن أن توفر منصة إدارة وصول مميزة، تضم ميزات تدير ترقية سطح المكتب.

هل ستمتد الدعم من Microsoft إلى macOS؟

باختصار، أعتقد أنه من الأمور الحيوية أن يكون لدى Microsoft عرض مثل إدارة امتياز Endpoint لنظام التشغيل Windows، وآمل أن يستمر هذا في التطوير لدعم منصات أخرى مثل macOS في المستقبل.

للآن، يمكنك الوصول إلى تجربة لحزمة Intune لتجربتها.

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/