כאשר אנו נשקלים את Microsoft Intune Endpoint Privilege Management כפתרון, יש לנו בעיה אמיתית שמתקיימת. זכויות מנהל.

פתרונות טכניים קיימים כדי לפתור בעיה, נכון? בלעדי בעיה, פתרון הוא פשוט תכשיט – סמל – כוויה, לכל היותר. כפי שנאמר כי ביל גייטס אמור לציין: "המחשב נולד כדי לפתור בעיות שלא היו קיימות קודם."

הפתרון לנתינת 'זכויות מנהל' ל 'משתמשים רגילים', אחרת נקראות זכויות גבוהות, היה תמיד פשוט מאוד – אל תעשה זאת. אך, זה לעיתים מפעיל שאלה מיידית – ותקפה – ותקפה. מה אנו עושים עבור אלה שזקוקים באמת לזכויות גבוהות, אך בעצם הם 'משתמשים רגילים'? עד כה, התשובה של Microsoft לכך הייתה… לא משהו מיוחד.

מוסכם בדרך כלל שפשוט להוסיף את המשתמש לקבוצת מנהלי המערכת המקומית אינו מקובל. כקרוב לשני ברשימת הדברים שבהם כנראה אין צורך לעשות; אנו יכולים לספק להם חשבון שני (פריווילגי), שמאפשר להם להרים רמה בזמן הצורך.

Microsoft first שחררה את פתרון סיסמת המנהל המקומי בחזרה ב-2015, אך גם זה לא נועד לפתור את הבעיה המדויקת שאנו נתקלים בה. למעשה, פתרון זה – כעת מחודש לענן – מיועד לעזור למנהלי מערכות מידע בפועל לא להשתמש בשם משתמש וסיסמה זהים עבור חשבון 'מנהל מקומי' בכל נקודת קצה, דרך רגילה נדרשת בדרך כלל לתרחות השחזור הגרועות ביותר.

הפתרון לניהול זכויות הגישה בנקודות הקצה

וכך, נולד ניהול זכויות גישה בנקודות הקצה (EPM). EPM מאפשר ל 'משתמשים רגילים' להעלות את הזכויות שלהם לרמת מנהל כאשר נדרש. ניתן לעשות זאת 'על פי דרישה' דרך פעולת תפריט ההקשר, או אוטומטית בהתבסס על היישום שנפתח. יש לכך מספר יתרונות, לדוגמה:

- מפחית את פני התקפה

על ידי הגבלת המשתמשים לזכויות המינימום הנדרשות כדי לבצע את תפקידיהם, EPM מבטיחה שגישה מנהלית לא נדרשת תוסר, מונעת בסופו של דבר מפעילים זדוניים ותוכנות זדוניות מלנצל את הזכויות המוגברות על מכשירים כדי לקבל קיום, או לבצע טכניקות תנועה צדדית. - מגן עליך מפני איומים פנימיים

על כן, לא כל איומי האבטחה מתחילים מחוץ לארגון; איומים פנימיים, בין אם כוונתיים או בשוגג, מהווים סיכונים משמעותיים. ניהול הזכויות על קצה המערכת (EPM) מונע ממשתמשים לגשת למערכות רגישות או לנתונים שהם אינם זקוקים אליהם, מה שמפחית את הסיכון לנקיטת פעולות פריצה לנתונים או לסדרת המערכת עקב שגיאת אדם או כוונה זדונית. - משפר את התאימות והמשטר

רבים מהתקנות (לדוגמה, GDPR, HIPAA ו-PCI DSS) דורשות מארגונים ליישם את עקרון הזכויות הנמוכות ביותר כחלק מתרגילי האבטחה שלהם. EPM עוזרת לארגונים להוכיח תאימות על ידי ספק דרכי ביקורת ובטיחות שהמשתמשים רק נגישים למה שנחוץ לפעילותם. - תומך בעקרונות של אי אמון מוחלט

EPM מתאים לדגם האבטחה של אפס אמון על ידי כך שהוא מכיל בקרות גישה קפדניות ומאמת פעולות של המשתמשים בהתבסס על מדיניות מוגדרת מראש. זה מבטיח שהאמון לא יהיה משתמע, גם למשתמשים או נקודות קצה פנימיות.

איך עובד ניהול הזכויות על קצה מערכת של Intune?

לכן, כשאנו מסכמים כי ניהול זכויות על קצה פותר בעיה טכנולוגית אמיתית עבור מנהלי Intune, בואו נבחן את זה בפרטיות קטנים יותר.

EPM הוא תכונה ב-Intune שנועדה לנהל את זכויות המשתמשים במכשירי Windows מבלי להעניק זכויות מנהל מלאות. הוא משמש לאפשר למשתמשים סטנדרטיים לבצע משימות ניהול ספציפיות בצורה מאובטחת ולכפות מדיניות של מינימום זכויות על פני נקודות הקצה.

דרישות EPM ב-Intune

לא היה מדובר במאמר העוסק בנושא של מיקרוסופט אם לא הייתה כאן קטגוריה על רישיונות – אז הנה זה.

רישיונות EPM ב-Intune

EPM אינו כלול ב-Windows Enterprise E3 או E5, וגם אינו כלול ב-Microsoft 365 E3 או E5, או ב-Intune Plan 1 או Plan 2. למעשה, ניהול זכויות נקודות הקצה הוא אחת מהתכונות המתקדמות הרבות של Intune הזמינות כחלק מ-תוסף Microsoft Intune Suite.

הנחיות מלאות על הדרישות והוראות יישום צעד אחר צעד זמינות ב-Microsoft Learn.

בצד הטכני, EPM דורש:

- Microsoft Entra ID מחובר או מכשירים מחוברים היברידיים של

- Microsoft Entra IDאו מכשירים מנוהלים בשיתוף עם Microsoft Intune Enrollment או Microsoft Configuration Manager

- מערכת הפעלה נתמכת (Windows 11 21H2 ואילך, עם רמת KB נדרשת)

- קו ראיה ברור (ללא SSL-Inspection) ל-נקודות הקצה הנדרשות

מתחילים עם Intune EPM

עם התנאים הטכניים ולא טכניים שהוסרו, ישנם שני צעדים מרכזיים כדי לאפשר ניהול הרשאות נקודות קצה בסביבה שלך.

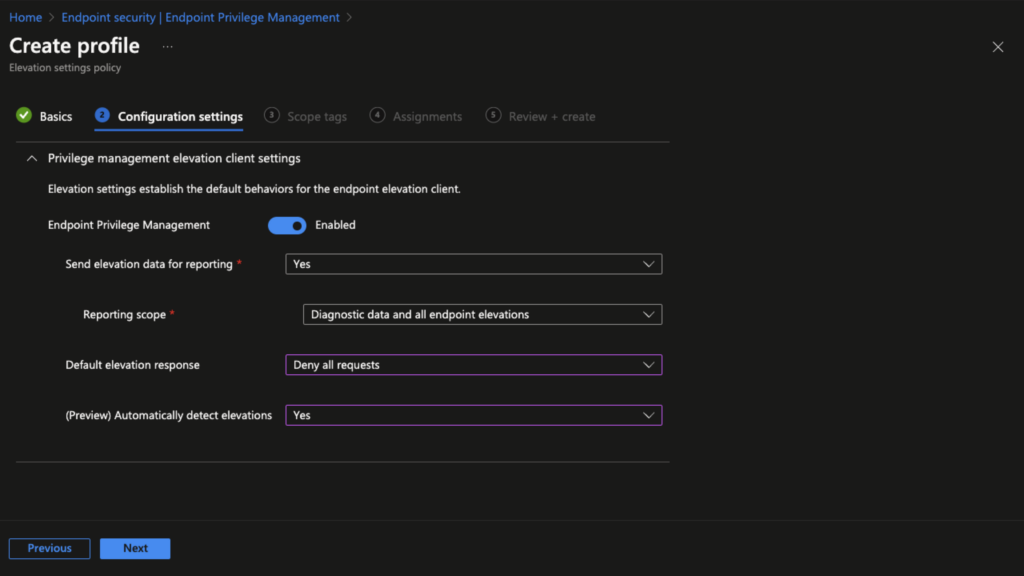

צעד 1. פרוס מדיניות הגדרות העלאה – מדיניות זו מפעילה את סוכן EPM במכשיר הלקוח, ומאפשרת את קביעת הגדרות כלליות הקשורות להעלאה.

- ממרכז הניהול של Intune Admin Center, עיין ב-אבטחת נקודות קצה > ניהול הרשאות נקודות קצה > צור מדיניות > מדיניות הגדרות העלאה

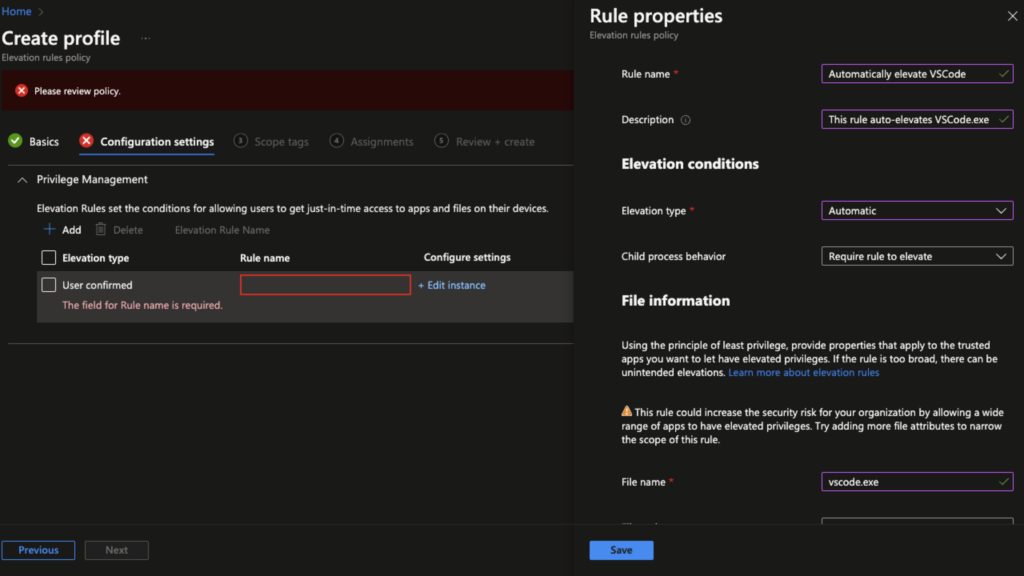

צעד 2. פרוס מדיניות אחת או יותר של כללי העלאה – מדיניות כלל העלאה מפרטת את היישום, המשימה או הקובץ ההרצה שיתוגבר על ידי EPM. מדיניות זו מאפשרת לך לקבוע אילו יישומים זכאים להעלאה אוטומטית, העלאה לבקשת משתמש או אפילו העלאה מאושרת על ידי מנהל.

- מתוך מרכז הניהול של Intune, נווט אל אבטחת קצה > ניהול הרשאות קצה > יצירת מדיניות > מדיניות כללי הרמת הרשאות

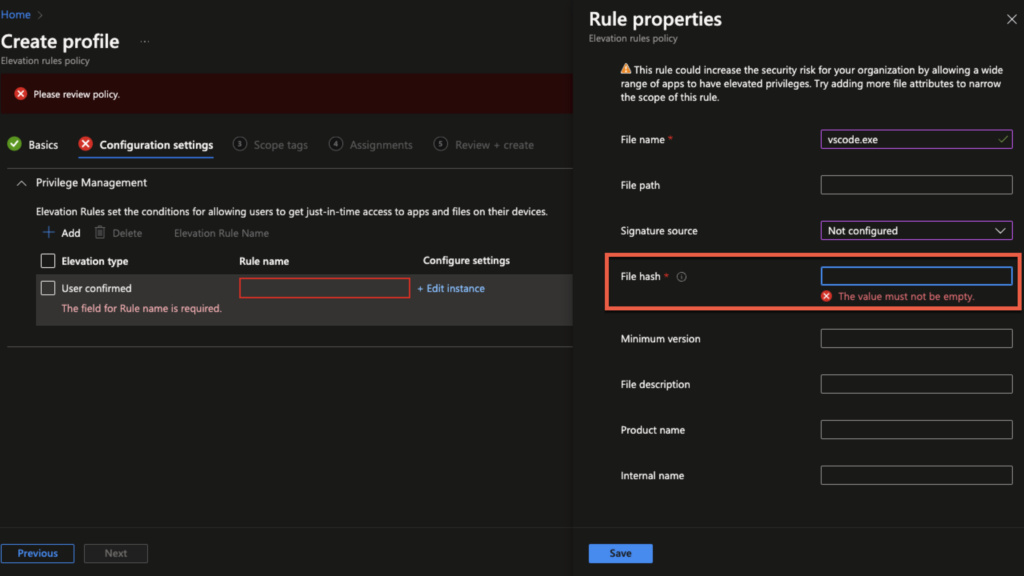

לאחר שהחלטת האם ההרמה תהיה אוטומטית (התהליך יעלה בשקט, ללא הודעה למשתמש) או מאושרת על ידי המשתמש (המשתמש צריך ללחוץ על הכפתור הימני ולבחור 'להרים רשאות' כדי להתחיל בתהליך), עליך לציין את שני הפרטים הבאים: שם הקובץ, ואת ה-File hash של הקובץ שיש להרים את הרשאותיו.

שם הקובץ לא צריך להיות חידה – זהו השם המלא של הקובץ הניתן להרצה, כולל הסיומת (לדוגמה vscode.exe).

מאידך, ה-File hashes אינם כל כך פשוטים למציאה. באפשרותך לקבוע את גיבוב הקובץ עבור הקובץ הניתן להרצה על ידי ביצוע הפקודה PowerShell Get-FileHash, או על ידי הפעלת דו"ח ההרמה לפי אפליקציה המובנה בניהול הרשאות קצה.

דו"ח ההרמה לפי אפליקציה מציג את כל ההרמות ליישומים שניהלו ולא ניהלו על ידי EPM בקצה הניהול, אז אם משתמש הרים את היישום הזה בעבר (אולי באמצעות אחד מאותם שיטות שפחות מושלמות), זה יופיע כאן.

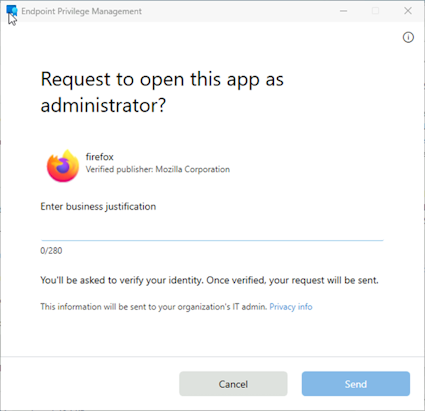

שיטת ההרמה 'אושר על ידי תמיכה'

שיטת ההרמה המוספית הזמינה היא 'אושר על ידי תמיכה'. עם שיטה זו, מבקשים מהמשתמש לספק הצדקה ולאחר שלוחתם, בקשתם נמסרת למרכז הניהול של Intune, ושם מנהל מערכות מידע יכול לבחון ולעבד את הבקשה שלהם.

כאשר משתמש מפעיל אפליקציה, שהוגדרה בכלל העלאה מאושר על ידי תמיכה, עם האפשרות של קליק ימני הרץ עם גישה מוגבהת אינטון מבקש הסבר.

- הבקשה מאפשרת למשתמש להזין סיבה עסקית להעלאה. סיבה זו הופכת לחלק מבקשת ההעלאה, אשר כוללת גם את שמו של המשתמש, מכשיר ושם קובץ.

חלופות לניהול הרשאות של נקודות קצה

יש, כמובן, חלופות לניהול הרשאות של נקודות קצה, שנועדות להשיג תוצאה דומה. פתרונות כמו AdminByRequest ו-AutoElevate הם דוגמאות שיכולות לספק פלטפורמת ניהול גישה מיוחסת הוליסטית, הכוללת תכונות שמנהלות העלאת שולחן עבודה.

האם מיקרוסופט תרחיב את התמיכה ל-macOS?

לסיכום, אני מאמין שחשוב שמיקרוסופט תציע פתרון כמו ניהול הרשאות של נקודות קצה עבור Windows, ואני מקווה שזה ימשיך להתפתח כדי לתמוך בפלטפורמות אחרות כמו macOS בעתיד.

לרגע, אתה יכול לגשת ל- ניסיון של Intune Suite כדי לנסות זאת.

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/