Microsoft Intuneエンドポイント権限管理をソリューションとして考慮する際、解決されている実際の問題があります。管理者権限。

技術的な解決策は問題を解決するために存在しますよね?問題がなければ、解決策は単なる仕掛けであるか、せいぜいジェスチャーに過ぎません。ビル・ゲイツが述べたとされるように、「コンピューターは以前存在しなかった問題を解決するために生まれた」と。

「一般ユーザー」に「管理者権限」、または昇格権限を与える解決策は常に非常にシンプルであるとされてきました – 与えないことです。しかしながら、これはしばしば直ちに – そして正当な – 疑問を招きます。昇格権限が本当に必要なユーザーにはどうすればいいのでしょうか?しかしながら、これまでのところ、Microsoftの回答は…目立たないとされています。

単にユーザーをローカル管理者グループに追加するだけでは受け入れられないと一般的に合意されています。おそらく行うべきでないことの第二位として、必要に応じて昇格できる2つ目の(特権付き)アカウントを提供することが挙げられます。

マイクロソフトは2015年に最初に「ローカル管理者パスワードソリューション」をリリースしましたが、これでも私たちが直面する正確な問題を解決するために設計されたものではありませんでした。実際、このソリューションは、クラウド向けに再活性化されたものですが、典型的には最悪の回復シナリオに必要とされる各エンドポイントで「ローカル管理者」アカウントに同一のユーザー名とパスワードを使用することを回避するのに役立つように設計されています。

エンドポイント特権管理へのソリューション

そして、エンドポイント特権管理(EPM)が誕生しました。EPMは、必要に応じて「一般ユーザー」が必要に応じて管理者レベルの特権を昇格させることを可能にします。これは、コンテキストメニューアクションを介して「オンデマンド」で行うか、起動されるアプリケーションに基づいて自動的に行うことができます。これにはいくつかの利点があります。たとえば:

- 攻撃面を減らす

EPMは、役割を遂行するために必要な最小限の特権にユーザーを制限することで、不必要な管理者アクセスが削除され、最終的に悪意のある行為者やマルウェアがデバイス上の昇格した特権を悪用して持続性を得たり、横方向の移動技術を実行したりするのを防ぎます。 - インサイダー脅威に対する保護

すべてのセキュリティ脅威が外部から発生するわけではありません。意図的であれ、偶発的であれ、インサイダー脅威は重大なリスクをもたらします。EPMは、ユーザーが必要のない機密システムやデータにアクセスすることを制限し、人為的なミスや悪意ある意図によるデータ漏洩やシステムへの侵害のリスクを軽減します。 - コンプライアンスとガバナンスの強化

多くの規制(例:GDPR、HIPAA、PCI DSSなど)は、セキュリティ慣行の一環として最小特権の原則を導入することを組織に求めています。EPMは、監査トレイルを提供し、ユーザーが役割に必要なものにのみアクセスできるように保証することで、組織がコンプライアンスを実証するのを支援します。 - ゼロトラスト原則をサポート

EPMは、厳格なアクセス制御を実施し、事前に定義されたポリシーに基づいてユーザーのアクションを検証することで、ゼロトラストセキュリティモデルに準拠します。内部ユーザーやエンドポイントに対しても、信頼は暗黙的ではないことを保証します。

Intune Endpoint Privilege Managementはどのように機能しますか?

したがって、Intune管理者にとって実際の技術的問題を解決するEndpoint Privilege Managementについて、もう少し詳しく見てみましょう。

EPMは、完全な管理者権限を付与せずにWindowsデバイス上のユーザー権限を管理するために設計されたIntuneの機能です。標準ユーザーが特定の管理タスクを安全に実行できるようにし、エンドポイント全体で最小特権ポリシーを強制するために使用されます。

Intune EPMの要件

これは、ライセンスに関するセクションがなければMicrosoftのトピックをカバーしていない記事ではありません。ですので、ここにあります。

Intune EPMのライセンス

EPMは、Windows Enterprise E3やE5、Microsoft 365 E3やE5、またはIntune Plan 1やPlan 2には含まれていません。実際、エンドポイント特権管理は、Microsoft Intune Suiteアドオンの一部として利用可能な多くの高度なIntune機能の1つです。

要件とステップバイステップの実装手順の完全なガイダンスは、Microsoft Learnで入手できます。

技術面では、EPMには次のものが必要です:

- Microsoft Entra ID参加済みまたはMicrosoft Entra IDハイブリッド参加デバイス

- Microsoft Intune登録またはMicrosoft Configuration Manager共同管理デバイス

- サポートされているオペレーティングシステム(Windows 11 21H2以降、必要なKBレベルが必要)

- SSLインスペクションを行わずに直接の視界が必要な必要なエンドポイント

Intune EPMを始める

技術的および非技術的な前提条件が整ったら、環境でEndpoint Privilege Managementを有効にするための2つの主要なステップがあります。

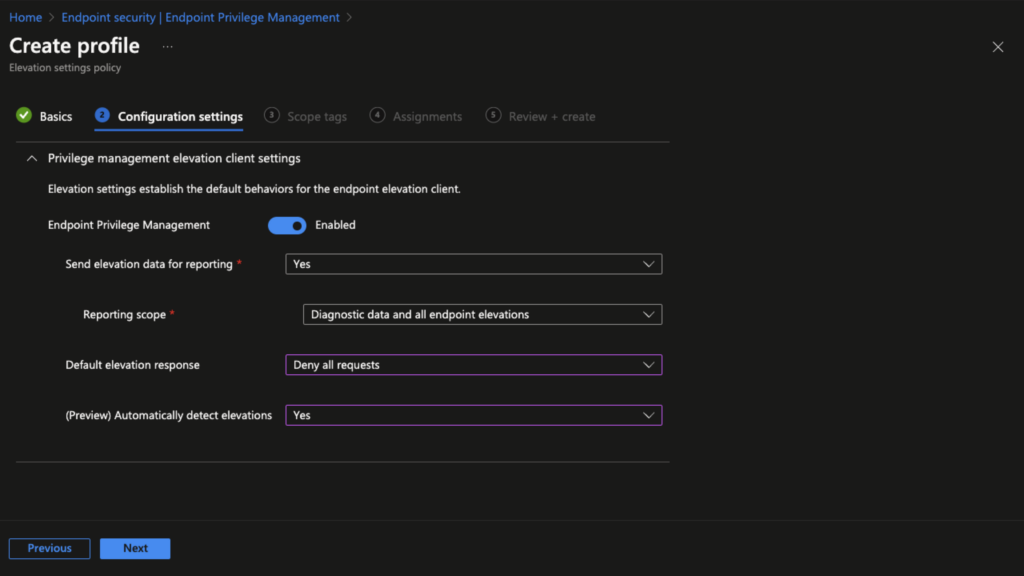

ステップ1. 昇格設定ポリシーを展開する – このポリシーは、クライアントデバイス上のEPMエージェントをアクティブにし、一般的な昇格関連設定を構成することができます。

- Intune管理センターから、エンドポイントセキュリティ > エンドポイント特権管理 > ポリシーの作成 > 昇格設定ポリシー

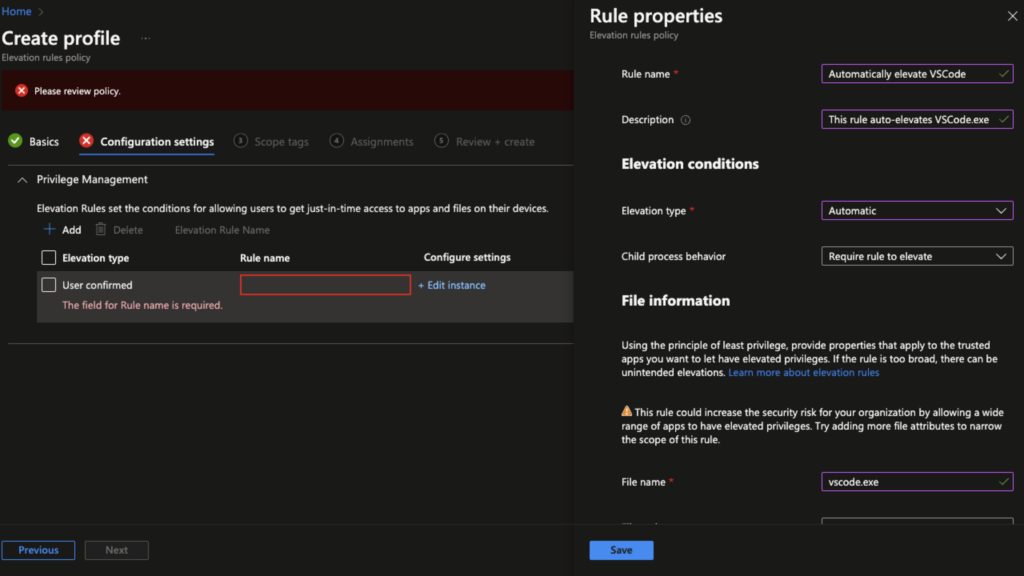

ステップ2. 昇格ルールポリシーを1つ以上展開する – 昇格ルールポリシーは、EPMによって昇格されるアプリケーション、タスク、または実行可能ファイルを指定します。このポリシーを使用して、どのアプリケーションが自動昇格、ユーザー要求による昇格、または管理者承認による昇格の対象となるかを構成できます。

- Intune管理センターから、エンドポイントセキュリティ > エンドポイント特権管理 > ポリシーの作成 > 昇格ルールポリシー

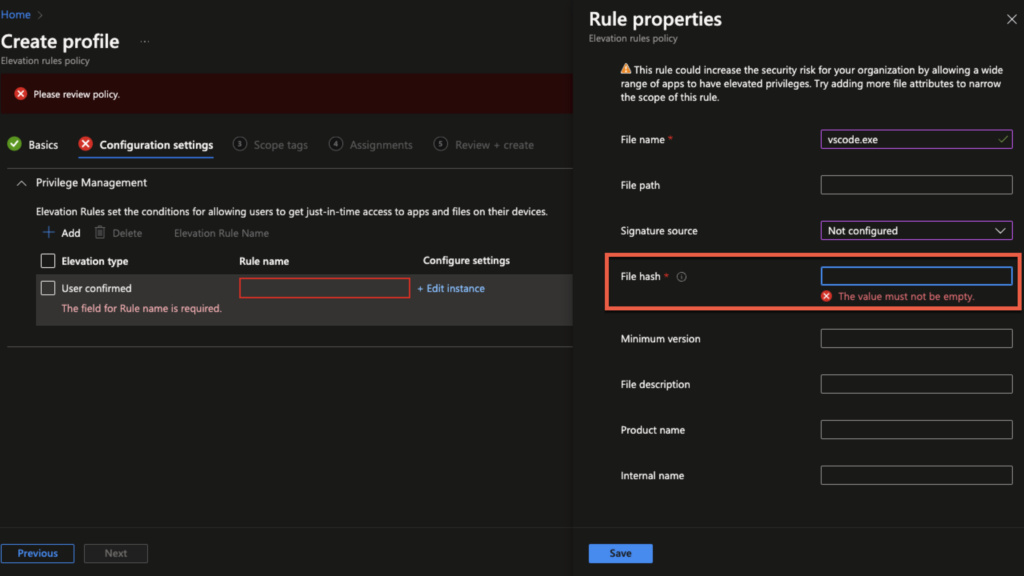

昇格が自動(ユーザーに通知せずにプロセスが昇格する)かユーザー確認(右クリックして昇格を選択する必要がある)かを決定した後、昇格されるファイルのファイル名とファイルハッシュを指定する必要があります。

ファイル名は問題ありません – これは拡張子を含む完全な実行可能ファイル名です(たとえば、vscode.exe)。

一方、ファイルハッシュは簡単に取得できません。実行可能ファイルのファイルハッシュを決定するには、PowerShellコマンドGet-FileHashを実行するか、エンドポイント特権管理に組み込まれたアプリケーションによる昇格レポートを実行します。

アプリケーションによる昇格レポートには、EPMで管理されているエンドポイント上のすべての管理対象および非管理対象アプリケーションの昇格が表示されるため、ユーザーが過去にこのアプリケーションを昇格させた場合(おそらくそれらの理想とは異なる方法のいずれかのおかげで)、ここに表示されます。

「サポート承認済み」昇格方法

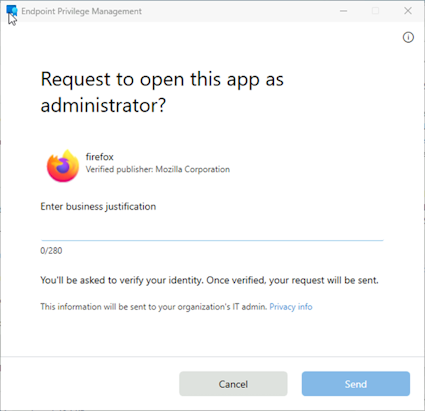

利用可能な追加の昇格方法は「サポート承認済み」です。この方法では、ユーザーに正当化を提供するように求められ、送信すると、彼らのリクエストがIntune管理センターに送信され、IT管理者がそのリクエストをレビューおよび処理できます。

ユーザーがアプリを実行すると、サポート承認済みの昇格ルールで指定されたアプリを右クリックオプション昇格アクセスで実行すると、Intuneは理由を求めるプロンプトを表示します。

- このプロンプトでは、ユーザーが昇格のためのビジネス理由を入力できます。この理由は昇格要求の一部となり、ユーザーの名前、デバイス、ファイル名も含まれます。

Intuneエンドポイント権限管理の代替

もちろん、同様の結果を得ることを目指すエンドポイント権限管理の代替手段があります。AdminByRequestやAutoElevateなどのソリューションは、デスクトップ昇格を管理する機能を組み込んだ包括的な特権アクセス管理プラットフォームを提供できる例です。

MicrosoftはmacOSへのサポートを拡張する予定ですか?

要約すると、私はWindows向けにEndpoint Privilege Managementのような提供物を持つことが重要だと考えており、今後はmacOSなど他のプラットフォームをサポートするために開発が続けられることを期待しています。

現時点では、Intune Suiteのトライアル版にアクセスして試すことができます。

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/