Lorsque nous considérons Microsoft Intune Endpoint Privilege Management comme une solution, nous avons un problème très réel qui est résolu. Les droits d’administration.

Les solutions techniques existent pour résoudre un problème, n’est-ce pas ? Sans problème, une solution n’est qu’un gadget – un symbole – un geste, au mieux. Comme Bill Gates aurait dit : “L’ordinateur est né pour résoudre des problèmes qui n’existaient pas auparavant.”

La solution pour donner des « droits d’administrateur » aux « utilisateurs réguliers », c’est-à-dire des privilèges élevés, a toujours été assez simple : ne pas le faire. Cela soulève cependant souvent une question immédiate – et légitime. Que faisons-nous pour ceux qui ont réellement besoin de privilèges élevés, mais qui sont par ailleurs des « utilisateurs réguliers » ? Jusqu’à présent, la réponse de Microsoft à cela a été… peu remarquable.

Il est généralement convenu que simplement ajouter l’utilisateur au groupe des Administrateurs Locaux n’est pas acceptable. Comme deuxième option sur la liste des choses que nous ne devrions probablement pas faire ; nous pouvons leur fournir un deuxième compte (privilégié), qui leur permet de s’élever lorsque cela est nécessaire.

Microsoft a d’abord publié la solution du mot de passe administrateur local en 2015, mais même cela n’était pas conçu pour résoudre le problème exact auquel nous sommes confrontés. En fait, cette solution – maintenant revitalisée pour le cloud – est conçue pour aider à éviter que les vrais administrateurs informatiques aient à utiliser un nom d’utilisateur et un mot de passe identiques pour le compte ‘Admin local’ sur chaque point d’extrémité, généralement requis pour les pires scénarios de récupération.

La solution de gestion des privilèges des points d’extrémité

Et ainsi, la gestion des privilèges des points d’extrémité (EPM) est née. L’EPM permet aux ‘utilisateurs réguliers’ d’élever leurs privilèges au niveau administrateur lorsque cela est nécessaire. Cela peut être fait ‘à la demande’ via une action de menu contextuel, ou automatiquement en fonction de l’application lancée. Cela présente plusieurs avantages, par exemple :

- Réduit les surfaces d’attaque

En limitant les utilisateurs aux privilèges minimum nécessaires pour accomplir leurs tâches, l’EPM garantit que l’accès administratif inutile est supprimé, empêchant finalement les acteurs malveillants et les logiciels malveillants d’exploiter les privilèges élevés sur les appareils pour obtenir une persistance, ou pour effectuer des techniques de mouvement latéral. - Protège contre les menaces internes

Cela dit, toutes les menaces en matière de sécurité ne proviennent pas de l’extérieur; les menaces internes, qu’elles soient intentionnelles ou accidentelles, posent des risques importants. L’EPM empêche les utilisateurs d’accéder à des systèmes sensibles ou des données dont ils n’ont pas besoin, réduisant ainsi le risque de fuites de données ou de compromission du système en raison d’erreurs humaines ou d’intentions malveillantes. - Renforce la conformité et la gouvernance

De nombreuses réglementations (par ex. GDPR, HIPAA et PCI DSS) exigent que les organisations mettent en œuvre le principe du moindre privilège dans le cadre de leurs pratiques de sécurité. L’EPM aide les organisations à démontrer leur conformité en fournissant des pistes de vérification et en veillant à ce que les utilisateurs n’aient accès qu’à ce qui est nécessaire pour leurs rôles. - Soutient les principes de la confiance zéro

L’EPM est en phase avec le modèle de sécurité de la confiance zéro en imposant des contrôles d’accès stricts et en vérifiant les actions des utilisateurs en fonction de politiques prédéfinies. Il garantit que la confiance n’est jamais implicite, même pour les utilisateurs ou les terminaux internes.

Comment fonctionne la gestion des privilèges des points de terminaison Intune?

Donc, puisque nous sommes d’accord que la gestion des privilèges des points de terminaison résout un véritable problème technologique pour les administrateurs Intune, regardons-la un peu plus en détail.

EPM est une fonctionnalité d’Intune conçue pour gérer les privilèges des utilisateurs sur les appareils Windows sans accorder de droits d’administrateur complets. Elle est utilisée pour permettre aux utilisateurs standard d’effectuer des tâches administratives spécifiques en toute sécurité et d’appliquer des politiques de moindre privilège sur les points de terminaison.

Exigences d’Intune EPM

Ceci ne serait pas un article couvrant un sujet Microsoft s’il n’y avait pas une section sur la licence – donc la voici.

Licences Intune EPM

EPM n’est pas inclus dans Windows Enterprise E3 ou E5, ni dans Microsoft 365 E3 ou E5, ou Intune Plan 1 ou Plan 2. En fait, la gestion des privilèges des points de terminaison est l’une des nombreuses fonctionnalités avancées d’Intune qui sont disponibles dans le cadre de l’add-on Microsoft Intune Suite.

Des conseils complets sur les exigences et des instructions d’implémentation étape par étape sont disponibles sur Microsoft Learn.

Sur le plan technique, EPM nécessite :

- ID Microsoft Entra associé à des ou appareils hybrides associés à Microsoft Entra ID

- Inscription Microsoft Intune ou appareils co-gérés par Microsoft Configuration Manager

- Système d’exploitation pris en charge (Windows 11 21H2 et ultérieur, avec niveau KB requis)

- Ligne de mire dégagée (sans inspection SSL) vers les points de terminaison requis

Démarrer avec Intune EPM

Une fois les prérequis techniques et non techniques réglés, il y a deux étapes clés pour activer la Gestion des privilèges des points de terminaison dans votre environnement.

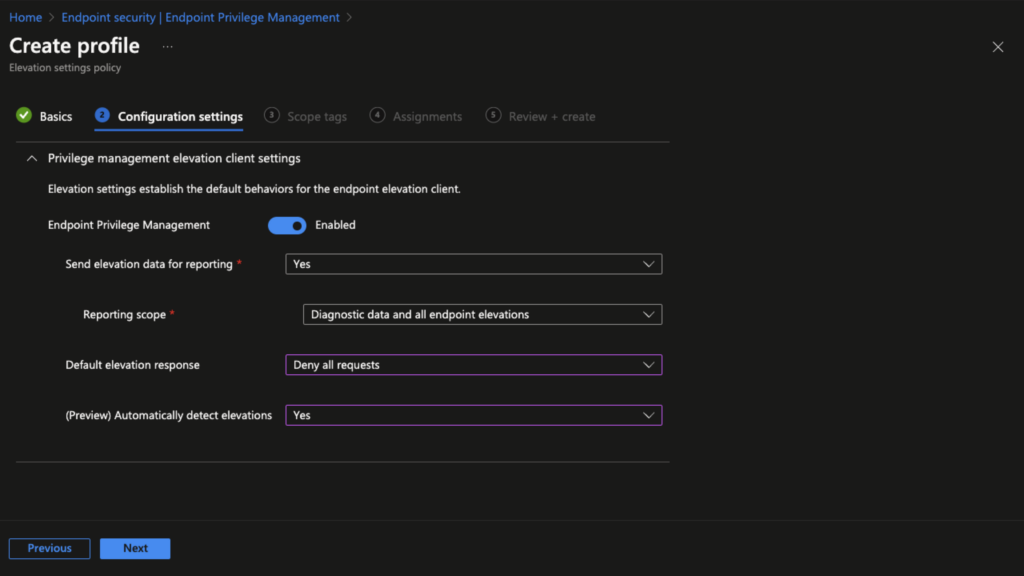

Étape 1. Déployer une politique de paramètres d’élévation – Cette politique active l’agent EPM sur le périphérique client et permet la configuration des paramètres généraux d’élévation.

- Depuis le Centre d’administration Intune, accédez à Sécurité des points de terminaison > Gestion des privilèges des points de terminaison > Créer une politique > Politique de paramètres d’élévation

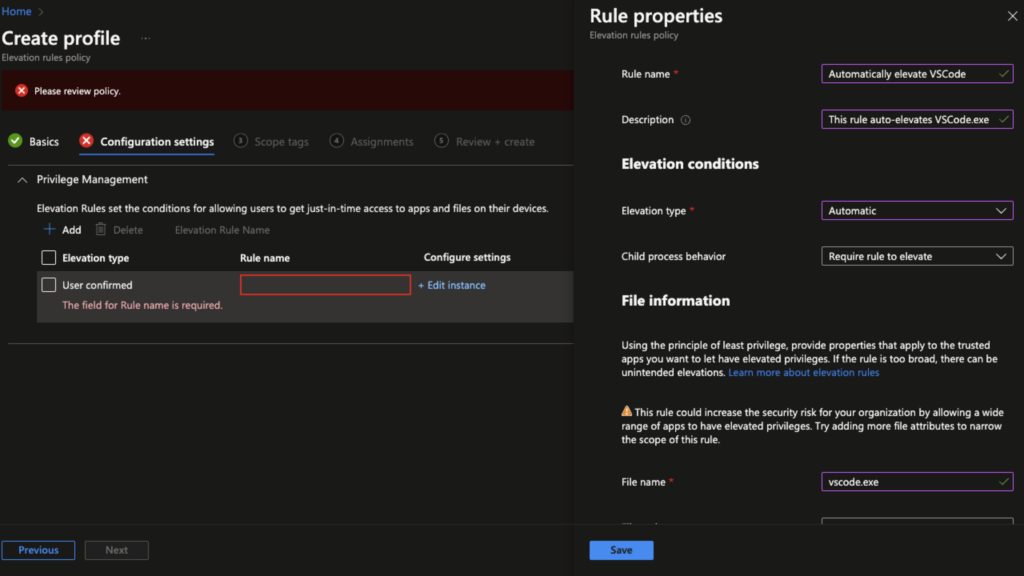

Étape 2. Déployer une ou plusieurs politiques de règles d’élévation – Une politique de règles d’élévation spécifie l’application, la tâche ou l’exécutable qui sera élevé par l’EPM. Cette politique vous permet de configurer quelles applications sont éligibles pour l’auto-élévation, l’élévation demandée par l’utilisateur ou même l’élévation approuvée par l’administrateur.

- Depuis Centre d’administration Intune, accédez à Sécurité des points de terminaison > Gestion des privilèges des points de terminaison > Créer une politique > Politique des règles d’élévation

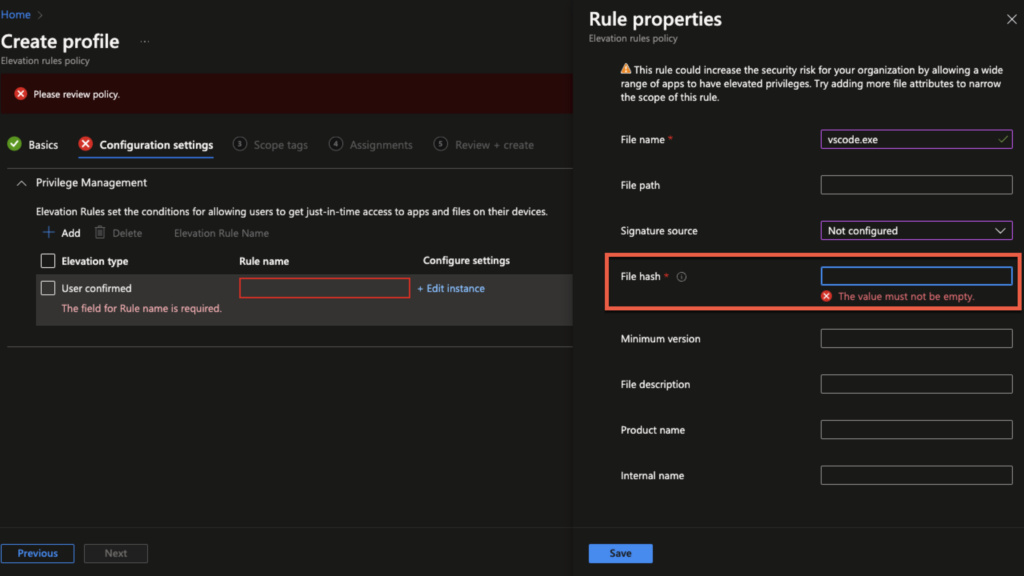

Après avoir décidé si l’élévation sera Automatique (le processus s’élève silencieusement, sans que l’utilisateur soit notifié) ou Confirmée par l’utilisateur (l’utilisateur doit faire un clic droit et choisir Élever pour initier le processus), vous devez spécifier à la fois le nom du fichier et le hachage du fichier à élever.

Le nom du fichier ne devrait pas poser de problème – c’est le nom complet de l’exécutable, y compris l’extension (par exemple, vscode.exe).

D’autre part, les hachages de fichiers ne sont pas si faciles à obtenir. Vous pouvez déterminer le hachage du fichier pour l’exécutable en exécutant la commande PowerShell Get-FileHash, ou en exécutant le rapport d’élévation par application intégré dans la Gestion des privilèges des points de terminaison.

Le rapport d’élévation par application montre toutes les élévations d’applications gérées et non gérées sur les points de terminaison gérés par EPM, donc si un utilisateur a élevé cette application par le passé (peut-être grâce à l’une de ces méthodes moins qu’idéales), elle apparaîtra ici.

Méthode d’élévation ‘Approuvée par le support’

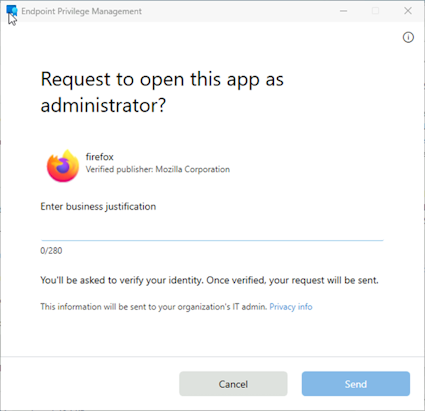

Une méthode d’élévation supplémentaire disponible est ‘Approuvée par le support’. Avec cette méthode, les utilisateurs sont invités à fournir une justification et, après avoir cliqué sur envoyer, leur demande est transmise au Centre d’administration Intune, où un administrateur informatique peut examiner et traiter leur demande.

Lorsqu’un utilisateur exécute une application, qui est spécifiée dans une règle d’élévation approuvée par le support, avec l’option clic-droit Exécuter avec des accès élevés, Intune demande une justification.

- Cette invite permet à l’utilisateur de saisir une raison commerciale pour l’élévation. Cette raison devient partie intégrante de la demande d’élévation, qui contient également le nom de l’utilisateur, l’appareil et le nom du fichier.

Alternatives à la gestion des privilèges d’endpoint

Il existe, bien sûr, des alternatives à la gestion des privilèges d’endpoint, qui visent à obtenir un résultat similaire. Des solutions telles qu’AdminByRequest et AutoElevate sont des exemples qui peuvent fournir une plateforme de gestion des accès privilégiés holistique, incorporant des fonctionnalités qui gèrent l’élévation de bureau.

Microsoft va-t-il étendre le support à macOS ?

En résumé, je crois qu’il est essentiel que Microsoft dispose d’une offre comme la gestion des privilèges d’endpoint pour Windows, et j’espère que cela continuera à être développé pour soutenir d’autres plateformes telles que macOS à l’avenir.

Pour l’instant, vous pouvez accéder à un essai de la suite Intune pour l’essayer.

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/