Wenn wir Microsoft Intune Endpoint Privilege Management als Lösung betrachten, haben wir ein sehr reales Problem, das gelöst werden muss. Administratorrechte.

Technische Lösungen sind da, um ein Problem zu lösen, oder? Ohne ein Problem ist eine Lösung nur ein Gimmick – ein Token – eine Geste, bestenfalls. Wie Bill Gates angeblich bemerkt hat: „Der Computer wurde geboren, um Probleme zu lösen, die zuvor nicht existierten.“

Die Lösung, um ’normalen Benutzern‘ ‚Admin-Rechte‘, auch bekannt als erhöhte Berechtigungen, zu geben, war immer ziemlich einfach – nicht tun. Dies wirft jedoch oft eine sofortige – und berechtigte – Frage auf. Was tun wir für diejenigen, die tatsächlich erhöhte Berechtigungen benötigen, aber ansonsten ’normale Benutzer‘ sind? Bis jetzt war die Microsoft-Antwort darauf… bemerkenswert unauffällig.

Es wird allgemein akzeptiert, dass es nicht akzeptabel ist, einfach den Benutzer zur lokalen Administratorgruppe hinzuzufügen. Als zweitbeste Option auf der Liste der Dinge, die wir wahrscheinlich nicht tun sollten; können wir ihnen ein zweites (privilegiertes) Konto zur Verfügung stellen, das es ihnen ermöglicht, bei Bedarf zu erhöhen.

Microsoft hat erstmals die Local Administrator Password Solution im Jahr 2015 veröffentlicht, aber selbst dies war nicht darauf ausgelegt, das genaue Problem zu lösen, mit dem wir konfrontiert sind. Tatsächlich ist diese Lösung – nun für die Cloud neu belebt – darauf ausgelegt, zu verhindern, dass wirkliche IT-Administratoren denselben Benutzernamen und dasselbe Passwort für das ‘Local Admin’-Konto auf jedem Endpunkt verwenden müssen, was typischerweise für die schlimmsten Wiederherstellungsszenarien erforderlich ist.

Die Lösung für das Endpoint Privilege Management

Und so wurde das Endpoint Privilege Management (EPM) ins Leben gerufen. EPM ermöglicht es ‘normalen Benutzern’, ihre Berechtigungen bei Bedarf auf Administratorlevel zu erhöhen. Dies kann ‘on-demand’ über eine Kontextmenüaktion oder automatisch basierend auf der gestarteten Anwendung erfolgen. Dies hat eine Reihe von Vorteilen, zum Beispiel:

- Reduziert Angriffsflächen

Durch die Beschränkung der Benutzer auf die minimal erforderlichen Berechtigungen zur Ausführung ihrer Aufgaben stellt EPM sicher, dass unnötiger Admin-Zugriff entfernt wird, was letztendlich verhindert, dass böswillige Akteure und Malware erhöhte Berechtigungen auf Geräten ausnutzen, um Persistenz zu erlangen oder laterale Bewegungstechniken anzuwenden. - Schützt vor Insider-Bedrohungen

Das heißt, nicht alle Sicherheitsbedrohungen stammen von außen; Insider-Bedrohungen, ob absichtlich oder versehentlich, stellen erhebliche Risiken dar. EPM beschränkt Benutzer darauf, auf sensible Systeme oder Daten zuzugreifen, die sie nicht benötigen, und verringert so das Risiko von Datenverletzungen oder Systemkompromittierungen aufgrund menschlicher Fehler oder böswilliger Absicht. - Verbessert die Compliance und Governance

Viele Vorschriften (z. B. DSGVO, HIPAA und PCI DSS) verlangen von Organisationen, das Prinzip der geringsten Privilegien als Teil ihrer Sicherheitspraktiken zu implementieren. EPM hilft Organisationen, die Compliance nachzuweisen, indem es Prüfpfade bereitstellt und sicherstellt, dass Benutzer nur auf das zugreifen können, was für ihre Rollen erforderlich ist. - Unterstützt Prinzipien des Zero Trust

EPM stimmt mit dem Zero Trust-Sicherheits modell überein, indem es strenge Zugangskontrollen durchsetzt und die Aktionen der Benutzer anhand vordefinierter Richtlinien überprüft. Es stellt sicher, dass Vertrauen niemals implizit ist, selbst nicht für interne Benutzer oder Endpunkte.

Wie funktioniert das Endpoint Privilege Management von Intune?

Da wir uns einig sind, dass das Endpoint Privilege Management ein echtes Technologieproblem für Intune-Administratoren löst, lassen Sie uns dies etwas detaillierter betrachten.

EPM ist eine Funktion in Intune, die entwickelt wurde, um Benutzerrechte auf Windows-Geräten zu verwalten, ohne vollständige Administratorrechte zu gewähren. Es wird verwendet, um Standardbenutzern zu ermöglichen, bestimmte Administratoraufgaben sicher auszuführen und Richtlinien für das geringste Privileg über Endpunkte durchzusetzen.

Intune EPM-Anforderungen

Dies wäre kein Artikel über ein Microsoft-Thema, wenn es nicht einen Abschnitt über Lizenzen gäbe – hier ist er.

Intune EPM-Lizenzierung

EPM ist nicht in Windows Enterprise E3 oder E5 enthalten, ebenso wenig wie in Microsoft 365 E3 oder E5 oder in Intune Plan 1 oder Plan 2. Tatsächlich ist das Endpoint Privilege Management eine der vielen erweiterten Intune-Funktionen, die Teil des Microsoft Intune Suite-Add-ons sind.

Umfassende Informationen zu den Anforderungen und Schritt-für-Schritt-Implementierungsanleitungen sind auf Microsoft Learn verfügbar.

Auf technischer Seite erfordert EPM:

- Microsoft Entra ID-verbundene oder Microsoft Entra ID hybrid verbundene Geräte

- Microsoft Intune-Registrierung oder Microsoft Configuration Manager gemeinsam verwaltete Geräte

- Unterstütztes Betriebssystem (Windows 11 21H2 und höher, mit erforderlichem KB-Level)

- Freie Sichtlinie (ohne SSL-Inspektion) zu den erforderlichen Endpunkten

Erste Schritte mit Intune EPM

Mit den technischen und nicht-technischen Voraussetzungen aus dem Weg gibt es zwei Kernschritte zur Aktivierung des Endpoint Privilege Management in Ihrer Umgebung.

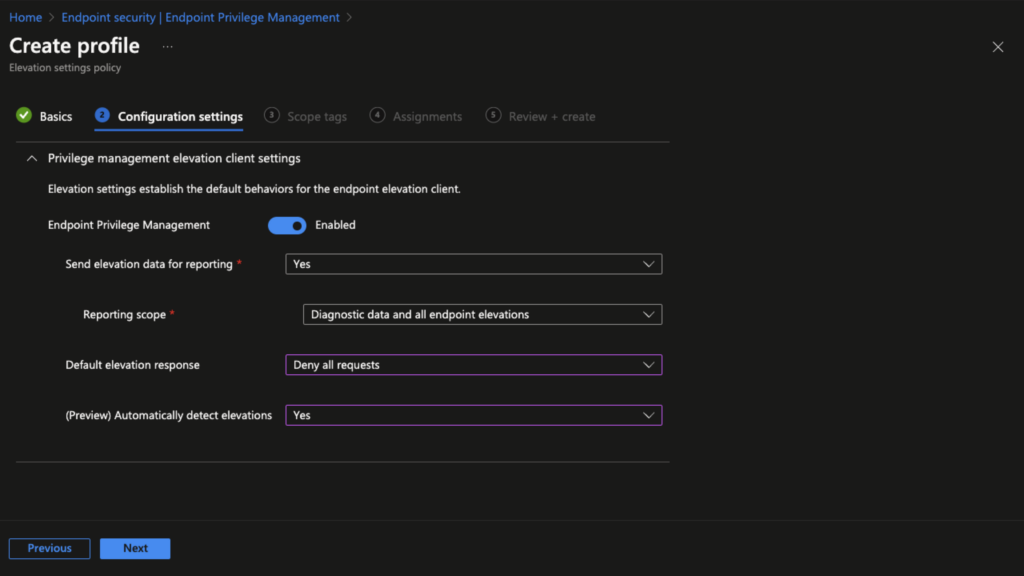

Schritt 1. Bereitstellung einer Erhöhungsrichtlinie – Diese Richtlinie aktiviert den EPM-Agent auf dem Clientgerät und ermöglicht die Konfiguration allgemeiner Erhöhungsbezogener Einstellungen.

- Vom Intune Admin Center aus navigieren Sie zu Endpoint Security > Endpoint Privilege Management > Richtlinie erstellen > Erhöhungsrichtlinie

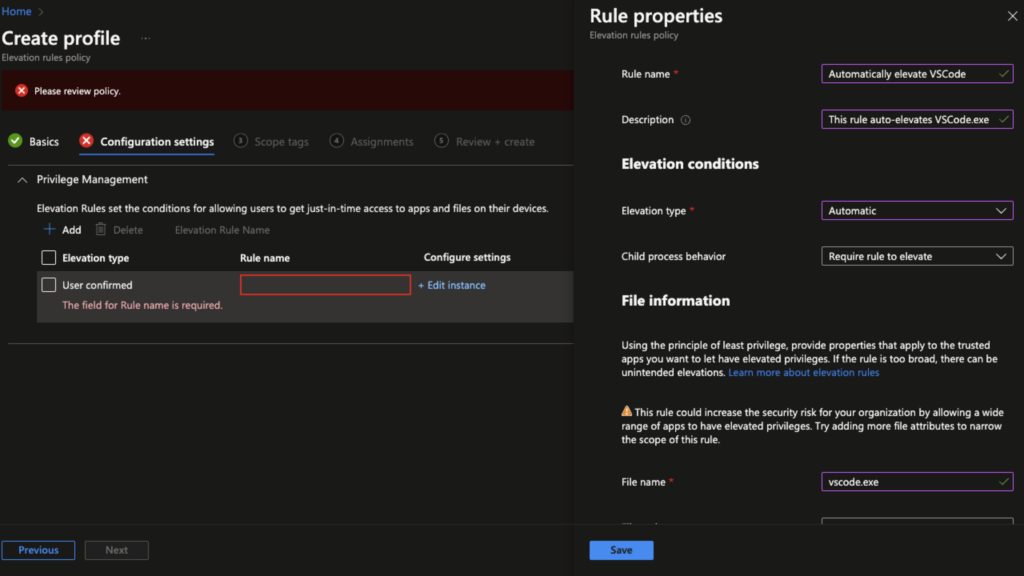

Schritt 2. Bereitstellung einer oder mehrerer Erhöhungsregel Richtlinien -Eine Erhöhungsregelrichtlinie legt die Anwendung, die Aufgabe oder das ausführbare Programm fest, welche durch EPM erhöht werden. Mit dieser Richtlinie können Sie konfigurieren, welche Anwendungen für eine automatische Erhöhung, eine Benutzer angeforderte Erhöhung oder sogar eine admin-genehmigte Erhöhung berechtigt sind.

- Von Intune Admin Center aus navigieren Sie zu Endpoint-Sicherheit > Endpoint-Privilegien-Verwaltung > Richtlinie erstellen > Richtlinie für Elevation-Regeln

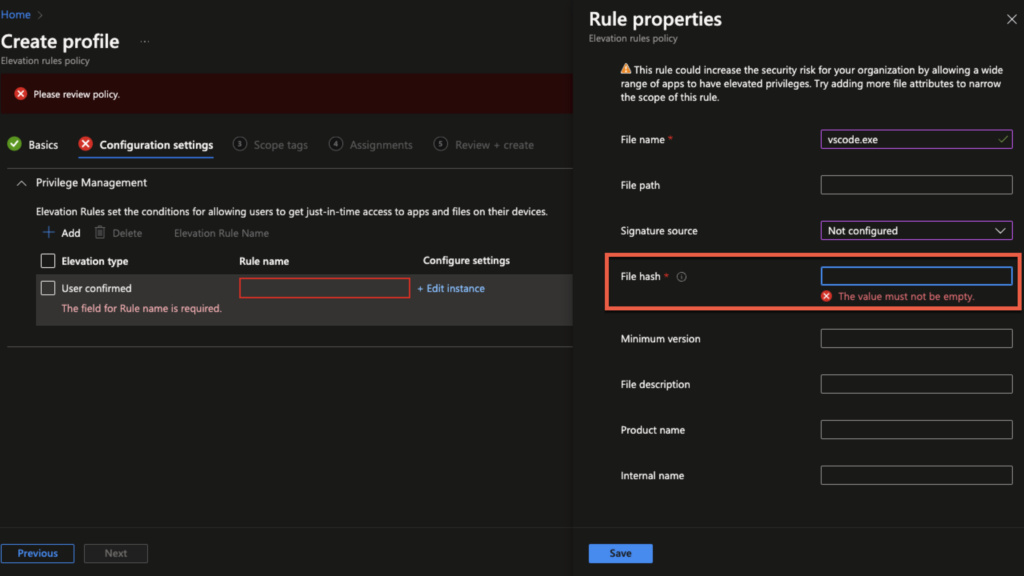

Nachdem Sie entschieden haben, ob die Elevation automatisch erfolgen soll (der Prozess wird stillschweigend erhöht, ohne dass der Benutzer benachrichtigt wird) oder Benutzer bestätigt (der Benutzer muss mit der rechten Maustaste klicken und „Erhöhen“ auswählen, um den Prozess zu starten), müssen Sie sowohl den Dateinamen als auch den Datei-Hash für die zu erhöhende Datei angeben.

Der Dateiname sollte kein Problem darstellen – dies ist der vollständige ausführbare Name einschließlich der Erweiterung (beispielsweise vscode.exe).

Andererseits sind Datei-Hashes nicht so einfach zu erhalten. Sie können den Datei-Hash für die ausführbare Datei ermitteln, indem Sie den PowerShell-Befehl Get-FileHash ausführen oder den im Endpoint-Privilegien-Management integrierten Bericht zur Elevation nach Anwendung ausführen.

Der Bericht zur Elevation nach Anwendung zeigt alle verwalteten und nicht verwalteten Anwendungselevationen auf von EPM verwalteten Endpunkten an. Wenn ein Benutzer diese Anwendung in der Vergangenheit erhöht hat (vielleicht aufgrund einer dieser weniger als idealen Methoden), wird sie hier angezeigt.

‚Support genehmigte‘ Erhöhungsmethode

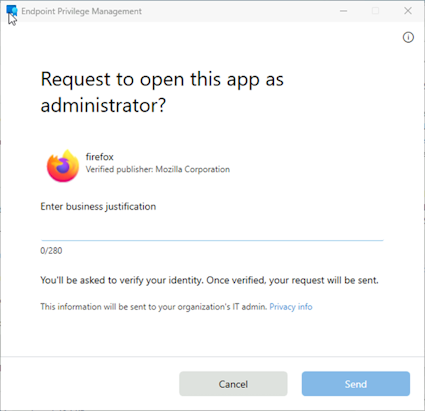

Eine zusätzliche verfügbare Erhöhungsmethode ist ‚Support genehmigt‘. Mit dieser Methode werden Benutzer aufgefordert, eine Begründung anzugeben, und nach dem Absenden wird ihre Anfrage an das Intune Admin Center übermittelt, wo ein IT-Administrator ihre Anfrage überprüfen und bearbeiten kann.

Wenn ein Benutzer eine App ausführt, die in einer support genehmigten Erhöhungsregel festgelegt ist, fordert Intune mit der Rechtsklick-Option Mit erhöhtem Zugriff ausführen die Rechtfertigung an.

- Die Aufforderung ermöglicht es dem Benutzer, einen geschäftlichen Grund für die Erhöhung anzugeben. Dieser Grund wird Teil der Erhöhungsanfrage, die auch den Namen des Benutzers, das Gerät und den Dateinamen enthält.

Alternativen zum Intune Endpoint Privilege Management

Es gibt natürlich Alternativen zum Endpoint Privilege Management, die darauf abzielen, ein ähnliches Ergebnis zu erzielen. Lösungen wie AdminByRequest und AutoElevate sind Beispiele, die eine ganzheitliche Plattform für Privileged Access Management bieten können, die Funktionen zur Verwaltung der Desktop-Erhöhung integriert.

Wird Microsoft die Unterstützung für macOS erweitern?

Zusammenfassend halte ich es für entscheidend, dass Microsoft ein Angebot wie das Endpoint Privilege Management für Windows hat und hoffe, dass dies weiterhin entwickelt wird, um in Zukunft auch andere Plattformen wie macOS zu unterstützen.

Für den Moment können Sie eine Testversion der Intune Suite ausprobieren.

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/