Quando consideramos o Microsoft Intune Endpoint Privilege Management como uma solução, temos um problema muito real que está sendo resolvido. Direitos de administrador.

As soluções técnicas existem para resolver um problema, certo? Sem um problema, uma solução é apenas um truque – um símbolo – um gesto, na melhor das hipóteses. Como Bill Gates supostamente comentou: “O computador nasceu para resolver problemas que não existiam antes.”

A solução para dar ‘direitos de administrador’ a ‘usuários regulares’, ou seja, privilégios elevados, sempre foi bastante simples – não fazer isso. No entanto, isso frequentemente levanta uma pergunta imediata – e válida. O que fazemos para aqueles que realmente precisam de privilégios elevados, mas são, de outra forma, ‘usuários regulares’? Até agora, a resposta da Microsoft para isso tem sido… sem destaque.

É geralmente aceito que simplesmente adicionar o usuário ao grupo de Administradores Locais não é aceitável. Como uma segunda opção na lista de coisas que provavelmente não deveríamos fazer; podemos fornecer a eles uma segunda conta (privilegiada), que lhes permite elevar quando necessário.

A Microsoft lançou pela primeira vez a Solução de Senha de Administrador Local em 2015, mas mesmo isso não foi projetado para resolver o problema exato que enfrentamos. Na verdade, essa solução – agora revitalizada para a nuvem – foi criada para ajudar a evitar que administradores de TI tenham que usar um nome de usuário e senha idênticos para a conta ‘Admin Local’ em cada endpoint, normalmente exigido para os piores cenários de recuperação.

A solução para gerenciamento de privilégios de endpoints

E assim, o Gerenciamento de Privilégios de Endpoint (EPM) nasceu. O EPM serve para permitir que ‘usuários regulares’ elevem seus privilégios para o nível de administrador quando necessário. Isso pode ser feito ‘sob demanda’ por meio de uma ação de menu de contexto ou automaticamente com base no aplicativo que está sendo iniciado. Isso traz uma série de benefícios, por exemplo:

- Reduz superfícies de ataque

Ao limitar os usuários aos privilégios mínimos necessários para desempenhar suas funções, o EPM garante que o acesso administrativo desnecessário seja removido, prevenindo, em última análise, que agentes maliciosos e malware explorem privilégios elevados em dispositivos para ganhar persistência ou para realizar técnicas de movimento lateral. - Protege contra ameaças internas

Dito isso, nem todas as ameaças de segurança se originam externamente; ameaças internas, sejam intencionais ou acidentais, representam riscos significativos. O EPM restringe os usuários de acessar sistemas ou dados sensíveis que não precisam, reduzindo o risco de vazamentos de dados ou comprometimento do sistema devido a erro humano ou intenção maliciosa. - Aumenta a conformidade e governança

Muitas regulamentações (por exemplo, GDPR, HIPAA e PCI DSS) exigem que as organizações implementem o princípio do menor privilégio como parte de suas práticas de segurança. O EPM ajuda as organizações a demonstrar conformidade ao fornecer trilhas de auditoria e garantir que os usuários tenham acesso apenas ao que é necessário para suas funções. - Suporta princípios de zero trust

O EPM alinha-se ao modelo de segurança Zero Trust aplicando controles de acesso rigorosos e verificando as ações dos usuários com base em políticas pré-definidas. Ele garante que a confiança nunca seja implícita, mesmo para usuários ou pontos finais internos.

Como o Gerenciamento de Privilégios de Endpoint do Intune funciona?

Então, como concordamos que o Gerenciamento de Privilégios de Endpoint resolve um problema tecnológico real para os administradores do Intune, vamos analisá-lo com um pouco mais de detalhe.

EPM é um recurso no Intune projetado para gerenciar privilégios de usuário em dispositivos Windows sem conceder direitos de administrador completos. É usado para permitir que usuários padrão realizem tarefas administrativas específicas de forma segura e reforcem políticas de menor privilégio em todos os pontos finais.

Requisitos do Intune EPM

Este não seria um artigo sobre um tópico da Microsoft se não houvesse uma seção sobre licenciamento – então aqui está.

Licenciamento do Intune EPM

O EPM não está incluído no Windows Enterprise E3 ou E5, nem está incluído no Microsoft 365 E3 ou E5, ou no Intune Plano 1 ou Plano 2. Na verdade, o Gerenciamento de Privilégios de Endpoint é um dos muitos recursos avançados do Intune que estão disponíveis como parte do complemento Microsoft Intune Suite.

Orientações completas sobre os requisitos e instruções de implementação passo a passo estão disponíveis no Microsoft Learn.

No lado técnico, o EPM requer:

- ID Microsoft Entra dispositivos unidos ou dispositivos unidos de forma híbrida ao ID Microsoft Entra

- Inscrição do Microsoft Intune ou dispositivos co-gerenciados do Microsoft Configuration Manager

- Sistema operacional suportado (Windows 11 21H2 e posterior, com nível KB requerido)

- Visibilidade clara (sem Inspeção SSL) para os endpoints requeridos

Introdução ao Intune EPM

Com os pré-requisitos técnicos e não técnicos resolvidos, existem dois passos principais para habilitar o Gerenciamento de Privilégios de Endpoint em seu ambiente.

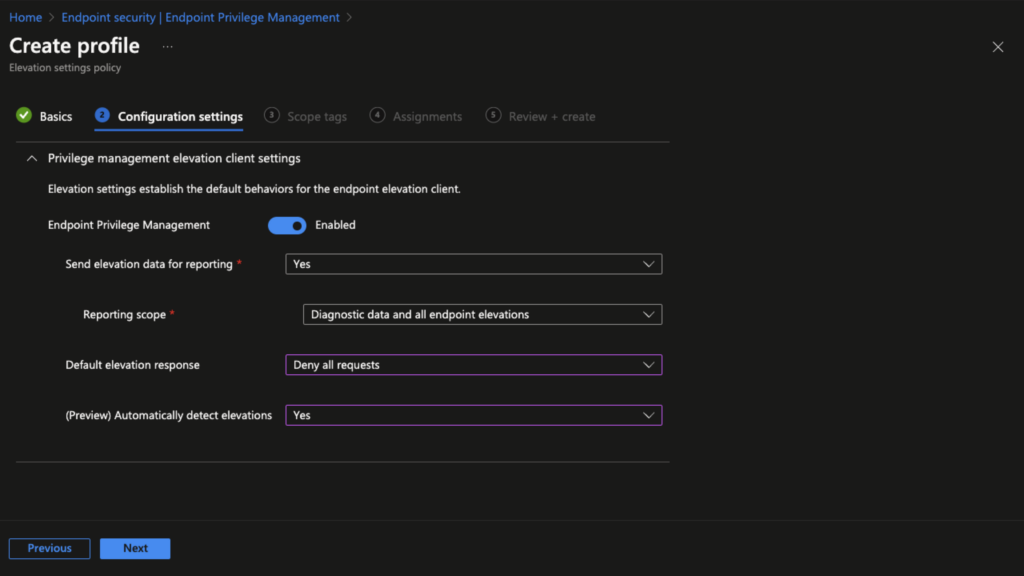

Passo 1. Implantar uma política de configurações de elevação – Esta política ativará o agente EPM no dispositivo cliente e permite a configuração de configurações gerais relacionadas à elevação.

- A partir do Centro de Administração do Intune, navegue até Segurança de Endpoint > Gerenciamento de Privilégios de Endpoint > Criar Política > Política de Configurações de Elevação

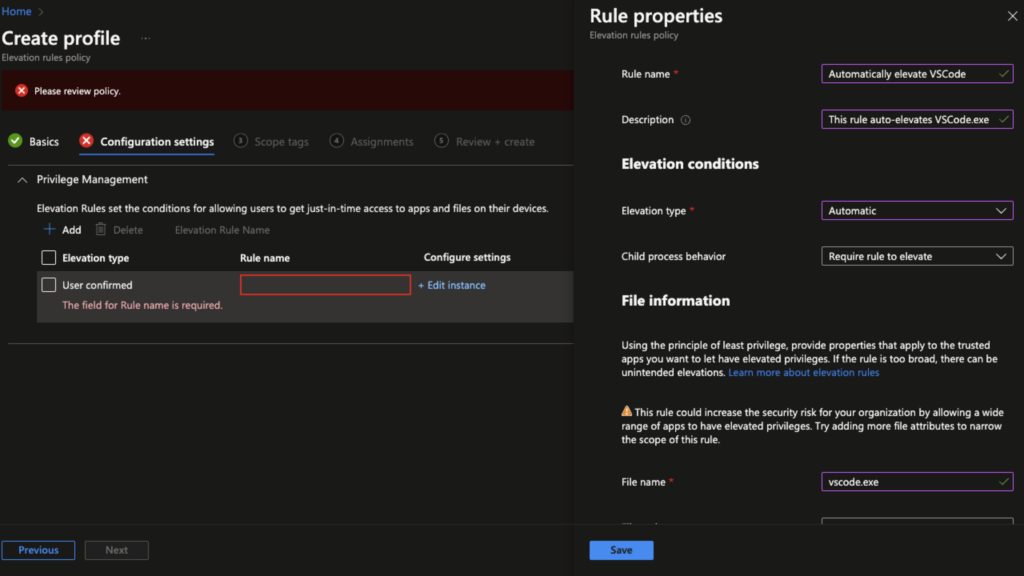

Passo 2. Implantar uma ou mais políticas de regras de elevação – Uma política de regra de elevação especifica o aplicativo, tarefa ou executável que será elevado pelo EPM. Esta política permite que você configure quais aplicativos são elegíveis para autoelevação, elevação solicitada pelo usuário ou até mesmo elevação aprovada pelo administrador.

- Do Centro de Administração do Intune, navegue até Segurança de Endpoint > Gerenciamento de Privilégios de Endpoint > Criar Política > Política de Regras de Elevação

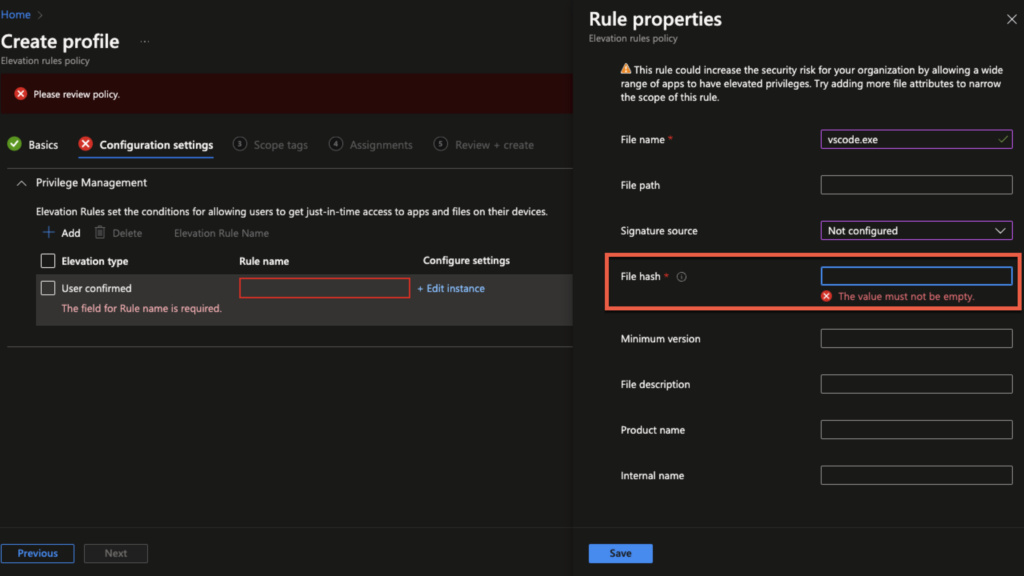

Após decidir se a elevação será Automática (o processo eleva silenciosamente, sem notificar o usuário) ou Confirmada pelo Usuário (o usuário precisa clicar com o botão direito e escolher Elevar para iniciar o processo), você precisa especificar tanto o Nome do arquivo quanto o Hash do arquivo para o arquivo que deve ser elevado.

O Nome do arquivo não deve apresentar desafios – este é o nome executável completo, incluindo a extensão (vscode.exe, por exemplo).

Por outro lado, os Hashes de arquivo não são tão fáceis de obter. Você pode determinar o hash do arquivo para o executável executando o comando PowerShell Get-FileHash, ou executando o relatório de Elevação por Aplicativo incorporado no Gerenciamento de Privilégios de Endpoint.

O relatório de Elevação por Aplicativo mostra todas as elevações de aplicativos gerenciados e não gerenciados em endpoints gerenciados pelo EPM, então, se um usuário elevou este aplicativo no passado (talvez por meio de um daqueles métodos menos que ideais), ele aparecerá aqui.

Método de elevação ‘Aprovado pelo Suporte’

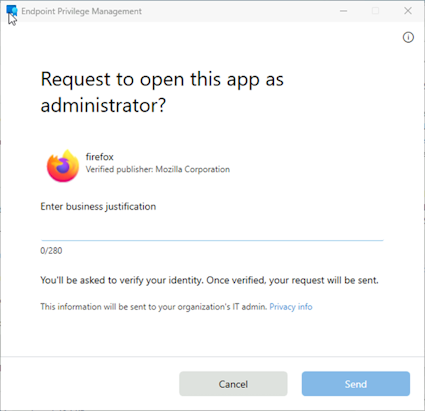

Um método adicional de elevação disponível é o ‘Aprovado pelo Suporte’. Com esse método, os usuários são solicitados a fornecer uma justificativa e, ao clicar em enviar, sua solicitação é enviada ao Centro de Administração do Intune, onde um administrador de TI pode revisar e processar sua solicitação.

Quando um usuário executa um aplicativo, que está especificado em uma regra de elevação aprovada pelo suporte, com a opção de clique com o botão direito Executar com acesso elevado, o Intune solicita a justificativa.

- O prompt permite que o usuário insira um motivo comercial para a elevação. Esse motivo torna-se parte da solicitação de elevação, que também contém o nome do usuário, dispositivo e nome do arquivo.

Alternativas ao Gerenciamento de Privilégios de Endpoint

Existem, claro, alternativas ao Gerenciamento de Privilégios de Endpoint, que visam alcançar um resultado semelhante. Soluções como AdminByRequest e AutoElevate são exemplos que podem fornecer uma plataforma holística de Gerenciamento de Acesso Privilegiado, incorporando recursos que gerenciam a elevação na área de trabalho.

A Microsoft irá estender o suporte ao macOS?

Em resumo, acredito que é vital que a Microsoft tenha uma oferta como o Gerenciamento de Privilégios de Endpoint para Windows, e espero que isso continue a ser desenvolvido para suportar outras plataformas, como macOS, no futuro.

No momento, você pode acessar uma versão de teste do Intune Suite para experimentá-lo.

Source:

https://petri.com/what-is-intune-endpoint-privilege-management/