查看Active Directory (AD) 事件日誌及其追蹤功能。Active Directory 事件日誌是什麼,以及它們的追蹤功能是什麼?通過監控 AD事件日誌,您可以了解AD的健康狀況。此外,AD事件日誌還可以幫助您在潛在的安全威脅實際發生之前識別它們。

要審計 AD事件,您首先必須了解事件日誌及其追蹤的信息。在本文章的第一部分,我將解釋Active Directory事件日誌及其提供的信息。在第二部分,我們將探討如何查看事件日誌。但是,您必須通過

在第二部分中,我們將探討如何檢視事件日誌。但是,您必須透過群組原則啟用稽核來啟用Active Directory以在Windows事件日誌中記錄事件。

因此,我將在這份指南的第2節開始,展示如何使用群組原則啟用Active Directory稽核原則。此外,我還將探討檢視和分析AD事件日誌的兩種選項 – Windows事件日誌檢視器和PowerShell。

重要的Active Directory(AD)事件日誌及其追蹤內容

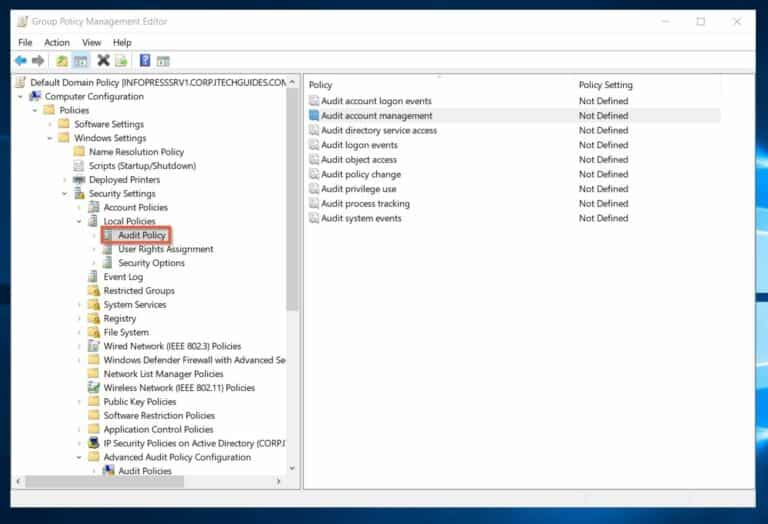

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy審核原則中有 9 個原則,但我專注於滿足大多數組織審核需求的 4 個原則。此外,我還深入探討了網域控制器在啟用原則後生成的事件日誌,它們捕獲的信息以及您如何使用它們。

審計帳戶登入事件(事件日誌672至683)

審核帳戶管理(事件日誌4720至4780)

帳戶管理事件日誌記錄管理員對用戶、電腦或群組在Active Directory中所做的更改。一些帳戶管理事件的例子包括:

- 一位管理員創建、修改或刪除用戶帳戶或群組。

- 服務台的人員設置或更改密碼。

- 管理員啟用、禁用或重命名群組或用戶帳戶。

要配置DCs以記錄這些事件,啟用審計帳戶管理事件以記錄成功和/或失敗事件。在默認域控制器策略中啟用此策略會強制域控制器在其本地安全事件日誌中記錄事件4720至4780。

審計目錄服務訪問(事件日誌4661和4662)

這個稽核目錄服務存取安全政策規定了,如果一個網域控制站(DC)稽核嘗試使用者存取Active Directory物件。此外,當您在網域控制站中啟用此安全政策時,它們會記錄事件日誌 4661或4662。

網域控制站(DCs)在用戶請求物件的句柄時生成事件ID 4661。相反地,當對Active Directory物件執行操作時,網域控制站會記錄事件ID 4662。

在實踐中,使用事件ID 4661來追蹤對AD物件的嘗試未經授權的存取。這有助於您追蹤對Active Directory中敏感物件的存取嘗試。

同樣地,如果您需要追蹤在 AD 安全性主體(用戶或群組)上執行的動作,請監控事件 4662。監控此事件可能提供有關用戶帳戶變更、群組成員資格以及群組原則更新的寶貴資訊。

這有助於系統管理員偵測和分析可能的惡意活動。此外,事件 4662 可能有助於管理員追蹤系統隨時間所做的變更,這可能用於合規性和審計目的。

審計登入事件(事件日誌 4624 至 4779)

透過啟用“審核登入事件”安全策略,計算機會記錄用戶每次登入或登出操作的每一個實例。如果此策略在域控制器上啟用,則會捕獲用戶帳戶登錄和登出活動於DC。

此外,當域帳戶用於成員服務器或工作站的交互式登錄時,它會在域控制器上生成一個登錄事件。

在先前討論“審核帳戶登錄事件”之後,許多讀者對“審核帳戶登錄事件”和“審核登錄事件”之間的區別感到好奇。

“審核登錄事件”安全策略決定是否在設備上註冊每個用戶的登錄和登出實例。

另一方面,審計帳戶登入事件安全策略決定是否記錄用戶從另一個設備登入或登出的每一個實例,該設備用於帳戶驗證或認證。

如果您在網域控制器上啟用審計登入事件策略,它們將生成網域帳戶登入事件,無論登入是在DC還是工作站上。然而,在DC上啟用審計帳戶登入事件會導致在網域控制器上進行驗證的帳戶登入活動被記錄。

安全策略審計帳戶登入事件生成事件日誌ID 4624至4779。

啟用並查看必要的Active Directory (AD)事件日誌。

本節將介紹如何使用群組原則來啟用上一節中討論的Active Directory事件記錄。接著,我將解釋如何使用Windows事件檢視器和PowerShell來查看和分析AD事件記錄。

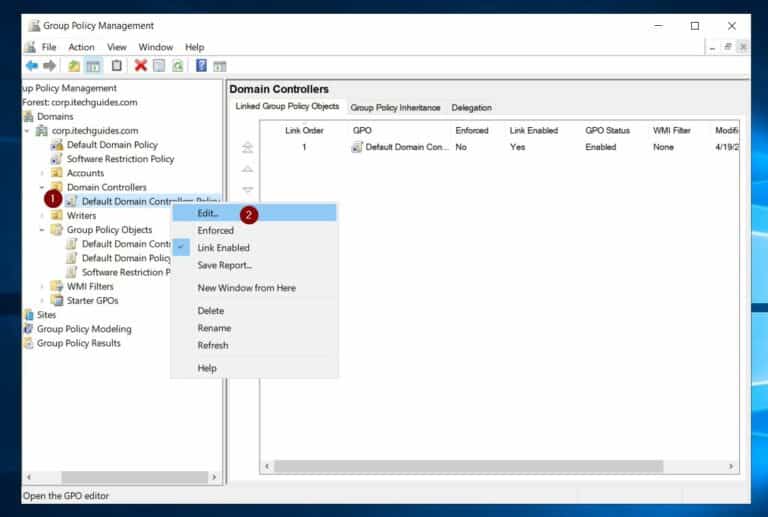

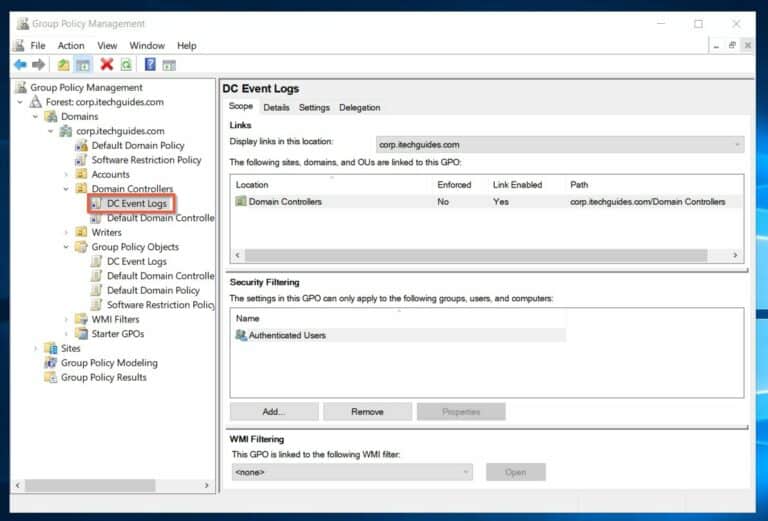

透過群組原則啟用AD事件記錄

4. 當GPO開啟以供編輯時,導航到以下路徑:

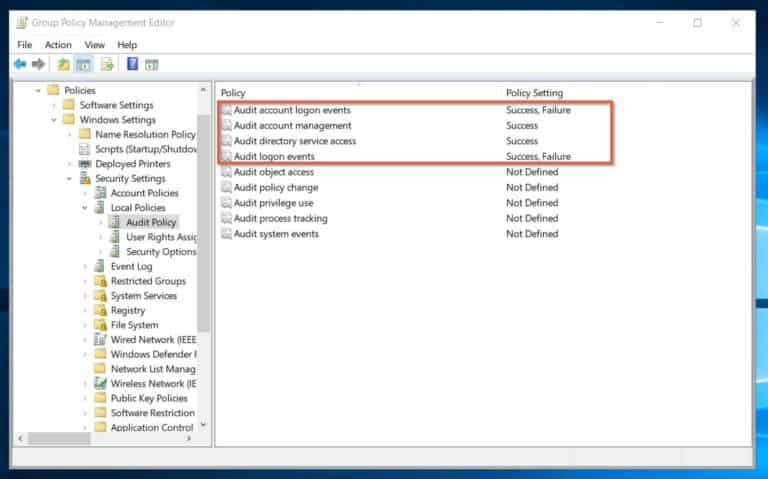

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. 接下來,配置以下策略:

稽核帳戶管理:成功;稽核目錄服務存取:成功;稽核登入事件:成功和失敗;稽核帳戶登入事件:成功和失敗。

上述策略應對應於下面的螢幕截圖。

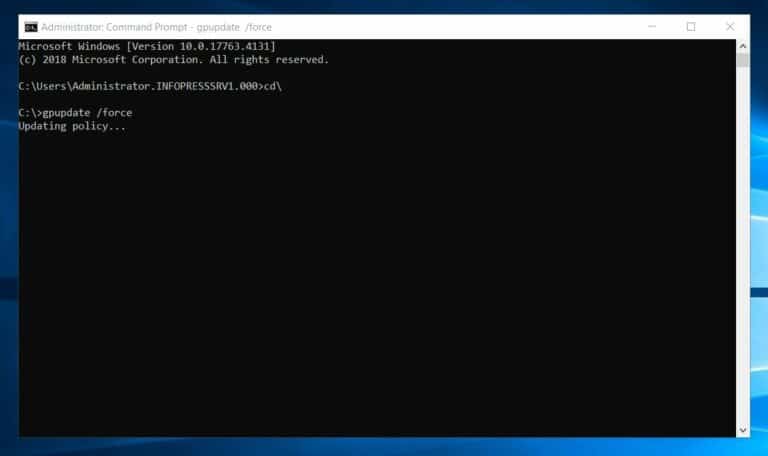

gpupdate /force如果您希望查看DC上當前配置的稽核策略列表,請運行以下命令。

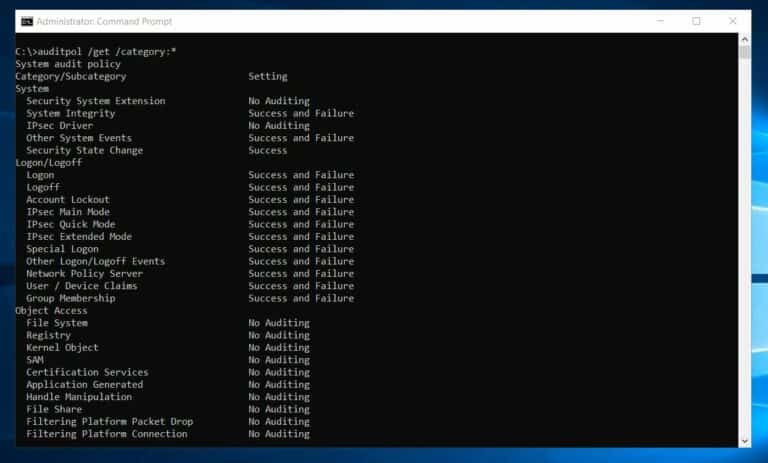

auditpol /get /category:*使用Windows事件查看器查看和追蹤重要的Active Directory事件日誌

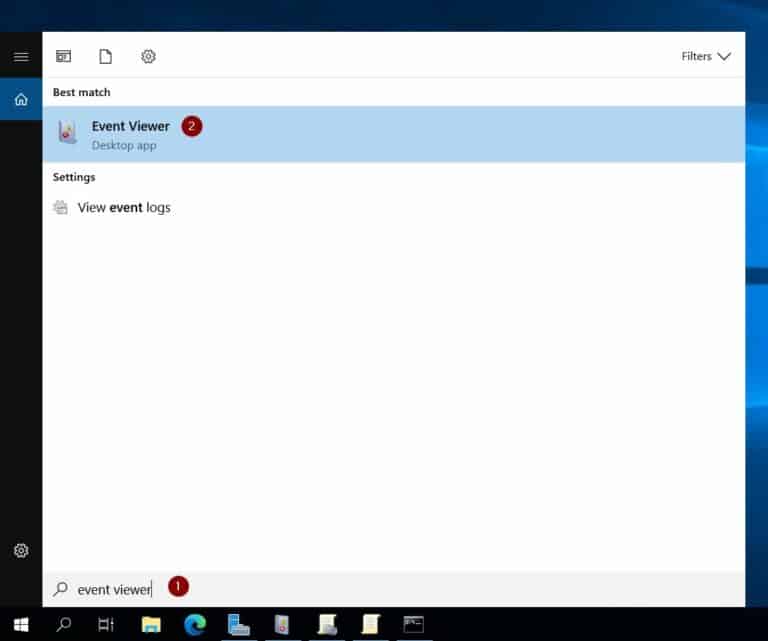

- 搜索並打開事件查看器。

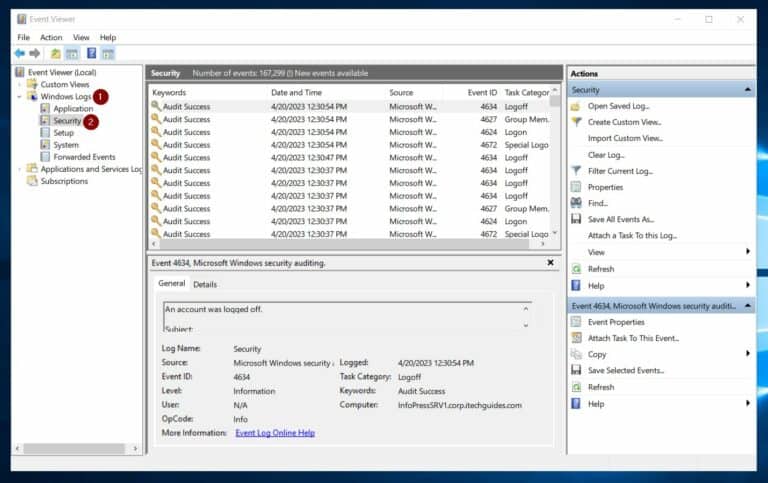

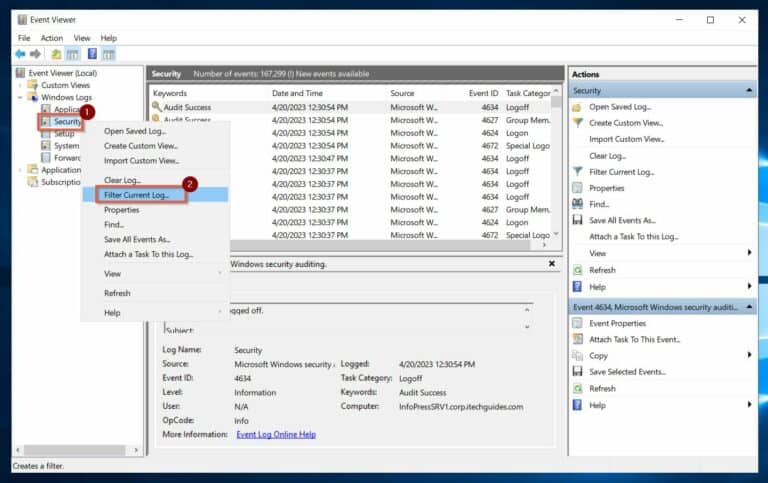

2. 接著,開啟Windows 記錄 -> 安全性-網域控制器會在Windows 安全性記錄中記錄稽核事件。由於有許多事件記錄,最有效的方式來分析事件是使用篩選選項。

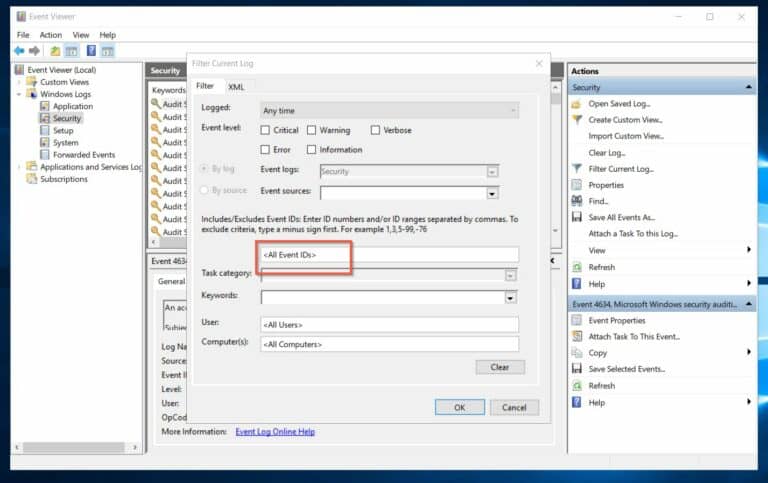

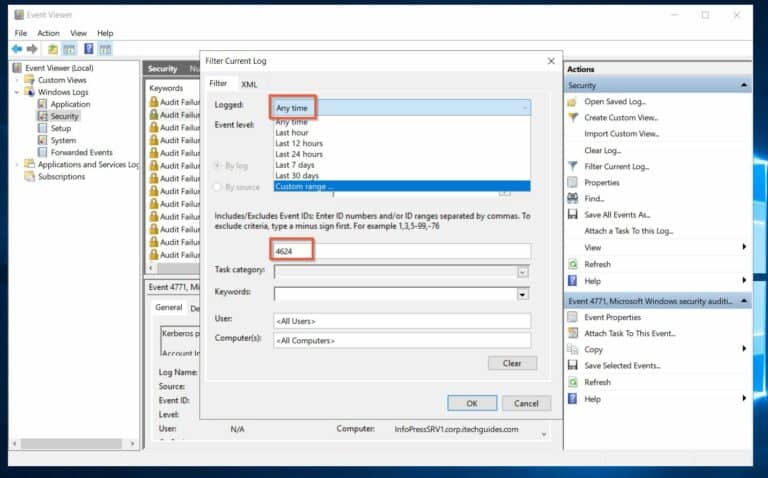

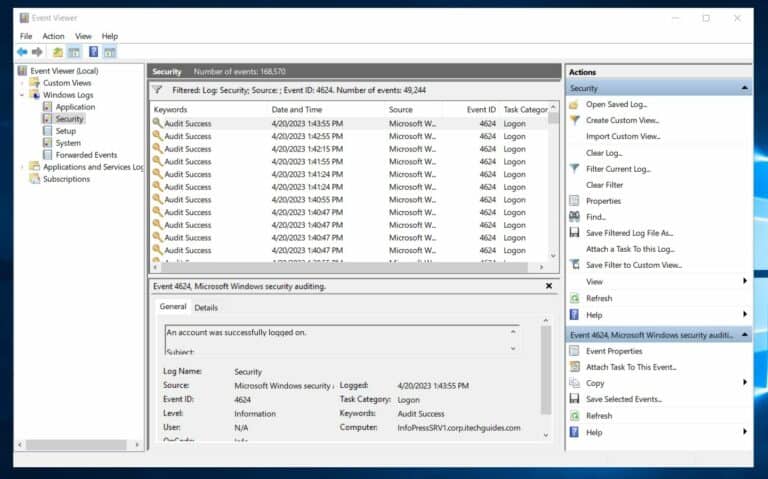

4. 最後,根據事件 ID篩選事件記錄。例如,要查看所有成功帳戶登入,在<所有事件 ID>欄位中輸入 4624。

如果事件記錄包含與您應用的篩選器相匹配的記錄,則會顯示數據。

使用Windows PowerShell查看和追蹤重要的AD事件日誌

PowerShell提供了一個強大的選項來查看Active Directory事件日誌,其具有比Windows事件查看器工具更先進的過濾和報告導出功能。此外,PowerShell提供了各種查看事件日誌的cmdlet,但對於本文,我們使用Get-WinEvent cmdlet。

使用此cmdlet查看AD事件日誌:

1. 以管理員權限打開PowerShell,搜索“Windows PowerShell”並點擊“以管理員身份運行”。

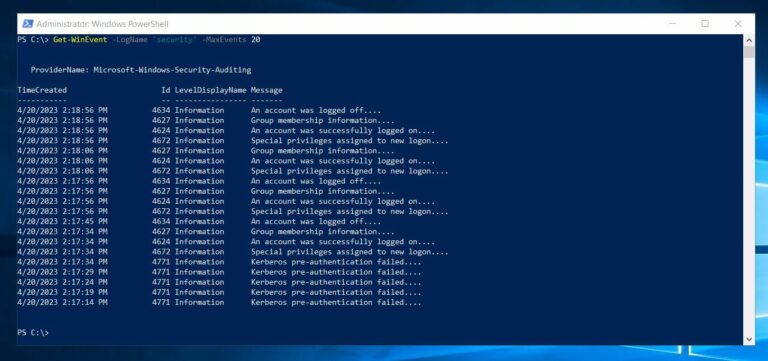

2. 接下來,通過運行以下命令返回所有事件在Windows事件安全日誌中。

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}為了減少命令檢索的事件數量並加快進程,我使用了MaxEvents參數。如果沒有這個參數,該命令將返回安全事件日誌中的所有事件,這可能需要相當長的時間才能完成。

該命令檢索最後20個事件日誌,但生成的報告不是特別有用。

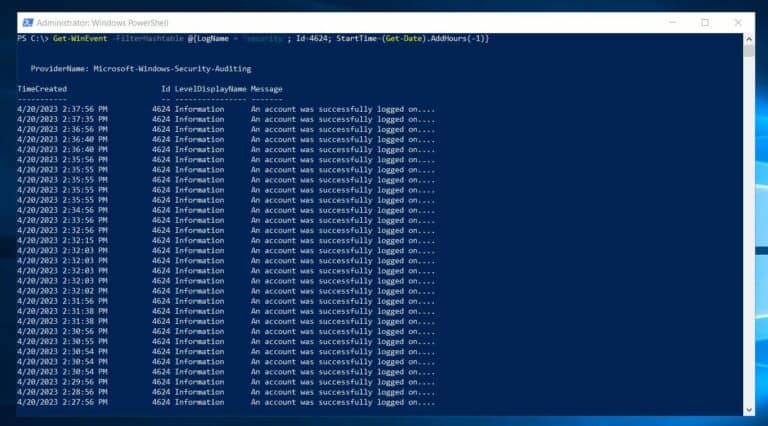

3. 為了增強報告的實用性,使用FilterHashtable參數來指定一個哈希表,該哈希表過濾命令檢索的信息。一個示例命令:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}此命令從安全事件日誌中檢索過去一小時內記錄的ID為4624的事件日誌。

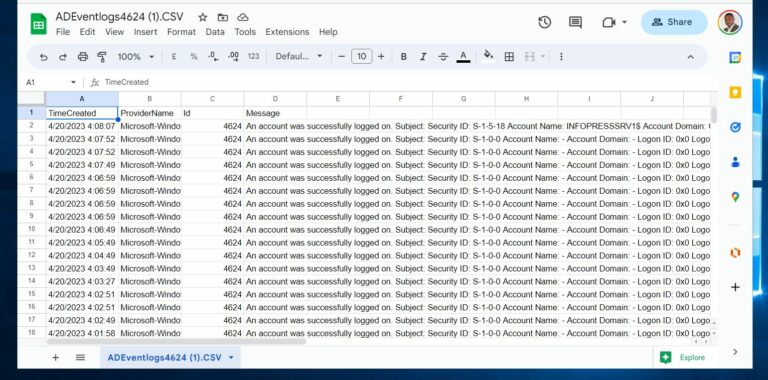

4. 最後,將此報告保存為CSV文件,方法是將上述步驟3中的命令通過管道傳輸到Export-Csv命令。在運行命令之前,更改CSV文件的路徑。

還要修改哈希表中的其他參數,如id和LogName。

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformation該命令創建一個CSV文件,您可以查看該文件以分析AD事件日誌。

查看Active Directory (AD)事件日誌及其跟蹤結論

理解和利用基本的Active Directory (AD) 事件日誌對Windows管理員來說極具價值。

在整個過程中,關鍵的一步是通過群組策略啟用AD事件日誌。一旦啟用,Windows事件查看器和Windows PowerShell將提供兩個強大的工具來查看和跟踪這些日誌。

定期監控AD事件日誌使管理員能夠獲得有關潛在安全漏洞、網路問題或系統故障的有用洞察。此外,采取積極措施解決AD事件日誌中發現的任何問題有助於確保網絡的順暢運行,保證其安全性和性能。

憑藉正確的工具和知識,管理員可以利用這些日誌來及時處理潛在問題,確保網絡的穩定性。

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/