查看活动目录(AD)事件日志以及它们跟踪的内容。什么是活动目录事件日志及其跟踪功能?通过监视AD事件日志,您可以了解AD的健康状况。

此外,AD事件日志可帮助您在安全威胁实际发生之前识别潜在的安全威胁。

要审计AD事件,您必须首先了解可用的事件日志及其跟踪的信息。在本文的第一部分中,我将解释活动目录事件日志及其提供的数据。

在第二部分,我们将探讨如何查看事件日志。但是,您必须通过组策略启用审核来启用Active Directory在Windows事件日志中记录事件。

因此,我在这篇指南的第二节开始时演示了如何使用组策略启用Active Directory审核策略。此外,我还探讨了查看和分析AD事件日志的两种选项——Windows事件日志查看器和PowerShell。

重要的Active Directory(AD)事件日志及其跟踪内容

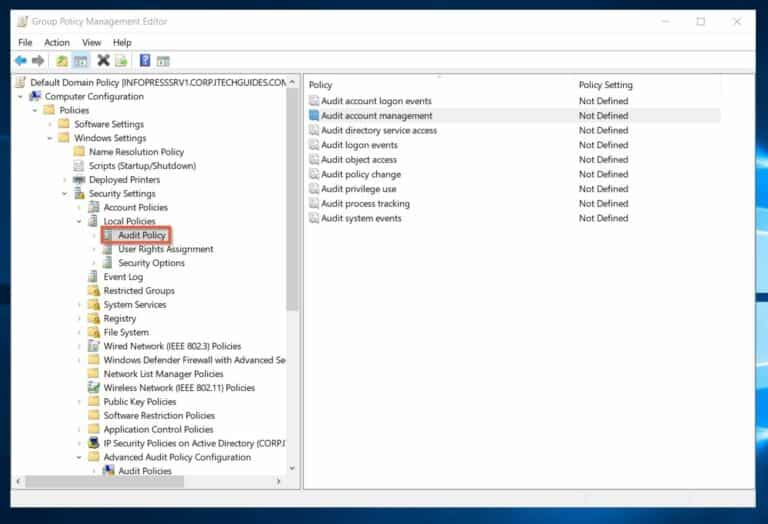

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy审计策略中有9个策略,但我专注于满足大多数组织审计要求的4个策略。此外,我深入探讨了域控制器在启用策略后生成的事件日志,它们捕获的信息以及您如何使用它们。

审核账户登录事件(事件日志672至683)

审计帐户管理(事件日志4720至4780)

审计目录服务访问(事件日志4661和4662)

安全策略“审核目录服务访问”规定,如果域控制器(DC)审核尝试由用户访问活动目录(Active Directory)对象。此外,当您在域控制器中启用此安全策略时,它们会记录事件日志4661或4662。

当用户请求对象的句柄时,DC会生成事件ID4661。相反,当对活动目录对象执行操作时,DC会记录事件ID4662。

实际上,使用事件ID 4661来跟踪对AD对象的尝试未授权访问。这有助于您跟踪尝试访问活动目录中敏感对象的行为。

同样,如果您需要追踪针对 AD安全主体(用户或组)所采取的行动,请监控事件4662。监控此事件可能会提供有关用户账户变更、组成员资格以及组策略更新的宝贵信息。

这有助于系统管理员检测和分析潜在的恶意活动。此外,事件4662可能帮助管理员跟踪系统随时间的变化,这些变化可能用于合规性和审计目的。

审核登录事件(事件日志4624至4779)

通过启用“审核登录事件”安全策略,计算机记录用户每次登录或注销操作的实例。如果该策略在域控制器上启用,则会捕获在DC上的用户账户登录和注销活动。

此外,当域账户用于成员服务器或工作站上的交互式登录时,它会在域控制器上生成一个登录事件。

在之前的“审核账户登录事件”讨论之后,许多读者对“审核账户登录事件”和“审核登录事件”之间的区别感到好奇。

“审核登录事件”安全策略决定是否在设备上注册每个用户的登录和注销实例。

另一方面,审核账户登录事件安全策略决定了是否记录用户从另一个设备登录或退出的每一个实例,该设备用于账户验证或认证。

如果你在域控制器上启用审核登录事件策略,它们会生成域账户登录事件,无论登录是在域控制器上还是在工作站上。然而,在域控制器上启用审核账户登录事件会导致在域控制器上进行认证的账户登录活动被记录。

安全策略审核账户登录事件生成事件日志ID 4624至4779。

启用并查看基本的Active Directory (AD) 事件日志

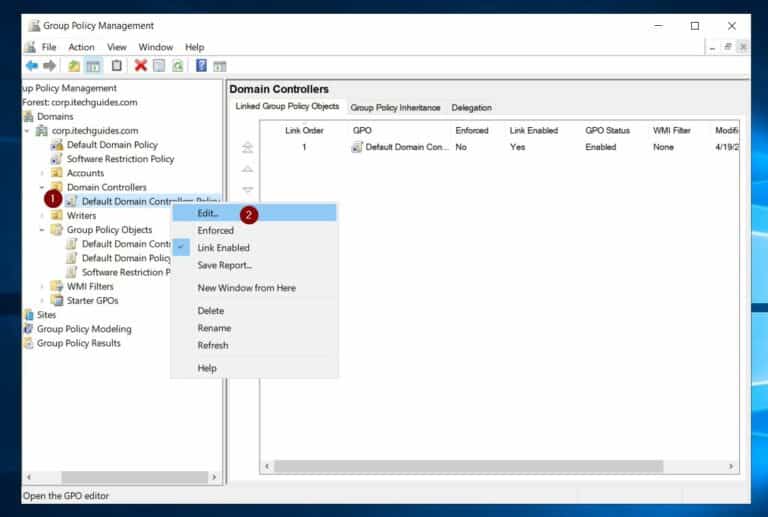

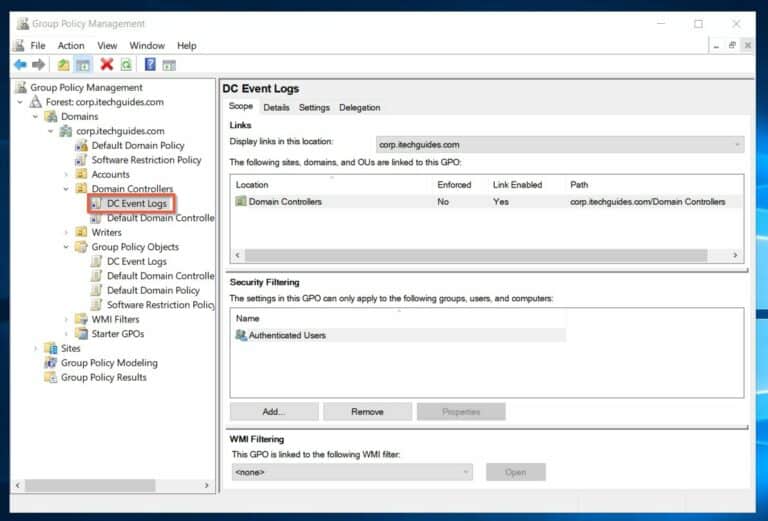

本节介绍如何使用组策略启用我在上一节中讨论的Active Directory事件日志。接下来,我将解释如何使用Windows事件查看器和PowerShell来查看和分析AD事件日志。

通过组策略启用AD事件日志

4. 当GPO打开进行编辑时,导航到以下路径:

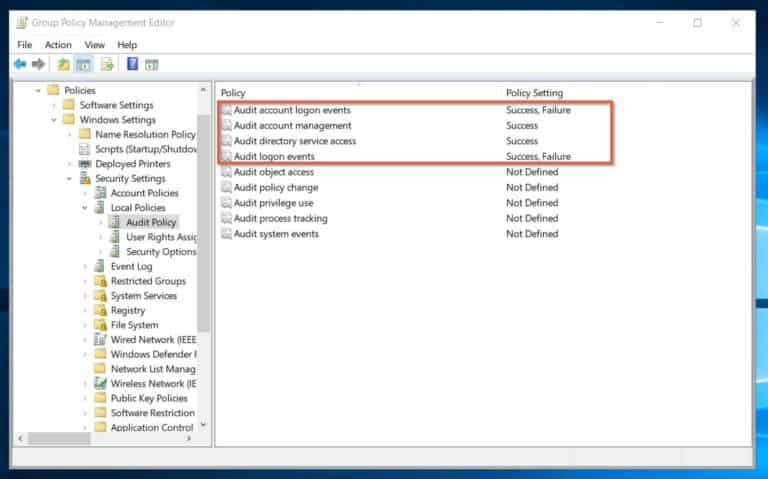

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. 接下来,配置以下策略:

审计账户管理:成功;审计目录服务访问:成功;审计登录事件:成功和失败;审计账户登录事件:成功和失败。

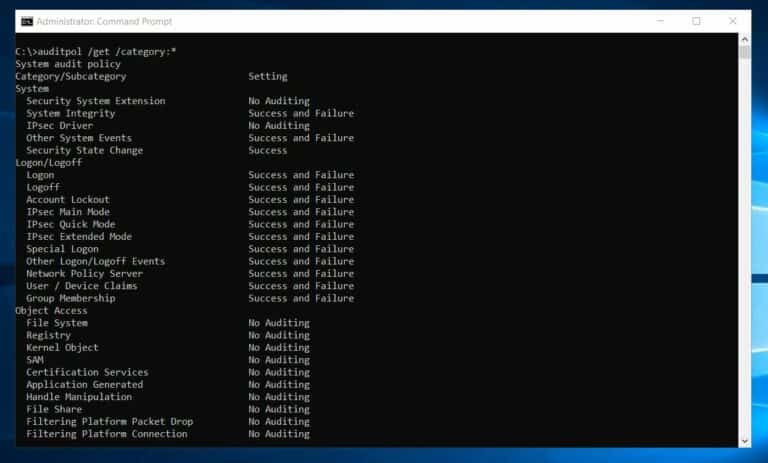

上述策略应与下面的截图相对应。

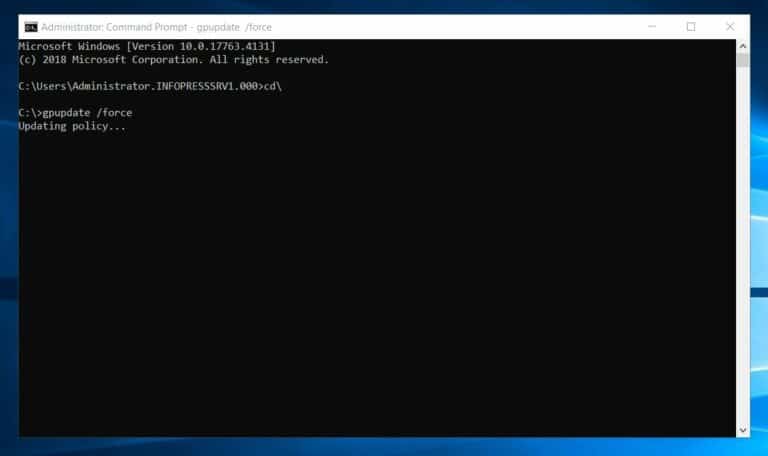

最后,在要应用配置的域控制器上打开命令提示符,并使用/force语法运行gpupdate命令。

gpupdate /force如果你想查看DC上当前配置的审计策略列表,请运行以下命令。

auditpol /get /category:*使用Windows事件查看器查看和跟踪重要的活动目录事件日志

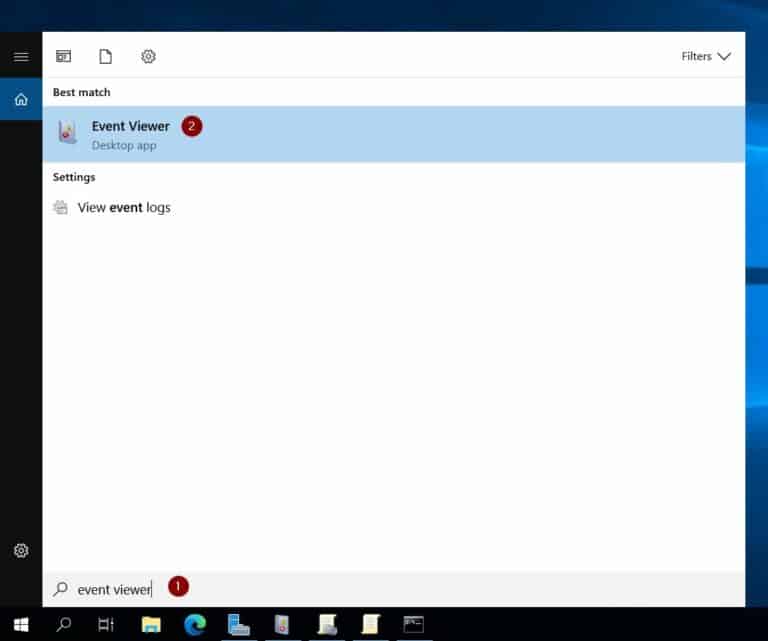

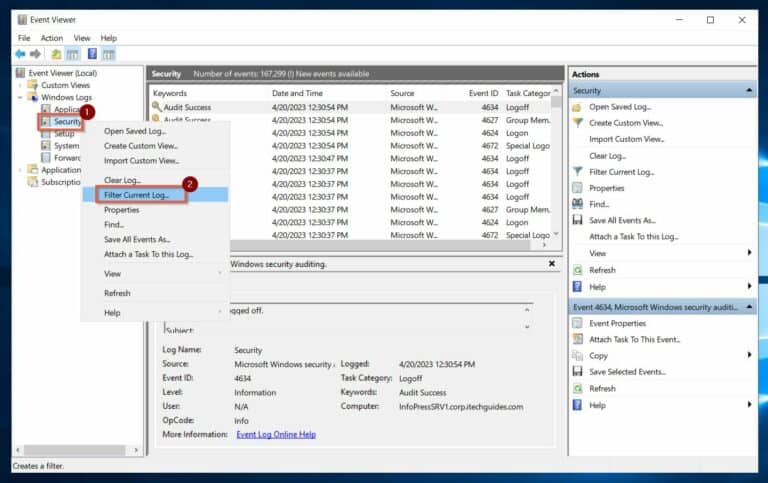

- 搜索并打开事件查看器。

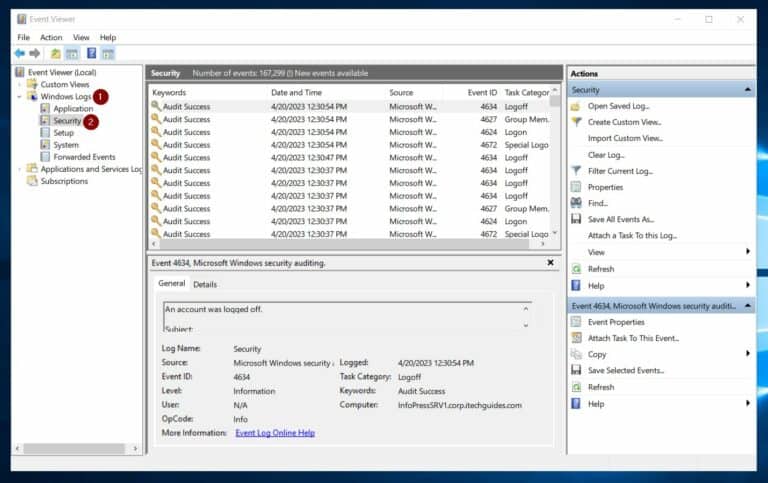

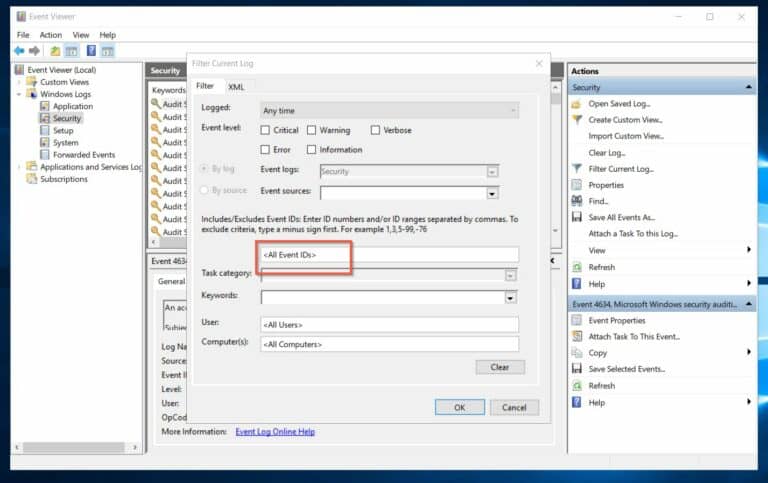

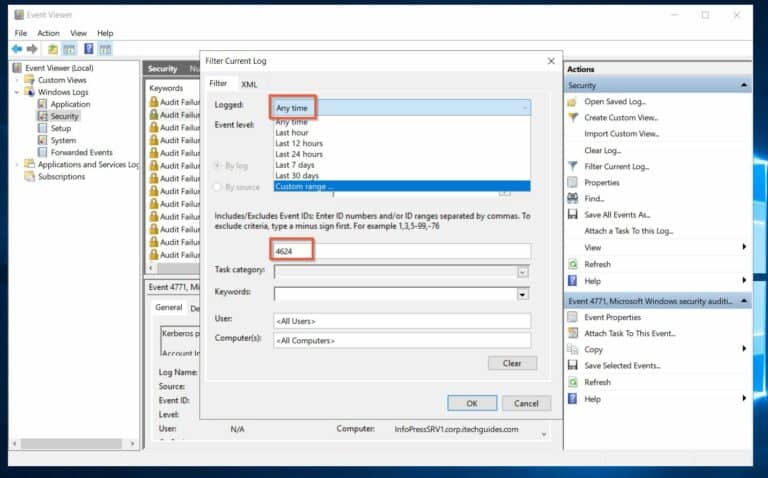

2. 接下来,打开 Windows 日志 -> 安全 – 域控制器在Windows 安全日志中记录审核事件。由于存在多个事件日志,最有效的分析事件的方法是使用筛选选项。

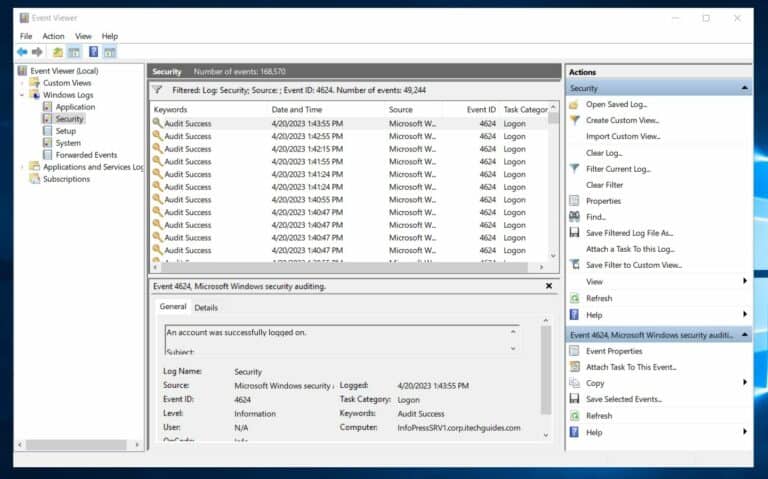

4. 最后,通过事件 ID筛选事件日志。例如,要查看所有成功的账户登录,请在 <所有事件 ID> 字段中输入 4624。

如果事件日志包含与您应用的筛选条件相匹配的记录,则会显示数据。

使用Windows PowerShell查看和跟踪关键的AD事件日志

PowerShell提供了查看Active Directory事件日志的强大选项,其具有比Windows事件查看器工具更高级的过滤和报告导出功能。此外,PowerShell提供了多种查看事件日志的cmdlets,但本文中我们使用Get-WinEvent cmdlet。

使用此cmdlet查看AD事件日志:

1. 以管理员权限打开PowerShell,搜索“Windows PowerShell”并点击“以管理员身份运行”。

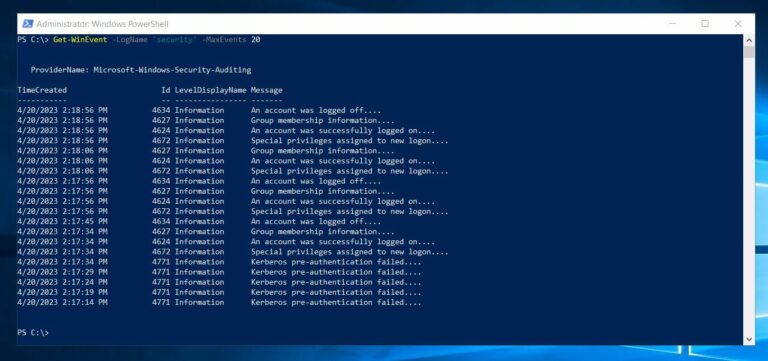

2. 接下来,运行以下命令返回所有事件在Windows事件安全日志中。

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}为了减少命令检索的事件数量并加快进程,我使用了MaxEvents参数。如果没有这个参数,命令将返回安全事件日志中的所有事件,这可能需要相当长的时间来完成。

该命令检索最后20个事件日志,但生成的报告不是特别有用。

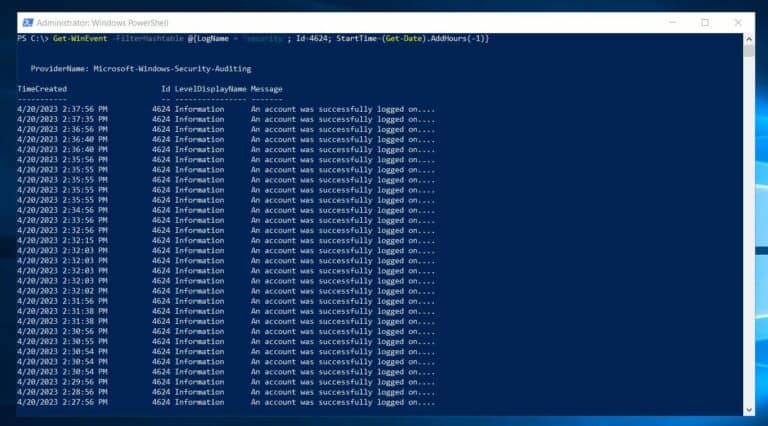

3. 为了提高报告的实用性,使用FilterHashtable参数来指定一个哈希表,该哈希表过滤命令检索的信息。一个示例命令:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}该命令检索过去一小时内从安全事件日志中记录的ID为4624的事件日志。

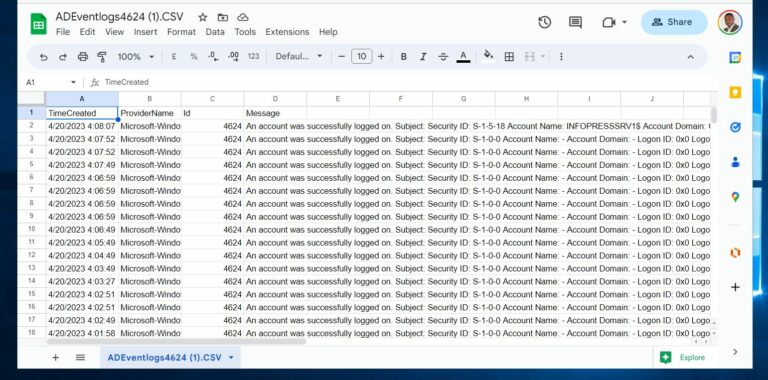

4. 最后,通过将上述第3步的命令管道传输到Export-Csv命令,将此报告保存为CSV文件。在运行命令之前,更改CSV文件的路径。

同时修改哈希表中的其他参数,如id和LogName。

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformation该命令创建一个CSV文件,您可以查看该文件以分析AD事件日志。

查看Active Directory (AD)事件日志及其跟踪内容结论

理解和利用基本的Active Directory (AD) 事件日志对于Windows管理员来说极其有价值。

在过程中的关键一步是通过组策略启用AD事件日志。一旦启用,Windows事件查看器和Windows PowerShell提供了两个强大的工具,用于查看和跟踪这些日志。

定期监控AD事件日志允许管理员获得有关潜在安全漏洞、网络问题或系统故障的有用见解。此外,采取积极措施解决AD事件日志中发现的任何问题有助于确保网络的平稳运行,安全性和性能。

借助正确的工具和知识,管理员可以利用这些日志来及时解决潜在问题,确保网络的稳定性。

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/