Ver los registros de eventos de Active Directory (AD) y lo que rastrean. ¿Qué son los registros de eventos de Active Directory y sus funcionalidades de seguimiento? Obtienes información sobre el estado de salud de AD mediante la monitorización de los registros de eventos de AD.

Además, los registros de eventos de AD te ayudan a identificar posibles amenazas de seguridad antes de que se materialicen.

Para auditar eventos de AD, primero debes entender los registros de eventos disponibles y la información que rastrean. En la primera sección de este artículo, explico los registros de eventos de Active Directory y los datos que ofrecen.

En el segundo paso, exploramos cómo ver los registros de eventos. Sin embargo, debes habilitar Active Directory auditoría a través de Group Policy para permitir que AD registre eventos en el registro de Windows Events.

Como resultado, comencé la sección 2 de esta guía demostrando cómo habilitar las directivas de auditoría de Active Directory utilizando group policy. Además, exploro las 2 opciones para ver y analizar los registros de eventos de AD: Windows Event Log Viewer y PowerShell.

Registros de eventos esenciales de Active Directory (AD) y lo que rastrean

Dependiendo de los eventos específicos que desee que AD registre, configure las Políticas de Auditoría o las Políticas de Auditoría Avanzadas en la Política de Grupos. Esto significa que la información registrada en los registros de eventos de AD depende de las políticas de auditoría que haya habilitado.

Este artículo cubre los fundamentales Políticas de Auditoría que una organización habilita y comienza a rastrear las actividades de AD. Si está interesado en aprender sobre Políticas de Auditoría Avanzadas, visite este enlace: Políticas de Auditoría Avanzadas.

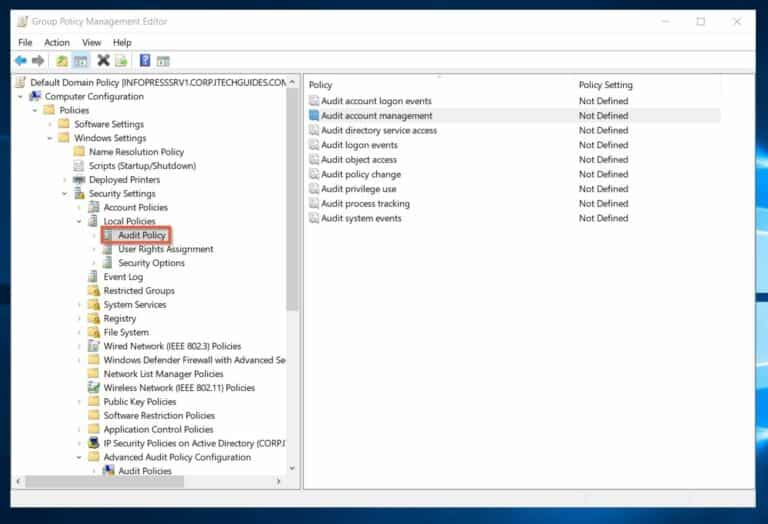

Las Políticas de Auditoría que discuto se encuentran en la siguiente ruta en el Editor de Administración de Políticas de Grupo:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit PolicyHay 9 políticas dentro de la Política de Auditoría, pero me enfoco en 4 que cumplen con los requisitos de auditoría de la mayoría de las organizaciones. Además, profundizo en los registros de eventos que Controladores de Dominio generan una vez que se habilita una política, la información que capturan y cómo las utiliza.

Auditoría de Eventos de Inicio de Sesión de Cuenta (Eventos de Registro 672 a 683)

Si deseas que los Controladores de Dominio registren (en el registro de seguridad local) cada vez que autentican una cuenta de usuario, computadora o de servicio, habilita la política de Auditoría de eventos de inicio de sesión de cuenta para el éxito y el fracaso. Al habilitarla, en la Política Predeterminada de Controladores de Dominio, el controlador de dominio registra el evento cada vez que autentica una cuenta de usuario, computadora o servicio en el dominio.

Habilitar esta política puede registrar el ID de evento de registro 672 a 683 en el registro de seguridad local del DC. Para leer los eventos y lo que registran, visita Configurar esta opción de auditoría.

Cuando habilitas la política Registro de eventos de inicio de sesión de cuenta, los Controladores de Dominio (DCs) registran innumerables registros de eventos ya que tus usuarios constantemente inician y cierran sesión en el dominio. Al principio, esto puede parecer innecesario, pero Microsoft recomienda habilitar eventos de éxito y de falla para esta política.

Además, más adelante en este artículo, te muestro cómo filtrar registros de eventos para devolver los eventos que deseas analizar.

Auditoría de Administración de Cuentas (Registros de Eventos 4720 a 4780)

Los registros de eventos de Administración de Cuentas registran los cambios que los administradores realizan en usuarios, computadoras o grupos en Active Directory. Algunos ejemplos de eventos de administración de cuentas son:

- Un administrador crea, modifica o elimina una cuenta de usuario o grupo.

- Alguien en el servicio de atención al cliente establece o cambia una contraseña.

- Un administrador habilita, deshabilita o renombra un grupo o cuenta de usuario.

Para configurar los DC para que registren estos eventos, habilite los eventos Auditoría de administración de cuentas para eventos de éxito y/o fracaso. Habilitar esta política en la Política de Controladores de Dominio por Defecto obliga a los Controladores de Dominio a registrar eventos 4720 a 4780 en su registro de seguridad local.

Auditoría del Acceso al Servicio de Directorio (Registros de Eventos 4661 y 4662)

La política de seguridad Auditar el acceso al servicio de directorio especifica si se intenta auditar un DC por parte de usuarios para acceder a objetos de Active Directory. Además, cuando se habilita esta política de seguridad en Controladores de Dominio, se registran registros de eventos 4661 o 4662.

Los DC generan el identificador de evento 4661 cuando un usuario solicita un identificador para un objeto. Por el contrario, cuando se realiza una operación en un objeto de Active Directory, un DC registra el identificador de evento 4662.

En la práctica, utilice el identificador de evento 4661 para realizar un seguimiento de intentos de acceso no autorizado a objetos de AD. Esto le ayuda a realizar un seguimiento de intentos de acceso a objetos sensibles en Active Directory.

De manera similar, si necesita realizar un seguimiento de las acciones realizadas en seguridad de AD (usuarios o grupos), monitoree el evento 4662. Monitorear este evento puede proporcionar información valiosa sobre cambios en las cuentas de usuario, membresías de grupos y actualizaciones de políticas de grupo.

Esto ayuda a sysadmins a detectar y analizar actividades potencialmente maliciosas. Además, el evento 4662 puede ayudar a los administradores a realizar un seguimiento de los cambios realizados en el sistema a lo largo del tiempo, lo que puede utilizarse para cumplimiento y propósitos de auditoría.

Registro de eventos de inicio de sesión (registros de eventos 4624 a 4779)

Al habilitar la política de seguridad “Auditar Eventos de Inicio de Sesión“, un equipo registra cada instancia de las acciones de inicio de sesión o cierre de sesión de un usuario. Si se habilita esta política en un Controlador de Dominio, captura las actividades de inicio de sesión y cierre de sesión de las cuentas de usuario en el DC.

Además, cuando una cuenta de dominio se utiliza para inicios de sesión interactivos en un servidor miembro o estación de trabajo, genera un evento de inicio de sesión en el controlador de dominio.

Después de la discusión anterior sobre “Auditar Eventos de Inicio de Sesión de Cuenta”, muchos lectores se preguntan sobre las diferencias entre “Auditar Eventos de Inicio de Sesión de Cuenta” y “Auditar Eventos de Inicio de Sesión”.

La política de seguridad auditar eventos de inicio de sesión determina si se debe registrar cada instancia de inicio y cierre de sesión de usuario en un dispositivo.

Por otro lado, la política de seguridad auditar eventos de inicio de sesión de cuentas determina si registrar cada instancia de un usuario iniciando sesión o cerrando sesión desde otro dispositivo donde el dispositivo se emplea para la validación de cuentas o autenticación.

Si habilita la política de auditoría de inicio de sesión eventos en Controladores de Dominio, estos generan eventos de inicio de sesión de cuentas de dominio, ya sea que el inicio de sesión sea en un DC o en una estación de trabajo. Sin embargo, habilitar auditoría de inicio de sesión de cuentas eventos en los DCs hace que se registren las actividades de inicio de sesión de cuentas que se autentican en un controlador de dominio.

La política de seguridad auditar eventos de inicio de sesión de cuentas genera identificadores de registro de eventos 4624 a 4779.

Habilitar y ver los registros de eventos esenciales de Active Directory (AD)

Esta sección cubre los pasos para utilizar directiva de grupo para habilitar los registros de eventos de Active Directory que mencioné en la sección anterior. A continuación, explico cómo utilizar Windows Event Viewer y PowerShell para ver y analizar los registros de eventos de AD.

Habilitar registros de eventos de AD a través de la directiva de grupo

1. Abra la Consola de Administración de Directiva de Grupo. Ábrala de 2 maneras: buscando “Administración de Directiva de Grupo” o a través de Administrador de Servidores.

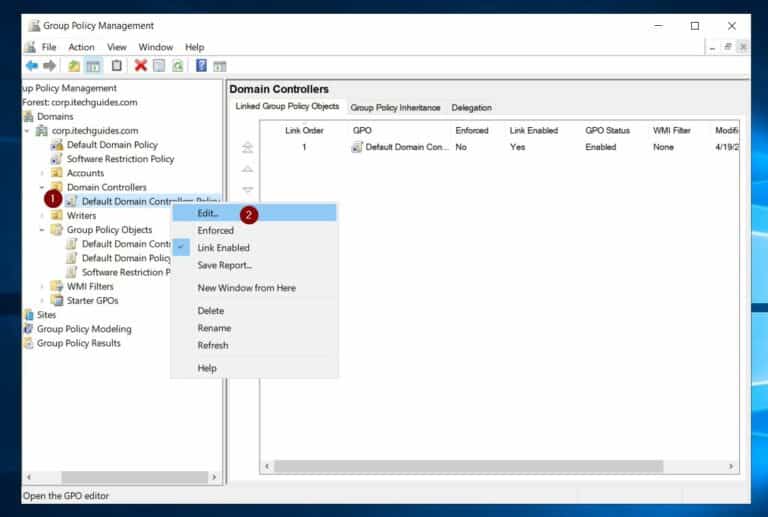

2. En la Consola de Administración de Directiva de Grupo, vaya a Controladores de Dominio y expanda el contenedor.

3. A continuación, haga clic con el botón derecho en la directiva Controladores de Dominio por Defecto y elija Editar. Sin embargo, si no desea editar, haga una copia yendo al contenedor Objetos de Directiva de Grupo y expandiéndolo.

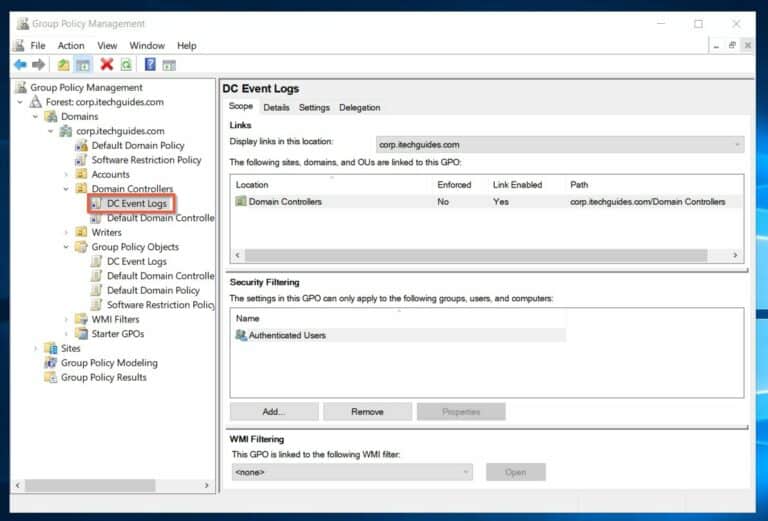

Luego, arrastre la directiva Controladores de Dominio por Defecto al contenedor Objetos de Directiva de Grupo para copiarla. Renombre la directiva copiada, luego arrástrela al contenedor Controladores de Dominio para aplicar el GPO al contenedor.

Este enfoque te permite modificar la directiva copiada en lugar de la directiva original de Default Domain Controllers.

4. Cuando el GPO se abre para editar, navega por la ruta que se indica a continuación:

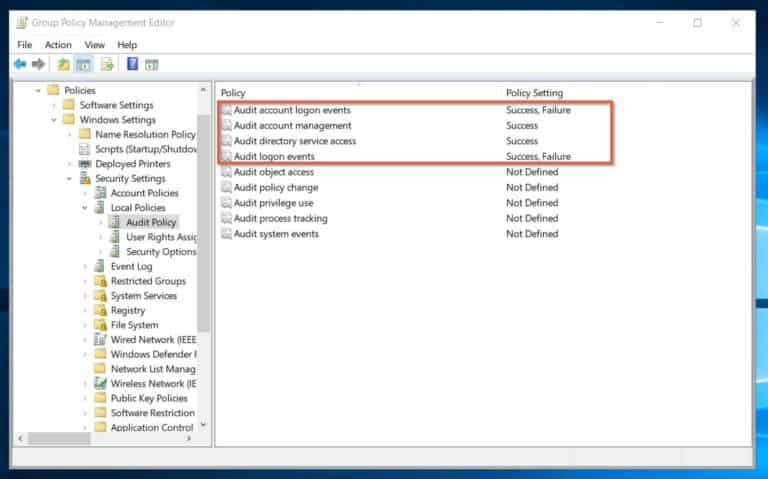

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. A continuación, configura las siguientes directivas:

Auditoría de administración de cuentas: Éxito; Auditoría del acceso al servicio de directorio: Éxito; Auditoría de eventos de inicio de sesión: Éxito y Fracaso; Auditoría de eventos de inicio de sesión de cuentas: Éxito y Fracaso.

Las directivas anteriores deben corresponder con la captura de pantalla que se muestra a continuación.

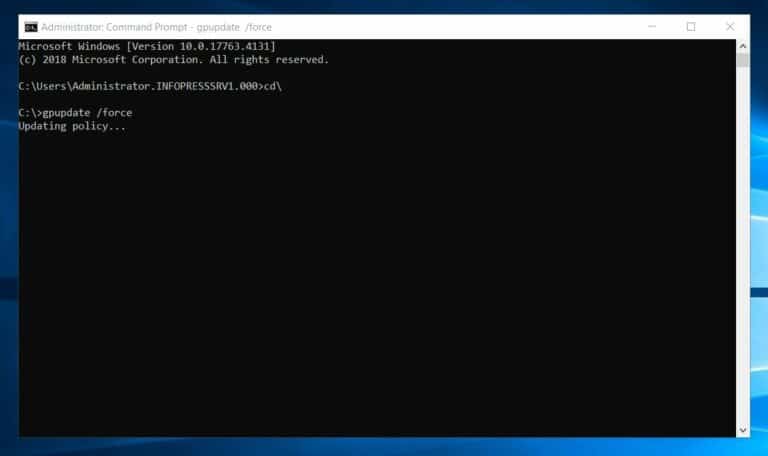

gpupdate /forceSi deseas ver una lista de las directivas de auditoría actualmente configuradas en el DC, ejecuta el comando que se indica a continuación.

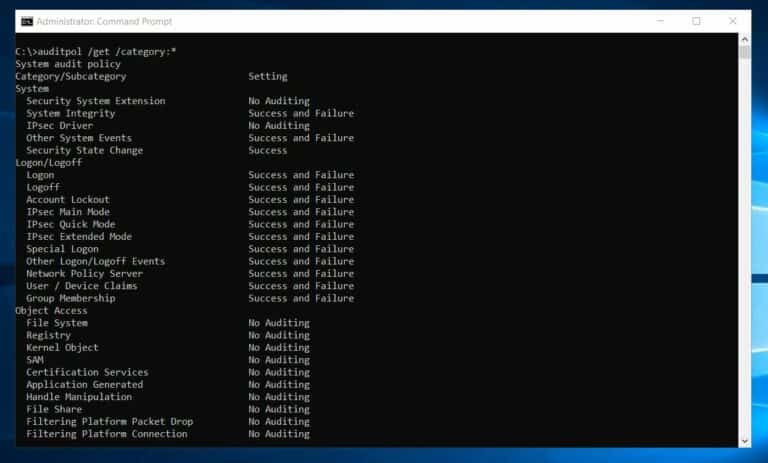

auditpol /get /category:*Ver y rastrear los registros de eventos esenciales de Active Directory con el Visor de eventos de Windows

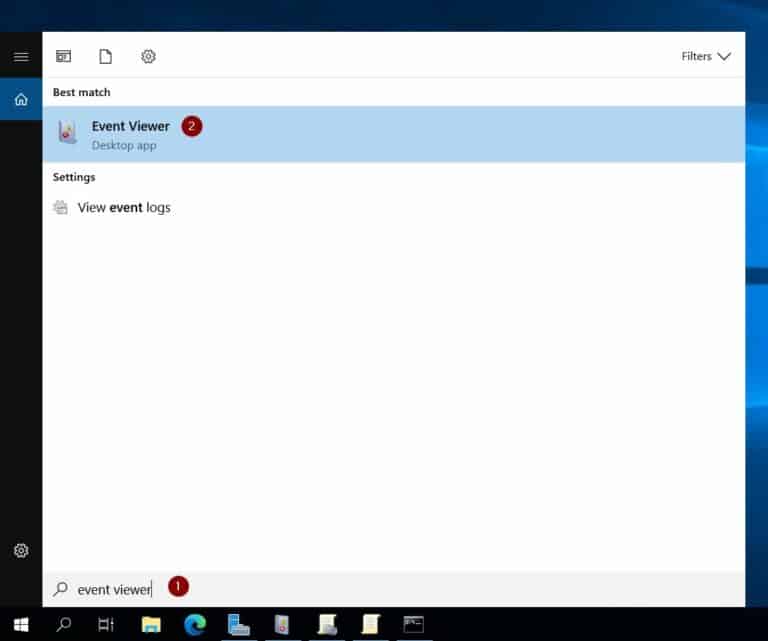

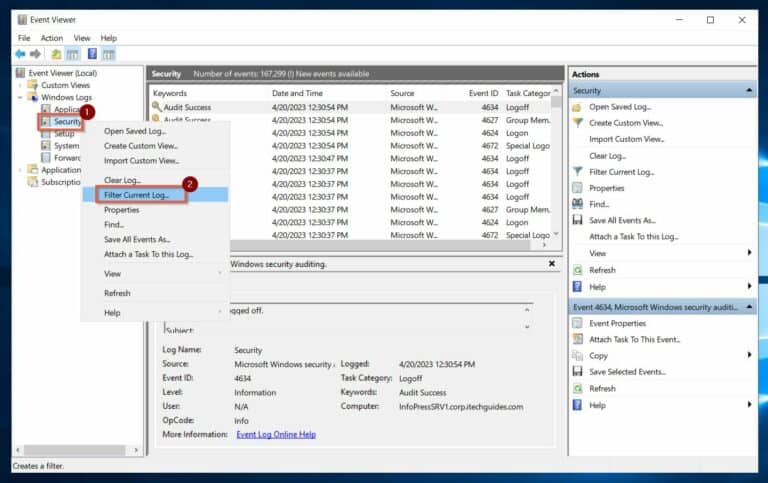

- Busca y abre Event Viewer.

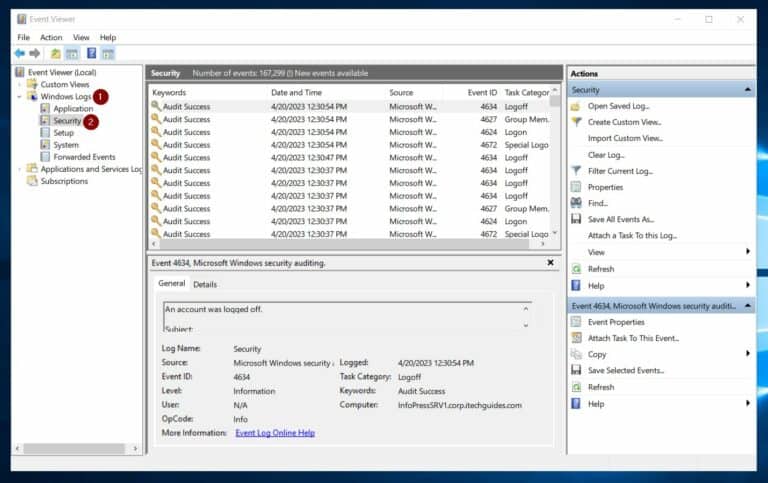

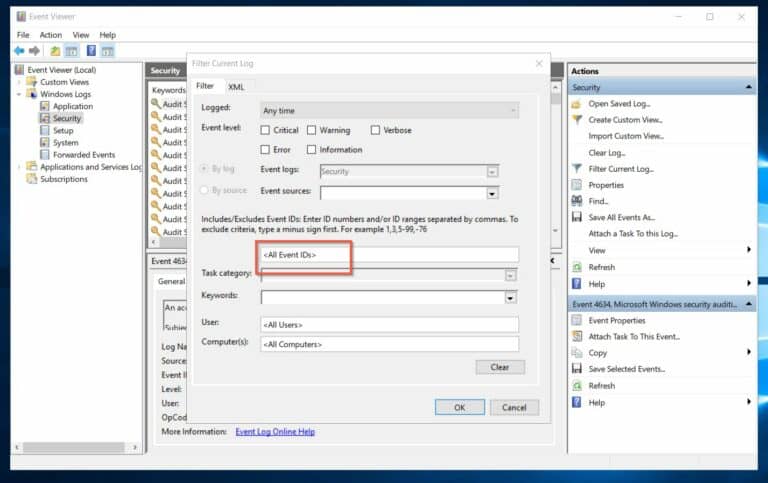

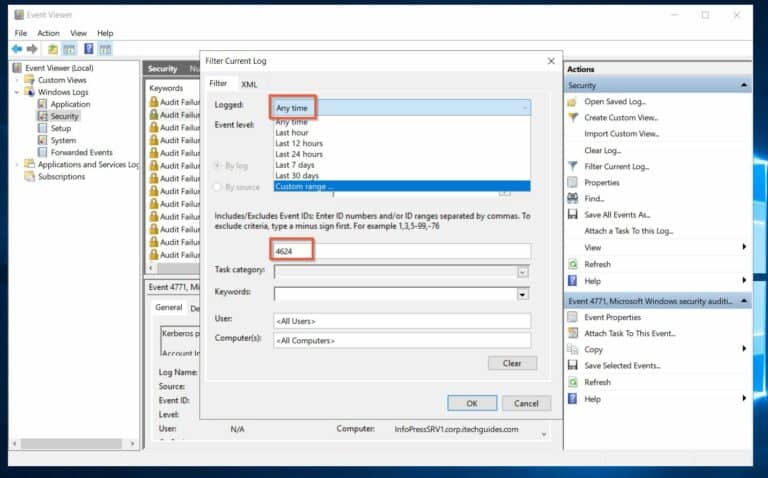

2. A continuación, abre Registros de Windows -> Seguridad – Los controladores de dominio registran eventos de auditoría en el Windows Registro de seguridad. Dado que hay numerosos registros de eventos, la forma más efectiva de analizar los eventos es utilizando la opción de filtrado.

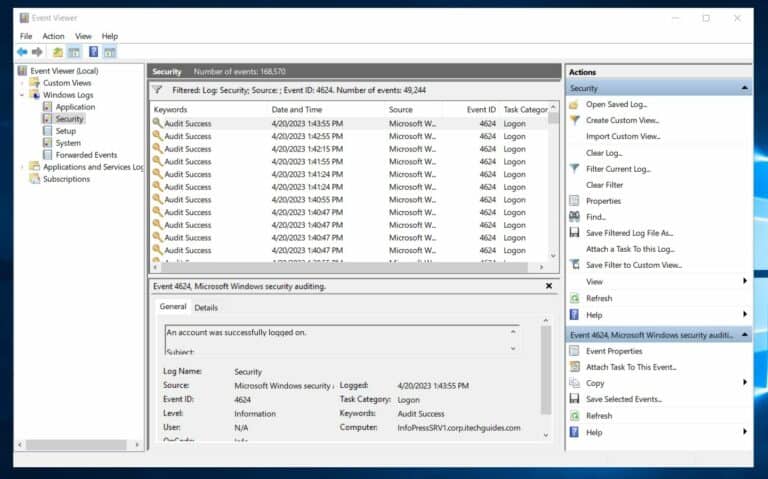

4. Por último, filtra los registros de eventos por los ID de eventos. Por ejemplo, para ver todos los inicios de sesión de cuenta exitosos, introduce 4624 en el campo <Todos los ID de eventos>.

Los datos se muestran si el registro de eventos contiene registros que coinciden con los filtros aplicados.

También puedes leer Cómo configurar Active Directory en Windows Server 2022

Ver y Seguir los Registros Esenciales de Eventos de AD con Windows PowerShell

PowerShell ofrece una opción robusta para ver los registros de eventos de Active Directory, con capacidades de filtrado y exportación de informes más avanzadas que la herramienta Visor de Eventos de Windows. Además, PowerShell ofrece varios cmdlets para ver los registros de eventos, pero en este artículo, utilizamos el cmdlet Get-WinEvent.

Utilice este cmdlet para ver los registros de eventos de AD:

1. Abra PowerShell con permisos de administrador, busque “PowerShell de Windows” y haga clic en “Ejecutar como administrador”.

2. A continuación, devuelva todos los eventos en el registro de seguridad de eventos de Windows ejecutando este comando.

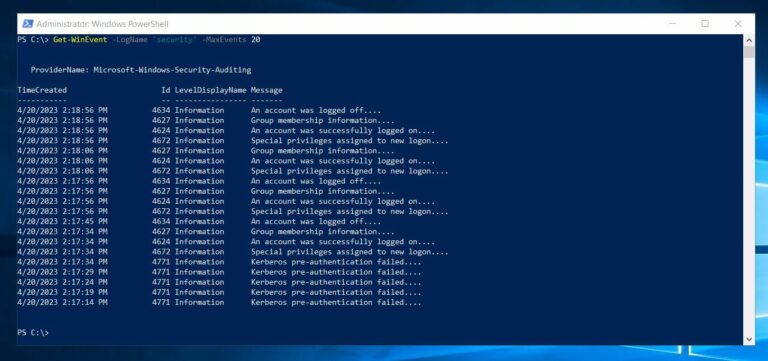

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Para minimizar el número de eventos que recupera el comando y acelerar el proceso, utilicé el parámetro MaxEvents. Sin este parámetro, el comando devuelve todos los eventos en los registros de eventos de seguridad, lo que podría llevar mucho tiempo.

El comando recupera los últimos 20 registros de eventos, pero el informe resultante no es especialmente informativo.

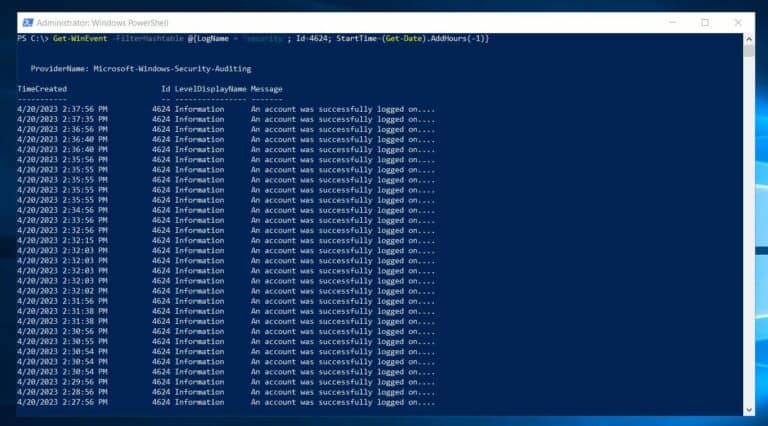

3. Para mejorar la utilidad del informe, utilice el parámetro FilterHashtable para especificar una tabla hash que filtre la información recuperada por el comando. Un comando de ejemplo:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Esta orden recupera los registros de eventos con ID 4624 que se registraron en la última hora desde el registro de eventos de Seguridad.

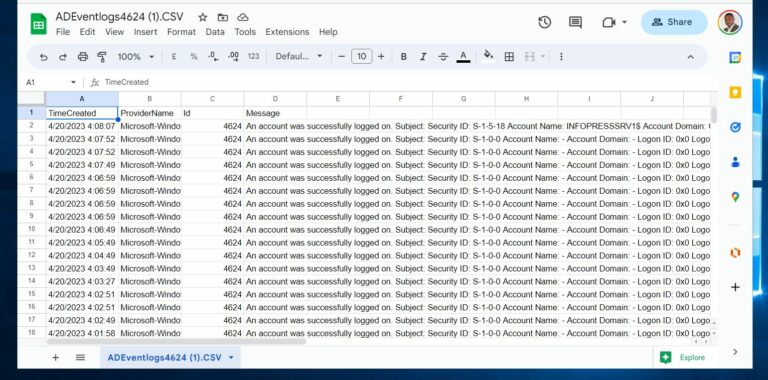

4. Finalmente, guarde este informe en un archivo CSV redireccionando la salida del comando en el paso 3 anterior al comando Export-Csv. Antes de ejecutar el comando, cambie la ruta al archivo CSV.

También modifique otros parámetros en la tabla hash, como el id y el LogName.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationEl comando crea un archivo CSV que puede revisar para analizar los registros de eventos de AD.

Ver Conclusiones de Registros de Eventos de Active Directory (AD) y lo que rastrean

Comprender y aprovechar los esenciales Active Directory (AD) registros de eventos son increíblemente valiosos para los administradores de Windows.

El paso crucial en el proceso es habilitar los registros de eventos de AD a través de la directiva de grupo. Una vez habilitados, el Visor de Eventos de Windows y Windows PowerShell ofrecen 2 herramientas poderosas para ver y rastrear estos registros.

La monitorización regular de los registros de eventos de AD permite a los administradores obtener información útil sobre posibles brechas de seguridad, problemas de red o fallos del sistema. Además, tomar medidas proactivas para abordar cualquier problema encontrado en los registros de eventos de AD ayuda a garantizar el funcionamiento fluido de la red, su seguridad y rendimiento.

Con las herramientas y el conocimiento adecuados, los administradores aprovechan estos registros para estar al tanto de posibles problemas y garantizar la estabilidad de su red.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/