عرض سجلات أحداث الدليل النشط (AD) وما يتتبعونه. ما هي سجلات أحداث الدليل النشط ووظائف تتبعها؟ يمكنك الحصول على رؤى حول حالة صحة AD من خلال مراقبة سجلات أحداث AD.

علاوةً على ذلك، تساعد سجلات أحداث AD في تحديد التهديدات الأمنية المحتملة قبل تحققها.

لمراجعة أحداث AD، يجب عليك أولاً فهم سجلات الأحداث المتاحة والمعلومات التي تتتبعها. في القسم الأول من هذا المقال، أشرح سجلات أحداث الدليل النشط والبيانات التي تقدمها.

في الثانية، نستكشف كيفية مشاهدة سجلات الأحداث. ومع ذلك، يجب عليك تمكين Active Directory التدقيق من خلال سياسة المجموعة لتمكين AD من تسجيل الأحداث في سجل Windows Events.

نتيجة لذلك، أبدأ في القسم الثاني من هذا الدليل من خلال عرض كيفية تمكين سياسات التدقيق في Active Directory باستخدام سياسة المجموعة. بالإضافة إلى ذلك، أستكشف خيارين لمشاهدة وتحليل سجلات أحداث AD – Windows Event Log Viewer و PowerShell.

سجلات الأحداث الأساسية ل Active Directory (AD) وما يتتبعها

اعتمادًا على الأحداث المحددة التي تريد تسجيلها في AD، يمكنك تكوين سياسات التدقيق أو سياسات التدقيق المتقدمة في سياسة المجموعة. وهذا يعني أن المعلومات المسجلة في سجلات أحداث AD تعتمد على سياسات التدقيق التي قمت بتمكينها.

يغطي هذا المقال الأساسي سياسات التدقيق التي تمكن المؤسسة وتبدأ في تتبع الأنشطة AD. إذا كنت مهتمًا بتعلم سياسات التدقيق المتقدمة، فزر هذا الرابط – سياسات التدقيق المتقدمة.

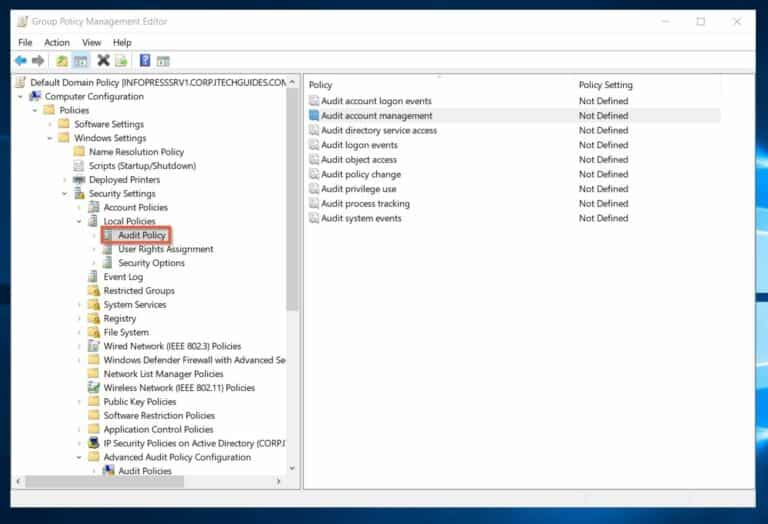

تقع سياسات التدقيق التي أناقشها في المسار التالي في محرر إدارة سياسة المجموعة:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policyهناك 9 سياسات داخل سياسة التدقيق، لكنني أركز على 4 سياسات تلبي متطلبات التدقيق لمعظم المؤسسات. علاوة على ذلك، أتعمق في سجلات الأحداث التي توليدها المُجالات المُسيطرة بمجرد تمكين سياسة، والمعلومات التي يلتقطونها وكيف يمكنك استخدامهم.

تدقيق أحداث تسجيل الدخول للحسابات (سجلات الأحداث 672 إلى 683)

إذا كنت ترغب في المجال في تسجيل المُراسلات (في سجل الأمان المحلي) كل مرة يتم فيها التوثيق حساب المستخدم أو الكمبيوتر أو حساب خدمة، فقم بتمكين سياسة تدقيق أحداث تسجيل الدخول للحساب للنجاح والفشل. عند تمكينه، في سياسة سياسة سياسة مُجمع المجال الافتراضية، يسجل مُجمع المجال الحاكم الحدث كلما توثق حساب مستخدم أو كمبيوتر أو حساب خدمة على المجال.

تمكين هذه السياسة قد يسجل معرف سجل الأحداث ID 672 إلى 683 في سجل الأمان المحلي للمُجمع. لقراءة الأحداث وما يتم تسجيله من معلومات، قم بزيارة تكوين هذا الإعداد التدقيقي.

عند تمكين سياسة تسجيل أحداث تسجيل الدخول للحساب، تسجل مراقبي النطاق (DCs) العديد من سجلات الأحداث نظرًا لتسجيل مستخدميك باستمرار الدخول والخروج من النطاق. في البداية، قد يبدو هذا غير ضروري، ولكن مايكروسوفت توصي بتمكين أحداث النجاح والفشل لهذه السياسة.

وعلاوة على ذلك، في وقت لاحق في هذه المقالة، سأريك كيفية تصفية سجلات الأحداث لإرجاع الأحداث التي ترغب في تحليلها.

تدقيق إدارة الحسابات (سجلات الأحداث 4720 إلى 4780)

سجلات الأحداث لإدارة الحسابات تسجل التغييرات التي يقوم بها المسؤولون على المستخدمين، الحواسيب أو المجموعات في Active Directory. بعض أمثلة الأحداث لإدارة الحسابات هي:

- يقوم مسؤول بإنشاء أو تعديل أو حذف حساب مستخدم أو مجموعة.

- شخص في مكتب الخدمة يضبط أو يغير كلمة المرور.

- يقوم مسؤول بتمكين أو تعطيل أو إعادة تسمية مجموعة أو حساب مستخدم.

لتكوين خوادم DCs لتسجيل هذه الأحداث، قم بتمكين أحداث التدقيق في إدارة الحسابات للنجاح و/أو الفشل. تمكين هذه السياسة في سياسة خوادم المجال الافتراضية تجبر خوادم المجال على تسجيل الأحداث 4720 إلى 4780 في سجل الأمان المحلي لهم.

التدقيق في الوصول إلى خدمة السجلات (سجلات الأحداث 4661 و 4662)

سياسة الأمان “التدقيق في حق الوصول إلى خدمة الدليل” تحدد أنه إذا حاولت المراقبة التابعة للسيرش أن تقوم بالمحاولات بواسطة المستخدمين للوصول إلى كائنات دليل نشاط. علاوة على ذلك، عند تمكين هذه السياسة الأمنية في عقد المجال، يسجلون سجلات الأحداث 4661 أو 4662.

تولد عقد المجال معرف الحدث 4661 عندما يطلب المستخدم معالمة لكائن. وعلى النقيض من ذلك، عندما يتم إجراء عملية على كائن نشاط دليل، يسجل عقد المجال معرف الحدث 4662.

في الممارسة العملية، استخدم معرف الحدث 4661 لتتبع المحاولات الغير مصرح بها للوصول إلى كائنات AD. هذا يساعدك على تتبع محاولات الوصول إلى كائنات حساسة في دليل نشاط.

وبالمثل، إذا كنت بحاجة إلى تتبع الإجراءات التي تم إجراؤها على المواطنين أمان المجموعة (مستخدم أو مجموعة)، فاحتصل على الحدث 4662. المراقبة قد توفر هذا الحدث معلومات قيمة حول تغييرات الحسابات المستخدم، أعضاء المجموعة، والتحديثات إلى سياسات المجموعة .

هذا يساعد مديري النظام في الكشف عن وتحليل الأنشطة المحتملة ضارة . علاوة على ذلك، قد يساعد الحدث 4662 المشرفين على تتبع التغييرات التي تم إجراؤها على النظام على مر الزمن، والتي يمكن استخدامها لأغراض الامتثال والتدقيق.

سجل أحداث تسجيل الوصول (سجلات الأحداث 4624 إلى 4779)

من خلال تمكين سياسة الأمان “تدقيق سجل الدخول” ، يتم تسجيل كل حالة تسجيل الدخول أو الخروج للمستخدم. إذا تم تمكين هذه السياسة على ملف تعريف المجال Controller ، يتم التقاط نشاطات تسجيل الدخول وتسجيل الخروج للحسابات المستخدم على الجهاز المركزي للمجال.

علاوة على ذلك ، عندما يتم استخدام حساب المجال للتسجيل التفاعلي على خادم عضو أو جهاز عمل، يولد حدث تسجيل الدخول على جهاز التحكم في المجال.

بعد المناقشة السابقة حول “تدقيق حدث تسجيل الدخول للحساب” ، يبدو أن العديد من القراء مهتمون بالفروق الوثيقة بين “تدقيق حدث تسجيل الدخول للحساب” و “تدقيق حدث الدخول”.

سياسة الأمان تدقيق حدث الدخول تحدد ما إذا كان سيتم تسجيل كل حالة تسجيل الدخول والخروج للمستخدم على جهاز.

من ناحية أخرى، سياسة الأمان تدقيق حدث تسجيل الدخول لحساب تحدد ما إذا كان يتم تسجيل كل حالة تسجيل الدخول أو الخروج للمستخدم من جهاز آخر حيث يتم استخدام الجهاز لتحقق الحساب أو التوثيق.

إذا قمت بتمكين سياسة تدقيق تسجيل الدخول الأحداث على عناوين التحكم، فإنها تولد أحداث تسجيل الدخول للحسابات المجتمعية، سواء كان التسجيل على عنوان تحكم أو جهاز عمل. ومع ذلك، فإن تمكين تدقيق تسجيل الدخول للحساب الأحداث على عناوين التحكم يسبب تسجيل الأنشطة الموثوق بها على عنوان تحكم للمجتمع.

سياسة الأمان تدقيق حدث تسجيل الدخول للحساب تولِّد أرقام مواد السجل من 4624 إلى 4779.

تمكين وعرض سجلات النشاط النشطة (AD) الأساسية

يغطي هذا القسم الخطوات لاستخدام سياسة المجموعة لتمكين سجلات الحدث Active Directory التي ناقشتها في القسم السابق. بعد ذلك، أشرح كيفية استخدام Windows Event Viewer و PowerShell لمشاهدة وتحليل سجلات الحدث AD.

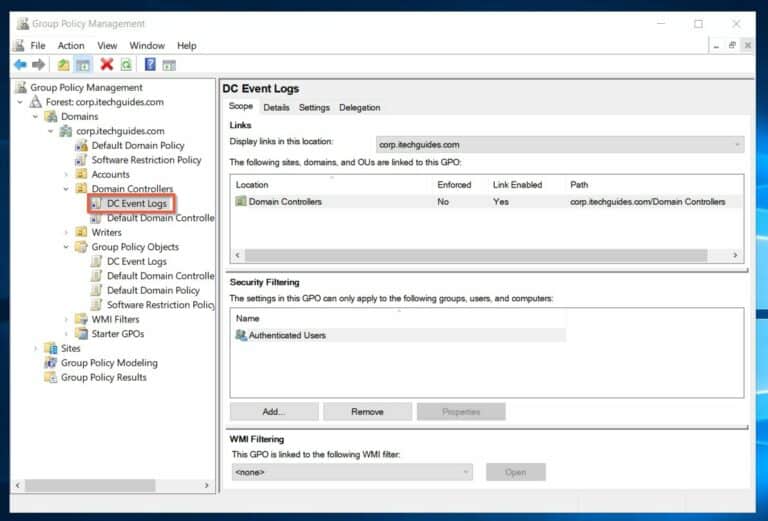

تمكين سجلات الحدث AD عن طريق سياسة المجموعة

1. افتح وحدة إدارة مجموعة السياسات. قم بفتحها بطريقتين: عن طريق البحث عن “إدارة مجموعة السياسات” أو من خلال وصيلة الخادم.

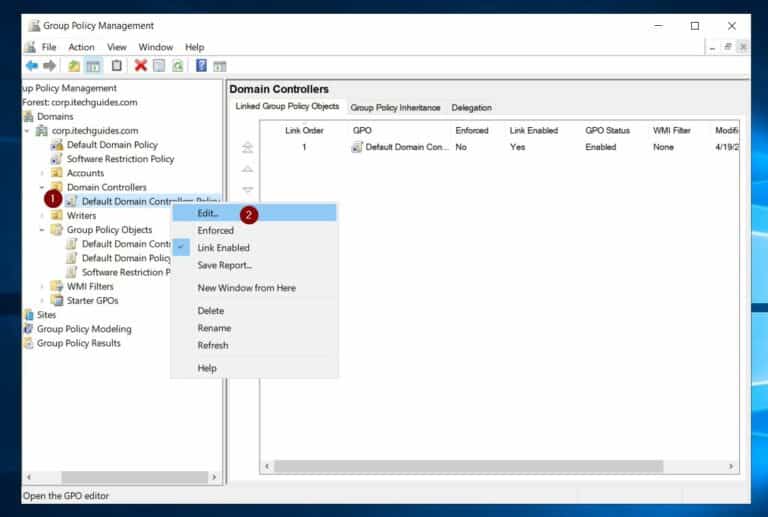

2. في وحدة إدارة مجموعة السياسات، انتقل إلى Domain Controllers وقم بتوسيع الحاوية.

3. بعد ذلك، انقر بزر الماوس الأيمن على سياسة المستضعفين النموذجيين واختر تحرير. ومع ذلك، إذا كنت لا ترغب في التحرير، قم بعمل نسخة عن طريق الذهاب إلى مجموعات سياسات الكائنات وتوسيعها.

بعد ذلك، اسحب سياسة المستضعفين النموذجيين إلى حاوية مجموعات سياسات الكائنات لنسخها. أعد تسمية السياسة المنسوخة، ثم اسحبها إلى حاوية المستضعفين لتطبيق GPO على الحاوية.

هذا النهج يتيح لك تعديل السياسة المنسوخة بدلاً من السياسة الافتراضية الأصلية المجال التحكم .

4. عندما يتم فتح GPO للتحرير ، انتقل إلى المسار التالي:

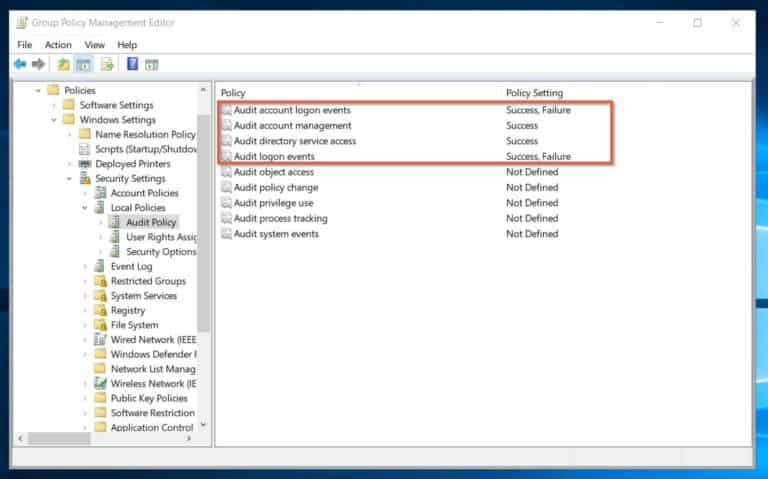

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. بعد ذلك ، قم بتكوين السياسات التالية:

تشغيل إدارة الحسابات: نجاح؛ وصول إلى خدمة الدليل: نجاح؛ حدث تسجيل الوصول: نجاح و فشل؛ حدث تسجيل الوصول إلى الحسابات: نجاح و فشل.

يجب أن تتوافق السياسات أعلاه مع لقطة الشاشة التالية.

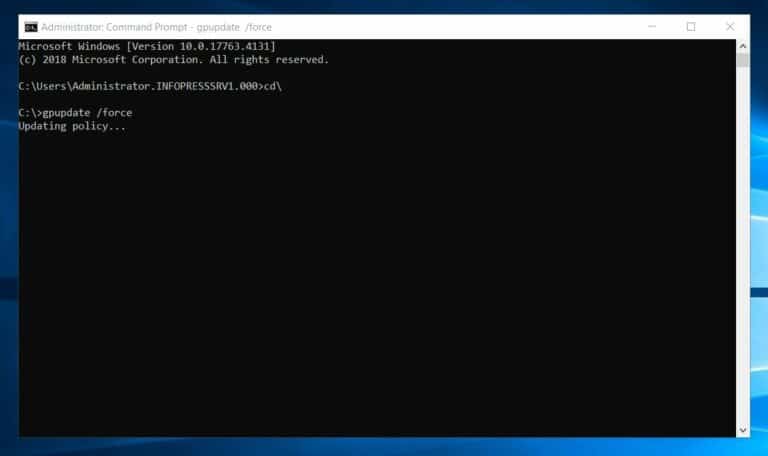

gpupdate /forceإذا كنت ترغب في رؤية قائمة بالسياسات التدقيق الحالي المعلنة على التحكم ، قم بتشغيل الأمر أدناه.

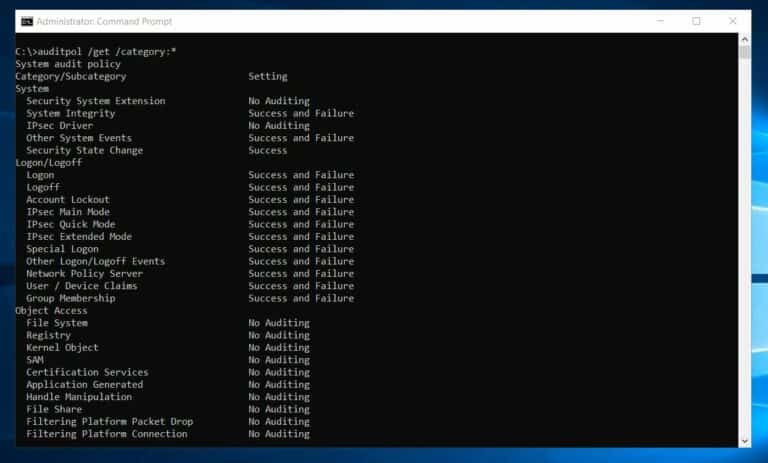

auditpol /get /category:*عرض وتتبع سجلات Windows Event Viewer الأساسية للمجال

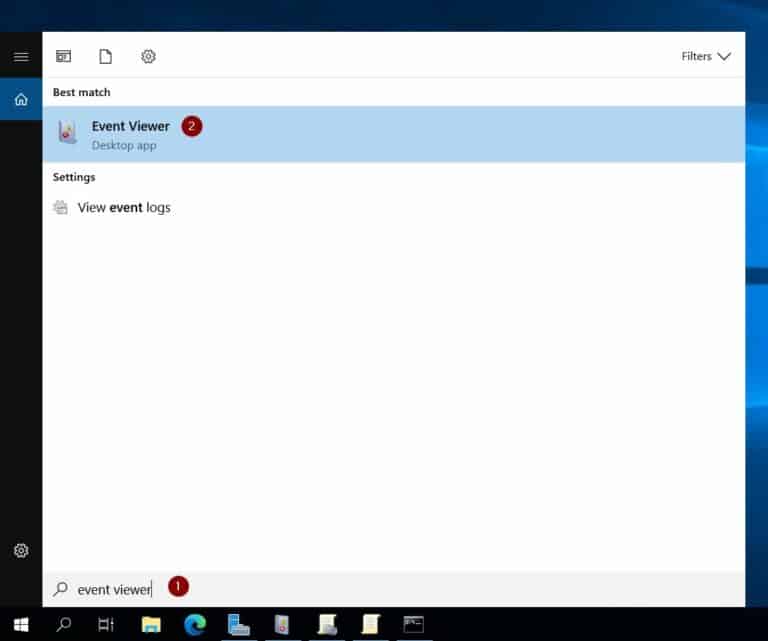

- ابحث عن وافتح لوحة المفاتيح.

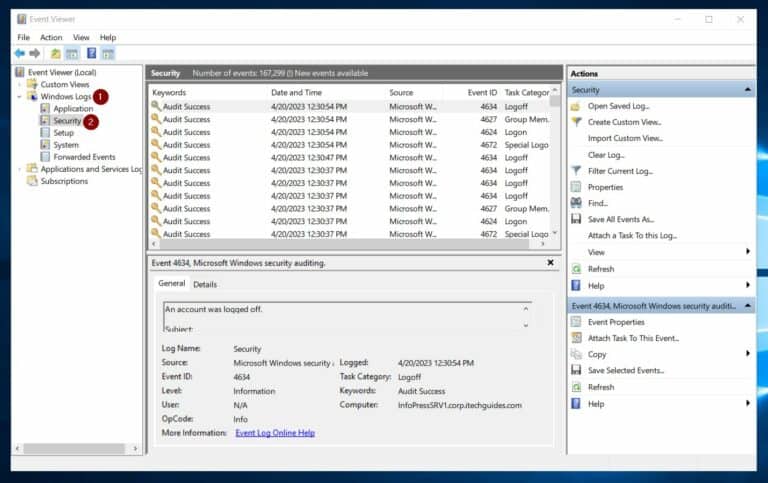

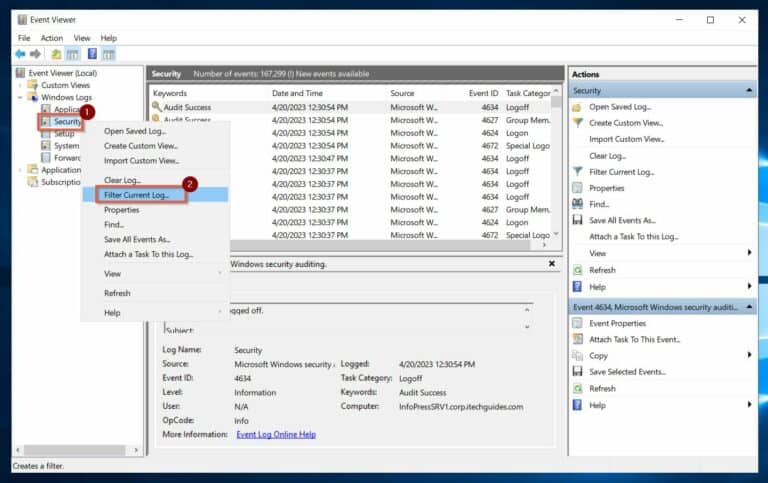

2. بعد ذلك، افتح سجلات ويندوز -> أمان – يسجل مراكز التحكم في المجال الأحداث التدقيق في ويندوز سجل الأمان. ونظرًا لوجود العديد من سجلات الأحداث، فإن الطريقة الأكثر فعالية لتحليل الأحداث هي باستخدام خيار التصفية.

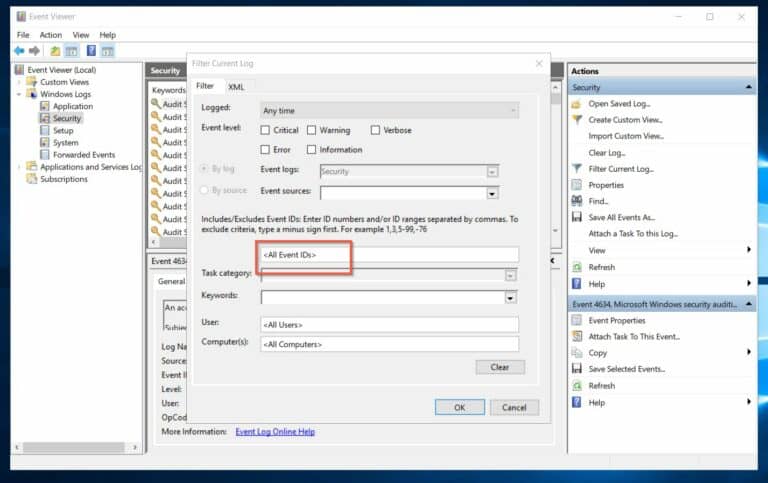

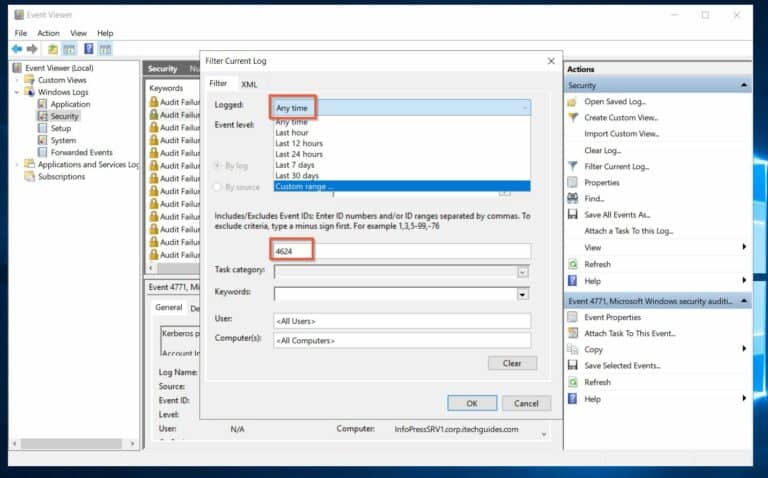

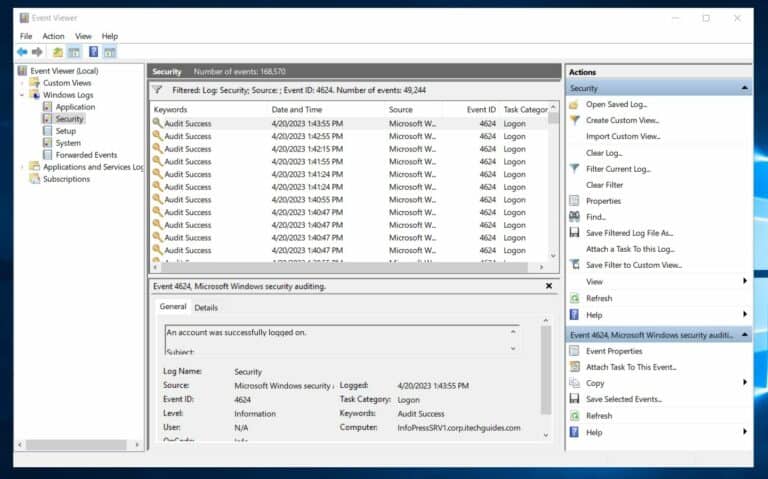

4. أخيرًا، قم بتصفية سجلات الأحداث حسب رموز الأحداث. على سبيل المثال، لعرض جميع تسجيلات الحسابات الناجحة، أدخل 4624 في حقل <جميع رموز الأحداث>.

يتم عرض البيانات إذا كان سجل الحدث يحتوي على سجلات تتطابق مع المرشحات المطبقة.

استعرض وتتبع سجلات الأحداث الأساسية لـ AD باستخدام Windows PowerShell

باور شيل يوفر خيارًا قويًا لمراقبة سجلات الأحداث للمجموعات النشطة، مع قدرات تصفية وتصدير تقارير متقدمة أكثر من أداة مراقبة الأحداث في ويندوز. علاوة على ذلك، يوفر باور شيل دوالًا مختلفة لمراقبة سجلات الأحداث، لكننا نستخدم دالة Get-WinEvent في هذه المقالة.

استخدم هذه الدالة لمراقبة سجلات الأحداث للمجموعات النشطة:

1. افتح باور شيل بصلاحيات المسؤول، ابحث عن “باور شيل” وانقر على “تشغيل كمسؤول”.

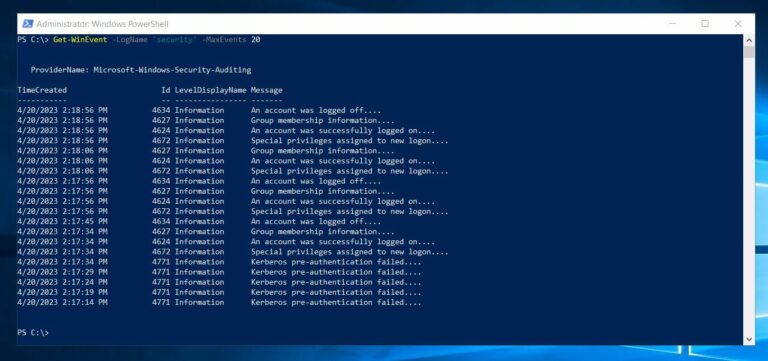

2. بعد ذلك، أرجع جميع الأحداث في سجل أمان Windows Event بتنفيذ هذا الأمر.

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}لتقليل عدد الأحداث التي يسترجعها الأمر وتسريع العملية، استخدمت معامل MaxEvents. بدون هذا المعامل، يسترجع الأمر جميع الأحداث في سجلات الأحداث الأمنية، وهو ما قد يستغرق وقتًا طويلاً لإكماله.

يسترجع الأمر آخر 20 سجل حدث، لكن التقرير الناتج ليس ذو معنى خاص.

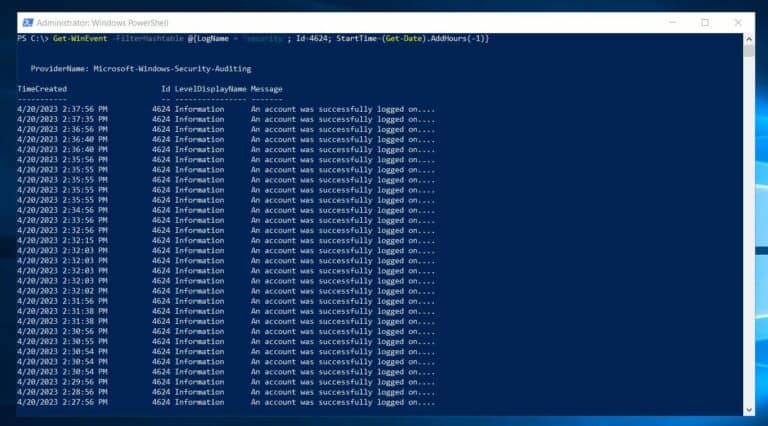

3. لتحسين فائدة التقرير، استخدم معامل FilterHashtable لتحديد جدول يقوم بتصفية المعلومات التي يسترجعها الأمر. أمثلة على الأمر:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}هذا الأمر يسترجع سجلات الأحداث ذات المعرف 4624 التي تم تسجيلها خلال الساعة الماضية من سجل أحداث الأمان.

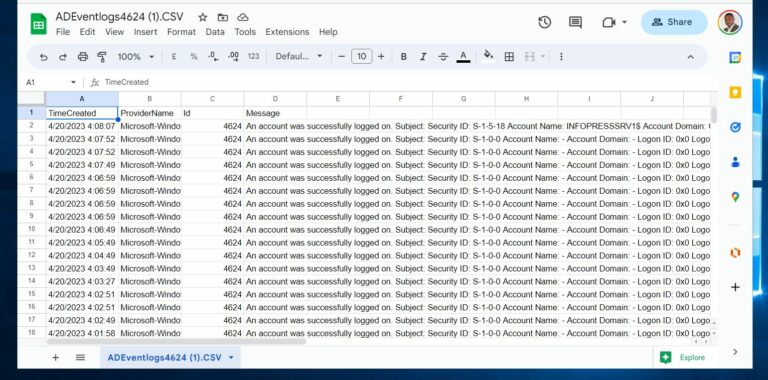

4. أخيرًا، احفظ هذا التقرير في ملف CSV عن طريق توجيه الأمر في الخطوة 3 أعلاه إلى أمر Export-Csv. قبل تشغيل الأمر، قم بتغيير مسار ملف CSV.

قم أيضًا بتعديل المعلمات الأخرى في الجدول الرقمي، مثل المعرف واسم السجل.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationينشئ الأمر ملف CSV يمكنك مراجعته لتحليل سجلات أحداث المجال.

ملاحظة سجلات Active Directory (AD) وما يتتبعها الخاتمة

فهم والاستفادة من الأساسيات Active Directory (AD) سجلات الأحداث هي قيمة لا تصدق لمسؤولي Windows.

الخطوة الحاسمة الأولى في هذه العملية هي تمكين سجلات أحداث الويب التشخيصي من خلال سياسة المجموعة المجموعة. بمجرد تمكينها ، يوفر مراقب الأحداث و ويندوز باور شيل أدوات قوية لمشاهدة وتتبع هذه السجلات.

مراقبة المراقبة سجلات أحداث الويب التشخيصي بانتظام تسمح للمسؤولين بالحصول على رؤى مفيدة في مواجهة الانتهاكات الأمنية المحتملة ، شبكة المشاكل ، أو فشل النظام. علاوة على ذلك ، إجراء تدابير استباقية للتعامل مع أي مشاكل تم العثور عليها في سجلات أحداث الويب التشخيصي تساعد على ضمان عملية الشبكة بسلاسة ، وأمانها وأدائها.

باستخدام الأدوات والمعرفة الصحيحتين ، يستغل المسؤولون هذه السجلات للبقاء على أعلى القضايا المحتملة وضمان استقرار شبكتهم.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/