Visualizza i log degli eventi di Active Directory (AD) e cosa tracciano. Quali sono i log degli eventi di Active Directory e le loro funzionalità di tracciamento? Ottieni informazioni sullo stato di salute di AD monitorando i log degli eventi di AD.

Inoltre, i log degli eventi di AD ti aiutano a identificare potenziali minacce alla sicurezza prima che si materializzino.

Per verificare gli eventi di AD, devi prima comprendere i log degli eventi disponibili e le informazioni che tracciano. Nella prima sezione di questo articolo, spiego i log degli eventi di Active Directory e i dati che offrono.

Nella seconda parte, esploriamo come visualizzare i log degli eventi. Tuttavia, è necessario abilitare Active Directory controlli di accesso tramite Group Policy per abilitare AD a registrare eventi nel log Windows Events.

Di conseguenza, inizio la sezione 2 di questa guida dimostrando come abilitare i criteri di controllo di accesso di Active Directory utilizzando group policy. Inoltre, esploro le 2 opzioni per visualizzare e analizzare i log degli eventi AD – Windows Event Log Viewer e PowerShell.

Log degli eventi essenziali di Active Directory (AD) e cosa tracciano

A seconda degli eventi specifici che desideri registrare in AD, configuri le Criteri di Audit o Advanced Audit Policies in Criteri di Gruppo. Ciò significa che le informazioni registrate negli eventi dei log di AD dipendono dalle politiche di Audit che hai abilitato.

Questo articolo copre le politiche di Audit fondamentali che un’organizzazione abilita e inizia a monitorare le attività di AD. Se sei interessato a imparare le politiche di Audit avanzate, visita questo link – Advanced Audit Policies.

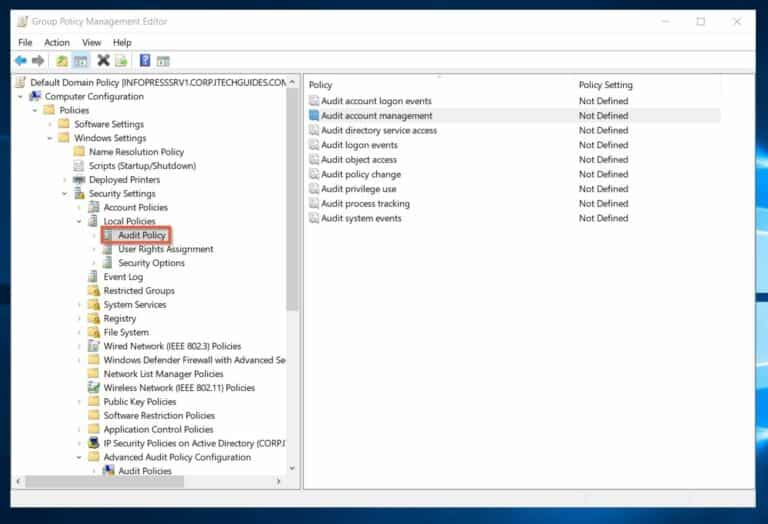

Le politiche di Audit che discuto si trovano nel percorso seguente nell’editor dei Criteri di Gestione di Gruppo:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit PolicyCi sono 9 politiche all’interno della politica di Audit, ma mi concentro su 4 che soddisfano i requisiti di controllo di controllo di molte organizzazioni. Inoltre, approfondisco i log degli eventi che Controller di Dominio generano una volta abilitata una politica, le informazioni che catturano e come li utilizzi.

Audit Account Logon Events (Event Logs 672 a 683)

Se desideri che i Controller di dominio registrino (nell’evento locale sicurezza) ogni volta che autentica unutente, computer o account di servizio, abilita la politica di audit degli eventi di accesso all’account per Successo e Fallimento. Quando abilitato, nella Politica predefinita dei Controller di dominio, il Controller di dominio registra l’evento ogni volta che autentica un utente, computer o account di servizio autenticato sul dominio.

L’abilitazione di questa politica potrebbe registrare l’ID dell’evento del registro 672 a 683 nel registro di sicurezza locale del DC. Per leggere gli eventi e cosa registrano, visita Configura questa impostazione di audit.

Quando si abilita la politica Registra eventi di accesso al conto, i Controller di dominio (DC) registrano innumerevoli eventi dal momento che gli utenti accedono costantemente e si disconnettono dal dominio. Inizialmente potrebbe sembrare superfluo, ma Microsoft consiglia di abilitare gli eventi di successo e di fallimento per questa politica.

Inoltre, più avanti in questo articolo, ti mostrerò come filtrare gli eventi di registro per restituire gli eventi che desideri analizzare.

Registrazione della gestione degli account (registri degli eventi da 4720 a 4780)

I registri degli eventi della gestione degli account registrano le modifiche che gli amministratori apportano agli utenti, computer o gruppi in Active Directory. Alcuni esempi di eventi di gestione degli account sono:

- Un amministratore crea, modifica o elimina un account utente o un gruppo.

- Qualcuno al help desk imposta o modifica una password.

- Un amministratore abilita, disabilita o rinomina un gruppo o un account utente.

Per configurare i controller di dominio affinché registrino questi eventi, abilitare gli eventi Audit account management per Success e/o Failure. L’attivazione di questa politica nella Policy Default Domain Controllers obbliga i controller di dominio a registrare gli eventi 4720 a 4780 nel loro log locale sicurezza.

Audit Directory Service Access (Event Logs 4661 e 4662)

La politica di sicurezza Audit Directory Service Access specifica se un audit di un DC rileva tentativi da parte di utenti di accedere agli oggetti del Active Directory. Inoltre, quando si abilita questa politica di sicurezza nei Controller di Dominio, questi registrano log degli eventi 4661 o 4662.

I DC generano l’ID evento 4661 quando un utente richiede un handle a un oggetto. Al contrario, quando si esegue un’operazione su un oggetto Active Directory, un DC registra l’ID evento 4662.

In pratica, utilizzare l’ID evento 4661 per monitorare tentativi di accesso non autorizzato agli oggetti AD. Questo aiuta a monitorare tentativi di accesso a oggetti sensibili nel Active Directory.

Allo stesso modo, se è necessario tenere traccia delle azioni intraprese su principali di sicurezza AD (utente o gruppo), monitorare l’evento 4662. Monitorando questo evento si possono ottenere informazioni preziose su eventuali cambiamenti ai conti utente, alle appartenenze ai gruppi e agli aggiornamenti alle politiche di gruppo.

Questo aiuta amministratori di sistema a rilevare e analizzare potenzialmente attività malevole. Inoltre, l’evento 4662 può aiutare gli amministratori a tenere traccia dei cambiamenti apportati al sistema nel tempo, che possono essere utilizzati per conformità e scopi di audit.

Log degli eventi di controllo dell’accesso (log degli eventi 4624 a 4779)

Abilitando la “Audit Logon Events” policy di sicurezza, un computer registra ogni evento di accesso o disconnessione di un utente. Se questa policy è abilitata su un Controller di dominio, cattura le attività di accesso e disconnessione degli account utente sul DC.

Inoltre, quando un account di dominio viene utilizzato per gli accessi interattivi su un server membro o su un computer workstation, genera un evento di accesso sul controller di dominio.

Dopo la precedente discussione su “Audit Account Logon Events”, molti lettori sono curiosi delle distinzioni tra “Audit Account Logon Events” e “Audit Logon Events”.

La policy di sicurezza audit logon events determina se registrare ogni evento di accesso e disconnessione dell’utente su un dispositivo.

D’altra parte, la politica di sicurezza controllo accessi in ingresso alle attività di accesso alle informazioni determina se registrare ogni singolo caso di un utente che si connette o si disconnette da un altro dispositivo in cui il dispositivo viene utilizzato per la validazione dell’account o per la autenticazione.

Se si attiva la politica controllo accesso alle attività di accesso alle informazioni sui Controller di Dominio, questi generano eventi di accesso all’account del dominio, indipendentemente dal fatto che l’accesso avvenga su un DC o su un computer di lavoro. Tuttavia, l’attivazione del controllo accessi in ingresso all’account di accesso alle attività di accesso alle informazioni sui DC provoca la registrazione delle attività di accesso all’account che sono autenticate su un controller di dominio.

La politica di sicurezza controllo accessi in ingresso alle attività di accesso alle informazioni genera ID dei log degli eventi da 4624 a 4779.

Attiva e visualizza i log degli eventi essenziali di Active Directory (AD)

Questa sezione copre i passaggi per utilizzare group policy per abilitare i log degli eventi Active Directory che ho discusso nella sezione precedente. Successivamente, spiego come utilizzare Windows Event Viewer e PowerShell per visualizzare e analizzare i log degli eventi AD.

Abilita i log degli eventi AD tramite Group Policy

1. Aprire la Console di gestione delle Criteri di Gruppo. È possibile aprirla in 2 modi: cercando “Group Policy Management” o attraverso Server Manager.

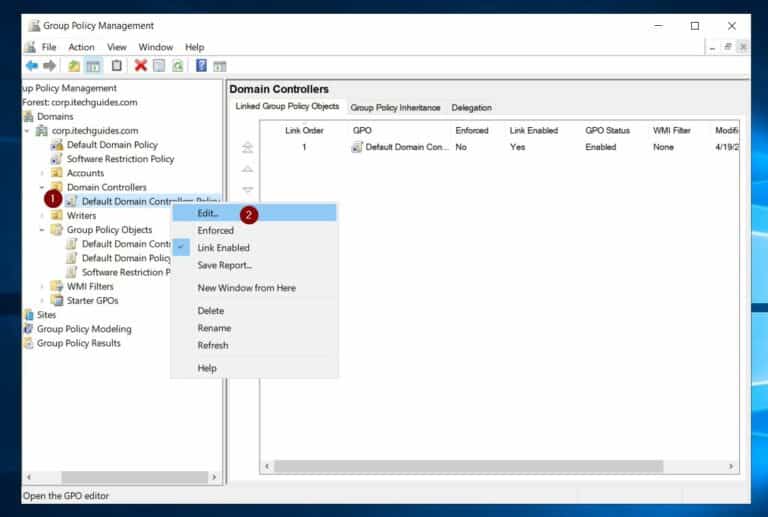

2. Nella Console di gestione delle Criteri di Gruppo, vai su Controller di Dominio e espandi il contenitore.

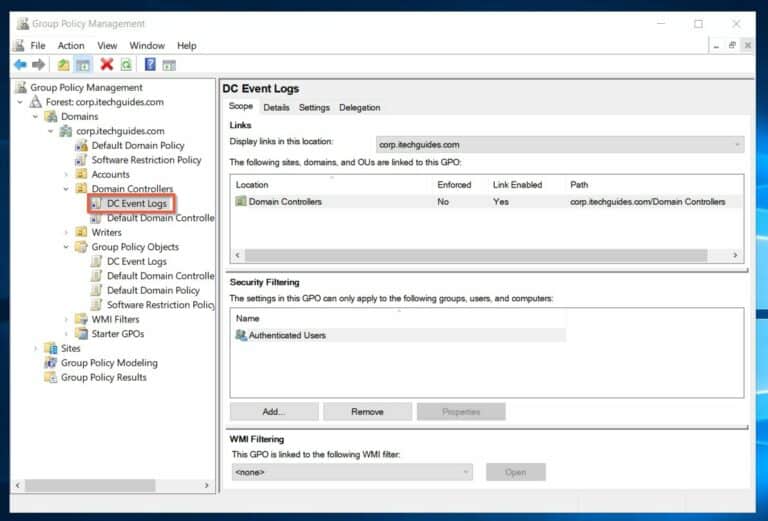

3. Quindi, fai clic con il tasto destro sul criterio Default Domain Controllers e scegli Edit. Tuttavia, se non si desidera modificare, fare una copia andando al contenitore Group Policy Objects ed espandendolo.

Successivamente, trascina il criterio Default Domain Controllers nel contenitore Group Policy Objects per copiarlo. Rinomina il criterio copiato, quindi trascinalo nel contenitore Controller di Dominio per applicare il GPO al contenitore.

Questo approccio ti consente di modificare la politica copiata invece della politica originale predefinita Controller di dominio.

4. Quando il GPO si apre per la modifica, naviga al percorso riportato di seguito:

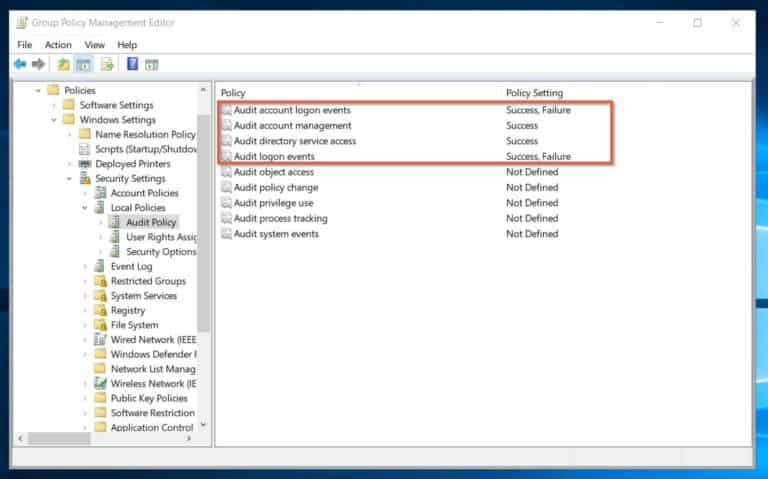

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. Successivamente, configura le seguenti politiche:

Verifica della gestione degli account: Successo; Verifica dell’accesso al servizio directory: Successo; Verifica degli eventi di accesso: Successo e Fallimento; Verifica degli eventi di accesso dell’account: Successo e Fallimento.

Le politiche di cui sopra dovrebbero corrispondere allo screenshot riportato di seguito.

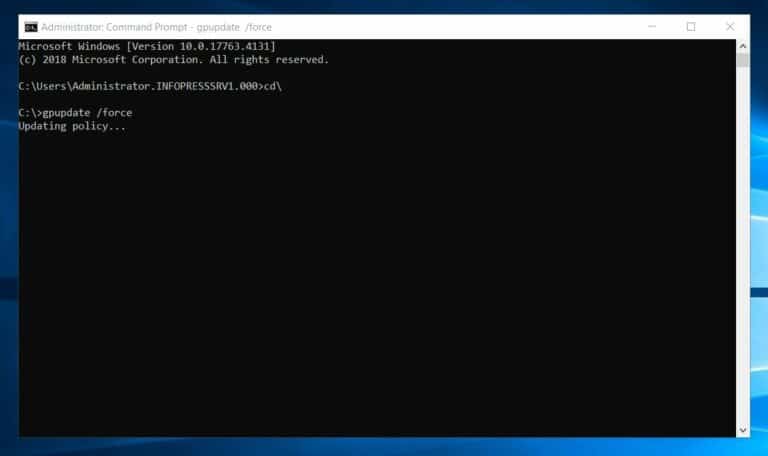

gpupdate /forceSe desideri visualizzare un elenco delle politiche di controllo attualmente configurate sul DC, esegui il comando riportato di seguito.

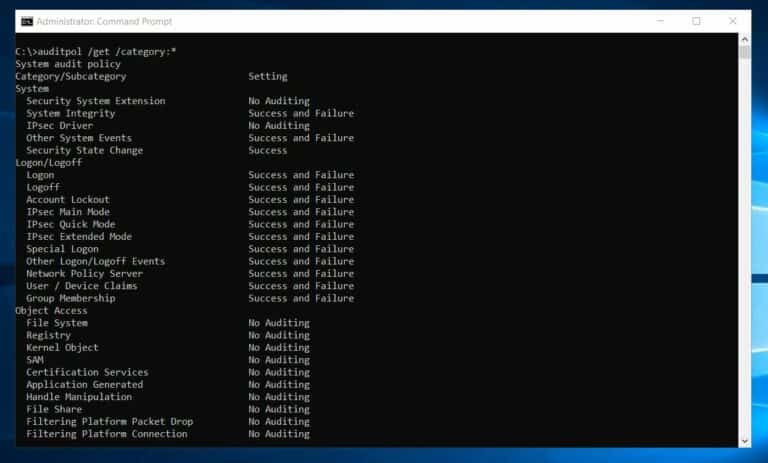

auditpol /get /category:*Visualizza e segui i log essenziali di Active Directory con Windows Event Viewer

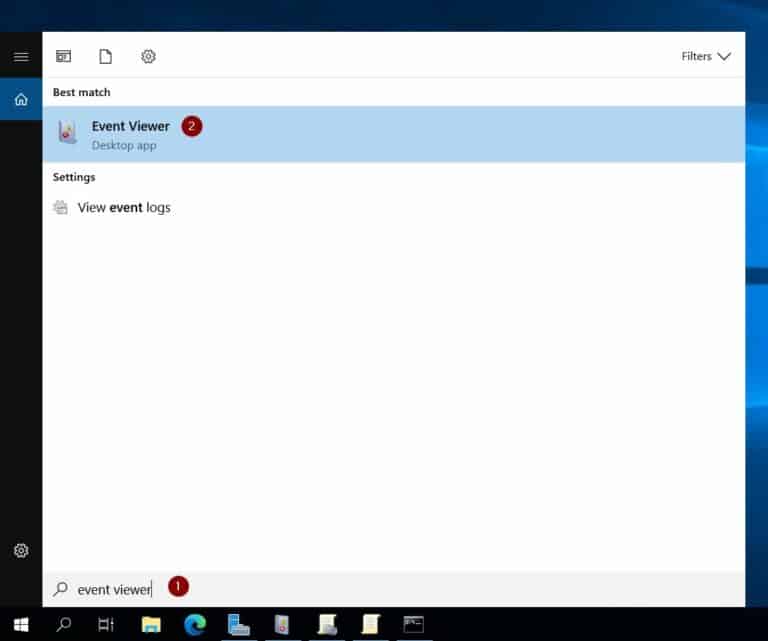

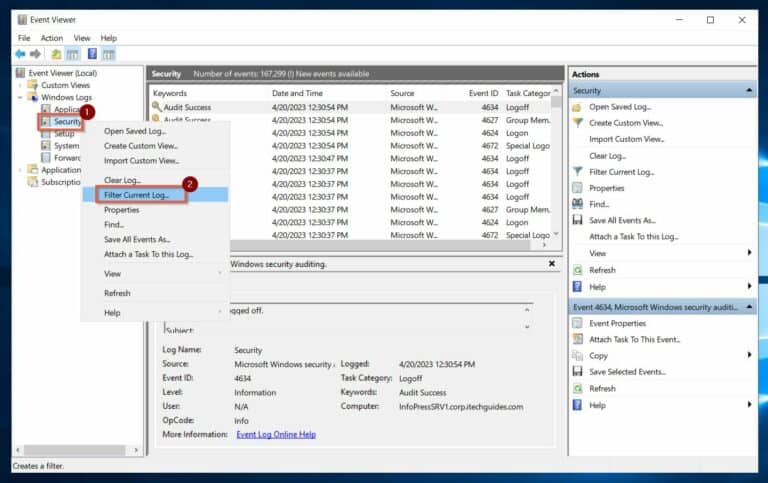

- Cerca e apri Visualizzatore eventi.

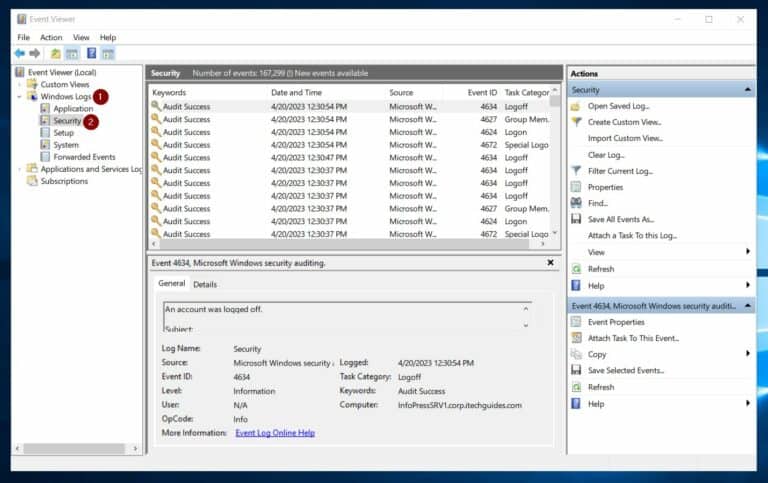

2. Successivamente, aprire Registri di Windows -> Sicurezza – I Controller di Dominio registrano gli eventi di auditing nel Windows registro di sicurezza. Poiché ci sono numerosi registri di eventi, il modo più efficace per analizzare gli eventi è utilizzando l’opzione di filtro.

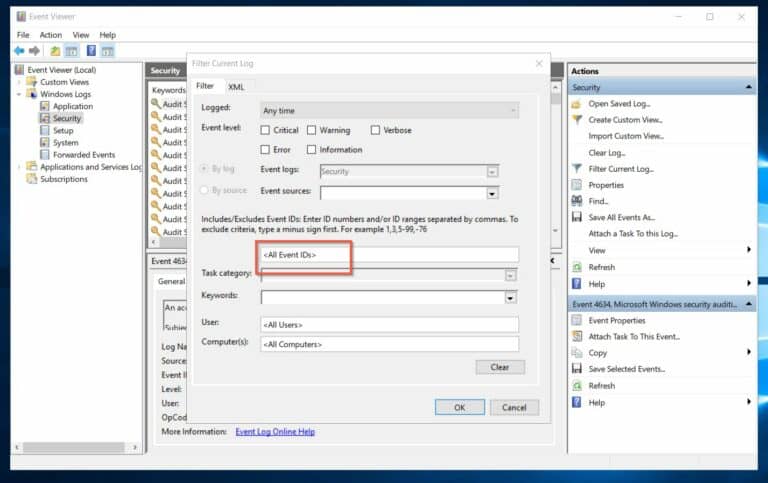

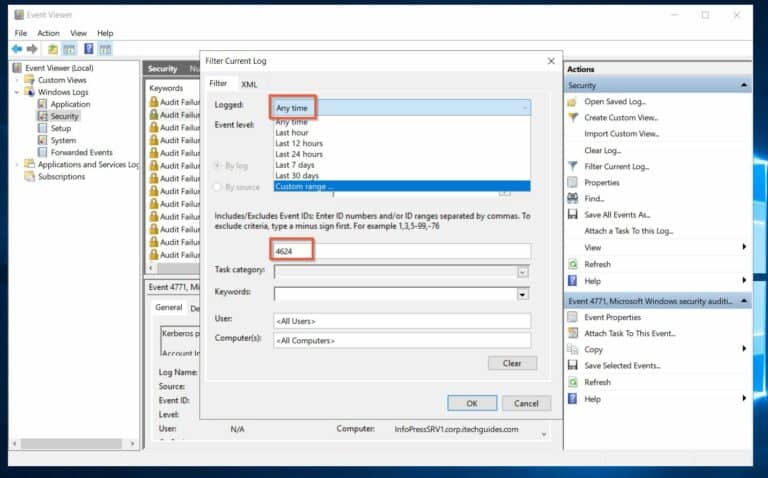

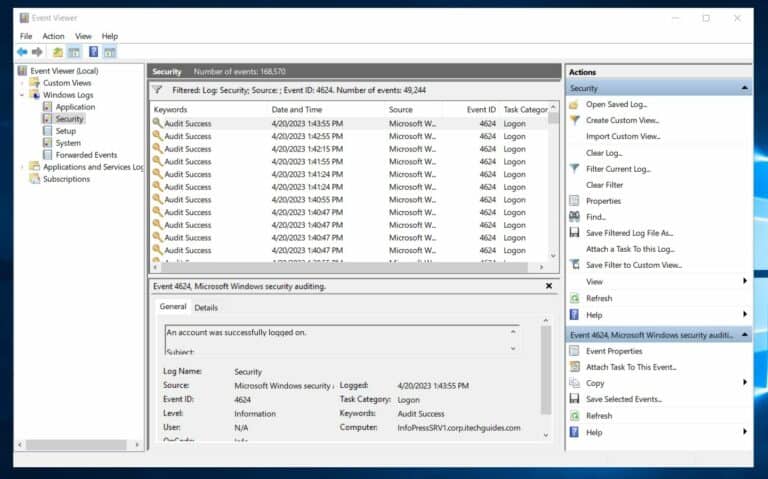

4. Infine, filtrare i registri degli eventi per ID evento. Ad esempio, per visualizzare tutti i logon dell’account riusciti, inserire 4624 nel campo <Tutti gli ID evento>.

I dati vengono visualizzati, se il registro degli eventi contiene record che corrispondono ai filtri applicati.

Visualizza e Traccia i Log Eventi Essenziali di AD con Windows PowerShell

PowerShell offre una soluzione potente per visualizzare i log eventi di Active Directory, con funzionalità di filtraggio avanzato e di esportazione di report superiori rispetto allo strumento Visualizzatore Eventi di Windows. Inoltre, PowerShell offre vari cmdlet per visualizzare i log eventi, ma per questo articolo utilizziamo il cmdlet Get-WinEvent.

Utilizza questo cmdlet per visualizzare i log eventi di AD:

1. Apri PowerShell con autorizzazioni di amministratore, cerca “PowerShell” e clicca su “Esegui come amministratore”.

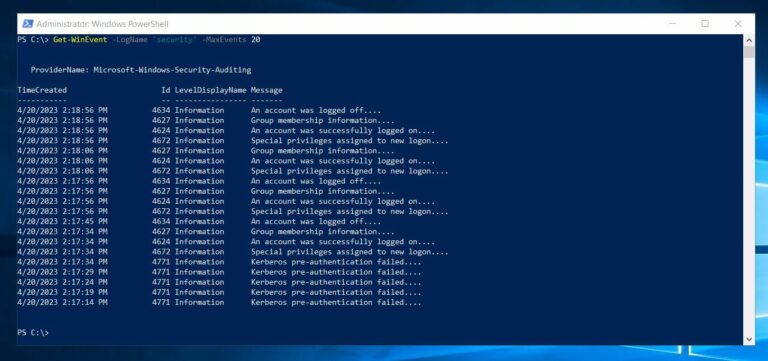

2. Successivamente, restituisci tutti gli eventi nel log di sicurezza di Windows Event con questo comando.

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Per ridurre il numero di eventi che il comando recupera e velocizzare il processo, ho utilizzato il parametro MaxEvents. Senza questo parametro, il comando restituisce tutti gli eventi nei log eventi di sicurezza, il che potrebbe richiedere un tempo significativo per essere completato.

Il comando recupera gli ultimi 20 log eventi, ma il report risultante non è particolarmente informativo.

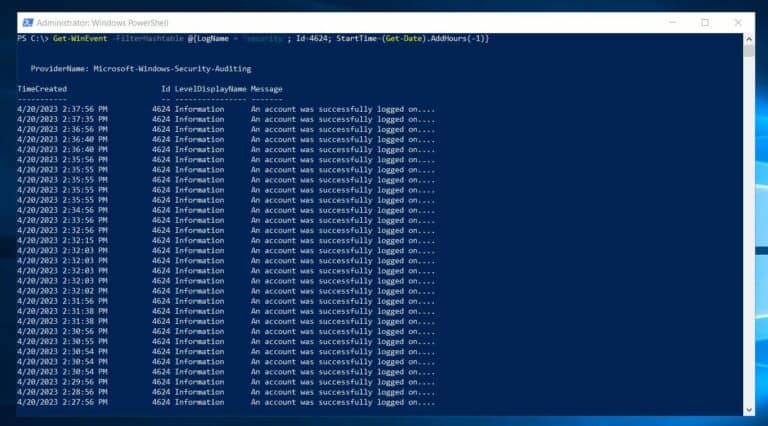

3. Per migliorare l’utilità del report, utilizza il parametro FilterHashtable per specificare un hashtable che filtra le informazioni recuperate dal comando. Un comando di esempio:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Questa istruzione recupera i registri degli eventi con ID 4624 che sono stati registrati nell’ultima ora dal registro degli eventi di sicurezza.

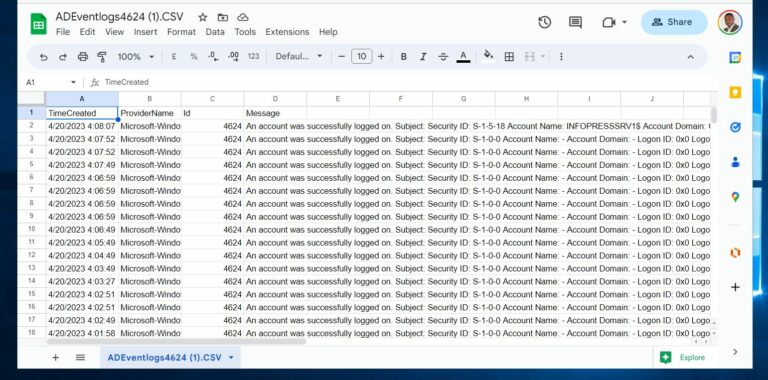

4. Infine, salva questo report in un file CSV facendo scorrere l’istruzione nel passaggio 3 sopra al comando Export-Csv. Prima di eseguire l’istruzione, modifica il percorso del file CSV.

Modifica anche altri parametri nella tabella hash, come l’id e LogName.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationL’istruzione crea un file CSV che puoi rivedere per analizzare i registri AD event.

Visualizza i registri degli eventi di Active Directory (AD) e cosa tracciano Conclusione

Comprendere e sfruttare i log degli eventi essenziali Active Directory (AD) event logs sono estremamente preziosi per gli amministratori Windows.

Il passaggio cruciale nel processo è abilitare i log degli eventi AD tramite la policy di gruppo. Una volta abilitati, Visualizzatore eventi di Windows e PowerShell di Windows offrono 2 potenti strumenti per visualizzare e tracciare questi log.

Monitorare regolarmente i log degli eventi AD consente agli amministratori di ottenere utili informazioni su potenziali violazioni della sicurezza, problemi di rete o guasti di sistema. Inoltre, adottare misure proattive per affrontare eventuali problemi riscontrati nei log degli eventi AD contribuisce a garantire il corretto funzionamento della rete, la sua sicurezza e prestazioni.

Con gli strumenti e le conoscenze giuste, gli amministratori sfruttano questi log per rimanere al passo con eventuali problemi e garantire la stabilità della loro rete.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/