צפה ביומני אירועים פעילים של Active Directory (AD) ובמה שהם מעקבים אחרים. מהם יומני האירועים של Active Directory ופונקציות המעקב שלהם? אתה מקבל תובנות על מצב הבריאות של AD על ידי מעקב ביומני האירועים של AD.

בנוסף, יומני האירועים של AD עוזרים לך לזהות איומי אבטחה פוטנציאליים לפני שהם מתגשמים.

כדי לבצע בדיקת אודיט של אירועי AD, עליך תחילה להבין את יומני האירועים הזמינים ואת המידע שהם מעקבים אחריו. בקטע הראשון של מאמר זה, אני מסביר את יומני האירועים של Active Directory והנתונים שהם מציעים.

בשנייה השנייה, אנו חוקרים איך לצפות ביומני אירועים. עם זאת, עליך להפעיל Active Directory בדיקת אודיות דרך מדיניות קבוצות כדי לאפשר ל-AD להקליט אירועים ביומן Windows Events.

כתוצאה מכך, אני מתחיל את הסעיף השני של המדריך הזה על ידי הדגמת איך להפעיל מדיניות בדיקת אירועי רשת פעילים באמצעות מדיניות קבוצות. בנוסף, אני חוקר את שתי האפשרויות לצפייה וניתוח יומני אירועי AD – Viewer יומן אירועי Windows ו- PowerShell.

יומני אירועים פעילים קרדינליים חיוניים ומה שהם עוקבים אחריהם

תלוי באירועים הספציפיים שאתה רוצה ש-AD יתעד, אתה מגדיר או מסדרות תקינות מדיניות אודיטורית או מדיניות אודיטוריה מתקדמת במדיניות קבוצה. זה אומר שהמידע המתועד ביומני אירועי AD תלוי במדיניות האודיטוריה שהפעלת.

מאמר זה מכסה את היסודות מדיניות האודיטוריה שמופעלת על ידי ארגון ומתחיל לעקוב אחרי פעילויות AD. אם אתה מעוניין ללמוד על מדיניות אודיטוריה מתקדמת, עיין בקישור זה – מדיניות אודיטוריה מתקדמת.

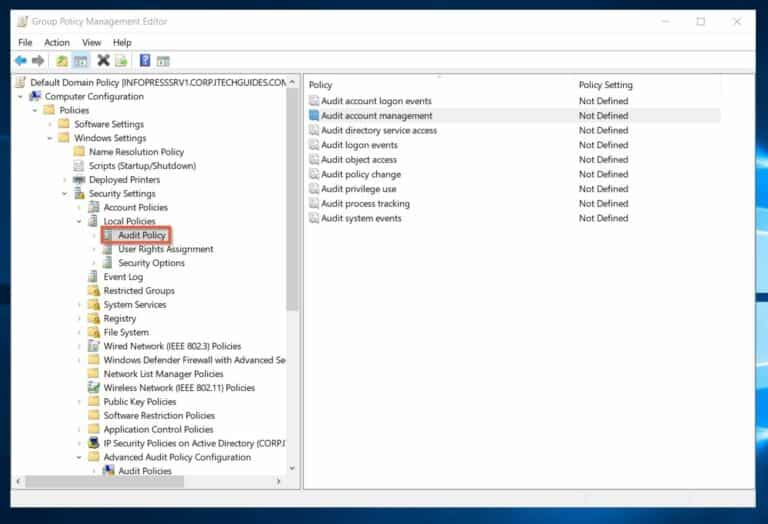

מדיניות האודיטוריה שאני מדבר עליהם ממוקמת בנתיב הבא בעורך מדיניות קבוצה:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policyיש 9 מדיניות בתוך מדיניות האודיטוריה, אך אני מתמקד ב-4 שמספקים את הדרישות של עיקר הארגונים לבקרת הפעלה. בנוסף, אני מתעמק ביומני האירועים שמזון הממלכה מייצרים ברגע שמדיניות מופעלת, המידע שהם לוכדים ואיך אתה משתמש בהם.

אם אתה רוצה שמדיניות הבידור תקלוט (בייזור הבידור המקומי) בכל פעם שהיא מאשרת משתמש, מחשב או חשבון שירות, הפעל את מדיניות בדיקת אירועי רישום בידור עבור הצלחה וכישלון. כאשר מופעל, במדיניות בידור דומיין בפעם הראשונה, מדיניות הבידור מקלוט את האירוע בכל פעם שהיא מאשרת משתמש, מחשב או חשבון שירות מאשר בדומיין.

אם אתה רוצה דומיין מנהלים לתיעוד (בייזור הבידור המקומי אירועי ביטחון) בכל פעם שהם מאשרים א משתמש, מחשב, או חשבון שירות, הפעל את מדיניות בדיקת אירועי רישום בידור חשבונות להצלחה וכישלון. כאשר מופעל, במדיניות בידור דומיין בפעם הראשונה, המנהל הבידור מתעד את האירוע בכל פעם שהוא מאשר משתמש, מחשב או חשבון שירות מאשר בדומיין.

הפעלת מדיניות זו עשויה לתעד ייזור אירועים מזהות 672 עד 683 בייזור הבידור המקומי של המנהל. כדי לקרוא את האירועים ומה שהם מתעדים, בקר בנה מגבלות הבדיקה האישונית זו.

כאשר אתה מפעיל את מדיניות רישום אירועי כניסה לחשבון, שרתי ה-בקרת תחום (DCs) רשומים כמו קולעים יותר ויותר אירועים מאשר המשתמשים שלך מתחברים ונמנים לתחום. מתחילה, נראה זה כלא נחוץ, אך מיקרוסופט ממליצה על הפעלת אירועי הצלחה וכשלון עבור מדיניות זו.

בנוסף, מאוחר יותר במאמר זה, אני מראה לך כיצד לסנן אירועי רישום כדי להחזיר את האירועים שברצונך לנתח.

רישום ניהול חשבונות (אירועי רישום 4720 עד 4780)

אירועי ניהול חשבונות רושמים את השינויים שמנהלים עושים במנהלי חשבון, משתמשים, מחשבים או קבוצות בActive Directory. דוגמאות לאירועי ניהול חשבונות הן:

- מנהל יוצר, משנה או מוחק חשבון משתמש או קבוצה.

- מישהו בדלת השירות קובע או משנה סיסמה.

- מנהל מאפשר, משבית או משנה שם לקבוצה או חשבון משתמש.

כדי לקבוע שדי קונפיגורציה יתעדו אירועים אלו, הפעל את בקרת מנהל חשבונות לאירועים של הצלחה ו/או כשלון. הפעלת מדיניות זו במדיניות של קבוצת מנהיגים ברשת מאלצת מנהיגים ברשת ללתעד אירועים 4720 עד 4780 בבטחון יומן האירועים המקומי שלהם.

בקרת גישה למערכת הכוללת (יומני אירועים 4661 ו-4662)

המדיניות האבטחה "גישה למדיניות שיקופית לשרת קבצי האורח" קובעת שאם ניסיון שיקוף של די.סי מנסה על ידי משתמשים לגשת לאובייקטי דירקטוריון פעיל. בנוסף, כאשר אתה מפעיל את מדיניות האבטחה הזו בשרתי דומיין, הם מתעדים יומני אירועים 4661 או 4662.

די.סי יוצרים מזהה אירוע 4661 כאשר משתמש מבקש למכה לאובייקט. לעומת זאת, כאשר פעולה מבוצעת על אובייקט דירקטוריון פעיל, די.סי מתעד אירוע מזהה 4662.

במציאות, השתמש במזהה אירוע 4661 כדי לעקוב אחר ניסיונות לגישה לא מורשה לאובייקטים של AD. זה עוזר לך לעקוב אחר ניסיונות לגשת לאובייקטים רגישים בדירקטוריון פעיל.

כך גם, אם אתה צריך לעקוב אחר פעולות שנעשו על בטחון רשומות AD (משתמש או קבוצה), לפקח על אירוע 4662. ניטור אירוע זה עשוי לספק מידע בעל ערך על שינויים בחשבונות משתמשים, שיוך קבוצות, ועדכונים ל מדיניות קבוצה.

זה עוזר ל מנהלי מערכות לזהות ולנתח פעולות שעשויות להיות ממרדות. יתר על כן, אירוע 4662 עשוי לעזור למנהלים לעקוב אחר שינויים שנעשו במערכת לאורך זמן, שעשויים לשמש למטרות רישום ובקרה.

יומן אירועי כניסה (יומני אירועים 4624 עד 4779)

על ידי הפעלת מדיניות האבטחה "בדיקת אירועי התחברות" מאוחסן במחשב כל מופע של פעולת התחברות או יציאה של משתמש. אם מדיניות זו מופעלת על שרת התחום, מתכנסים פעילויות התחברות והתנתקות של חשבונות המשתמש בו.

בנוסף, כאשר חשבון תחום משמש להתחברות של משתמש בשרת חבר או מחשב עבודה, זה מייצר אירוע התחברות בשרת התחום.

לאחר הדיון הקודם על "בדיקת אירועי התחברות חשבונות," רבים מהקוראים סקרנים לדעת על ההבדלים בין "בדיקת אירועי התחברות חשבונות" לבין "בדיקת אירועי התחברות".

מדיניות האבטחה בדיקת אירועי התחברות קובעת האם לרשום כל מופע של התחברות והתנתקות של משתמש על מכשיר.

מצד שני, המדיניות האבטחה בדיקת כניסת חשבונות לייזר קובעת האם להתעד כל מקרה של משתמש שמתחיל או מפסיק להתחבר מ מכשיר אחר שבו המכשיר משמש לאימות חשבון או אימות.

אם אתה מפעיל את ה בדיקת כניסה אירועים מדיניות על ממשקי שרת המיניות, הם מייצרים אירועי כניסת חשבון מיניות, אם הכניסה היא על שרת מיניות או עבודה. עם זאת, הפעלת בדיקת כניסת חשבונות אירועים על שרתי מיניות גורמת לפעילות כניסת חשבון שאומתה על שרת מיניות להיכנס.

המדיניות האבטחה בדיקת כניסת חשבונות לייזר מייצרת סמלי יומן אירועים 4624 עד 4779.

הפעל וצפה ביומני הפעולה הנדרשים של Active Directory (AD)

בסעיף זה מסוכם את השלבים לשימוש במדיניות קבוצה להפעלת יומני האירועים של Active Directory שדיברתי עליהם בסעיף הקודם. לאחר מכן, אסביר כיצד להשתמש בWindows Event Viewer ובPowerShell לצפייה וניתוח יומני האירועים של AD.

הפעל יומני אירועים של AD באמצעות מדיניות קבוצה

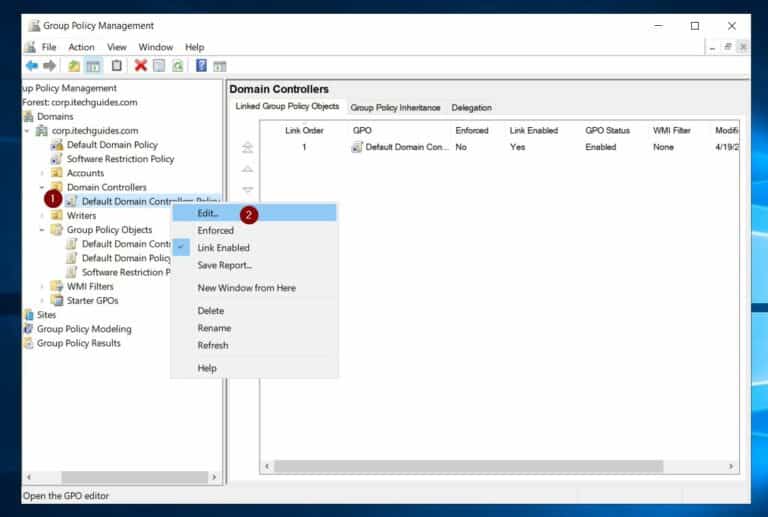

1. פתח את חדר הנהלת מדיניות הקבוצה. פתח אותו בשתי דרכים: על ידי חיפוש אחר "מדיניות ניהול קבוצה" או דרך מנהל השרת.

2. בחדר ניהול מדיניות הקבוצה, עבור לדומיינים והרחיב את המכל.

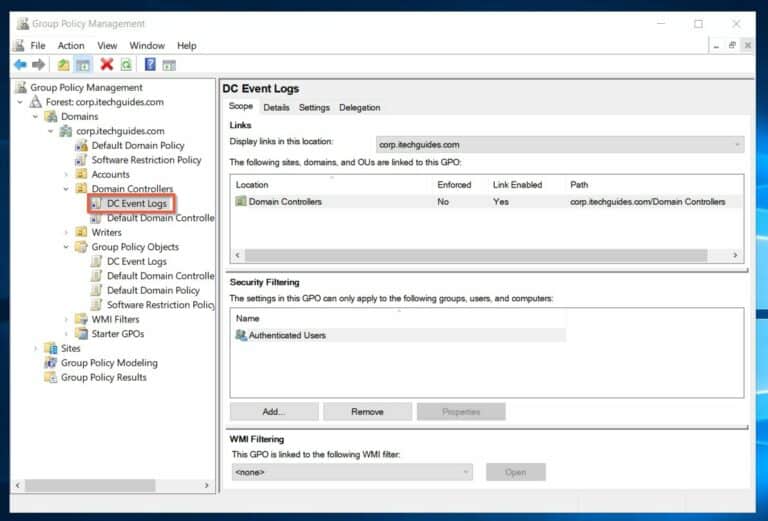

3. לאחר מכן, הקש על המדיניות Default Domain Controllers ובחר ערוך. עם זאת, אם אינך רוצה לערוך, צור עותק על ידי היכנס למכל מדיניות האובייקטים של הקבוצה והרחבתו.

לאחר מכן, גרור את המדיניות Default Domain Controllers למכל מדיניות אובייקטי הקבוצה כדי להעתיק אותה. שנה את שמ המדיניות המועתקת, ואז גרור אותה למכל דומיינים כדי להחיל את GPO למכל.

גישה זו מאפשרת לך לשנות את המדיניות המועתקת במקום את המדיניות המקורית של דורות שרתים ברירת מחדל.

4. כאשר GPO נפתח לעריכה, גלול אל הנתיב הבא:

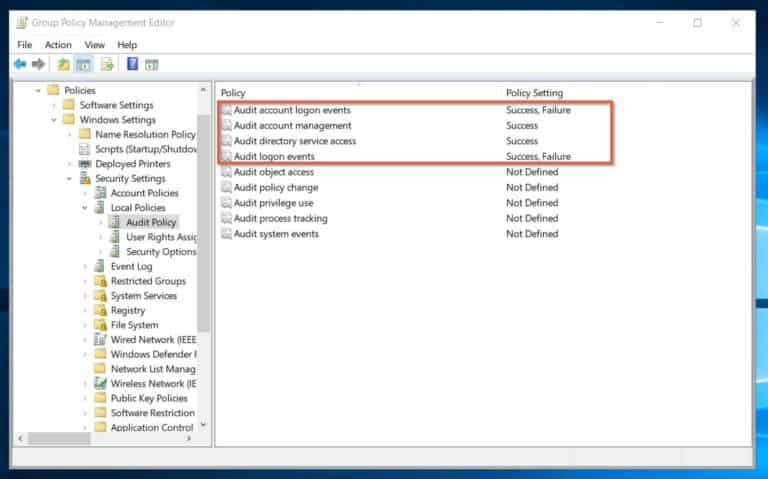

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. לאחר מכן, תכנן את המדיניות הבאות:

בדיקת שליטה בניהול חשבונות: הצלחה; בדיקת גישה לשירותי קבוצה: הצלחה; בדיקת אירועי כניסה: הצלחה ו- כישלון; בדיקת אירועי כניסת חשבונות: הצלחה ו- כישלון.

המדיניות לעיל צריכה להתאים לתמונת המסך שלהלן.

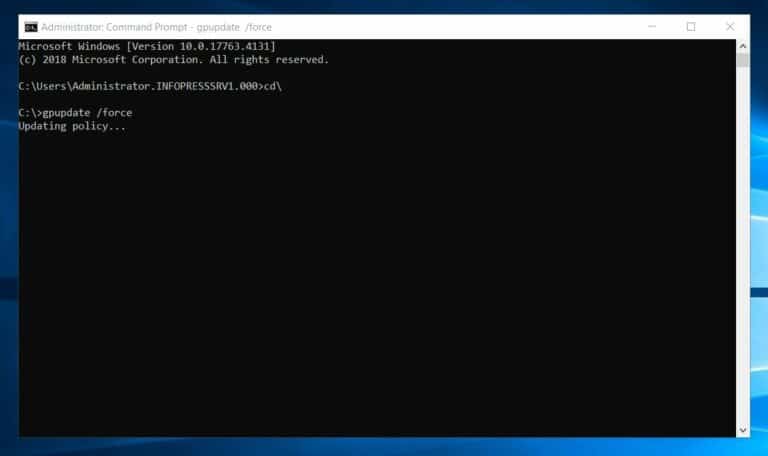

gpupdate /forceאם אתה רוצה לראות רשימה של המדיניות הנוכחית בדיקה על ה- DC, הפעל את הפקודה שלהלן.

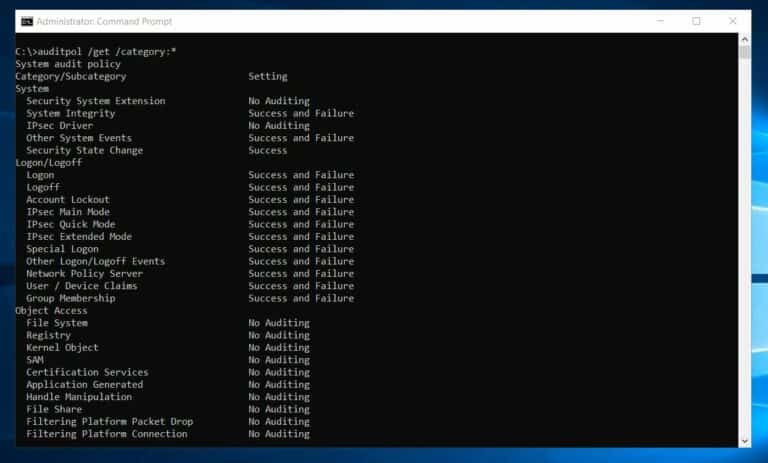

auditpol /get /category:*הצג ועקוב אחר האירועים החיוניים של Active Directory עם צופן אירועי Windows

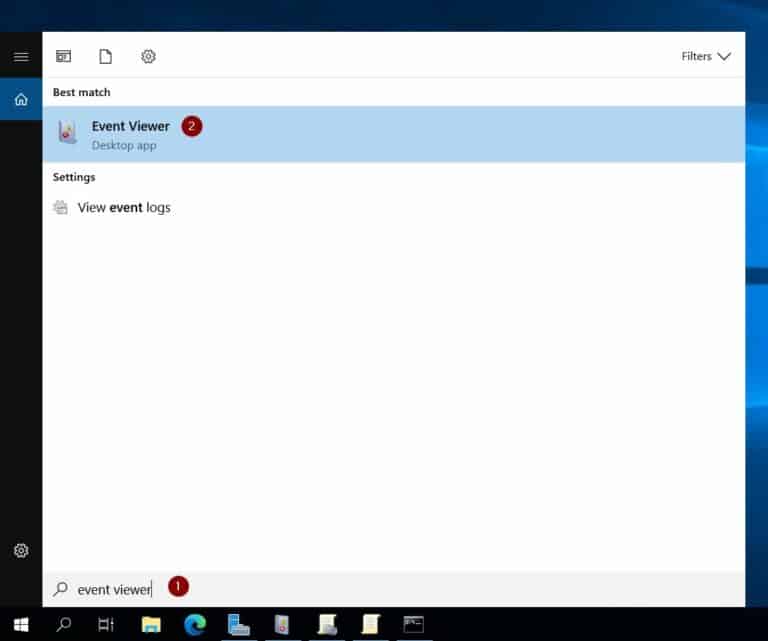

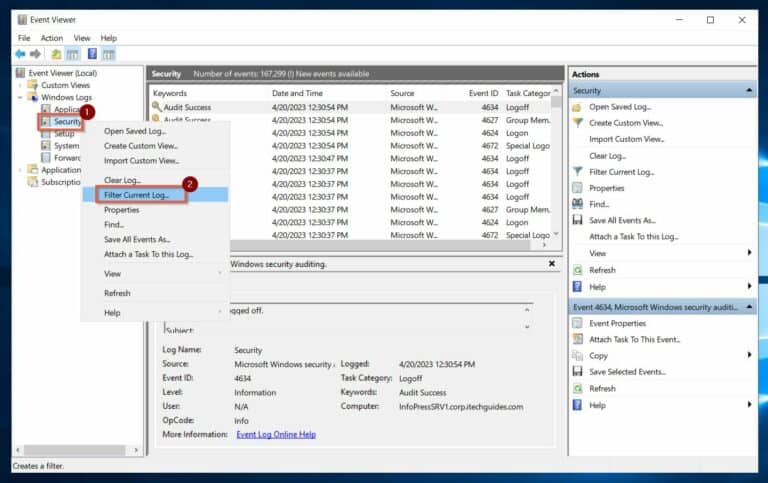

- חפש ופתח צופן אירועים.

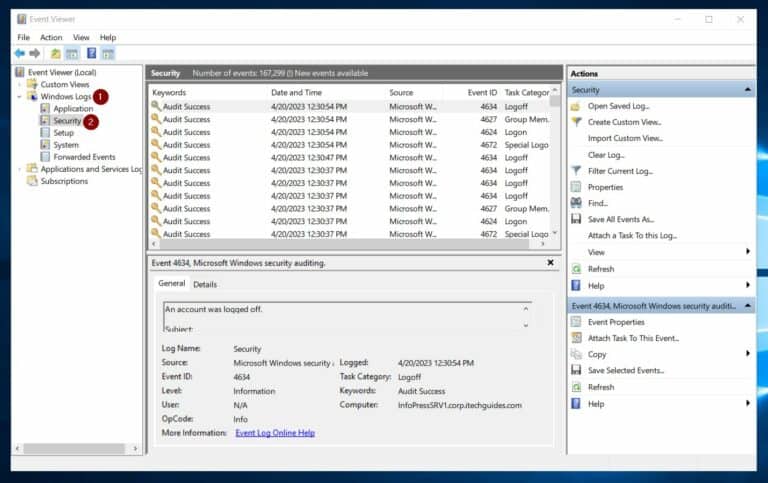

2. לאחר מכן, פתח יומן Windows -> אבטחה – מנהלי תחום מתעדים אירועי אימות ב Windows יומן אבטחה. כשיש מספר רב של יומני אירועים, הדרך היעילה ביותר לנתח את האירועים היא באמצעות אפשרות הסינון.

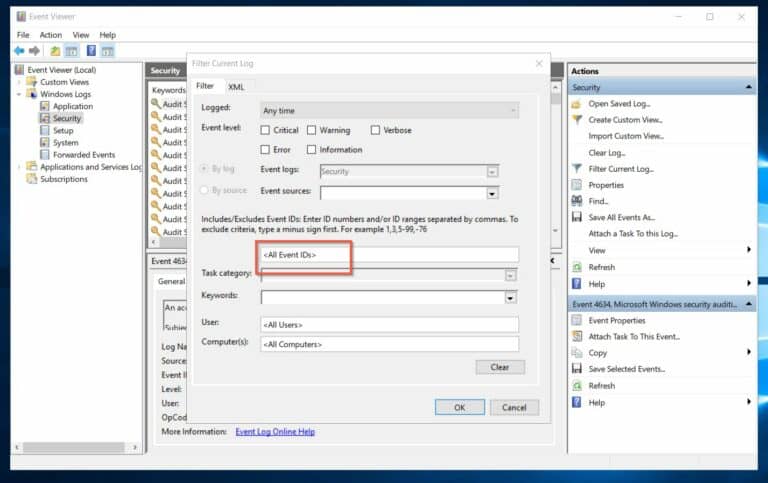

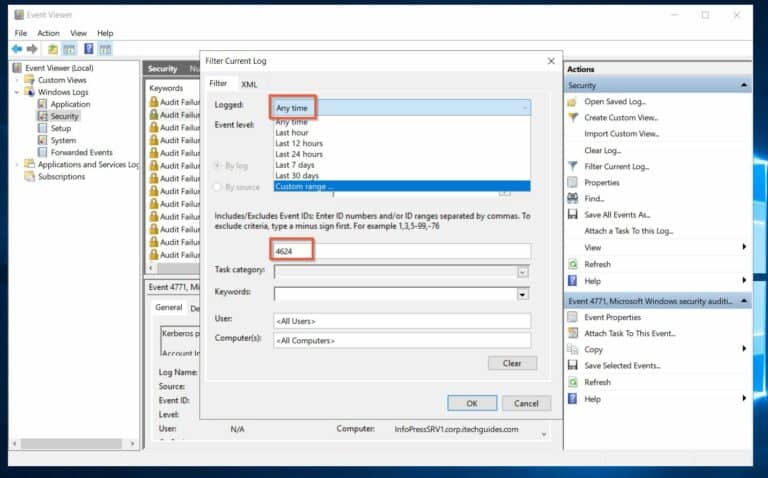

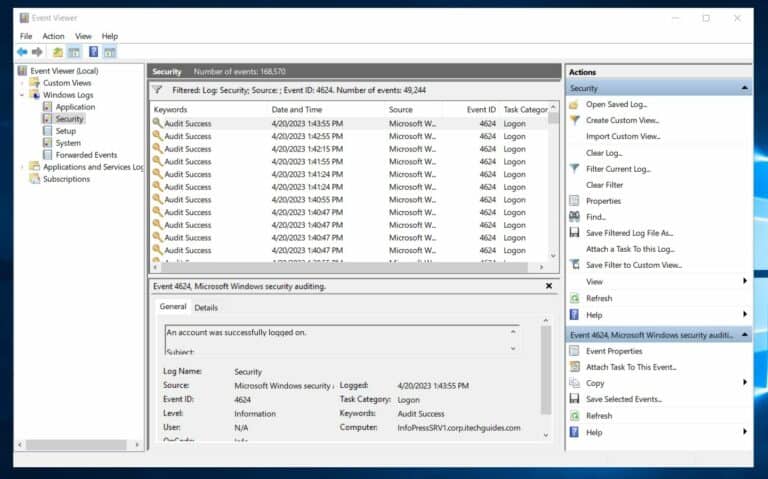

4. לבסוף, סנן את יומני האירועים לפי מספרי האירועים. לדוגמה, כדי לצפות בכל ההתחברויות המוצלחות לחשבון, הזן 4624 בשדה <כל מספרי האירועים>.

הנתונים מוצגים, אם יומן האירועים מכיל שיאים התואמים את הסנינים המופעלים עליך.

לצפייה ועקיבה של יומן האירועים החיוניים של AD עם Windows PowerShell

PowerShell מספק אפשרות חזקה לצפייה ביומני אירועים של רשת הערוצים הפעילה, עם יכולות סינון מתקדמות וייצוא דוחות יותר מסוף ה-Windows Event Viewer. בנוסף, PowerShell מציע מגוון פקודות לצפייה ביומני אירועים, אך במאמר זה אנו משתמשים בפקודת Get-WinEvent.

השתמש בפקודה זו כדי לצפות ביומני אירועים של AD:

1. פתח את PowerShell עם הרשאות מנהל, חפש את " Windows PowerShell" ולחץ על "הפעל כמנהל."

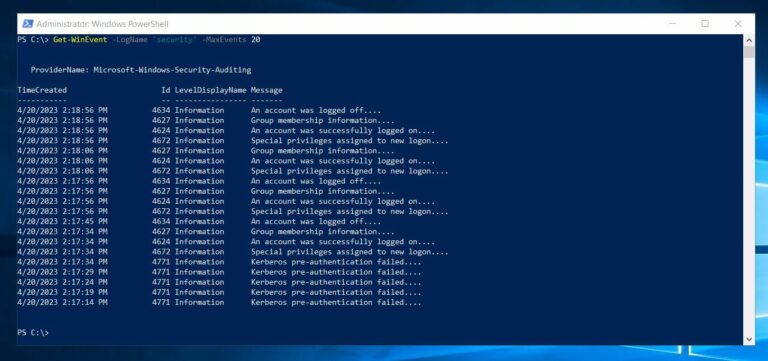

2. לאחר מכן, תשוב כל האירועים ביומן האבטחה של Windows Event על ידי הרצת הפקודה הבאה.

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}כדי לצמצם את מספר האירועים שהפקודה משיגה ולהאיץ את התהליך, השתמשתי במשתנה MaxEvents. ללא משתנה זה, הפקודה מחזירה את כל האירועים ביומני האירועים האבטחה, מה שיכול לקחת זמן נכבד להשלמה.

הפקודה משיגת את 20 היומנים האחרונים, אך הדוח שנובע אינו במיוחד מועיל.

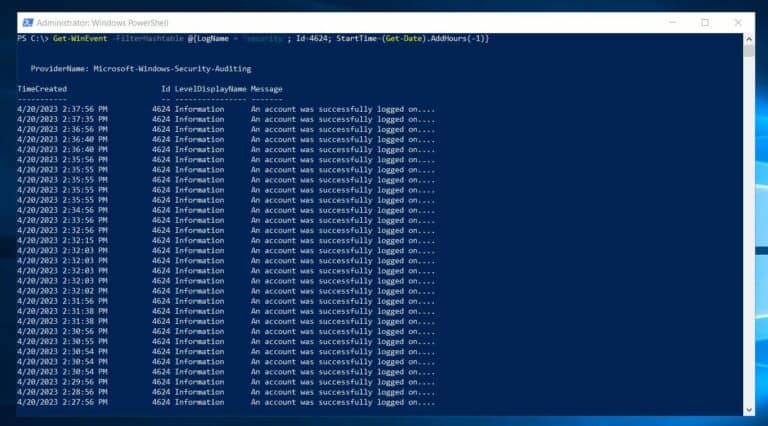

3. כדי לשפר את השימושיות של הדוח, השתמש במשתנה FilterHashtable כדי לציין מילון שמסננים את המידע שמשיגת הפקודה. דוגמא לפקודה:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}פקודה זו מחזירה יומני אירועים עם מספר זהות 4624 שהוקלדו בשעה האחרונה מיומן האירועים הבטחוני.

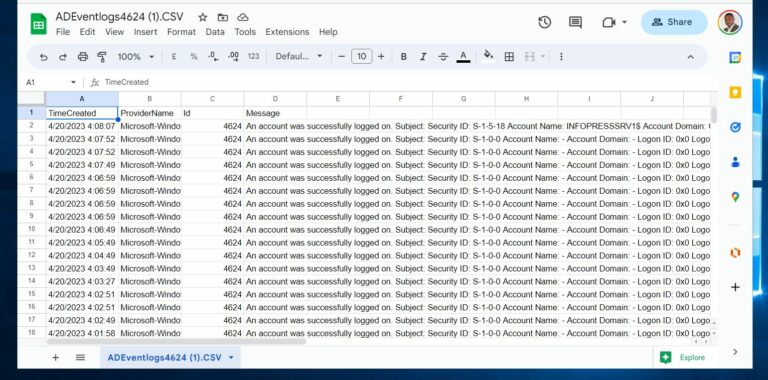

4. לבסוף, השמור את דוח זה בקובץ CSV על ידי הדלקת הפקודה בשלב 3 לעיל לפקודת Export-Csv. לפני שאתה מפעיל את הפקודה, שנה את המסלול לקובץ ה-CSV.

גם לשנות פרמטרים אחרים בטבלת המפתחות, כמו המספר ו-LogName.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationהפקודה יוצרת קובץ CSV שאתה יכול לבדוק כדי לנתח את יומני האירועים AD.

לצפייה ביומני אירועי Active Directory (AD) ומה שהם עוקבים אחרי המסקנה

הבנה וניצול המרכזי Active Directory (AD) יומני אירועים הם יקרים מאוד ל-Windows מנהלים.

השלב החיוני הראשון בתהליך הוא לאפשר לוגי אירועי AD דרך קבוצה מדיניות. לאחר הפעלתם, צפה אירועי Windows ו-Windows PowerShell מציעים 2 כלים עוצמתיים לצפייה ומעקב אחר הלוגים אלו.

מעקב קבוע אחר לוגי אירועי AD מאפשר למנהלים לרכוש תובנות מועילות בנושא פריצות אבטחה פוטנציאליות, בעיות ברשת, או כשלי מערכת. ולמעשה, לקיחת צעדים פרואקטיביים לטיפול בבעיות שנמצאות בלוגי אירועי AD עוזרת לוודא את הפעולה החלקה של הרשת, את האבטחה והביצועים שלה.

עם הכלים הנכונים והידע המתאים, מנהלי המערכת משתמשים בלוגים אלו כדי לשמור על איכות השירות, לזהות בזמן בעיות פוטנציאליות ולהבטיח את יציבות הרשת שלהם.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/