アクティブディレクトリ(AD)のイベントログを表示し、それらが追跡する内容を確認します。アクティブディレクトリのイベントログとその追跡機能についてはどうですか?ADの健康状態についての洞察を得るには、ADのイベントログを監視することが重要です。

さらに、ADのイベントログは、潜在的なセキュリティ脅威を事前に特定するのに役立ちます。

ADイベントを監査するには、まず利用可能なイベントログとそれらが追跡する情報を理解する必要があります。この記事の最初のセクションでは、アクティブディレクトリのイベントログと提供されるデータについて説明します。

二番目のパートでは、イベントログを表示する方法を探ります。ただし、Active Directory 監査をグループポリシーを介して有効にする必要があります。これにより、ADがWindowsイベントログにイベントを記録できるようになります。

そのため、このガイドの2つ目のセクションでは、グループポリシーを使用してActive Directory監査ポリシーを有効にする方法を示します。また、ADイベントログの表示と分析の2つのオプション、WindowsイベントログビューアとPowerShellについても探ります。

重要なActive Directory (AD) イベントログとそれらが追跡する内容

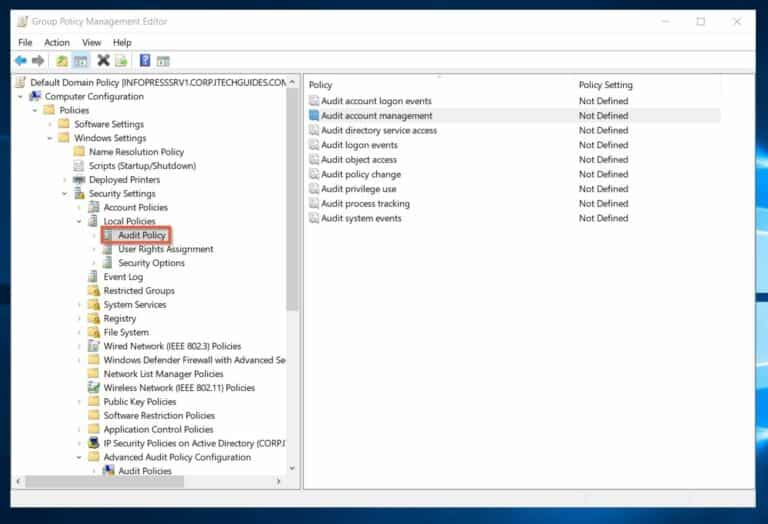

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy監査ポリシーには9つのポリシーがありますが、ほとんどの組織の監査要件を満たす4つに焦点を当てます。また、ポリシーが有効にされるとドメインコントローラが生成するイベントログ、それらがキャプチャする情報、そしてそれらを活用する方法についても掘り下げます。

アカウントログオンイベントの監査(イベントログ672から683)

ドメインコントローラーが(ローカルセキュリティイベントログに)ユーザー、コンピュータ、またはサービスアカウントが認証されるたびに記録するようにしたい場合、ドメインのアカウントログオンイベントの監査ポリシーの成功と失敗を有効にしてください。これを有効にすると、デフォルトドメインコントローラーポリシーで、ドメインコントローラーはドメイン上でユーザー、コンピュータ、またはサービスアカウントが認証されるたびにイベントを記録します。

このポリシーを有効にすると、DCのローカルセキュリティイベントログにイベントログID 672から683が記録される可能性があります。イベントを読み取り、それらが記録する内容を確認するには、この監査設定を構成するを訪れてください。

アカウントのログオンイベントを監査ポリシーを有効にすると、ドメインコントローラー(DC)がドメインにログオンおよびログオフするユーザーのために無数のイベントログを記録します。最初は不要に見えるかもしれませんが、Microsoftはこのポリシーの成功と失敗のイベントを有効にすることを推奨しています。

さらに、この記事の後半では、分析したいイベントを返すためのイベントログのフィルタリング方法を示します。

また、効果的な監視のためのAzure ADアクティビティログの構成方法を読む方法

アカウント管理の監査(イベントログ4720から4780)

アカウント管理イベントログは、ユーザー、コンピューター、またはグループに管理者が行った変更をActive Directoryに記録します。アカウント管理イベントの例は次のとおりです:

- 管理者は、ユーザーアカウントまたはグループを作成、変更、または削除します。

- サービスデスクの担当者は、パスワードを設定または変更します。

- 管理者は、グループまたはユーザーアカウントを有効化、無効化、または名前を変更します。

これらのイベントをログに記録するためにDC(ドメインコントローラー)を設定するには、アカウント管理の監査イベントを成功と/または失敗イベントに対して有効にします。このポリシーをデフォルトのドメインコントローラーポリシーで有効にすると、ドメインコントローラーはローカルのセキュリティイベントログにイベント4720から4780を記録するようになります。

監査ディレクトリサービスアクセス(イベントログ4661および4662)

セキュリティポリシー「Audit Directory Service Access」は、ユーザーがActive Directoryオブジェクトにアクセスしようとする試みを監査するものです。さらに、このセキュリティポリシーをドメインコントローラーで有効にすると、イベントログ4661または4662が記録されます。

ドメインコントローラーは、ユーザーがオブジェクトへのハンドルを要求するとイベントID4661を生成します。一方、アクティブディレクトリオブジェクトで操作が実行されると、ドメインコントローラーはイベントID4662を記録します。

実際には、イベントID 4661を使用してADオブジェクトへの不正アクセスの試みを追跡します。これにより、Active Directory内の機密オブジェクトへのアクセス試みを追跡できます。

同様に、ADセキュリティプリンシパル(ユーザーまたはグループ)で実行されたアクションを追跡する必要がある場合は、イベント4662を監視してください。監視このイベントは、ユーザーアカウントの変更、グループメンバーシップ、およびグループポリシーの更新に関する貴重な情報を提供する可能性があります。

これにより、シスアドは潜在的な悪意のある活動を検出して分析できます。さらに、イベント4662は、システム上で行われた変更を追跡し、コンプライアンスおよび監査目的に使用することができます。

Audit Logon Events(イベントログ4624から4779)

ユーザーのログオンまたはログオフのアクションのすべてのインスタンスを記録するコンピュータを有効にするには、「Audit Logon Events」セキュリティポリシーを有効にします。このポリシーがドメインコントローラーで有効にされている場合、DC上のユーザーアカウントのログオンとログオフのアクティビティをキャプチャします。

さらに、ドメインアカウントがメンバーサーバーやワークステーションで対話的にログオンに使用されると、ドメインコントローラーでログオンイベントが生成されます。

「Audit Account Logon Events」について以前の議論の後、多くの読者が「Audit Account Logon Events」と「Audit Logon Events」の違いについて興味を持っています。

「audit logon events」セキュリティポリシーは、デバイス上の各ユーザーのログインとログアウトのインスタンスを登録するかどうかを決定します。

一方で、監査アカウントログオンイベントセキュリティポリシーは、アカウント検証や認証に使用されるデバイスからのユーザーのログインまたはログアウトの各インスタンスを記録するかどうかを決定します。

ドメインコントローラーで監査ログオンイベントポリシーを有効にすると、DCでもワークステーションでもドメインアカウントログオンイベントが生成されます。ただし、DCで監査アカウントログオンイベントを有効にすると、ドメインコントローラーで認証されたアカウントログオンアクティビティが記録されます。

セキュリティポリシー監査アカウントログオンイベントは、イベントログID 4624から4779を生成します。

必須Active Directory (AD) イベントログの有効化と表示

このセクションでは、前のセクションで説明したグループポリシーを使用して Active Directoryイベントログを有効にする手順を説明します。その後、WindowsイベントビューアとPowerShellを使用してADイベントログを表示および分析する方法を説明します。

グループポリシーによるADイベントログの有効化

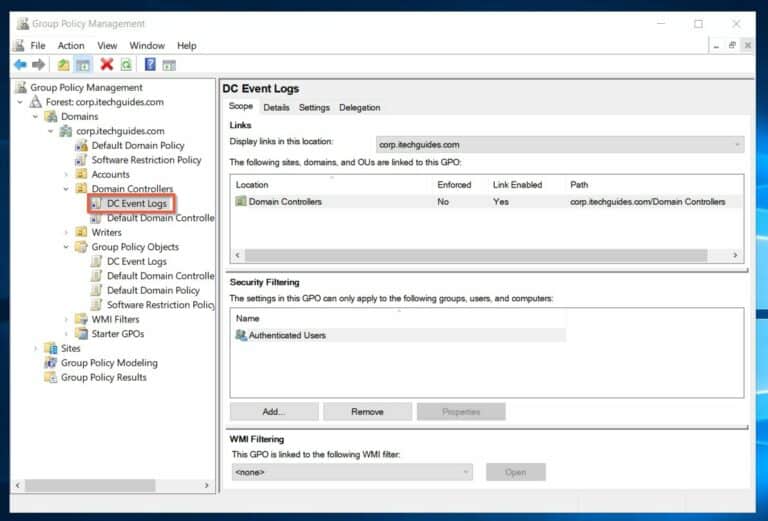

1. グループポリシーマネージメントコンソールを開きます。「グループポリシーマネージメント」で検索するか、サーバーマネージャーを介して開くことができます。

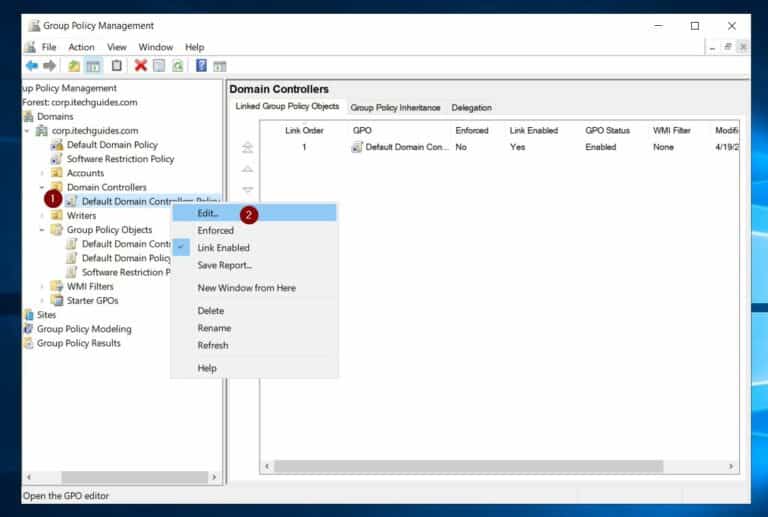

2. グループポリシーマネージメントコンソールで、ドメインコントローラーに移動し、コンテナを展開します。

3. 次に、デフォルトドメインコントローラーポリシーを右クリックし、編集を選択します。ただし、編集したくない場合は、グループポリシーオブジェクトコンテナに移動して展開し、コピーを作成できます。

その後、デフォルトドメインコントローラーポリシーをグループポリシーオブジェクトコンテナにドラッグしてコピーします。コピーしたポリシーの名前を変更し、ドメインコントローラーコンテナにドラッグしてGPOをコンテナに適用します。

このアプローチにより、コピーされたポリシーを変更することができますが、元のデフォルトのドメインコントローラーポリシーを変更することはありません。

4. GPOが編集用に開かれたら、以下のパスに移動してください。

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. 次に、以下のポリシーを設定してください。

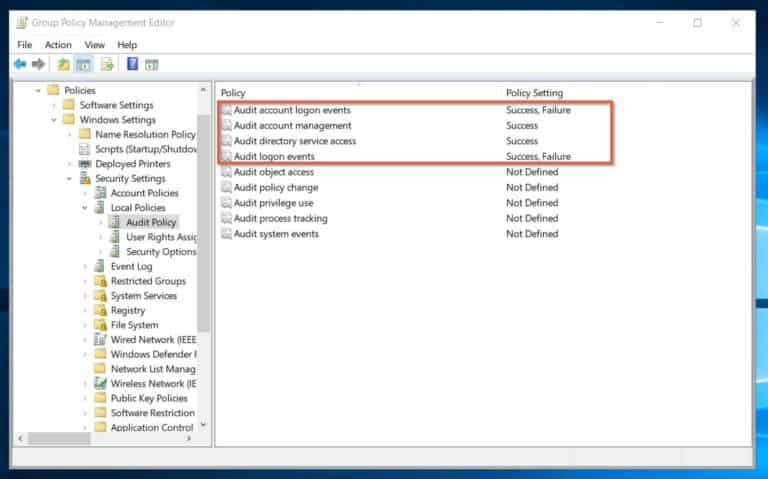

アカウント管理の監査: 成功; ディレクトリサービスアクセスの監査: 成功; ログオンイベントの監査: 成功および失敗; アカウントログオンイベントの監査: 成功および失敗.

上記のポリシーは、以下のスクリーンショットに対応しているべきです。

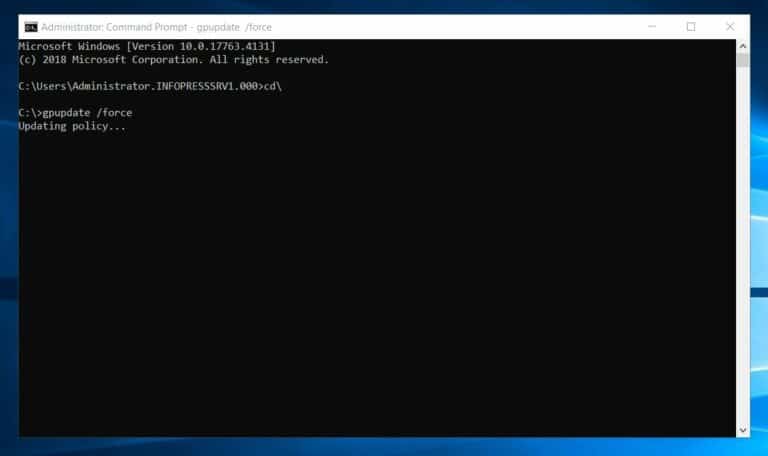

gpupdate /forceDC上の現在設定されている監査ポリシーのリストを確認したい場合は、以下のコマンドを実行してください。

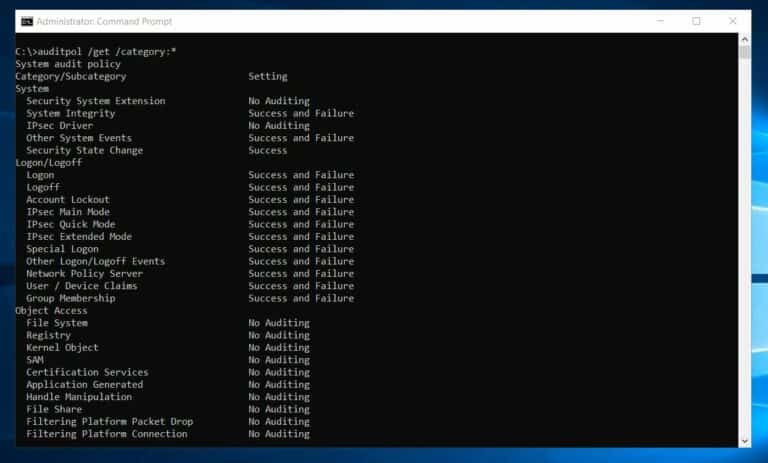

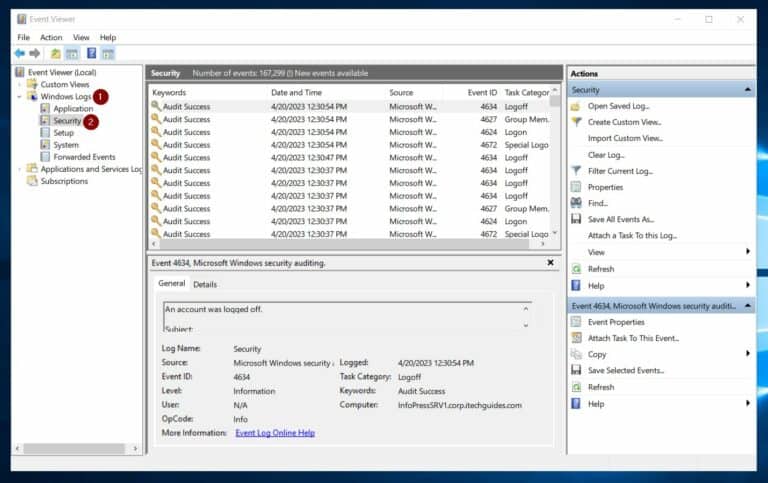

auditpol /get /category:*Windowsイベントビューアで重要なActive Directoryイベントログを表示し追跡する

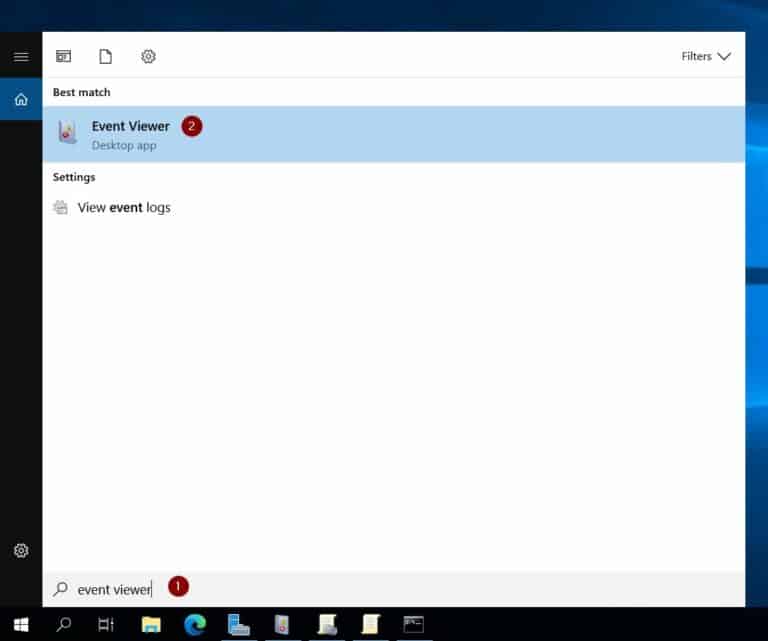

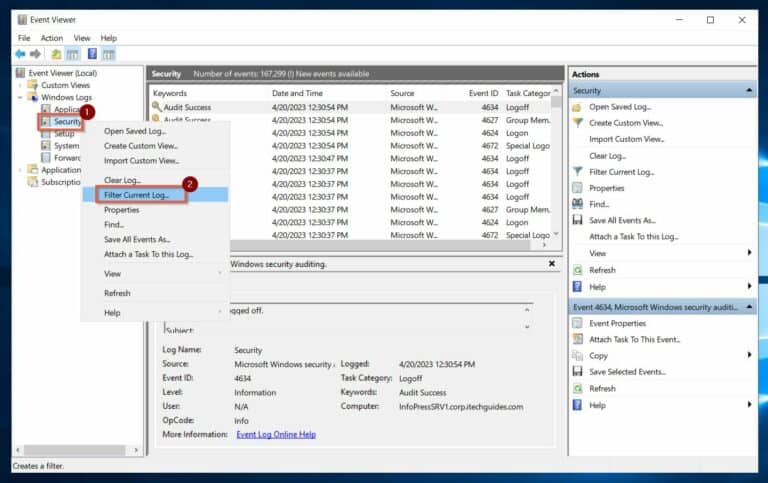

- 検索してイベントビューアを開いてください。

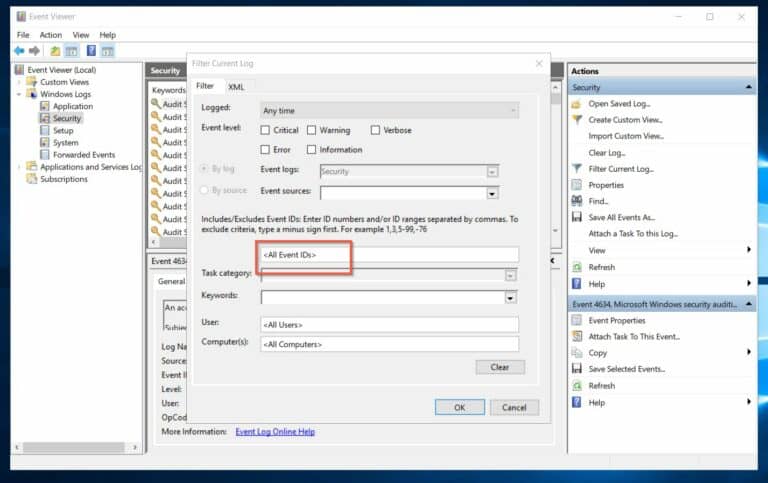

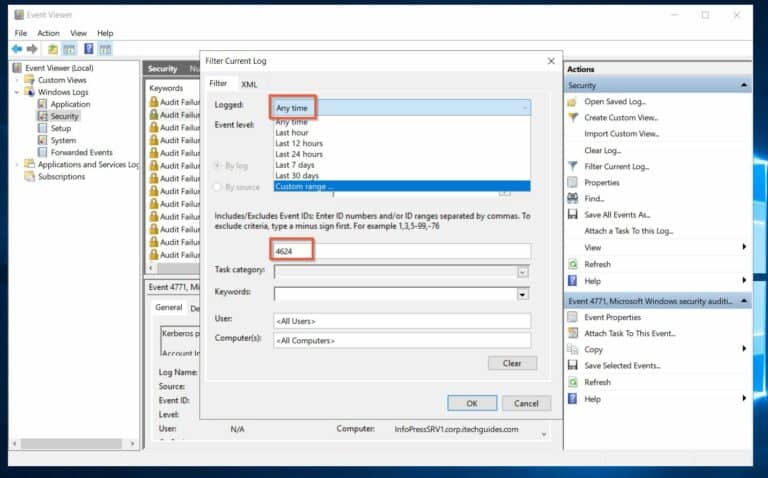

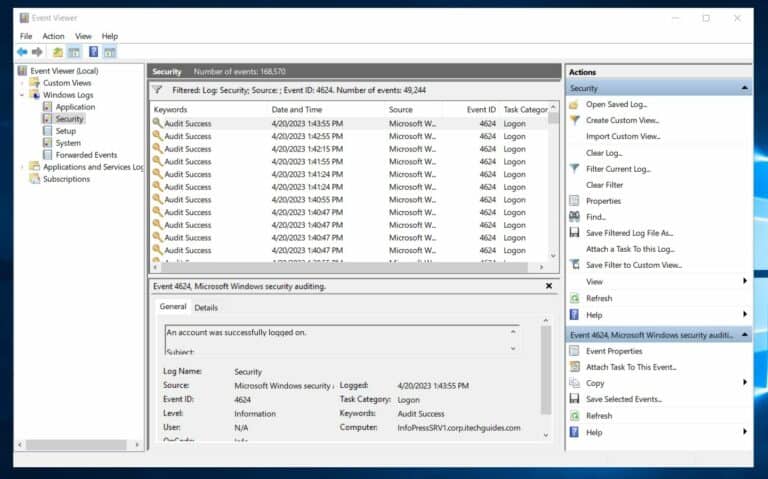

4. 最後に、イベントIDでイベントログをフィルタリングします。たとえば、すべての成功したアカウントログオンを表示するには、

イベントログに適用したフィルターに一致するレコードが含まれている場合、データが表示されます。

ビューとトラック:Windows PowerShellで重要なADイベントログを確認

PowerShellは、Active Directoryイベントログを表示するための強力なオプションを提供し、Windowsイベントビューアツールよりも高度なフィルタリングとレポートエクスポート機能を備えています。さらに、PowerShellはイベントログを表示するためのさまざまなコマンドレットを提供しますが、この記事では、Get-WinEventコマンドレットを使用します。

ADイベントログを表示するには:

1. 管理者権限でPowerShellを開き、「Windows PowerShell」を検索して「管理者として実行」をクリックします。

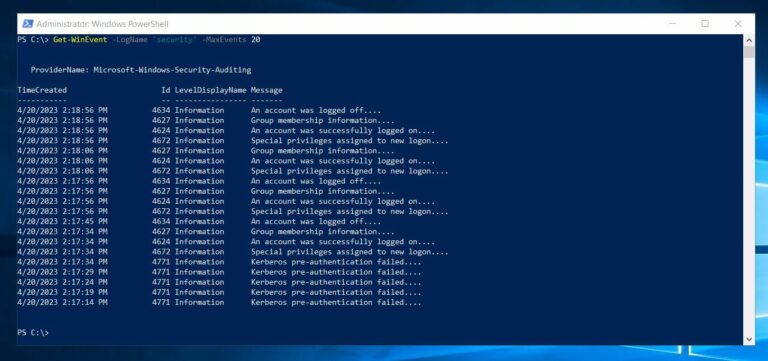

2. 次に、Windowsイベントセキュリティログのすべてのイベントを返すために、このコマンドを実行します。

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}コマンドが取得するイベントの数を最小限に抑え、プロセスを高速化するために、MaxEventsパラメーターを使用しました。このパラメーターがない場合、コマンドはセキュリティイベントログ内のすべてのイベントを返し、完了するまでにかなりの時間がかかる可能性があります。

このコマンドは最後の20個のイベントログを取得しますが、結果として得られるレポートは特に有益ではありません。

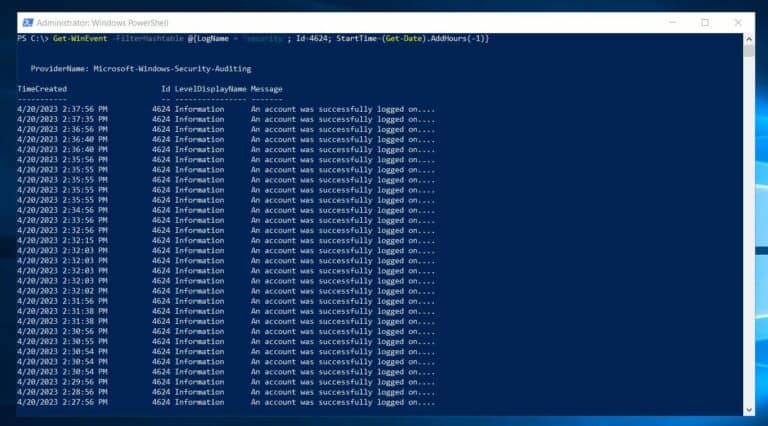

3. レポートの有用性を高めるために、FilterHashtableパラメーターを使用して、コマンドによって取得される情報をフィルタリングするハッシュテーブルを指定します。サンプルコマンド:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}このコマンドは、過去1時間以内にセキュリティイベントログに記録されたID 4624のイベントログを取得します。

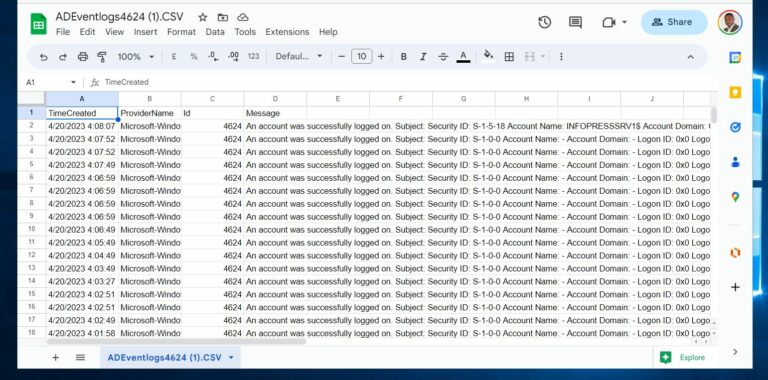

4. 最後に、ステップ3のコマンドをExport-Csvコマンドにパイプすることで、CSVファイルにこのレポートを保存します。コマンドを実行する前に、CSVファイルへのパスを変更してください。

また、ハッシュテーブル内の他のパラメーター、例えばidやLogNameを変更してください。

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationこのコマンドは、ADイベントログを分析するために確認するCSVファイルを作成します。

Active Directory (AD) イベントログの表示と追跡する内容の結論

基本的なActive Directory (AD) イベントログの理解と活用は、Windows管理者にとって非常に価値があります。

プロセスで最も重要なステップは、グループ ポリシーを介して AD イベントログを有効にすることです。有効になると、Windows イベントビューアーと Windows PowerShell は、これらのログを表示および追跡するための 2 つの強力なツールを提供します。

定期的に 監視 する AD イベントログを管理者が行うことで、潜在的なセキュリティ侵害、ネットワーク の問題、またはシステムの障害に関する有益な洞察を得ることができます。さらに、AD イベントログで見つかった問題に対処するための積極的な措置を取ることは、ネットワークのスムーズな機能、セキュリティ、およびパフォーマンスを確保するのに役立ちます。

適切なツールと知識を備えた管理者は、これらのログを活用して潜在的な問題に対処し、ネットワークの安定性を確保します。

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/