Consultez les journaux d’événements de l’Active Directory (AD) et ce qu’ils suivent. Quels sont les journaux d’événements de l’Active Directory et leurs fonctionnalités de suivi ? Vous obtenez des informations sur l’état de santé de l’AD en surveillant les journaux d’événements de l’AD.

De plus, les journaux d’événements de l’AD vous aident à identifier les menaces de sécurité potentielles avant qu’elles ne se concrétisent.

Pour auditer les événements de l’AD, vous devez d’abord comprendre les journaux d’événements disponibles et les informations qu’ils suivent. Dans la première section de cet article, j’explique les journaux d’événements de l’Active Directory et les données qu’ils offrent.

Dans la deuxième partie, nous explorons comment consulter les journaux d’événements. Cependant, vous devez activer Active Directory audit via Group Policy pour permettre à AD de journaliser les événements dans le journal Windows Events.

En conséquence, je commence la deuxième section de ce guide en vous montrant comment activer les stratégies d’audit Active Directory à l’aide de group policy. De plus, je explore les deux options pour consulter et analyser les journaux d’événements AD – Windows Event Log Viewer et PowerShell.

Journaux d’événements Active Directory (AD) essentiels et ce qu’ils suivent

En fonction des événements spécifiques que vous souhaitez que l’AD enregistre, vous configurez des Audit ou des Advanced Audit Policies dans Group Policy. Cela signifie que les informations enregistrées dans les journaux d’événements de l’AD dépendent des stratégies d’audit que vous avez activées.

Cet article traite des Audit Policies de base qu’une organisation active et commence à suivre les activités AD. Si vous souhaitez en savoir plus sur les Advanced Audit Policies, consultez ce lien – Advanced Audit Policies.

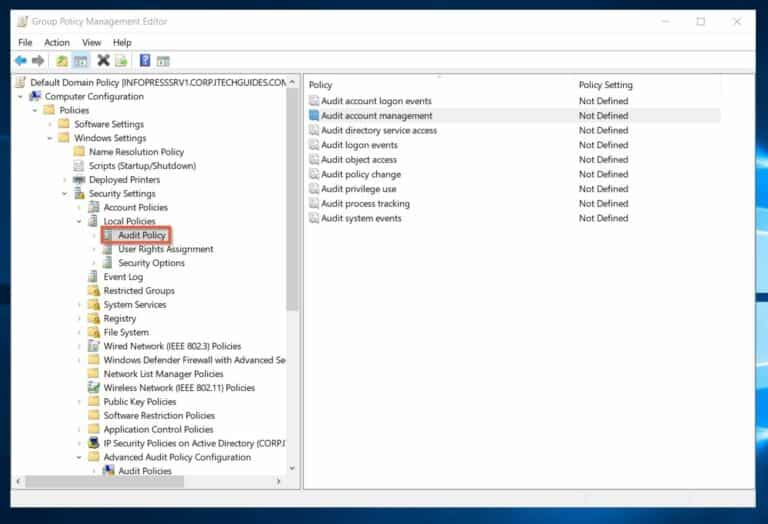

Les Audit Policies dont je parle sont situés dans le chemin suivant dans l’éditeur de gestion des stratégies de groupe:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit PolicyIl existe 9 politiques au sein de la Politique d’audit, mais je me concentre sur 4 qui répondent aux exigences d’audit de la plupart des organisations. De plus, je m’attarde sur les journaux d’événements que les Domain Controllers génèrent une fois qu’une politique est activée, les informations qu’ils captent et la manière dont vous les utilisez.

Audit des événements de connexion aux comptes (journaux d’événements 672 à 683)

Si vous souhaitez que les contrôleurs de domaine enregistrent (dans le journal local d’événements de sécurité) chaque fois qu’ils authentifient un utilisateur, ordinateur, ou un compte de service, activez la stratégie d’audit des événements de connexion aux comptes pour le succès et l’échec. Lorsque cette option est activée, dans la Stratégie par défaut des contrôleurs de domaine, le contrôleur de domaine enregistre l’événement chaque fois qu’il authentifie un utilisateur, un ordinateur ou un compte de service sur le domaine.

L’activation de cette stratégie peut enregistrer les identifiants de journal d’événements 672 à 683 dans le journal local d’événements de sécurité du DC. Pour lire les événements et ce qu’ils enregistrent, visitez Configurer cet audit.

Lorsque vous activez la politique Audit des événements de connexion au compte, les contrôleurs de domaine (DC) enregistrent d’innombrables journaux d’événements puisque vos utilisateurs se connectent et se déconnectent constamment du domaine. Au début, cela peut sembler inutile, mais Microsoft recommande d’activer les événements de succès et d’échec pour cette politique.

De plus, plus tard dans cet article, je vous montre comment filtrer les journaux d’événements pour retourner les événements que vous souhaitez analyser.

L’audit de la gestion des comptes (journaux d’événements 4720 à 4780)

Les journaux d’événements de gestion des comptes enregistrent les modifications apportées par les administrateurs aux utilisateurs, aux ordinateurs ou aux groupes dans Active Directory. Quelques exemples d’événements de gestion de compte sont :

- Un administrateur crée, modifie ou supprime un compte d’utilisateur ou un groupe.

- Quelqu’un au service d’assistance définit ou modifie un mot de passe.

- Un administrateur active, désactive ou renomme un groupe ou un compte d’utilisateur.

Pour configurer les DC afin qu’ils enregistrent ces événements, activez les événements Audit de gestion des comptes pour le succès et/ou les événements d’échec. L’activation de cette stratégie dans la Stratégie par défaut des contrôleurs de domaine oblige les contrôleurs de domaine à enregistrer les événements 4720 à 4780 dans leur journal local de sécurité.

Audit de l’accès au service d’annuaire (journaux d’événements 4661 et 4662)

La politique de sécurité Audit Directory Service Access spécifie que, si une tentative d’audit de contrôleur de domaine est effectuée par des utilisateurs pour accéder aux objets Active Directory. De plus, lorsque vous activez cette politique de sécurité dans les Domain Controllers, ils enregistrent des journaux d’événements 4661 ou 4662.

Les contrôleurs de domaine génèrent l’ID d’événement 4661 lorsqu’un utilisateur demande un handle d’objet. A l’inverse, lorsqu’une opération est effectuée sur un Active Directory object, un contrôleur de domaine enregistre l’ID d’événement 4662.

En pratique, utilisez l’ID d’événement 4661 pour suivre les tentatives d’accès non autorisé aux objets AD. Cela vous aide à suivre les tentatives d’accès à des objets sensibles dans Active Directory.

De même, si vous avez besoin de suivre les actions effectuées sur les principaux sécurité AD (utilisateur ou groupe), surveillez l’événement 4662. Surveillance de cet événement peut fournir des informations précieuses sur les modifications des comptes d’utilisateurs, les appartenances aux groupes et les mises à jour des stratégies de groupe.

Cela aide les administrateurs système à détecter et analyser des activités potentiellement malveillantes. De plus, l’événement 4662 peut aider les administrateurs à suivre les modifications apportées au système au fil du temps, ce qui peut être utilisé à des fins de conformité et d’audit.

Journal des événements d’audit (journaux des événements 4624 à 4779)

En activant la stratégie de sécurité « Audit Logon Events », un ordinateur enregistre chaque instance d’une action de connexion ou de déconnexion d’un utilisateur. Si cette politique est activée sur un contrôleur de domaine, elle capture les activités de connexion et de déconnexion des comptes d’utilisateurs sur le DC.

De plus, lorsqu’un compte de domaine est utilisé pour des connexions interactives sur un serveur membre ou un poste de travail, cela génère un événement de connexion sur le contrôleur de domaine.

Après la discussion précédente sur « Audit Account Logon Events », de nombreux lecteurs sont curieux des distinctions entre « Audit Account Logon Events » et « Audit Logon Events ».

La stratégie de sécurité audit logon events détermine si l’on doit enregistrer chaque instance de connexion et de déconnexion d’un utilisateur sur un appareil.

D’un autre côté, la stratégie de sécurité de vérification des événements de connexion aux comptes détermine si l’on enregistre chaque instance d’un utilisateur se connectant ou se déconnectant à partir d’un appareil où l’appareil est utilisé pour la validation du compte ou la l’authentification.

Si vous activez la stratégie de vérification des connexions événements sur les contrôleurs de domaine, ils génèrent des événements de connexion au domaine, que la connexion se fasse sur un contrôleur de domaine ou un poste de travail. Cependant, l’activation de la vérification des événements de connexion aux comptes événements sur les contrôleurs de domaine entraîne la réalisation d’activités de connexion aux comptes qui sont authentifiées sur un contrôleur de domaine.

La stratégie de sécurité vérification des événements de connexion aux comptes génère IDs de journaux d’événements 4624 à 4779.

Activer et consulter les journaux d’événements essentiels d’Active Directory (AD)

Cette section couvre les étapes pour utiliser group policy pour activer les journaux d’événements Active Directory que j’ai discutés dans la section précédente. Ensuite, je vous explique comment utiliser Windows Event Viewer et PowerShell pour consulter et analyser les journaux d’événements AD.

Activer les journaux d’événements AD via Group Policy

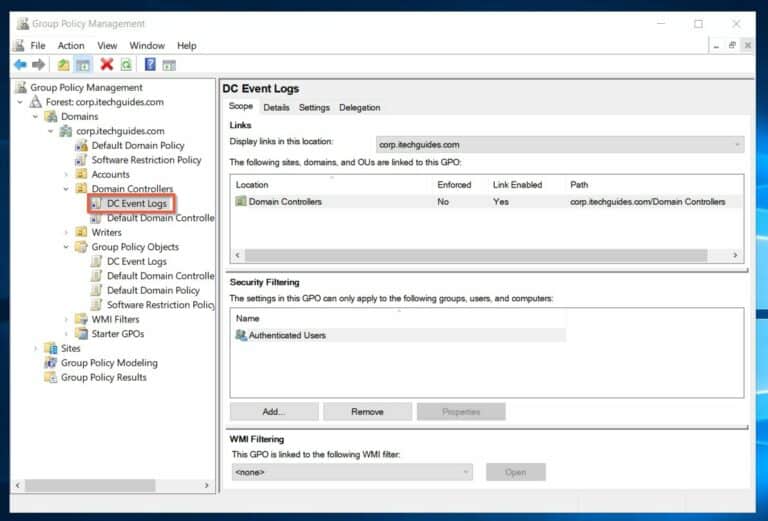

1. Ouvrez la Console de gestion des stratégies de groupe. Vous pouvez l’ouvrir de deux manières : en recherchant « Group Policy Management » ou via Server Manager.

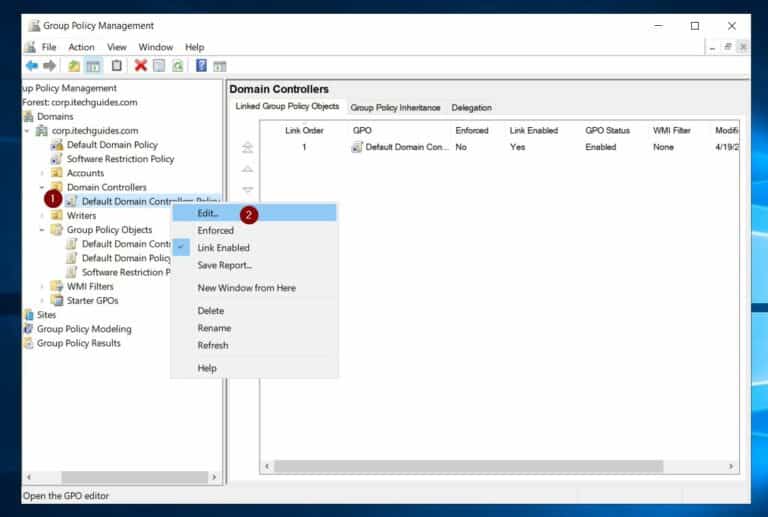

2. Dans la Console de gestion des stratégies de groupe, allez dans Domain Controllers et développez le conteneur.

3. Ensuite, faites un clic droit sur la stratégie Default Domain Controllers et choisissez Edit. Cependant, si vous ne souhaitez pas modifier, faites une copie en allant dans le conteneur Group Policy Objects et en le développant.

Après cela, faites glisser la stratégie Default Domain Controllers vers le conteneur Group Policy Objects pour la copier. Renommez la stratégie copiée, puis faites-la glisser vers le conteneur Domain Controllers pour appliquer le GPO au conteneur.

Cette approche vous permet de modifier la copie de la politique au lieu de la politique par défaut originale Domain Controllers.

4. Lorsque le GPO s’ouvre pour être modifié, naviguez jusqu’au chemin ci-dessous :

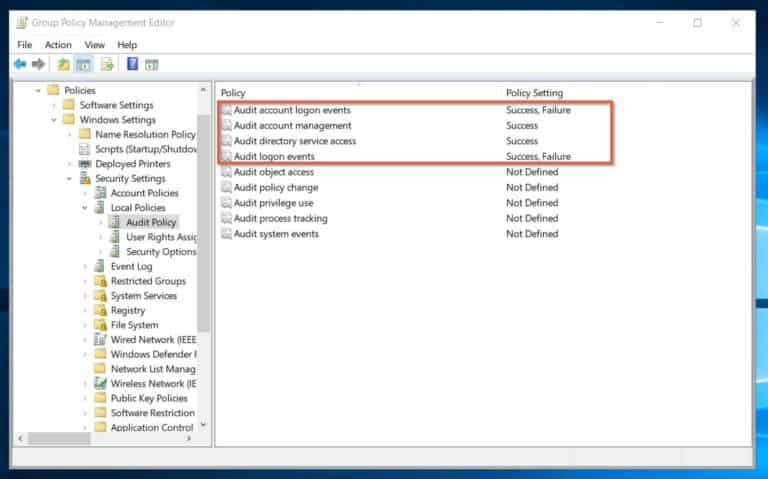

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. Ensuite, configurez les politiques suivantes :

Audit de la gestion des comptes : Succès ; Audit de l’accès au service de répertoire : Succès ; Audit des événements de connexion : Succès et Échec ; Audit des événements de connexion des comptes : Succès et Échec.

Les politiques ci-dessus doivent correspondre à l’image ci-dessous.

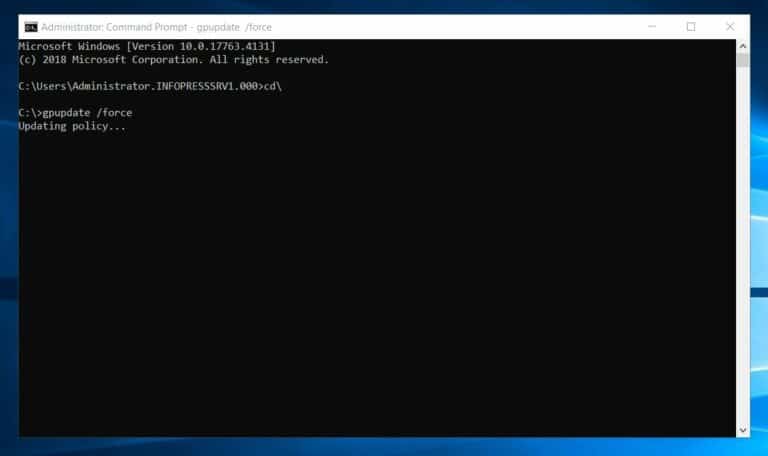

gpupdate /forceSi vous souhaitez voir la liste des politiques d’audit actuellement configurées sur le DC, exécutez la commande ci-dessous.

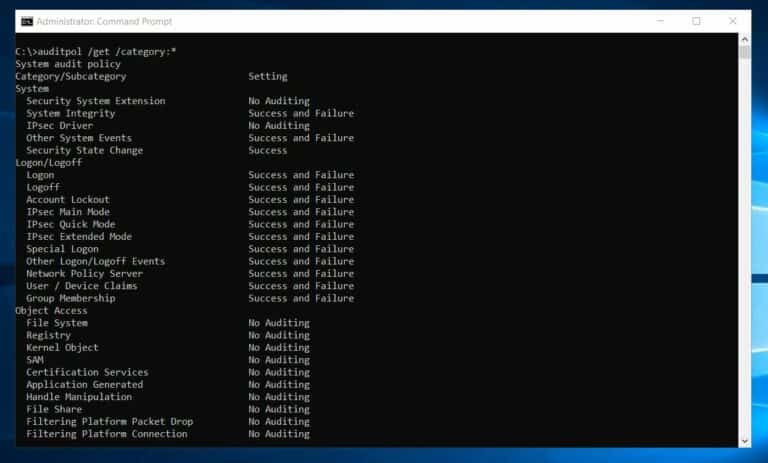

auditpol /get /category:*Afficher et suivre les journaux d’événements Active Directory essentiels avec le Visionneur d’événements Windows

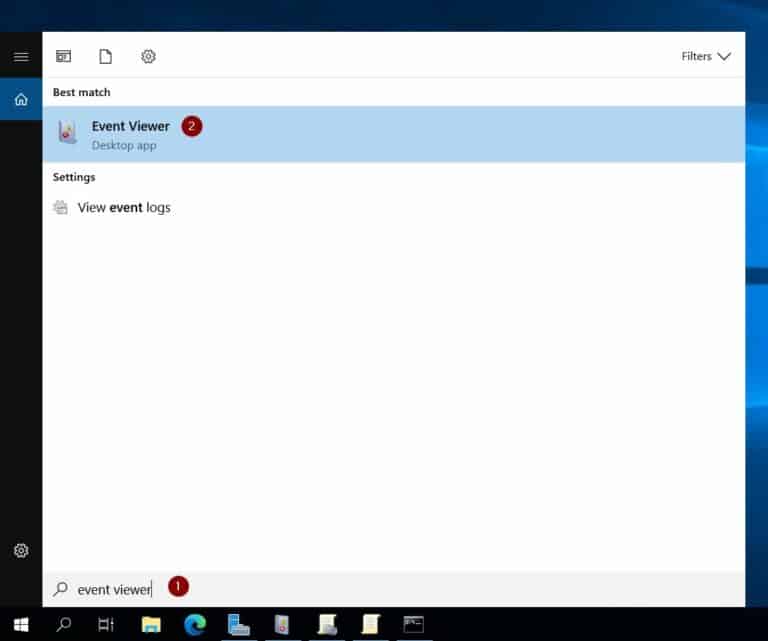

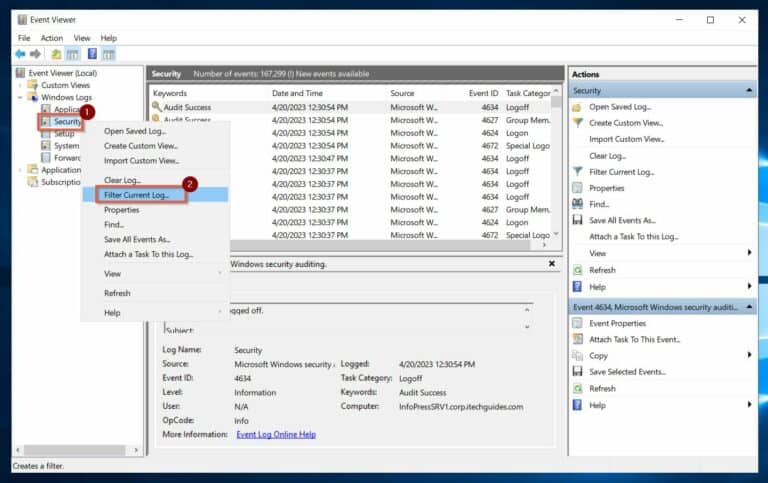

- Recherchez et ouvrez Visionneur d’événements.

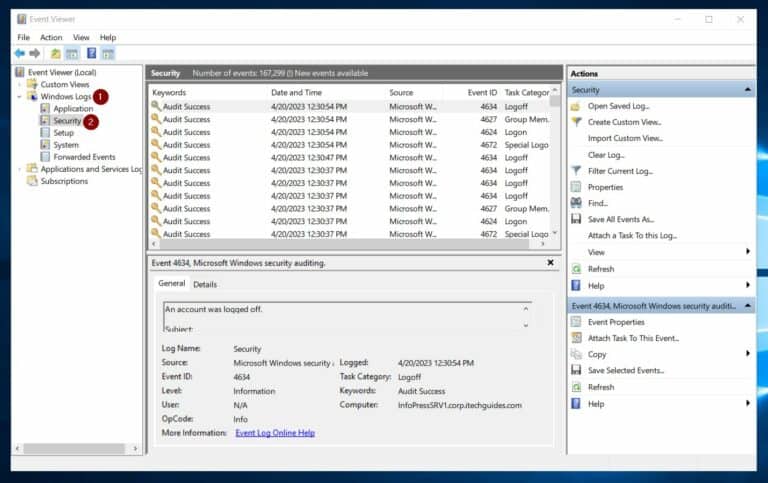

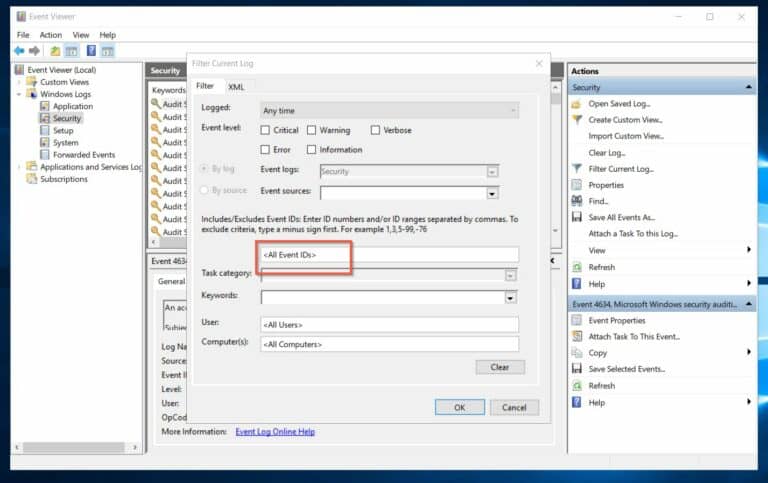

2. Ensuite, ouvrez Journal Windows -> Sécurité – Les contrôleurs de domaine enregistrent les événements d’audit dans le Windows Journal de sécurité. Étant donné qu’il existe de nombreux journaux d’événements, la manière la plus efficace d’analyser les événements consiste à utiliser l’option de filtrage.

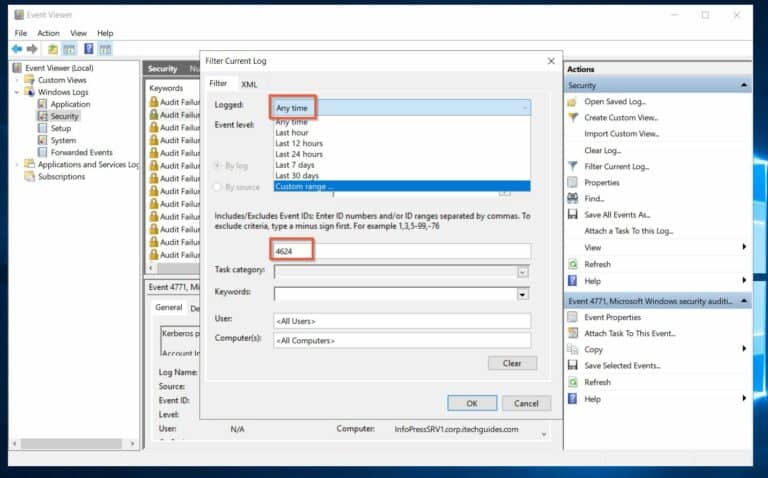

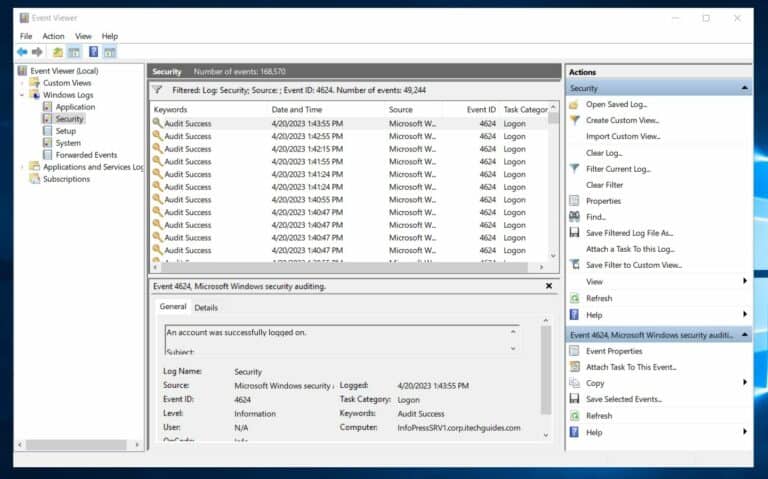

4. Enfin, filtrez les journaux d’événements par les identifiants d’événement. Par exemple, pour afficher tous les enregistrements de connexions de compte réussies, entrez 4624 dans le champ <Tous les identifiants d’événement>.

Les données sont affichées si le journal d’événements contient des enregistrements correspondant à vos filtres appliqués.

Consulter et suivre les journaux d’événements essentiels d’AD avec Windows PowerShell

PowerShell offre une option robuste pour consulter les journaux d’événements Active Directory, avec des capacités de filtrage et d’exportation de rapports plus avancées que l’outil Windows Event Viewer. De plus, PowerShell propose divers cmdlets pour consulter les journaux d’événements, mais pour cet article, nous utilisons le cmdlet Get-WinEvent.

Utilisez ce cmdlet pour consulter les journaux d’événements AD :

1. Ouvrez PowerShell avec des autorisations d’administrateur, recherchez « PowerShell Windows » et cliquez sur « Exécuter en tant qu’administrateur. »

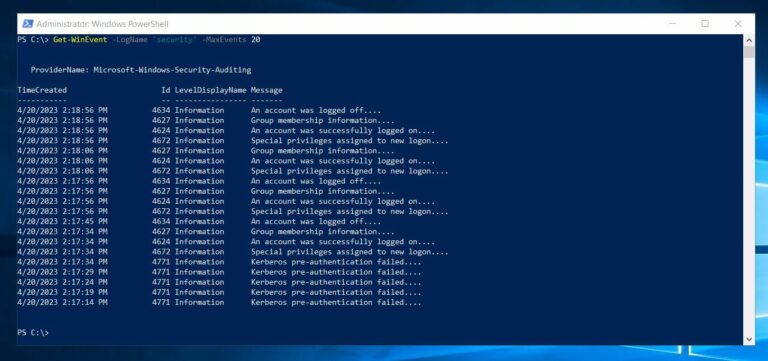

2. Ensuite, renvoyez tous les événements dans le journal de sécurité Windows Event en exécutant cette commande.

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Pour minimiser le nombre d’événements que la commande récupère et accélérer le processus, j’ai utilisé le paramètre MaxEvents. Sans ce paramètre, la commande renvoie tous les événements dans les journaux d’événements de sécurité, ce qui pourrait prendre un temps considérable pour se terminer.

La commande récupère les 20 derniers journaux d’événements, mais le rapport résultant n’est pas particulièrement informatif.

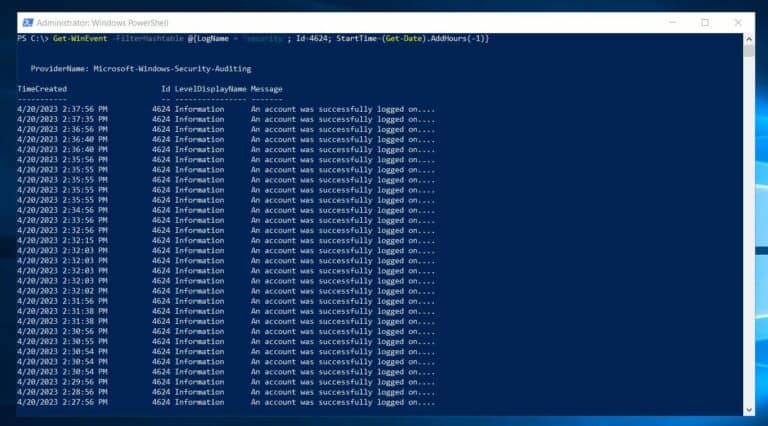

3. Pour augmenter l’utilité du rapport, utilisez le paramètre FilterHashtable pour spécifier un dictionnaire de filtrage qui filtre les informations récupérées par la commande. Une commande d’exemple :

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Cette commande récupère les journaux d’événements avec l’ID 4624 qui ont été enregistrés au cours de l’heure écoulée à partir du journal d’événements de sécurité.

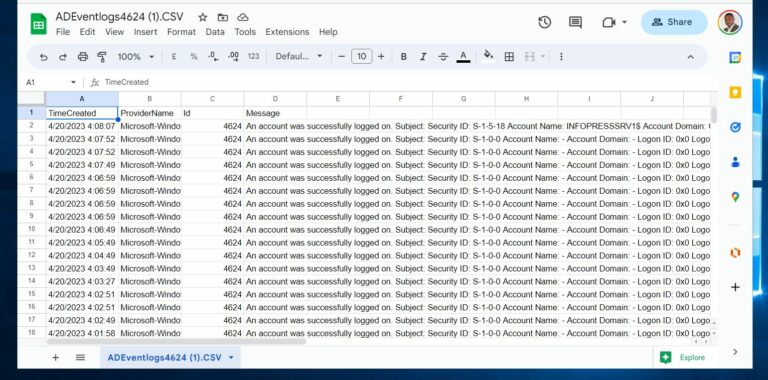

4. Enfin, enregistrez ce rapport dans un fichier CSV en faisant passer la commande de l’étape 3 ci-dessus à la commande Export-Csv. Avant de lancer la commande, modifiez le chemin vers le fichier CSV.

Modifiez également les autres paramètres dans la table de hachage, comme l’identifiant et le nom du journal.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationLa commande crée un fichier CSV que vous pouvez examiner pour analyser les journaux d’AD event.

Conclusion View Active Directory (AD) Event Logs and What They Track

Comprendre et tirer parti des journaux d’événements essentiels Active Directory (AD) event logs sont incroyablement précieux pour les administrateurs Windows.

L’étape cruciale dans ce processus consiste à activer les journaux d’événements AD via la groupe la stratégie. Une fois activé, le Gestionnaire d’événements Windows et Windows PowerShell offrent 2 outils puissants pour consulter et suivre ces journaux.

Le surveillance régulière des journaux d’événements AD permet aux administrateurs d’obtenir des informations utiles sur les éventuelles violations de sécurité, réseau problèmes ou défaillances système. De plus, prendre des mesures proactive pour résoudre les problèmes trouvés dans les journaux d’événements AD contribue à assurer le bon fonctionnement du réseau, sa sécurité et ses performances.

Avec les bons outils et la connaissance, les administrateurs utilisent ces journaux pour rester au-dessus des problèmes potentiels et assurer la stabilité de leur réseau.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/