Visualizar Logs de Eventos do Active Directory (AD) e o que eles rastreiam. O que são os logs de eventos do Active Directory e suas funcionalidades de rastreamento? Você obtém insights sobre o estado de saúde do AD monitorando os logs de eventos do AD.

Além disso, os logs de eventos do AD ajudam a identificar possíveis ameaças de segurança antes que se materializem.

Para auditar eventos do AD, você deve primeiro entender os logs de eventos disponíveis e as informações que eles rastreiam. Na primeira seção deste artigo, eu explico os logs de eventos do Active Directory e os dados que eles oferecem.

No segundo, exploramos como visualizar logs de eventos. No entanto, você deve habilitar o Active Directory auditoria por meio do Política de Grupo para permitir que o AD registre eventos no Windows Eventos log.

Como resultado, começo a seção 2 deste guia demonstrando como habilitar políticas de auditoria do Active Directory usando política de grupo. Além disso, exploro as 2 opções para visualizar e analisar logs de eventos do AD – Windows Event Log Viewer e PowerShell.

Logs de Eventos Ativos do Diretório (AD) Essenciais e o Que Eles Rastreiam

Dependendo dos eventos específicos que deseja que o AD registre, você configura políticas de Auditoria ou Políticas Avançadas de Auditoria no Group Policy. Isso significa que as informações registradas nos logs de eventos do AD dependem das políticas de Auditoria que você habilitou.

Este artigo aborda as políticas de Auditoria fundamentais que uma organização habilita e começa a rastrear atividades do AD. Se você estiver interessado em aprender sobre Políticas Avançadas de Auditoria, visite este link – Políticas Avançadas de Auditoria.

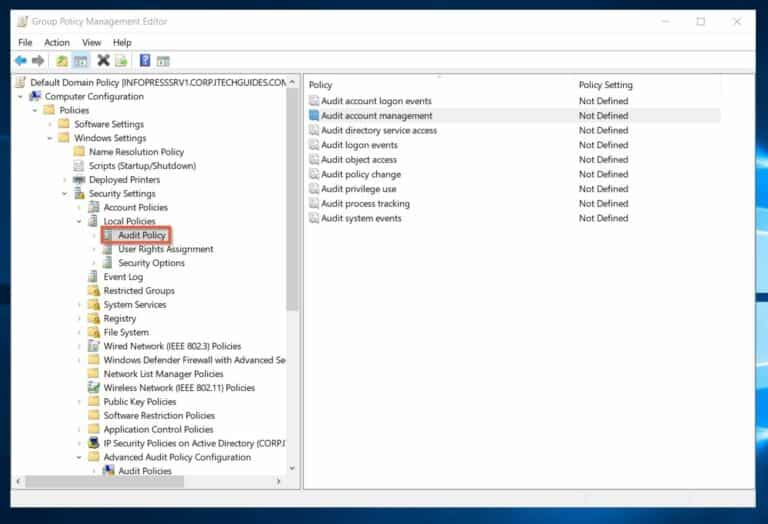

As Políticas de Auditoria que discuto estão localizadas no seguinte caminho no Editor de Gerenciamento de Política de Grupo:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit PolicyExistem 9 políticas dentro da Política de Auditoria, mas me concentro em 4 que atendem aos requisitos de auditoria de a maioria das organizações. Além disso, vou abordar os logs de eventos que Controladores de Domínio geram uma vez que uma política é habilitada, as informações que capturam e como você os utiliza.

Auditorie os Eventos de Login de Conta (Event Logs 672 a 683)

Se você deseja Domínio Controladores para registrar (no local log de eventos de segurança) cada vez que ele autentica um usuário, computador, ou conta de serviço, ative a Política de auditoria de eventos de login de conta para Sucesso e Falha. Quando ativado, na Política Padrão de Controladores de Domínio, o Controlador de Domínio registra o evento sempre que autentica um usuário, computador ou conta de serviço autentica no domínio.

Ativar essa política pode registrar ID do log de eventos 672 a 683 no log de eventos de segurança local do DC. Para ler os eventos e o que eles registram, visite Configure esta configuração de auditoria.

Quando você ativa a política Audit account logon events, os Controladores de Domínio (DCs) registram inúmeros logs de eventos, já que seus usuários constantemente entram e saem do domínio. A princípio, isso pode parecer desnecessário, mas a Microsoft recomenda ativar eventos de sucesso e falha para esta política. Além disso, mais adiante neste artigo, mostro como filtrar logs de eventos para retornar os eventos que você deseja analisar.

Auditoria de Gerenciamento de Contas (Eventos de Log 4720 a 4780)

Os logs de eventos de Gerenciamento de Contas registram mudanças que os administradores fazem em usuários, computadores ou grupos no Active Directory. Alguns exemplos de eventos de gerenciamento de contas são:

- Um administrador cria, modifica ou exclui uma conta de usuário ou grupo.

- Alguém no atendimento ao cliente define ou altera uma senha.

- Um administrador habilita, desabilita ou renomeia um grupo ou conta de usuário.

Para configurar DCs para registrar esses eventos, habilite os eventos de auditoria de gerenciamento de contas para eventos de sucesso e/ou falha. Habilitar essa política na Política de Controladores de Domínio Padrão força os Controladores de Domínio a registrar eventos 4720 a 4780 em seu log de segurança local.

Auditoria de Acesso ao Serviço de Diretório (Logs de Eventos 4661 e 4662)

A política de segurança Audit Directory Service Access especifica que, se um audit DC tentar por usuários acessar objetos do Active Directory. Além disso, quando você habilita essa política de segurança em Controladores de Domínio, eles registram logs de eventos 4661 ou 4662.

Os DCs geram o Evento ID 4661 quando um usuário solicita um identificador para um objeto. Por outro lado, quando uma operação é executada em um objeto do Active Directory, um DC registra o Evento ID 4662.

Na prática, use o Evento ID 4661 para rastrear tentativas de acesso não autorizado a objetos do AD. Isso ajuda você a rastrear tentativas de acesso a objetos sensíveis no Active Directory.

Da mesma forma, se você precisar rastrear ações realizadas em principais de segurança do AD (usuário ou grupo), monitore o evento 4662. Monitorar esse evento pode fornecer informações valiosas sobre alterações nas contas de usuário, associações de grupo e atualizações em políticas de grupo.

Isso ajuda sysadmins a detectar e analisar atividades potencialmente maliciosas. Além disso, o evento 4662 pode ajudar os administradores a rastrear as alterações feitas no sistema ao longo do tempo, que podem ser usadas para conformidade e fins de auditoria.

Log de Eventos de Auditoria de Logon (Eventos de Log 4624 a 4779)

Ao habilitar a política de segurança “Auditoria de Eventos de Logon“, um computador registra todas as vezes que um usuário faz login ou logout. Se essa política estiver habilitada em um Controlador de Domínio, captura atividades de login e logout de contas de usuário no DC.

Além disso, quando uma conta de domínio é usada para logons interativos em um servidor membro ou estação de trabalho, gera um evento de logon no controlador de domínio.

Após a discussão anterior sobre “Auditoria de Eventos de Logon de Conta”, muitos leitores estão curiosos sobre as diferenças entre “Auditoria de Eventos de Logon de Conta” e “Auditoria de Eventos de Logon”.

A política de segurança “auditoria de eventos de logon” determina se registrará todas as instâncias de login e logout de um usuário em um dispositivo.

Por outro lado, a política de segurança auditoria de eventos de logon de conta determina se registrará a ocorrência de cada vez que um usuário faz login ou logout de outro dispositivo no qual o dispositivo é utilizado para validação de conta ou autenticação.

Se você habilitar a política de auditoria de logon eventos em Controladores de Domínio, eles geram eventos de logon de conta de domínio, seja no DC ou em um computador. No entanto, habilitar a auditoria de logon de conta eventos em DCs faz com que atividades de logon de conta que são autenticadas em um controlador de domínio sejam registradas.

A política de segurança auditoria de eventos de logon de conta gera IDs de log de eventos 4624 a 4779.

Habilite e visualize os Logs Essenciais do Active Directory (AD)

Note: The translation has been done while keeping the custom delimiters intact as per the user’s request.

Nesta seção, são abordados os passos para habilitar os logs de eventos do Active Directory que discuti na seção anterior, utilizando a política de grupo. Posteriormente, explico como utilizar o Visualizador de Eventos do Windows e o PowerShell para visualizar e analisar os logs de eventos do AD.

Habilitar Logs de Eventos do AD por meio da Política de Grupo

1. Abra a Consola de Gerenciamento de Política de Grupo. Você pode abri-la de duas maneiras: pesquisando por “Gerenciamento de Política de Grupo” ou através do Gerenciador de Servidores.

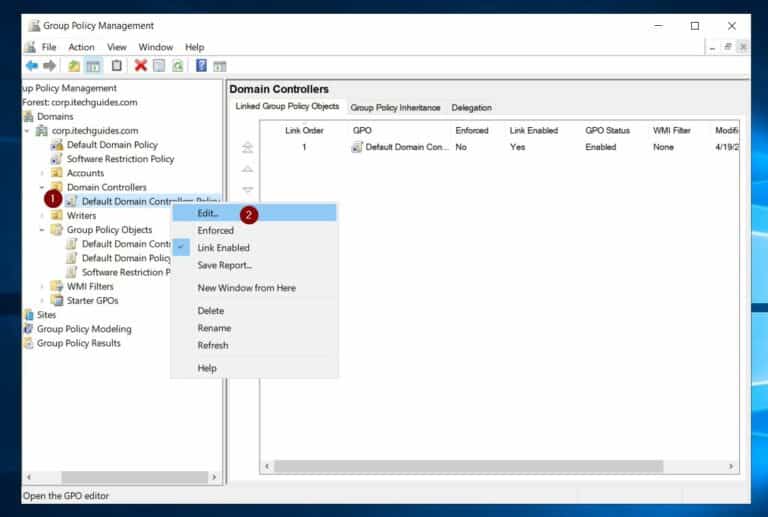

2. Na Consola de Gerenciamento de Política de Grupo, vá para Controladores de Domínio e expanda o contêiner.

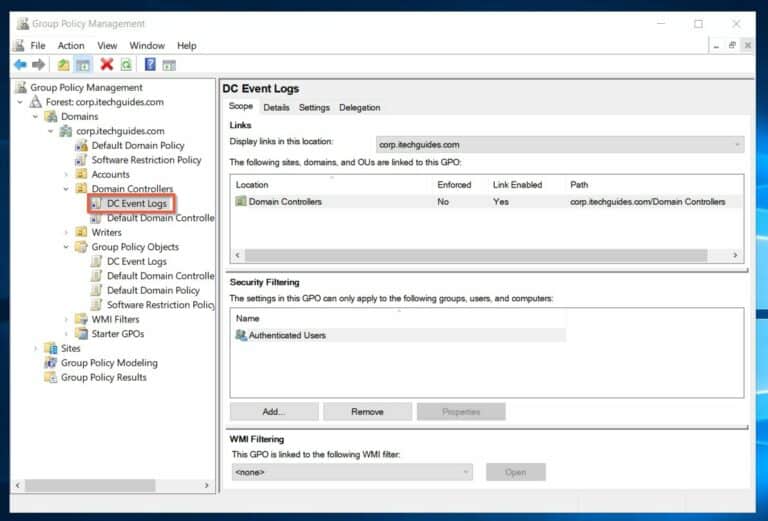

3. Em seguida, clique com o botão direito na política Controladores de Domínio Padrão e escolha Editar. No entanto, se você não deseja editar, faça uma cópia indo para o contêiner Objetos de Política de Grupo e expandindo-o.

Depois disso, arraste a política Controladores de Domínio Padrão para o contêiner Objetos de Política de Grupo para copiá-la. Renomeie a política copiada e, em seguida, arraste-a para o contêiner Controladores de Domínio para aplicar o GPO ao contêiner.

Essa abordagem permite que você modifique a política copiada em vez da política original padrão Controladores de Domínio.

4. Quando o GPO abrir para edição, navegue até o caminho abaixo:

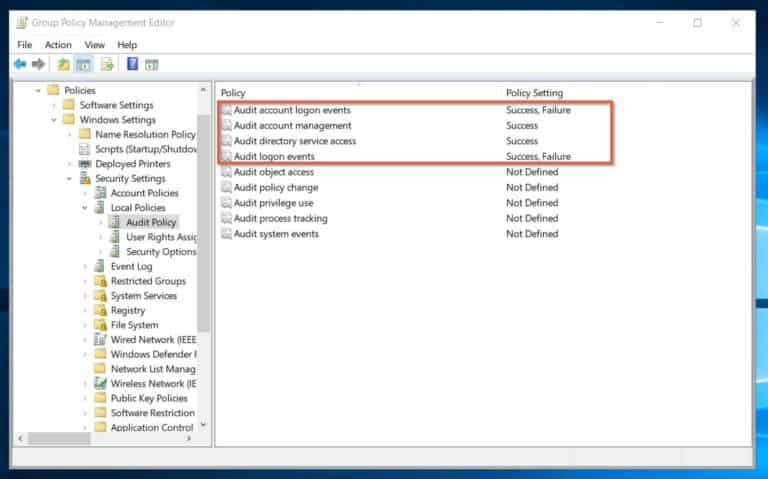

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. Em seguida, configure as seguintes políticas:

Auditoria de gerenciamento de contas: Sucesso; Auditoria de acesso ao serviço de diretório: Sucesso; Auditoria de eventos de logon: Sucesso e Falha; Auditoria de eventos de logon de conta: Sucesso e Falha.

As políticas acima devem corresponder à captura de tela abaixo.

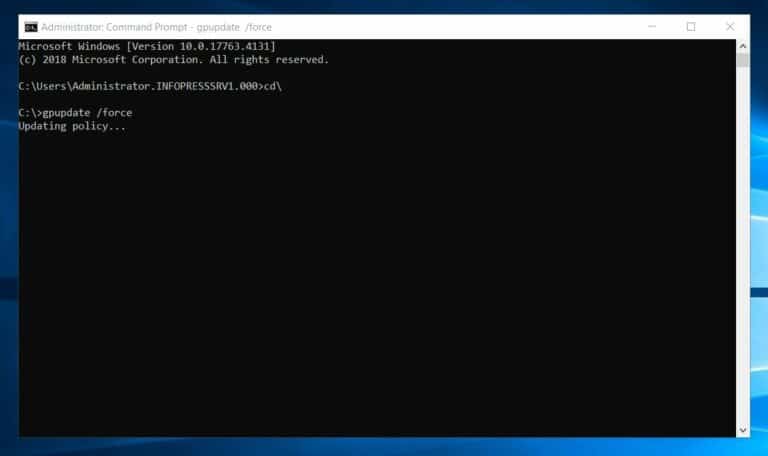

gpupdate /forceSe desejar ver uma lista de políticas de auditoria configuradas atualmente no DC, execute o comando abaixo.

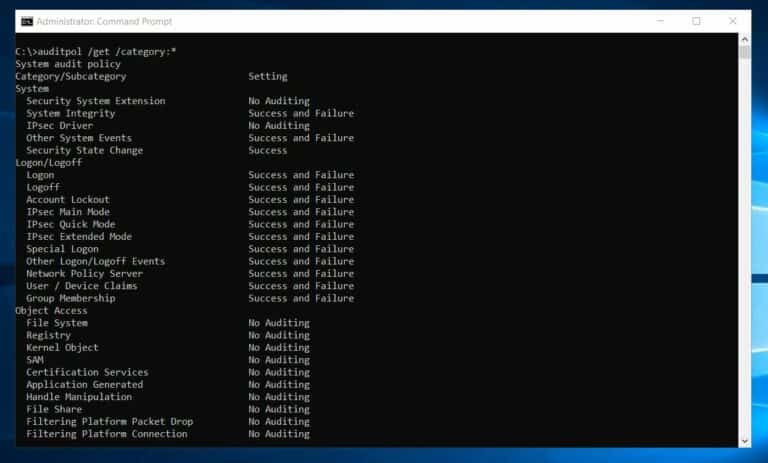

auditpol /get /category:*Visualize e acompanhe os logs de eventos do Active Directory Essenciais com o Windows Event Viewer

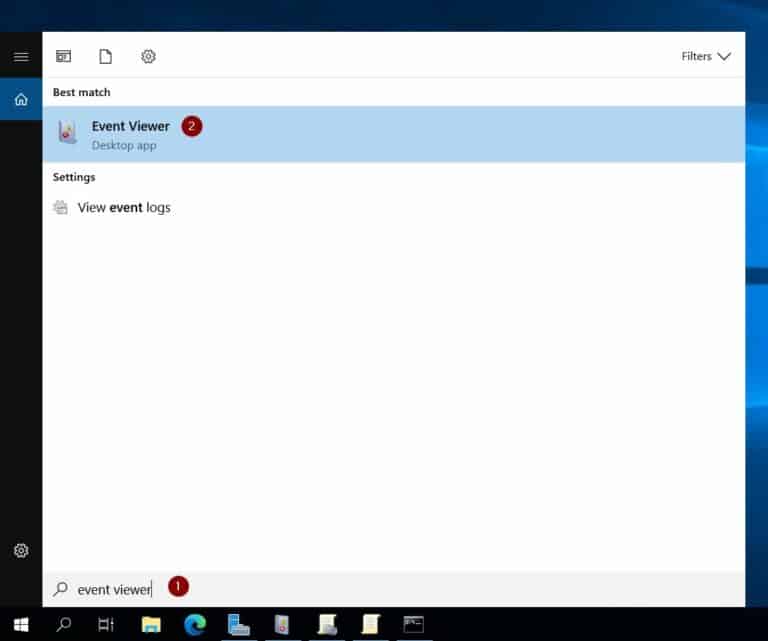

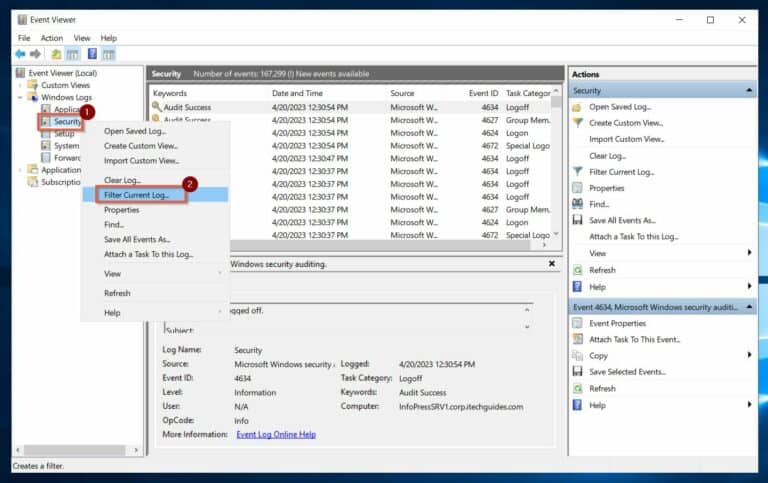

- Procure e abra Visualizador de Eventos.

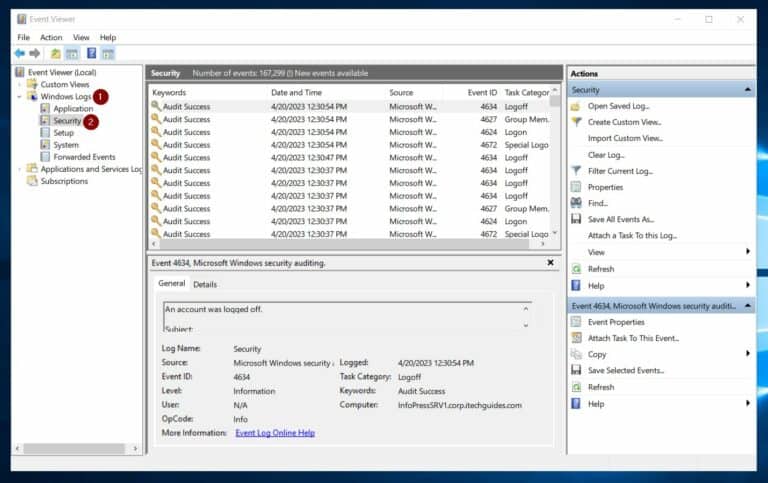

2. Em seguida, abra Windows Log -> Segurança – Os Controladores de Domínio registram eventos de auditoria no Windows log de segurança. Como existem vários logs de eventos, a maneira mais eficaz de analisar os eventos é usando a opção de filtragem.

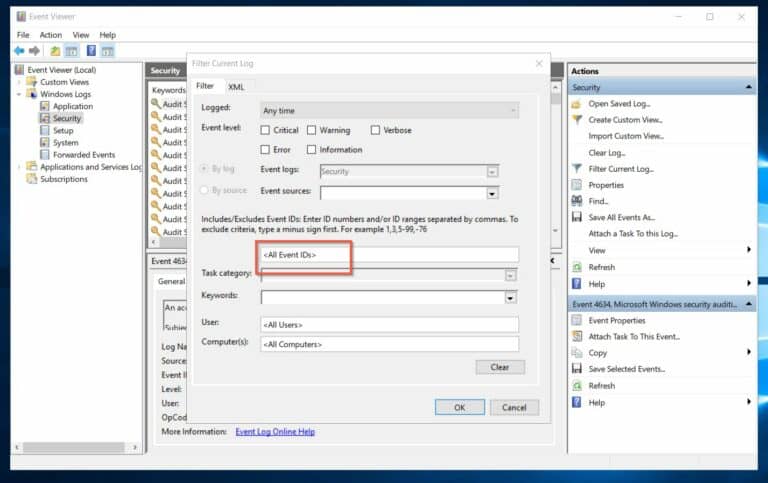

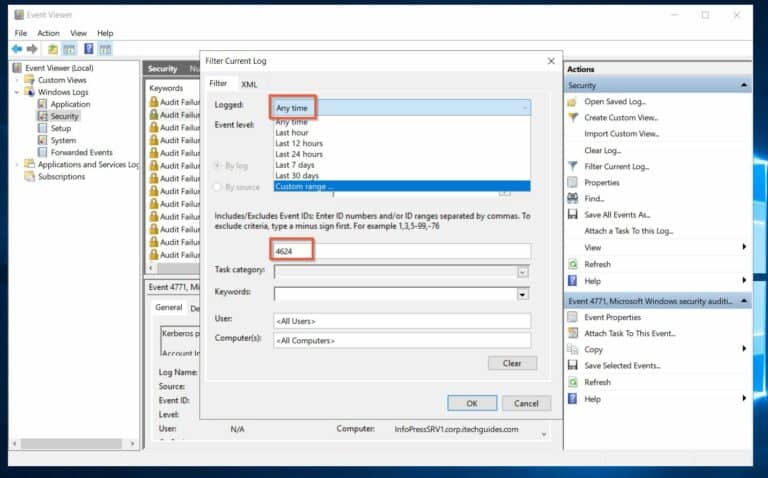

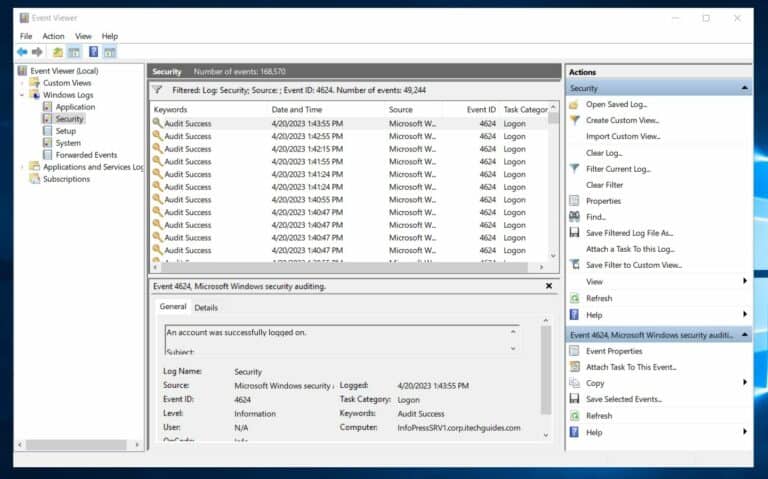

4. Por último, filtre os logs de eventos pelos IDs de eventos. Por exemplo, para visualizar todos os logons de conta bem-sucedidos, insira 4624 no campo <Todos os IDs de eventos>.

Os dados são exibidos, se o log de eventos contiver registros que correspondam aos filtros aplicados.

Visualize e acompanhe os logs essenciais do evento AD com o Windows PowerShell

PowerShell oferece uma opção robusta para visualizar os logs de eventos do Active Directory, com capacidades de filtragem e de exportação de relatórios ainda mais avançadas do que a ferramenta Visualizador de Eventos do Windows. Além disso, o PowerShell oferece vários cmdlets para visualizar logs de eventos, mas neste artigo, utilizamos o cmdlet Get-WinEvent.

Use este cmdlet para visualizar os logs de eventos do AD:

1. Abra o PowerShell com permissões de administrador, procure por “PowerShell do Windows” e clique em “Executar como administrador”.

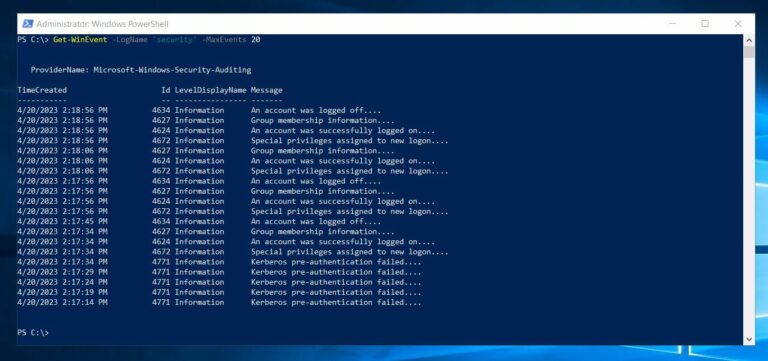

2. Em seguida, retorne todos os eventos no log de segurança do Windows Event ao executar este comando.

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Para minimizar o número de eventos que o comando recupera e acelerar o processo, utilizei o parâmetro MaxEvents. Sem este parâmetro, o comando retorna todos os eventos nos logs de eventos de segurança, o que poderia levar um tempo considerável para ser concluído.

O comando recupera os últimos 20 logs de eventos, mas o relatório resultante não é especialmente informativo.

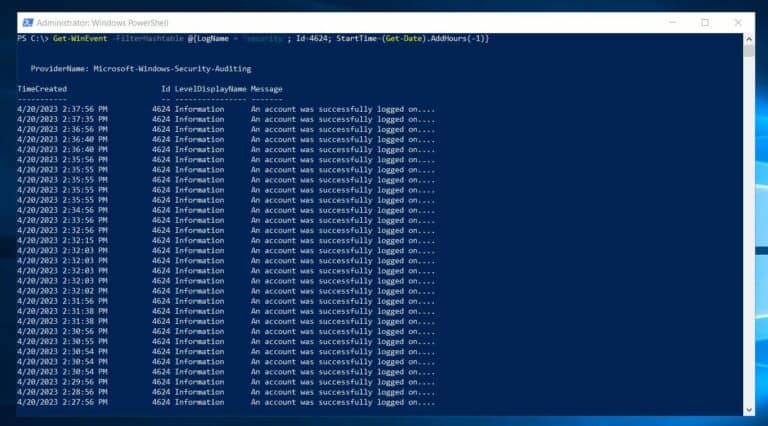

3. Para aumentar a utilidade do relatório, utilize o parâmetro FilterHashtable para especificar um hashtable que filtra as informações recuperadas pelo comando. Um comando de exemplo:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Esse comando recupera os logs de eventos com ID 4624 que foram registrados nas últimas horas a partir do log de eventos de Segurança.

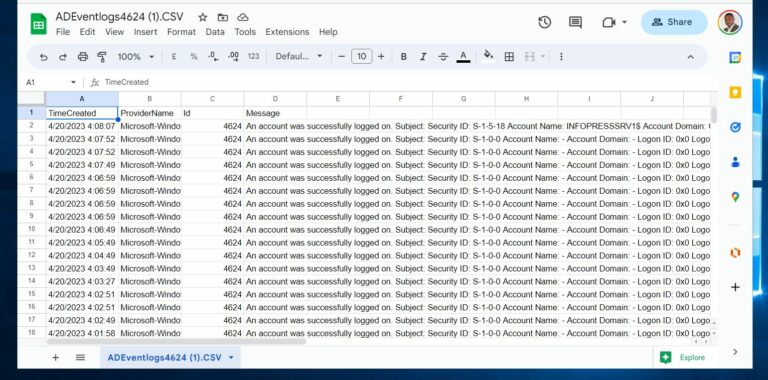

4. Por fim, salve este relatório em um arquivo CSV redirecionando o comando do passo 3 acima para o comando Export-Csv. Antes de executar o comando, altere o caminho para o arquivo CSV.

Além disso, modifique outros parâmetros na tabela de hash, como o id e o LogName.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationO comando cria um arquivo CSV que você pode revisar para analisar os logs de eventos do AD.

Conclusão: Visualizar Logs de Eventos do Active Directory (AD) e O Que Eles Rastreiam

Entender e aproveitar os fundamentais Active Directory (AD) logs de eventos são incrivelmente valiosos para administradores Windows.

O passo 1 crucial no processo é habilitar os logs de eventos do AD por meio da política de grupo. Uma vez habilitados, o Visualizador de Eventos do Windows e o Windows PowerShell oferecem 2 ferramentas poderosas para visualizar e acompanhar esses logs.

Monitorar regularmente os logs de eventos do AD permite que os administradores obtenham informações úteis sobre possíveis violações de segurança, problemas de rede ou falhas do sistema. Além disso, adotar medidas proativas para resolver quaisquer problemas encontrados nos logs de eventos do AD ajuda a garantir o funcionamento suave da rede, sua segurança e desempenho.

Com as ferramentas e conhecimentos adequados, os administradores aproveitam esses logs para ficar por cima de possíveis problemas e garantir a estabilidade de sua rede.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/