Кибер-угрозы и аудит Azure AD: Включение и настройка журналов аудита. В сегодняшнем быстро меняющемся цифровом мире, где случаются утечки данных и кибер-угрозы, внедрение надежных мер безопасности стало крайне важным для организаций. Azure Active Directory (Azure AD) предоставляет обширный набор инструментов для усиления безопасности, и важной частью этого является аудит. Включив и настроив журналы аудита и журналы активности Microsoft Graph в Azure AD, компании получают ценные сведения о деятельности пользователей, потенциальных уязвимостях и соблюдении нормативов. В этой статье рассматривается значение начала работы с аудитом Azure AD, подчеркивая, как эти журналы способствуют проактивной и эффективной безопасности.

Аудит Azure AD: Включение и настройка журналов аудита

Когда пользователь проходит аутентификацию в Azure Active Directory для доступа к определенному сервису, такому как Office 365 или другое приложение SaaS, происходит попытка аутентификационного процесса в Azure AD. Первый этап – оценка того, принадлежит ли пользователь указанному арендатору, если нет, то пользователи направляются в правильный арендатор каталога. Затем определяются членства в группах и пароли. Все попытки аутентификации, независимо от того, пройдут они или нет, будут зарегистрированы.

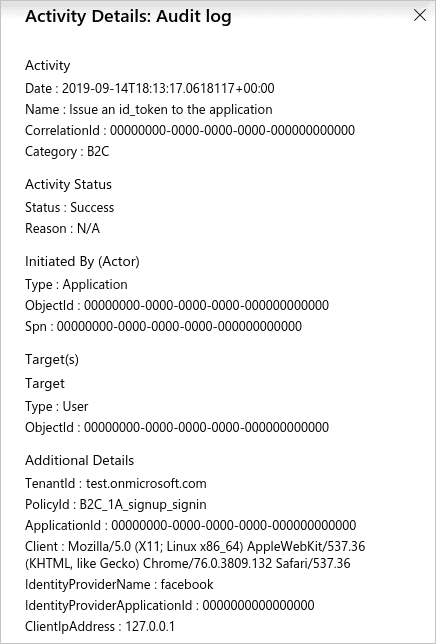

Затем существуют политики условного доступа, которые мы оцениваем, чтобы определить, какие настройки установлены до предоставления доступа пользователю или блокировки его. Внутри Azure Active Directory некоторые аудиторские журналы по умолчанию хранятся в локальной базе данных Azure AD. Журнал входа в Azure AD выглядит следующим образом.

ПРИМЕЧАНИЕ: Активность входа в Azure AD также связана с двумя другими атрибутами, которые являются информацией об устройстве и политиками условного доступа.

Запись в журнале

Поскольку этот журнал указывает на то, что определенный пользователь вошел в Azure, используя клиент Azure PowerShell, и у нас не было применено никаких политик условного доступа. Самые важные вещи, которые следует учитывать, это:

1. Происходит ли трафик из известных мест и устройств, если аутентификация прошла успешно?

2. Если аутентификация не удалась, какова причина ее неудачи?

Эти события система регистрирует, их можно проверить через активность. Однако мы отмечаем, что по умолчанию мы храним все эти журналы в базе данных Azure AD, и срок их хранения зависит от того, какие лицензии у нас есть для Azure AD (P1 или P2). Тем не менее, у нас также есть возможность определить диагностику, экспортируя журналы из Azure AD и в Пространство аналитики журналов .

ПРИМЕЧАНИЕ: Наша организация нуждается в лицензии Azure AD P1 или P2 для экспорта данных о входе.

Источники журналов Azure AD

В постоянно меняющемся цифровом ландшафте безопасности обеспечение защиты чувствительных данных и поддержание надежной кибербезопасности стало главной целью для организаций. Различные источники журналов регистрируют некоторые другие наборы данных:

-

Журналы аудита: Эти журналы предоставляют запись о различных административных действиях и изменениях, внесенных в Azure AD, таких как управление пользователями и группами, назначение приложений и модификации политик, предоставляя информацию для управления вашим каталогом.

-

Журналы входа: они отслеживают активности аутентификации, фиксируя детали успешных и неудачных попыток входа пользователей, приложений и служебных принципалов, помогая выявить несанкционированный доступ или подозрительное поведение.

-

Журналы входа неинтерактивных пользователей: Эти журналы фокусируются на неинтерактивных (программных) входах пользователей, часто встречающихся в автоматизированных процессах или скриптах, что позволяет увидеть учетные записи служб и автоматические действия.

-

Журналы входа служебных принципалов: они специально отслеживают активность входа служебных принципалов, которые являются идентификаторами, используемыми приложениями для доступа к ресурсам. Отслеживание этих журналов помогает выявить необычное поведение или потенциальное злоупотребление идентификаторами приложений.

-

Журналы входа с управляемыми идентичностями: используются ресурсами Azure для аутентификации в Azure AD. Эти журналы документируют деятельность входа управляемых идентичностей, способствуя пониманию шаблонов доступа на уровне ресурсов.

-

Журналы предоставления: предоставляют информацию о синхронизации пользователей и групп между локальными каталогами и Azure AD, помогая обеспечить согласованность и точность данных.

-

Журналы входа ADFS: Журналы служб федерации Active Directory Federation Services (ADFS) отслеживают попытки входа через федерацию, предоставляя информацию о пользователях, получающих доступ к ресурсам в федеративной среде и помогая отслеживать шаблоны внешнего доступа.

Важность журналов аудита

Каждый тип журнала играет определенную роль в повышении безопасности, мониторинге действий и обеспечении соответствия в среде Azure AD. Если мы переместим журналы в Log Analytics с Sentinel, у нас также будет возможность создавать аналитические запросы, которые автоматически срабатывают при подозрительном поведении.

ПРИМЕЧАНИЕ: У вас также есть возможность экспортировать данные в учетную запись хранилища Azure и хаб событий Azure. Например, мы определяем несколько потоков экспорта для отправки данных в различные рабочие пространства. Сначала нам нужно понять различные EventIDs, которые мы регистрируем.

Лучшие практики мониторинга Azure AD

Log Analytics и Azure Sentinel используют запросы Kusto для анализа данных. Kusto – это язык запросов только для чтения с удивительно хорошим визуализатором в составе портала. У нас есть некоторые различные правила, которые мы создаем. Мы используем правила поиска для изучения (но не для регулярного запуска); второе – аналитические правила, запускающиеся по предварительному расписанию.

Один из примеров правил поиска, которые мы обычно используем, – это простое правило для определения мест входа из наших входов.

SigninLogs

| summarize count() by LocationЕще один хороший пример – показать неудачные попытки входа в Azure AD, где код ошибки – 50126 или 50020.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountЗдесь другой пример – изучение пользователей, у которых не удалось аутентифицироваться с MFA.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"И еще один пример – изучение внешних гостевых пользователей и изменений, внесенных в политику условного доступа.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameОбратите внимание, что это не единственные запросы, которые мы выполняем через Kusto.

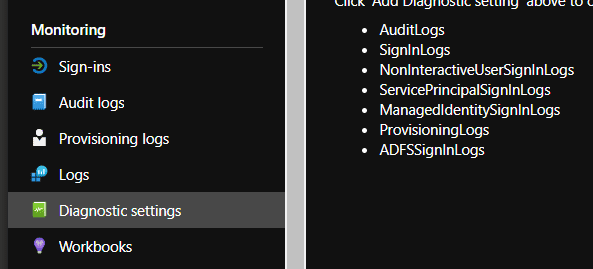

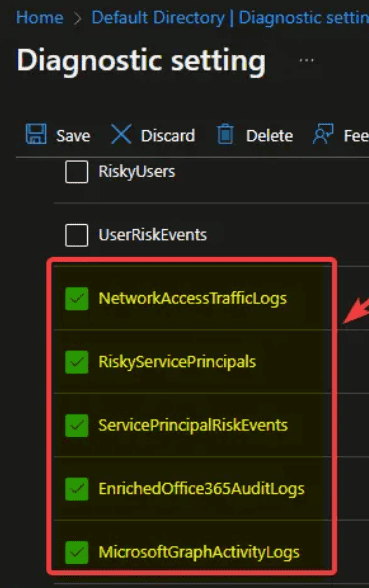

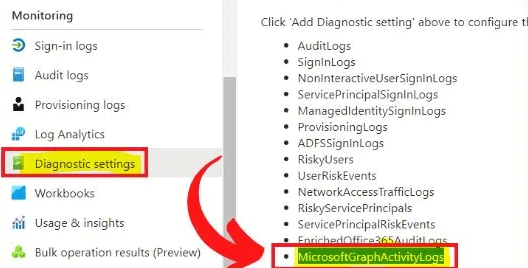

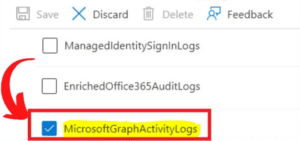

Новые журналы аудита Azure AD с использованием журналов действий Microsoft Graph

Microsoft представил новые журналы аудита Azure AD. Мы используем рабочее пространство аналитики журналов для сохранения этих журналов в рабочем пространстве аналитики журналов. Новые журналы действий Microsoft Graph в настройках диагностики Azure Active Directory 14 марта 2023 года представили новый журнал под названием MicrosoftGraphActivityLogs, наряду с другими перечисленными журналами.

В частности, эти журналы предоставляют детали запросов API, сделанных в Microsoft Graph для ресурсов в аренде. EnrichedOffice365AuditLogs – это еще один увлекательный журнал, который очень полезен для устранения неполадок. К счастью, Настройки диагностики Azure Active Directory (Azure AD) позволяют нам настраивать журналы и метрики для мониторинга и анализа деятельности в Azure AD аренде.

При создании диагностического параметра, мы указываем тип данных, которые мы хотим собирать, такие как журналы аудита, журналы входа в систему или журналы каталога, и место, куда мы хотим отправить данные, такое как учетная запись хранения, центр событий или рабочее пространство Log Analytics. Журналы действий Microsoft Graph подробно записывают все запросы API к Microsoft Graph для ресурсов внутри арендатора Azure AD. Поэтому эти журналы предоставляют подробную информацию о характере запросов, включая пользователя или приложение, которое сделало запрос, ресурс, к которому мы обратились, и конкретное действие, выполненное.

Обзор новых журналов аудита Azure AD

Журналы активности Microsoft позволяют администраторам и разработчикам отслеживать и анализировать шаблоны использования Microsoft Graph в их арендах. Также мы помогаем выявлять потенциальные проблемы или аномалии, отслеживать производительность приложений и пользователей, и оптимизировать использование ресурсов.

Microsoft представил новые журналы Azure AD, перечисленные ниже. Мы отправляем эти данные в рабочее пространство аналитики журналов нашего выбора. Нашей организации требуется лицензия Azure AD P1 или P2 для экспорта данных входа в систему:

- Журналы трафика сетевого доступа

- Рискованные служебные принципалы

- События риска служебного принципала

- Обогащенные журналы аудита Office 365

- Журналы активности Microsoft Graph

Журналы активности Microsoft Graph

В целом, журнал активности Microsoft Graph служит мощным диагностическим инструментом для управления и мониторинга использования MicrosoftGraph. Категории и решения журналов активности Microsoft Graph, которые мы показываем в списке ниже и на скриншоте:

- Категории

- Категория аудита: Записывает изменения администратора, соответствие.

- Категория безопасности: Мониторит входы и доступ, помогая обнаружению угроз.

- Решения:

- Решения для управления журналами: Упорядочите методы безопасности, позволяющие принимать активные меры.

Полный список столбцов и атрибутов журналов действий Microsoft Graph см. в официальной документации Microsoft.

Журналы действий Microsoft Graph в Azure Active Directory (Azure AD)

Потоковый экспорт журналов и метрик платформы для конфигурируемого нами ресурса осуществляется с помощью параметров диагностики. Создайте до пяти параметров диагностики для отправки журналов и метрик в независимые места назначения.

- Перейдите на панель Azure AD в портал Azure

- Выберите Параметры диагностики в левом меню

- В параметрах диагностики отображаются новые журналы действий Microsoft Graph

Параметры диагностики для журналов действий Microsoft Graph

Нажмите Добавить настройку диагностики над скриншотом, чтобы настроить журналы активности Microsoft Graph. Журналы активности Microsoft Graph комбинируются с другими инструментами диагностики Azure AD для обеспечения безопасности и надежности нашей среды Azure AD.

Аудит Azure AD: Включение и настройка журналов аудита Заключение

В заключение, принятие аудита Azure AD путем включения и настройки журналов аудита и журналов активности Microsoft Graph является ключевым для организаций, стремящихся к повышенной безопасности и соответствию. Эти журналы предлагают ценные исследования для отслеживания действий пользователей, обнаружения угроз и соответствия регулятивным стандартам. Путем использования этих журналов вместе организации активно улучшают свои стратегии безопасности, хотя постоянное мониторинг и обновление функций Azure AD остаются необходимыми для поддержания эффективности.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/