סקירת הניטור ב- Azure AD: הפעלה והגדרת יומני ניטור. בנוף הדיגיטלי המתפתח במהירות של היום, בו הפריצות לנתונים ואיומים כיברתיים ממשיכים לעלות, הקמת נגדי תקיפה מוצקים הפכה לראשית דרכם של ארגונים. בנוסף, פעולות אודיטינג מורידות את הסיכון בפני פריצות ופעילות זדונית.

סקירת הניטור ב- Azure AD: הפעלה והגדרת יומני ניטור

כאשר משתמש מאומת ל- Azure Active Directory כדי לגשת לשירות מסוים, כמו Office 365 או אפליקציה SaaS אחרת, ישנה נסיון לתהליך אימות ל- Azure AD. החלק הראשון הוא לבדוק האם המשתמש נמצא בתוך העסקה המסוימת או, אם לא, להפנות את המשתמשים לעסקה הנכונה. לאחר מכן, מתבצעת בדיקת חברות בקבוצות וסיסמאות. כל ניסיונות האימות, בלתי תלויים אם הם עוברים או נכשלים, יוזכרו ביומן.

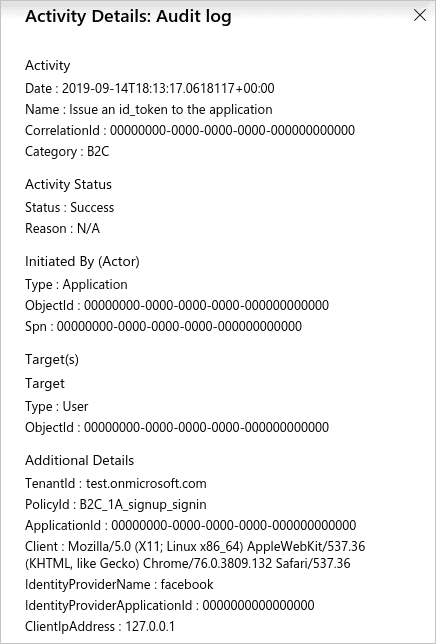

לאחר מכן יש מדינויי גישה תנאיים אשר אנו מעריכים כדי לקבוע אילו הגדרות מתקיימות לפני שנותן גישה למשתמש או אם עליו לחסום. במסגרת פעולת Azure Active Directory, ישנם יומני רישום המאוחסנים בבסיס נתונים מקומי של Azure AD. רשומות יומן עבור התחברות ל- Azure AD נראות כך.

הערה: פעילות התחברות ל- Azure AD קשורה גם לשני מאפיינים נוספים, שהם מידע על התקן וגם מדינויי גישה תנאיים.

רשומת יומן

מס' מחשבה: הרשמה הזו מרמזת שמשתמש ספציפי התחבר לAzure באמצעות הלקוח הזה של Azure PowerShell ולא היו לו מדיניות גישה תנאים שאנחנו יישמו. הדברים העיקריים שצריך להיבחן הם:

1. האם התנועה מקורה במקומות ידועים ומכשירים אם ההבעת המסוגלת הושלמה?

2. אם ההתחברות נכשלה, מה הסיבה לכך?

הארועים האלה בלוג המערכת, אנחנו יכולים לבדוק דרך הפעילות. אך אנחנו שומרים על זה שבהדרגה ברשות העל, אנחנו אוגרים את כל הלוגים האלה בבסיס נתונים הAzure AD, ואחריות השימור על הלוגים תלויה בסוג הליצונים שיש לנו עבור Azure AD (P1 או P2). עם זאת, יש לנו גם אפשרות להגדיר דיאגנוסטיק, שיוצאת את הלוגים מAzure AD ואל תוך חלל ניתוח נתונים למחשבה.

הערה:הארגון שלנו צריך Azure AD P1 או P2 ליצור שיוצאה מידע הכניסות.

קריאה נוספת:נסו בכלי ההשגחה והנידון Azure AD של InfraSOS

מקורות לוגי Azure AD

בנוף האבטחה הדיגיטלית המתפתחת תמיד, הבטיחות של נתונים רגישים והשמירה על עמידות חזקה בפני סייבר סיכונים הפכו למטרה עיקרית עבור ארגונים. המקורות שונים ללוגים מספקים מערכות שונות של נתונים:

-

לוגי בדיקה: אלה הלוגים מספקים רשומה של פעולות מנהליות שונות ושינויים שנעשו בתוך Azure AD, כגון ניהול משתמשים וקבוצות, הקצאות אפליקציות ושינויים במדיניות, מציעים תובנות לניהול הספרייה שלך.

-

לוגי התחברות: הם מעקבים אחר פעילויות האימות, כולל פרטים על ניסיונות ההתחברות המוצלחים והנכשלים על ידי משתמשים, אפליקציות ועקרונות שירות, עוזרים בזיהוי גישה לא מורשית או התנהגות חשודה.

-

יומני כניסה של משתמשים לא-אינטראקטיביים: אלה היומנים מתמקדים בכניסות לא-אינטראקטיביות (תכנותיות) של משתמשים, הנראות בדרך כלל בתהליכים אוטומטיים או סקריפטים, ומספקים ניראות לחשבונות שירות ופעילויות אוטומטיות.

-

יומני כניסה של יישומים שירותיים: הם מעקבים במיוחד אחר פעילויות הכניסה של יישומים שירותיים, אשר הם זהויות שמשמשות יישומים לגישה למשאבים. מעקב אחר יומנים אלה עוזר לזהות התנהלות לא רגילה או שימוש לא תקין של זהויות יישומים.

-

יומני התחברות לזהות ניהול: משמשים על ידי משאבי Azure לאימות עם Azure AD. מאגרים אלו מתעדים את פעילות ההתחברות של זהויות הניהול, תורמים להבנת דפוסי גישה ברמת המשאבים.

-

יומני הפעלה: מספקים תובנות בנושא משתמש ופעילויות סנכרון קבוצות בין תיקיות במקום ו- Azure AD, תורמים להבטיח עקביות ודיוק של הנתונים.

-

יומני התחברות ל- ADFS: יומני Active Directory Federation Services (ADFS) מעקבים אחר ניסיונות ההתחברות דרך פדרציה, מספקים מידע על משתמשים המגשימים גישה למשאבים בסביבת פדרציה ועוזרים בניטור דפוסי גישה חיצוניים.

חשיבות יומני הבקרה

כל סוג יומן משמש תפקיד מסוים ב חיזוק האבטחה, ניטור פעילויות ושמירה על תקינות בסביבת Azure AD. אם נעביר את היומנים לניתוח באמצעות Sentinel, יש לנו גם אפשרות ליצור שאילתות אנליטיות שתפעיל את התראה אוטומטית במקרה של התנהגות חשודה.

הערה: יש גם לך אפשרות לייצא נתונים לחשבון אחסון בענן של Azure ול-Hub אירועים בענן של Azure גם. לדוגמה, אנו מגדירים זרימות ייצוא מרובות לשליחת נתונים למרחבי עבודה שונים. ראשית, עלינו להבין את ה-EventIDs השונים שאנו רושמים.

מומלצים הכי טובים בעת מעקב אחר Azure AD

Log Analytics ו-Azure Sentinel משתמשים בשאילתות Kusto לנתח את הנתונים. Kusto היא שפת שאילתה לקריאה בלבד עם כלי תצוגה טוב בלתי צפוי כחלק מהפורטל. ישנם כמה כללים שונים שאנו יוצרים. אנחנו משתמשים בכללים לחיפוש (אך לא להפעיל באופן רגיל); הכלל השני הוא כללי ניתוח שרצים בתזמון מוגדר מראש.

דוגמה אחת לכללי חיפוש שאנו בדרך כלל משתמשים היא אחת פשוטה לקביעת מיקומי התחברות מהכניסות שלנו.

SigninLogs

| summarize count() by Locationדוגמה נוספת טובה היא הצגת ניסיונות התחברות כושלים ל-Azure AD, בהם קוד השגיאה הוא 50126 או 50020.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountכאן, דוגמה אחרת היא להסתכל על משתמשים שנכשלו בניסיונות אימות MFA.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"ועוד דוגמה אחת היא להסתכל על משתמשים אורחים חיצוניים ועל שינויים שבוצעו במדיניות גישה מותנית.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameשימו לב שאלו אינם השאילתות היחידות שאנחנו מבצעים דרך Kusto.

קרא גם: בדוק יומני ניטור של Azure AD להתחברויות משתמש (הצלחות וכישלונות)

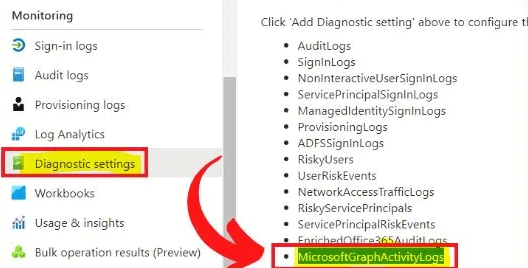

ימני ניטור חדשים של Azure AD באמצעות יומני פעילות של Microsoft Graph

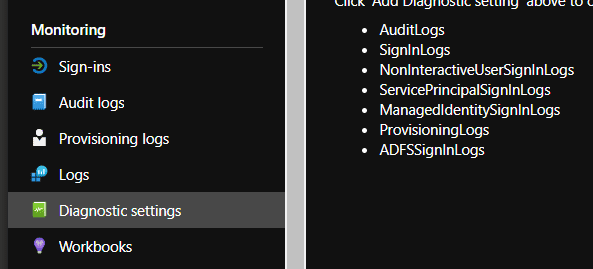

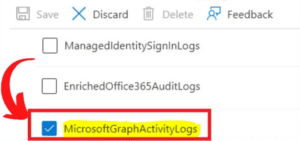

מיקרוסופט הכניסה יומני ניטור חדשים של Azure AD. אנו משתמשים במרחב העבודה לניטור לאחסון יומנים אלה למרחב העבודה לניטור. יומני פעילות של Microsoft Graph החדשים בהגדרות ניתוח של Azure Active Directory ב-14 במרץ 2023 הכניסו יומן חדש בשם MicrosoftGraphActivityLogs, ביחד עם קבצי יומן נוספים ברשימה.

במיוחד, קבצי הלוג הללו מציעים פרטים על בקשות API שנעשו ל-Microsoft Graph עבור משאבים בשוכר. EnrichedOffice365AuditLogs הוא גם קובץ לוג מרגש שמועיל מאוד לתיקון תקלות. למרבה המזל, Azure Active Directory הגדרות אבחון (diagnostic settings) מאפשרות לנו להגדיר לוגים ו-מדדים לצורך מעקב וניתוח פעילות ב-Azure AD שוכר.

כשאנחנו יוצריםהגדרה בדיקתית, אנחנו מספקים את סוג המידע שאנחנו רוצים לאסוף, כמו לוגי בדיקה, לוגים של התחברות, או לוגי מערך, ואיפה אנחנו רוצים לשלוח את המידע, כמו חשבון אחסון, Event Hub, או חלל ניתוח לוגים. הלוגים הפעילות של Microsoft Graph מתעדים באופן מקיף את כל הבקשות ה API לMicrosoft Graph עבור משאבים ברשת Azure AD של המשתמש. אז, הלוגים האלה מספקים מידע פרטני עלהסוג הזהשל הבקשות, כולל את המשתמש אוהיישוםשעשה את הבקשה, את המשאב שאנחנו ניצבים בפניו, ואת הפעולה הספציפית שנבצעת.

סקירה של לוגים בדיקה חדשים של Azure AD

Microsoft הציעה לוגים חדשים של Azure AD, כפי שמפורט למטה. אנו שולחים את הנתונים הללו למרחב הניתוח שלנו ב־Log Analytics. הארגון שלנו זקוק לרישיון Azure AD P1 או P2 כדי לייצא נתוני התחברות:

יומני פעילות של Microsoft Graph

בכלל, יומני הפעילות של Microsoft Graph משמשים ככלי אבחון עוצמתי לניהול ולמעקב אחר השימוש ב-MicrosoftGraph ככלי לאבחון. הקטגוריות וה-פתרונות של יומני פעילות של Microsoft Graph שאנו מציגים ברשימה ובתמונת מסך למטה:

- קטגוריות

- קטגוריית ביקורת: רשומות שינויים של מנהלים, התאמה לתקנות.

- קטגוריית אבטחה: מעקב אחר כניסות וגישה, תורמת לזיהוי איומים.

- פתרונות

- פתרונות לניהול יומני המערכת: עיצוב פרקטי של פעולות האבטחה, שמאפשר תגובה פרואקטיבית.

נא לעיין ברשימה המלאה של עמודות ומאפיינים של לוגים של פעילות ב- Microsoft Graph במסמך הרשמי הזה של תיעוד Microsoft.

לוגים של פעילות ב- Microsoft Graph ב- Azure Active Directory (Azure AD)

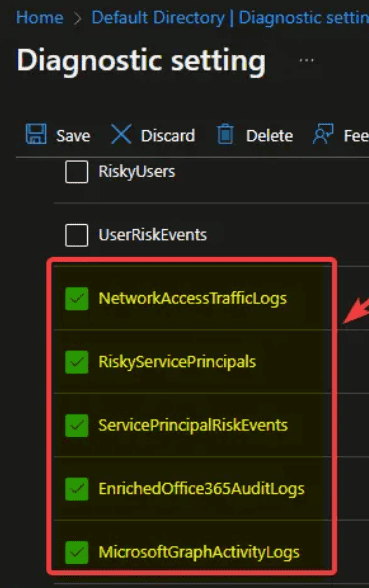

יצוא מתמיד של לוגים ומדדים לצורך משאב שאנו מגדירים באמצעות הגדרות אבחוניות. יש ליצור עד חמישה הגדרות אבחוניות כדי לשלוח לוגיםומדדים ליעדים עצמאיים.

- עבור ל- Azure AD בפורטל של Azure

- בחר הגדרות אבחוניות מתוך תפריט השמאלי

- הגדרות אבחוניות ללוגים של פעילות ב- Microsoft Graph

הגדרות אבחוניות ללוגים של פעילות ב- Microsoft Graph

לחץ על ההוסף הגדרת אבחון מעל התמונה כדי להגדיר את לוחות הפעילות של Microsoft Graph. לוחות הפעילות של Microsoft Graph משולבים עם כלי אבחון נוספים של Azure AD כדי להבטיח את האבטחה והאמינות של סביבת ה-Azure AD שלנו.

בדיקת Azure AD: הפעלת והגדרת לוחות ביקורת – מסקנה

לסיכום, התמקדות בבדיקת Azure AD על ידי הפעלת והגדרת לוחות ביקורת ולוחות פעילות של Microsoft Graph היא קריטית לארגונים המחפשים אבטחה והתאמה לתקנים מחמירים. לוחות אלה מציעים תובנות יקרות למעקב אחר פעילויות המשתמשים, זיהוי איומים ועמידה בתקנים. על ידי השימוש בלוחות אלה ביחד, הארגונים משפרים באופן פעיל את אסטרטגיות האבטחה שלהם, אף על פי שמעקב קבוע והישארות מעודכנים בתכונות של Azure AD נשארים חיוניים ליעילות מתמדת.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/