التدقيق في Azure AD: تمكين وتكوين سجلات التدقيق. في الظل السريع للتطور التكنولوجي الرقمي اليوم، حيث تستمر مخاطر الانتهاكات البيانات والتهديدات الإلكترونية في الارتفاع، أصبح تأسيس تدابير أمنية قوية أمرًا حيويًا للمؤسسات. يوفر Azure Active Directory (Azure AD) مجموعة شاملة من الأدوات لتعزيز الأمان، وجانب مهم في ذلك هو التدقيق. من خلال تمكين وتكوين سجلات التدقيق وسجلات نشاط Microsoft Graph داخل Azure AD، تحصل الشركات على رؤى قيمة حول أنشطة المستخدمين والثغرات المحتملة والامتثال التنظيمي. يتناول هذا المقال أهمية البدء في التدقيق في Azure AD، مؤكدًا كيفية إسهام هذه السجلات في وضع أمان نشط وفعال.

التدقيق في Azure AD: تمكين وتكوين سجلات التدقيق

عندما يقوم المستخدم بالمصادقة على Azure Active Directory للوصول إلى خدمة معينة، مثل Office 365 أو تطبيق آخر للبرنامج كخدمة، يتم محاولة تسجيل الدخول إلى تدفق عمل المصادقة إلى Azure AD. الجزء الأول هو تقييم ما إذا كان المستخدم داخل الجهة المستأجرة المحددة أم لا، وإذا لم يكن كذلك، فإنه يوجه المستخدمين إلى جهة المستأجر الصحيحة. بعد ذلك، يتم تحديد انتسابات المجموعة وكلمات المرور. سيتم تسجيل جميع محاولات المصادقة، بغض النظر عما إذا كانت ناجحة أم فاشلة.

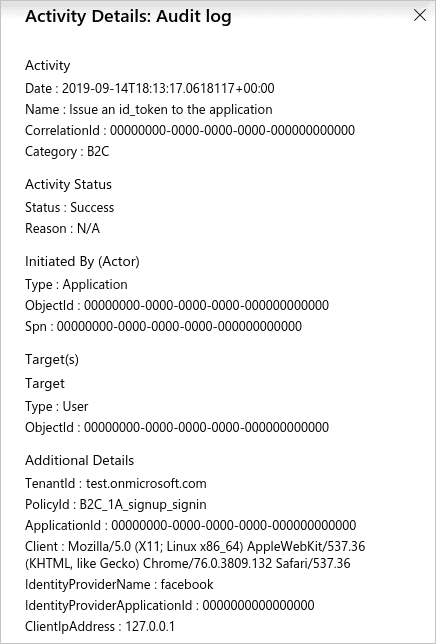

ثم هناك سياسات الوصول الشرطية التي نقوم بتقييمها لتحديد نوع الإعدادات الموجودة قبل منح الوصول للمستخدم أو إذا كان يجب حظره. داخل Azure Active Directory، تخزن بعض سجلات التدقيق تلقائيًا في قاعدة بيانات Azure AD المحلية. تبدو إدخالات السجل لتسجيل الدخول إلى Azure AD مثل هذا.

ملاحظة: تتعلق نشاطات تسجيل الدخول إلى Azure AD أيضًا بسمات أخرى اثنتين، وهمامعلومات الجهاز وسياسات الوصول الشرطية.

سجل الإدخال

منذ أن يشير هذا الإدخال في السجل إلى أن مستخدمًا محددًا قام بتسجيل الدخول إلى Azure باستخدام عميل Azure PowerShell ولم يكن لديه أي سياسات الوصول الشرطي التي قمنا بتطبيقها. الأمور الأكثر أهمية للنظر فيها هي:

1. هل ينبع الحركة من مواقع وأجهزة معروفة في حال تمت المصادقة بنجاح؟

2. إذا فشلت عملية المصادقة، فما هو السبب في الفشل؟

يمكننا التحقق من هذه الأحداث التي يسجلها النظام من خلال النشاط. ومع ذلك، نلاحظ أنه بشكل افتراضي، نخزن جميع هذه السجلات داخل قاعدة بيانات Azure AD، واحتفاظ هذه السجلات يعتمد على أنواع التراخيص التي لدينا لـ Azure AD (P1 أو P2). ولكن لدينا أيضًا خيار تعريف التشخيصات، وتصدير السجلات من Azure AD وإلى مساحة عمل تحليلات السجلات.

ملاحظة: تحتاج منظمتنا إلى ترخيص Azure AD P1 أو P2 لتصدير بيانات تسجيل الدخول.

اقرأ أيضًا جرب أدوات مراقبة وتدقيق Azure AD InfraSOS

مصادر سجلات Azure AD

في المناظر الأمنية الرقمية المتطورة باستمرار، ضمان حماية البيانات الحساسة والحفاظ على موقف أمني قوي أصبح هدفًا أساسيًا للمؤسسات. مصادر السجلات المختلفة تسجل بعض مجموعات البيانات الأخرى:

-

سجلات التدقيق: توفر هذه السجلات سجلًا لـ الإجراءات الإدارية المختلفة والتغييرات التي تم إجراؤها داخل Azure AD، مثل إدارة المستخدمين والمجموعات، وتعيين التطبيقات، وتعديلات السياسات، مما يوفر نظرة مفصلة في إدارة الدليل الخاص بك.

-

سجلات تسجيل الدخول: تتبع الأنشطة المتعلقة بالمصادقة، وتسجيل تفاصيل حول محاولات تسجيل الدخول الناجحة والفاشلة من قبل المستخدمين والتطبيقات والمبادئ الخدمية، مما يساعد في اكتشاف الوصول غير المصرح به أو السلوك المشبوه.

-

سجلات تسجيل الدخول غير التفاعلية للمستخدم

: تركز هذه السجلات على عمليات تسجيل الدخول غير التفاعلية (البرمجية) التي يقوم بها المستخدمون، والتي غالباً ما تكون مرئية في العمليات الآلية أو النصوص البرمجية، مما يوفر رؤية لحسابات الخدمة والأنشطة الآلية.

-

سجلات تسجيل الدخول لكيان الخدمة

: تقوم بتتبع أنشطة تسجيل الدخول التي يقوم بها الكيانات الخدمية على وجه التحديد، وهي هويات تستخدمها التطبيقات للوصول إلى الموارد. يساعد رصد هذه السجلات في تحديد السلوك غير المعتاد أو إساءة الاستخدام المحتملة لهويات التطبيقات.

-

سجلات تسجيل الدخول بالهوية المُدارة: تُستخدم من قبل موارد Azure للمصادقة على Azure AD. توثق هذه السجلات أنشطة تسجيل الدخول للهويات المُدارة، مما يُساهم في فهم أنماط الوصول على مستوى الموارد.

-

سجلات الإعداد: تقدم رؤى حول أنشطة تزامن المستخدم والمجموعة بين الدلائل في المواقع و Azure AD، مما يساعد في ضمان توافق البيانات ودقتها.

-

سجلات تسجيل الدخول إلى ADFS: تتبع سجلات خدمات توزيع الدليل النشط (ADFS) محاولات تسجيل الدخول عبر التوزيع، مما يوفر معلومات حول المستخدمين الذين يصلون إلى الموارد في بيئة متوزعة ويساعد في مراقبة أنماط الوصول الخارجية.

أهمية سجلات التدقيق

يؤدي كل نوع من السجلات دورًا مميزًا في تعزيز الأمان ومراقبة الأنشطة والامتثال داخل بيئة Azure AD. إذا قمنا بنقل السجلات إلى Log Analytics مع الجاسوس، لدينا أيضًا الخيار لإنشاء استعلامات تحليلية تشغّل تنبيهًا تلقائيًا في حالة السلوك المشبوه.

ملاحظة:لديك أيضًا الخيار لتصدير البيانات إلى حساب تخزين Azure و نقطة الحدث في Azure أيضًا. على سبيل المثال، نحدد تدفقات تصدير متعددة لإرسال البيانات إلى مساحات العمل المختلفة. أولاً، نحتاج إلى فهم مختلف معرفات الحدث التي نسجلها.

أفضل الممارسات عند مراقبة Azure AD

تستخدم Log Analytics و Azure Sentinel استعلامات Kusto لتحليل البيانات. Kusto هو لغة استعلام للقراءة فقط مع مُصوِّر جيد بشكل مدهش كجزء من لوحة التحكم. هناك بعض القواعد المختلفة التي ننشئها. نستخدم قواعد البحث لاستكشاف (وليس تشغيلها بانتظام)؛ الثانية هي قواعد التحليل التي تعمل وفق جدول زمني محدد.

مثال واحد على قواعد البحث التي نستخدمها بشكل عام هو واحد بسيط لتحديد مواقع تسجيل الدخول من تسجيلات الدخول الخاصة بنا.

SigninLogs

| summarize count() by Locationمثال آخر جيد هو عرض محاولات تسجيل دخول فاشلة إلى Azure AD، حيث يكون رمز الخطأ 50126 أو 50020.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountهنا، المثال المختلف هو النظر في المستخدمين الذين فشلوا في محاولات المصادقة متعددة العوامل (MFA).

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"ومثال آخر هو النظر في المستخدمين الضيوف الخارجيين والتغييرات التي تم إجراؤها على سياسة الوصول الشرطي.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameيرجى ملاحظة أن هذه ليست الاستعلامات الوحيدة التي نُنفذها من خلال Kusto.

سجلات تدقيق Azure AD الجديدة باستخدام سجلات النشاط في Microsoft Graph

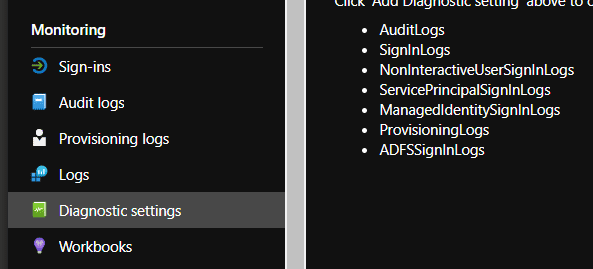

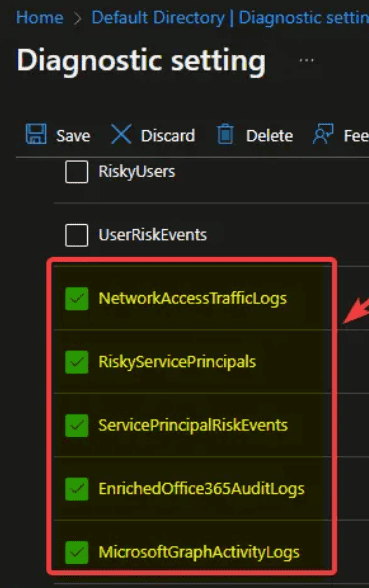

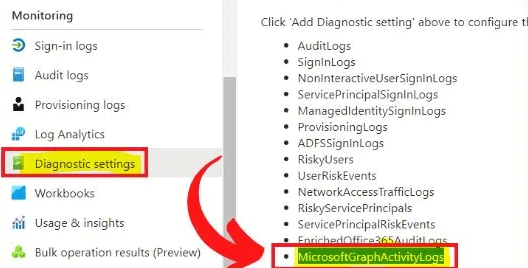

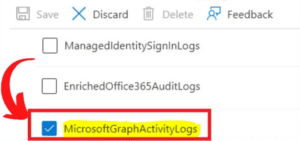

قدمت Microsoft سجلات تدقيق Azure AD الجديدة. نستخدم مساحة عمل تحليل السجلات لتخزين هذه السجلات في مساحة عمل تحليل السجلات. تم تقديم سجلات نشاط Microsoft Graph الجديدة في إعدادات تشخيص خدمة دليل Azure Active في 14 مارس 2023تم تقديم سجل جديد يسمىMicrosoftGraphActivityLogs، جنبًا إلى جنب مع ملفات سجل أخرى مدرجة.

على وجه الخصوص، تقدم هذه الملفات السجلية تفاصيل حول طلبات واجهة برمجة التطبيقات التي تم إجراؤها إلى Microsoft Graph للموارد في المستأجر. EnrichedOffice365AuditLogs هو ملف سجل آخر مثير للإعجاب ومفيد جدًا لعمليات الاستكشاف والتحليل. لحسن الحظ، تسمح إعدادات تشخيص خدمة Azure Active Directory (Azure AD) بتكوين سجلات و مقاييس لـ مراقبة وتحليل النشاط في Azure AD المستأجر.

عندما نقوم بإنشاء إعداد تشخيصي، نحدد نوع البيانات التي نرغب في جمعها، مثل سجلات التدقيق، سجلات تسجيل الدخول، أو سجلات الدليل، وحيث نرغب في إرسال البيانات، مثل حساب تخزين، Event Hub، أو مساحة عمل Log Analytics. تسجيلات النشاط في Microsoft Graph Activity Logs تسجل بشكل شامل جميع طلبات واجهة برمجة التطبيقات إلى Microsoft Graph للموارد داخل مآمر Azure AD. لذا، توفر هذه السجلات معلومات مفصلة حول طبيعة الطلبات، بما في ذلك المستخدم أو التطبيق الذي قام بالطلب، المورد الذي نواجهه، والإجراء المحدد الذي تم اتخاذه.

نظرة عامة على سجلات تدقيق Azure AD الجديدة

تمكن سجلات النشاط في Microsoft Graphالمسؤولين والمطورين من مراقبة وتحليل أنماط الاستخدام لـ Microsoft Graph داخل مستأجراتهم. كما نساعد في تحديد المشاكل أو الشذوذ المحتملة، وتتبع أداء التطبيقات والمستخدمين، وتحسين استخدام الموارد.Microsoft Graphمستأجراتهمأيضًا، نحن نساعد في تحديد المشاكل أو الشذوذ المحتملة، وتتبع أداء التطبيقات والمستخدمين، وتحسين استخدام الموارد.

قدمت Microsoft سجلات Azure AD الجديدة، كما هو مدرج أدناه. نحن نرسل هذه البيانات إلى مساحة عمل تحليلات السجلات التي نختارها. تحتاج منظمتنا Azure AD P1أوP2 رخصة لتصدير بيانات تسجيل الدخول:

- سجلات حركة الوصول إلى الشبكة

- المبدلين للخدمة المحتملة

- أحداث مخاطر المبدل الخدمة

- سجلات تدقيق Office365 المحسنة

- سجلات النشاط في Microsoft Graph

سجلات نشاط Microsoft Graph

بشكل عام، تعتبر سجلات نشاط Microsoft Graph أداة تشخيصية قوية لإدارة ومراقبة استخدام Microsoft قوية ومراقبة Microsoft Graph التصنيفات والحلول لـ سجلات نشاط Microsoft Graph التي نعرضها في القائمة واللقطة الشاشة أدناه:

- التصنيفات

- التصنيف التدقيقي: يسجل التغييرات الإدارية، الامتثال.

- التصنيف الأمني: يراقب عمليات تسجيل الدخول والوصول، مما يساعد في اكتشاف التهديدات.

- حلول

- حلول إدارة السجلات: تبسيط ممارسات الأمن، وتمكين الاستجابات الاستباقية.

راجع القائمة الكاملة لأعمدة سجلات نشاط Microsoft Graph والسمات في وثائق Microsoft الرسمية هذه.

سجلات نشاط Microsoft Graph في Azure Active Directory (Azure AD)

تصدير دفقات سجلات النظام الأساسي ومقاييسه لمورد نقوم بتكوينه باستخدام إعدادات التشخيص. قم بإنشاء ما يصل إلى خمسة إعدادات تشخيصية لإرسال السجلات والمقاييس إلى وجهات مستقلة.

- انتقل إلى شفرة أزور في بوابة أزور

- حدد الإعدادات التشخيصية من القائمة الموجودة على اليسار

- تُظهر الإعدادات التشخيصية سجلات نشاط Microsoft Graph الجديدة

الإعدادات التشخيصية لسجلات نشاط Microsoft Graph

انقر فوق إضافة إعداد تشخيصي أعلى لقطة الشاشة لتكوين سجلات نشاط Microsoft Graph. تتم دمج سجلات نشاط Microsoft Graph مع أدوات تشخيصية أخرى في Azure AD لضمان الأمان والموثوقية في بيئة Azure AD الخاصة بنا.

اقرأ أيضًا جرب منصة تقارير وتدقيق InfraSOS Office 365

تدقيق Azure AD: تمكين وتكوين سجلات التدقيق – الاستنتاج

في الختام، فإن اعتماد تدقيق Azure AD من خلال تمكين وتكوين سجلات التدقيق وسجلات نشاط Microsoft Graph أمر حاسم للمؤسسات التي تسعى إلى تعزيز الأمان والامتثال. تقدم هذه السجلات رؤى قيمة لتتبع أنشطة المستخدمين، واكتشاف التهديدات، وتلبية المعايير التنظيمية. من خلال استغلال هذه السجلات معًا، تعزز المؤسسات استراتيجياتها الأمنية بشكل نشط، على الرغم من أن المراقبة المستمرة والبقاء على اطلاع على ميزات Azure AD تظل ضرورية للفاعلية المستدامة.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/