Azure AD Auditoria: Habilitando e Configurando Registros de Auditoria. Na paisagem digital em rápida evolução de hoje, onde violações de dados e ameaças cibernéticas continuam a aumentar, estabelecer medidas de segurança robustas tornou-se fundamental para as organizações. Bem, o Azure Active Directory (Azure AD) fornece um conjunto abrangente de ferramentas para reforçar a segurança, e uma parte crucial disso é a auditoria. Ao habilitar e configurar logs de auditoria e logs de atividade do Microsoft Graph dentro do Azure AD, as empresas obtêm informações valiosas sobre atividades de usuários, possíveis vulnerabilidades e conformidade regulatória. Este artigo aborda a importância de começar com a auditoria do Azure AD, destacando como esses logs contribuem para uma postura de segurança proativa e eficaz.

Azure AD Auditoria: Habilitando e Configurando Registros de Auditoria

Quando um usuário autentica no Azure Active Directory para acessar um serviço específico, como o Office 365 ou outra aplicação SaaS, há uma tentativa de fluxo de autenticação para o Azure AD. A primeira parte é avaliar se o usuário está dentro do locatário especificado ou, caso contrário, direcionar os usuários para o locatário de diretório correto. Em seguida, determina-se as associações de grupo e senhas. Todas as tentativas de autenticação, independentemente de passarem ou falharem, serão registradas.

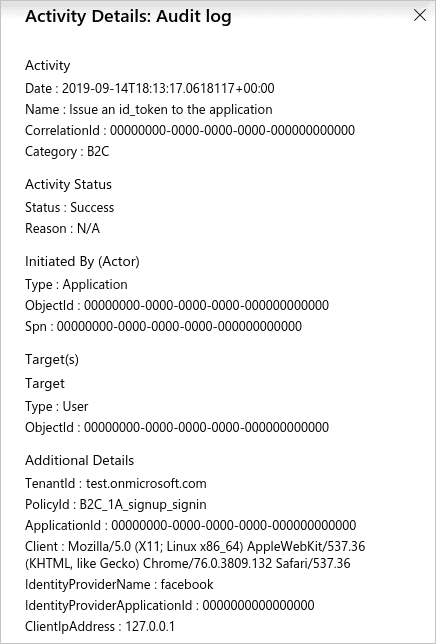

Em seguida, existem políticas de acesso condicional que avaliamos para determinar que tipo de configurações estão em vigor antes de concedermos acesso ao usuário ou se deve ser bloqueado. No Azure Active Directory, alguns logs de auditoria são armazenados por padrão em um banco de dados local do Azure AD. Uma entrada de log para logins no Azure AD se parece com isso.

NOTA: Uma Atividade de Login no Azure AD também está relacionada a outros dois atributos, que são informações do dispositivo e políticas de acesso condicional.

Entrada do Log

Uma vez que este registro indica que um usuário específico fez login no Azure usando o cliente Azure PowerShell e não tinha nenhuma política de Acesso Condicional que aplicamos. As coisas mais importantes a considerar são:

1. O tráfego provém de locais e dispositivos conhecidos se autenticado com sucesso?

2. Se a autenticação falhou, qual é o motivo da falha?

Estes eventos são registrados pelo sistema, e podemos verificar através da atividade. No entanto, notamos que, por padrão, armazenamos todos esses logs no banco de dados do Azure AD, e a retenção desses logs depende do tipo de licenças que temos para o Azure AD (P1 ou P2). No entanto, também temos a opção de definir diagnósticos, exportando os logs do Azure AD para um Espaço de Trabalho de Análise de Logs.

OBSERVAÇÃO: Nossa organização precisa de uma licença Azure AD P1 ou P2 para exportar dados de login.

Fontes de Log do Azure AD

No cenário de segurança digital em constante evolução, garantir a proteção de dados sensíveis e manter uma postura de cibersegurança robusta tornou-se um objetivo primordial para organizações. Os diferentes registros de log registram alguns outros conjuntos de dados:

-

Logs de Auditoria: Estes logs fornecem um registro de várias ações administrativas e alterações feitas dentro do Azure AD, como gerenciamento de usuários e grupos, atribuições de aplicativos e modificações de políticas, oferecendo insights para gerenciar seu diretório.

-

Logs de Entrada: eles rastreiam atividades de autenticação, capturando detalhes sobre tentativas de login bem-sucedidas e malsucedidas por usuários, aplicativos e princípios de serviço, auxiliando na detecção de acesso não autorizado ou comportamento suspeito.

-

Registos de Entrada de Usuário Não Interativo: Esses registos focam em entradas não interativas (programáticas) por parte de usuários, frequentemente vistas em processos automatizados ou scripts, dando visibilidade a contas de serviço e atividades automatizadas.

-

Registos de Entrada de Princípio de Serviço: eles rastreiam especificamente atividades de entrada por princípios de serviço, que são identidades usadas por aplicativos para acessar recursos. Monitorar esses registros ajuda a identificar comportamento incomum ou possível uso indevido de identidades de aplicativos.

-

Registos de Início de Sessão da Identidade Gerida: são usados pelos recursos do Azure para autenticar com o Azure AD. Estes registos documentam as atividades de início de sessão das identidades geridas, contribuindo para a compreensão dos padrões de acesso ao nível dos recursos.

-

Registos de Provisionamento: oferecem insights sobre as atividades de sincronização de utilizadores e grupos entre diretórios locais e o Azure AD, ajudando a garantir a consistência e precisão dos dados.

-

Registos de Início de Sessão do ADFS: Os registos de Serviços de Federação de Diretório Ativo (ADFS) acompanham as tentativas de início de sessão via federação, fornecendo informações sobre utilizadores que acedem a recursos num ambiente federado e auxiliando no monitoramento de padrões de acesso externo.

A Importância dos Registos de Auditoria

Cada tipo de registo desempenha um papel distinto em reforçar a segurança, monitorizar atividades e manter a conformidade dentro do ambiente Azure AD. Se movermos os registos para o Log Analytics com Sentinel, também temos a opção de criar consultas analíticas que automaticamente desencadeiam um alerta em caso de comportamento suspeito.

NOTA: Também tem a opção de exportar dados para uma Conta de Armazenamento Azure e um Hub de Eventos Azure também. Por exemplo, definimos múltiplos fluxos de exportação para enviar dados para vários espaços de trabalho. Primeiro, precisamos de entender os diferentes ID de Evento que registamos.

Melhores Práticas ao Monitorar o Azure AD

O Log Analytics e o Azure Sentinel utilizam consultas Kusto para analisar os dados. O Kusto é uma linguagem de consulta somente leitura com um visualizador surpreendentemente bom como parte do portal. Existem algumas regras diferentes que criamos. Utilizamos regras de caça para explorar (mas não executar regularmente); a segunda são regras de análise que são executadas em um cronograma predefinido.

Um exemplo de regra de caça que costumamos usar é um simples para determinar as localizações de logon das nossas entradas.

SigninLogs

| summarize count() by LocationOutro bom exemplo é mostrar tentativas de login falhadas no Azure AD, onde o código de erro é 50126 ou 50020.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountAqui, outro exemplo é analisar os usuários que falharam nas tentativas de autenticação MFA.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"E outro exemplo é analisar os usuários externos convidados e as alterações feitas na Política de Acesso Condicional.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNamePor favor, observe que essas não são as únicas consultas que executamos através do Kusto.

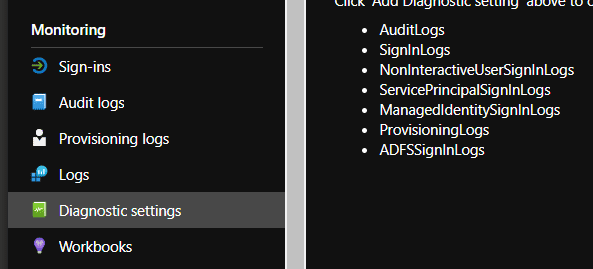

Novos Logs de Auditoria do Azure AD Usando os Logs de Atividade do Microsoft Graph

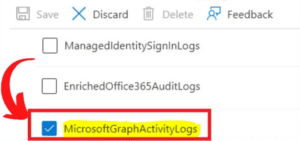

A Microsoft introduziu novos Logs de Auditoria do Azure AD. Utilizamos o espaço de trabalho de análise de logs para armazenar esses logs. Os novos Logs de Atividade do Microsoft Graph no Azure Active Directory Diagnostic Settings em 14 de março de 2023 introduziram um novo log chamado LogsDeAtividadeMicrosoftGraph, juntamente com outros arquivos de log listados.

Especialmente, esses arquivos de log oferecem detalhes das solicitações de API feitas ao Microsoft Graph para recursos no locatário. EnrichedOffice365AuditLogs é outro arquivo de log emocionante que é muito útil para solução de problemas. Felizmente, as configurações de diagnóstico do Azure Active Directory (Azure AD) nos permitem configurar logs e métricas para monitorar e analisar a atividade no Azure AD locatário.

Ao criarmos uma configuração de diagnóstico, especificamos o tipo de dados que desejamos coletar, como logs de auditoria, logs de entrada, ou logs de diretório, e para onde queremos enviar os dados, como uma conta de armazenamento, um Event Hub, ou um espaço de trabalho de Análise de Logs. Os Logs de Atividade do Microsoft Graph registram de forma abrangente todas as solicitações de API ao Microsoft Graph para recursos dentro de um locatário do Azure AD. Assim, esses logs fornecem informações detalhadas sobre a natureza das solicitações, incluindo o usuário ou aplicativo que fez a solicitação, o recurso que acessamos e a ação específica realizada.

Visão Geral dos Novos Logs de Auditoria do Azure AD

Os Registos de Atividade do Microsoft Graph permitem aos administradores e aos desenvolvedores monitorizar e analisar os padrões de utilização do Microsoft Graph dentro dos seus inquilinos. Além disso, ajudamos a identificar potenciais problemas ou anomalias, acompanhar o desempenho de aplicações e utilizadores, e otimizar a utilização de recursos.

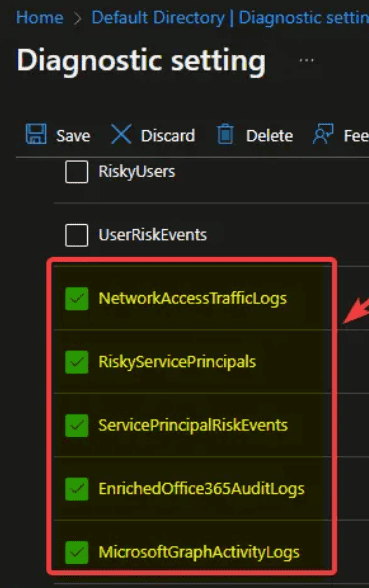

A Microsoft introduziu novos registos do Azure AD, conforme listado abaixo. Enviamos estes dados para o espaço de trabalho de Análise de Registos da nossa escolha. A nossa organização necessita de uma licença Azure AD P1 ou P2 para exportar dados de início de sessão:

- Registos de Tráfego de Acesso à Rede

- Principais de Serviço Arriscados

- Eventos de Risco de Principais de Serviço

- Registos de Auditoria do Office 365 Enriquecidos

- Registos de Atividade do Microsoft Graph

Logs de atividade do Microsoft Graph

No geral, Logs de atividade do Microsoft Graph servem como uma ferramenta poderosa de diagnóstico para gerenciar e monitorar o uso do Microsoft Graph. As categorias e soluções dos Logs de atividade do Microsoft Graph que mostramos na lista e captura de tela abaixo:

- Categorias

- Categoria de Auditoria: Registra alterações de administrador, conformidade.

- Categoria de Segurança: Monitora logins e acesso, auxiliando na detecção de ameaças.

- Soluções

- Soluções de Gerenciamento de Logs: Simplifique as práticas de segurança, capacitando respostas proativas.

Consulte a lista completa de colunas e atributos de Logs de Atividade do Microsoft Graph nesta documentação oficial da Microsoft.

Logs de Atividade do Microsoft Graph no Azure Active Directory (Azure AD)

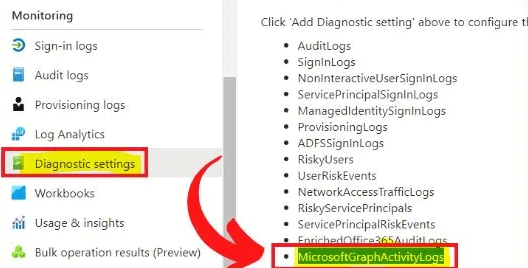

A exportação contínua de logs e métricas de plataforma para um recurso que configuramos usando configurações de diagnóstico. Crie até cinco configurações de diagnóstico para enviar logse métricas para destinos independentes.

- Acesse o Azure AD no portal do Azure

- Selecione Configurações de diagnóstico no menu à esquerda

- As Configurações de Diagnóstico mostram os novos Logs de Atividade do Microsoft Graph

Configurações de Diagnóstico para Logs de Atividade do Microsoft Graph

Clique emAdicionar Configuração de Diagnóstico acima da captura de tela para configurar os Logs de Atividade do Microsoft Graph. Os Logs de Atividade do Microsoft Graph são combinados com outras ferramentas de diagnóstico do Azure AD para garantir a segurança e confiabilidade do nosso ambiente do Azure AD.

Auditoria do Azure AD: Habilitando e Configurando Logs de Auditoria Conclusão

Em resumo, abraçar a auditoria do Azure AD habilitando e configurando logs de auditoria e logs de atividade do Microsoft Graph é fundamental para organizações que buscam maior segurança e conformidade. Esses logs oferecem insights valiosos para rastrear atividades de usuários, detectar ameaças e atender a padrões regulatórios. Ao aproveitar esses logs juntos, as organizações aprimoram proativamente suas estratégias de segurança, embora o monitoramento consistente e a atualização sobre os recursos do Azure AD permaneçam imperativos para uma eficácia sustentada.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/