Verifica di Azure AD: Abilitazione e Configurazione dei Log di Controllo. Nel panorama digitale di oggi, in rapida evoluzione, dove le violazioni dei dati e le minacce informatiche continuano a crescere, stabilire misure di sicurezza robuste è diventato fondamentale per le organizzazioni. Ebbene, Azure Active Directory (Azure AD) offre una suite completa di strumenti per rafforzare la sicurezza, e un aspetto cruciale di ciò è l’auditing. Abilitando e configurando i log di controllo e i log delle attività di Microsoft Graph all’interno di Azure AD, le aziende ottengono preziose informazioni sulle attività degli utenti, sulle potenziali vulnerabilità e sulla conformità normativa. Questo articolo esplora l’importanza di iniziare con la verifica di Azure AD, evidenziando come questi log contribuiscano a una postura di sicurezza proattiva ed efficace.

Verifica di Azure AD: Abilitazione e Configurazione dei Log di Controllo

Quando un utente si autentica su Azure Active Directory per accedere a un servizio particolare, come Office 365 o un’altra applicazione SaaS, viene effettuato un tentativo di flusso di autenticazione su Azure AD. La prima parte consiste nel valutare se l’utente si trova nel tenant specificato o, in caso contrario, indirizzarlo al tenant del directory corretto. Successivamente, vengono determinate le appartenenze ai gruppi e le password. Tutti i tentativi di autenticazione, indipendentemente dal loro esito positivo o negativo, vengono registrati.

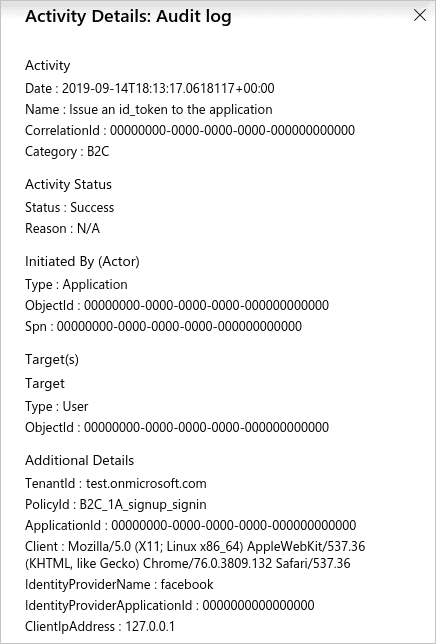

Poi ci sono le politiche di accesso condizionale che valutiamo per determinare quali impostazioni sono in atto prima di concedere l’accesso all’utente o se questo debba essere bloccato. All’interno di Azure Active Directory, alcuni log di audit sono memorizzati per impostazione predefinita in un database locale di Azure AD. Un’entry di log per l’accesso a Azure AD ha un aspetto simile a questo.

NOTA: Un’attività di accesso a Azure AD è anche correlata ad altri due attributi, che sono informazioni sul dispositivo e politiche di accesso condizionale.

Voce di Log

Un utente specifico si è collegato ad Azure utilizzando il client Azure PowerShell e non aveva politiche di accesso condizionale applicate. Le cose più importanti da considerare sono:

1. Il traffico proviene da posizioni e dispositivi noti se l’autenticazione ha esito positivo?

2. Se l’autenticazione ha esito negativo, perché è fallita?

Questi eventi il sistema li registra, ma possiamo verificarli tramite l’attività. Tuttavia, notiamo che per impostazione predefinita, archiviamo tutti questi log nella database di Azure AD, e la conservazione di questi log dipende dal tipo di licenze che abbiamo per Azure AD (P1 o P2). Tuttavia, abbiamo anche la possibilità di definire i criteri di diagnostica, esportando i log al di fuori di Azure AD e in un Area di lavoro Log Analytics.

NOTA:La nostra organizzazione ha bisogno di una licenza Azure AD P1 o P2 per esportare i dati di accesso.

Origini log di Azure AD

Nel panorama sempre in evoluzione della sicurezza digitale, garantire la protezione dei dati sensibili e mantenere una robusta postura di cybersecurity è diventato un obiettivo primario per le organizzazioni. I diversi fonti di log registrano altri insiemi di dati:

- Registri di Audit: Questi registri forniscono una registrazione di varie azioni amministrative e modifiche apportate all’interno di Azure AD, come gestione di utenti e gruppi, assegnazioni di applicazioni e modifiche delle policy, offrendo approfondimenti sulla gestione del tuo directory.

- Registri di Accesso: tracciano le attività di autenticazione, catturando dettagli su tentativi di accesso riusciti e falliti da parte di utenti, applicazioni e principali di servizio, aiutando nella rilevazione di accessi non autorizzati o comportamenti sospetti.

-

Registri di accesso degli utenti non interattivi: Questi registri si concentrano su accessi non interattivi (programmatici) da parte degli utenti, spesso riscontrati in processi automatizzati o script, fornendo visibilità sugli account dei servizi e sulle attività automatizzate.

-

Registri di accesso dei principali dei servizi: tracciano specificamente le attività di accesso dei principali dei servizi, che sono identità utilizzate dalle applicazioni per accedere alle risorse. Monitorare questi registri aiuta a identificare comportamenti insoliti o un possibile abuso delle identità delle applicazioni.

-

Log di accesso con identità gestita: vengono utilizzati dalle risorse di Azure per autenticarsi con Azure AD. Questi log documentano le attività di accesso delle identità gestite, contribuendo a comprendere i modelli di accesso a livello di risorsa.

-

Log di provisioning: offrono informazioni sulle attività di sincronizzazione di utenti e gruppi tra directory locali e Azure AD, contribuendo a garantire coerenza e precisione dei dati.

-

Log di accesso ADFS: i log dei servizi di federazione di Active Directory (ADFS) tracciano i tentativi di accesso tramite federazione, fornendo informazioni sugli utenti che accedono alle risorse in un ambiente federato e contribuendo al monitoraggio dei modelli di accesso esterno.

Importanza dei registri di audit

Ogni tipo di log svolge un ruolo distinto nel migliorare la sicurezza, monitorare le attività e mantenere la conformità nell’ambiente di Azure AD. Se spostiamo i log su Log Analytics con Sentinel, abbiamo anche la possibilità di creare query analitiche che attivano automaticamente un allarme in caso di comportamento sospetto.

NOTA: Hai anche l’opzione di esportare i dati in un Account di archiviazione Azure e nell’Hub eventi Azure. Ad esempio, definiamo più flussi di esportazione per inviare dati a vari spazi di lavoro. Prima di tutto, dobbiamo comprendere i diversi EventID che registriamo.

Linee guida migliori per il monitoraggio di Azure AD

Log Analytics e Azure Sentinel utilizzano le query Kusto per analizzare i dati. Kusto è un linguaggio di query in sola lettura con un visualizzatore sorprendentemente buono come parte del portale. Ci sono alcune regole diverse che creiamo. Utilizziamo regole di ricerca per esplorare (ma non eseguire regolarmente); il secondo è regole di analisi che si eseguono in un programma predefinito.

Un esempio di regole di ricerca che utilizziamo di solito è una semplice per determinare le posizioni di accesso dai nostri accessi.

SigninLogs

| summarize count() by LocationUn altro buon esempio è mostrare tentativi di accesso non riusciti ad Azure AD, dove il codice di errore è 50126 o 50020.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountQui, un esempio diverso è guardare gli utenti che hanno fallito i tentativi di autenticazione MFA.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"E un altro esempio è guardare agli utenti ospiti esterni e alle modifiche apportate alla Policy di Accesso Condizionale.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameSi prega di notare che queste non sono le uniche query che eseguiamo tramite Kusto.

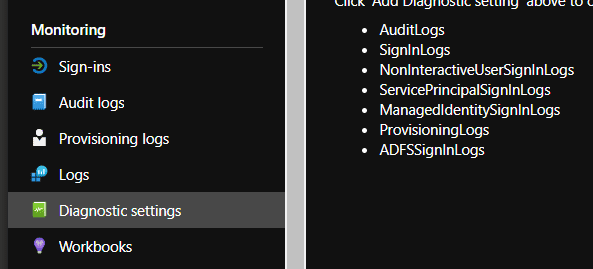

Nuovi log di audit di Azure AD utilizzando i Log di attività di Microsoft Graph

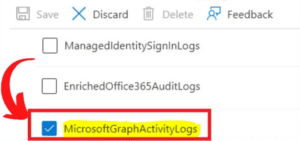

Microsoft ha introdotto nuovi log di audit di Azure AD. Utilizziamo lo spazio di lavoro di analisi dei log per archiviare questi log nello spazio di lavoro di Log Analytics. I nuovi Log di attività di Microsoft Graph in Azure Active Directory Diagnostic Settings lo scorso 14 marzo 2023 hanno introdotto un nuovo log chiamato MicrosoftGraphActivityLogs, insieme ad altri file di log elencati.

In particolare, questi file di log offrono dettagli delle richieste API effettuate a Microsoft Graph per le risorse nel tenant. EnrichedOffice365AuditLogs è un altro file di log interessante che è molto utile per la risoluzione dei problemi. Fortunatamente, Azure Active Directory (Azure AD) le impostazioni diagnostiche ci consentono di configurare i log e metriche per monitorare e analizzare l’attività in Azure AD tenant.

Quando creiamo un impostazione diagnostica, specifichiamo il tipo di dati che vogliamo raccogliere, come i log di audit, log di accesso, o log della directory, e dove vogliamo inviare i dati, come un account di archiviazione, un hub degli eventi, o uno spazio di lavoro di Log Analytics. I Log delle attività di Microsoft Graph registrano in modo esaustivo tutte le richieste API a Microsoft Graph per le risorse all’interno di un tenant di Azure AD. Quindi, questi log forniscono informazioni dettagliate sulla natura delle richieste, inclusi l’utente o applicazione che ha effettuato la richiesta, la risorsa a cui accediamo e l’azione specifica intrapresa.

Panoramica dei Nuovi Log di Audit di Azure AD

I Microsoft Graph Activity Logs consentono aamministratorie sviluppatori di monitorare e analizzare i modelli di utilizzo di Microsoft Graph all’interno dei loro tenant. Inoltre, aiutiamo a identificare potenziali problemi o anomalie, monitorare le prestazioni delle applicazioni e degli utenti e ottimizzare l’uso delle risorse.

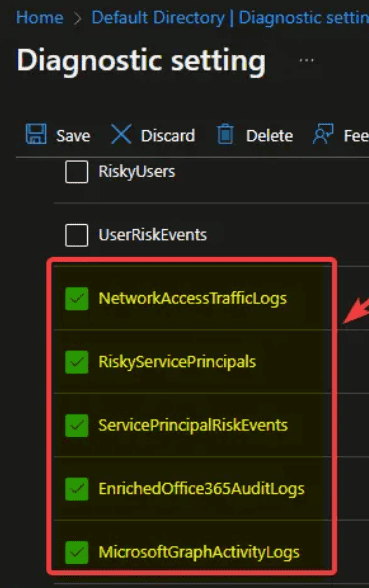

Microsoft ha introdotto nuovi log di Azure AD, come elencato di seguito. Inviiamo questi dati allo spazio di lavoro Log Analytics della nostra scelta. La nostra organizzazione ha bisogno di una licenza Azure AD P1 o P2 per esportare i dati di accesso:

- NetworkAccessTrafficLogs

- RiskyServicePrincipals

- ServicePrincipalRiskEvents

- EnrichedOffice365AuditLogs

- MicrosoftGraphActivityLogs

Log dell’Attività di Microsoft Graph

In generale, MicrosoftGraphActivityLogs funge da uno strumento diagnostico potente per gestire e monitorare l’utilizzo di Microsoft Graph. Le categorie e le soluzioni dei Log dell’Attività di Microsoft Graph che mostriamo nell’elenco sottostante e nello screenshot sono le seguenti:

- Categorie

- Categoria di Audit: Registra le modifiche degli amministratori, la conformità.

- Categoria di Sicurezza: Monitora gli accessi e l’accesso, aiutando nella rilevazione delle minacce.

- Soluzioni

- Soluzioni di gestione dei log: Ottimizzare le pratiche di sicurezza, potenziando le risposte proattive.

Fare riferimento all’elenco completo delle colonne e attributi dei log delle attività di Microsoft Graph in questa documentazione ufficiale di Microsoft.

Log delle attività di Microsoft Graph in Azure Active Directory (Azure AD)

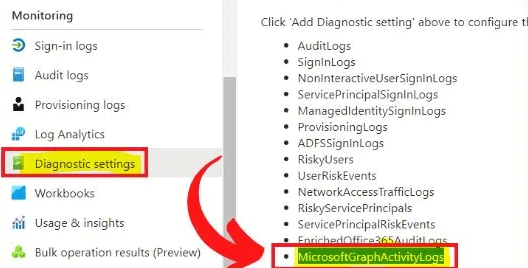

L’esportazione in streaming dei log e delle metriche di piattaforma per una risorsa che configuriamo utilizzando le impostazioni di diagnostica. Creare fino a cinque impostazioni di diagnostica per inviare log e metriche a destinazioni indipendenti.

- Passare alla blade Azure AD nel portale di Azure

- Selezionare Impostazioni di diagnostica dal menu a sinistra

- Le Impostazioni di diagnostica mostrano i nuovi Log delle attività di Microsoft Graph

Impostazioni di diagnostica per i log delle attività di Microsoft Graph

Fare clic suAggiungi impostazione diagnostica sopra la schermata per configurare i log delle attività di Microsoft Graph. I log delle attività di Microsoft Graph sonocombinaticon altre strumenti diagnostici di Azure AD per garantire lasicurezzae l’affidabilità del nostro ambiente Azure AD.

Azure AD Auditing: abilitazione e configurazione dei log di audit Conclusion

In conclusione, abbracciare l’audit di Azure AD abilitando e configurando i log di audit e i log delle attività di Microsoft Graph è fondamentale per le organizzazioni che cercano una sicurezza e una conformità più elevate. Questi log offrono preziose informazioni per monitorare le attività degli utenti, rilevare minacce e soddisfare gli standard normativi. Sfruttando questi log insieme, le organizzazioni migliorano proattivamente le loro strategie di sicurezza, anche se il monitoraggio costante e l’aggiornamento delle funzionalità di Azure AD rimangono imprescindibili per un’efficacia sostenuta.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/