Auditoría de Azure AD: habilitación y configuración de registros de auditoría. En un entorno digital en rápido desarrollo, donde los brechas de datos y las amenazas cibernéticas continúan aumentando, establecer medidas de seguridad robustas ha become primordial para las organizaciones. Bueno, Azure Active Directory (Azure AD) ofrece una amplia suite de herramientas para reforzar la seguridad, y un aspecto crucial de esto es la auditoría. Al habilitar y configurar los registros de auditoría y los registros de actividad de Microsoft Graph en Azure AD, las empresas obtienen valiosas insumos sobre actividades de usuarios, vulnerabilidades potenciales y cumplimiento regulatorio. En este artículo se explora la importancia de comenzar con la auditoría de Azure AD, destacando cómo estos registros contribuyen a una postura de seguridad proactiva y efectiva.

Auditoría de Azure AD: habilitación y configuración de registros de auditoría.

Cuando un usuario autentica en Azure Active Directory para acceder a un servicio específico, como Office 365 o otra aplicación SaaS, se intenta un flujo de workflow de autenticación a Azure AD. La primera parte es evaluar si el usuario está dentro del inquilino especificado o, en caso contrario, lo deriva al inquilino de directorio correcto. A continuación, determina los grupos de membresía y las contraseñas. Todos los intentos de autenticación, independientemente de si tienen éxito o no, se registrarán.

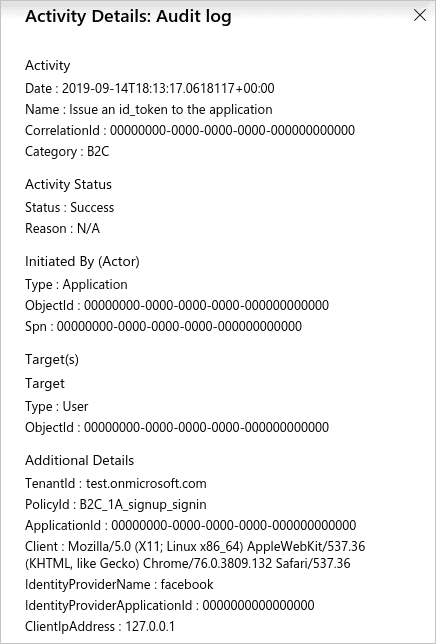

A continuación, están las políticas de acceso condicional que evaluamos para determinar qué tipo de configuraciones están en su lugar antes de dar acceso al usuario o si debe bloquearse. Dentro de Azure Active Directory, algunos registros de auditoría se almacenan de forma predeterminada en una base de datos local de Azure AD. Un registro de inicio de sesión de Azure AD se ve así.

NOTA: Una actividad de inicio de sesión de Azure AD también se relaciona con dos atributos adicionales, que son información del dispositivo y políticas de acceso condicional.

Entrada del registro

Dado que esta entrada de registro indica que un usuario específico inició sesión en Azure utilizando el cliente Azure PowerShell y no tenía ninguna política de acceso condicional que aplicáramos. Las cosas más importantes a considerar son:

1. ¿El tráfico proviene de ubicaciones y dispositivos conocidos si la autenticación fue exitosa?

2. Si la autenticación falló, ¿cuál es la razón por la que falló?

Estos eventos los registra el sistema, los podemos verificar a través de la actividad. Sin embargo, observamos que de manera predeterminada, almacenamos todos estos registros dentro de la base de datos de Azure AD, y la retención de estos registros depende del tipo de licencias que tengamos para Azure AD (P1 o P2). Sin embargo, también tenemos la opción de definir diagnósticos, exportando los registros fuera de Azure AD y hacia un Espacio de trabajo de Log Analytics.

NOTA: Nuestra organización necesita una licencia de Azure AD P1 o P2 para exportar datos de inicio de sesión.

Fuentes de registro de Azure AD

En el paisaje siempre cambiante de la seguridad digital, garantizar la protección de datos sensibles y mantener una postura de ciberseguridad sólida se ha convertido en un objetivo primordial para las organizaciones. Los diferentes orígenes de registros registran algunos otros conjuntos de datos:

-

Registros de auditoría: Estos registros proporcionan un registro de varias acciones administrativas y cambios realizados dentro de Azure AD, como gestión de usuarios y grupos, asignaciones de aplicaciones y modificaciones de políticas, ofreciendo información para gestionar su directorio.

-

Registros de inicio de sesión: rastrean actividades de autenticación, capturando detalles sobre intentos de inicio de sesión exitosos y fallidos por parte de usuarios, aplicaciones y principales de servicio, ayudando en la detección de acceso no autorizado o comportamiento sospechoso.

-

Registros de inicio de sesión de usuarios no interactivos: Estos registros se centran en los inicios de sesión no interactivos (programáticos) de usuarios, a menudo vistos en procesos automatizados o scripts, brindando visibilidad sobre cuentas de servicio y actividades automatizadas.

-

Registros de inicio de sesión de principales de servicio: rastrean específicamente actividades de inicio de sesión por parte de principales de servicio, que son identidades utilizadas por aplicaciones para acceder a recursos. La monitorización de estos registros ayuda a identificar comportamientos inusuales o posibles mal usos de identidades de aplicación.

-

Registros de inicio de sesión de Identidad Administrada: se utilizan por los recursos de Azure para autenticarse con Azure AD. Estos registros documentan las actividades de inicio de sesión de identidades administradas, contribuyendo a comprender los patrones de acceso a nivel de recurso.

-

Registros de Provisionamiento: ofrecen información sobre las actividades de sincronización de usuarios y grupos entre directorios locales y Azure AD, ayudando a garantizar la consistencia y precisión de los datos.

-

Registros de inicio de sesión de ADFS: Los registros de Servicios de Federación de Directorio Activo (ADFS) rastrean los intentos de inicio de sesión a través de la federación, proporcionando información sobre los usuarios que acceden a recursos en un entorno federado y ayudando en la supervisión de los patrones de acceso externo.

Importancia de los registros de auditoría

Cada tipo de registro desempeña un papel distinto en mejorar la seguridad, monitorear actividades y mantener el cumplimiento dentro del entorno de Azure AD. Si trasladamos los registros a Log Analytics con Sentinel, también tenemos la opción de crear consultas analíticas que automáticamente generen una alerta en caso de comportamiento sospechoso.

NOTA: También tienes la opción de exportar datos a una Cuenta de Almacenamiento de Azure y un Centro de Eventos de Azure también. Por ejemplo, definimos múltiples flujos de exportación para enviar datos a diversos espacios de trabajo. Primero, necesitamos entender los diferentes EventIDs que registramos.

Mejores prácticas al supervisar Azure AD

Log Analytics y Azure Sentinel utilizan consultas Kusto para analizar los datos. Kusto es un lenguaje de consulta de solo lectura con una buena visualizadora de visualización como parte del portal. Hay algunas reglas diferentes que creamos. Usamos reglas de caza para explorar (pero no se ejecutan con regularidad); el segundo es las reglas de análisis que se ejecutan en un horario predefinido.

Un ejemplo de reglas de caza que solemos usar es uno sencillo para determinar las ubicaciones de inicio de sesión desde nuestros inicios de sesión.

SigninLogs

| summarize count() by LocationOtro buen ejemplo es mostrar intentos de inicio de sesión fallidos en Azure AD, donde el código de error es 50126 o 50020.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountAquí, otro ejemplo es ver a los usuarios que fallan en las autenticaciones de MFA.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"Y otro ejemplo es mirar a los usuarios externos invitados y los cambios realizados en La política de acceso condicional.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameTenga en cuenta que estas no son las únicas consultas que ejecutamos a través de Kusto.

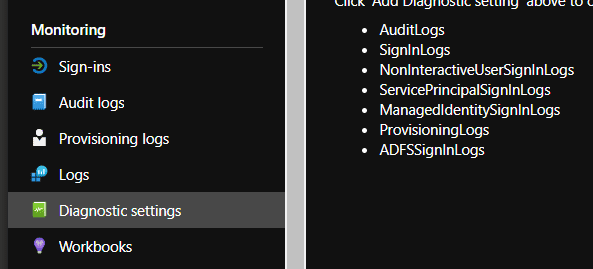

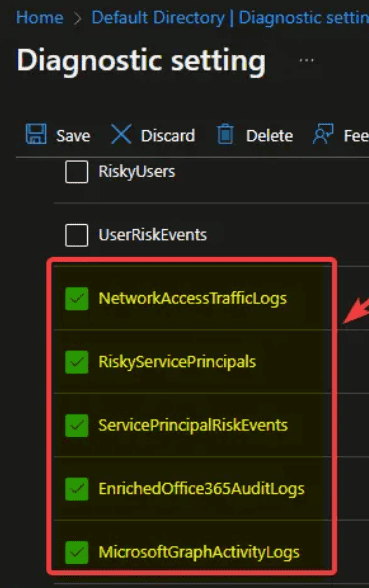

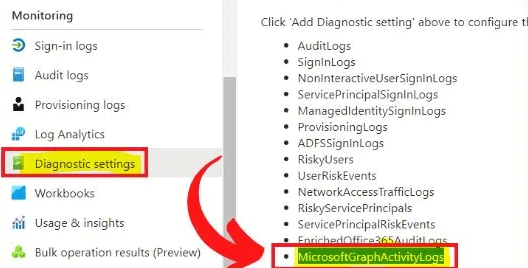

Nuevos registros de auditoría de Azure AD utilizando los Registros de actividad de Microsoft Graph

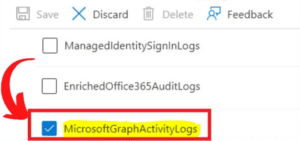

Microsoft introdujo nuevos registros de auditoría de Azure AD. Utilizamos el espacio de trabajo de análisis de registros para almacenar estos registros. Los nuevos Registros de actividad de Microsoft Graph en la Configuración de diagnóstico de Azure Active Directory el 14 de marzo de 2023 introdujeron un nuevo registro llamado MicrosoftGraphActivityLogs, junto con otros archivos de registro enumerados.

Especialmente, estos archivos de registro ofrecen detalles de solicitudes de API realizadas a Microsoft Graph para recursos en el inquilino. EnrichedOffice365AuditLogs es otro archivo de registro emocionante que es muy útil para la resolución de problemas. Afortunadamente, Azure Active Directory (Azure AD) permite configurar registros y métricas para monitorizar y analizar la actividad en Azure AD inquilino.

Cuando creamos unaconfiguración de diagnóstico, especificamos el tipo de datos que queremos recopilar, como registros de auditoría, registros de inicio de sesión, o registros de directorio, y dónde queremos enviar los datos, como una cuenta de almacenamiento, un Centro de Eventos o un espacio de trabajo de Análisis de Logs. Losregistros de actividad de Microsoft Graph registran detalladamente todas las solicitudes de API a Microsoft Graph para recursos dentro de una tenencia de Azure AD. Así, estos registros proporcionan información detallada sobre lanaturalezade las solicitudes, incluyendo al usuario oaplicaciónque realizó la solicitud, el recurso que accedemos y la acción específica que se llevó a cabo.

Resumen de los nuevos registros de auditoría de Azure AD

Los registros de actividad de Microsoft Graph permiten a los administradores y desarrolladores monitorear y analizar los patrones de uso de Microsoft Graph dentro de sus inquilinos. También ayudamos a identificar posibles problemas o anomalías, rastrear el rendimiento de aplicaciones y usuarios, y optimizar el uso de recursos.

Microsoft introdujo nuevos registros de Azure AD, como se enumeran a continuación. Enviamos estos datos al espacio de trabajo de Log Analytics de nuestra elección. Nuestra organización necesita Azure AD P1 o P2 licencia para exportar datos de inicio de sesión:

- NetworkAccessTrafficLogs

- RiskyServicePrincipals

- ServicePrincipalRiskEvents

- EnrichedOffice365AuditLogs

- MicrosoftGraphActivityLogs

Registros de actividad de Microsoft Graph

En general, MicrosoftGraphActivityLogs sirve como una herramienta de diagnóstico poderosa para gestionar y monitorear el uso de Microsoft Graph.Las categorías y las soluciones de MicrosoftGraphActivityLogs que mostramos en la lista y captura de pantalla a continuación: Graphusage. Las categorías y las soluciones de MicrosoftGraphActivityLogs que mostramos en la lista y captura de pantalla a continuación:

- Categorías

- Categoría de Auditoría: Registra los cambios de administrador, cumplimiento.

- Categoría de Seguridad: Monitorea los inicios de sesión y el acceso, ayudando a detectar amenazas.

- Soluciones

- Soluciones de Gestión de Logs: Estructurar prácticas de seguridad, potenciando respuestas proactivas.

Referirse a la lista completa de columnas y atributos del registro de actividad de Microsoft Graph en esta documentación oficial de Microsoft.

Registros de Actividad de Microsoft Graph en Azure Active Directory (Azure AD)

La exportación en streaming de registros y métricas de plataforma para un recurso que configuramos usando las configuraciones de diagnóstico. Crear hasta cinco configuraciones de diagnóstico para enviar registros y métricas a destinos independientes.

- Vaya a la hoja de Azure AD en el portal de Azure

- Seleccione Configuraciones de diagnóstico del menú lateral

- Las Configuraciones de diagnóstico muestran los nuevos Registros de Actividad de Microsoft Graph

Configuraciones de diagnóstico para Registros de Actividad de Microsoft Graph

Haga clic en el Agregar configuración de diagnóstico sobre la captura de pantalla para configurar los registros de actividad de Microsoft Graph. Los registros de actividad de Microsoft Graph se combinan con otras herramientas de diagnóstico de Azure AD para garantizar la seguridad y fiabilidad de nuestro entorno de Azure AD.

Auditoría de Azure AD: Habilitación y configuración de los registros de auditoría Conclusión

En conclusión, adoptar la auditoría de Azure AD mediante la habilitación y configuración de registros de auditoría y registros de actividad de Microsoft Graph es fundamental para las organizaciones que buscan una seguridad y cumplimiento más estrictos. Estos registros ofrecen información valiosa para seguir las actividades de los usuarios, detectar amenazas y cumplir con los estándares regulatorios. Al aprovechar estos registros juntos, las organizaciones mejoran proactivamente sus estrategias de seguridad, aunque el monitoreo constante y mantenerse actualizado sobre las características de Azure AD siguen siendo imperativos para una efectividad sostenida.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/