Azure AD Auditing: Audit Logs inschakelen en configureren. In het snel evoluerende digitale landschap van vandaag, waar gegevenslekken en cyberdreigingen blijven toenemen, is het opzetten van robuuste beveiligingsmaatregelen van cruciaal belang geworden voor organisaties. Gelukkig biedt Azure Active Directory (Azure AD) een uitgebreide reeks tools om de beveiliging te versterken, en een cruciaal aspect hiervan is auditing. Door auditlogs en activiteitenlogs van Microsoft Graph in Azure AD in te schakelen en te configureren, krijgen bedrijven waardevolle inzichten in gebruikersactiviteiten, mogelijke kwetsbaarheden en wettelijke naleving. Dit artikel gaat in op het belang van het starten met Azure AD-auditing, waarbij wordt benadrukt hoe deze logs bijdragen aan een proactieve en effectieve beveiligingshouding.

Azure AD Auditing: Audit Logs inschakelen en configureren

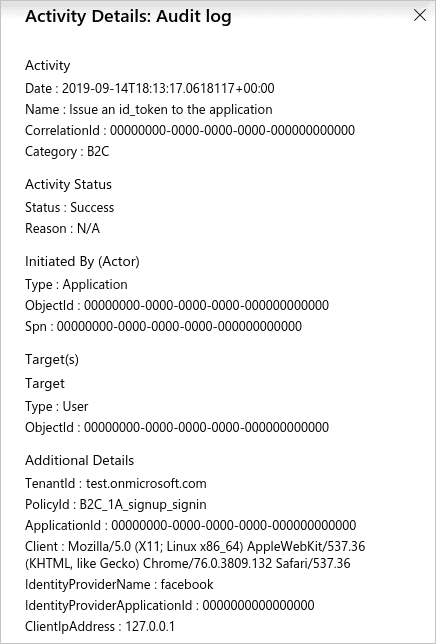

Wanneer een gebruiker zich authenticiseert bij Azure Active Directory om toegang te krijgen tot een bepaalde dienst, zoals Office 365 of een andere SaaS-toepassing, wordt er een authenticatiewerkstroompoging naar Azure AD gestuurd. Het eerste deel is om te evalueren of de gebruiker zich binnen de opgegeven tenant bevindt, zo niet, dan worden gebruikers doorgestuurd naar de juiste directory tenant. Vervolgens bepaalt het de groepslidmaatschappen en wachtwoorden. Alle authenticatiepogingen, ongeacht of ze slagen of mislukken, worden gelogd.

Vervolgens zijn er voorwaardelijke toegangspolicies die we evalueren om te bepalen welke instellingen van toepassing zijn voordat we de gebruiker toegang verlenen of blokkeren. Binnen Azure Active Directory worden sommige controlelogs standaard opgeslagen in een lokale Azure AD-database. Een logboekvermelding voor Azure AD-aanmelding ziet er als volgt uit.

LET OP: Een activiteit voor Azure AD-aanmelding heeft ook betrekking op twee andere attributen, namelijk apparaatinformatie en voorwaardelijke toegangspolicies.

Logboekvermelding

Aangezien deze logboekvermelding aangeeft dat een specifieke gebruiker zich heeft aangemeld bij Azure met behulp van de Azure PowerShell-client en geen van de door ons toegepaste Conditional Access-beleidsregels had. De belangrijkste dingen om te overwegen zijn:

1. Komt het verkeer van bekende locaties en apparaten als het succesvol is geauthenticeerd?

2. Als de authenticatie mislukt, wat is dan de reden waarom het mislukt is?

Deze gebeurtenissen worden gelogd door het systeem, die we kunnen controleren via de activiteit. We merken echter op dat we standaard al deze logs opslaan binnen de Azure AD-database, en het behoud van deze logs afhangt van welke licenties we hebben voor Azure AD (P1 of P2). We hebben echter ook de mogelijkheid om diagnostische gegevens te definiëren, waardoor de logs uit Azure AD worden geëxporteerd naar een Log Analytics Workspace.

LET OP: Onze organisatie heeft een Azure AD P1 of P2-licentie nodig om aanmeldingsgegevens te exporteren.

Azure AD Logbronnen

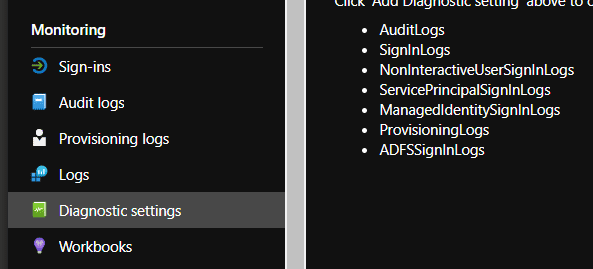

In het voortdurend veranderende digitale beveiligingslandschap is het waarborgen van de bescherming van gevoelige gegevens en het handhaven van een robuuste cybersecurity-houding een belangrijk doel geworden voor organisaties. De verschillende logbronnen loggen andere sets gegevens:

-

Auditlogs: Deze logs bieden een registratie van verschillende administratieve handelingen en wijzigingen binnen Azure AD, zoals gebruikers- en groepsbeheer, toewijzingen van applicaties en beleidswijzigingen, waardoor inzicht wordt geboden in het beheer van uw directory.

-

Aanmeldingslogs: ze volgen authenticatieactiviteiten, waarbij details worden vastgelegd over succesvolle en mislukte aanmeldingspogingen door gebruikers, applicaties en service-principals, wat helpt bij het detecteren van ongeautoriseerde toegang of verdacht gedrag.

-

Aanmeldingslogs voor niet-interactieve gebruikers: Deze logs richten zich op niet-interactieve (programmatische) aanmeldingen door gebruikers, vaak gezien in geautomatiseerde processen of scripts, waardoor zichtbaarheid ontstaat in service-accounts en geautomatiseerde activiteiten.

-

Aanmeldingslogs voor service-principals: ze volgen specifiek aanmeldingsactiviteiten door service-principals, die identiteiten zijn die door applicaties worden gebruikt om toegang te krijgen tot bronnen. Het monitoren van deze logs helpt bij het identificeren van ongebruikelijk gedrag of mogelijk misbruik van applicatie-identiteiten.

-

Beheerde Identiteitsaanmeldingslogs: worden gebruikt door Azure-resources om te verifiëren bij Azure AD. Deze logs documenteren de aanmeldingsactiviteiten van beheerde identiteiten en dragen bij aan het begrip van toegangspatronen op het niveau van resources.

-

Voorzieningslogs: bieden inzicht in gebruikers- en groepssynchronisatieactiviteiten tussen on-premises mappen en Azure AD, wat helpt bij het waarborgen van gegevensconsistentie en nauwkeurigheid.

-

ADFS Aanmeldingslogs: Logboeken van Active Directory Federation Services (ADFS) volgen aanmeldingspogingen via federatie en verstrekken informatie over gebruikers die toegang krijgen tot resources in een gefedereerde omgeving, en helpen bij het monitoren van externe toegangspatronen.

Belang van Auditlogboeken

Elk logboektype speelt een onderscheidende rol bij het verbeteren van beveiliging, het monitoren van activiteiten en het handhaven van naleving binnen de Azure AD-omgeving. Als we de logboeken verplaatsen naar Log Analytics met Sentinel, hebben we ook de mogelijkheid om analytische queries te maken die automatisch een waarschuwing activeren in geval van verdacht gedrag.

OPMERKING: U heeft ook de mogelijkheid om gegevens te exporteren naar een Azure Storage-account en Azure Event Hub. Bijvoorbeeld, we definiëren meerdere exportstromen om gegevens naar verschillende werkruimten te sturen. Eerst moeten we de verschillende EventIDs begrijpen die we vastleggen.

Beste Praktijken bij het Monitoren van Azure AD

Log Analytics en Azure Sentinel gebruiken Kusto queries om de data te analyseren. Kusto is een alleen-lezende querytaal met een verrassend goede visualisator als onderdeel van het portaal. Er zijn enkele verschillende regels die we creëren. We gebruiken jachtrichtlijnen om te verkennen (maar niet regelmatig uit te voeren); de tweede zijn analyserichtlijnen die worden uitgevoerd in een vooraf bepaald schema.

Een voorbeeld van jachtrichtlijnen die we typisch gebruiken is een eenvoudige om de aanmeldingslocaties van onze aanmeldingen te bepalen.

SigninLogs

| summarize count() by LocationNog een goed voorbeeld is het tonen van mislukte aanmeldingspogingen bij Azure AD, waar de foutcode 50126 of 50020 is.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountHier is een ander voorbeeld van het bekijken van gebruikers die mislukte MFA-authenticatiepogingen hebben gedaan.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"En nog een voorbeeld is het bekijken van externe gastgebruikers en wijzigingen die zijn aangebracht in Conditional Access Policy.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameHoud er rekening mee dat dit niet de enige queries zijn die we uitvoeren via Kusto.

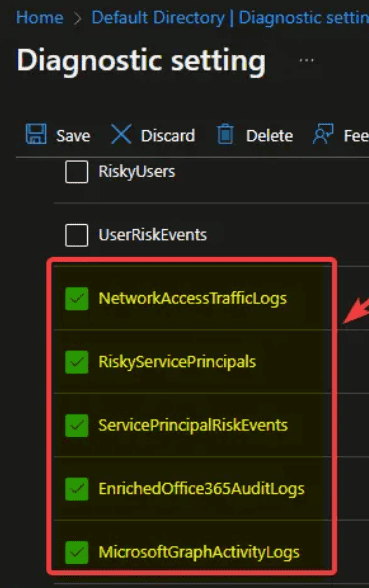

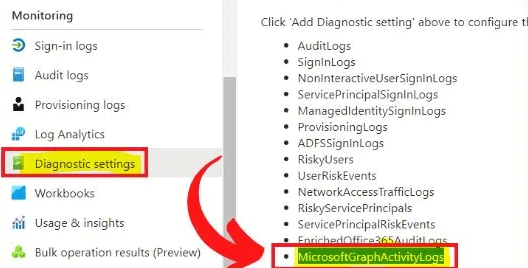

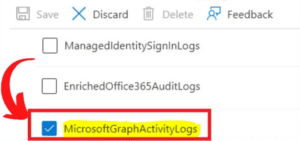

Nieuwe Azure AD-auditlogs met behulp van Microsoft Graph Activity Logs

Microsoft introduceerde nieuwe Azure AD-auditlogs. We gebruiken de log analytics workspace om deze logs op te slaan in de Log Analytics workspace. Nieuwe Microsoft Graph Activity Logs in Azure Active Directory Diagnostic Settings op 14 maart 2023introduceerde een nieuwe log genaamd MicrosoftGraphActivityLogs, samen met andere vermelde logbestanden.

Met name deze logbestanden bieden details van API-verzoeken aan Microsoft Graph voor resources in de huurder.EnrichedOffice365AuditLogs is een ander spannend logbestand dat erg handig is voor het oplossen van problemen. Gelukkig staan Azure Active Directory (Azure AD) diagnostische instellingen ons toe logs en statistieken te configureren voor monitoring en analyseren van activiteit in Azure AD tenant.

Wanneer we een diagnostische instelling maken, specificeren we het type gegevens dat we willen verzamelen, zoals controlelogs, aanmeldingslogs, of directorylogs, en waar we de gegevens naartoe willen sturen, zoals een opslagaccount, Event Hub, of Log Analytics-werkruimte. De Microsoft Graph Activiteitenlogs registreren uitgebreid alle API-verzoeken naar Microsoft Graph voor resources binnen een Azure AD-tenant. Dus, deze logs bieden gedetailleerde informatie over de aard van de verzoeken, inclusief de gebruiker of toepassing die het verzoek heeft gedaan, de resource die we benaderen, en de specifieke actie die is ondernomen.

Overzicht van Nieuwe Azure AD Controlelogs

De Microsoft Grafiek Activiteiten Logs stellen beheerders en ontwikkelaars in staat om de gebruikerspatronen van Microsoft Grafiek binnen hun huurders te monitoren en analyseren. Ook helpen we bij het identificeren van mogelijke problemen of afwijkingen, het volgen van de prestaties van applicaties en gebruikers, en het optimaliseren van het gebruik van middelen.

Microsoft heeft nieuwe Azure AD logs geïntroduceerd, zoals hieronder vermeld. We sturen deze gegevens naar de Log Analytics werkruimte van onze keuze. Onze organisatie heeft Azure AD P1 of P2 licentie nodig om inloggegevens te exporteren:

- NetworkAccessTrafficLogs

- RiskyServicePrincipals

- ServicePrincipalRiskEvents

- EnrichedOffice365AuditLogs

- MicrosoftGraphActivityLogs

Microsoft Graph Activiteitenlogs

Over het algemeen dient MicrosoftGraphActiviteitenlogs als een krachtige diagnostisch hulpmiddel voor het beheren en monitoren van Microsoft Graph gebruik. De categorieën en de oplossingen van MicrosoftGraphActiviteitenlogs tonen we in de onderstaande lijst en schermafbeelding:

- Categorieën

- Auditcategorie: Registreert beheerderswijzigingen, compliance.

- Beveiligingscategorie: Monitort aanmeldingen en toegang, helpt bij het detecteren van bedreigingen.

- Oplossingen

- Logbeheeroplossingen: Stroomlijn beveiligingspraktijken en stimuleer proactieve reacties.

Raadpleeg de volledige lijst met kolommen en attributen van Microsoft Graph Activity Logs in deze officiële Microsoft-documentatie.

Microsoft Graph Activity Logs in Azure Active Directory (Azure AD)

De continue export van platformlogs en -statistieken voor een bron die we configureren met behulp van diagnostische instellingen. Maak tot vijf diagnostische instellingen om logs en statistieken naar onafhankelijke bestemmingen te sturen.

- Navigeer naar de Azure AD blade in het Azure-portal

- Selecteer Diagnostische instellingen in het linker menu

- De Diagnostische instellingen tonen de nieuwe Microsoft Graph Activity Logs

Diagnostische instellingen voor Microsoft Graph Activity Logs

Klik op de Toevoegen van diagnostische instelling boven de schermafbeelding om de Microsoft Graph Activiteitenlogs te configureren. Microsoft Graph Activiteitenlogs worden gecombineerd met andere Azure AD diagnostische tools om de beveiliging en betrouwbaarheid van onze Azure AD-omgeving te waarborgen.

Azure AD Auditing: Inschakelen en Configureren van Audit Logs Conclusie

Tot slot is het omarmen van Azure AD-auditing door het inschakelen en configureren van audit logs en Microsoft Graph activiteitenlogs cruciaal voor organisaties die streven naar verhoogde beveiliging en naleving. Deze logs bieden waardevolle inzichten voor het volgen van gebruikersactiviteiten, het detecteren van bedreigingen en het voldoen aan regelgevende normen. Door deze logs samen te benutten, verbeteren organisaties proactief hun beveiligingsstrategieën, hoewel consistente monitoring en het op de hoogte blijven van Azure AD-functies van essentieel belang blijven voor blijvende effectiviteit.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/