Azure AD-Überwachung: Aktivieren und Konfigurieren von Prüfprotokollen. In der heutigen schnelllebigen digitalen Landschaft, in der Datenverstöße und Cyberbedrohungen weiter zunehmen, hat die Etablierung robuster Sicherheitsmaßnahmen für Organisationen oberste Priorität. Nun, Azure Active Directory (Azure AD) bietet eine umfassende Suite von Tools zur Stärkung der Sicherheit, und ein entscheidender Aspekt davon ist die Überwachung. Durch Aktivieren und Konfigurieren von Prüfprotokollen und Microsoft Graph-Aktivitätsprotokollen innerhalb von Azure AD erhalten Unternehmen wertvolle Einblicke in Benutzeraktivitäten, potenzielle Schwachstellen und regulatorische Compliance. Dieser Artikel geht auf die Bedeutung ein, mit der Überwachung von Azure AD zu beginnen, und zeigt auf, wie diese Protokolle zu einer proaktiven und effektiven Sicherheitsposition beitragen.

Azure AD-Überwachung: Aktivieren und Konfigurieren von Prüfprotokollen

Wenn sich ein Benutzer bei Azure Active Directory authentifiziert, um auf einen bestimmten Dienst zuzugreifen, wie z. B. Office 365 oder eine andere SaaS-Anwendung, wird ein Authentifizierungsworkflowversuch bei Azure AD unternommen. Der erste Schritt besteht darin zu überprüfen, ob der Benutzer im angegebenen Mandanten ist, andernfalls werden Benutzer zum richtigen Verzeichnismandanten umgeleitet. Anschließend werden Gruppenmitgliedschaften und Passwörter bestimmt. Alle Authentifizierungsversuche, unabhängig davon, ob sie erfolgreich sind oder nicht, werden protokolliert.

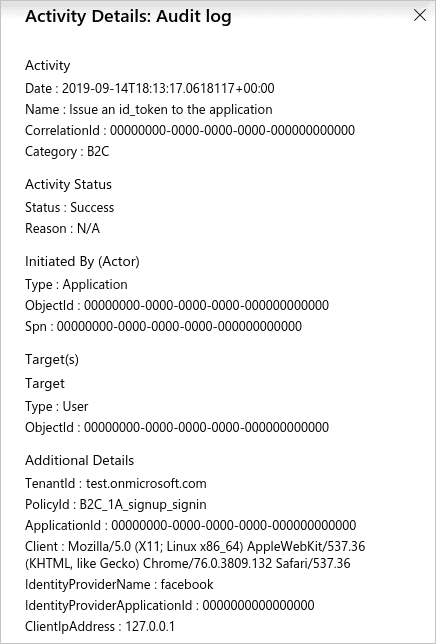

Dann gibt es bedingte Zugriffsrichtlinien, die wir bewerten, um festzustellen, welche Art von Einstellungen vorhanden sind, bevor wir dem Benutzer den Zugriff gewähren oder ihn blockieren. Innerhalb von Azure Active Directory werden einige Prüfprotokolle standardmäßig in einer lokalen Azure AD-Datenbank gespeichert. Ein Protokolleintrag für Azure AD-Anmeldung sieht ungefähr so aus.

HINWEIS: Eine Azure AD-Anmeldeaktivität steht auch in Beziehung zu zwei anderen Attributen, nämlichGeräteinformationenundbedingte Zugriffsrichtlinien.

Protokolleintrag

Seit diesem Protokolleintrag zeigt an, dass ein bestimmter Benutzer sich über den Azure PowerShell-Client bei Azure angemeldet hat und keine von uns angewendeten bedingten Zugriffsrichtlinien hatte. Die wichtigsten Dinge zu beachten sind:

1. Stammt der Datenverkehr aus bekannten Standorten und Geräten, wenn erfolgreich authentifiziert?

2. Wenn die Authentifizierung fehlgeschlagen ist, aus welchem Grund ist sie fehlgeschlagen?

Diese Ereignisse protokolliert das System, wir können sie durch die Aktivität überprüfen. Wir beachten jedoch, dass wir standardmäßig alle diese Protokolle innerhalb der Azure AD-Datenbank speichern und die Aufbewahrung dieser Protokolle davon abhängt, welche Art von Lizenzen wir für Azure AD haben (P1 oder P2). Wir haben jedoch auch die Möglichkeit, Diagnosen zu definieren, die Protokolle aus Azure AD heraus und in einen Log Analytics-Arbeitsbereich exportieren.

HINWEIS: Unsere Organisation benötigt eine Azure AD P1- oder P2-Lizenz, um Anmeldedaten zu exportieren.

Azure AD-Protokollquellen

Im sich ständig weiterentwickelnden digitalen Sicherheitsumfeld ist die Gewährleistung des Schutzes sensibler Daten und die Aufrechterhaltung einer robusten Cybersicherheitsposition zu einem vorrangigen Ziel für Organisationen geworden. Die verschiedenen Protokollquellen protokollieren einige andere Datensätze:

-

Audit Logs: Diese Protokolle liefern einen Überblick über verschiedene administrative Aktionen und Änderungen, die innerhalb von Azure AD vorgenommen wurden, wie z. B. Benutzer- und Gruppenverwaltung, Anwendungszuweisungen und Richtlinienänderungen, und bieten Einblicke in die Verwaltung Ihres Verzeichnisses.

- Sign-in Logs: Sie verfolgen Authentifizierungsaktivitäten und erfassen Details zu erfolgreichen und fehlgeschlagenen Anmeldeversuchen von Benutzern, Anwendungen und Dienstprinzipalen und unterstützen so bei der Erkennung unbefugten Zugriffs oder verdächtigen Verhaltens.

-

Nicht-interaktive Benutzeranmeldeprotokolle: Diese Protokolle konzentrieren sich auf nicht-interaktive (programmgesteuerte) Anmeldungen von Benutzern, die häufig bei automatisierten Prozessen oder Skripten auftreten, und geben Einblick in Dienstkonten und automatisierte Aktivitäten.

-

Dienstprinzipal-Anmeldungsprotokolle: Sie verfolgen speziell Anmeldeaktivitäten von Dienstprinzipalen, die von Anwendungen verwendet werden, um auf Ressourcen zuzugreifen. Die Überwachung dieser Protokolle hilft, ungewöhnliches Verhalten oder möglichen Missbrauch von Anwendungsidentitäten zu identifizieren.

-

Protokolle zur Anmeldung mit verwaltetem Identitätsnachweis: Werden von Azure-Ressourcen verwendet, um sich bei Azure AD zu authentifizieren. Diese Protokolle dokumentieren die Anmeldeaktivitäten verwalteter Identitäten und tragen zum Verständnis von Zugriffsmustern auf Ressourcenebene bei.

-

Bereitstellungsprotokolle: Bieten Einblicke in Benutzer- und Gruppensynchronisierungsaktivitäten zwischen lokalen Verzeichnissen und Azure AD und tragen dazu bei, Datenkonsistenz und -genauigkeit sicherzustellen.

-

ADFS-Anmeldeprotokolle: Protokolle der Active Directory-Föderationsdienste (ADFS) verfolgen Anmeldeversuche über Föderation und liefern Informationen über Benutzer, die auf Ressourcen in einer föderierten Umgebung zugreifen, und unterstützen bei der Überwachung externer Zugriffsmuster.

Wichtigkeit von Überprüfungsprotokollen

Jeder Protokolltyp spielt eine bestimmte Rolle bei der Verbesserung der Sicherheit, Überwachung von Aktivitäten und Einhaltung von Vorschriften innerhalb der Azure AD-Umgebung. Wenn wir die Protokolle in Log Analytics mit Sentinel verschieben, haben wir auch die Möglichkeit, Analyseabfragen zu erstellen, die automatisch bei verdächtigem Verhalten einen Alarm auslösen.

HINWEIS: Sie haben auch die Möglichkeit, Daten in ein Azure Storage-Konto und Azure Event Hub zu exportieren. Zum Beispiel definieren wir mehrere Exportflüsse, um Daten an verschiedene Arbeitsbereiche zu senden. Zunächst müssen wir die verschiedenen Ereignis-IDs verstehen, die wir protokollieren.

Best Practices beim Überwachen von Azure AD

Log Analytics und Azure Sentinel verwenden Kusto-Abfragen zur Analyse der Daten. Kusto ist eine Nur-Lese-Abfragesprache mit einem erstaunlich guten Visualisierer als Teil des Portals. Es gibt einige verschiedene Regeln, die wir erstellen. Wir verwenden Jagdregeln, um zu erkunden (aber nicht regelmäßig auszuführen); die zweite sind Analyse-Regeln, die nach einem vordefinierten Zeitplan ausgeführt werden.

Ein Beispiel für die von uns typischerweise verwendeten Jagdregeln ist eine einfache Regel zur Bestimmung der Anmeldestandorte aus unseren Anmeldungen.

SigninLogs

| summarize count() by LocationEin weiteres gutes Beispiel ist die Anzeige von fehlgeschlagenen Anmeldeversuchen bei Azure AD, bei denen der Fehlercode 50126 oder 50020 ist.

SigninLogs

| where ResultType in ("50126", "50020")

| extend OS = DeviceDetail.operatingSystem, Browser = DeviceDetail.browser

| extend StatusCode = tostring(Status.errorCode), StatusDetails = tostring(Status.additionalDetails)

| extend State = tostring(LocationDetails.state), City = tostring(LocationDetails.city)

| summarize StartTime = min(TimeGenerated), EndTime = max(TimeGenerated), IPAddresses = makeset(IPAddress), DistinctIPCount = dcount(IPAddress),

makeset(OS), makeset(Browser), makeset(City), AttemptCount = count()

by UserDisplayName, UserPrincipalName, AppDisplayName, ResultType, ResultDescription, StatusCode, StatusDetails, Location, State

| extend timestamp = StartTime, AccountCustomEntity = UserPrincipalName

| Sort by AttemptCountHierbei handelt es sich um ein anderes Beispiel für die Betrachtung von Benutzern, die fehlgeschlagene MFA-Authentifizierungsversuche unternommen haben.

SigninLogs

| where TimeGenerated >= ago(31d)

| where ResultType == "50074"Und ein weiteres Beispiel besteht darin, externe Gastbenutzer und Änderungen an der bedingten Zugriffsrichtlinie zu betrachten.

AuditLogs

| where Category == "UserManagement"

| where OperationName == "Invite external user" or OperationName == "Redeem external user invite"

AuditLogs | where Category == "Policy" |

project ActivityDateTime, ActivityDisplayName , TargetResources[0].displayName, InitiatedBy.user.userPrincipalNameBitte beachten Sie, dass dies nicht die einzigen Abfragen sind, die wir über Kusto ausführen.

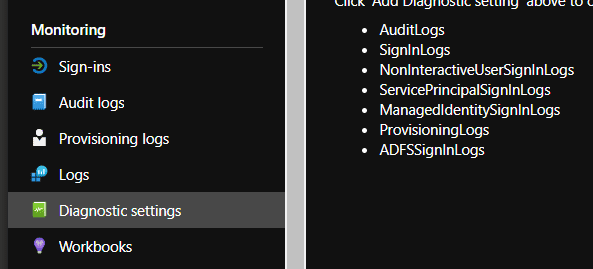

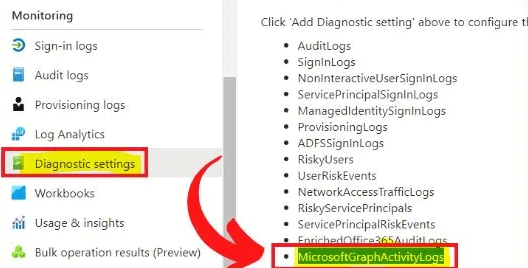

Neue Azure AD Audit Logs mit Microsoft Graph Activity Logs verwenden

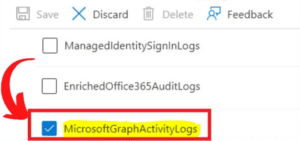

Microsoft hat neue Azure AD Audit Logs eingeführt. Wir verwenden den Log Analytics-Arbeitsbereich, um diese Protokolle im Log Analytics-Arbeitsbereich zu speichern. Neue Microsoft Graph Activity Logs in den Azure Active Directory-Diagnoseeinstellungen am 14. März 2023 ein neues Protokoll namens MicrosoftGraphActivityLogs, zusammen mit anderen aufgeführten Protokolldateien.

Insbesondere bieten diese Protokolldateien Details zu API-Anfragen, die an Microsoft Graph für Ressourcen im Mandanten gesendet wurden.EnrichedOffice365AuditLogs ist eine weitere aufregende Protokolldatei, die bei der Fehlerbehebung sehr hilfreich ist. Zum Glück ermöglichen die Diagnoseeinstellungen für Azure Active Directory, Logs und Metriken für das Überwachen und Analysieren von Aktivitäten in Azure AD Mandanten zu konfigurieren.</diy18

Wenn wir eine Diagnoseeinstellung erstellen,geben wir den Typ der Daten an, die wir sammeln möchten, wie z. B. Überwachungsprotokolle, Anmeldeprotokolle oder Verzeichnisprotokolle, und wohin wir die Daten senden möchten, wie z. B. ein Speicherkonto, einen Ereignishub oder einen Log Analytics-Arbeitsbereich. Die Microsoft Graph-Aktivitätsprotokollezeichnen umfassend alle API-Anfragen an Microsoft Graph für Ressourcen innerhalb eines Azure AD-Mandanten auf. Diese Protokolle liefern detaillierte Informationen über die Art der Anfragen, einschließlich des Benutzers oder der Anwendung,die die Anfrage gestellt hat, die Ressource, auf die wir zugreifen, und die spezifische Aktion, die ausgeführt wurde.

Übersicht über neue Azure AD-Überwachungsprotokolle

Die Microsoft Graph-Aktivitätsprotokolle ermöglichen Administratoren und Entwicklern, die Nutzungsmuster von Microsoft Graph innerhalb ihrer Tenants zu überwachen und zu analysieren. Außerdem helfen wir, potenzielle Probleme oder Anomalien zu identifizieren, die Leistung von Anwendungen und Benutzern zu verfolgen und die Nutzung von Ressourcen zu optimieren.

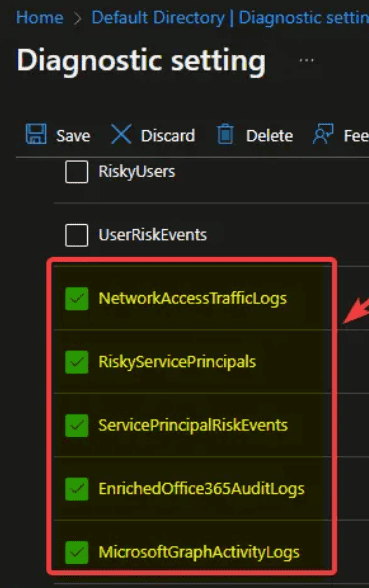

Microsoft hat neue Azure AD-Protokolle eingeführt, wie unten aufgeführt. Wir senden diese Daten an den Log Analytics-Arbeitsbereich unserer Wahl. Unsere Organisation benötigt Azure AD P1 oder P2 Lizenz, um Anmeldeinformationen zu exportieren:

- NetworkAccessTrafficLogs

- RiskyServicePrincipals

- ServicePrincipalRiskEvents

- EnrichedOffice365AuditLogs

- MicrosoftGraphActivityLogs

Microsoft Graph Aktivitätsprotokolle

Insgesamt dient MicrosoftGraphActivityLogs als ein leistungsstarkes Diagnosewerkzeug zur Verwaltung und Überwachung von Microsoft Graph Nutzung. Die Kategorien und die Lösungen von MicrosoftGraphActivityLogs, die wir in der folgenden Liste und im Screenshot zeigen:

- Kategorien

- Audit-Kategorie: Protokolliert Admin-Änderungen, Compliance.

- Sicherheitskategorie: Überwacht Anmeldungen und Zugriffe, unterstützt die Bedrohungserkennung.

- Lösungen

- Log-Management-Lösungen: Optimieren Sie Sicherheitspraktiken und stärken Sie proaktive Reaktionen.

Sehen Sie sich die vollständige Liste der Spalten und Attribute der Microsoft Graph Activity Logs in dieser offiziellen Microsoft-Dokumentation an.

Microsoft Graph Activity Logs in Azure Active Directory (Azure AD)

Der Streaming-Export von Plattform-Logs und Metriken für eine Ressource, die wir mithilfe von Diagnoseeinstellungen konfigurieren. Erstellen Sie bis zu fünf Diagnoseeinstellungen, um Logs und Metriken an unabhängige Ziele zu senden.

- Wechseln Sie zum Azure AD Blade im Azure-Portal

- Wählen Sie Diagnoseeinstellungen im linken Menü aus

- Die Diagnoseeinstellungen zeigen die neuen Microsoft Graph Activity Logs

Diagnoseeinstellungen für Microsoft Graph Activity Logs

Klicken Sie auf den Hinzufügen von Diagnoseeinstellungen-Button über dem Screenshot, um die Microsoft Graph-Aktivitätsprotokolle zu konfigurieren. Die Microsoft Graph-Aktivitätsprotokolle werden kombiniert mit anderen Azure AD-Diagnosetools, um die Sicherheit und Zuverlässigkeit unserer Azure AD-Umgebung zu gewährleisten.

Azure AD-Prüfung: Aktivieren und Konfigurieren von Prüfprotokollen Fazit

Zusammenfassend ist es für Organisationen, die eine erhöhte Sicherheit und Compliance anstreben, entscheidend, die Azure AD-Prüfung durch Aktivieren und Konfigurieren von Prüfprotokollen und Microsoft Graph-Aktivitätsprotokollen zu unterstützen. Diese Protokolle bieten wertvolle Einblicke für die Verfolgung von Benutzeraktivitäten, die Erkennung von Bedrohungen und die Einhaltung gesetzlicher Vorschriften. Durch die gemeinsame Nutzung dieser Protokolle verbessern Organisationen proaktiv ihre Sicherheitsstrategien, obwohl eine kontinuierliche Überwachung und das Auf dem Laufenden bleiben über Azure AD-Funktionen für die anhaltende Wirksamkeit unerlässlich sind.

Source:

https://infrasos.com/azure-ad-auditing-enabling-and-configuring-audit-logs/