Bekijk Active Directory (AD) Gebeurtenislogboeken en wat ze bijhouden. Wat zijn Active Directory gebeurtenislogboeken en hun traceerfunctionaliteiten? Je krijgt inzicht in de gezondheidsstatus van AD door het controleren van AD gebeurtenislogboeken.

Bovendien helpen AD gebeurtenislogboeken je bij het identificeren van mogelijke beveiligingsbedreigingen voordat ze zich materialiseren.

Om een audit uit te voeren op AD-gebeurtenissen, moet je eerst de gebeurtenislogboeken begrijpen die beschikbaar zijn en de informatie die ze bijhouden. In de eerste sectie van dit artikel leg ik uit wat Active Directory gebeurtenislogboeken zijn en welke gegevens ze bieden.

In het tweede deel onderzoeken we hoe u gebeurtenislogboeken kunt bekijken. U moet echter Active Directory controle inschakelen via Groepsbeleid om AD in staat te stellen gebeurtenissen vast te leggen in het Windows Gebeurtenissen logboek.

Als gevolg hiervan begint ik het tweede deel van deze handleiding met het demonstreren hoe u Active Directory Auditbeleid kunt inschakelen met behulp van groepsbeleid. Daarnaast onderzoek ik de twee opties voor het bekijken en analyseren van AD-gebeurtenislogboeken – Windows Gebeurtenis Log Viewer en PowerShell.

Essentiële Active Directory (AD) Event Logs en wat ze bijhouden

Afhankelijk van de specifieke gebeurtenissen die u wilt dat AD registreert, configureert u ofwel Audit of Advanced Audit Policies in Group Policy. Dit betekent dat de informatie die in de gebeurtenislogboeken van AD wordt vastgelegd, afhankelijk is van de Audit-beleidsregels die u hebt ingeschakeld.

Dit artikel behandelt de fundamentele Auditbeleidsregels die een organisatie inschakelt en begint met het bijhouden van AD activiteiten. Als u geïnteresseerd bent in het leren over Advanced Audit Policies, bezoek dan deze link – Advanced Audit Policies.

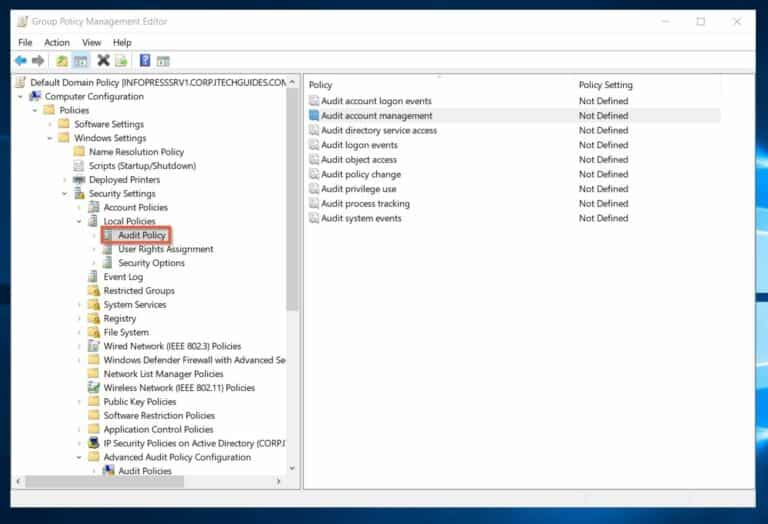

De Auditbeleidsregels die ik bespreek, bevinden zich in het volgende pad in de Group Policy Management Editor:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit PolicyEr zijn 9 beleidsregels binnen de Auditbeleidsregel, maar ik richt me op 4 die de controlevereisten van de meeste organisaties vervullen. Bovendien ga ik in op de gebeurtenislogboeken die Domain Controllers genereren zodra een beleid is ingeschakeld, de informatie die ze vastleggen en hoe u ze gebruikt.

Audit Account Logon Events (Evenementen 672 tot 683)

Als u wilt Domein Controllers registreren (in het lokale beveiligingsgebeurtenis logboek) elke keer dat het authenticatie een gebruiker, computer, of serviceaccount, schakel de Audit account aanmelding gebeurtenissen beleid voor succes en mislukking. Wanneer ingeschakeld, in het standaarddomeincontrollersbeleid, registreert de domeincontroller het evenement telkens wanneer het een gebruiker, computer of serviceaccount authenticeert op het domein.

Het inschakelen van dit beleid kan event log ID 672 tot 683 registreren in het lokale beveiligingsgebeurtenis logboek van de DC. Om de gebeurtenissen te lezen en wat ze registreren, bezoek Configureer deze controle-instelling.

Wanneer u het beleid Auditaccountaanmeldingsgebeurtenissen inschakelt, registreren Domeincontrollers (DC’s) talloze gebeurtenislogboeken omdat uw gebruikers voortdurend aanmelden en afmelden bij het domein. In eerste instantie lijkt dit misschien onnodig, maar Microsoft raadt aan om succes- en foutgebeurtenissen voor dit beleid in te schakelen.

Bovendien laat ik u later in dit artikel zien hoe u gebeurtenislogboeken kunt filteren om de gebeurtenissen te retourneren die u wilt analyseren.

Auditaccountbeheer (Gebeurtenislogboeken 4720 tot 4780)

Gebeurtenislogboeken voor accountbeheer registreren wijzigingen die beheerders aanbrengen bij gebruikers,computers of groepen in Active Directory. Enkele voorbeelden van gebeurtenissen voor accountbeheer zijn:

- Een beheerder creëert, wijzigt of verwijdert een gebruikersaccount of groep.

- Iemand op de servicebalie stelt of wijzigt een wachtwoord.

- Een beheerder activeert, deactiveert of hernoemt een groep of gebruikersaccount.

Om DC’s in te stellen om deze gebeurtenissen vast te leggen, schakel je de Audit account management gebeurtenissen in voor Success en/of Failure events. Het inschakelen van deze beleid in het Standaarddomeincontrollersbeleid dwingt domeincontrollers om gebeurtenissen 4720 tot 4780 vast te leggen in hun lokale beveiligings gebeurtenislogboek.

Audit Directory Service Access (Gebeurtenislogs 4661 en 4662)

De Audit Directory Service Access beveiligingsbeleid specificeert, als een DC-audit probeert door gebruikers toegang te krijgen tot Active Directory-objecten. Bovendien, wanneer u dit beveiligingsbeleid inschakelt in Domeincontrollers, registreren ze gebeurtenislogboeken 4661 of 4662.

DC’s genereren Gebeurtenis-ID 4661 wanneer een gebruiker een handvat aanvraagt voor een object. Aan de andere kant, wanneer een bewerking wordt uitgevoerd op een Active Directory-object, registreert een DC gebeurtenis-ID 4662.

In de praktijk gebruikt u Gebeurtenis-ID 4661 om te volgen probeert onbevoegde toegang tot AD-objecten. Dit helpt u bij het volgen van pogingen om toegang te krijgen tot gevoelige objecten in Active Directory.

Evenzo, als u acties die zijn uitgevoerd op AD-beveiliging principes (gebruiker of groep) wilt bijhouden, controleer dan gebeurtenis 4662. Monitoring van deze gebeurtenis kan waardevolle informatie verschaffen over wijzigingen in gebruikersaccounts, groepslidmaatschappen en updates van groepsbeleid .

Dit helpt systeembeheerders potentiële schadelijke activiteiten te detecteren en te analyseren. Bovendien kan gebeurtenis 4662 admins helpen wijzigingen in het systeem in de loop van de tijd te volgen, die kan worden gebruikt voor naleving en controle doeleinden.

Audit Logon Events (Event Logs 4624 tot 4779)

Door het inschakelen van het beveiligingsbeleid “Audit Logon Events” registreert een computer elke keer dat een gebruiker zich aanmeldt of afmeldt. Als dit beleid is ingeschakeld op een domein controller, worden de aanmeld- en afmeldactiviteiten van gebruikersaccounts op de DC vastgelegd.

Bovendien, wanneer een domeinaccount wordt gebruikt voor interactieve aanmeldingen op een werkstation of werkstation, genereert dit een aanmeldgebeurtenis op de domeincontroller.

Na de eerdere discussie over “Audit Account Logon Events” zijn veel lezers benieuwd naar de verschillen tussen “Audit Account Logon Events” en “Audit Logon Events”.

Het beveiligingsbeleid “audit logon events” bepaalt of elke gebruiker zijn aan- en afmeldmomenten op een apparaat moet registreren.

Aan de andere kant bepaalt het beveiligingsbeleid audit account logon events of elke keer dat een gebruiker inlogt of uitlogt vanaf een ander apparaat wordt geregistreerd, waarbij het apparaat wordt gebruikt voor accountvalidatie of verificatie.

Als u het audit logon events beleid op Domain Controllers inschakelt, genereren ze domeinaccountlogonevents, ongeacht of de aanmelding op een DC of een werkstation plaatsvindt. Schakelt u echter audit account logon events in op DC’s, dan worden aanmeldactiviteiten die op een domeincontroller worden geverifieerd geregistreerd.

Het beveiligingsbeleid audit account logon events genereert gebeurtenislog-ID’s 4624 tot en met 4779.

Schakel en bekijk de essentiële Active Directory (AD) gebeurtenislogs in.

Deze sectie behandelt de stappen voor het gebruik van groepsbeleid om de Active Directory gebeurtenislogboeken te activeren die ik in de vorige sectie besproken heb. Vervolgens leg ik uit hoe u Windows Event Viewer en PowerShell kunt gebruiken om de AD-gebeurtenislogboeken te bekijken en te analyseren.

Activeer AD-gebeurtenislogboeken via Groepsbeleid

1. Open de Groepsbeleidsbeheerconsole. Open deze op 2 manieren: door te zoeken naar “Groepsbeleidsbeheer” of via Serverbeheerder.

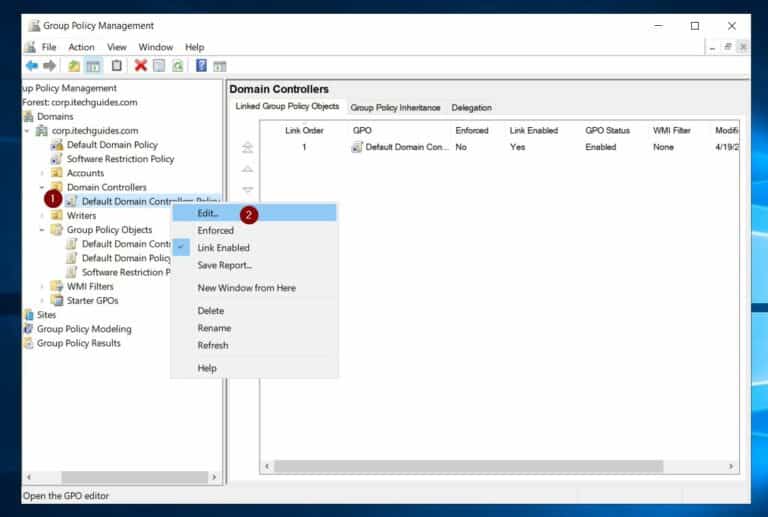

2. In de Groepsbeleidsbeheerconsole gaat u naar Domeincontrollers en breidt u de container uit.

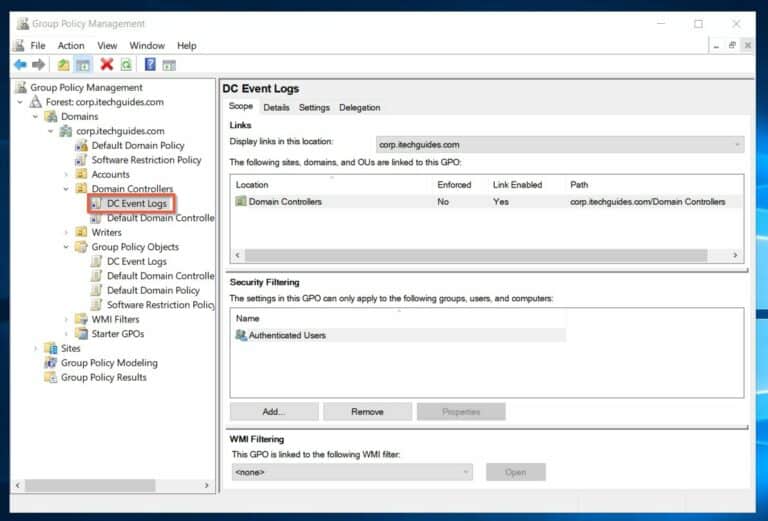

3. Klik vervolgens met de rechtermuisknop op het Standaarddomeincontrollers beleid en kies Bewerken. Als u echter niet wilt bewerken, maak een kopie door naar de Groepsbeleidsobjecten container te gaan en deze uit te breiden.

Vervolgens sleept u het Standaarddomeincontrollers beleid naar de Groepsbeleidsobjecten container om het te kopiëren. Noem het gekopieerde beleid om, sleep het vervolgens naar de Domeincontrollers container om het GPO toe te passen op de container.

Deze aanpak stelt je in staat om de gekopieerde beleidsregel aan te passen in plaats van de originele standaardbeleid domeincontrollers te wijzigen.

4. Wanneer de GPO voor bewerking wordt geopend, navigeer naar het onderstaande pad:

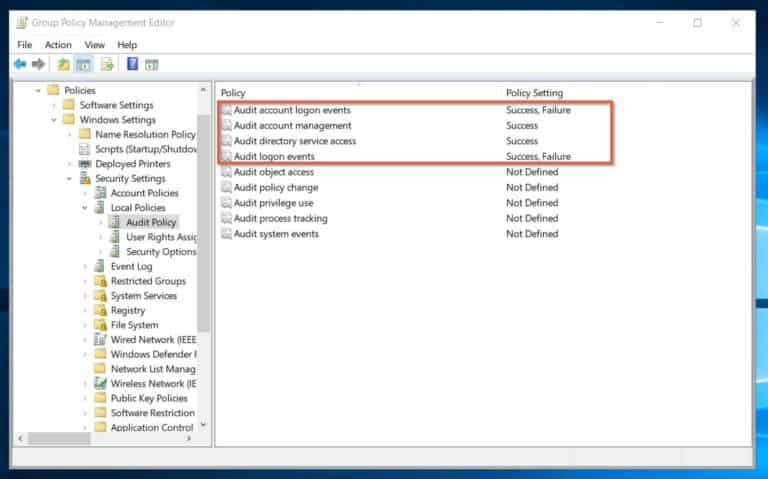

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Audit Policy5. Configureer vervolgens de volgende beleidsregels:

Accountbeheeraudit: Geslaagd; Audit van directory service access: Geslaagd; Audit logonevents: Geslaagd en Mislukt; Audit Account Logon Events: Geslaagd en Mislukt.

De bovenstaande beleidsregels moeten overeenkomen met de onderstaande schermafbeelding.

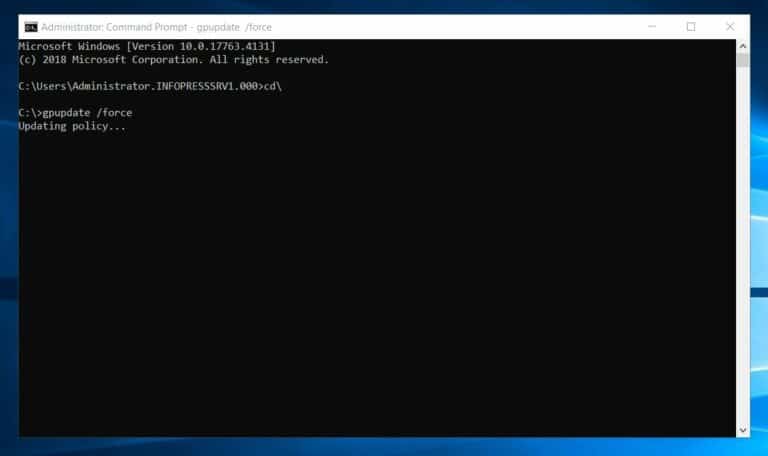

gpupdate /forceAls u een lijst wilt zien van momenteel geconfigureerde controlebeleidsregels op de DC, voer dan de onderstaande opdracht uit.

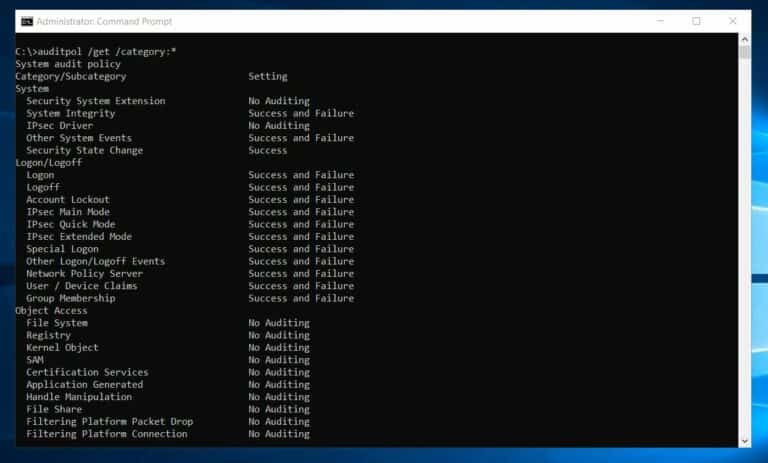

auditpol /get /category:*Bekijk en volg de essentiële Active Directory-gebeurtenislogboeken met Windows Event Viewer

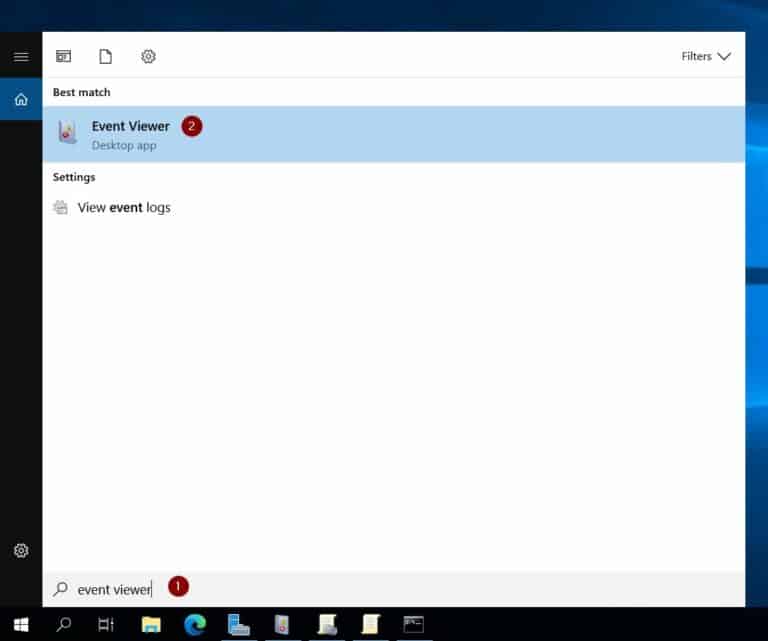

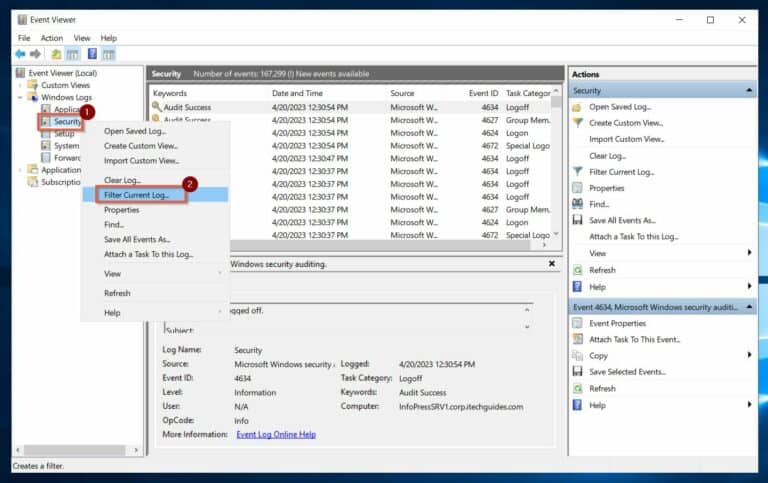

- Zoek naar en open Event Viewer.

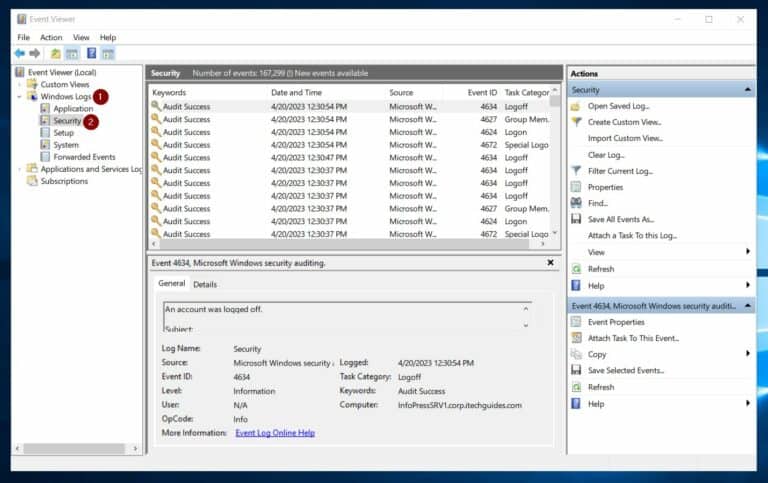

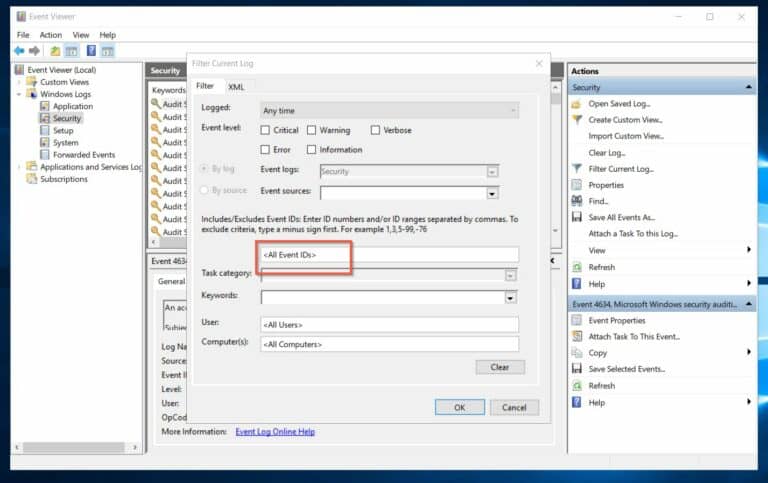

2. Open vervolgens Windows Log -> Beveiliging – Domeincontrollers registreren controlegebeurtenissen in het Windows Beveiligingslogboek. Aangezien er veel verschillende logboeken zijn, is de meest effectieve manier om de gebeurtenissen te analyseren door de optie filteren te gebruiken.

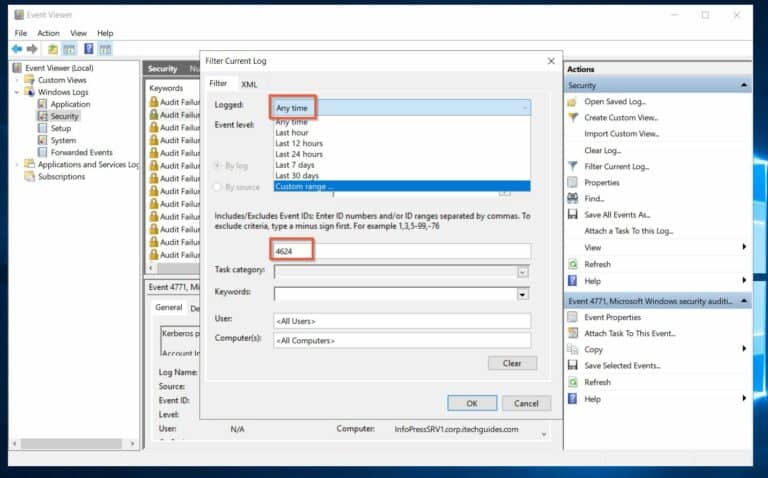

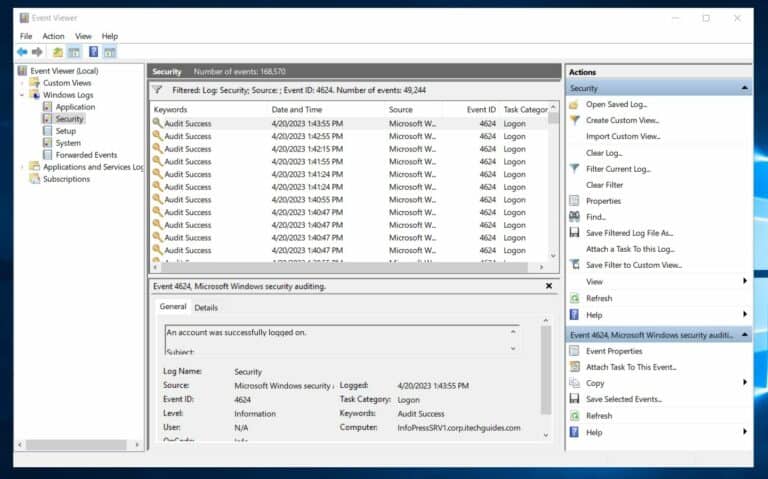

4. Tot slot, filter je de logboeken op basis van de gebeurtenis-IDs. Als je bijvoorbeeld alle geslaagde account-aanmeldingen wilt bekijken, voer je 4624 in in het veld <Alle Gebeurtenis-IDs>.

De gegevens worden weergegeven als het logboek records bevat die overeenkomen met je toegepaste filters.

Bekijk en Volg de Essentiële AD-Gebeurtenislogboeken met Windows PowerShell

PowerShell biedt een krachtige optie voor het bekijken van Active Directory-gebeurtenislogboeken, met zelfs geavanceerdere filter- en rapportexporteer mogelijkheden dan het Windows Event Viewer-hulpprogramma. Bovendien biedt PowerShell verschillende cmdlets voor het bekijken van gebeurtenislogboeken, maar voor dit artikel gebruiken we de Get-WinEvent cmdlet.

Gebruik deze cmdlet om AD-gebeurtenislogboeken te bekijken:

1. Open PowerShell met beheerdersrechten, zoek naar “Windows PowerShell” en klik op “Als Administrator uitvoeren.”

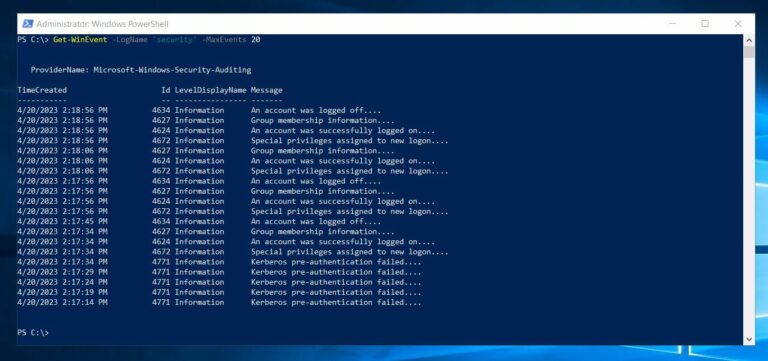

2. Ga vervolgens na alle gebeurtenissen in het Windows Event Security-log door dit commando uit te voeren.

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Om het aantal gebeurtenissen dat het commando ophaalt te minimaliseren en het proces te versnellen, heb ik de MaxEvents parameter gebruikt. Zonder deze parameter retourneert het commando alle gebeurtenissen in de Security-gebeurtenislogboeken, wat aanzienlijke tijd in beslag kan nemen om te voltooien.

Het commando haalt de laatste 20 gebeurtenislogboeken op, maar het resulterende rapport is niet bijzonder informatief.

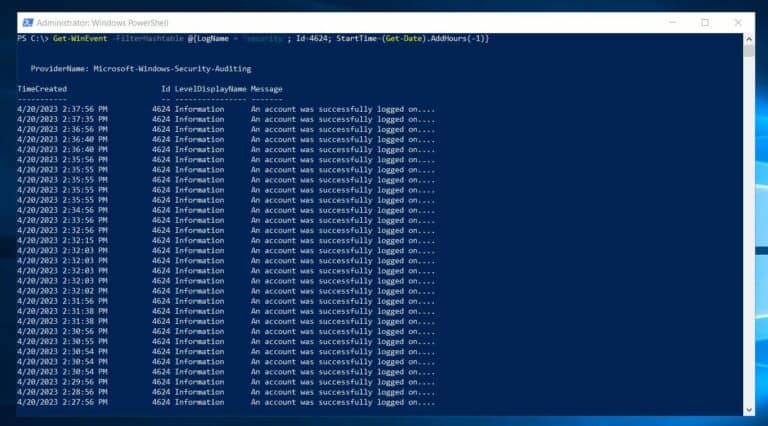

3. Om de bruikbaarheid van het rapport te verbeteren, gebruik de FilterHashtable parameter om een hashtable op te geven die de informatie die door het commando wordt opgehaald, filtert. Een voorbeeldcommando:

Get-WinEvent -FilterHashtable @{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)}Deze opdracht haalt gebeurtenislogboeken met ID 4624 op die binnen de afgelopen uur zijn geregistreerd in het Security-gebeurtenislogboek.

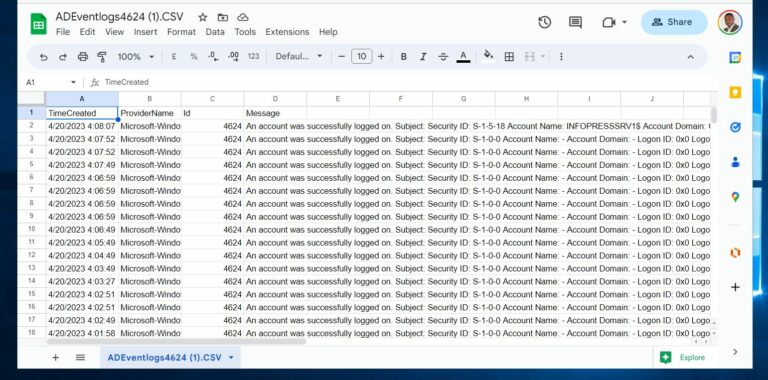

4. Ten slotte, sla dit rapport op in een CSV bestand door de opdracht in stap 3 hierboven te pipen naar de Export-Csv-opdracht. Voordat u de opdracht uitvoert, wijzigt u het pad naar het CSV-bestand.

Verander ook andere parameters in de hashtable, zoals de id en LogName.

Get-WinEvent -FilterHashtable `

@{LogName = 'security'; Id=4624; StartTime=(Get-Date).AddHours(-1)} | `

Select-Object TimeCreated, ProviderName, Id, @{Name='Message';Expression={$_.Message -replace '\s+', " "}} | `

Export-Csv E:\ADReports\ADEventlogs4624.CSV -NoTypeInformationDe opdracht maakt een CSV-bestand dat u kunt bekijken om de AD-gebeurtenislogboeken te analyseren.

Bekijk Active Directory (AD) Event Logs en wat ze bijhouden Conclusie

Het begrijpen en inzetten van de essentiële Active Directory (AD) gebeurtenislogboeken is ongelooflijk waardevol voor Windows beheerders.

De 1 cruciale stap in het proces is het inschakelen van AD-gebeurtenislogboeken via groepsbeleid. Zodra dit is ingeschakeld, bieden Windows Event Viewer en Windows PowerShell 2 krachtige tools voor het bekijken en volgen van deze logboeken.

Regelmatig monitoren van AD-gebeurtenislogboeken stelt beheerders in staat om nuttige inzichten te krijgen in mogelijke beveiligingsinbreuken, netwerkproblemen of systeemfouten. Bovendien helpt het nemen van proactieve maatregelen om eventuele problemen die in AD-gebeurtenislogboeken worden gevonden aan te pakken, ervoor te zorgen dat het netwerk soepel functioneert, beveiliging en prestaties.

Met de juiste tools en kennis kunnen beheerders deze logboeken gebruiken om potentiële problemen te identificeren en de stabiliteit van hun netwerk te waarborgen.

Source:

https://infrasos.com/view-active-directory-ad-event-logs-and-what-they-track/