Ужесточение защиты Windows-сервера: Настройка безопасности и политик для Windows Server. Ужесточение защиты Windows-сервера необходимо для укрепления безопасности нашей инфраструктуры Windows Server. Мы укрепляем наш сервер от потенциальных угроз и несанкционированного доступа путем настройки параметров безопасности и политик. Это руководство предоставляет нам шаги и bewpraktische советы для усиления нашей среды Windows Server.

Ужесточение защиты Windows-сервера: Настройка параметров безопасности и политик для Windows Server.

Каждая последняя версия Windows Server была дополнена возможностями безопасности Windows Server 2022 для защиты этого важного инфраструктурного компонента. Выпуск Windows Server 2022 означает, что организации должны обновиться до Windows Server 2022 до завершения поддержки более старых версий Windows Server. Разумно рассмотреть миграцию на Windows Server 2022, особенно для критической инфраструктуры, такой как контроллеры доменов.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Также читайте Как настроить Active Directory на Windows Server 2022

Улучшения базовой безопасности Windows Server.

Один из инструментов, предлагаемых администраторам для усиления защиты среды Windows, – это Набор соблюдения безопасности Microsoft, который содержит базовую безопасность Windows Server 2022, состоящую из объектов групповой политики, настроенных в соответствии с рекомендуемыми лучшими практиками Microsoft. Кроме того, в набор включена утилита Просмотр политик для сравнения конфигурации системы с базовыми настройками безопасности.

Набор инструментов по безопасности Microsoft Compliance Toolkit – это не новый инструмент, но Microsoft внесла некоторые изменения в базовые значения для Windows Server 2022. Например, список ограничений браузера контроллера домена показывает Internet Explorer, потому что Edge – это рекомендуемый браузер Microsoft. Точно так же базовое значение безопасности Windows Server 2022 теперь рассматривает сканирование сценариев как передовую практику безопасности. Также только администраторы могут устанавливать драйверы печати.

Начало работы с базовыми значениями безопасности Windows Server 2022

Посетите страницу Набора инструментов по безопасности Microsoft Compliance Toolkit и загрузите анализатор политики и базовые значения безопасности Windows Server 2022 в виде .zip-файлов, которые нам нужно извлечь. Чтобы сравнить систему Windows Server 2022 с базовыми значениями безопасности:

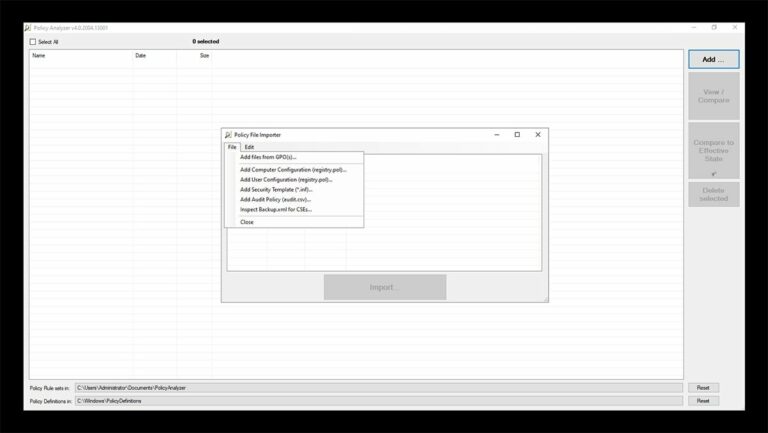

- Запустите файл PolicyAnalyzer.exe.

- Нажмите на Добавить и следуйте подсказкам, чтобы открыть Импортер файлов политики.

- Выберите Добавить файлы из GPO в меню Файл, как показано ниже.

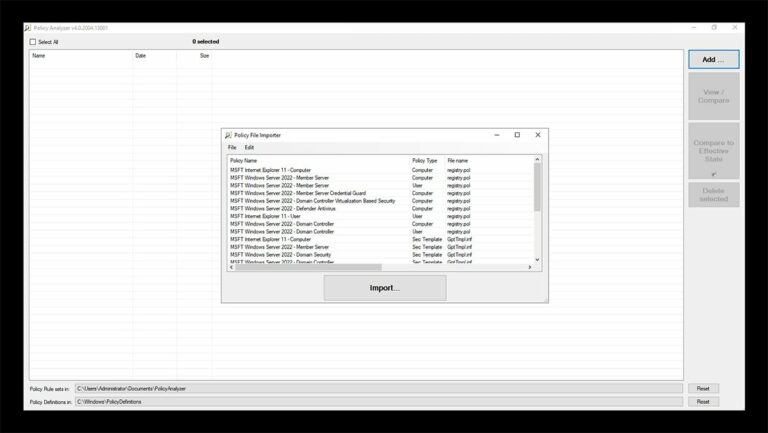

Импортер файлов политики отображает доступные GPO, как показано ниже. GPO ролевые. Например, есть GPO для общих целей, но есть разные GPO для контроллеров домена, которые необходимо усилить в большей степени, чем базовые серверы.

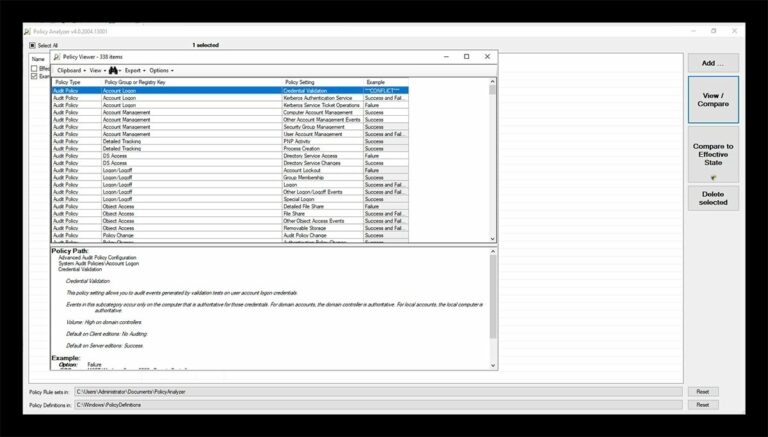

Выберите файл политики и затем нажмите кнопку Импорт . При запросе сохраните импортированный GPO как файл правил политики. Затем, чтобы сравнить базовую линию с текущим состоянием сервера, нажмите на кнопку Просмотр/Сравнение. Эта кнопка открывает Просмотр политики для сравнения базовой линии с эффективным состоянием системы, как показано ниже.

Анализатор политики выделяет различия между базовой безопасностью и текущими системными GPO во время сравнительного теста. Инструмент также проверяет ненужные или конфликтующие настройки. Администраторы экспортируют свои результаты в формате Excel и делают снимок, чтобы проверить изменения в другое время.

Также читайте Проверьте инструмент отчетности Active Directory

Инструменты и утилиты для поддержки укрепления Windows Server

Существует несколько мощных инструментов, доступных для обеспечения безопасности вашей среды Windows Server. В этом руководстве мы рассмотрим некоторые из этих инструментов, выделив их возможности по укреплению безопасности вашей инфраструктуры Windows Server 2022.

Microsoft ввела несколько функций безопасности в Windows Server 2022, включая следующие:

Также читайте Установка и настройка сервера DHCP на Windows Server

Защищенный ядро сервера

Функция защищенного ядра сервера интегрирует аппаратные средства, прошивку и программное обеспечение для создания надежной защиты от сложных угроз. Она использует доверенные аппаратные компоненты и безопасные процессы загрузки для создания высокоэффективного безопасного фундамента.

Windows Server 2022 поддерживаетиспользование аппаратных средств Secured-core, которые хранят криптографические ключи внутри процессора, а не в отдельном чипе Trusted Platform Module (TPM). Этот процесс значительно повышает безопасность ключей, делая их гораздо сложнее доступными, даже если злоумышленник получил физический доступ к устройству.

Аппаратное корневое доверие

Эта функция обеспечивает целостность системы путем проверки подлинности аппаратных компонентов во время процесса загрузки. Она устанавливает цепочку доверия, начиная с уровня аппаратных средств, обеспечивая надежную защиту от атак на уровне прошивки.

Windows Server 2022 использует TPM 2.0 на материнской плате или на новых процессорах для реализации функции Secure Boot, которая проверяет наличие несанкционированного кода перед загрузкой операционной системы.

Защита прошивки

Механизмы защиты прошивки защищают от атак на основе прошивки. Они включают функции, такие как Secure Boot и measured boot, которые проверяют целостность прошивки и обнаруживают попытки вмешательства.

Традиционно, антивирусное программное обеспечение не может сканировать системное микропрограммное обеспечение. Сервер, оснащенный процессором с защищенным ядром, проверяет процесс загрузки с помощью технологии динамического корня доверия для измерения. Также возможно изолировать драйверы с использованием защиты прямого доступа к памяти.

UEFI Secure Boot

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

С помощью этой функции система загружает только микропрограммное обеспечение и файлы операционной системы, которым доверяет производитель сервера, чтобы защититься от атак с использованием rootkit.

Безопасность на основе виртуализации

Предоставляет изоляцию и защиту для критических компонентов системы. Она использует функции виртуализации аппаратного обеспечения для создания изолированных сред, известных как виртуальный безопасный режим, для защиты чувствительных данных и процессов от несанкционированного доступа.

Также читайте Как использовать команду NSLookup в Windows (примеры)

Эта функция безопасности хранит учетные данные и ключи в защищенном контейнере, к которому ОС не может получить прямой доступ, чтобы предотвратить нарушение в случае атаки вредоносным ПО.

Включить HTTPS и транспортный уровень безопасности (TLS) 1.3 по умолчанию.

Windows Server 2022 продвигает безопасное взаимодействие, включая HTTPS и TLS 1.3 в качестве протоколов по умолчанию. Этот процесс гарантирует, что сетевой трафик зашифрован, защищая данные во время передачи и снижая риск подслушивания и вмешательства.

Microsoft включила HTTPS и TLS 1.3 по умолчанию в Windows Server 2022 для замены устаревших, менее безопасных протоколов. Администраторам необходимо настроить приложения или службы для использования их.

Безопасный DNS

Windows Server 2022 вводит улучшенную защиту для DNS (системы доменных имен) разрешения. Это включает в себя шифрование DNS, DNS через HTTPS (DoH) и DNSSEC (расширения безопасности системы доменных имен), которые обеспечивают конфиденциальность, целостность и аутентификацию для DNS-запросов, смягчая атаки на основе DNS.

Эта функция, также известная как DNS-over-HTTPS, шифрует DNS-запросы для улучшения конфиденциальности путем обеспечения безопасности трафика для предотвращения сетевого подслушивания.

Также читайте Установка и настройка DNS-сервера на Windows Server

SMB East West Encryption

Он шифрует трафик SMB между серверами в пределах одного и того же центра обработки данных или сегмента сети. Он обеспечивает конфиденциальность и целостность данных, предотвращая несанкционированный доступ к чувствительной информации в инфраструктуре сервера.

Эта функция перемешивает коммуникации в кластерах хранилищ Storage Spaces Direct для защиты передачи данных между серверами.

SMB Direct и RDMA Encryption

Windows Server 2022 поддерживает SMB Direct и шифрование RDMA (Remote Direct Memory Access), что улучшает безопасность передачи данных между серверами путем шифрования данных во время передачи. Этот процесс защищает от подслушивания и несанкционированного перехвата трафика SMB.

Функция SMB Direct для передачи данных высокой скорости в файловых серверах теперь поддерживает шифрование. Windows Server 2022 выполняет шифрование до размещения данных для значительно лучшей производительности по сравнению с предыдущими проявлениями этой технологии.

SMB Over QUIC

SMB Over QUIC (Quick UDP Internet Connections) представляет собой безопасный и эффективный протокол транспортировки для трафика SMB. Он использует механизмы шифрования и аутентификации, предоставленные QUIC, для обеспечения конфиденциальности и целостности данных SMB, обмениваемых между клиентами и серверами.

Эта функция, в сочетании с TLS 1.3, использует относительно новый транспортный протокол для безопасного доступа к данным без необходимости в VPN. Доступно только в Windows Server 2022 Datacenter Azure Edition.

Лучшие практики по безопасности Windows Server 2022

Microsoft предоставляет анализаторы лучших практик на основе роли и версии сервера, которые помогают нам укрепить наши системы, сканируя и делая рекомендации.

Хотя контроль учетных записей пользователя (UAC) служит важной цели абстрагирования исполняемых файлов от контекста безопасности вошедшего в систему пользователя. Когда мы входим в систему как администратор, UAC предотвращает запуск приложений без нашего согласия. Эта мера предотвращает запуск вредоносного ПО в фоновом режиме и вредоносных веб-сайтов, запускающих установщики или другой код. Поэтому оставляйте UAC включенным всякий раз, когда это возможно.

Укрепление каждого приложения, которое мы запускаем, также крайне важно для обеспечения безопасности операционной системы Windows, согласно рекомендациям, представленным в этом руководстве. Хотя типичные приложения серверов Microsoft, такие как MSSQL и Exchange, имеют специфические механизмы безопасности, которые помогают защитить их от атак, таких как вымогательское программное обеспечение, такие как WannaCry, убедитесь, что исследуете и настраиваете каждое приложение для максимальной устойчивости. Если мы создаем веб-сервер, мы следуем нашему руководству по укреплению, чтобы улучшить безопасность в интернете.

Ознакомьтесь с нашей статьей о лучших практиках безопасности Windows Server для получения более подробной информации.

Укрепление Windows Server: Настройка параметров безопасности и политик для Windows Server Заключение

В заключение, правильная защита сервера Windows путем настройки параметров безопасности и политик является важной мерой для обеспечения безопасности нашей серверной инфраструктуры от постоянно изменяющихся угроз. Внедрение таких функций, как безопасный основной сервер, аппаратное доверие корневых элементов, защита прошивки, безопасная загрузка UEFI, безопасность, основанная на виртуализации, и включение HTTPS и TLS 1.3 по умолчанию, значительно повышают уровень безопасности нашей среды Windows Server. Кроме того, функции, такие как безопасный DNS, шифрование SMB East-West, прямое SMB и шифрование RDMA, а также SMB через QUIC, дополнительно способствуют укреплению безопасности нашего сервера от потенциальных уязвимостей и несанкционированного доступа.