Windows Server Hardening: Configurar Configurações de Segurança e Políticas para o Windows Server. O endurecimento do Windows Server é essencial para reforçar a segurança de nossa infraestrutura do Windows Server. Fortalecemos nosso servidor contra possíveis ameaças e acesso não autorizado configurando configurações de segurança e políticas. Este guia fornece-nos passos e melhores práticas para endurecer o nosso ambiente do Windows Server.

Windows Server Hardening: Configurar Configurações de Segurança e Políticas para o Windows Server

A cada nova versão do Windows Server foi adicionada com capacidades de segurança do Windows Server 2022 para proteger esse componente vital da infraestrutura. A lançamento do Windows Server 2022 significa que as organizações devem atualizar para o Windows Server 2022 antes que o suporte termine para versões mais antigas do Windows Server. É uma boa ideia considerar uma migração para o Windows Server 2022, especialmente para infraestruturas críticas como controladores de domínio.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Aprimoramentos na Segurança Básica do Windows Server

Uma ferramenta oferecida aos administradores parafortalecer o ambiente do Windowsé o Microsoft Security Compliance Toolkit, que contém a linha de base de segurança do Windows Server 2022, consistindo em Objetos de Diretiva de Grupo (GPOs) configurados de acordo com as melhores práticas recomendadas pela Microsoft. Além disso, o toolkit inclui uma utilidade de Visualização de Política para comparar a configuração de um sistema com as configurações de segurança da linha de base.

O Microsoft Security Compliance Toolkit não é uma nova ferramenta, mas a Microsoft fez algumas alterações nas bases para o Windows Server 2022. Por exemplo, a lista de restrição do navegador do controlador de domínio mostra o Internet Explorer porque o Edge é o navegador recomendado pela Microsoft. Da mesma forma, a base de segurança do Windows Server 2022 agora trata a verificação de scripts como uma prática recomendada de segurança. Além disso, apenas os administradores podem instalar drivers de impressão.

Começando com as Bases de Segurança do Windows Server 2022

Por favor, visite a página do Microsoft Security Compliance Toolkit e baixe o Analisador de Políticas e a base de segurança do Windows Server 2022 como arquivos .zip que precisamos extrair. Para comparar um sistema Windows Server 2022 com a base de segurança:

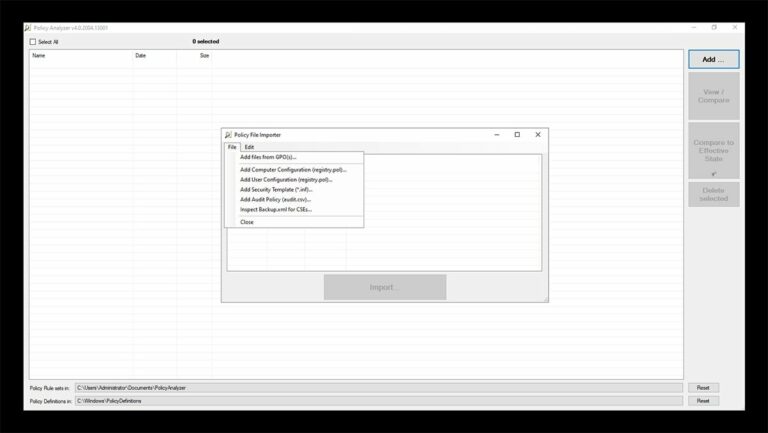

- Execute o arquivo PolicyAnalyzer.exe.

- Clique no Adicionar botão e siga as instruções para abrir o Importador de Arquivos de Política.

- Selecione a opção Adicionar Arquivos de GPOs no menu Arquivo, conforme mostrado abaixo.

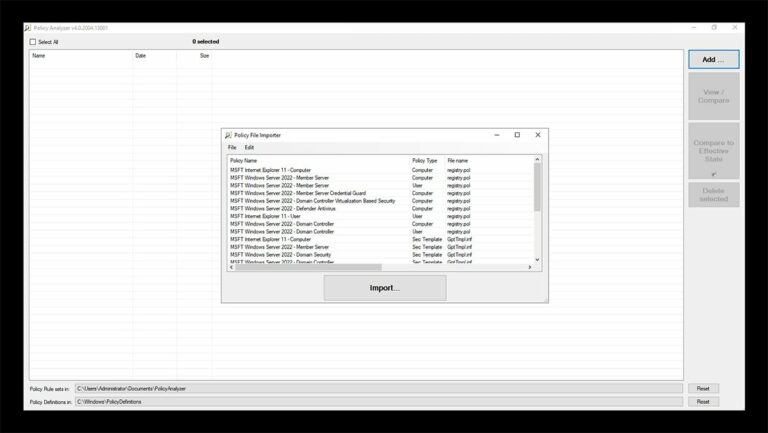

O Importador de Arquivos de Política exibe as GPOs disponíveis, conforme mostrado abaixo. As GPOs são específicas de função. Por exemplo, existem GPOs para fins gerais, mas existem GPOs diferentes para controladores de domínio, os quais precisamos fortalecer em um grau maior do que servidores básicos.

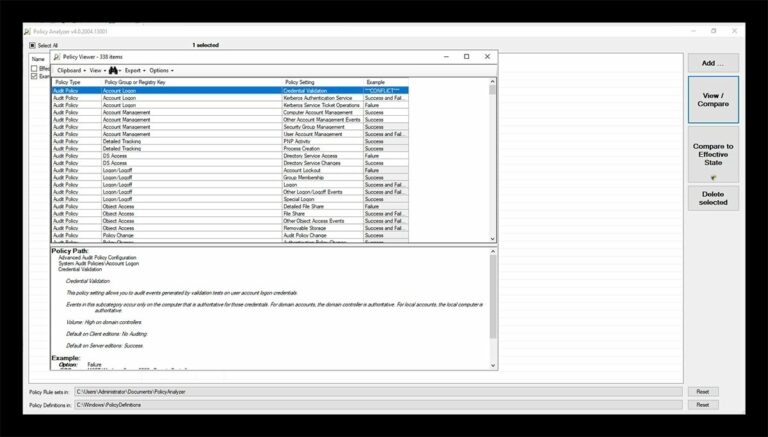

Escolha o arquivo de política a ser usado e clique no Importar botão. Quando solicitado, salve a GPO importada como um arquivo de regras de política. Em seguida, para comparar a linha de base com o estado atual de um servidor, clique no Visualizar/Comparar botão. Este botão abre o Visualizador de Política para comparar a linha de base com o estado efetivo do sistema, conforme mostrado abaixo.

O Analisador de Política destaca as diferenças entre a linha de base de segurança e as GPOs atuais do sistema durante seu teste de comparação. A ferramenta também verifica configurações desnecessárias ou conflitantes. Os administradores exportam suas descobertas em formato Excel e fazem uma captura para verificar modificações em outro momento.

Ferramentas e Utilitários para Apoiar a Proteção do Windows Server

Existem várias ferramentas poderosas disponíveis que ajudam a proteger seu ambiente do Windows Server. Neste guia, exploramos algumas dessas ferramentas, destacando suas capacidades no fortalecimento da segurança da sua infraestrutura do Windows Server 2022.

A Microsoft introduziu várias funcionalidades de segurança no Windows Server 2022, incluindo as seguintes:

Servidor Núcleo Seguro

O recurso de servidor de núcleo seguro integra segurança de hardware, firmware e software para criar uma defesa robusta contra ameaças avançadas. Ele aproveita componentes de hardware confiáveis e processos de inicialização segura para estabelecer uma base altamente segura.

O Windows Server 2022 suportao uso de hardware secured-core, que armazena chaves criptográficas dentro da CPU em vez de em um chip separado de Módulo de Plataforma Confiável (TPM). Esse processo melhora drasticamente a segurança das chaves, tornando-as muito mais difíceis de acessar, mesmo que um atacante tenha posse física da máquina.

Hardware Root-of-Trust

Essa funcionalidade garante a integridade do sistema verificando a autenticidade dos componentes de hardware durante o processo de inicialização. Ela estabelece uma cadeia de confiança que começa no nível de hardware, oferecendo uma proteção sólida contra ataques no nível de firmware.

O Windows Server 2022 utiliza TPM 2.0 na placa-mãe ou em processadores mais recentes para implementar sua funcionalidade de Inicialização Segura a fim de verificar códigos não autorizados antes de carregar o sistema operacional.

Proteção de Firmware

Mecanismos de proteção de firmware defendem contra ataques baseados em firmware. Isso inclui recursos como Inicialização Segura e inicialização medida, que validam a integridade do firmware e detectam tentativas de adulteração.

Tradicionalmente, o software antimalware não pode escanear o firmware do sistema. Um servidor equipado com um processador de núcleo seguro verifica o processo de inicialização através da tecnologia de raiz dinâmica de confiança para medição. Também é possível isolar drivers usando proteção de Acesso Direto à Memória.

Inicialização Segura UEFI

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

Com este recurso, o sistema apenas inicializa firmware e arquivos do sistema operacional que o fabricante do servidor confia para proteger contra ataques de rootkit.

Segurança Baseada em Virtualização

Fornece isolamento e proteção para componentes críticos do sistema. Ele alavanca recursos de virtualização de hardware para criar ambientes isolados, conhecidos como modo seguro virtual, para proteger dados e processos sensíveis contra acesso não autorizado.

Este recurso de segurança armazena credenciais e chaves em um contêiner seguro que o sistema operacional não pode acessar diretamente para evitar uma violação no caso de um ataque de malware.

Habilitar HTTPS e Transport Layer Security (TLS) 1.3 por Padrão

O Windows Server 2022 promove a comunicação segura possibilitando o HTTPS e o TLS 1.3 como protocolos padrão. Esse processo garante que o tráfego de rede seja criptografado, protegendo os dados em trânsito e reduzindo o risco de espionagem e adulteração.

A Microsoft habilitou o HTTPS e o TLS 1.3 como padrão no Windows Server 2022 para substituir protocolos mais antigos e menos seguros. Os administradores precisam configurar aplicativos ou serviços para utilizá-los.

DNS Seguro

O Windows Server 2022 introduz segurança aprimorada para a resolução de DNS (Sistema de Nomes de Domínio). Isso inclui criptografia de DNS, DNS sobre HTTPS (DoH) e DNSSEC (Extensões de Segurança do Sistema de Nomes de Domínio), que fornecem confidencialidade, integridade e autenticação para consultas de DNS, mitigando ataques baseados em DNS.

Essa funcionalidade, também conhecida como DNS-over-HTTPS, criptografa consultas de DNS para melhorar a privacidade ao proteger o tráfego e prevenir a espionagem de rede.

SMB East West Encryption

Ele criptografa o tráfego SMB entre servidores dentro do mesmo data center ou segmento de rede. Ele protege a confidencialidade e integridade dos dados, impedindo o acesso não autorizado a informações sensíveis dentro da infraestrutura do servidor.

Essa funcionalidade embaralha as comunicações dentro de clusters de Storage Spaces Direct para proteger a transferência de dados entre servidores.

SMB Direct and RDMA Encryption

O Windows Server 2022 suporta SMB Direct e RDMA (Acesso Direto à Memória Remota) Encryption, o que aprimora a segurança das transferências de dados entre servidores ao criptografar os dados durante a transmissão. Esse processo protege contra escutas e interceptações não autorizadas do tráfego SMB.

A funcionalidade SMB Direct para transferências de alta velocidade em servidores de arquivos agora suporta criptografia. O Windows Server 2022 realiza a criptografia antes da colocação dos dados para um desempenho muito melhor em comparação com manifestações anteriores dessa tecnologia.

SMB Over QUIC

O SMB Over QUIC (Conexões Rápidas de Internet UDP) introduz um protocolo de transporte seguro e eficiente para o tráfego SMB. Ele aproveita os mecanismos de criptografia e autenticação fornecidos pelo QUIC para garantir a confidencialidade e integridade dos dados SMB trocados entre clientes e servidores.

Esta funcionalidade, em conjunto com o TLS 1.3, utiliza um protocolo de transporte relativamente novo para acessar dados de forma segura sem necessidade de um VPN. Disponível apenas na Edição Datacenter Azure do Windows Server 2022.

Práticas Recomendadas de Segurança do Windows Server 2022

A Microsoft fornece analisadores de práticas recomendadas com base na função e na versão do servidor que nos ajudam a proteger nossos sistemas verificando e fazendo recomendações.

Embora o Controle de Conta de Usuário (UAC) tenha o propósito vital de abstrair executáveis do contexto de segurança do usuário logado. Quando nos conectamos como administrador, o UAC impede que aplicativos sejam executados como nós, sem nosso consentimento. Essa medida impede que o malware seja executado em segundo plano e que sites mal-intencionados iniciem instaladores ou outro código. Portanto, mantenha o UAC ativado sempre que possível.

O fortalecimento de cada aplicação que executamos também é crucial para garantir a segurança do sistema operacional Windows, de acordo com as dicas fornecidas neste guia. Embora aplicações típicas de servidores da Microsoft, como MSSQL e Exchange, tenham mecanismos de segurança específicos que ajudam a protegê-las contra ataques como ransomware como WannaCry, certifique-se de pesquisar e ajustar cada aplicação para máxima resiliência. Se estivermos construindo um servidor web, seguimos nosso guia de fortalecimento para melhorar sua segurança voltada para a internet.

Confira nosso artigo sobre as melhores práticas de segurança do Windows Server para mais informações.

Fortalecimento do Windows Server: Configure Configurações de Segurança e Políticas para a Conclusão do Windows Server

Em conclusão, a adequada proteção do Windows Server por meio da configuração das configurações e políticas de segurança é crucial para proteger nossa infraestrutura de servidor contra ameaças em constante evolução. Ao implementar recursos como um servidor Secured-core, raiz de confiança de hardware, proteção de firmware, UEFI Secure Boot, segurança baseada em virtualização e habilitar HTTPS e TLS 1.3 por padrão, melhoramos significativamente a segurança de nosso ambiente do Windows Server. Além disso, recursos como DNS seguro, criptografia SMB East-West, criptografia SMB Direct e RDMA e SMB Over QUIC contribuem ainda mais para fortalecer nosso servidor contra possíveis vulnerabilidades e acesso não autorizado.