Windows Server Fortalecimiento: Configurar Configuraciones de Seguridad y Políticas para Windows Server. El fortalecimiento de Windows Server es esencial para reforzar la seguridad de nuestra infraestructura de Windows Server. Fortalecemos nuestro servidor contra posibles amenazas y acceso no autorizado mediante la configuración de configuraciones de seguridad y políticas. Esta guía nos proporciona pasos y mejores prácticas para endurecer nuestro entorno de Windows Server.

Windows Server Fortalecimiento: Configurar Configuraciones de Seguridad y Políticas para Windows Server.

La versión más reciente de Windows Server se mejoró con capacidades de seguridad de Windows Server 2022 para proteger este componente de infraestructura vital. El lanzamiento de Windows Server 2022 significa que las organizaciones deberían actualizar a Windows Server 2022 antes de que finalice el soporte para versiones anteriores de Windows Server. Es una buena idea considerar una migración a Windows Server 2022, especialmente para infraestructuras críticas como controladores de dominio.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

Mejoras en la Seguridad Básica de Windows Server

Una herramienta ofrecida a los administradores para fortalecer el entorno de Windows es el Microsoft Security Compliance Toolkit, que contiene el perfil de seguridad de Windows Server 2022, compuesto por Objetos de Directiva de Grupo (GPO) configurados de acuerdo con las mejores prácticas recomendadas por Microsoft. Además, el kit incluye una utilidad de Visor de Directivas para comparar la configuración de un sistema con los ajustes de seguridad del perfil base.

El Microsoft Security Compliance Toolkit no es una herramienta nueva, pero Microsoft ha realizado algunos cambios en los lineamientos para Windows Server 2022. Por ejemplo, la lista de restricción del navegador del controlador de dominio muestra Internet Explorer porque Edge es el navegador recomendado por Microsoft. De manera similar, el lineamiento de seguridad de Windows Server 2022 ahora considera el escaneo de scripts como una práctica recomendada en seguridad. Además, solo los administradores pueden instalar controladores de impresión.

Comenzando con los Lineamientos de Seguridad de Windows Server 2022

Por favor visita la página del Microsoft Security Compliance Toolkit y descarga el Analizador de Políticas y el lineamiento de seguridad de Windows Server 2022 como archivos .zip que necesitamos extraer. Para comparar un sistema de Windows Server 2022 con el lineamiento de seguridad:

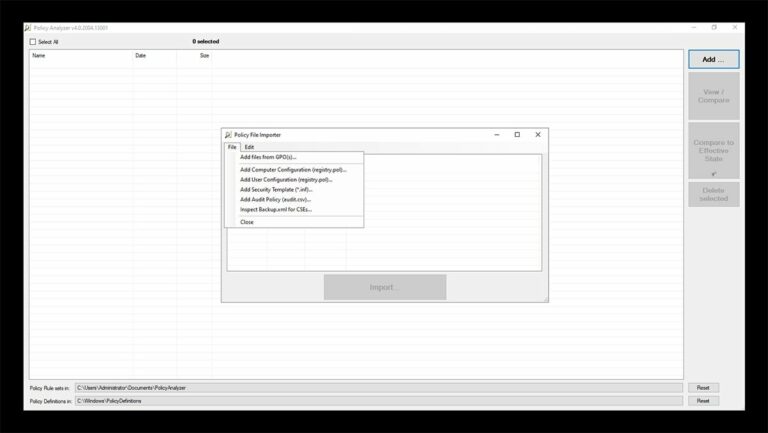

- Ejecuta el archivo PolicyAnalyzer.exe.

- Haz clic en el Agregar botón y sigue las indicaciones para abrir el Importador de Archivos de Directivas.

- Selecciona la opción Agregar Archivos de GPOs del menú Archivo, como se muestra a continuación.

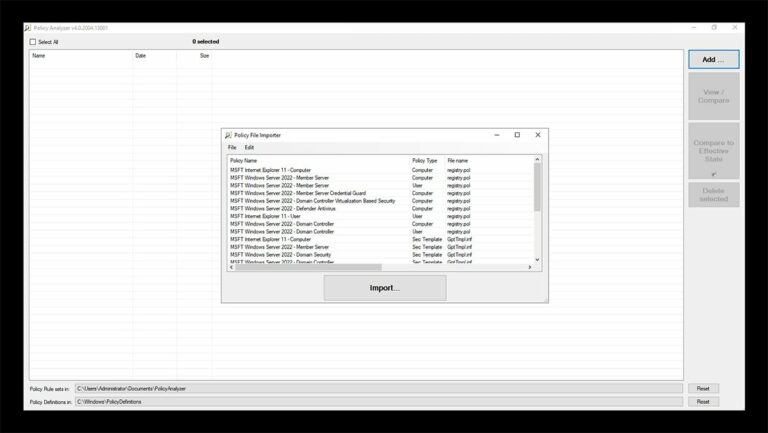

El Importador de Archivos de Directivas muestra los GPOs disponibles, como se muestra a continuación. Los GPOs son específicos de roles. Por ejemplo, hay GPOs para propósitos generales, pero hay diferentes GPOs para controladores de dominio, los cuales necesitamos fortalecer a un mayor grado que los servidores básicos.

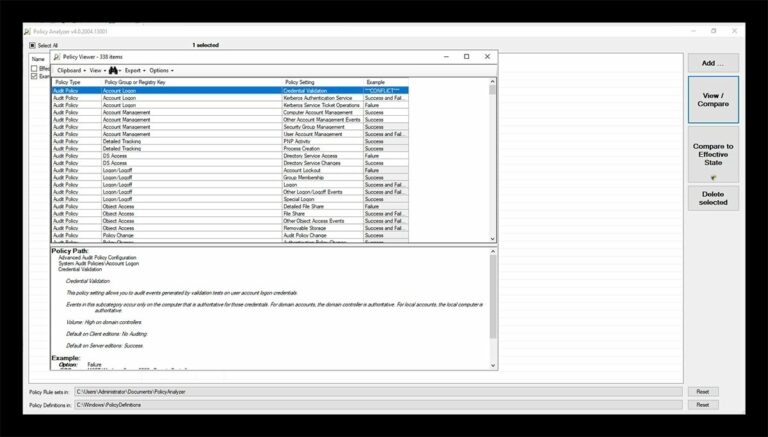

Elige el archivo de directiva a utilizar y luego haz clic en el Importar botón. Cuando se te solicite, guarda el GPO importado como un archivo de reglas de directiva. A continuación, para comparar la línea base con el estado actual de un servidor, haz clic en el Ver/Comparar botón. Este botón abre el Visor de Directivas para comparar la línea base con el estado efectivo del sistema, como se muestra a continuación.

El Analizador de Directivas resalta las diferencias entre la línea base de seguridad y los GPOs actuales del sistema durante su prueba de comparación. La herramienta también verifica configuraciones innecesarias o conflictivas. Los administradores exportan sus hallazgos en formato Excel y realizan una captura para verificar modificaciones en otro momento.

Herramientas y Utilidades para Apoyar el Endurecimiento de Windows Server

Existen varias herramientas potentes disponibles que te ayudan a asegurar tu entorno de Windows Server. En esta guía, exploramos algunas de estas herramientas, resaltando sus capacidades para fortalecer la seguridad de tu infraestructura de Windows Server 2022.

Microsoft introdujo varias características de seguridad en Windows Server 2022, incluyendo las siguientes:

Servidor de Núcleo Seguro

La característica de servidor de núcleo seguro integra seguridad de hardware, firmware y software para crear una defensa robusta contra amenazas avanzadas. Aprovecha componentes de hardware de confianza y procesos de arranque seguro para establecer una base altamente segura.

Windows Server 2022 admiteel uso de hardware secured-core, que almacena las claves criptográficas dentro de la CPU en lugar de en un chip separado de Módulo de Plataforma Confiable (TPM). Este proceso mejora drásticamente la seguridad de las claves al hacer que sean mucho más difíciles de acceder, incluso si un atacante tiene posesión física de la máquina.

Root-of-Trust de Hardware

Esta característica garantiza la integridad del sistema al verificar la autenticidad de los componentes de hardware durante el proceso de arranque. Establece una cadena de confianza que comienza desde el nivel de hardware, proporcionando una sólida protección contra ataques a nivel de firmware.

Windows Server 2022 utiliza TPM 2.0 en la placa base o en procesadores más nuevos para implementar su función de Arranque Seguro y verificar la presencia de código no autorizado antes de cargar el sistema operativo.

Protección de Firmware

Los mecanismos de protección de firmware defienden contra ataques basados en firmware. Incluyen características como Arranque Seguro y arranque medido, que validan la integridad del firmware y detectan intentos de manipulación.

Tradicionalmente, el software antimalware no puede escanear el firmware del sistema. Un servidor equipado con un procesador de núcleo seguro verifica el proceso de arranque a través de la tecnología de root of trust dinámico para la medición. También es posible aislar controladores utilizando la protección de Acceso Directo a la Memoria.

Arranque Seguro UEFI

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

Con esta función, el sistema sólo arranca firmware y archivos del sistema operativo que el fabricante del servidor confía para proteger contra ataques de rootkit.

Seguridad basada en Virtualización

Proporciona aislamiento y protección para componentes críticos del sistema. Utiliza características de virtualización de hardware para crear entornos aislados, conocidos como modo seguro virtual, para proteger datos y procesos sensibles contra acceso no autorizado.

Esta característica de seguridad almacena credenciales y claves en un contenedor seguro que el OS no puede acceder directamente para evitar una brecha en caso de un ataque de malware.

Habilitar HTTPS y Seguridad de Capa de Transporte (TLS) 1.3 por defecto.

Windows Server 2022 fomenta la comunicación segura mediante la habilitación de HTTPS y TLS 1.3 como protocolos predeterminados. Este proceso asegura que el tráfico de red está cifrado, protegiendo los datos en tránsito y reduciendo el riesgo de interceptación y manipulación.

Microsoft habilitó HTTPS y TLS 1.3 por defecto en Windows Server 2022 para reemplazar protocolos antiguos y menos seguros. Los administradores necesitan configurar aplicaciones o servicios para utilizarlos.

DNS seguro

Windows Server 2022 introduce una seguridad mejorada para DNS (Sistema de Nombres de Dominio). Incluye cifrado de DNS, DNS sobre HTTPS (DoH) y DNSSEC (Extensiones de Seguridad del Sistema de Nombres de Dominio), que proporcionan confidencialidad, integridad y autenticación para las consultas DNS, mitigando los ataques basados en DNS.

Esta característica, también conocida como DNS-over-HTTPS, cifra las consultas DNS para mejorar la privacidad mediante la seguridad del tráfico para evitar la interceptación de red.

SMB East West Encryption

Encripta el tráfico SMB entre servidores dentro del mismo centro de datos o segmento de red. Salvaguarda la confidencialidad e integridad de los datos, evitando el acceso no autorizado a información sensible dentro de la infraestructura del servidor.

Esta característica encripta las comunicaciones dentro de los clústeres de Storage Spaces Direct para proteger la transferencia de datos entre servidores.

SMB Direct y RDMA Encryption

Windows Server 2022 admite SMB Direct y RDMA (Remote Direct Memory Access) Encryption, lo que mejora la seguridad de las transferencias de datos entre servidores al encriptar los datos durante la transmisión. Este proceso protege contra el espionaje y la interceptación no autorizada del tráfico SMB.

La función SMB Direct para transferencias de alta velocidad en servidores de archivos ahora admite encriptación. Windows Server 2022 realiza la encriptación antes de la colocación de datos para obtener un rendimiento mucho mejor en comparación con las versiones anteriores de esta tecnología.

SMB Over QUIC

SMB Over QUIC (Quick UDP Internet Connections) introduce un protocolo de transporte seguro y eficiente para el tráfico SMB. Aprovecha los mecanismos de encriptación y autenticación proporcionados por QUIC para garantizar la confidencialidad e integridad de los datos SMB intercambiados entre clientes y servidores.

Esta característica, combinada con TLS 1.3, utiliza un protocolo de transporte relativamente nuevo para acceder de forma segura a los datos sin necesidad de una VPN. Solo está disponible en la edición Azure del Windows Server 2022 Datacenter.

Mejores prácticas de seguridad de Windows Server 2022

Microsoft proporciona analizadores de mejores prácticas basados en el rol y la versión del servidor que nos ayudan a fortalecer nuestros sistemas mediante el escaneo y las recomendaciones.

Aunque el Control de Cuentas de Usuario (UAC) sirve para abstraer ejecutables del contexto de seguridad del usuario conectado. Cuando iniciamos sesión como administrador, UAC evita que las aplicaciones se ejecuten sin nuestro consentimiento. Esta medida evita que el malware se ejecute en segundo plano y que los sitios web maliciosos lancen instaladores u otro código. Por lo tanto, deja UAC activado siempre que sea posible.

Fortalecer cada aplicación que ejecutamos también es crucial para asegurar el sistema operativo Windows, de acuerdo con los consejos proporcionados en esta guía. Aunque las aplicaciones típicas de servidores de Microsoft como MSSQL y Exchange tienen mecanismos de seguridad específicos que ayudan a protegerlas contra ataques como ransomware como WannaCry, asegúrese de investigar y ajustar cada aplicación para obtener la máxima resiliencia. Si estamos construyendo un servidor web, seguimos nuestra guía de fortalecimiento para mejorar su seguridad frente a Internet.

Consulte nuestro artículo sobre las mejores prácticas de seguridad para Windows Server para obtener más información.

Fortalecimiento de Windows Server: Configurar ajustes de seguridad y políticas para Windows Server Conclusión

En conclusión, es crucial realizar una adecuada protección del servidor Windows mediante la configuración de ajustes y políticas de seguridad para salvaguardar nuestra infraestructura de servidores contra las amenazas en constante evolución. Al implementar características como un servidor Secured-core, raíz de confianza de hardware, protección de firmware, inicio seguro UEFI, seguridad basada en virtualización, y habilitar HTTPS y TLS 1.3 por defecto, mejoramos significativamente la seguridad de nuestro entorno de servidor de Windows. Además, características como DNS seguro, cifrado SMB de este a oeste, cifrado SMB Direct y RDMA, y SMB sobre QUIC contribuyen aún más a fortificar nuestro servidor contra posibles vulnerabilidades y accesos no autorizados.