Windows Server Hardening: Windows Server의 보안 설정 및 정책 구성. Windows Server Hardening은 Windows Server 인프라의 보안을 강화하기 위해 중요합니다. 보안 설정 및 정책을 구성함으로써 잠재적인 위협과 무단 액세스로부터 서버를 보호합니다. 이 가이드는 Windows Server 환경을 강화하기 위한 단계와 모범 사례를 제공합니다.

또한 PowerShell을 사용하여 Active Directory 보안 보고서 만들기를 읽어보세요.

Windows Server Hardening: Windows Server의 보안 설정 및 정책 구성

최근의 Windows Server의 모든 새로운 버전은 Windows Server 2022의 보안 기능을 강화하여 이 중요한 인프라 구성 요소를 보호했습니다. Windows Server 2022의 출시는 이전 Windows Server 버전에 대한 지원이 종료되기 전에 Windows Server 2022로 업그레이드해야 함을 의미합니다. 특히 도메인 컨트롤러와 같은 중요 인프라의 경우 Windows Server 2022 마이그레이션을 고려하는 것이 좋습니다.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

또한 Windows Server 기본 보안의 개선사항을 살펴보세요.

관리자에게 제공되는 도구 중 하나는Windows 환경을 강화하기 위한 Microsoft Security Compliance Toolkit입니다. 이 툴킷에는 Windows Server 2022 보안 기준이 포함되어 있으며, 이는 그룹 정책 개체 (GPOs)로 구성되어 있으며Microsoft의 권장하는 모범 사례에 따라 구성됩니다. 또한 이 툴킷에는 시스템의 구성을 기준 세트의 보안 설정과 비교하는 Policy Viewer 유틸리티도 포함되어 있습니다.

Microsoft Security Compliance Toolkit은 새로운 도구는 아니지만 Microsoft는 Windows Server 2022의 기준선에 일부 변경을 가했습니다. 예를 들어, 도메인 컨트롤러의 브라우저 제한 목록에서는 Edge가 Microsoft의 권장 브라우저이기 때문에 Internet Explorer가 표시됩니다. 마찬가지로, Windows Server 2022 보안 기준선은 이제 스크립트 스캐닝을 보안 최선의 방법으로 취급합니다. 또한 프린트 드라이버를 설치할 수 있는 것은 관리자만 가능합니다.

Windows Server 2022 보안 기준선 시작하기

Microsoft Security Compliance Toolkit 페이지를 방문하여 Policy Analyzer 및 Windows Server 2022 보안 기준선을 .zip 파일로 다운로드하고 추출해야 합니다. Windows Server 2022 시스템을 보안 기준선과 비교하려면 다음을 수행하십시오:

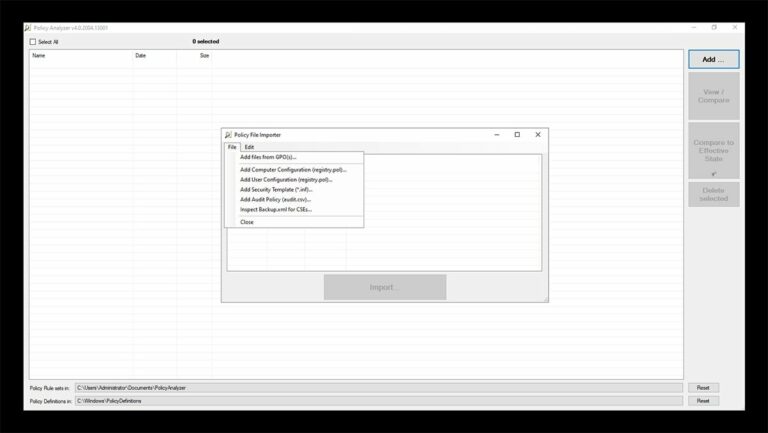

- PolicyAnalyzer.exe 파일을 실행하십시오.

- 클릭하십시오추가 버튼을 클릭한 후 안내에 따라 정책 파일 가져오기를 엽니다.

- 파일 메뉴에서 GPO에서 파일 추가 옵션을 선택하십시오.

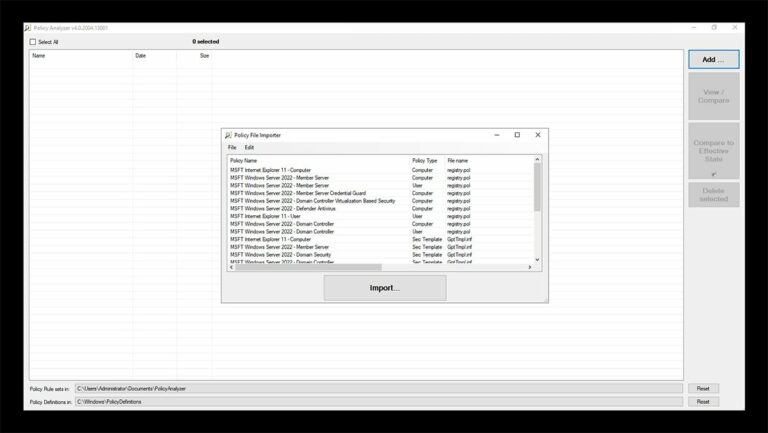

정책 파일 가져오기에서 사용 가능한 GPO가 표시됩니다. 이 GPO들은 역할별입니다. 예를 들어, 일반 용도를 위한 GPO가 있지만, 기본 서버보다 더 강화해야 하는 도메인 컨트롤러를 위한 다른 GPO가 있습니다.

사용할 정책 파일을 선택한 후 가져오기 버튼을 클릭하십시오. 요청 시 가져온 GPO를 정책 규칙 파일로 저장하십시오. 그런 다음, 기준선을 서버의 현재 상태와 비교하려면 보기/비교 버튼을 클릭하십시오. 이 버튼은 기준선을 시스템의 유효한 상태와 비교하기 위해 정책 뷰어를 엽니다.

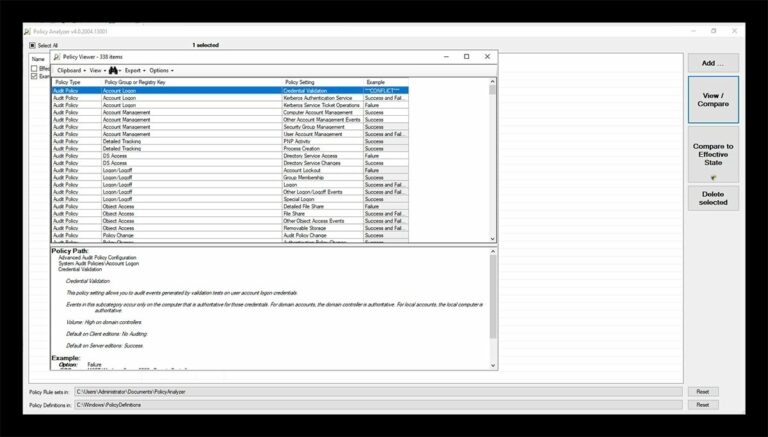

정책 분석기는 비교 테스트 중에 보안 기준선과 현재 시스템 GPO 간의 차이점을 강조합니다. 이 도구는 불필요한 설정이나 충돌하는 설정도 확인합니다. 관리자는 Excel 형식으로 결과를 내보내어 나중에 수정 사항을 확인할 수 있는 스냅샷을 만듭니다.

Windows Server 하룰렀이 지원하는 도구와 유틸리티

Windows Server 환경을 보호하는 것에 도움이 되는 強力한 도구가 여러 가지 사용 가능하며, 이 가이드에서는 이러한 도구들의 특징과 윈도WServer 2022 인프RASTRUCURE의 보안을 강화하는 능력을 발lighten하고 있습니다.

Microsoft는 Windows Server 2022에 다음과 같은 보안 기능을 도입했습니다:

Secured Core Server

Secured-core server feature integrates hardware, firmware, and software security to create a robust defence against advanced threats. It leverages trusted hardware components and secure boot processes to establish a highly secure foundation.

Windows Server 2022는보안 코어 하드웨어를 사용하여 CPU 내에 암호 키를 별도의 신뢰할 수 있는 플랫폼 모듈 (TPM) 칩이 아닌 내부에 저장합니다. 이 과정은 공격자가 기기를 물리적으로 소지하더라도 키에 대한 액세스를 훨씬 어렵게 만들어 보안을 현저히 향상시킵니다.

하드웨어 신뢰의 루트

부트 프로세스 중 하드웨어 구성 요소의 신뢰성을 확인하여 시스템의 무결성을 보장합니다. 하드웨어 수준부터 시작하는 신뢰 체인을 확립하여 펌웨어 수준의 공격에 강력한 보호를 제공합니다.

Windows Server 2022는 부팅 프로세스 중 무단 코드를 확인하기 위해 TPM 2.0을 사용합니다. 이는 TPM이 메인보드나 새로운 프로세서에 구현된 Secure Boot 기능을 활용합니다.

펌웨어 보호

펌웨어 보호 메커니즘은 펌웨어 기반 공격으로부터 시스템을 보호합니다. 이는 Secure Boot 및 측정된 부팅과 같은 기능을 포함하며, 펌웨어 무결성을 확인하고 변조 시도를 감지합니다.

전통적으로 안티맬웨어 소프트웨어는 시스템 펌웨어를 스캔할 수 없습니다. 보안 코어 프로세서로 구성된 서버는 동적 신뢰 측정 기술을 통해 부트 프로세스를 확인합니다. 또한 직접 메모리 접근 보호를 사용하여 드라이버를 격리할 수도 있습니다.

또한 다음 글을 읽어보십시오. 최고의 위협 인텔리전스 도구 플랫폼 (장단점)

UEFI Secure Boot

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

이 기능을 사용하면 시스템은 루트킷 공격에 대한 보호를 위해 서버 제조업체가 신뢰하는 펌웨어 및 운영 체제 파일만 부팅합니다.

기반 가상화 보안

이 기능은 중요한 시스템 구성 요소를 격리하고 보호합니다. 하드웨어 가상화 기능을 활용하여 가상 보안 모드라고 하는 격리된 환경을 생성하여 민감한 데이터와 프로세스를 무단 접근으로부터 보호합니다.

또한 다음 글을 읽어보십시오. Windows에서 NSLookup 명령어 사용하는 방법 (예제 포함)

이 보안 기능은 OS가 직접 액세스할 수 없는 안전한 컨테이너에 자격 증명과 키를 저장하여 악성 소프트웨어 공격 시 침해를 방지합니다.

기본적으로 HTTPS와 전송 계층 보안(TLS) 1.3을 활성화하세요.

Windows Server 2022는 HTTPS 및 TLS 1.3을 기본 프로토콜로 활성화하여 sécurité 강화된 통신을 가지게 합니다. 이 프로세스는 네트워크 트라ffic가 암호화되며 이동 中의 데이터를 보호하고 eavesdropping과 tampering risque를 감소시키ます.

Microsoft는 Windows Server 2022에서 老旧하고 안전하지 않은 프로tokol을 替え기 위해 HTTPS 및 TLS 1.3을 기본값으로 활성화했습니다. 관리자는 응용 프로그램 또는 서비스를 이를 사용하기 위해 구성해야 합니다.

Secure DNS

Windows Server 2022는 DNS (Domain Name System) resolution에 대한 강화 안전성을 introduire합니다. DNS 암호화, DNS over HTTPS (DoH), 그리고 DNSSEC (Domain Name System Security Extensions)를 포함하여 DNS quetes에 대한 confidentially, integrity 그리고 authentication를 제공하며 DNS기반 攻撃을 미칠 수 있습니다.

이 기능은 DNS-over-HTTPS라고도 알리며 DNS quetes를 암호화하여 기밀성을 改善하고 네트워크 앱raisal을 防止하는 것입니다.

SMB 동쪽 서쪽 암호화

같은 데이터 센터나 네트워크 세그먼트 내의 서버 간 SMB 트래픽을 암호화합니다. 데이터 기밀성과 무결성을 보호하여 서버 인프라 내의 민감한 정보에 대한 무단 액세스를 방지합니다.

이 기능은 스토리지 스페이스 다이렉트 클러스터 내에서 통신을 암호화하여 서버 간 데이터 전송을 보호합니다.

SMB Direct 및 RDMA 암호화

Windows Server 2022는 SMB Direct 및 RDMA(원격 직접 메모리 액세스) 암호화를 지원하여 데이터 전송 중에 데이터를 암호화하여 서버 간의 데이터 전송을 안전하게 합니다. 이 프로세스는 도청과 무단으로 SMB 트래픽을 가로채는 것을 방지합니다.

파일 서버의 고속 전송을 위한 SMB Direct 기능은 이제 암호화를 지원합니다. Windows Server 2022에서는 데이터 배치 전에 데이터를 암호화하여 이 기술의 이전 버전과 비교하여 훨씬 더 나은 성능을 제공합니다.

SMB Over QUIC

SMB Over QUIC(Quick UDP Internet Connections)는 SMB 트래픽을 위한 안전하고 효율적인 전송 프로토콜을 소개합니다. QUIC이 제공하는 암호화 및 인증 메커니즘을 활용하여 클라이언트와 서버 간에 교환되는 SMB 데이터의 기밀성과 무결성을 보장합니다.

이 기능은 TLS 1.3과 결합하여 VPN이 필요하지 않이 데이터를 안전하게 액세스할 수 있는 상대적으로 새로운 전송 프로토콜을 사용합니다. Windows Server 2022 Datacenter Azure Edition에서 전용.

Windows Server 2022 보안 ベスト 實踐

Microsoft는 roll과 서버 버전에 따라 ベスト 实践 분석기를 제공하여 스캔하고 建议을 제시하여 我们的 시스템을 硬化시키는 것을 도와줍니다.

User Account Control (UAC)는 로그인 한 사용자의 보안 上下文에서 실행은 이를 抽离하는 중요한 목적을 갖추고 있습니다. 관리자 권한으로 로그인할 때, UAC는 응용 프로그램이 我们的 허락없이 실행되는 것을 防止합니다. 이 조치는 恶意软件가 백그라운드에서 실행되고 恶意的 웹 사이트가 安装기나 다른 코드를 시작하는 것을 防止합니다. 따라서, Whenever possible, 유저 어카운트 控制在 on에 두십시오.

모든 실행 중인 응용 프로그램을 보호하는 것은 Windows 운영 체제를 안전하게 유지하기 위해 중요합니다. 이 가이드에서 제공하는 팁에 따라 각 응용 프로그램을 보호하는 것이 중요합니다. 일반적인 Microsoft 서버 응용 프로그램인 MSSQL 및 Exchange는 랜섬웨어와 같은 공격으로부터 보호하는 특정 보안 메커니즘을 갖추고 있습니다. 하지만 각 응용 프로그램을 최대한 견고하게 조정하기 위해 조사하고 조정해야 합니다. 웹 서버를 구축하는 경우에는 인터넷에 직접 노출되는 보안을 향상시키기 위해 보안 가이드를 따릅니다.WannaCry과 같은 공격으로부터 보호하기 위해 보안 설정을 구성하고 정책을 설정하는 것이 중요합니다.

더 많은 정보를 위해 Windows Server 보안 최적 사례 기사를 확인하십시오.

Windows Server 보안 최적 사례: Windows Server 환경을 안전하게 유지하세요

Windows Server 보호: Windows Server 보안 설정 및 정책 구성 완료

윈도우w Server의 보안 설정과 정책을 구성하여 보안을 강화하는 것이 서버 인프라를 progressing 위협으로부터 보호하는 데 매우 중요합니다. Secured-core 서버, 하드웨어 root-of-trust, 피웨어 보호, UEFI Secure Boot, 가상화 기반 보안, 기본 HTTPS 및 TLS 1.3을 사용하여 Windows Server 환경의 보안을 크게 강화할 수 있습니다. 또한, 보안 DNS, SMB East-West 암호화, SMB Direct 및 RDMA 암호화, SMB Over QUIC와 같은 기능은 잠재적인 취약점과 무단 액세스로부터 서버를 더욱 강화하는 데 도움이 됩니다.