Windows Server חידוש: להגדיר הגדרות אבטחה ומדיניות עבור שרתי Windows. חידוש שרתי Windows חיוני לחיזוק האבטחה של התשתית שלנו של שרתי Windows. אנו מחזקים את השרת שלנו נגד איומים פוטנציאליים וגישה לא מורשית על ידי הגדרת הגדרות אבטחה ומדיניות. מדריך זה מספק לנו שלבים ושיטות מומלצות לחידוש סביבת השרתים שלנו של Windows.

חידוש שרתי Windows: להגדיר הגדרות אבטחה ומדיניות עבור שרתי Windows

כל הגרסה האחרונה של Windows Server הועלתה עם יכולות האבטחה של Windows Server 2022 כדי להגן על רכיב תשתיות חיוני זה. השחרור של Windows Server 2022 משמעותו שארגונים צריכים לשדרג ל-Windows Server 2022 לפני שהתמיכה מסתיימת לגרסאות ישנות יותר של Windows Server. כדאי לשקול התקנה של Windows Server 2022, במיוחד לתשתיות קריטיות כמו שלטי דומיין.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

שדרוגים לאבטחת בסיס Windows Server

כלי אחד שמוצע למנהלים לשפר את סביבת החלונות הוא ערכת הכלים לאבטחת מיקרוסופט, הכוללת את הבסיס האבטחה של שרתי חלונות 2022, המורכבת מ- אובייקטי קבוצת המדיניות (GPOs) המוגדרים על פי העדפות המומלצות של מיקרוסופט. בנוסף, בערכת הכלים כוללת יישום לצפייה במדיניות על מנת להשוות את ההגדרות הבסיסיות של מערכת נתונה להגדרות האבטחה הבסיסיות.

הכלי להתאמת התקני אבטחה של מיקרוסופט אינו כלי חדש, אך מיקרוסופט ביצעה שינויים בבסיסי התקנים עבור Windows Server 2022. לדוגמה, רשימת ההגבלות של דפדפן של שלט התחום מציגה את Internet Explorer משום ש-Edge היא הדפדפן המומלץ של מיקרוסופט. בנוסף, בסיס האבטחה של Windows Server 2022 מטפל כעת בסריקת סקריפטים כמיומנות אבטחה מומלצת. בנוסף, רק מנהלים יכולים להתקין מנהלי הדפסות.

התחלה עם בסיסי האבטחה של Windows Server 2022

אנא בקר בדף ה-Microsoft Security Compliance Toolkit והורד את כלי הניתוח של מדיניות ה-Analyzer ואת בסיס האבטחה של Windows Server 2022 כקבצי .zip שעלינו לחלץ. כדי להשוות מערכת Windows Server 2022 לבסיס האבטחה:

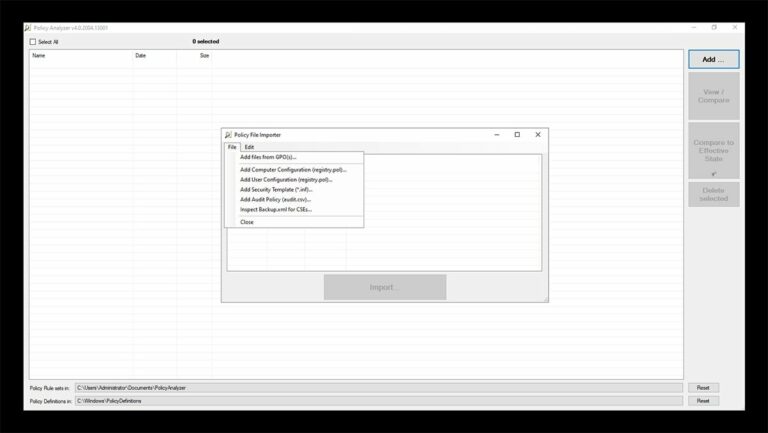

- הפעל את קובץ ה-PolicyAnalyzer.exe.

- לחץ על ההוסף כפתור ועקוב אחר ההוראות כדי לפתוח את מייבא הקובץ המדיניות.

- בחר את האפשרות הוסף קבצים מ-GPOs מתוך תפריט הקבצים, כפי שמוצג למטה.

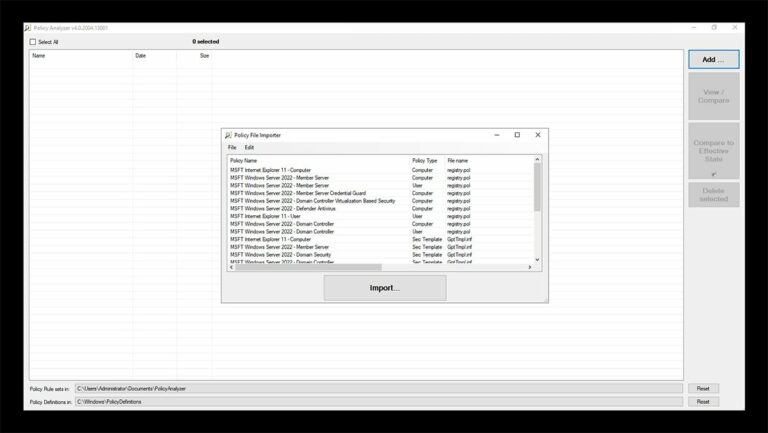

מייבא הקובץ המדיניות מציג את ה-GPOs הזמינים, כפי שמוצג למטה. ה-GPOs ספציפיים לתפקיד. לדוגמה, ישנם GPOs למטרות כלליות, אך ישנם GPOs שונים לבקרי דומיין, שעלינו להחזיק בהם לרמה גבוהה יותר משרתים בסיסיים.

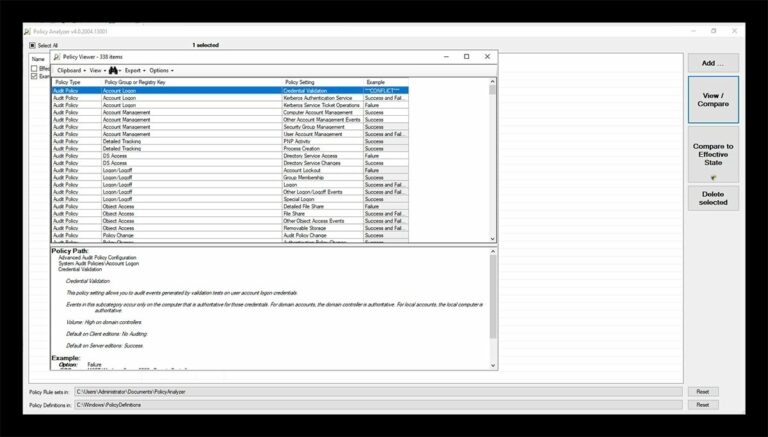

בחר את קובץ המדיניות שברצונך להשתמש בו ולאחר מכן לחץ על ה ייבא כפתור. כאשר מתבקש, שמור את ה-GPO שיובא כקובץ כלליות מדיניות. לאחר מכן, כדי להשוות את הבסיס נגד מצב הנוכחי של שרת, לחץ על ההצג/השווה כפתור. כפתור זה פותח את מציג המדיניות כדי להשוות את הבסיס נגד מצב המערכת היעיל, כפי שמוצג למטה.

מנתח המדיניות מדגיש את ההבדלים בין הבסיס האבטחה ל-GPOs הנוכחיים של המערכת במהלך הבדיקה שלו. הכלי בודק גם עבור הגדרות מיותרות או סותרות. מנהלים יצאו את הממצאים שלהם בפורמט Excel ויעשו צילום כדי לבדוק שינויים בזמן אחר.

כלים ושימושיות לתמיכה בחידוש השרתים של Windows

קיימים מספר כלים עוצמתיים שזמינים ומסייעים באבטחת הסביבה של השרת שלך ב-Windows. במדריך זה, אנו חוקרים כמה מהכלים הללו, מבלים על יכולותיהם לחיזוק אבטחת השרת שלך בתשתית ה-Windows Server 2022 שלך.

מיקרוסופט הציעה מספר תכונות אבטחה ב-Windows Server 2022, כולל:

שרת Core מאובטח

התכונה של השרת המאובטח משלבת אבטחת חומרה, קושחה ותוכנה כדי ליצור הגנה חזקה נגד איומים מתקדמים. היא משתמשת ברכיבי חומרה מהימנים ותהליכי הפעלה מאובטחים כדי להקים בסיס מאוד מאובטח.

Windows Server 2022 תומך ב-שימוש בחומרת Secured-core, המאחסנת מפתחות קריפטוגרפיים בתוך המעבד במקום בשבב TPM נפרד. תהליך זה משפר באופן דרמטי את האבטחה של המפתחות על ידי הפיכתם לקשים יותר לגישה, גם אם התוקף ברשותו פיזית של המכשיר.

רואט שורש של חומרה

תכונה זו מבטיחה את תקינות המערכת על ידי אימות אותנטיות של רכיבי החומרה במהלך האתחול. היא מקימה שרשרת של אמון המתחילה מרמת החומרה, מספקת הגנה חזקה נגד התקפות ברמת הקושחה.

Windows Server 2022 משתמשת ב-TPM 2.0 בלוח האם או במעבדים חדשים יותר כדי ליישם את תכונת האתחול המאובטח שלה לבדיקת קוד לא מורשה לפני טעינת מערכת ההפעלה.

הגנת קושחה

מנגנוני הגנת קושחה מגן על המערכת מפני התקפות ברמת הקושחה. זה כולל תכונות כמו אתחול מאובטח ואתחול מומדד, המאמתים את תקינות הקושחה וזוהים ניסיונות לפגיעה.

מסורתית, תוכנה אנטימלוור לא יכולה לסרוק את ההתקנה המערכתית. שרת מוכף במעבדה עם מעבד בעל מעבדה בטחת הלב מאמין בתהליך ההתחילה דרך השורש המערכתי הדינמי לטכנולוגיית מדידה. ניתן גם לבודד תוכניות בעזרת הגישה הישירה למזומן להגנה.

UEFI Secure Boot

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

עם תכונה זו, המערכת מתחילה רק בהתקנה וקבצי המערכת שהייצרן של השרת מאמין בהם בשביל הגנה בנושא התקפים של רוקיטים.

ביצועים מבוססים על סייברציה

מספקים בדידות והגנה עבור רכיבים מערכתיים קריטיים. הם משתמשים בתכונות הסייברציה הממוקדות על המעבדה כדי ליצור סביבות בדידות, הם נודעים כסביבה בטחת מצב, כדי להגן על מידע פרטי ותהליכים מגישים לגישה לא מורשת.

תכונה הבטחה זו אחסנת מידע ומפתחות בתיעודה בטוחה שהמערכת לא יכולה לגיש ישירות כדי למנוע פריצה במקרה של התקף מלוור.

אפשר להפעיל את הגישה HTTPS והאבטחה השידורית (TLS) 1.3 בהגדרה.

Windows Server 2022 מעדיף תקשורת בטוחה על-ידי הפעלת הפרוtokולוגים HTTPS ו TLS 1.3 כפרוטוקולוגים ברירת מחדל. התהליך הזה מובטח שתרגל התעבורת הרשת תהיה מוצפנת, מגינה על המידע במהלך התעבורה ומפחיתה את הסיכון למעין ולמעודף.

מיקרוסופט אפשר את הפעלת HTTPS ו TLS 1.3 באופן ברירת מחדל בWindows Server 2022 כדי להחליף את הפרוטוקולוגים הישנים יותר והפחות בטוחים. למנהלים עליהם להגדיר את היישומים או השירותים המערכת כך שישמשו אותם.

DNS בטוח

תכונה זו, גם ידועה כDNS-over-HTTPS, מצפנת בקשות DNS כדי לשפר את הפרטיות על-ידי הגנת את התרגל הדרך למניעת הגישה לרשת.

SMB מזרח מערב הצפנה

היא מצפנת תעבורת SMB בין שרתים בתוך אותו מרכז נתונים או רציף רשת. היא מגן על סודיות ושלמות הנתונים, מונעת גישה לא מורשית למידע רגיש בתשתיות השרת.

תכונה זו מבלבלת תקשורות בתוך אשכולות של אחסון ישיר כדי להגן על העברת הנתונים בין השרתים.

SMB ישיר והצפנת RDMA

Windows Server 2022 תומך ב-SMB ישיר ובהצפנת RDMA (גישה ישירה לזיכרון מרחוק), שמשפרת את בטיחות ההעברת נתונים בין השרתים על ידי הצפנת הנתונים במהלך ההעברה. תהליך זה מגן על האזנה ועל תפיסה לא מורשית של תעבורת SMB.

תכונת ה-SMB ישיר להעברות במהירות גבוהה בשרתי קבצים תומכת כעת בהצפנה. Windows Server 2022 מבצעת הצפנה לפני מיקום הנתונים לביצוע ביצועים הרבה יותר טובים בהשוואה לגרסאות קודמות של טכנולוגיה זו.

SMB מעל QUIC

SMB מעל QUIC (חיבורי אינטרנט UDP מהירים) מציג פרוטוקול העברה מאובטח ויעיל לתעבורת SMB. הוא משתמש בהצפנה ובמנגנוני אימות שסופקים על ידי QUIC כדי להבטיח את סודיות ושלמות הנתונים של SMB שנשוברים בין לקוחות ושרתים.

התכונה הזו, בשילוב עם TLS 1.3, משתמשת בפרוטוקול העברת נתונים יחסית חדש לגישה מאובטחת לנתונים ללא צורך ב-VPN. זמין רק ב-גרסת Azure של Windows Server 2022 Datacenter.

מיטות אבטחת Windows Server 2022

מיקרוסופט מספקת כלים לניתוח תרגום על פי תפקיד וגרסת השרת שיסייעו לנו לשפר את מערכותינו על ידי סריקה והמלצות.

למרות שבקרת המשתמש (UAC) מספקת את המטרה החיונית של הפרדת יישומונים מההקשר האבטחתי של המשתמש המחובר. כאשר אנחנו מתחברים כמנהל, UAC מונע מיישומים להריץ כמו שאנחנו עושים ללא הסכמתנו. אמצעי זה מונע מלאכות מהרצת תוכנות זדוניות ברקע ומאתרים זדוניים מהפעלת מתקינים או קודים נוספים. לכן, יש להשאיר את UAC בפעולה ככל שניתן.

חיזוק כל אפליקציה שאנו מפעילים חיוני גם כדי לאבטח את מערכת ההפעלה Windows, על פי הטיפים המסופקים במדריך זה. אף על פי שאפליקציות השרתים הטיפוסיות של Microsoft כמו MSSQL ו־Exchange כוללות מנגנוני אבטחה ספציפיים העוזרים להגן עליהן מפני התקפות כמו רנסומוואר כמו WannaCry, חשוב לחקור ולהתאים את כל אפליקציה למניעת התקפות. אם אנו בונים שרת אינטרנט, אנו עוקבים אחרי המדריך לחיזוק כדי לשפר את האבטחה שלו לעולם האינטרנט.

כדאי לבדוק את המאמר שלנו על שרת Windows המתווסף לטכניקות האבטחה למידע נוסף.

חיזוק שרת Windows: הגדרת הגדרות אבטחה ומדיניות לסיכום שרת Windows

לסיכום, חידוש האבטחה המתאים של שרתי Windows דרך תצורת הגדרות האבטחה ומדיניות הם חיוניים להגנת התשתית של שרתינו מפני איומים מתפתחים. באמצעות הטמעת יכולות כמו שרת Secured-core, בטחון root-of-trust בחומרה, הגנת קובצי קושחה, UEFI Secure Boot, אבטחת תשתית במבוססת וירטואליזציה, והפעלת HTTPS ו-TLS 1.3 כברירת מחדל, אנו משפרים באופן משמעותי את אבטחת הסביבת שרתי ה-Windows שלנו. בנוסף, יכולות כמו DNS מאובטח, הצפנת SMB East-West, הצפנת SMB Direct ו-RDMA, ו-SMB Over QUIC משפרות עוד יותר את האבטחה של השרת שלנו ומגן עליו מפני פרצות פוטנציאליות וגישה לא מורשית.