Windows 服务器強化:配置 Windows 服务器的安全设置和策略。Windows 服务器強化对于加強我们的 Windows 服务器基础架构的安全性至关重要。我们通过配置安全设置和策略来加固我们的服务器,以防范潜在的威胁和未经授权的访问。本指南提供了加固我们的 Windows 服务器环境的步骤和最佳实践。

Windows 服务器強化:配置 Windows 服务器的安全设置和策略

每一個最近的版本的Windows Server都提升了 Windows Server 2022 的安全功能,以保護這一重要的基礎設施組件。 Windows Server 2022 的釋出意味著組織應在舊版 Windows Server 的支援結束前升級至 Windows Server 2022。特別是對於關鍵基礎設施如域控制器,考慮進行 Windows Server 2022 遷移是一個不錯的主意。

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

增強 Windows Server 基礎安全性

一種提供給管理員的工具加固 Windows 環境的方法是微軟安全 合規 工具包,其中包含了 Windows Server 2022 安全基線,包括根據 微軟建議的最佳實踐配置的群組策略對象。此外,該工具包還包括一個策略檢視器工具,用於將系統的配置與基準安全設置進行比較。

Microsoft安全合規工具包並非新工具,但Microsoft對Windows Server 2022的基準線進行了一些更改。例如,域控制器的瀏覽器限制清單顯示Internet Explorer,因為Edge是Microsoft推薦的瀏覽器。同樣,Windows Server 2022安全基準現在將腳本掃描視為安全最佳實踐。此外,只有管理員能夠安裝打印驅動程序。

開始使用Windows Server 2022安全基準

請訪問Microsoft安全合規工具包頁面並下載我們需要提取的Policy Analyzer和Windows Server 2022安全基準作為.zip文件。要將Windows Server 2022系統與安全基準進行比較:

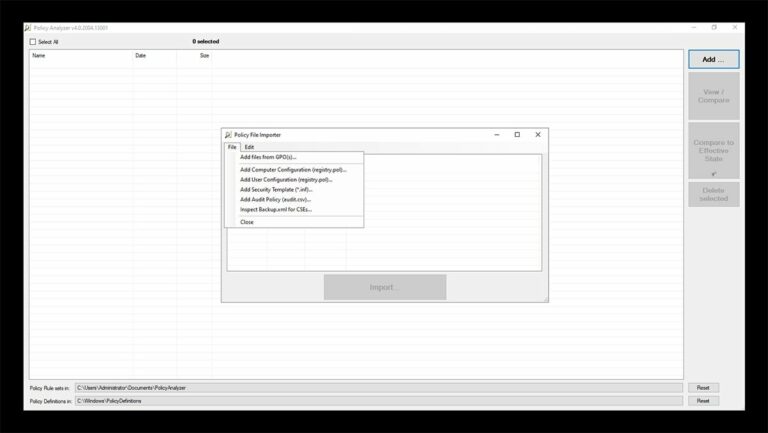

- 運行PolicyAnalyzer.exe文件。

- 點擊添加按鈕,並按照提示打開政策文件導入器。

- 從文件菜單中選擇從 GPO 添加文件 選項,如下所示。

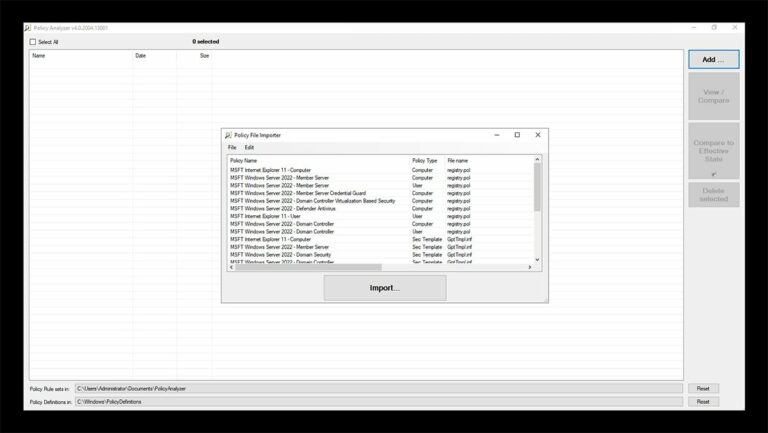

政策文件導入器顯示可用的 GPO,如下所示。這些 GPO是特定角色的。例如,有用於一般用途的 GPO,但對於需要進行比基本服務器更嚴格硬化的域控制器,有不同的 GPO。

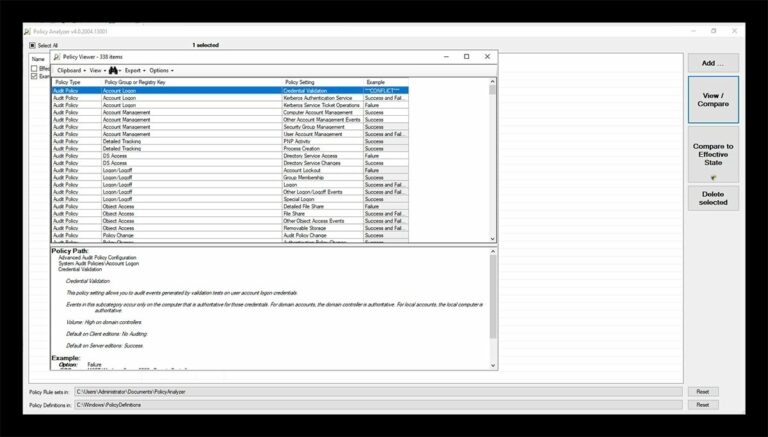

選擇要使用的策略文件,然後點擊 導入 按鈕。在提示時,將導入的 GPO 保存為策略規則文件。接下來,要將基準與服務器的當前狀態進行比較,請點擊查看/比較 按鈕。此按鈕將打開政策查看器,以比較基準與系統的有效狀態,如下所示。

政策分析器在比較測試期間突出顯示安全基準與當前系統 GPO 之間的差異。該工具還檢查不必要或衝突的設置。管理員將其發現以 Excel 格式導出,並制作快照以在其他時間檢查修改。

支援Windows Server硬化的工具和實用程序

有幾款功能強大的工具可用於幫助您保護您的Windows Server環境。在本指南中,我們將探討其中一些工具,突出它們在加強您的Windows Server 2022基礎架構安全性方面的能力。

微軟在Windows Server 2022中引入了幾項安全功能,包括以下:

Secured Core Server

Secured-core服務器功能整合了硬體、固件和軟體安全功能,以建立堅固的防禦系統,抵禦高級威脅。它利用可信的硬體組件和安全啟動流程建立了高度安全的基礎。

Windows Server 2022支援使用安全核心硬體,將加密金鑰儲存在 CPU 內,而非獨立的可信任平台模組(TPM)晶片。這個過程大幅提升金鑰的安全性,使得即使攻擊者物理擁有機器,也更難存取這些金鑰。

硬體信任根

此功能透過在開機過程中驗證硬體元件的真實性,確保系統的完整性。它建立了從硬體層級開始的信任鏈,提供強大的防護,防範固件層級的攻擊。

Windows Server 2022 在主機板或更新的處理器上使用 TPM 2.0 實現其安全啟動功能,以在載入作業系統之前檢查未經授權的程式碼。

固件保護

固件保護機制可防禦基於固件的攻擊。它包括安全啟動和測量啟動等功能,驗證固件的完整性並檢測篡改嘗試。

傳統上,防惡意軟體軟體無法掃描系統韌體。一台配備安全核心處理器的伺服器通過動態信任根測量技術驗證引導過程。也可以使用直接記憶體存取保護來隔離驅動程序。

UEFI安全啟動

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

這一功能使系統僅引導伺服器製造商信任的韌體和作業系統檔案,以防範根套件攻擊。

基於虛擬化的安全性

為關鍵系統組件提供隔離和保護。它利用硬件虛擬化功能創建被稱為虛擬安全模式的隔離環境,以保護敏感數據和進程免受未經授權的訪問。

此安全功能將憑據和密鑰存儲在安全容器中,操作系統無法直接訪問,以防止在恶意軟體攻擊事件中發生漏洞。

默認啟用HTTPS和傳輸層安全性(TLS)1.3

Windows Server 2022 透過將 HTTPS 和 TLS 1.3 設定為預設協議,促進安全通訊。此過程確保網絡流量被加密,保護傳輸中的數據,降低竊聽和篡改的風險。

微軟在 Windows Server 2022 中將 HTTPS 和 TLS 1.3 預設啟用,以取代較舊、不夠安全的協議。管理員需要配置應用程序或服務以使用它。

安全 DNS

Windows Server 2022 為 DNS(域名系統)解析引入了增強的安全性。它包括 DNS 加密、DNS over HTTPS(DoH)和 DNSSEC(域名系統安全擴展),提供 DNS 查詢的機密性、完整性和身份驗證,減輕基於 DNS 的攻擊。

這個功能,也被稱為DNS-over-HTTPS,加密 DNS 查詢以提高隱私性,通過保護流量來防止網絡竊聽。

SMB东西加密

它加密了同一数据中心或网络段内服务器之间的SMB流量。它保护数据的机密性和完整性,防止未经授权访问服务器基础架构中的敏感信息。

此功能对存储空间直接集群内的通信进行了混淆,以保护服务器之间的数据传输。

SMB直接和RDMA加密

Windows Server 2022支持SMB直接和RDMA(远程直接内存访问)加密,通过在传输过程中加密数据来增强服务器之间数据传输的安全性。此过程防止窃听和未经授权拦截SMB流量。

用于文件服务器中高速传输的SMB直接功能现在支持加密。与此技术的早期表现相比,Windows Server 2022在数据放置之前执行加密,性能大大提高。

QUIC上的SMB

QUIC上的SMB(快速UDP互联网连接)引入了一种安全高效的SMB流量传输协议。它利用QUIC提供的加密和身份验证机制来确保客户端和服务器之间交换的SMB数据的机密性和完整性。

此功能与 TLS 1.3 结合,使用了一种相对较新的传输协议,可以安全访问数据而无需 VPN。仅在 Windows Server 2022 Datacenter Azure 版中可用。在 Windows Server 2022 Datacenter Azure 版中可用。。

Windows Server 2022 安全最佳实践

微软提供了基于角色和服务器版本的最佳实践分析器,帮助我们通过扫描和提供建议来加固我们的系统。

虽然用户帐户控制 (UAC) 具有将可执行文件与已登录用户的安全上下文抽象化的重要目的。当我们以管理员身份登录时,UAC 会阻止应用程序未经我们同意而运行。这一措施防止恶意软件在后台运行以及恶意网站启动安装程序或其他代码。因此,尽可能保持 UAC 开启。

查看我們有關Windows Server安全最佳實踐的文章以獲取更多信息。