تقويم أمان خادم Windows: تكوين إعدادات الأمان والسياسات لخادم Windows. تقويم أمان خادم Windows ضروري لتعزيز أمان بنية خوادم Windows لدينا. نقوم بتعزيز خادمنا ضد التهديدات المحتملة والوصول غير المصرح به من خلال تكوين إعدادات الأمان والسياسات. يوفر لنا هذا الدليل خطوات وأفضل الممارسات لتقوية بيئة خادم Windows لدينا.

تقويم أمان خادم Windows: تكوين إعدادات الأمان والسياسات لخادم Windows.

كانت كل نسخة حديثة من خادم Windows مزودة بقدرات أمان من ويندوز سيرفر 2022 لحماية هذا المكون الأساسي للبنية التحتية. إصدار ويندوز سيرفر 2022 يعني أن المؤسسات يجب أن تقوم بالترقية إلى ويندوز سيرفر 2022 قبل انتهاء الدعم لإصدارات ويندوز سيرفر القديمة. من الجيد أن تنظر إلى هجرة إلى ويندوز سيرفر 2022، خاصة للبنية التحتية الحيوية مثل مراقبي النطاقات.

A Windows Server 2022 upgrade brings the advantage of security features not existing in earlier Windows Server versions. In addition, given the sensitive nature of domain controllers and other infrastructure components in the data center, it makes sense to harden those servers to the newest server operating system.

تحسينات على أمان الأساسيات في ويندوز سيرفر

أحد الأدوات المقدمة للمسؤولين لتعزيز بيئة Windowsهو Microsoft Security Compliance Toolkit، الذي يحتوي على الإعدادات الأساسية لأمان Windows Server 2022، والتي تتألف من أنظمة إدارة المجموعات (GPOs) المكونة وفقًا لأفضل الممارسات الموصى بها من قبل Microsoft. بالإضافة إلى ذلك، يتضمن هذا الأداة أداة Policy Viewer لمقارنة تكوين النظام مقابل إعدادات الأمان الأساسية.

الحزمة الأمنية للامتثال من مايكروسوفت ليست أداة جديدة، ولكن مايكروسوفت قامت ببعض التغييرات على القواعد الأساسية لـ Windows Server 2022. على سبيل المثال، يظهر قائمة قيود متصفح مراقب النطاق Internet Explorer لأن Edge هو المتصفح الموصى به من مايكروسوفت. بالمثل، تعتبر الحزمة الأمنية لـ Windows Server 2022 الآن فحص النصوص ممارسة أمنية مثلى. كما أنه يمكن للمسؤولين فقط تثبيت برامج تشغيل الطابعة.

البدء مع الحزم الأمنية لـ Windows Server 2022

يرجى زيارة صفحة حزمة الأمان للامتثال من مايكروسوفت وتنزيل محلل السياسة والحزمة الأمنية لـ Windows Server 2022 كملفات .zip التي نحتاج إلى استخراجها. لمقارنة نظام Windows Server 2022 مع الحزمة الأمنية:

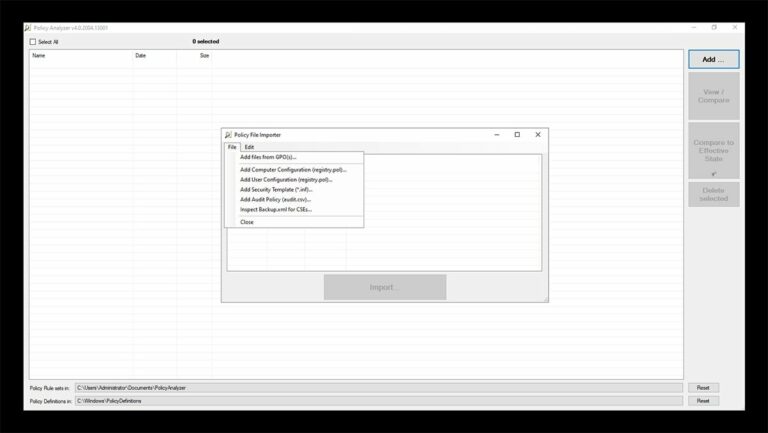

- قم بتشغيل ملف PolicyAnalyzer.exe.

- انقر على إضافة واتبع التعليمات لفتح مستورد ملف السياسة.

- حدد إضافة ملفات من GPOs الخيار من قائمة الملفات، كما هو موضح أدناه.

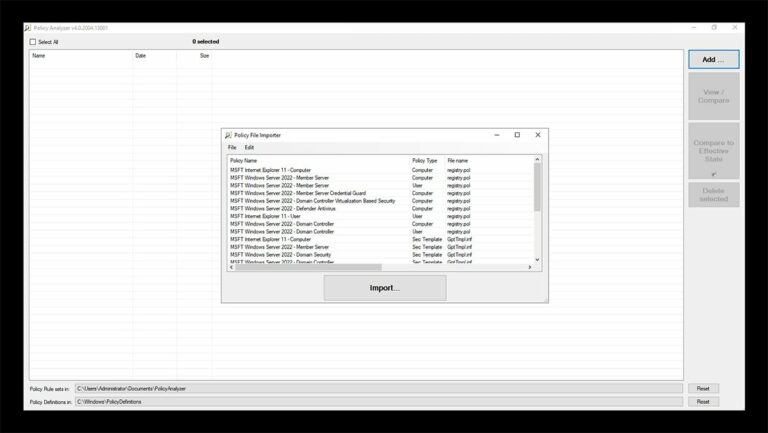

يعرض مستورد ملف السياسة GPOs المتاحة، كما هو موضح أدناه. الـ GPOهي محددة للدور. على سبيل المثال، هناك GPOs لأغراض عامة، ولكن هناك GPOs مختلفة لمراقبي النطاق، التي نحتاج إلى تقويتها بدرجة أكبر من الخوادم الأساسية.

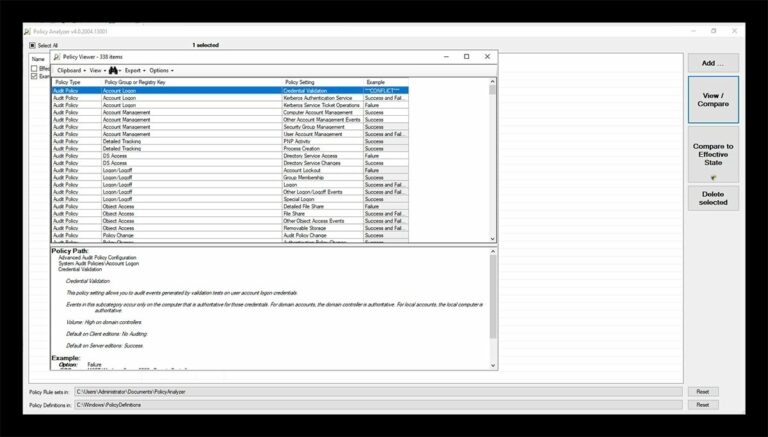

اختر ملف السياسة لاستخدامه ثم انقر على الزر استيراد . عند الطلب، احفظ GPO المستوردة كملف قواعد سياسة. بعد ذلك، لمقارنة القاعدة الأساسية مع حالة الخادم الحالية، انقر على الزر عرض/مقارنة. يفتح هذا الزر عارض السياسة لمقارنة القاعدة الأساسية مع حالة النظام الفعالة، كما هو موضح أدناه.

يبرز محلل السياسة الفروقات بين القاعدة الأمنية و GPOs النظام الحالي خلال اختبار المقارنة. يقوم الأداة أيضًا بالتحقق من الإعدادات غير الضرورية أو المتعارضة. يقوم المسؤولون بتصدير نتائجهم بتنسيق Excel وإجراء لقطة للتحقق من التعديلات في وقت آخر.

اقرأ أيضًا تحقق من أداة تقرير Active Directory

الأدوات والأدوات لدعم تأمين خادم Windows Server

هناك العديد من الأدوات القوية المتاحة التي تساعدك في تأمين بيئة خادم Windows الخاصة بك. في هذا الدليل، نستكشف بعض هذه الأدوات، مسلطين الضوء على قدراتها في تعزيز أمان بنية تحتية خادم Windows Server 2022 الخاصة بك.

قدمت Microsoft عدة ميزات أمان في Windows Server 2022، بما في ذلك ما يلي:

اقرأ أيضًا تثبيت وتكوين خادم DHCP على خادم Windows

خادم النواة المؤمنة

تتكامل ميزة الخادم النواة المؤمنة مع الأجهزة والبرامج الثابتة والبرمجيات لإنشاء دفاع قوي ضد التهديدات المتقدمة. إنها تستفيد من مكونات الأجهزة الموثوقة وعمليات التمهيد الآمنة لإنشاء أساس آمن للغاية.

يدعم Windows Server 2022استخدام الأجهزة الأساسية المؤمنة، التي تخزن المفاتيح التشفيرية داخل وحدة المعالجة المركزية بدلاً من شريحة الوحدة الأمنية الموثوقة (TPM). يعمل هذا العملية على تحسين أمان المفاتيح بشكل كبير من خلال جعلها أكثر صعوبة في الوصول إليها، حتى إذا كان المهاجم يمتلك الجهاز جسديًا.

جذر الثقة الأساسي للأجهزة

تضمن هذه الميزة سلامة النظام عن طريق التحقق من أصالة مكونات الأجهزة أثناء عملية التمهيد. إنه ينشئ سلسلة من الثقة تبدأ من مستوى الأجهزة، مما يوفر حماية قوية ضد الهجمات على مستوى البرامج الثابتة.

يستخدم Windows Server 2022 TPM 2.0 إما في اللوحة الأم أو على المعالجات الحديثة لتنفيذ ميزة Secure Boot للتحقق من الشفرات غير المصرح بها قبل تحميل نظام التشغيل.

حماية البرامج الثابتة

تدافع آليات حماية البرامج الثابتة ضد الهجمات المعتمدة على البرامج الثابتة. تشمل ميزات مثل Secure Boot والتمهيد المقاس، التي تحقق سلامة البرامج الثابتة وتكتشف محاولات التلاعب.

تقليديًا، لا يمكن لبرامج مكافحة البرامج الضارة مسح برنامج النظام. يتحقق الخادم المزود بمعالج النواة الآمنة من عملية الإقلاع من خلال تقنية الجذر الدينامي للثقة بالقياس. كما يمكن عزل السائقين باستخدام حماية الوصول المباشر للذاكرة.

تشغيل UEFI الآمن

A security feature that verifies the operating system bootloader’s and firmware’s authenticity during the system start-up process. It prevents the execution of unauthorized or malicious code, protecting against boot-level attacks and rootkits.

بهذه الميزة، يقوم النظام بتشغيل برنامج النظام وملفات نظام التشغيل التي يثق بها مصنع الخادم لحماية ضد هجمات الروتكيت.

أمان قائم على الافتراض

يوفر عزلًا وحماية لمكونات النظام الحرجة. يستفيد من ميزات الافتراض على مستوى الأجهزة لإنشاء بيئات معزولة، المعروفة باسم الوضع الآمن الافتراضي، لحماية البيانات الحساسة والعمليات من الوصول غير المصرح به.

تخزين ميزة الأمان هذه بيانات الاعتماد والمفاتيح في حاوية آمنة لا يمكن لنظام التشغيل الوصول إليها مباشرة لمنع اختراق في حالة هجوم برنامج ضار.

تمكين HTTPS وأمان طبقة النقل (TLS) 1.3 افتراضيًا

يعزز Windows Server 2022 التواصل الآمن من خلال تمكين HTTPS و TLS 1.3 كبروتوكولات افتراضية. يضمن هذا العملية تشفير حركة المرور عبر الشبكة، مما يحمي البيانات أثناء الانتقال ويقلل من مخاطر التنصت والتلاعب.

فعلت Microsoft HTTPS و TLS 1.3 افتراضيًا في Windows Server 2022 لاستبدال البروتوكولات القديمة وغير الآمنة. يحتاج المسؤولون إلى تكوين التطبيقات أو الخدمات لاستخدامها.

نظام أسماء النطاقات الآمن

يقدم Windows Server 2022 أمانًا محسّنًا لحلول نظام أسماء النطاقات (DNS). ويشمل تشفير DNS و DNS عبر HTTPS (DoH) و DNSSEC (امتدادات أمان نظام أسماء النطاقات)، مما يوفر سرية وسلامة ومصادقة لاستعلامات DNS، مما يخفف من هجمات DNS القائمة على نظام أسماء النطاقات.

يُعرف هذا الميزة أيضًا بـ DNS-over-HTTPS، وهو يشفر استعلامات DNS لتحسين الخصوصية عن طريق تأمين حركة المرور لمنع التنصت على الشبكة.

اقرأ أيضًا تثبيت وتكوين خادم DNS على Windows Server

SMB التشفير الشرق الغرب

يشفر حركة المرور SMB بين الخوادم داخل نفس مركز البيانات أو شريحة الشبكة. إنه يحمي سرية البيانات وسلامتها، مما يمنع الوصول غير المصرح به إلى المعلومات الحساسة داخل بنية الخادم.

تقوم هذه الميزة بتشفير الاتصالات داخل تجمعات Storage Spaces Direct لحماية نقل البيانات بين الخوادم.

SMB Direct وتشفير RDMA

يدعم Windows Server 2022 SMB Direct وتشفير RDMA (Remote Direct Memory Access)، الذي يعزز أمان نقل البيانات بين الخوادم من خلال تشفير البيانات أثناء النقل. يحمي هذا العملية ضد التنصت والاعتراض غير المصرح به على حركة المرور SMB.

تدعم ميزة SMB Direct لنقل البيانات بسرعة عالية في خوادم الملفات الآن التشفير. يقوم Windows Server 2022 بتنفيذ التشفير قبل وضع البيانات لتحسين الأداء بشكل أفضل بكثير مقارنة بالمظاهر السابقة لهذه التكنولوجيا.

SMB Over QUIC

يقدم SMB Over QUIC (Quick UDP Internet Connections) بروتوكول نقل آمن وفعال لحركة المرور SMB. إنه يستفيد من آليات التشفير والمصادقة التي يوفرها QUIC لضمان سرية وسلامة بيانات SMB المتبادلة بين العملاء والخوادم.

تستخدم هذه الميزة، بالاشتراك مع TLS 1.3، بروتوكول نقل جديد نسبيًا للوصول الآمن إلى البيانات دون الحاجة إلى شبكة افتراضية خاصة. متاحة فقطفي إصدار Windows Server 2022 Datacenter Azure.

أفضل ممارسات أمان Windows Server 2022

توفر مايكروسوفت محللين لأفضل الممارسات استنادًا إلى الدور وإصدار الخادم الذي يساعدنا على تقوية أنظمتنا من خلال فحصها وتقديم توصيات.

على الرغم من أن تحكم حساب المستخدم (UAC) يلعب الدور الحيوي في تجريد الملفات التنفيذية من سياق الأمان للمستخدم المسجل. عند تسجيل الدخول كمسؤول، يمنع UAC التطبيقات من العمل كما نفعل بدون موافقتنا. يمنع هذا التدابير البرمجية الضارة من العمل في الخلفية والمواقع الضارة من تشغيل المثبتات أو رموز أخرى. لذلك، يجب ترك UAC قيد التشغيل في أقصى الحالات.

تشديد كل تطبيق نقوم بتشغيله مهم أيضًا لتأمين نظام تشغيل Windows، وفقًا للنصائح المقدمة في هذا الدليل. على الرغم من أن التطبيقات النموذجية لخوادم Microsoft مثل MSSQL و تبادل لديها آليات أمان محددة تساعد في حمايتها من الهجمات مثل الفدية مثل واناكراي، تأكد من البحث وضبط كل تطبيق لتحقيق أقصى درجات المرونة. إذا كنا نقوم ببناء خادم ويب، فإننا نتبع دليل التشديد الخاص بنا لتحسين أمانه أمام الإنترنت.

تحقق من مقالتنا حول أفضل الممارسات الأمنية لخادم ويندوز سيرفر للمزيد من المعلومات.

تشديد خادم ويندوز: تكوين إعدادات الأمان والسياسات لخادم ويندوز الاستنتاج

في الختام، فإن تأمين الـWindows Server بشكل صحيح من خلال تكوين إعدادات الأمان والسياسات أمر حاسم لحماية بنية الخادم الخاصة بنا من التهديدات المتطورة threats. من خلال تنفيذ ميزات مثل خادم Secured-core، وثقة الجذر للأجهزة، حماية البرامج الثابتة، تشغيل UEFI الآمن، الأمان المستند إلى الإفتراضيات، وتمكين HTTPS الافتراضي وTLS 1.3، نعزز بشكل كبير أمان بيئة Windows Server لدينا. بالإضافة إلى ذلك، ميزات مثل DNS الآمن، التشفير الشرقي – الغربي لبروتوكول SMB، التشفير المباشر لبروتوكول SMB و RDMA، وSMB Over QUIC تساهم بشكل إضافي في تحصين خادمنا ضد الثغرات الكامنة والوصول غير المصرح به.