Первая статья в этой серии обсуждала, как удалить возможность пользователям OWA создавать адреса автопереадресации. Это значительно помогает предотвратить пересылку электронной почты за пределы организации, но OWA – лишь одна часть проблемы. Нам также нужно заняться другими способами автоматической пересылки сообщений на внешние адреса.

Например, правила Outlook могут пересылать сообщения. Возможно использовать PowerShell для сканирования каждого почтового ящика на наличие правил перенаправления, но это может потребовать большого объема обработки, который нам придется выполнять на постоянной основе. Рассмотрим некоторые более эффективные методы блокировки исходящей автоматической пересылки.

Блокировка по доменам

Блокировка по доменам является эффективным способом остановить автопересылку сообщений. Блокировка реализуется с помощью командлета Set-RemoteDomain (или в EAC путем редактирования параметров удаленного домена в разделе Mail Flow). Эта команда прекращает автопереадресацию электронной почты на любой домен, за исключением случаев, когда существуют явные настройки, разрешающие пересылку на домен.

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

Чтобы проверить, разрешает ли какой-либо домен автопереадресацию, выполните эту команду:

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

Поиск отброшенных сообщений

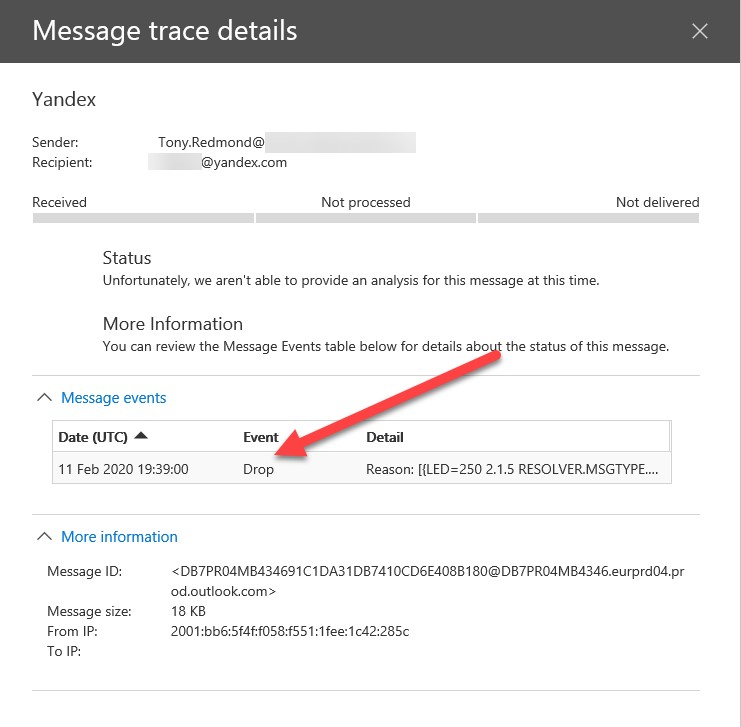

Администраторы могут увидеть, блокируется ли сообщение, выполнив трассировку сообщения с помощью PowerShell или пользовательского интерфейса трассировки сообщений в Compliance Center (Рисунок 1).

Учитывая количество сообщений, проходящих через арендатора ежедневно, легче находить случаи сброса с помощью PowerShell. Поскольку команда Get-MessageTrace может обрабатывать большое количество данных, разумно ограничивать временной интервал, используемый для извлечения событий сообщений, настолько коротким, насколько это возможно. Этот код ищет отброшенные сообщения за двухчасовой период.

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

Используйте правило почтового потока

Простота и прямолинейность блокировки автопереадресации на удаленные домены привлекательны, но это грубый инструмент. Другой подход – создание правила почтового потока для перехвата сообщений типа “Авто-переадресация”, отправленных внешним получателям с действием по отклонению сообщения и возвратом уведомления о доставке отправителю с подходящей причиной. Например, ” Ваше сообщение было заблокировано для обеспечения конфиденциальности организационной интеллектуальной собственности.”

Как альтернативный вариант, вы можете передать автоматически пересылаемое сообщение по назначению, но только после применения ограничительной метки конфиденциальности к сообщению, чтобы получатель не имел права его прочесть. Здесь цель – донести до получателя, что он не должен пытаться просматривать контент из нашей организации. Надеюсь, получатель сообщит об этом отправителю, который может тогда понять, что он делает что-то, что не одобряется организацией.

Остерегайтесь Power Automate

После того как мы построили все эти барьеры, чтобы предотвратить пересылку контента за пределы организации, мы столкнулись с проблемой того, что Power Automate весело игнорирует любые ограничения, накладываемые правилами потока электронной почты, блоками доменов или удалением адресов автоматической пересылки из почтовых ящиков. Эта проблема была задокументирована Василием Мичевым некоторое время назад, но Microsoft ничего не сделала для улучшения ситуации.

Обновление (сентябрь 2020 г.): Power Automate теперь вставляет x-заголовки в сообщения, которые можно использовать для остановки этого трафика с помощью правил транспорта.

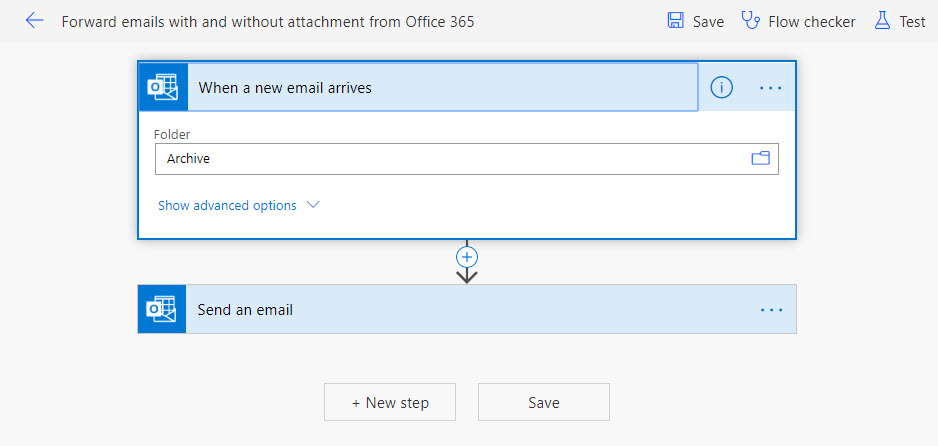

Например, вы можете создать новый поток для пересылки сообщений, когда появляются новые элементы в папке, используя шаблоны, предоставленные Microsoft. Я взял стандартный шаблон, подключил его к своему почтовому ящику, изменил его для отслеживания папки “Архив” и выбрал отправку копий на внешний адрес (рисунок 2).

Результатом было то, что каждый раз, когда Power Automate запускал поток, любое новое сообщение, помещенное в папку “Архив”, пересылалось на внешний адрес. Сообщения появляются в журнале трассировки сообщений, но выглядят как обычные сообщения.

набор событий аудита, зафиксированных Power Automate и поступивших в журнал аудита Office 365, довольно слаб и за исследованием там мало что получится. Единственное, что можно увидеть в журнале аудита, – это то, что пользователь создал поток, используя коннектор OpenApiConnection.

Могут помочь ярлыки конфиденциальности

Общим моментом является то, что автопереадресованные сообщения могут быть прочитаны получателем. Чтобы предотвратить это, мы должны запретить получателю открывать и получать доступ к содержимому сообщения, и единственный способ сделать это – использовать защищенные сообщения.

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

Вызов для организации

Решение, может ли пользователь автоматически пересылать электронное письмо, должно быть принято в рамках стратегии управления данными организации. Легко установить барьеры для автоматической пересылки, если вы решите, что электронная почта должна оставаться внутри арендатора, но если это решение принято, не забудьте сообщить об этой политике пользователям.