O primeiro artigo desta série abordou como remover a capacidade dos usuários do OWA de criar endereços de autoencaminhamento. Isso faz muito para impedir o encaminhamento de e-mails fora de uma organização, mas o OWA é apenas parte do problema. Também precisamos lidar com outras maneiras de encaminhar mensagens automaticamente para endereços externos.

Por exemplo, regras do Outlook podem encaminhar mensagens. É possível usar o PowerShell para escanear cada caixa de correio em busca de regras de encaminhamento, mas isso poderia exigir muitos recursos que teríamos que usar continuamente. Vamos considerar métodos mais robustos para bloquear o encaminhamento automático de saída.

Bloqueio por Domínios

O bloqueio por domínio é um método eficaz para interromper mensagens autoencaminhadas. O bloqueio é implementado usando o cmdlet Set-RemoteDomain (ou, no EAC, editando as configurações de domínio remoto em Fluxo de Email). Esse comando impede o autoencaminhamento de e-mails para qualquer domínio, exceto quando existem configurações explícitas para permitir o encaminhamento para um domínio.

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

Para verificar se algum domínio permite o autoencaminhamento, execute este comando:

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

Localizando Mensagens Descartadas

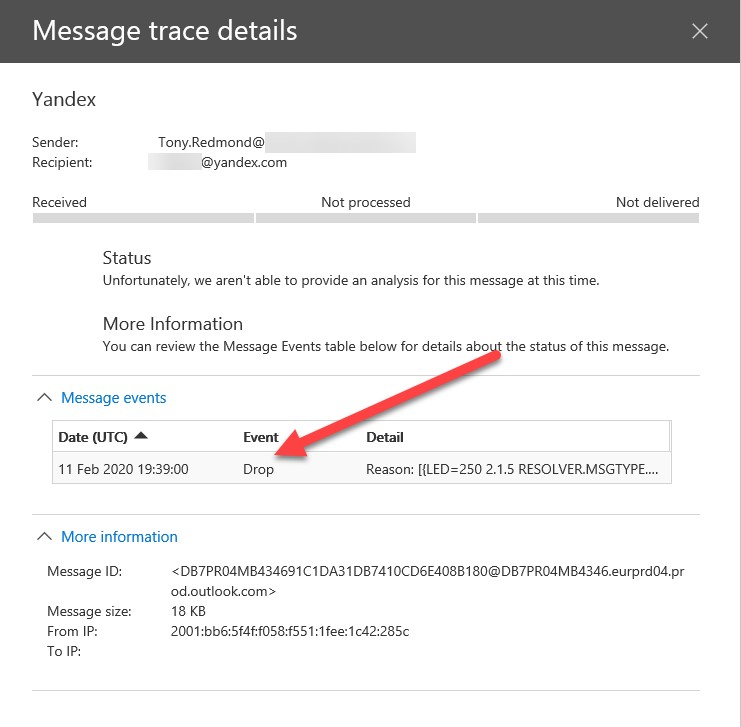

Os administradores podem verificar se uma mensagem está sendo bloqueada executando uma análise de mensagens usando o PowerShell ou a GUI de Rastreamento de Mensagens no Centro de Conformidade (Figura 1).

Dada a quantidade de mensagens que passam por um locatário diariamente, é mais fácil encontrar os eventos de descarte com PowerShell. Como o comando Get-MessageTrace pode processar uma grande quantidade de dados, é sábio restringir o intervalo de tempo usado para buscar eventos de mensagem a um período tão limitado quanto possível. Este código procura mensagens descartadas por um período de duas horas.

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

Use uma Regra de Fluxo de Email

A simplicidade e direção do bloqueio de autoencaminhamento para domínios remotos é atraente, mas é um instrumento brusco. Outra abordagem é criar uma regra de fluxo de email para interceptar mensagens do tipo “Autoencaminhar” enviadas para destinatários externos com uma ação para rejeitar a mensagem e enviar uma notificação de entrega ao remetente com um motivo adequado. Por exemplo, “Sua mensagem foi bloqueada para garantir a confidencialidade da propriedade intelectual da organização.”

Alternativamente, você poderia encaminhar a mensagem automaticamente para o seu destino pretendido, mas apenas após aplicar um rótulo de sensibilidade restritiva à mensagem para que o destinatário não tenha o direito de lê-la. A intenção aqui é mostrar ao destinatário que não deve tentar visualizar conteúdo da nossa organização. Esperamos que o destinatário relate sua irritação ao remetente, que então poderá perceber que está fazendo algo desaprovado pela organização.

Cuidado com o Power Automate

Após erigir todas essas barreiras para impedir que os usuários encaminhem conteúdo fora da organização, nos deparamos com o problema de que o Power Automate ignora alegremente quaisquer restrições impostas por regras de fluxo de correio, bloqueios de domínio ou remoção de endereços de encaminhamento automático de caixas de correio. Esse problema foi documentado por Vasil Michev há algum tempo, mas a Microsoft não fez nada para melhorar a situação.

Atualização (setembro de 2020): Power Automate agora insere cabeçalhos x nas mensagens que podem ser usados para interromper esse tráfego usando regras de transporte.

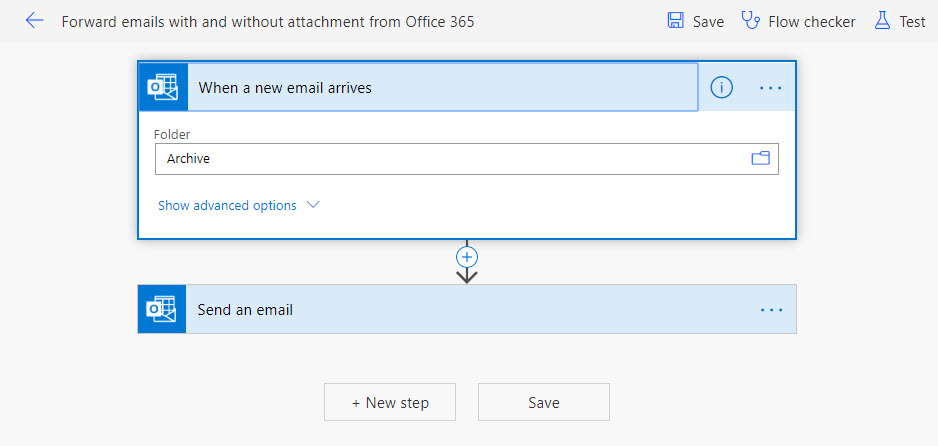

Por exemplo, você pode criar um novo fluxo para encaminhar mensagens quando novos itens chegam na pasta usando modelos fornecidos pela Microsoft. Eu peguei um modelo padrão, conectei-o à minha caixa de correio, o modifiquei para monitorar a pasta de Arquivo e optei por enviar cópias para um endereço externo (Figura 2).

O resultado foi que cada vez que o Power Automate executava o fluxo, qualquer nova mensagem colocada na pasta de Arquivo era encaminhada para o endereço externo. As mensagens aparecem no log de rastreamento de mensagens, mas parecem mensagens normais.

O conjunto de eventos de auditoria capturados pelo Power Automate e ingeridos no log de auditoria do Office 365 é bastante fraco e não ajuda muito ao investigar. A única coisa vista no log de auditoria é que o usuário criou um fluxo usando o conector OpenApiConnection.

Rótulos de Sensibilidade Podem Ser a Solução

O fio comum é que as mensagens encaminhadas automaticamente podem ser lidas pelo destinatário. Para evitar isso, precisamos impedir que o destinatário consiga abrir e acessar o conteúdo da mensagem, e a única maneira de fazer isso é usar mensagens protegidas.

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

Chamada da Organização

Decidir se os usuários podem encaminhar emails automaticamente é uma decisão que deve ser tomada como parte da estratégia de governança de dados da organização. É fácil criar barreiras para o encaminhamento automático se você decidir que o email deve permanecer dentro do locatário, mas se fizer isso, lembre-se de comunicar a política aos usuários.