Het eerste artikel in deze serie behandelde hoe je de mogelijkheid kunt verwijderen voor OWA-gebruikers om automatisch doorstuuradressen aan te maken. Dit draagt veel bij aan het stoppen van het doorsturen van e-mails buiten een organisatie, maar OWA is slechts een deel van het probleem. We moeten ook omgaan met de andere manieren waarop berichten automatisch kunnen worden doorgestuurd naar externe adressen.

Bijvoorbeeld, Outlook-regels kunnen berichten doorsturen. Het is mogelijk om PowerShell te gebruiken om elke mailbox te scannen op doorstuurregels, maar dat kan veel verwerkingstijd kosten die we regelmatig zouden moeten uitvoeren. Laten we eens kijken naar meer robuuste methoden om uitgaand automatisch doorsturen te blokkeren.

Blokkeren op basis van domeinen

Blokkeren op basis van domein is een effectieve methode om automatisch doorgestuurde berichten te stoppen. Blokkeren wordt geïmplementeerd met behulp van het Set-RemoteDomain-cmdlet (of, in EAC door het bewerken van de externe domeininstellingen onder Mail Flow). Met dit commando wordt e-mailautomatisering naar elk domein gestopt, behalve wanneer er expliciete instellingen zijn om doorsturen naar een domein toe te staan.

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

Om te controleren of een domein automatisch doorsturen toestaat, voer je dit commando uit:

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

Controleren van verwijderde berichten

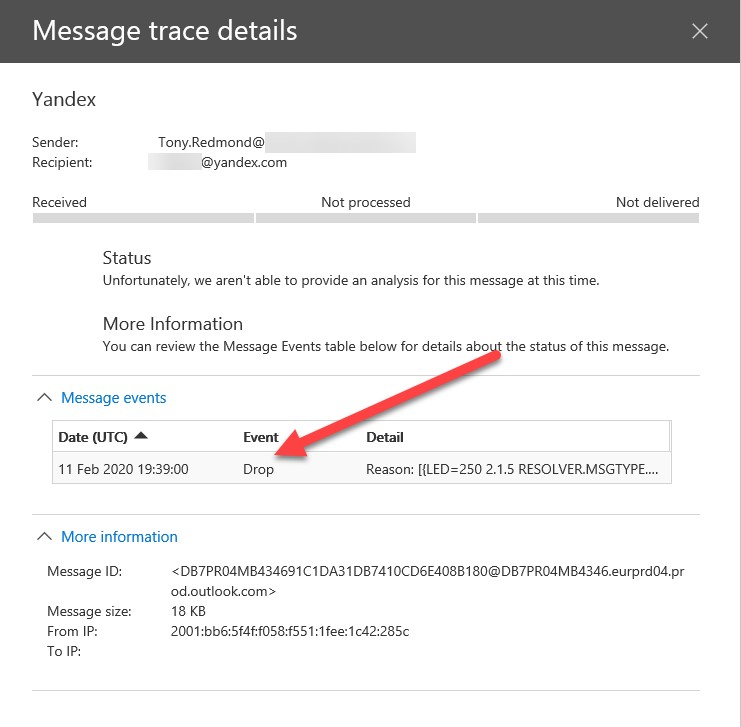

Beheerders kunnen controleren of een bericht wordt geblokkeerd door een bericht traceren uit te voeren met PowerShell of de Message Trace GUI in het Compliance Center (Figuur 1).

Gezien het aantal berichten dat dagelijks door een huurder gaat, is het gemakkelijker om de drop-gebeurtenissen te vinden met PowerShell. Omdat het Get-MessageTrace commando veel gegevens kan verwerken, is het verstandig om de tijdsperiode te beperken die wordt gebruikt om berichtgebeurtenissen op te halen tot een zo kort mogelijke periode. Deze code zoekt naar verwijderde berichten gedurende een periode van twee uur.

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

Gebruik een Mail Flow-regel

De eenvoud en directheid van het blokkeren van automatisch doorsturen naar externe domeinen is aantrekkelijk, maar het is een bot instrument. Een andere benadering is om een mail flow-regel te maken om berichten van het type “Auto-forward” onderscheppen die naar externe ontvangers zijn gestuurd met als actie het afwijzen van het bericht en het terugsturen van een bezorgingsbericht naar de afzender met een passende reden. Bijvoorbeeld, “Uw bericht is geblokkeerd om de vertrouwelijkheid van de intellectuele eigendommen van de organisatie te waarborgen.”

Als alternatief kunt u het autoforwarded bericht naar de bedoelde bestemming sturen, maar pas nadat u een beperkend gevoeligheidslabel op het bericht heeft toegepast, zodat de ontvanger geen leesrecht heeft. Het doel hier is om de ontvanger te laten zien dat ze niet zouden moeten proberen om inhoud van onze organisatie te bekijken. Hopelijk zal de ontvanger hun ergernis melden bij de afzender, die zich dan realiseert dat ze iets doen wat door de organisatie wordt afgekeurd.

Wees voorzichtig met Power Automate

Na het opwerpen van al deze barrières om te voorkomen dat gebruikers inhoud buiten de organisatie doorsturen, stuiten we op het probleem dat Power Automate vrolijk alle beperkingen negeert die zijn opgelegd door mail flow-regels, domeinblokkades of het verwijderen van autoforward-adressen uit postvakken. Dit probleem werd enige tijd geleden gedocumenteerd door Vasil Michev, maar Microsoft heeft niets gedaan om de zaken te verbeteren.

Update (september 2020): Power Automate voegt nu x-headers toe aan berichten die kunnen worden gebruikt om dit verkeer te stoppen met behulp van transportregels.

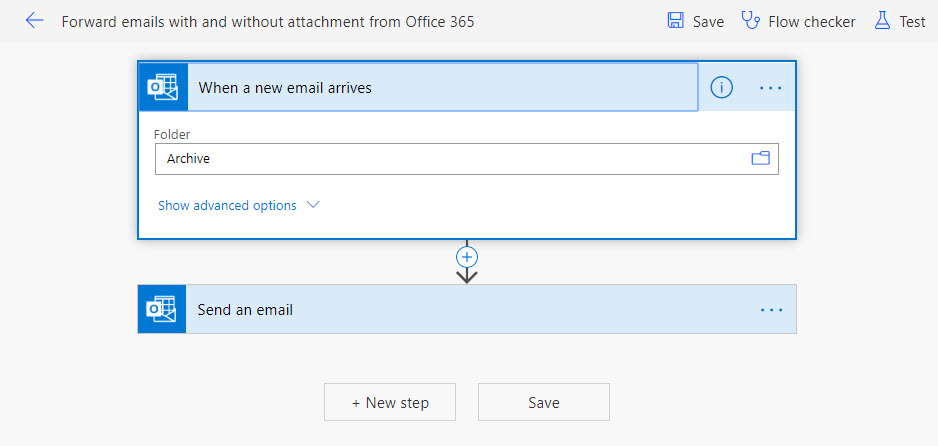

Bijvoorbeeld, u kunt een nieuwe flow maken om berichten door te sturen wanneer er nieuwe items in de map aankomen met behulp van door Microsoft verstrekte sjablonen. Ik heb een standaardsjabloon genomen, deze verbonden met mijn postvak, aangepast om de archiefmap te controleren en ervoor gekozen om kopieën naar een extern adres te sturen (Figuur 2).

Als resultaat werd telkens wanneer Power Automate de flow uitvoerde, elk nieuw bericht dat in de archiefmap werd geplaatst, doorgestuurd naar het externe adres. Berichten verschijnen in het berichtentraceerlogboek, maar zien eruit als normale berichten.

De set met auditgebeurtenissen die door Power Automate zijn vastgelegd en in het Office 365-auditlogboek zijn opgenomen, is vrij beperkt en levert niet veel op bij het onderzoeken daarvan. Het enige wat te zien is in het auditlogboek is dat de gebruiker een flow heeft gemaakt met de OpenApiConnection-connector.

Sensitivity Labels Might Be the Solution

De gemeenschappelijke noemer is dat automatisch doorgestuurde berichten kunnen worden gelezen door de ontvanger. Om dit te stoppen, moeten we voorkomen dat de ontvanger het bericht kan openen en de berichtinhoud kan bekijken, en de enige manier om dat te doen is door beschermde berichten te gebruiken.

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

Organisatieoproep

Beslissen of gebruikers e-mail automatisch mogen doorsturen, is een beslissing die als onderdeel van de gegevensbeheerstrategie van de organisatie moet worden genomen. Het is eenvoudig om barrières op te werpen voor automatisch doorsturen als u besluit dat e-mail binnen de tenant moet blijven, maar als u dat doet, vergeet dan niet om het beleid aan de gebruikers te communiceren.