المقالة الأولى في هذه السلسلة تناولت كيفية إزالة قدرة مستخدمي OWA على إنشاء عناوين الإعادة التلقائية. هذا يفعل الكثير لوقف توجيه البريد الإلكتروني خارج المؤسسة، ولكن OWA ليست سوى جزء واحد من المشكلة. نحن أيضًا بحاجة إلى التعامل مع الطرق الأخرى التي يمكن بها توجيه الرسائل تلقائيًا إلى عناوين خارجية.

على سبيل المثال، يمكن لقواعد Outlook توجيه الرسائل. من الممكن استخدام PowerShell لفحص كل صندوق بريد لقواعد التوجيه، ولكن ذلك قد يتطلب الكثير من المعالجة التي يتعين علينا القيام بها بشكل مستمر. دعونا ننظر في بعض الطرق الأكثر قوة لمنع التوجيه التلقائي للرسائل الصادرة.

حظر حسب النطاقات

الحظر حسب النطاق هو طريقة فعالة لوقف رسائل الإعادة التلقائية. يتم تنفيذ الحظر باستخدام الأمر Set-RemoteDomain (أو، في EAC عن طريق تحرير إعداد النطاق البعيد تحت Mail Flow). يتوقف هذا الأمر عن إعادة توجيه البريد الإلكتروني إلى أي نطاق عدا عند وجود إعدادات صريحة للسماح بالتوجيه إلى نطاق.

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

للتحقق مما إذا كان أي نطاق يسمح بالإعادة التلقائية، قم بتشغيل هذا الأمر:

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

العثور على الرسائل المسقطة

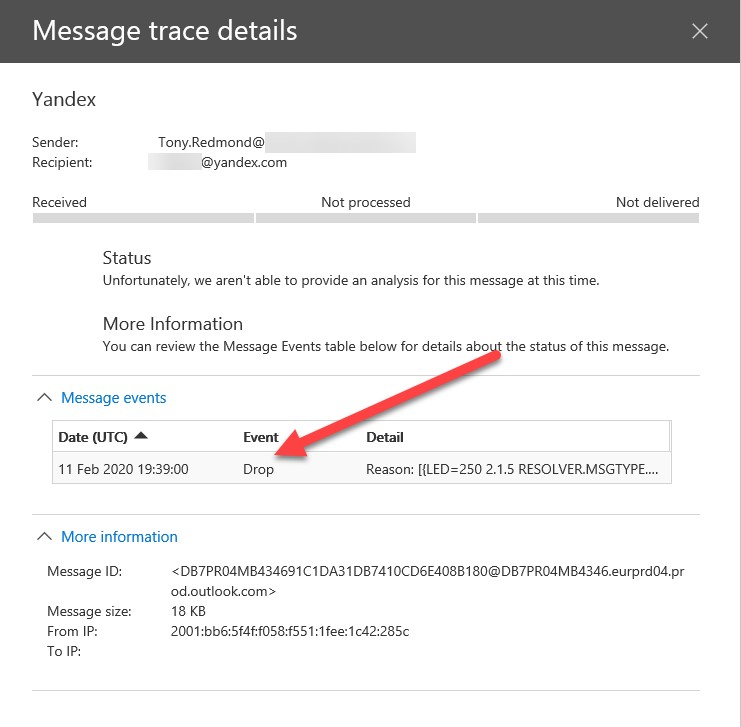

يمكن للمسؤولين رؤية ما إذا كانت الرسالة تمنعها بتشغيل تتبع الرسائل باستخدام PowerShell أو واجهة المستخدم الرسومية لتتبع الرسائل في مركز الامتثال (الشكل 1).

بالنظر إلى عدد الرسائل التي تمر عبر المستأجر يوميًا، من الأسهل العثور على حوادث الإسقاط باستخدام PowerShell. لأن الأمر Get-MessageTrace يمكنه معالجة الكثير من البيانات، من الحكمة تقييد الفترة الزمنية المستخدمة لاسترداد أحداث الرسالة إلى أقصر فترة ممكنة. يبحث هذا الكود عن رسائل تم إسقاطها لفترة ساعتين.

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

استخدام قاعدة تدفق البريد

إن بساطة ومباشرة منع الإعادة التلقائية إلى النطاقات البعيدة جذابة، لكنها تعتبر آلة غير دقيقة. يمكن اتباع نهج آخر لـ إنشاء قاعدة تدفق بريد لالتقاط رسائل من النوع “الإعادة التلقائية” المرسلة إلى المستلمين الخارجيين مع إجراء رفض الرسالة وإرجاع إشعار تسليم إلى المرسل بسبب مناسب. على سبيل المثال، ” تم حظر رسالتك لضمان سرية ملكية الملكية الفكرية للمؤسسة.”

بالإمكان بدلاً من ذلك توجيه الرسالة المحولة تلقائيًا إلى وجهتها المُقصودة، ولكن بعد وضع علامة حساسية مقيدة على الرسالة بحيث لا يمتلك المستلم الحق في قراءتها. الغرض هنا هو توضيح للمستلم أنه لا ينبغي عليه محاولة عرض محتوى منظمتنا. عسى أن يبلغ المستلم عن سخطه إلى المُرسل، الذي قد يدرك بعد ذلك أنه يقوم بفعل مستهجن من قبل المنظمة.

احذر Power Automate

بعد إقامة كل هذه الحواجز لمنع المستخدمين من توجيه المحتوى خارج المنظمة، نواجه مشكلة تتمثل في أن Power Automate يتجاهل ببهجة أي قيود تفرضها قواعد تدفق البريد، أو حجب النطاقات، أو إزالة عناوين التحويل التلقائي من صناديق البريد. تم توثيق هذه المشكلة من قبل Vasil Michev منذ فترة، ولكن Microsoft لم تقم باتخاذ أي إجراءات لتحسين الأمور.

التحديث (سبتمبر 2020): يقوم الآن Power Automate بإدراج رؤوس x في الرسائل يمكن استخدامها لـ وقف هذا التحويل باستخدام قواعد النقل.

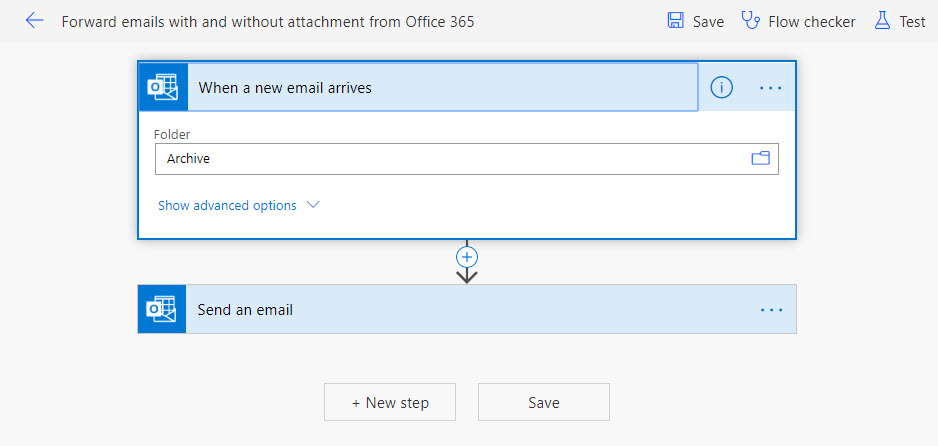

على سبيل المثال، يمكنك إنشاء تدفق جديد لإعادة توجيه الرسائل عند وصول عناصر جديدة إلى المجلد باستخدام القوالب المقدمة من Microsoft. لقد استخدمت قالب قياسي، ربطته ببريدي، عدلته لمراقبة مجلد الأرشيف، واخترت إرسال نسخ إلى عنوان خارجي (الشكل رقم ٢).

كانت النتيجة هي أنه في كل مرة قام فيها Power Automate بتشغيل التدفق، تم إعادة توجيه أي رسالة جديدة يتم وضعها في مجلد الأرشيف إلى العنوان الخارجي. تظهر الرسائل في سجل تتبع الرسائل وتبدو كالرسائل العادية.

هي مجموعة من أحداث التدقيق التي يتم التقاطها بواسطة Power Automate واستيعابها في سجل تدقيق Office 365 ضعيفة جدًا ولا توفر الكثير من المساعدة عند التحقيق هناك. الشيء الوحيد الذي يظهر في سجل التدقيق هو أن المستخدم قام بإنشاء تدفق باستخدام موصل OpenApiConnection.

قد تكون تسميات الحساسية هي الحل

الخيط المشترك هو أنه يمكن قراءة الرسائل المتلقاة تلقائيًا من قبل المستلم. لوقف هذا، نحن بحاجة لمنع المستلم من القدرة على فتح والوصول إلى محتوى الرسالة، والطريقة الوحيدة لفعل ذلك هي استخدام رسائل محمية.

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

نداء المنظمة

اتخاذ قرار بشأن إمكانية توجيه البريد الإلكتروني تلقائياً من قبل المستخدمين هو قرار يجب اتخاذه كجزء من استراتيجية حوكمة البيانات التنظيمية. من السهل إقامة حواجز لتوجيه البريد الإلكتروني تلقائياً إذا قررت أن يبقى البريد داخل المستأجر، ولكن إذا قمت بذلك، تذكر أن تعلن عن السياسة للمستخدمين.