Le premier article de cette série a discuté de la manière de supprimer la possibilité pour les utilisateurs de OWA de créer des adresses d’auto-transfert. Cela fait beaucoup pour empêcher le transfert d’e-mails en dehors d’une organisation, mais OWA n’est qu’une partie du problème. Nous devons également traiter des autres moyens par lesquels les messages peuvent être automatiquement transférés à des adresses externes.

Par exemple, les règles Outlook peuvent transférer des messages. Il est possible d’utiliser PowerShell pour analyser chaque boîte aux lettres à la recherche de règles de transfert, mais cela pourrait nécessiter beaucoup de traitement que nous devrions effectuer de manière continue. Considérons quelques méthodes plus robustes pour bloquer le transfert automatique sortant.

Blocage par domaines

Le blocage par domaine est une méthode efficace pour arrêter les messages transférés automatiquement. Le blocage est mis en œuvre en utilisant la commande Set-RemoteDomain (ou, dans l’EAC en modifiant les paramètres de domaine distant sous Flux de courrier). Cette commande arrête le transfert automatique d’e-mails vers un domaine sauf si des paramètres explicites existent pour autoriser le transfert vers un domaine.

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

Pour vérifier si un domaine autorise le transfert automatique, exécutez cette commande:

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

Recherche de messages abandonnés

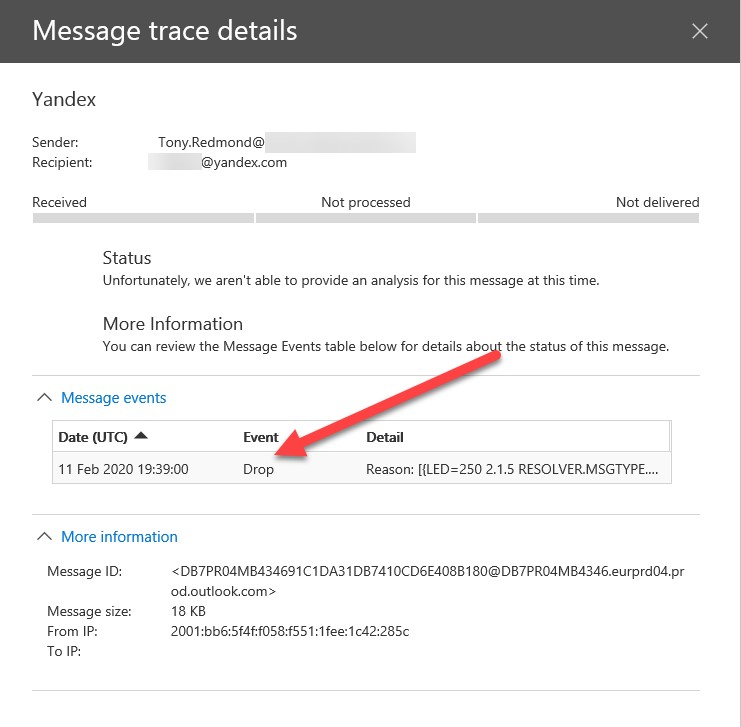

Les administrateurs peuvent vérifier si un message est bloqué en exécutant une trace de message en utilisant PowerShell ou l’interface graphique de trace de messages dans le Centre de conformité (Figure 1).

Étant donné le nombre de messages qui passent par un locataire quotidiennement, il est plus facile de trouver les événements de chute avec PowerShell. Comme la commande Get-MessageTrace peut traiter beaucoup de données, il est sage de restreindre la période utilisée pour récupérer les événements des messages à une période aussi limitée que possible. Ce code recherche les messages tombés sur une période de deux heures.

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

Utiliser une règle de flux de messagerie

La simplicité et la directivité du blocage de l’auto-transfert vers les domaines distants sont attrayantes, mais c’est un instrument grossier. Une autre approche est de créer une règle de flux de messagerie pour intercepter les messages de type « Auto-transfert » envoyés à des destinataires externes avec une action de rejeter le message et de renvoyer une notification de distribution à l’expéditeur avec une raison appropriée. Par exemple, « Votre message a été bloqué pour assurer la confidentialité de la propriété intellectuelle de l’organisation.“

Alternativement, vous pourriez transmettre le message transféré automatiquement à sa destination prévue, mais seulement après avoir appliqué une étiquette de sensibilité restrictive au message afin que le destinataire n’ait pas le droit de le lire. L’intention ici est de faire comprendre au destinataire qu’il ne devrait pas essayer de visualiser le contenu de notre organisation. Espérons que le destinataire signalera son mécontentement à l’expéditeur, qui pourrait alors réaliser qu’il fait quelque chose de désapprouvé par l’organisation.

Méfiez-vous de Power Automate

Après avoir érigé tous ces obstacles pour empêcher les utilisateurs de transférer du contenu en dehors de l’organisation, nous nous heurtons au problème que Power Automate ignore joyeusement toutes les restrictions imposées par les règles de flux de messagerie, les blocages de domaine ou le retrait des adresses de transfert automatique des boîtes aux lettres. Ce problème a été documenté par Vasil Michev il y a quelque temps, mais Microsoft n’a rien fait pour améliorer la situation.

Mise à jour (septembre 2020) : Power Automate insère désormais des en-têtes x dans les messages qui peuvent être utilisés pour arrêter ce trafic en utilisant des règles de transport.

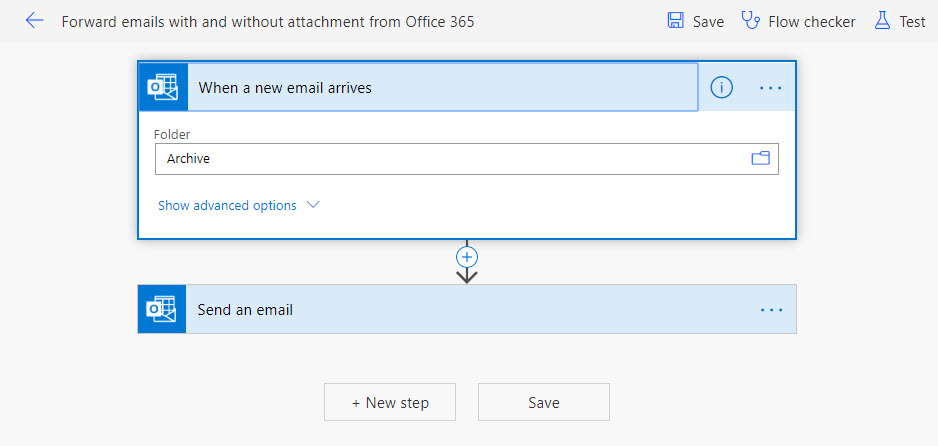

Par exemple, vous pouvez créer un nouveau flux pour transférer des messages lorsque de nouveaux éléments arrivent dans le dossier en utilisant des modèles fournis par Microsoft. J’ai pris un modèle standard, je l’ai connecté à ma boîte aux lettres, je l’ai modifié pour surveiller le dossier Archive et j’ai choisi d’envoyer des copies à une adresse externe (Figure 2).

Le résultat a été que chaque fois que Power Automate exécutait le flux, tout nouveau message placé dans le dossier Archive était transféré à l’adresse externe. Les messages apparaissent dans le journal de suivi des messages mais ressemblent à des messages normaux.

Le ensemble d’événements d’audit capturés par Power Automate et ingérés dans le journal d’audit Office 365 est assez pauvre et il n’est pas très utile d’enquêter là-dessus. La seule chose visible dans le journal d’audit est que l’utilisateur a créé un flux en utilisant le connecteur OpenApiConnection.

Les étiquettes de sensibilité pourraient être la solution

Le fil conducteur commun est que les messages transférés automatiquement peuvent être lus par le destinataire. Pour arrêter cela, nous devons empêcher le destinataire de pouvoir ouvrir et accéder au contenu du message, et la seule façon de le faire est d’utiliser des messages protégés.

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

Appel à l’organisation

Décider si les utilisateurs peuvent transférer automatiquement des e-mails est une décision qui devrait être prise dans le cadre de la stratégie de gouvernance des données de l’organisation. Il est facile de mettre en place des barrières pour empêcher le transfert automatique si vous décidez que les e-mails doivent rester à l’intérieur du locataire, mais si c’est le cas, n’oubliez pas de communiquer la politique aux utilisateurs.