このシリーズの最初の記事では、OWAユーザーが自動転送アドレスを作成する機能を削除する方法について説明しました。これにより、組織外へのメールの転送が大きく阻止されますが、OWAは問題の一部に過ぎません。メッセージを外部アドレスに自動転送する他の方法にも対処する必要があります。

たとえば、Outlookのルールによってメッセージが転送されることがあります。すべてのメールボックスをスキャンして転送ルールを見つけるにはPowerShellを使用することが可能ですが、それには多くの処理が必要であり、継続的に行う必要があります。自動転送の外向きブロックをより堅牢な方法で考えてみましょう。

ドメインによるブロック

ドメインによるブロックは、自動転送されたメッセージを停止する効果的な方法です。このブロックはSet-RemoteDomainコマンドレット(または、EACでメールフローのリモートドメイン設定を編集することにより)を使用して実装されます。このコマンドは、明示的な設定が存在しない限り、任意のドメインへのメール自動転送を停止します。

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

自動転送が許可されるドメインがあるかどうかを確認するには、次のコマンドを実行します。

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

送信されたメッセージの検出

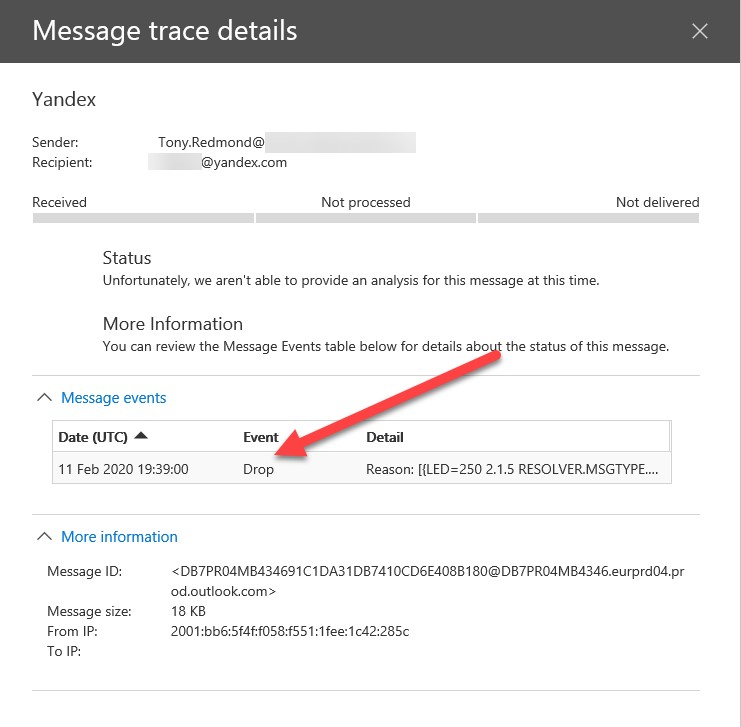

管理者は、PowerShellを使用してメッセージトレースを実行するか、コンプライアンスセンターのメッセージトレースGUI(図1)を使用してメッセージがブロックされているか確認できます。

テナントを通過するメッセージの数が毎日多いため、PowerShellを使用してドロップイベントを見つけるのが簡単です。Get-MessageTraceコマンドは大量のデータを処理できるため、メッセージイベントを取得するために使用する時間範囲を可能な限り制限するのが賢明です。このコードは、2時間の期間にドロップされたメッセージを探します。

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

メールフロー規則を使用

自動転送をリモートドメインにブロックする簡便さと直接性は魅力的ですが、それは鈍い手段です。もう1つのアプローチは、メールフロー規則を作成し、アクションを実行して外部の受信者に送信されたタイプが「自動転送」のメッセージを遮断し、適切な理由と一緒に送信元に配信通知を返すことです。たとえば、「組織の知的財産の機密性を保証するためにメッセージがブロックされました」。

代わりに、制限付き感度ラベルをメッセージに適用してから、自動転送されたメッセージを意図された宛先に配信することができますが、受信者がそれを読む権利を持っていないようにします。ここでの意図は、受信者に私たちの組織からのコンテンツを閲覧しようとしないようにすることです。受信者がその迷惑を送信者に報告し、送信者が組織によって忌避されていることを実感するかもしれません。

Power Automateに注意

組織外にコンテンツを転送するユーザーを阻止するためのすべての障害を設けた後、Power Automateはメールフロー規則、ドメインブロック、またはメールボックスからの自動転送アドレスの削除によって課せられた制限を快く無視します。この問題は以前、Vasil Michevによって文書化されましたが、Microsoftは状況を改善するために何もしていません。

更新(2020年9月):Power Automateは今ではメッセージにx-ヘッダーを挿入し、これらのトラフィックを転送規則を使用して停止することができます。

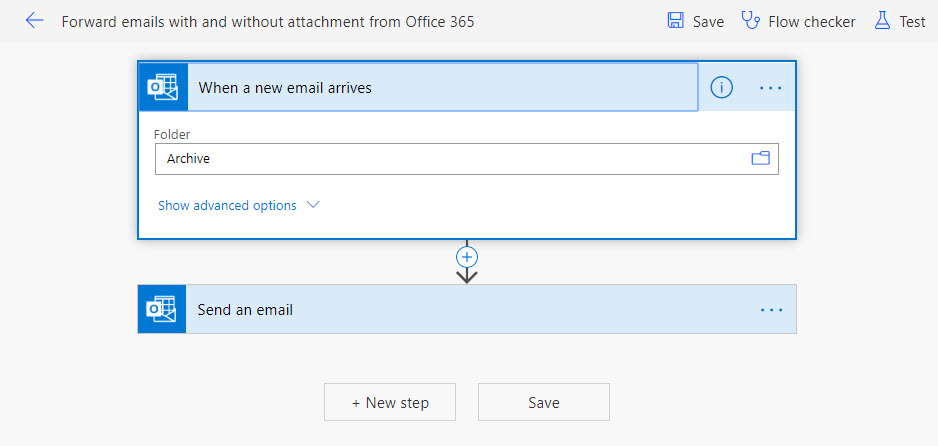

例えば、Microsoftが提供しているテンプレートを使用して、新しいアイテムがフォルダに追加されたときにメッセージを転送する新しいフローを作成することができます。私は標準的なテンプレートを取り出し、自分のメールボックスに接続し、アーカイブフォルダを監視するよう修正し、外部アドレスにコピーを送信する設定をしました(図2)。

結果として、Power Automateがフローを実行するたびに、新しいメッセージがアーカイブフォルダに配置されるたびに、外部アドレスに転送されました。メッセージはメッセージ追跡ログに表示されますが、普通のメッセージのように見えます。

Power Automateによって捉えられ、Office 365アуテンションログに取り込まれるアуテンションイベントの集合は、非常に貧しく、そこでの調査にはあまり益を得られません。アクティビティログには、ユーザーがOpenApiConnectionコネクタを使用してフローを作成したことだけが表示されます。

機密性ラベルが解決策かもしれません

共通の線は、自動転送されたメッセージは受信者によって読むことができます。これを止めるためには、受信者がメッセージ内容を開いてアクセスできるようにすることを防ぐ必要があり、その方法は保護されたメッセージの使用しかありません。

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

組織のコール

ユーザーがメールを自動転送することができるか否かを決定することは、組織のデータ治理戦略の一部として決定するべきです。メールをtenant内に残しておくことに決定した場合、自動転送を防ぐ壁を築くのは簡単ですが、そうする場合は、そのポリシーをユーザーに伝達することを忘れないでください。