Der erste Artikel dieser Serie behandelte, wie die Möglichkeit entfernt werden kann, dass OWA-Benutzer automatische Weiterleitungsadressen erstellen. Dies trägt dazu bei, das Weiterleiten von E-Mails außerhalb einer Organisation zu stoppen, aber OWA ist nur ein Teil des Problems. Wir müssen uns auch mit den anderen Möglichkeiten auseinandersetzen, wie Nachrichten automatisch an externe Adressen weitergeleitet werden können.

Zum Beispiel können Outlook-Regeln Nachrichten weiterleiten. Es ist möglich, PowerShell zu verwenden, um jedes Postfach nach Weiterleitungsregeln zu durchsuchen, aber das könnte viel Verarbeitung erfordern, die wir kontinuierlich durchführen müssten. Lassen Sie uns einige robusteren Methoden in Betracht ziehen, um ausgehende automatische Weiterleitungen zu blockieren.

Blockierung nach Domänen

Die Blockierung nach Domänen ist eine effektive Methode, um automatisch weitergeleitete Nachrichten zu stoppen. Die Blockierung wird mithilfe des Set-RemoteDomain-Cmdlets implementiert (oder in EAC durch Bearbeiten der Remote-Domänen-Einstellung unter Nachrichtenfluss). Dieser Befehl stoppt die automatische E-Mail-Weiterleitung zu jeder Domain, außer wenn explizite Einstellungen existieren, um die Weiterleitung an eine Domain zu erlauben.

Set-RemoteDomain -Identity Default -AutoForwardEnabled $False

Um zu prüfen, ob eine Domain die automatische Weiterleitung zulässt, führen Sie diesen Befehl aus:

Get-RemoteDomain |?{$_.AutoForwardEnabled -eq $True}| Format-Table DomainName, AutoReplyEnabled

DomainName AutoReplyEnabled

---------- ----------------

Contoso.com True

Auffinden von abgewiesenen Nachrichten

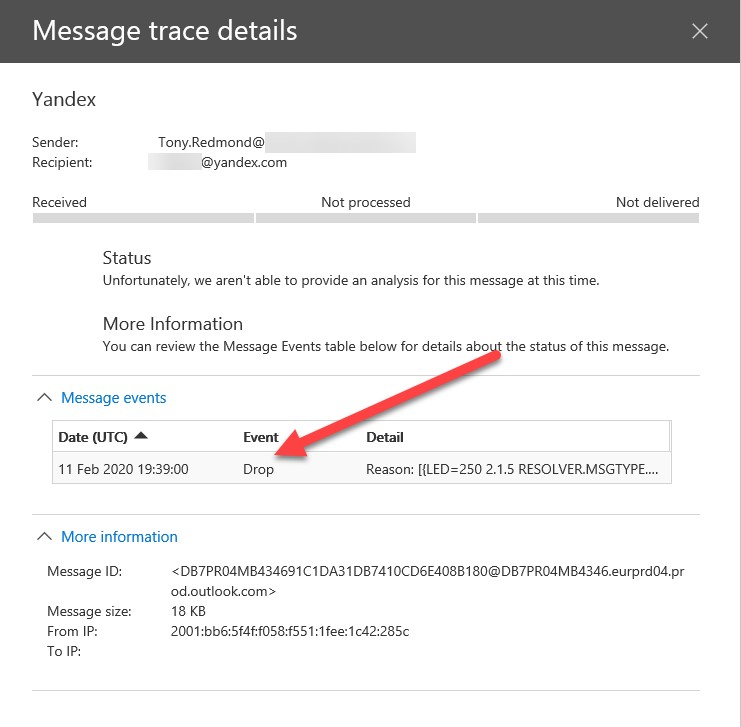

Administratoren können überprüfen, ob eine Nachricht blockiert ist, indem sie eine Nachrichtenverfolgung mithilfe von PowerShell oder der Nachrichtenverfolgungsgui im Compliance Center durchführen (Abbildung 1).

Gegeben die Anzahl der Nachrichten, die täglich durch einen Mandanten geleitet werden, ist es einfacher, die Drop-Ereignisse mit PowerShell zu finden. Da der Get-MessageTrace-Befehl eine große Menge an Daten verarbeiten kann, ist es klug, den Zeitraum einzuschränken, der zur Erfassung von Ereignissen für Nachrichten verwendet wird, so begrenzt wie möglich. Dieser Code sucht nach abgelehnten Nachrichten für einen Zeitraum von zwei Stunden.

Get-MessageTrace -StartDate "11-Feb-2020 17:36" -EndDate "11-Feb-2020 19:37" | Get-MessageTraceDetail | ?{$_.Event -eq "Drop" -and $_.Data -Match "BlockAFToExternalUser"} | Select MessageID, Date, Event, Detail, Data

Verwenden Sie eine Mail-Flussregel

Die Einfachheit und Direktheit des Blockierens der automatischen Weiterleitung an externe Domänen ist attraktiv, aber es ist ein grobes Werkzeug. Ein anderer Ansatz ist es, eine Mail-Flussregel zu erstellen, um Nachrichten des Typs „Auto-Weiterleitung“ abzufangen, die an externe Empfänger gesendet werden, mit der Aktion, die Nachricht abzulehnen und dem Absender eine Zustellungsbenachrichtigung mit einem geeigneten Grund zurückzusenden. Zum Beispiel “ „Ihre Nachricht wurde blockiert, um die Vertraulichkeit des geistigen Eigentums der Organisation sicherzustellen.“

Alternativ könnten Sie die autoforwarded Nachricht an ihr beabsichtigtes Ziel weiterleiten, jedoch erst nachdem Sie ein restriktives Sensibilitätslabel auf die Nachricht angewendet haben, damit der Empfänger nicht das Recht hat, sie zu lesen. Die Absicht hierbei ist es, dem Empfänger klar zu machen, dass er nicht versuchen sollte, Inhalte von unserer Organisation anzusehen. Hoffentlich wird der Empfänger seinen Ärger dem Absender melden, der dann erkennen könnte, dass er etwas tut, das von der Organisation missbilligt wird.

Vorsicht vor Power Automate

Nachdem wir all diese Barrieren errichtet haben, um zu verhindern, dass Benutzer Inhalte außerhalb der Organisation weiterleiten, stoßen wir auf das Problem, dass Power Automate fröhlich alle Einschränkungen ignoriert, die durch Mailflow-Regeln, Domain-Blöcke oder das Entfernen von autoforward-Adressen aus Postfächern auferlegt werden. Dieses Problem wurde bereits vor einiger Zeit von Vasil Michev dokumentiert, jedoch hat Microsoft nichts unternommen, um die Situation zu verbessern.

Update (September 2020): Power Automate fügt nun x-Header in Nachrichten ein, die verwendet werden können, um diesen Datenverkehr mithilfe von Transportregeln zu stoppen.

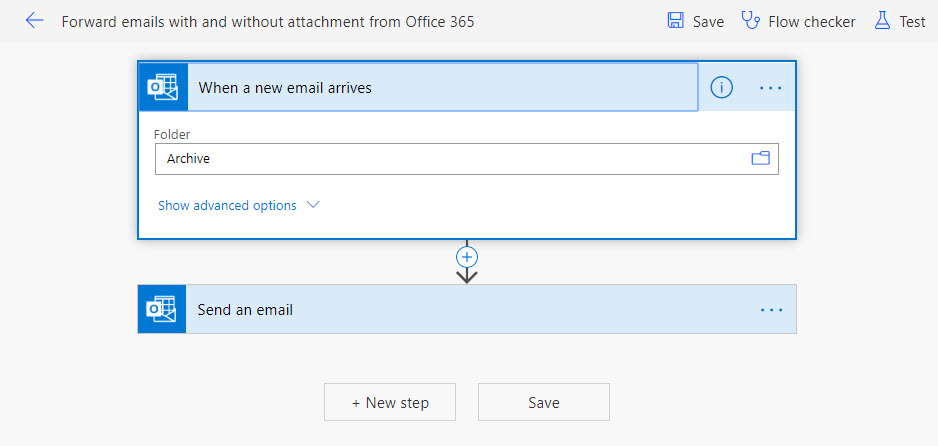

Zum Beispiel können Sie einen neuen Ablauf erstellen, um Nachrichten weiterzuleiten, wenn neue Elemente im Ordner eintreffen, indem Sie von Microsoft bereitgestellte Vorlagen verwenden. Ich habe eine Standardvorlage genommen, sie mit meinem Postfach verbunden, geändert, um den Archivordner zu überwachen, und mich entschieden, Kopien an eine externe Adresse zu senden (Abbildung 2).

Das Ergebnis war, dass jedes Mal, wenn Power Automate den Ablauf ausführte, jede neue Nachricht, die in den Archivordner eingestellt wurde, an die externe Adresse weitergeleitet wurde. Nachrichten tauchen im Nachrichtennachverfolgungsprotokoll auf, sehen aber wie normale Nachrichten aus.

Die Menge der von Power Automate erfassten Audit-Ereignisse und in das Office 365-Audit-Protokoll eingespeist werden, ist ziemlich mager und es ist nicht viel Hilfe bei der Untersuchung zu gewinnen. Das Einzige, was im Audit-Protokoll zu sehen ist, ist, dass der Benutzer einen Ablauf mit dem OpenApiConnection-Connector erstellt hat.

Sensitivitätsbezeichnungen könnten die Lösung sein

Der gemeinsame Nenner ist, dass autoforwarded Nachrichten vom Empfänger gelesen werden können. Um dies zu stoppen, müssen wir verhindern, dass der Empfänger die Nachricht öffnen und auf den Nachrichteninhalt zugreifen kann, und der einzige Weg, dies zu tun, ist, geschützte Nachrichten zu verwenden.

S/MIME is one approach, but sensitivity labels are a better long-term solution because Microsoft is investing heavily to increase the usefulness of these labels across Office 365. The simple fact is that only those authorized to open protected messages can access their content, so when the messages are forwarded by rules, autoforwarding addresses, or Power Automate, the external recipient won’t be able to read them.

Organisationsaufruf

Zu entscheiden, ob Benutzer E-Mails automatisch weiterleiten können, ist eine Entscheidung, die im Rahmen der Datenschutzstrategie der Organisation getroffen werden sollte. Es ist einfach, Barrieren gegen das automatische Weiterleiten zu errichten, wenn Sie entscheiden, dass E-Mails im Mieter verbleiben sollten, aber wenn Sie das tun, denken Sie daran, die Richtlinie an die Benutzer zu kommunizieren.